网络大赛试题-1

中小学生网络安全知识竞赛试题与答题指南

中小学生网络安全知识竞赛试题与答题指南试题一:网络安全基础知识1. 什么是密码?为什么使用密码很重要?- 答案:密码是一种用于保护个人信息和账户安全的秘密字符组合。

使用密码可以防止他人未经授权访问个人账户和信息。

2. 列举三种创建强密码的方法。

- 答案:使用至少8个字符的密码,包括大小写字母、数字和特殊字符;避免使用常见的单词或短语作为密码;定期更换密码。

3. 什么是网络钓鱼?如何避免成为网络钓鱼的受害者?试题二:网络安全行为规范1. 在使用公共计算机时,应该注意哪些安全问题?- 答案:在使用公共计算机时,应该避免保存个人信息和密码,及时退出登录账户,确保个人隐私安全。

2. 在社交媒体上发布个人照片和信息时,应该采取哪些预防措施?- 答案:要注意隐私设置,只与信任的人分享个人信息和照片,避免向陌生人透露个人信息。

3. 列举三种防范网络欺凌的方法。

- 答案:不要回应或传播恶意信息和言语;及时向家长、老师或其他可信的成年人报告;保留证据,如截图或记录。

4. 当发现有人在网络上侵犯他人隐私或发布不当内容时,你应该怎么做?- 答案:及时向家长、老师或其他可信的成年人报告,不要尝试采取报复行为,保留相关证据如截图或记录。

试题三:网络安全常识1. 什么是病毒?如何预防电脑感染病毒?2. 如何保护自己的手机不被黑客攻击?3. 对于收到的未知邮件,你应该怎么处理?4. 什么是隐私政策?为什么在使用网站和应用程序时要关注隐私政策?- 答案:隐私政策是网站和应用程序规定个人信息处理方式的文件。

关注隐私政策可以了解个人信息的收集和使用情况,保护个人隐私安全。

全国学生“学宪法讲宪法”活动暨“全国青少年学生法治知识网络大赛”试题(初中组)_1

全国学生“学宪法讲宪法”活动暨“全国青少年学生法治知识网络大赛”试题(初中组)全国学生“学宪法讲宪法”活动暨“全国青少年学生法治知识网络大赛”试题以下关于司法人员与律师的关系不符合社会主义法治要求的是。

A彼此尊重、平等对待B相互支持、相互监督c相互对立、互不往D正常交往、良性互动人民法院审理离婚案件,应当进行;如感情破裂,调解无效,应。

A和解,准予离婚B调解,准予离婚c调解,不准离婚D和解,不准离婚李某涉嫌间谍犯罪,办案机关搜集到的部分证据涉及国家秘密,则对这部分证据。

A应当公开B应当保密c可以公开D以上都不对村民李某与王某竞选村委会主任,李某为了当选,故意诋毁王某,在村内散布谣言称王某与同村马某存在不正当男女关系,李某的行为侵犯了王某的。

A生命权B人身自由c人格尊严D隐私权公民认为国家机关或国家工作人员存在违法失职行为,合法的监督方式不包括。

A申诉B写大字报c控告D检举“人权保障”被写进宪法是在哪一年?A1999BXXcXXDXX下列行为不涉及税收行为的是。

A打折促销B以物易物的销售c以旧换新的销售D赠送旧图书给亲友在我国,,通过各种途径和形式,管理国家事务,管理经济和文化事业,管理社会事务。

A人民依照法律规定B人民依照领导的指示c国家机关依照上级命令D公务员依照国家规定在下列关于刑罚特征的阐述中,表述错误的有。

A刑罚从其性质上讲,是最为严厉的法律制裁方法B刑罚的种类及其适用标准必须以刑法的明文规定为依据c刑罚适用的对象只能是触犯刑法构成犯罪的自然人D刑罚的适用是以国家强制力作为保障的0、小王想要与光速运输公司解除劳动合同,则他应提前日通知用人单位?A5B10c20D301、万民公司因为特殊原因需要延长员工的工作时间,在什么条件下可以每日延长3个小时的工作时间?A保证劳动者身体健康B保证工作能够完成c经过政府同意D无条人民代表大会制度的组织原则是。

A民主集中制B责任制c领导一票否决制D权力集中制3、中华人民共和国全国人民代表大会是最高国家。

网络参赛题库及答案详解

网络参赛题库及答案详解1. 网络技术的发展对现代社会产生了哪些影响?A. 促进了信息的快速传播B. 改变了人们的沟通方式C. 推动了电子商务的兴起D. 以上都是答案:D2. 下列哪项不是网络技术的特点?A. 信息量大B. 交互性强C. 传播速度快D. 信息封闭答案:D3. 什么是网络安全?A. 网络中不存在任何风险B. 保护网络资源不被未授权访问C. 确保网络服务的连续性D. 以上都是答案:B4. 在网络安全中,以下哪项措施是不必要的?A. 使用防火墙B. 定期更新系统补丁C. 避免点击不明链接D. 从不更换密码答案:D5. 什么是云计算?A. 通过互联网提供计算资源B. 一种新的编程语言C. 一种网络存储技术D. 一种网络硬件设备答案:A6. 云计算的主要优势是什么?A. 降低成本B. 提高计算效率C. 易于扩展D. 以上都是答案:D7. 什么是大数据?A. 一种新的数据库技术B. 一种数据分析方法C. 指规模庞大的数据集合D. 一种数据存储设备答案:C8. 大数据的核心价值在于:A. 数据存储B. 数据收集C. 数据分析D. 数据传输答案:C9. 物联网技术主要应用在哪些领域?A. 智能家居B. 工业自动化C. 智能交通D. 以上都是答案:D10. 物联网技术的核心是什么?A. 网络连接B. 传感器C. 数据分析D. 智能设备答案:B11. 什么是区块链技术?A. 一种加密货币B. 一种分布式账本技术C. 一种新型数据库D. 一种网络协议答案:B12. 区块链技术的主要特点是什么?A. 去中心化B. 信息不可篡改C. 高度透明D. 以上都是答案:D13. 什么是人工智能?A. 一种编程语言B. 一种自动化工具C. 使机器模拟人类智能的技术D. 一种操作系统答案:C14. 人工智能的主要应用领域包括:A. 语音识别B. 图像处理C. 自动驾驶D. 以上都是答案:D15. 什么是机器学习?A. 一种新的编程方法B. 一种数据分析技术C. 人工智能的一个分支D. 一种硬件设备答案:C16. 机器学习的主要类型包括:A. 监督学习B. 无监督学习C. 强化学习D. 以上都是答案:D17. 什么是深度学习?A. 一种新的学习方式B. 一种教育方法C. 一种复杂的机器学习算法D. 一种网络服务答案:C18. 深度学习在以下哪些领域有广泛应用?A. 图像识别B. 自然语言处理C. 语音识别D. 以上都是答案:D19. 什么是虚拟现实技术?A. 一种新的游戏技术B. 一种模拟现实环境的技术C. 一种网络服务D. 一种编程语言答案:B20. 虚拟现实技术的主要应用场景包括:A. 游戏娱乐B. 教育训练C. 医疗模拟D. 以上都是答案:D。

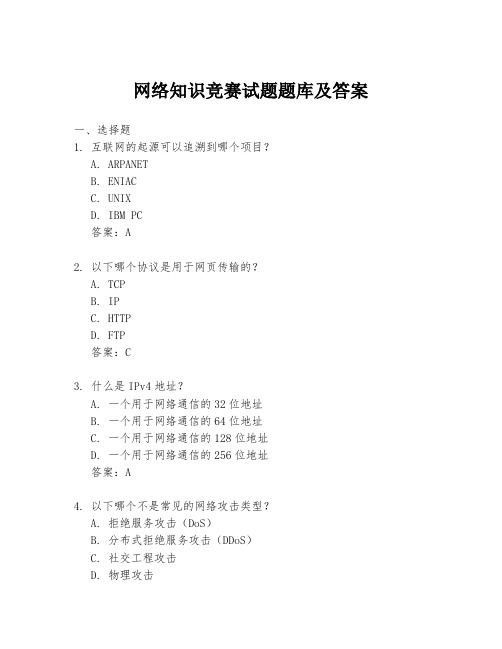

网络知识竞赛试题题库及答案

网络知识竞赛试题题库及答案一、选择题1. 互联网的起源可以追溯到哪个项目?A. ARPANETB. ENIACC. UNIXD. IBM PC答案:A2. 以下哪个协议是用于网页传输的?A. TCPB. IPC. HTTPD. FTP答案:C3. 什么是IPv4地址?A. 一个用于网络通信的32位地址B. 一个用于网络通信的64位地址C. 一个用于网络通信的128位地址D. 一个用于网络通信的256位地址答案:A4. 以下哪个不是常见的网络攻击类型?A. 拒绝服务攻击(DoS)B. 分布式拒绝服务攻击(DDoS)C. 社交工程攻击D. 物理攻击答案:D5. 什么是VPN?A. 虚拟个人网络B. 虚拟专用网络C. 虚拟公共网络D. 虚拟私有网络答案:B二、判断题6. 所有网络设备都可以通过IP地址进行通信。

(对/错)答案:错7. 网络中的“防火墙”是一种硬件设备,用于阻止未授权的访问。

(对/错)答案:错8. 无线网络比有线网络更安全。

(对/错)答案:错9. 网络协议是规定电子设备如何在网络上进行通信的规则。

(对/错)答案:对10. 所有网络服务都需要使用端口号。

(对/错)答案:错三、简答题11. 请简述什么是DNS服务?答案:DNS服务(域名系统服务)是一种网络服务,它将人类可读的域名(如)转换为机器可读的IP地址(如192.168.1.1),从而允许用户通过域名访问互联网上的资源。

12. 什么是SSL/TLS协议?它们在网络安全中扮演什么角色?答案:SSL(安全套接层)和TLS(传输层安全)是用于在互联网上提供安全通信和数据加密的协议。

它们确保了数据在传输过程中的完整性和隐私性,防止数据在传输过程中被截获或篡改。

四、案例分析题13. 假设你是一名网络安全分析师,你的公司最近遭受了一次DDoS攻击。

请描述你将如何分析这次攻击并提出相应的防御措施。

答案:首先,我会检查网络流量日志,确定攻击的来源和类型。

宿迁市第五届科普知识网络大赛题库和答案1

宿迁市第五届科普知识网络大赛题库和答案11.近年我市空中飘飞的杨絮其实是杨树的(种子)1.一般认为,我国酸雨形成的主要原因是(二氧化硫)等酸性气体进入大气后,逐步形成PH<5.6的酸性降水。

2.寒潮来袭,最突出的变化是(气温急剧下降)3.小区里来了一些人,宣称愿意以高价回收家中多余的贵重药品,你觉得(可能涉嫌违法行为,应该进行举报)4.阳光中的紫外线可以帮助人体合成(维生素D)5.臭氧是一种天蓝色、有臭味的气体,在大气圈平流层中的臭氧层可以吸收和滤掉太阳光中大量的(紫外线),有效保护地球生物的生存。

6.正常情况下,家畜的体温比人(高)7.近年来,全球气温有明显变暖的趋势,原因是(二氧化碳增多)8.下列哪种病毒感染人体后应立即注射疫苗(狂犬病毒)9.为了减少“白色污染”,我们应该自觉地不用、少用(塑料包装袋)10.保护水环境,我们应该选择使用(无磷)洗衣粉11.健康的生活方式指有关于健康的习惯化的行为方式,主要表现为(以上都是)12.下列哪项是预防高血压的有效措施(以上都正确)13.根据国家有关规定,以下哪种药物是国家明文禁止添加的违禁药品,不能作为饲料添加剂使用(瘦肉精)14.根据气象灾害可能造成的危害程度,紧急程度和发展态势,气象灾害预警信号一般划分为四级:IV级(一般),III级(较重)。

II级(严重)、I级(特别严重),依次用(蓝色、黄色、橙色和红色)表示15.滥伐森林或者其他林木,公安机关立案起点为(10-20立方米或幼树500-1000株)16.注射和输液等医疗操作都有一定传播疾病的风险,因此在治疗疾病时应做到(遵从医嘱,能吃药就不打针,能打针就不输液)17.《江苏省全民义务植树条例》规定:年满(18)周岁的的适龄公民,每人每年应当植树3-5株或完成相应劳动量的其他绿化任务。

18.我国每年植树节是(3月12日)19.佝偻病的原因之一是缺乏(维生素D)20.随着经济发展、社会进步和人们生活水平的提高,社会对林业的第一需求是(生态需求)21.地球上出现的潮汐现象是由于(地月吸引力)22.哪些食品不宜与抗生素同时服用(牛奶)23.城市汽车尾气污染主要会引起人体(肺部)疾病24.在垃圾分类是,要把废纸放入(绿色)的垃圾桶中25.城市热岛效应是指(市区气温高于郊区温度26.形成气候差异最基本的因素是(太阳辐射)27.(香樟)不是我市乡土树种28.食物过敏是指摄入食物时由于食物中的某些成分引起的免疫应答,导致消化系统或全身性的变态反应。

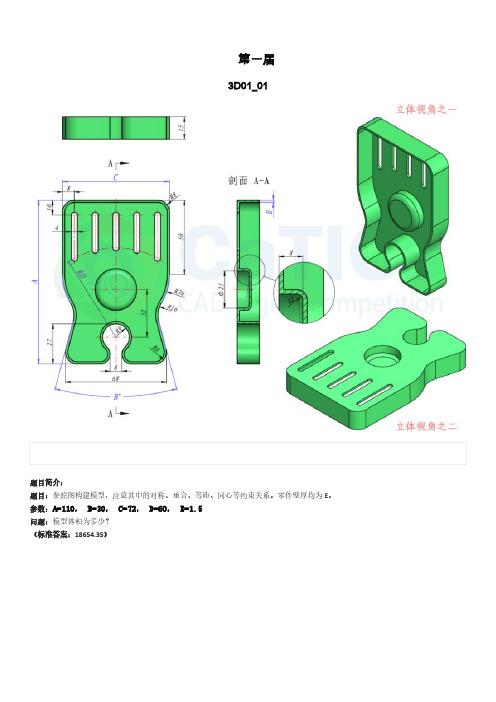

CaTICs网络3D大赛试题——第1~11届

3D01_01题目简介:题目:参照图构建模型,注意其中的对称、重合、等距、同心等约束关系。

零件壁厚均为E。

参数:A=110,B=30,C=72,D=60,E=1.5问题:模型体积为多少?(标准答案:18654.35)题目简介:题目:参照下图构建三维模型,注意其中的对称、相切、同心、阵列等几何关系.参数:A-72,B=32,C=30,D=27问题:零件模型体积为多少?(标准答案:26369.97)题目简介:题目:参照上图构建模型,注意通过方程式等方法设定其中尺寸的关联关系,并满足共线等几何关系。

需要确保的尺寸和几何关系包括:1)右侧立柱的高度为整个架体高度加15,即图中的A+15。

2)右侧立柱的壁厚为架体主区域(橘色区域)壁厚的两倍,即图中的2xC。

3)右侧立柱位于架体右侧圆角RB区域的中心位置,即图中的B/2。

4)架体外缘的长宽相等,均为D。

5)架体外缘蓝色区域的左右边线分别通过左右两个立柱的孔中心。

6)加强筋的上边缘与架体上方的圆角相切。

参数:A=45,B=32,C=2,D=120问题:模型体积为多少?(标准答案:75012.60)题目简介:题目:参照图构建模型,注意除去底部8mm厚的区域外,其他区域壁厚都是5mm。

注意模型中的对称、阵列、相切、同心等几何关系。

参数:A=112,B=92,C=56,D=30E=19问题:模型体积为多少?(标准答案:136708.44)3D01_05题目简介:题目:参照图构建三维模型,请注意其中的偏距、同心、重合等约束关系。

参数:A=55,B=87,C=37,D=43,E=5.9,F=119问题:模型体积为多少?(标准答案:281405.55)3D02_01题目简介:题目:参照图绘制草图,注意其中的水平、竖直、同心、相切等几何关系。

其中绿色线条上的圆弧半径都是R3.参数:A=54,B=80,C=77,D=48,E=25问题:草图上色区域的面积是多少?(标准答案:1526.31)题目简介:题目:参照图构建三维模型,请注意其中的对称、同心等几何关系。

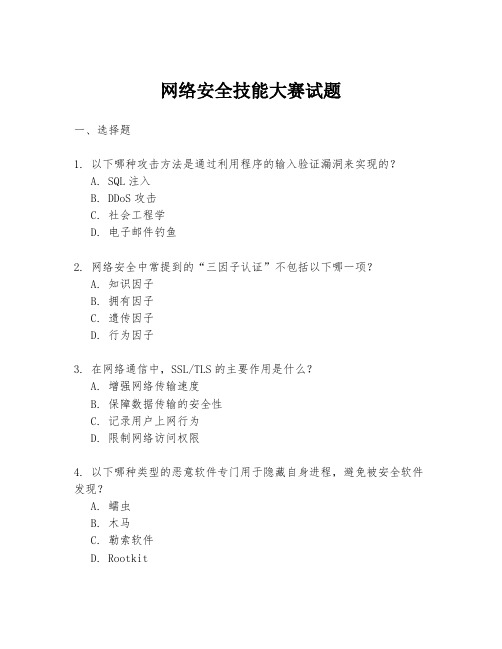

网络安全技能大赛试题

网络安全技能大赛试题一、选择题1. 以下哪种攻击方法是通过利用程序的输入验证漏洞来实现的?A. SQL注入B. DDoS攻击C. 社会工程学D. 电子邮件钓鱼2. 网络安全中常提到的“三因子认证”不包括以下哪一项?A. 知识因子B. 拥有因子C. 遗传因子D. 行为因子3. 在网络通信中,SSL/TLS的主要作用是什么?A. 增强网络传输速度B. 保障数据传输的安全性C. 记录用户上网行为D. 限制网络访问权限4. 以下哪种类型的恶意软件专门用于隐藏自身进程,避免被安全软件发现?A. 蠕虫B. 木马C. 勒索软件D. Rootkit5. 网络安全中的“蜜罐”技术主要用于什么目的?A. 存储机密数据B. 吸引并诱捕黑客攻击C. 加速网络速度D. 提供匿名网络浏览二、判断题1. 密码复杂度越高,其安全性就越高。

()2. 所有的网络攻击都可以通过更新操作系统来预防。

()3. 使用公共Wi-Fi时,进行敏感操作(如网上银行)是安全的,只要使用了VPN。

()4. 零日漏洞是指已经被公开的软件漏洞。

()5. 社会工程学攻击依赖于人际交往技巧,而不是技术手段。

()三、简答题1. 请简述网络钓鱼攻击的常见手段及其防范措施。

2. 描述网络防火墙的工作原理及其在网络安全中的作用。

3. 解释什么是跨站脚本攻击(XSS),并提出有效的防范方法。

四、案例分析题某公司近期频繁遭受网络攻击,安全团队在调查过程中发现了一些可疑的登录尝试。

请分析可能的原因,并提出相应的应对策略。

五、论述题论述大数据时代下,个人信息保护的重要性及其面临的挑战,并提出有效的保护措施。

六、实践操作题1. 给定一个简单的Web应用程序,展示如何进行基本的渗透测试。

2. 描述如何使用加密工具来保护存储和传输中的数据。

七、综合应用题假设你是一家中型企业的网络安全负责人,请设计一套完整的网络安全策略,包括但不限于访问控制、数据保护、员工培训等方面。

请注意,以上试题仅供参考,实际比赛题目可能会根据具体情况进行调整。

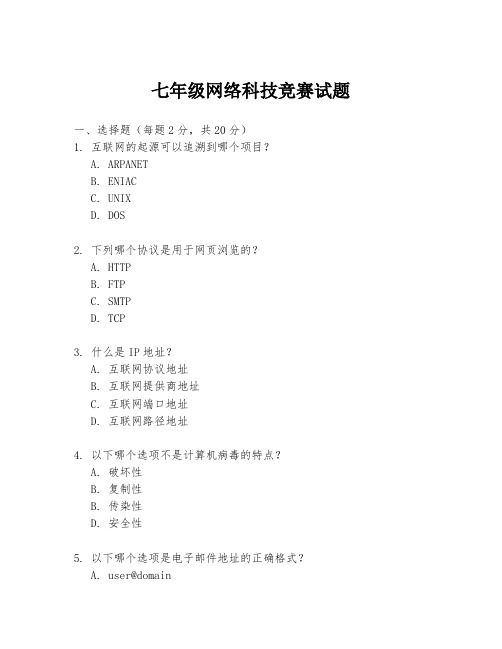

七年级网络科技竞赛试题

七年级网络科技竞赛试题一、选择题(每题2分,共20分)1. 互联网的起源可以追溯到哪个项目?A. ARPANETB. ENIACC. UNIXD. DOS2. 下列哪个协议是用于网页浏览的?A. HTTPB. FTPC. SMTPD. TCP3. 什么是IP地址?A. 互联网协议地址B. 互联网提供商地址C. 互联网端口地址D. 互联网路径地址4. 以下哪个选项不是计算机病毒的特点?A. 破坏性B. 复制性B. 传染性D. 安全性5. 以下哪个选项是电子邮件地址的正确格式?A. user@domain*****************C. user@.com**************.com6. 什么是域名解析?A. 将域名转换为IP地址的过程B. 将IP地址转换为域名的过程C. 将域名转换为URL的过程D. 将URL转换为域名的过程7. 下列哪个选项是网络安全的措施之一?A. 定期更新软件B. 共享密码C. 打开不明链接D. 忽略系统警告8. 什么是云计算?A. 通过互联网提供计算服务B. 通过互联网销售计算机C. 通过互联网存储数据D. 通过互联网访问本地计算机9. 什么是物联网(IoT)?A. 互联网连接的设备网络B. 互联网连接的动物网络C. 互联网连接的植物网络D. 互联网连接的海洋网络10. 下列哪个选项是网络编程语言?A. HTMLB. CSSC. JavaScriptD. 以上都是二、填空题(每空1分,共10分)11. 互联网的缩写是________。

12. 一个标准的IP地址由________个数字组成,每个数字的范围是0到255。

13. 网络防火墙的主要功能是________和________。

14. 一种常见的网络攻击方式是________。

15. 一个安全的密码应该包括________、________和特殊字符。

三、简答题(每题5分,共20分)16. 请简述什么是网络钓鱼攻击,并给出防范措施。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

项目背景

某知名外企步入中国,在北京建设了自己的国内总部,在上海建立了分部。

为满足公司经营、管理的需要,现在建立公司信息化网络。

总部办公区设有市场部、财务部、人力资源部、信息技术部、售后服务部等5个部门。

上海分部需要通过广域网线路而访问公司内部服务器。

拓扑:

图1 网络拓扑图

根据这个企业的建网的需求,某系统集成公司进行网络规划和部署。

为了确保部署

成功,前期进行仿真测试。

测试环境包括了2台路由器、3台交换机、2台服务器及2

台主机。

请考生根据竞赛要求在网络设备上进行实际操作,完成网络物理连接、IP地址规划、

VLAN规划与配置、VPN配置、路由协议、网络安全与可靠性等配置任务。

要求

一、网络物理连接

1、制作双绞线:按568B的标准,制作适当长度的15根网线,并验证无误。

2、拓扑连接:根据下表和网络拓扑图,将所有网络设备与主机连接起来。

二、网络设备配置

1、网络设备基本配置

根据下表为网络设备配置主机名:

2、VLAN配置

为了做到各部门二层隔离,需要在交换机上进行VLAN划分与端口分配。

根据下表完成VLAN配置和端口分配。

3、广域网链路配置

RT1与RT2使用广域网串口线连接,使用PPP MP协议进行链路捆绑。

为了安全起见,使用双向CHAP验证(用户名+密码的方式),用户名分别为RT1与RT2,验证口令为123456。

4、接入认证配置

为了确保公司内部网络安全,规划使用802.1x对接入主机进行认证(使用Windows XP设置802.1x客户端)。

要求如下:

为了防止非法上网,在交换机的一个接口连接多台主机的情况下,多台主机都要独立验证通过后才能访问网络;

用户名统一使用“h3c”,口令为123456;采用本地认证方式。

5、IP地址规划与配置

北京总部办公区各部门以及公司分部信息点分布如下:

由于公网地址紧张,所以只能在公司的总部和分部使用私网地址。

计划使用172.16.0.0/23地址段。

规划的结果如下:

公司总部放置和维护2台服务器,其中一台是Windows操作系统,另外一台是linux 操作系统。

所规划的服务器IP地址如下:

为了给合作伙伴提供服务,计划使用静态NAT技术将服务器IP地址向公网发布。

公司从ISP处申请到的公网IP地址为100.0.0.1-100.0.0.15 。

规划的服务器私网地址与公网地址映射关系如下:

为了维护管理方便,计划给公司内所有三层网络设备配置LoopBack地址,要求使用32位掩码。

所规划的LoopBack地址如下所示:

此外,RT1和RT2通过公网连接,其IP地址情况如下表所示:

其余设备间互连地址使用192.168.0.0/24网段,并使用30位掩码。

如下表所示:

根据以上说明,请在设备上进行相关配置。

6、VPN配置

总部与分部间(RT1-RT2)通过IPSec VPN互访。

要求如下:

a)仅对从分部到总部服务器的数据流进行保护;

b)总部与分部间采用IKE的主模式建立IPSec over GRE隧道,预共享密钥为

明文的123456。

报文封装形式是Tunnel模式,安全协议为ESP,加密算法

为DES,验证算法为SHA1-HMAC-96。

7、路由配置

公司网络使用OSPF协议,具体要求如下:

a)公司总部配置为OSPF的骨干区域,分部配置为区域100。

分部与总部间通

过VPN连接,在VPN上运行OSPF协议。

b)为了管理方便,要求公司内部网络(包括公司分部)的所有网络设备均将

Loopback地址发布。

c)不允许OSPF将路由发布给PC、服务器等非网络设备。

d)为了安全起见,使用OSPF协议的简单明文验证,验证口令为123456。

8、网络可靠性实现

1、在交换机SW2和SW3间配置链路聚合,要求使用静态LACP方式。

2、在交换机SW1、SW2、SW3上配置MSTP防止二层环路;要求如下:

a)市场部和财务部所在VLAN内的生成树树根为SW2,备份根是SW3;其余

VLAN的生成树树根为SW3,备份根是SW2。

b)为了使端口能够快速迁移,在接入交换机SW1上启用边缘端口特性。

3、在三层交换机SW2和SW3上配置VRRP,实现主机的网关冗余。

要求如下:

a)正常情况下,市场部和财务部所在主机的数据流经由三层交换机

SW2→RT1转发(不允许经由SW3转发);当SW2的上行链路发生故障时,

主机的数据流切换到经SW3→RT1转发;故障恢复后,主机的数据流又能

够切换回去。

b)正常情况下,其余部门内主机的数据流经由三层交换机SW3→RT1转发(不

允许经由SW2转发);当SW3的上行链路发生故障时,主机的数据流切换

到经SW2→RT1转发;故障恢复后,主机的数据流又能够切换回去。

c)各VRRP组中高优先级设置为120,低优先级设置为90。

9、网络安全实现

在RT1上进行ACL配置,实现网络安全,包括如下要求:

1、允许公司分部用户在上班时间(工作日的早8:00至晚16:00)内访问公司总

部网络的Windows服务器上的HTTP服务;其他时间不允许访问。

2、允许公司网络所有用户访问外网;不允许外网用户主动访问内网,但允许外网

用户访问内网中Windows服务器和Linux服务器的FTP服务。

10、网络地址转换规划与配置

在RT1上配置NAT。

要求内网的所有私有地址(网络设备除外)均可经地址转换(使用地址池方式)后而访问公网。

公网用户通过静态NAT转换而访问公司内服务器。

11、设备安全访问设置

为网络设备开启远程登录(TELNET)功能,并按照下表为网络设备配置相应密码。

另外,要求只有信息技术部的员工能够访问网络设备。

12、提交配置文件

考试完成后,考生需提交以下文件。

1、网络设备配置文件。

文件名称以“考生编号-设备名称”来标识,文件类型为TXT文本文档。

例如,考生编号为123456,则文件名称为123456-RT1.txt,123456-SW2.txt等。

2、NAT转换截图。

考生需要将NAT转换的成功界面进行抓屏,并将截取的图放在WORD文档中。

文档名称为“考生编号-NAT”来标识。

例如,考生编号为123456,则文件名称为123456-NAT.doc。