Juniper_SRX基本配置手册

Juniper_SRX中文配置手册簿及现用图解

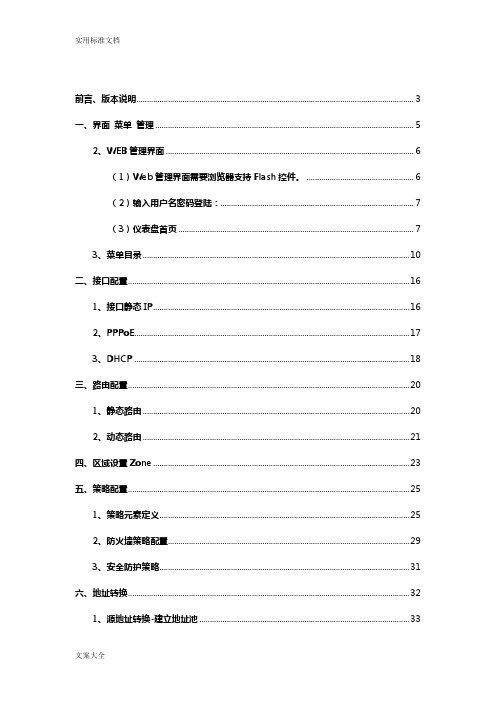

前言、版本说明 (3)一、界面菜单管理 (5)2、WEB管理界面 (6)(1)Web管理界面需要浏览器支持Flash控件。

(6)(2)输入用户名密码登陆: (7)(3)仪表盘首页 (7)3、菜单目录 (10)二、接口配置 (16)1、接口静态IP (16)2、PPPoE (17)3、DHCP (18)三、路由配置 (20)1、静态路由 (20)2、动态路由 (21)四、区域设置Zone (23)五、策略配置 (25)1、策略元素定义 (25)2、防火墙策略配置 (29)3、安全防护策略 (31)六、地址转换 (32)1、源地址转换-建立地址池 (33)2、源地址转换规则设置 (35)七、VPN配置 (37)1、建立第一阶段加密建议IKE Proposal (Phase 1) (或者用默认提议) (38)2、建立第一阶段IKE策略 (39)3、建立第一阶段IKE Gateway (40)4、建立第二阶段加密提议IKE Proposal (Phase 2) (或者用默认提议) (41)5、建立第一阶段IKE策略 (42)6、建立VPN策略 (43)八、Screen防攻击 (46)九、双机 (48)十、故障诊断 (49)前言、版本说明产品:Juniper SRX240 SH版本:JUNOS Software Release [9.6R1.13]注:测试推荐使用此版本。

此版本对浏览速度、保存速度提高了一些,并且CPU占用率明显下降很多。

9.5R2.7版本(CPU持续保持在60%以上,甚至90%)9.6R1.13版本(对菜单操作或者保存配置时,仍会提升一部分CPU)一、界面菜单管理1、管理方式JuniperSRX系列防火墙出厂默认状态下,登陆用户名为root密码为空,所有接口都已开启Web管理,但无接口地址。

终端连接防火墙后,输入用户名(root)、密码(空),显示如下:rootsrx240-1%输入cli命令进入JUNOS访问模式:rootsrx240-1% clirootsrx240-1>输入configure进入JUNOS配置模式:rootsrx240-1% clirootsrx240-1> configureEntering configuration mode[edit]rootsrx240-1#防火墙至少要进行以下配置才可以正常使用:(1)设置root密码(否则无法保存配置)(2)开启ssh/telnet/http服务(3)添加用户(root权限不能作为远程telnet,可以使用SHH方式)(4)分配新的用户权限2、WEB管理界面(1)Web管理界面需要浏览器支持Flash控件。

JuniperSRX高端防火墙简明配置手册

Juniper SRX防火墙简明配置手册目录一、 JUNOS 操作系统介绍 (3)1.1层次化配置结构 (3)1.2 JunOS 配置管理 (4)1.3 SRX 主要配置内容 (4)二、 SRX 防火墙配置说明 (5)2.1初始安装 (5)2.1.1登陆 (5)2.1.2设置 root 用户口令 (9)2.1.3JSRP 初始化配置 (9)2.1.4设置远程登陆管理用户 (14)2.1.5远程管理 SRX相关配置 (15)2.1.6ZONE 及相关接口的配置 (15)2.2 Policy (16)2.3 NAT (17)2.3.1Interface based NAT (18)2.3.2Pool based Source NAT (18)2.3.3Pool base destination NAT (19)2.3.4Pool base Static NAT (20)2.4 IPSEC VPN (21)2.5 Application and ALG (22)三、 SRX 防火墙常规操作与维护 (22)3.1单机设备关机 (22)3.2单机设备重启 (23)3.3单机操作系统升级 (23)3.4双机模式下主备 SRX 关机 (23)3.5双机模式下主备设备重启 (24)3.6双机模式下操作系统升级 (24)3.7双机转发平面主备切换及切换后恢复 (25)3.8双机控制平面主备切换及切换后恢复 (25)3.9双机模式下更换备SRX (25)3.10双机模式下更换主SRX (26)3.11双机模式更换电源 (27)3.12双机模式更换故障板卡 (27)3.13配置备份及还原方法 (27)3.14密码修改方法 (28)3.15磁盘文件清理方法 (28)3.16密码恢复 (28)3.17常用监控维护命令 (29)四、 SRX 防火墙介绍 (31)Juniper SRX防火墙简明配置手册SRX系列防火墙是 Juniper 公司基于 JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

Juniper SRX防火墙简明配置手册

Juniper SRX防火墙简明配置手册SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

目前Juniper公司的全系列路由器产品、交换机产品和SRX安全产品均采用统一源代码的JUNOS操作系统,JUNOS是全球首款将转发与控制功能相隔离,并采用模块化软件架构的网络操作系统。

JUNOS作为电信级产品的精髓是Juniper 真正成功的基石,它让企业级产品同样具有电信级的不间断运营特性,更好的安全性和管理特性,JUNOS软件创新的分布式架构为高性能、高可用、高可扩展的网络奠定了基础。

基于NP架构的SRX系列产品产品同时提供性能优异的防火墙、NAT、IPSEC、IPS、SSL VPN和UTM 等全系列安全功能,其安全功能主要来源于已被广泛证明的ScreenOS操作系统。

本文旨在为熟悉Netscreen防火墙ScreenOS操作系统的工程师提供SRX防火墙参考配置,以便于大家能够快速部署和维护SRX防火墙,文档介绍JUNOS操作系统,并参考ScreenOS 配置介绍SRX防火墙配置方法,最后对SRX防火墙常规操作与维护做简要说明。

一、JUNOS操作系统介绍1.1 层次化配置结构JUNOS采用基于FreeBSD内核的软件模块化操作系统,支持CLI命令行和WEBUI两种接口配置方式,本文主要对CLI命令行方式进行配置说明。

JUNOS CLI使用层次化配置结构,分为操作(operational)和配置(configure)两类模式,在操作模式下可对当前配置、设备运行状态、路由及会话表等状态进行查看及设备运维操作,并通过执行config或edit命令进入配置模式,在配置模式下可对各相关模块进行配置并能够执行操作模式下的所有命令(run)。

在配置模式下JUNOS采用分层分级模块下配置结构,如下图所示,edit命令进入下一级配置(类似unix cd命令),exit命令退回上一级,top命令回到根级。

(完整word版)Juniper_SRX中文配置手册及图解

前言、版本说明 (2)一、界面菜单管理 (4)2、WEB管理界面 (4)(1)Web管理界面需要浏览器支持Flash控件。

(4)(2)输入用户名密码登陆: (4)(3)仪表盘首页 (5)3、菜单目录 (7)二、接口配置 (12)1、接口静态IP (12)2、PPPoE (13)3、DHCP (14)三、路由配置 (16)1、静态路由 (16)2、动态路由 (16)四、区域设置Zone (18)五、策略配置 (20)1、策略元素定义 (20)2、防火墙策略配置 (22)3、安全防护策略 (25)六、地址转换 (26)1、源地址转换-建立地址池 (26)2、源地址转换规则设置 (27)七、VPN配置 (30)1、建立第一阶段加密建议IKE Proposal (Phase 1) (或者用默认提议) (30)2、建立第一阶段IKE策略 (31)3、建立第一阶段IKE Gateway (32)4、建立第二阶段加密提议IKE Proposal (Phase 2) (或者用默认提议) (33)5、建立第一阶段IKE策略 (34)6、建立VPN策略 (35)八、Screen防攻击 (37)九、双机 (38)十、故障诊断 (38)前言、版本说明产品:Juniper SRX240 SH版本:JUNOS Software Release [9.6R1.13]注:测试推荐使用此版本。

此版本对浏览速度、保存速度提高了一些,并且CPU占用率明显下降很多。

9.5R2.7版本(CPU持续保持在60%以上,甚至90%)9.6R1.13版本(对菜单操作或者保存配置时,仍会提升一部分CPU)一、界面菜单管理1、管理方式JuniperSRX系列防火墙出厂默认状态下,登陆用户名为root密码为空,所有接口都已开启Web管理,但无接口地址。

终端连接防火墙后,输入用户名(root)、密码(空),显示如下:root@srx240-1%输入cli命令进入JUNOS访问模式:root@srx240-1% cliroot@srx240-1>输入configure进入JUNOS配置模式:root@srx240-1% cliroot@srx240-1> configureEntering configuration mode[edit]root@srx240-1#防火墙至少要进行以下配置才可以正常使用:(1)设置root密码(否则无法保存配置)(2)开启ssh/telnet/http服务(3)添加用户(root权限不能作为远程telnet帐户,可以使用SHH方式)(4)分配新的用户权限2、WEB管理界面(1)Web管理界面需要浏览器支持Flash控件。

JuniperSRX高端防火墙简明配置手册

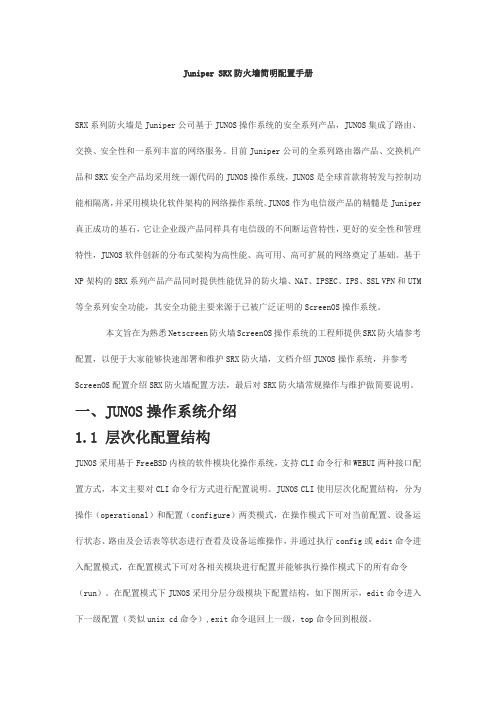

Juniper SRX防火墙简明配置手册目录一、 JUNOS 操作系统介绍 (3)1.1层次化配置结构 (3)1.2 JunOS 配置管理 (4)1.3 SRX 主要配置内容 (4)二、 SRX 防火墙配置说明 (5)2.1初始安装 (5)2.1.1登陆 (5)2.1.2设置 root 用户口令 (9)2.1.3JSRP 初始化配置 (9)2.1.4设置远程登陆管理用户 (14)2.1.5远程管理 SRX相关配置 (15)2.1.6ZONE 及相关接口的配置 (15)2.2 Policy (16)2.3 NAT (17)2.3.1Interface based NAT (18)2.3.2Pool based Source NAT (18)2.3.3Pool base destination NAT (19)2.3.4Pool base Static NAT (20)2.4 IPSEC VPN (21)2.5 Application and ALG (22)三、 SRX 防火墙常规操作与维护 (22)3.1单机设备关机 (22)3.2单机设备重启 (23)3.3单机操作系统升级 (23)3.4双机模式下主备 SRX 关机 (23)3.5双机模式下主备设备重启 (24)3.6双机模式下操作系统升级 (24)3.7双机转发平面主备切换及切换后恢复 (25)3.8双机控制平面主备切换及切换后恢复 (25)3.9双机模式下更换备SRX (25)3.10双机模式下更换主SRX (26)3.11双机模式更换电源 (27)3.12双机模式更换故障板卡 (27)3.13配置备份及还原方法 (27)3.14密码修改方法 (28)3.15磁盘文件清理方法 (28)3.16密码恢复 (28)3.17常用监控维护命令 (29)四、 SRX 防火墙介绍 (31)Juniper SRX防火墙简明配置手册SRX系列防火墙是 Juniper 公司基于 JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

2019年Juniper_SRX中文配置手册及图解

前言、版本说明 .............................................................................................. 错误!未定义书签。

一、界面菜单管理 ...................................................................................... 错误!未定义书签。

2、WEB管理界面 ..................................................................................... 错误!未定义书签。

(1)Web管理界面需要浏览器支持Flash控件。

...................... 错误!未定义书签。

(2)输入用户名密码登陆:......................................................... 错误!未定义书签。

(3)仪表盘首页............................................................................. 错误!未定义书签。

3、菜单目录............................................................................................. 错误!未定义书签。

二、接口配置 .................................................................................................. 错误!未定义书签。

1、接口静态IP........................................................................................ 错误!未定义书签。

Juniper-SRX-防火墙配置管理手册范本

Juniper SRX系列防火墙配置管理手册目录一、JUNOS操作系统介绍31.1 层次化配置结构31.2 JunOS配置管理31.3 SRX主要配置容4二、SRX防火墙配置操作举例说明52.1 初始安装52.1.1 设备登陆52.1.2 设备恢复出厂介绍52.1.3 设置root用户口令52.1.4 设置远程登陆管理用户62.1.5 远程管理SRX相关配置62.2 配置操作实验拓扑72.3 策略相关配置说明72.3.1 策略地址对象定义82.3.2 策略服务对象定义82.3.3 策略时间调度对象定义82.3.4 添加策略配置举例92.3.5 策略删除102.3.6 调整策略顺序102.3.7 策略失效与激活102.4 地址转换112.4.1 Interface based NAT 基于接口的源地址转换112.4.2 Pool based Source NAT基于地址池的源地址转换122.4.3 Pool base destination NAT基于地址池的目标地址转换132.4.4 Pool base Static NAT基于地址池的静态地址转换142.5 路由协议配置14静态路由配置14OSPF配置16交换机Firewall限制功能22限制IP地22限制MAC地址23三、SRX防火墙常规操作与维护243.2设备关机243.3设备重启243.4操作系统升级253.5密码恢复253.6常用监控维护命令26Juniper SRX Branch系列防火墙配置管理手册说明SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

目前Juniper公司的全系列路由器产品、交换机产品和SRX安全产品均采用统一源代码的JUNOS操作系统,JUNOS是全球首款将转发与控制功能相隔离,并采用模块化软件架构的网络操作系统。

JUNOS作为电信级产品的精髓是Juniper真正成功的基石,它让企业级产品同样具有电信级的不间断运营特性,更好的安全性和管理特性,JUNOS软件创新的分布式架构为高性能、高可用、高可扩展的网络奠定了基础。

Juniper SRX防火墙配置手册-命令行模式

Juniper SRX防火墙简明配置手册目录一、JUNOS操作系统介绍 (3)1.1 层次化配置结构 (3)1.2 JunOS配置管理 (4)1.3 SRX主要配置内容 (5)二、SRX防火墙配置对照说明 (6)2.1 初始安装 (6)2.1.1 登陆 (6)2.1.2 设置root用户口令 (6)2.1.3 设置远程登陆管理用户 (7)2.1.4 远程管理SRX相关配置 (7)2.2 Policy (8)2.3 NAT (8)2.3.1 Interface based NAT (9)2.3.2 Pool based Source NAT (10)2.3.3 Pool base destination NAT (11)2.3.4 Pool base Static NAT (12)2.4 IPSEC VPN (13)2.5 Application and ALG (15)2.6 JSRP (15)三、SRX防火墙常规操作与维护 (19)3.1 设备关机 (19)3.2设备重启 (20)3.3操作系统升级 (20)3.4密码恢复 (21)3.5常用监控维护命令 (22)Juniper SRX防火墙简明配置手册SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

目前Juniper公司的全系列路由器产品、交换机产品和SRX安全产品均采用统一源代码的JUNOS操作系统,JUNOS是全球首款将转发与控制功能相隔离,并采用模块化软件架构的网络操作系统。

JUNOS作为电信级产品的精髓是Juniper真正成功的基石,它让企业级产品同样具有电信级的不间断运营特性,更好的安全性和管理特性,JUNOS软件创新的分布式架构为高性能、高可用、高可扩展的网络奠定了基础。

基于NP架构的SRX系列产品产品同时提供性能优异的防火墙、NAT、IPSEC、IPS、SSL VPN和UTM等全系列安全功能,其安全功能主要来源于已被广泛证明的ScreenOS操作系统。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Juniper SRX防火墙基本配置手册1SRX防火墙的PPPoE拔号配置Juniper SRX防火墙支持PPPoE拔号,这样防火墙能够连接ADSL链路,提供给内网用户访问网络的需求。

配置拓扑如下所示:Juniper SRX240防火墙在Juniper SRX防火墙上面设置ADSL PPPoE拔号,可以在WEB界面或者命令行下面查看PPPoE拔号接口pp0,在命令行下面的查看命令如下所示:juniper@HaoPeng# run show interfaces terse | match ppInterface Admin Link Proto Local Remotepp0 up up在WEB界面下,也能够看到PPPoE的拔号接口pp0配置步聚如下所示:第一步:选择接口ge-0/0/4作为PPPoE拔号接口的物理接口,将接口封装成PPPoETo configure PPPoE encapsulation on an Ethernet interface:juniper@HaoPeng# set interfaces ge-0/0/4 unit 0 encapsulation ppp-over-ether第二步:配置PPPoE接口PP0.0的参数To create a PPPoE interface and configure PPPoE options:user@host# set interfaces pp0 unit 0 pppoe-options underlying-interfacege-0/0/4.0 auto-reconnect 100 idle-timeout 100 client第三步:配置PPPoE接口的MTU值To configure the maximum transmission unit (MTU) of the IPv4 family:user@host# set interfaces pp0 unit 0 family inet mtu 1492第四步:配置PPPoE接口的地址为negotiate-addressTo configure the PPPoE interface address:user@host# set interfaces pp0 unit 0 family inet negotiate-address第五步:配置PPPoE接口的PAP认证set int pp0 unit 0 ppp-options pap default password 88888878 local-name szdigicn1@163.gd local-password88888878 passive注意:default password和local password都必须设置成ADSL拔号时所用的密码,local name 必须是ADSL拔号时所用的用户名。

第六步:配置静态路由指向PPOE接口PP0.0set routing-options static route 0.0.0.0/0 next-hop pp0.0PPPoE拔号配置输出汇总如下所示:验证PPPoE是否已经拔通,已经获得IP地址root# run show interfaces terse | match pppp0 up uppp0.0 up up inet 219.134.120.126 --> 219.134.120.1验证PPPoE常见命令如下所示:show interfaces pp0show pppoe interfacesshow pppoe versionshow pppoe statisticsclear pppoe sessionsclear pppoe sta2 SRX 防火墙的FBF(Filter-based Forwarding)配置Juniper SRX 防火墙的FBF 功能类似Juniper Netscreen 防火墙上PBR(Policy based Routing),其基本功能就是基于数据包的源地址进行转发,可以将不同源地址的数据包转发到不同链路上来。

配置拓扑如下所示:G-0/0/8:192.168.100.2/24G-0/0/5河辰一体机作内网接口地址:192.168.0.1/24SRX240配置需求:客户这边有四条ADSL 链路去上网,要求内网不同段走不同ADSL 链路去上网 配置步聚如下所述: 第一步:接口配置配置PPPOE 拔号接口PP0.0set interfaces pp0 unit 0 ppp-options pap default-password 88888878 set interfaces pp0 unit 0 ppp-options pap local-name "szdigicn1@163.gd" set interfaces pp0 unit 0 ppp-options pap local-password 88888878 set interfaces pp0 unit 0 ppp-options pap passiveset interfaces pp0 unit 0 pppoe-options underlying-interface ge-0/0/4.0set interfaces pp0 unit 0 pppoe-options idle-timeout 0set interfaces pp0 unit 0 pppoe-options auto-reconnect 2set interfaces pp0 unit 0 pppoe-options clientset interfaces pp0 unit 0 family inet negotiate-addressset interfaces ge-0/0/4 unit 0 encapsulation ppp-over-ether其他PP0.1、PP0.2、PP0.3接口类似于PP0.0接口的配置。

配置内网接口Ge-0/0/8set interfaces ge-0/0/8 unit 0 family inet address 192.168.100.2/24第二步:创建路由实例(routing-instance),创建四个VRF用来匹配四个PPPOE接口,routing-instance的类型是forwarding.set routing-instances TRUST-VRF-1 instance-type forwardingset routing-instances TRUST-VRF-1 routing-options static route 0.0.0.0/0 next-hop pp0.0set routing-instances TRUST-VRF-2 instance-type forwardingset routing-instances TRUST-VRF-2 routing-options static route 0.0.0.0/0 next-hop pp0.1set routing-instances TRUST-VRF-3 instance-type forwardingset routing-instances TRUST-VRF-3 routing-options static route 0.0.0.0/0 next-hop pp0.2set routing-instances TRUST-VRF-4 instance-type forwardingset routing-instances TRUST-VRF-4 routing-options static route 0.0.0.0/0 next-hop pp0.3第三步:设置路由信息组set routing-options interface-routes rib-group inet INSIDEset routing-options rib-groups INSIDE import-rib inet.0set routing-options rib-groups INSIDE import-rib TRUST-VRF-1.inet.0set routing-options rib-groups INSIDE import-rib TRUST-VRF-2.inet.0set routing-options rib-groups INSIDE import-rib TRUST-VRF-3.inet.0set routing-options rib-groups INSIDE import-rib TRUST-VRF-4.inet.0第四步:设置防火墙过滤(firewall filter),匹配数据包的源地址段客户要求内网192.168.2.0,192.168.3.0,192.168.7.0网段走走第一条ADSL线路set firewall filter USER-IN term 1 from source-address 192.168.2.0/24set firewall filter USER-IN term 1 from source-address 192.168.3.0/24set firewall filter USER-IN term 1 from source-address 192.168.7.0/24set firewall filter USER-IN term 1 then routing-instance TRUST-VRF-1客户要求内网192.168.6.0,192.168.8.0网段走走第二条ADSL线路set firewall filter USER-IN term 2 from source-address 192.168.6.0/24set firewall filter USER-IN term 2 from source-address 192.168.8.0/24set firewall filter USER-IN term 2 then routing-instance TRUST-VRF-2客户要求内网192.168.9.0网段走走第三条ADSL线路set firewall filter USER-IN term 3 from source-address 192.168.9.0/24set firewall filter USER-IN term 3 then routing-instance TRUST-VRF-3客户要求内网192.168.5.0, 192.168.1.0网段走走第四条ADSL线路set firewall filter USER-IN term 4 from source-address 192.168.5.0/24set firewall filter USER-IN term 4 from source-address 192.168.1.0/24set firewall filter USER-IN term 4 then routing-instance TRUST-VRF-4set firewall filter USER-IN term 5 then accept第五步:在内网接口上面ge-0/0/8 input方向引用定义的firewall filter USER-IN set interfaces ge-0/0/8 unit 0 family inet filter input USER-IN查看SRX上面的路由表,能够查看到5张路由表,一张全局路由表,还有四张VRF路由表TRUST-VRF-1,2,3,4root# run show routeinet.0: 25 destinations, 26 routes (25 active, 0 holddown, 0 hidden)+ = Active Route, - = Last Active, * = Both0.0.0.0/0 *[Static/5] 00:40:49via pp0.0via pp0.1via pp0.2via pp0.3> to 192.168.0.1 via ge-0/0/9.058.61.136.1/32 *[Direct/0] 00:40:49> via pp0.058.61.137.74/32 *[Local/0] 00:40:49Local via pp0.0192.168.0.0/24 *[Direct/0] 00:40:49> via ge-0/0/9.0192.168.0.254/32 *[Local/0] 00:41:02Local via ge-0/0/9.0192.168.1.0/24 *[Static/5] 00:40:53> to 192.168.100.1 via ge-0/0/8.0192.168.2.0/24 *[Static/5] 00:40:53> to 192.168.100.1 via ge-0/0/8.0192.168.3.0/24 *[Static/5] 00:40:53> to 192.168.100.1 via ge-0/0/8.0192.168.4.0/24 *[Static/5] 00:40:53> to 192.168.100.1 via ge-0/0/8.0192.168.5.0/24 *[Static/5] 00:40:53> to 192.168.100.1 via ge-0/0/8.0192.168.6.0/24 *[Static/5] 00:40:53> to 192.168.100.1 via ge-0/0/8.0192.168.7.0/24 *[Static/5] 00:40:53> to 192.168.100.1 via ge-0/0/8.0192.168.8.0/24 *[Static/5] 00:40:53> to 192.168.100.1 via ge-0/0/8.0192.168.9.0/24 *[Static/5] 00:40:53> to 192.168.100.1 via ge-0/0/8.0192.168.10.0/24 *[Static/5] 00:40:53> to 192.168.100.1 via ge-0/0/8.0192.168.11.0/24 *[Static/5] 00:40:53> to 192.168.100.1 via ge-0/0/8.0192.168.12.0/24 *[Static/5] 00:40:53> to 192.168.100.1 via ge-0/0/8.0192.168.13.0/24 *[Static/5] 00:40:53> to 192.168.100.1 via ge-0/0/8.0192.168.100.0/24 *[Direct/0] 00:40:53> via ge-0/0/8.0192.168.100.2/32 *[Local/0] 00:41:02Local via ge-0/0/8.0219.133.216.1/32 *[Direct/0] 00:30:06> via pp0.2219.133.216.203/32 *[Local/0] 00:30:06Local via pp0.2219.134.120.1/32 *[Direct/0] 00:06:05> via pp0.1[Direct/0] 00:04:04> via pp0.3219.134.121.59/32 *[Local/0] 00:04:04Local via pp0.3219.134.121.165/32 *[Local/0] 00:06:05Local via pp0.1TRUST-VRF-1.inet.0: 12 destinations, 13 routes (12 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both0.0.0.0/0 *[Static/5] 00:17:41> via pp0.058.61.136.1/32 *[Direct/0] 00:17:41> via pp0.058.61.137.74/32 *[Local/0] 00:05:41Local via pp0.0192.168.0.0/24 *[Direct/0] 00:17:41> via ge-0/0/9.0192.168.0.254/32 *[Local/0] 00:05:41Local via ge-0/0/9.0192.168.100.0/24 *[Direct/0] 00:17:41> via ge-0/0/8.0192.168.100.2/32 *[Local/0] 00:05:41Local via ge-0/0/8.0219.133.216.1/32 *[Direct/0] 00:17:41> via pp0.2219.133.216.203/32 *[Local/0] 00:05:41Local via pp0.2219.134.120.1/32 *[Direct/0] 00:06:05> via pp0.1[Direct/0] 00:04:04> via pp0.3219.134.121.59/32 *[Local/0] 00:04:04Local via pp0.3219.134.121.165/32 *[Local/0] 00:05:41Local via pp0.1TRUST-VRF-2.inet.0: 12 destinations, 13 routes (12 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both0.0.0.0/0 *[Static/5] 00:06:05> via pp0.158.61.136.1/32 *[Direct/0] 00:17:41> via pp0.058.61.137.74/32 *[Local/0] 00:05:41Local via pp0.0192.168.0.0/24 *[Direct/0] 00:17:41> via ge-0/0/9.0192.168.0.254/32 *[Local/0] 00:05:41Local via ge-0/0/9.0192.168.100.0/24 *[Direct/0] 00:17:41> via ge-0/0/8.0192.168.100.2/32 *[Local/0] 00:05:41Local via ge-0/0/8.0219.133.216.1/32 *[Direct/0] 00:17:41> via pp0.2219.133.216.203/32 *[Local/0] 00:05:41Local via pp0.2219.134.120.1/32 *[Direct/0] 00:06:05> via pp0.1[Direct/0] 00:04:04> via pp0.3219.134.121.59/32 *[Local/0] 00:04:04Local via pp0.3219.134.121.165/32 *[Local/0] 00:05:41Local via pp0.1TRUST-VRF-3.inet.0: 12 destinations, 13 routes (12 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both0.0.0.0/0 *[Static/5] 00:17:41> via pp0.258.61.136.1/32 *[Direct/0] 00:17:41> via pp0.058.61.137.74/32 *[Local/0] 00:05:41Local via pp0.0192.168.0.0/24 *[Direct/0] 00:17:41> via ge-0/0/9.0192.168.0.254/32 *[Local/0] 00:05:41Local via ge-0/0/9.0192.168.100.0/24 *[Direct/0] 00:17:41> via ge-0/0/8.0192.168.100.2/32 *[Local/0] 00:05:41Local via ge-0/0/8.0219.133.216.1/32 *[Direct/0] 00:17:41> via pp0.2219.133.216.203/32 *[Local/0] 00:05:41Local via pp0.2219.134.120.1/32 *[Direct/0] 00:06:05> via pp0.1[Direct/0] 00:04:04> via pp0.3219.134.121.59/32 *[Local/0] 00:04:04Local via pp0.3219.134.121.165/32 *[Local/0] 00:05:41Local via pp0.1TRUST-VRF-4.inet.0: 12 destinations, 13 routes (12 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both0.0.0.0/0 *[Static/5] 00:04:05> via pp0.358.61.136.1/32 *[Direct/0] 00:17:42> via pp0.058.61.137.74/32 *[Local/0] 00:05:42Local via pp0.0 192.168.0.0/24 *[Direct/0] 00:17:42> via ge-0/0/9.0 192.168.0.254/32 *[Local/0] 00:05:42Local via ge-0/0/9.0 192.168.100.0/24 *[Direct/0] 00:17:42> via ge-0/0/8.0 192.168.100.2/32 *[Local/0] 00:05:42Local via ge-0/0/8.0 219.133.216.1/32 *[Direct/0] 00:17:42> via pp0.2219.133.216.203/32 *[Local/0] 00:05:42Local via pp0.2 219.134.120.1/32 *[Direct/0] 00:06:06> via pp0.1[Direct/0] 00:04:05> via pp0.3219.134.121.59/32 *[Local/0] 00:04:05Local via pp0.3 219.134.121.165/32 *[Local/0] 00:05:42Local via pp0.1。