AIX安全加固操作步骤

操作系统安全性加固的关键措施与方法

操作系统安全性加固的关键措施与方法随着互联网的普及和信息技术的高速发展,操作系统安全性日益成为人们关注的焦点。

为了防止恶意攻击和数据泄露,加固操作系统的安全性至关重要。

本文将介绍一些关键的措施和方法,帮助您加强操作系统的安全性。

一、定期更新操作系统和应用程序定期更新操作系统和应用程序是加固操作系统安全性的首要措施之一。

每个操作系统或应用程序都存在一定的漏洞,黑客和恶意软件常常利用这些漏洞进行攻击。

软件厂商通常会及时发布补丁程序来修复这些漏洞,因此定期更新操作系统和应用程序可以保持系统的最新状态,减少系统受攻击的风险。

二、启用防火墙防火墙是保护操作系统的第一道防线。

它可以监控和控制网络流量,过滤掉不信任的连接和恶意的数据包。

通过配置防火墙规则,可以限制进出系统的网络流量,提高系统的安全性。

同时,合理配置防火墙规则也能够防止潜在的攻击,保护系统免受未授权访问和网络攻击。

三、设置强密码和多因素身份验证密码是操作系统安全性的重要组成部分。

设置强密码可以防止密码被猜测或破解。

强密码应该包含大小写字母、数字和特殊字符,并且长度要足够长。

此外,为了提高安全性,还可以启用多因素身份验证,例如使用指纹、智能卡或独立的安全令牌。

多因素身份验证可以有效防止密码被盗用或泄露。

四、限制用户权限操作系统中的用户权限应该合理分配,以限制用户对系统资源的访问和操作。

管理员账户应该保持最高权限,并且只有在必要时才使用,而普通用户账户应该被限制为最低权限。

通过限制用户权限,可以降低系统被攻击和滥用的风险,提高整个系统的安全性。

五、加密敏感数据和通信加密是保护敏感数据和通信的重要手段之一。

对于存储在磁盘上的敏感数据,可以使用文件加密或整个磁盘加密技术来保护。

而对于网络通信中传输的数据,应该使用安全协议(如HTTPS)进行加密传输,防止数据在传输过程中被窃听或篡改。

六、日志记录和监控日志记录和监控是检测和响应安全事件的重要工具。

通过配置系统日志和安全审计,可以追踪和记录系统活动和事件,为检测和调查安全事件提供数据支持。

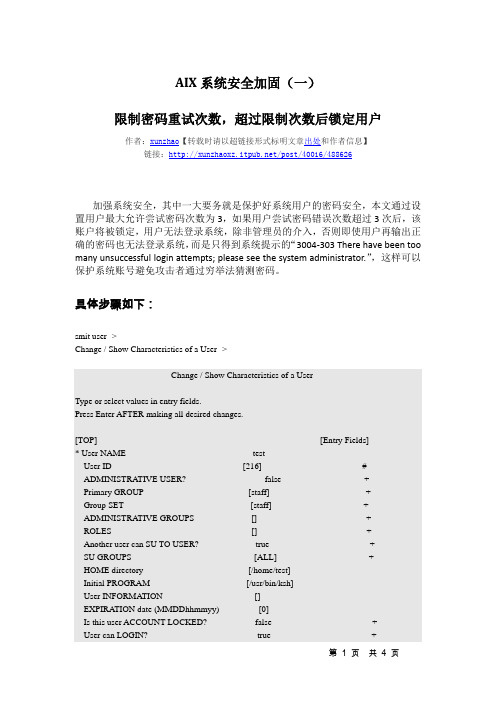

主机加固操作册(AIX)

设置密码策略

注意:设置密码最小长度会影响以前密码不符合长度的用户,这步应由系统管理员导出系统帐号,跟应用相关人员确认,如果不符合需先修改密码后再做这一步

加固步骤:

1. 设置密码最小长度8

chsec -f /etc/security/user -s default -a minlen=8

回退步骤:

回退步骤:

如果某个用户test需要写test1拥有的文件file1,file1所在目录为dir1,修改如下:

chmod-t dir1

1.6

规范基于rhosts认证的信任关系

1.查找/etc/hosts.equiv与~/.rhosts文件,~/.rhosts查找方法如下:

find / -name‘.rhosts’-print

ndpd-host

1. 启动sendmail服务

startsrc-ssendmail

2. 设置sendmail服务自启动

chrctcp -a sendmail

启用以下服务,以piobe为例

piobe

httplite

writesrv

1.启动piobe服务

startsrc -s piobe

2.允许piobe服务自启动

编辑/etc/inittab,取消piobe行的注释(分号)

1.3

加强snmp community复杂度

加固步骤:

1. 编辑/etc/snmpd.conf

2.如果community string为public,则修改public为cpic

3. 重启snmpd服务

refresh-ssnmpd

回退步骤:

回退步骤:

操作如下:

1.设置syslogd参数

使用 IP 过滤功能加固 AIX 服务器

前言在通常情况下,AIX 服务器都放置于企业内部环境中,可以受到企业级防火墙的保护。

为了方便使用,在AIX 系统中许多常用服务端口缺省是开放的,但这同时也带来一定的安全隐患,给企业内部一些别有用心的人提供了方便之门。

安全无小事,对于运行了关键业务的AIX 服务器,为了提高安全性,我们可以通过关闭不必要的端口,停止相应的服务来实现。

但是,如果某项服务端口由于应用的特殊需要不可以停止,有什么办法可以使其只为一部分服务器提供该项服务,而不为其他服务器提供该项服务呢? 即通IP 地址来判断访问请求是否合理,可否为其提供服务。

为了保护AIX 服务器,避免不必要的访问,最好的办法就是在AIX 中实施IP 过滤规则。

在AIX 中我们通过设置IP 过滤规则(IP Security Filter),只接受预先定义好的访问请求而拒绝其他的访问的请求。

下面就IP Security Filter 的设置步骤进行介绍。

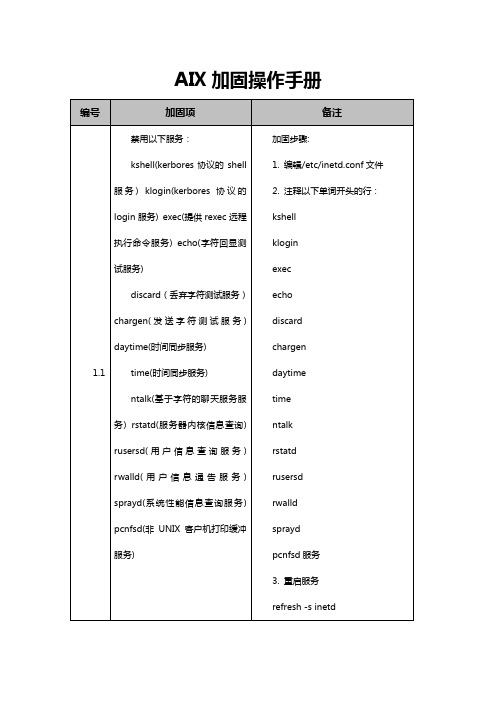

安装IP Security 软件包为了设置IP 过滤规则,需要在AIX 上安装相应的IP security 软件包,检查系统中是否有以下的软件包。

( 在本文中所使用的操作系统的版本是AIX 6100-TL06-SP01,而IP Security Filter Feature 在早期的AIX4.3.3 中就有支持了)图 1. 检查系统中是否安装了IPSec的软件包图 2. 加载IP Security 扩展模块注意: 在此时<Deny All Non_secure IP Packets>选项要设为<no>. 否则所有的网络通讯可能就会断掉。

成功完成上述命令后,系统中应增加了以下的设备图 3.检查系统中IP Security 扩展模块的状态图 4.AIX 系统中缺省的过滤规则规则1,用于会话密钥监控服务(session key daemon ),只会出现在IP v4 的过滤规则表中。

通过使用端口4001 来控制用于刷新会话密钥的通讯包。

aix安全加固方案

1IBM AIX系统1.1 系统维护升级加固1.下载系统推荐维护包¾在AIX操作系统中,补丁修正软件包分为维护包和推荐维护包:维护包(Maintenance Levels,简称ML) 由从AIX 4.3 的基准文件集更新后的一系列文件集组成。

每个文件集的更新都是累计的,即它包含了AIX 4.3发布以来的所有那个文件集的补丁,并替换了所有以前的更新。

维护包(ML)的命名规则是4位的 VRMF:V-操作系统版本号versionR-发行版号releaseM-改进版号modificationF-修正版号fix可以用oslevel来判定当前系统中的维护包版本。

可以通过安装ML来升级操作系统的改进版号modification,例如,从4.3.0.0升级到4.3.3.0。

¾推荐维护包(Recommended Maintenance,简称RM)是由一系列适用于最新的ML的文件集组成的软件包,它由一系列经过较多实测过的更新的文件集组成。

通过安装RM,可以使你的系统拥有较新的文件集,但它不能升级系统版本。

推荐维护包(RM)的命名规则是4位的 VRMF,再加两位数字后缀:V-操作系统版本号versionR-发行版号releaseM-改进版号modificationF-修正版号fixRM-推荐维护包Recommended Maintenance如 4330-01 是 4330 的第1个推荐维护包(RM)。

可以用以下的命令来判定是否4330-01已经安装在系统里,oslevel将仍然显示4.3.3.0,表示系统的ML仍是4330:instfix -ik 4330-01_AIX_ML我们可以通过该网站()下载ML或RM,并通过gzip解压缩,然后按照如下提示的详细信息进行安装。

2.解压缩推荐维护包我们建议将推荐维护包解压缩至/usr/sys/inst.imagescd /tmp/mlgzip -d *.tar.gzcd /usr/sys/inst.imagesfind /tmp/ml -name \*.tar -exec tar -xvf {} \;rm –rf /tmp/ml3.用df检查系统硬盘空间大小,确保/,/usr,/var,/tmp等目录有足够的空间。

AIX安全加固(一)限制用户尝试密码次数,超过次数后锁定用户

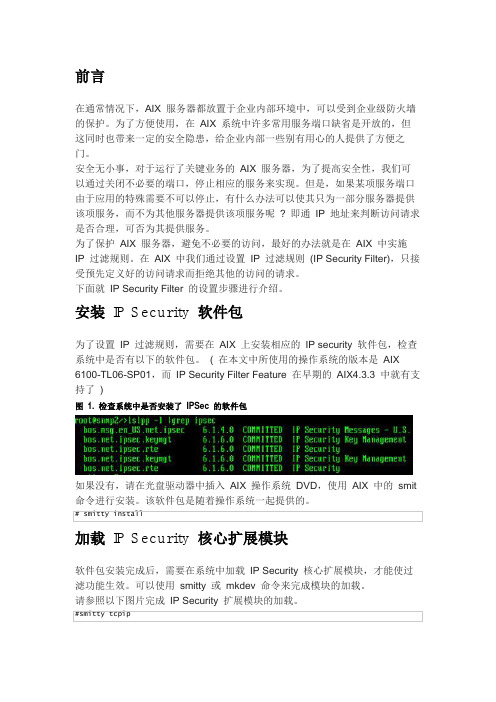

AIX系统安全加固(一)限制密码重试次数,超过限制次数后锁定用户作者:xunzhao【转载时请以超链接形式标明文章出处和作者信息】链接:/post/40016/488626加强系统安全,其中一大要务就是保护好系统用户的密码安全,本文通过设置用户最大允许尝试密码次数为3,如果用户尝试密码错误次数超过3次后,该账户将被锁定,用户无法登录系统,除非管理员的介入,否则即使用户再输出正确的密码也无法登录系统,而是只得到系统提示的“3004-303 There have been too many unsuccessful login attempts; please see the system administrator.”,这样可以保护系统账号避免攻击者通过穷举法猜测密码。

具体步骤如下:smit user ->Change / Show Characteristics of a User ->Change / Show Characteristics of a UserType or select values in entry fields.Press Enter AFTER making all desired changes.[TOP] [Entry Fields]* User NAME testUser ID [216] #ADMINISTRATIVE USER? false +Primary GROUP [staff] +Group SET [staff] +ADMINISTRATIVE GROUPS [] +ROLES [] +Another user can SU TO USER? true +SU GROUPS [ALL] +HOME directory [/home/test]Initial PROGRAM [/usr/bin/ksh]User INFORMATION []EXPIRATION date (MMDDhhmmyy) [0]Is this user ACCOUNT LOCKED? false +User can LOGIN? true +User can LOGIN REMOTELY(rsh,tn,rlogin)? true +Allowed LOGIN TIMES []Number of FAILED LOGINS before [3] #user account is locked通过smit工具设置完成后,查看/etc/security/user显示如下,daily:admin = falseloginretries = 3#loginretries = 3 就表示允许用户有3次的失败登录尝试以test用户尝试5次错误密码后,第六次输入正确的密码,但依然无法登录系统,系统提示因尝试了太多次登录失败,请联系系统管理员。

银河麒麟安全加固配置手册

银河麒麟安全加固配置手册

银河麒麟安全加固配置手册旨在指导用户如何对银河麒麟系统进行安全加固。

以下是一些常见的安全加固配置建议:

1. 禁用不必要的服务:银河麒麟系统启动后,一些不必要的服务会自动运行,这些服务可能存在安全风险。

建议禁用这些服务,以减少被攻击的可能性。

2. 配置防火墙:防火墙是保护系统免受攻击的重要工具。

建议配置防火墙规则,只允许必要的网络流量通过,阻止未授权的访问。

3. 更新系统补丁:银河麒麟系统可能存在一些安全漏洞,及时更新系统补丁可以修复这些漏洞,提高系统的安全性。

4. 配置安全审计:审计日志可以帮助追踪系统中的异常行为,及时发现和处理安全事件。

建议配置安全审计规则,对系统中的重要操作进行记录和监控。

5. 限制用户权限:用户权限管理是安全加固的重要一环。

建议对用户权限进行严格控制,避免不必要的用户拥有过高权限。

6. 配置加密存储:存储设备中的数据可能被非法访问或窃取,建议配置加密存储,保护数据安全。

7. 配置安全启动:安全启动可以在系统启动时进行安全检查,确保系统没有被篡改或感染恶意程序。

建议配置安全启动功能,提高系统的安全性。

以上是银河麒麟安全加固配置手册的一些常见建议,具体配置方法可以参考银河麒麟系统的官方文档或咨询专业技术人员。

安全加固技术手册

安全加固技术手册1. 引言在当今数字化时代,随着网络攻击日益增加,保障信息系统的安全性变得至关重要。

安全加固技术的应用已经成为各种组织和企业防范网络攻击的关键步骤。

本手册旨在提供一种全面的安全加固技术指南,帮助读者了解和应用各种常见的加固技术,从而提高信息系统的安全性。

2. 密码策略密码是安全加固的第一道防线,一个强大的密码可以有效阻止未经授权的访问。

制定和执行密码策略是确保密码安全的关键。

以下是几个关键的密码策略建议:- 要求用户使用强密码,包括大写和小写字母、数字和特殊字符的组合。

- 强制用户定期更改密码,并限制新密码不能与旧密码相似。

- 禁止用户在多个系统中使用相同的密码。

- 启用账户锁定功能,例如连续登录尝试失败后锁定账户。

3. 防火墙设置防火墙是网络安全的重要组成部分,通过监控网络通信并筛选流量来保护系统免受不必要的访问。

以下是关于防火墙设置的一些建议:- 限制对网络的入站和出站连接,只允许必要的通信。

- 在防火墙上配置网络地址转换(NAT),以隐藏内部网络的真实IP地址。

- 使用应用层防火墙来检测并阻断特定应用程序的恶意流量。

- 定期审查和更新防火墙规则,确保防火墙策略与组织的需求保持一致。

4. 操作系统安全操作系统作为信息系统的核心,其安全性至关重要。

以下是针对操作系统的安全建议:- 及时安装操作系统的安全更新和补丁程序。

- 禁用或删除不必要的服务和功能。

- 配置访问控制和权限管理,确保只有授权用户能够访问敏感资源。

- 启用审计日志记录以便日后的安全审查和分析。

5. 应用程序安全应用程序漏洞是黑客入侵的常见途径之一。

为了加固应用程序的安全性,以下是一些建议:- 使用最新的安全版本和补丁来更新应用程序。

- 实施输入验证和数据过滤来防止跨站脚本攻击和SQL注入等常见攻击。

- 限制应用程序对系统资源的访问权限,并使用最小特权原则。

- 进行定期的应用程序安全测试来发现潜在的安全漏洞。

6. 网络监控与入侵检测系统网络监控和入侵检测系统(IDS)可以帮助组织及时发现和应对网络攻击。

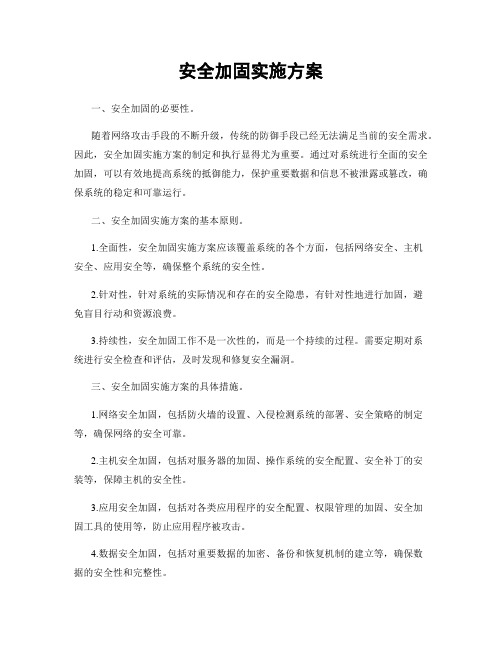

安全加固实施方案

安全加固实施方案一、安全加固的必要性。

随着网络攻击手段的不断升级,传统的防御手段已经无法满足当前的安全需求。

因此,安全加固实施方案的制定和执行显得尤为重要。

通过对系统进行全面的安全加固,可以有效地提高系统的抵御能力,保护重要数据和信息不被泄露或篡改,确保系统的稳定和可靠运行。

二、安全加固实施方案的基本原则。

1.全面性,安全加固实施方案应该覆盖系统的各个方面,包括网络安全、主机安全、应用安全等,确保整个系统的安全性。

2.针对性,针对系统的实际情况和存在的安全隐患,有针对性地进行加固,避免盲目行动和资源浪费。

3.持续性,安全加固工作不是一次性的,而是一个持续的过程。

需要定期对系统进行安全检查和评估,及时发现和修复安全漏洞。

三、安全加固实施方案的具体措施。

1.网络安全加固,包括防火墙的设置、入侵检测系统的部署、安全策略的制定等,确保网络的安全可靠。

2.主机安全加固,包括对服务器的加固、操作系统的安全配置、安全补丁的安装等,保障主机的安全性。

3.应用安全加固,包括对各类应用程序的安全配置、权限管理的加固、安全加固工具的使用等,防止应用程序被攻击。

4.数据安全加固,包括对重要数据的加密、备份和恢复机制的建立等,确保数据的安全性和完整性。

四、安全加固实施方案的执行步骤。

1.安全评估,对系统的安全性进行全面评估,找出存在的安全隐患和问题。

2.制定方案,根据评估结果,制定针对性的安全加固实施方案,明确具体的加固措施和执行步骤。

3.实施措施,按照制定的方案,逐步执行安全加固措施,确保每一项措施都得到有效执行。

4.监控和评估,对加固后的系统进行监控和评估,发现问题及时处理,确保系统的安全性。

五、安全加固实施方案的效果评估。

安全加固实施方案的最终目的是提高系统的安全性,保护重要数据和信息不被泄露或篡改。

因此,在执行完安全加固实施方案后,需要对系统的安全性进行全面评估,验证加固措施的有效性和系统的安全性能。

只有在经过充分的评估和验证后,才能确保安全加固实施方案的有效性和可靠性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

IBM AIX系统1系统维护升级加固1.下载系统推荐维护包在AIX操作系统中,补丁修正软件包分为维护包和推荐维护包:维护包(Maintenance Levels,简称ML) 由从AIX 4.3 的基准文件集更新后的一系列文件集组成。

每个文件集的更新都是累计的,即它包含了AIX 4.3发布以来的所有那个文件集的补丁,并替换了所有以前的更新。

维护包(ML)的命名规则是4位的VRMF:V-操作系统版本号versionR-发行版号releaseM-改进版号modificationF-修正版号fix可以用oslevel来判定当前系统中的维护包版本。

可以通过安装ML来升级操作系统的改进版号modification,例如,从4.3.0.0升级到4.3.3.0。

推荐维护包(Recommended Maintenance,简称RM)是由一系列适用于最新的ML的文件集组成的软件包,它由一系列经过较多实测过的更新的文件集组成。

通过安装RM,可以使你的系统拥有较新的文件集,但它不能升级系统版本。

推荐维护包(RM)的命名规则是4位的VRMF,再加两位数字后缀:V-操作系统版本号versionR-发行版号releaseM-改进版号modificationF-修正版号fixRM-推荐维护包Recommended Maintenance如4330-01 是4330 的第1个推荐维护包(RM)。

可以用以下的命令来判定是否4330-01已经安装在系统里,oslevel将仍然显示4.3.3.0,表示系统的ML仍是4330:instfix -ik 4330-01_AIX_ML我们可以通过该网站()下载ML或RM,并通过gzip解压缩,然后按照如下提示的详细信息进行安装。

2.解压缩推荐维护包我们建议将推荐维护包解压缩至/usr/sys/inst.imagescd /tmp/mlgzip -d *.tar.gzcd /usr/sys/inst.imagesfind /tmp/ml -name \*.tar -exec tar -xvf {} \;rm –rf /tmp/ml3.用df检查系统硬盘空间大小,确保/,/usr,/var,/tmp等目录有足够的空间。

4.用下指令检查当前已安装的程序和升级:lslpp –La5.如果有可能,重新建立新的启动引导镜像,并重新启动系统bosboot –ad /dev/ipldeviceshutdown –r6.按照以下步骤确定安装空间以root身份运行smitty update_all在“INPUT device / directory for software”中输入ML升级包的具体位置设定“Preview only?”选项为“yes”设定“COMMIT software updates?”选项为“no”设定“SA VE replaced files?”选项为“yes”预览安装结束后查阅smit的输出纪录7.安装推荐补丁包以root身份运行smitty update_all在“INPUT device / directory for software”中输入ML升级包的具体位置设定“COMMIT software updates?”选项为“no”设定“SA VE replaced files?”选项为“yes”安装结束后查阅smit的输出纪录8.重新启动系统shutdown -r注:目前最新推荐维护包将把系统升级至4.3.3.0.10版本2安装系统安全补丁加固查询APAR Database数据库( /rs6000/aix.CAPARdb )来获得必要的系统安全补丁信息。

1.进入该数据库后选择有关产品的数据库:AIX Version 4/AIX Version3/CATIA for AIX 。

2.选择检索选项, 并在下面输入相应的字串:( APAR Number ---- 如:IX85874,IY00411Fileset Name --- 如:.tcp.serverPTF Number ---- 如:U464245APAR Abstract -- 如:HACMP,maintenance)。

3.按Find Fix钮。

4.用鼠标左键选中所需Fix.(如果需要多个Fix,重复以下的步骤)。

5.选择所用操作系统的版本(如:AIX 4.3.3, 用oslevel可以查出AIX版本)。

6.选择从哪个服务器下载(Fix server)。

7.选择语言(Select languages)是指如果需要,下载何种语言包。

8.按Get Fix Package钮, 将得到符合以上选项的Fix 列表。

9.用鼠标右键依次点击所有的Fix,并选择"Save Link As..." 到本地硬盘相应目录(可用支持断点续传的软件,一起下载)。

10.安装Fix: 可在Fix所在目录,用smitty install_all来安装。

11.重新启动系统。

3系统配置加固1.加固系统TCP/IP配置通过/usr/sbin/no -o clean_partial_conns=1防止SYN的攻击;通过/usr/sbin/no -o arpt_killc=20设置arp表的清空时间;通过/usr/sbin/no -o icmpaddressmask=0防止网络地址掩码的泄漏;通过/usr/sbin/no -o directed_broadcast=0防止smurf攻击;通过/usr/sbin/no -o ipsrcroutesend=0;/usr/sbin/no -o ipsrcrouteforward=0;/usr/sbin/no -o ip6srcrouteforward =0防止源路由攻击;通过/usr/sbin/no -o ipignoreredirects=1和/usr/sbin/no -o ipsendredirects=0 防止IP重定向;通过tcbck –a禁用非信任的rcp,rlogin,rlogind,rsh,rshd,tftp,tftpd等程序和守护进程;利用smit lshostsequiv/smit mkhostsequiv/smit rmhostsquiv或者直接编辑/etc/hosts.equiv,检查所有其中的内容,去除信任主机和用户;利用smit lsftpusers/smit mkftpusers/smit rmftpusers或者直接编辑/etc/ftpusers 来设定不能通过ftp登录系统的用户。

设定所有关于网络配置文件的正确的安全属性,见下表:2.根据系统应用要求关闭不必要的服务:可以通过编辑/etc/inetd.conf、/etc/rc.tcpip、/etc/rc.*和/etc/inittab等文件来实现。

从系统管理的角度而言,一般只需要开放如下的服务:telnetftp可从/etc/inittab中删除的服务:piobe Printer IO BackEndqdaemon Printer Queueing Daemonwritesrv write serveruprintfd Constructs and writes kernel messageshttpdlite docsearch Web Serverdt (通用桌面环境,要用CDE的话不能删除)imnss docsearch imnss Daemonimqss docsearch imqss daemonrcnfs NFS Daemons通过编辑文件/etc/inittab或rmitab命令完成。

可从/etc/rc.tcpip中删除的服务:gateddhcpcddhcpsddhcprdautoconf6ndpd-hostndpd-routerlpdnamedtimedxntpdrwhodsnmpdpid2mroutedsendmailnfsdportmap可从/etc/inetd.conf中删除的服务:shellkshellloginkloginexeccomsatuucpbootpsfingersystattftptalkntalkrpc.rquotadrpc.rexdrpc.rusersdrpc.ttdbserverrpc.spraydrpc.cmsdrpc.rwalldrpc.pcnfsdrpc.rstatdrpc.ssalldechodiscardchargendaytimetimecomsatwebsminstsrvimap2pop3kfclixmquery3.检查系统中所有的.rhosts,.netrc,hosts.equiv等文件,确保没有存在潜在的信任主机和用户关系,使这些文件内容为空。

4.为root设定复杂的口令,删除临时用户和已经不用的用户,检查现有系统上的用户口令强度,修改弱口令或空口令。

5.设定系统日志和审计行为1) 增加日志缓冲和日志文件的大小:/usr/lib/errdemon -s4194304 –B327682) monitor su command:more /var/adm/sulog3) use last command monitor current and previous system logins and logoutsfile : /var/adm/wtmp4) use who command monitor all failed login attempts:who /etc/security/failedlogin5) the users who are currently logged:use who command.6) /etc/syslogd.conf 设定系统审计和日志的主要文件6.在/etc/profile中设定用户自动logoff的值——TMOUT和TIMEOUT值,如:TMOUT=3600 #for Korn ShellTIMEOUT=3600 #for Bourne Shellexport TMOUT TIMEOUT7.审查root的PATH环境变量,确保没有本地目录出现。

8.修改系统登录前的提示信息(banner),启用SAK,编辑/etc/security/login.cfg 文件:sak_enabled=trueherald = "\r\n\n\n\n\n\n\n\n\n\n\n\n\n\n\n\ NOTICE TOUSERS\r\n\r\nUse of this machine waives all rights to yourprivacy,\r\n\r\n and is consent to be monitored.\r\n\r\nUnauthorizeduse prohibited.\r\n\r\n\r\nlogin: "9.用管理工具smit来禁止root远程登录且只能在console登录,并限定登录尝试次数:设置/etc/security/user文件中的rlogin值为false,ttys值为tty0,loginretries 值为3。