飞塔防火墙utm配置

飞塔防火墙03-部署防病毒

如何启用防病毒——保护内容表与策略

• 启用防病毒 • 设置超过阈 值的文件就 不再进行病 毒扫描(推 荐1M) • 是否过滤掉 超过阈值的 文件 • 防火墙策略 中调用

如何启用防病毒——测试防病毒是否启用

• 找到 • 点击右上角

• 点击此处

如何启用防病毒——报警信息

config antivirus service "http" set port 80 set port 8080 set scan-bzip2 disable set uncompnestlimit 12 set uncompsizelimit 10 end

在缓冲过程传递部分数据给用户——用户 舒适选项

防病毒

Course 201 v4.0

UTM菜单项——病毒检查

与病毒检测相关的菜单项

如何启用防病毒——查看病毒列表

进入“反病毒>配置>病毒列表”,查看病毒列表。 FortiGuard病毒定义列表在每次FortiGate设备接收到新的AV定义时进行更新。 FortiGuard中心病毒信息大全中FortiGate设备可以查看检测到的病毒、蠕虫、 特洛伊木马以及其他网络威胁的信息描述。

• 系统>维护>FortiGuard——设置 自动升级

如果你购买了推送式升级服 务的话,则可以选择该选项

通常FortiGate会自动寻找升级服务器 ,但是在此处可以指定升级服务器

如何设置病毒库升级——手工升级

• 系统>状态>许可证信息

如何设置非标准端口的病毒扫描

• 防病毒系统只扫描已知的端 口 (e.g. “http” = tcp/80) • 但是,它可以添加其他端口 • 仅仅当一个命令被触发的时 候才会激活 (文件传输)

飞塔使用正则表达式Web过滤设置白名单

飞塔使用正则表达式Web过滤设置白名单

(2011-07-17 12:43:00)

转载▼

分类:Fortigate防火墙

标签:

防火墙

fortigate

正则表达式

web

过滤

设置

白名单

it

此次配置为FG200B 系统软件版本为v4.0,build0313,110301 (MR2 Patch 4)

本次配置目的为只允许内网访问特定的几个网站,可能财务部门会用到此类过滤,如只开放银行类和报税类网站。

首先展开UTM→Web过滤器→网址过滤

新建名为白名单的内容:

其中创建新的URL地址如下:

此处用的是正则表达式,“.*\”意思为包括以及 以下的所有链接。

“.*.”基本可以视为所有网站了。

此处一定要将放行的策略放在最上面,和防火墙策略中的配置意思一样,策略优先级是从上至下的顺序。

接下来依次展开UTM→Web过滤器→Profile:

新建名为白名单,并在Web URL过滤器的选项中选择我们刚才建立的白名单:

最后应用到策略中,开启UTM选项:

最后我们来看看测试结果:

如果想替换以上提示信息请在配置→替换信息:

展开HTTP,编辑其中的URL屏蔽信息即可:。

fortigate防火墙配置

防火墙介 绍

FMC模块内部专有处理器

• FortiASIC NP4 lite网络处理器芯片

▪ 接口级的数据加速服务 ▪ 低延迟, 百万NAT级会话线速性能

− IPSec ESP 加解密处理 − IPS异常检测,数据包重组 − 约NP4一半的性能

• FortiASIC CP8 安全处理器芯片

− 多核多线程安全处理 − 提供FortiASIC NP4以外的功能服务

▪ IPS特征匹配 ▪ IPSEC SSL/TLS协议处理器 ▪ IKE ▪ 认证模块SHA256/SHA1/MD5

3

防火墙界面与配 置

FortiGate路由模式

59.108.29.182

NAT/Route

Port1 10.11.101.1

系统管理-访问内容表

系统管理-管理员设置1

系统管理-管理员设置2

系统管理-固件升级

路由-静态路由

路由-策略路由

路由-当前路由表

防火墙-地址

防火墙-地址组

防火墙-预定义与定制

防火墙-服务组

防火墙-时间表

防火墙-流量整形器

防火墙-策略

防火墙-策略的顺序

Wan

Port2 192.168.1.1

Internal 1 10.11.101.0/24

Internal 2 192.168.1.0/24

FortiGate透明模式

Transparent

59.108.29.1

Port1

Wan

Port2

59.108.29.184

Internal 1 10.11.101.0/24

系统管理-冗余接口1

系统管理-冗余接口2

Router 1

2.飞塔防火墙防火墙配置

Fortinet Confidential

防火墙介绍

Fortinet Confidential

防火墙技术分类

• 包过滤技术(Packet filtering) 包过滤防火墙工作在网络层,对数据包的源及目地 IP 具有识别和控制作用, 对于传输层,也只能识别数据包是 TCP 还是 UDP 及所用的端口信息。 • 代理网关技术(Proxy) 应用代理网关防火墙彻底隔断内网与外网的直接通信,内网用户对外网的 访问变成防火墙对外网的访问,然后再由防火墙转发给内网用户。所有通信都 必须经应用层代理软件转发,访问者任何时候都不能与服务器建立直接的 TCP 连接,应用层的协议会话过程必须符合代理的安全策略要求。 • 状态检测技术(Stateful) 在防火墙建立状态连接表,并将进出网络的数据当成一个个的会话,利用 状态表跟踪每一个会话状态。状态监测对每一个包的检查不仅根据规则表,更 考虑了数据包是否符合会话所处的状态,因此提供了完整的对传输层的控制能 力。

系统管理-物理网络接口1

Fortinet Confidential

系统管理-物理网络接口2

Fortinet Confidential

系统管理- Vlan接口

Fortinet Confidential

系统管理- 802.3ad汇聚接口1

Fortinet Confidential

系统管理- 802.3ad汇聚接口2

系统管理-冗余接口2

Router 1

Router 2

Router 1

Router 2

主接口失效后, 冗余接口中的其 他接口将激活

正常情况,只有 冗余接口的主接 口处于工作状态。

主接口失效后, 冗余接口2开始 工作。

飞塔防火墙配置

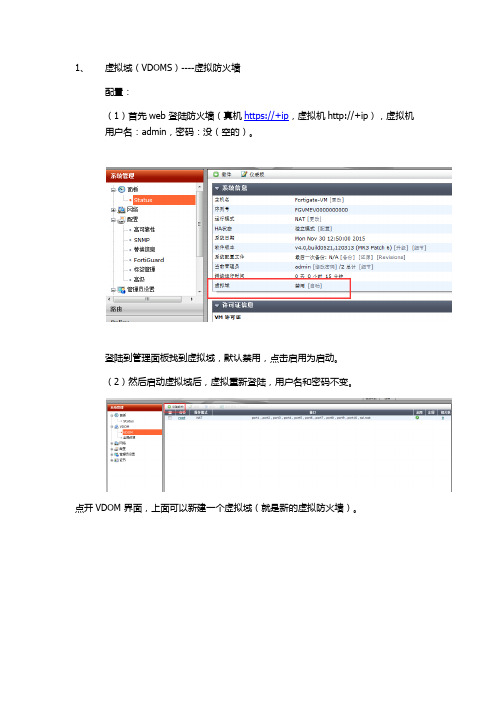

1、虚拟域(VDOMS)----虚拟防火墙配置:(1)首先web 登陆防火墙(真机https://+ip,虚拟机http://+ip),虚拟机用户名:admin,密码:没(空的)。

登陆到管理面板找到虚拟域,默认禁用,点击启用为启动。

(2)然后启动虚拟域后,虚拟重新登陆,用户名和密码不变。

点开VDOM 界面,上面可以新建一个虚拟域(就是新的虚拟防火墙)。

防火墙名和模式,NAT为3层,透明为2层。

3、在左手边系统菜单下面有当前VDOM角色,有全局和VDOM可以选。

2、VDOM 启用后,点击全局配置模式---------网络----接口,可以把接口分配给不同的虚拟域(1)全局点开接口后,选择着需要更改虚拟域的接口,选择上方编辑(2)点开端口编辑,能配置端口IP和相应管理协议还可以设置端口监控,web 代理、分片等。

附加IP地址就是例如一个公网24位的地址,运营商给了10个可以用IP:10.10.10.1 -10地址模式上填写:10.10.10.1 ,剩余10.10.10.2-10就可以通过附加IP地址填写。

3、除了对现有接口进行编辑,也能新建接口,新建接口后能选择接口类型,(根据深信服上端口配置,均为3层口,这次配置具体端口是什么类型,需要客户确认)其余配置和编辑端口时一样。

4、需要对虚拟防火墙进行路由、策略配置需要寻找当前VDOM角色:静态路由配置,配置完静态路由后,能点开当前路由查看路由表:5、防火墙object 虚地址(为外网访问内网服务器做的端口转换)6、policy 这边所做的就是NAT 和其他放通的策略。

可以完成参照深信服防火墙的策略来做。

7、全局模式下,配置HA(1)集群设置:群名和密码,主备要完全一致,启动会话交接(就是主挂了的时候,被会直接把会话复制过去,然后起来运行)(2)主备设置,设备优先级默认128,优先级高的,设备为主,记得勾选储备管理端口集群成员(这样就能对集群的设备进行单个管理)(3)选择端口作为心跳线,例如选择PORT4口,然后把心跳线对接,同步配置就可以。

飞塔防火墙防火墙配置

系统管理-访问内容表

系统管理-管理员设置1

系统管理-管理员设置2

系统管理-固件升级

路由-静态路由

路由-策略路由

路由-当前路由表

防火墙-地址

防火墙-地址组

防火墙-预定义与定制

防火墙-服务组

防火墙-时间表

防火墙-流量整形器

防火墙-策略

防火墙-策略的顺序

防火墙-会话时间调整

20,000

100C

40,000

5000

38-42 8-12 500

16-18.5 6-9 100

产品介绍-3950B

3950B 前端面板

3950B 背部面板

2 2 特性

FMC-XD2

7

FMC-XG2

20 20 特性

FMC-C20

FMC-F20

8

模块内部专有处理器

• 4 网络处理器芯片 • 接口级的数据加速服务 • 低延迟, 百万级会话线速性能 • 加解密处理 • 异常检测,数据包重组 • 流量整形及队列优先级 • 2 安全处理器芯片 • 多核多线程安全处理 • 提供 4以外的功能服务 • 应用控制 • 入侵检测特征分析 • 拒绝服务攻击保护 • 多播加速

9

产品介绍-3950B结构

NP/SP

NP/SP

NP/SP

NP/SP

NP/SP

NP

FMC 0

PHY

FMC 1

PHY

FMC 2

PHY

FMC 3

PHY

FMC 4

I

On Board

S

F

PHY

PHY

4x1G

产品介绍-3040B

3040B 前端面板

3040B 背部面板

fortigate防火墙配置

工作

不工作 不工作

不工作

不工作 建议使用

Fortinet Confidential

查看链路聚合工作状态

ha-a-981 # diagnose netlink aggregate name linkaggregate LACP flags: (A|P)(S|F)(A|I)(I|O)(E|D)(E|D) (A|P) - LACP mode is Active or Passive (S|F) - LACP speed is Slow or Fast (A|I) - Aggregatable or Individual

− 约NP4一半的性能

• FortiASIC CP8 安全处理器芯片

− 多核多线程安全处理 − 提供FortiASIC NP4以外的功能服务

▪ IPS特征匹配 ▪ IPSEC SSL/TLS协议处理器 ▪ IKE ▪ 认证模块SHA256/SHA1/MD5

3 Fortinet Confidential

Fortinet Confidential

系统管理-管理员设置2

Fortinet Confidential

系统管理-固件升级

Fortinet Confidential

路由-静态路由

Fortinet Confidential

路由-策略路由

Fortinet Confidential

路由-当前路由表

数据包处理流程

Fortinet Confidential

NP数据包处理流程

Fortinet Confidential

系统管理-网络接口

Fortinet Confidential

系统管理-物理网络接口1

Fortinet Confidential

飞塔防火墙开启UTM试用服务

如何登陆到启用

AV,IPS,WF,AS试用

版本 1.0

时间2013年4月

支持的版本N/A

状态已审核

反馈support_cn@

1,用浏览器打开网站:,在“Support Login”位置输入产品注册时设置的用户名密码,如下图:

2,登陆进去后点击左上方的“View Product”,之后系统会把您所有注册的设备都列出来,如下图:

3,从列出的产品序列号里面点击选中您想启用试用的那台产品,如下图所示:

4,如果此产品没有开始过FortiGuard服务试用,那么在新开的网页上方FortiGuard Subscription Trial中列出的服务前面可以打上勾,并点“Try it!”开始试用,注意:从开始试用到FortiGate真正可以从网上在线下载升级包的过程大约需要4个小时时间:

5,点开对应产品的时候同时可以看到此产品目前的所有服务状态,包括FortiCare服务和FortiGuard服务:。

FortiGate 80C 设定UTM控管

FortiGate 80C設定UTM控管1.設定 Web Filiter.w , 完成後按採用切換至下列頁面, 萬用字元就是可以用*.*, 簡單比對就直接輸入完整的網址 接下來就在防火牆看是那一個規則, 啟用網頁過濾的功能, 參考下圖缺點: 我發現這只有在 IE 有效, 在Chrome 時, 他會自動變成https 的方式去連線, 所以就得要搭配下一章節, 一併設定網頁過濾2.由於web 過濾功能只針對h ttp 的連線, 所以我們轉而去過濾https的功能, 請先參考下圖, 打勾過濾https 443的功能3. 如果有些類別, 我們不過濾, 請到下圖地方打勾,4.最後再回到防火牆策略, 把ssl深層檢查打勾, 他就會連https 也一併檢查了, 所以他基本上是搭配網頁過濾控制表一起使用的缺點: 我發現除了你限定的網站外, *.facebook.* 等, 其餘的網站只要是https 的, 都會出現警告訊息, 說沒有憑證, 所h ttps://以就連奇摩都會跳, 因為奇摩的網站是2. 第二部分是要說明如何控制應用程式不能使用, 例如bt, line, skype 等等, 請先至下圖, 查看目前有紀錄的應用程式, 預設是全部都是 Monitor , 但是不進行阻擋(Block)的動件Create New 一個新的, 此例, 我們不允許使用者使用Soical Network 的應用軟體,例如 twitter or facebook 等最重要的是規則是有優先順序的, 所以要將建好的規則上移至所有應用程式監視之前, 不然都會被允許, 請看下圖最後一樣回到防火牆策略中, 將應用程式控制的功能開啟 此時你就會發現skype or line or FB 的網站無法使用了AAA。

飞塔 防火墙详解与配置

简单、高效、安全 FortiGate-110C 在一台单一的设备中集成了防火墙、IPSec&SSL VPN、入侵防御、防病毒、防恶意软件、防垃圾邮件、 P2P 安全及 Web 过滤,可识别多种安全威胁,为中小型企业和分支办公室提供完美的安全解决方案。FortiGate-110C 安装快捷,可自动下载并按时升级过滤库,保护企业不会受到最新病毒、网络漏洞、蠕虫、垃圾邮件、网络钓鱼及 恶意站点的侵害。内置专利的 FortiASIC 加速技术,FortiGate-110C 可提供业界领先的性能,10 个接口可为日益增长的 网络的扩展性提供保证。

Fortinet ASIC 技术益处 FortiASIC 是 Fortinet 独有的硬件技术的基础。FortiASIC 是特定的软件、高性能网络及内容处理器的综合, 它通过使用一个智能的、专利技术的内容扫描引擎 和多种算法来加速需要密集型计算的安全服务。 FortiASIC 为企业和运营商级的 UTM 服务提供必要的 性能。再加上 FortiOS 安全加固操作系统,FortiASIC 可提供终极的性能和安全。

特征

益处

硬件加速

八个可配置内置交 换接口和双千兆 WAN 接口 自动升级

FortiASIC 加速检测确保不会出现性 能瓶颈

网络分区配置更加灵活,不再需 要额外的交换机产品,提升网络 的扩展性和实用性

不需要管理员的干预即可实现不 间断的特征库更新

统一安全架构

单一设备中的多种威胁保护提高 了安全性,降低了部署成本

标准FortiCare支持服务 包括以下服务内容:

1 年的硬件保修 90 天的 FortiCare Web 技术支持 90 天的软件升级 售后支持指南请参阅 /support/reg-guide.html

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

如何启用防火墙的AV,IPS,Webfilter和

AntiSpam服务

版本 1.0

时间2013年4月

支持的版本N/A

状态已审核

反馈support_cn@

1.用Web浏览器打开防火墙的管理页面,进入系统管理-----维护----FortiGuard,如下图,

启用“防病毒与IPS选项”里面的定期升级,并在“Web过滤和反垃圾邮件选项”里面的Enable Web过滤和Enable 反垃圾邮件前面复选框中打上勾,这样就在防火墙上启用了AV,IPS,Webfilter和AntiSpam服务功能了。

2.启用防病毒与IPS选项的同时可以手动点击“立即升级”按钮让防火墙马上升级防病

毒,入侵检测数据库到最新版本,以后防火墙会按照“定期升级”配置自动定期升级防火墙的防病毒,入侵检测,web过虑和垃圾邮件分类;如果同时选上“允许服务器推送方式升级”的话,我们FortiGuard服务器在有新的升级包的同时会主动把最新的升级包推送到配置了该选项的防火墙上,如下所示:

3,检查是否成功升级到最新版本,可以打开防火墙系统管理----状态页面,看许可证信息部分或进入系统管理-----维护----FortiGuard里面也可以查看到许可证相关信息,注意许可证信息会在启用试用或合同注册完后的4个小时内得到更新,那时候才能验证确保防火墙防病毒、入侵检测数据库是最新的:

4,进入到防火墙----保护内容表,点击新建或打开一个已经存在的保护内容表,按下图显示内容启用病毒及攻击检测功能:

5,同样的在保护内容表里面,如上图所示,可以启用“FortiGuard网页过滤”和“垃圾过滤”功能,如下2图显示:

6,在保护内容表的最后一部分,可以把相关的攻击等日志记录下来,送给日志服务器:

7,进入到防火墙-----策略里面,在对应的防火墙策略里面引用刚刚建立的防火墙保护内容表:

9,启用日志内存记录,基本可以设置为信息:

10,可以在日志访问里面查看到对应的病毒事件及攻击日志信息,并且有对应URL链接可以查询详细的事件解释:

11,也可以在系统状态页方便的查看到攻击计数器:。