L003001020-HTTP攻击与防范-文件上传攻击

php文件上传漏洞攻击与防御

46 轿 攂s裈懭;絣闤?0=窥瞲? 0傋7此鳡 閎妳攽桤飊彗`卩rW钙 fO3籥筞掊煆A?/{?蹭裖PG}l摴4$Gv雮l蟀@骝??$ 蘌3? ?0踕F)?繛ô ā?pu]懅睿貸涡?A>閼憓%滕 q fe燹芟舮?F鱑0啋{伈?"D\ 嬢 敖伕鏆0cy衱?#癴?樘f遣-餈?祷惰豮E??

47 o致&lO硑?誾? -鑉匕誼4蝹V溅膕银W?tq腎镠禍冄醏;报?d_L屎帹J纚裭炵D忠?g`-餢焊烠\??幵w栀膽? 嵯

48 椤ip悅7讱f魄8?式 砇鰑.YF:B摚攲靘 阇倪A ,?熼?7? ?CT鴫?盳蔿[?詘 +ô 疋嫲T革V隆睬?犲籓"yô 駫季:h捺?鬼鍉_韞孯本粶F郫H??榌[b? 9w䦆蚞@粄@崏@}<s猕7a)Is.?€乁7膀|?韢??7[给 &偤\6?樜R

10

// No

11

$html .= '<pre>Your image was not uploaded.</pre>';

12 }

13 else {

14

// Yes!

15

$html .= "<pre>{$target_path} succesfully uploaded!</pre>";

16 }

17 }

10 Referer: http://127.0.0.1/DVWA/vulnerabilities/upload/

11 Accept-Encoding: gzip, deflate, br

12 Accept-Language: zh-CN,zh;q=0.8

L003001012-HTTP攻击与防范-SQL注入攻击-02啊D工具实例

课程编写内容名称HTTP攻击与防范-SQL注入攻击-02啊D工具实例与要求1、了解常用web 脚本2、了解常用web 脚本漏洞的利用点虚拟PC)操作系统类型:windows;网络接口:本地连接连接要求PC 网络接口,本地连接与实验网络直连描述1、学生机要求安装java环境2、vpc安装windows环境描述1、学生机与实验室网络直连;2、VPC1与实验室网络直连;3、学生机与VPC1物理链路连通;识1、类型:数字型:and 1=1 and 1=2 判断是否存在注入字符型:' and '1'='1 ' and '1'='2搜索型:关键字%' and 1=1 and '%'='% 关键字%' and 1=2 and '%'='%2、IIS报错情况下使用:and user>0 (判断是ACCESS还是MSSQL)3、不报错则使用各自数据库特性来判断and (select count(*) from msysobjects)>0 (返回权限不足access数据库) and (select count(*) from sysobjects)>0 (返回正常则为MSSQL数据库) and db_name()>0 (返回数据库名)and 0<>(select @@version)-- (判断版本信息)and db_name()>0 (返回数据库名)************注意:猜解之前先要找到后台地址,不然白忙了**********4、ACCESS注入:(1)猜解表名(正常则存在admin,不正常则不存在)and exists (select * from [admin])and (Select Count(*) from Admin)>0(2)猜解字段:(字段username存在则正常,不正常则不存在)and (Select username from Admin)>0and exists (select username from [admin])(3)猜解用户名和密码长度and (select top 1 len(username) from Admin)>0and (select top 1 len(password) from Admin)>05、原理:如果top 1的username长度大于0,则条件成立;接着就是>1、>2、>3这样测试下去,为止,比如>4成立,>5不成立,就是len(username)=5,即用户名长度为5.得到username的长度后,用截取第N位字符,再asc(mid(username,N,1))得到ASCII码.6、猜解用户and (select top 1 asc(mid(username,1,1)) from Admin)>0,1,2…,当输入到109时,显示错误,而108之前显示正确,说明第一个字符的ASCII码为109,得到第同理and (select top 1 asc(mid(username,2,1) from Admin)>0,1,2…到114的时候不成立,说明第二个字符的ASCII码值为114,字符为r。

文件上传攻击实验报告

文件上传攻击实验报告一、实验背景文件上传功能是Web 应用程序中常见的功能之一,用户可以通过该功能将文件上传到服务器。

然而,文件上传功能也往往会面临安全风险,攻击者可以利用漏洞上传恶意文件,从而对系统造成危害。

本次实验旨在通过模拟文件上传攻击,评估系统的安全性,并提供相应的防护措施。

二、实验内容1. 实验环境搭建本次实验使用了一台运行着Apache 服务器的虚拟机作为实验环境。

通过配置服务器的文件上传功能,使其能够接受用户上传的文件。

2. 漏洞利用分析在实验中,我们选取了两种常见的文件上传漏洞进行利用,分别是文件类型绕过漏洞和文件名绕过漏洞。

文件类型绕过漏洞文件类型绕过漏洞是指攻击者通过伪造文件扩展名或修改文件头部信息,绕过服务器对文件类型的校验,上传了一个恶意代码文件。

通过上传该文件,攻击者可以在服务器上执行任意代码。

文件名绕过漏洞文件名绕过漏洞是指攻击者通过修改上传文件的文件名,在服务器上隐藏某些敏感文件。

这样用户无法通过正常的途径访问该文件,但攻击者仍然可以利用其他方式获取该文件的内容。

3. 实施攻击在实验中,我们通过开发一个简单的文件上传功能的Web 应用程序,来模拟文件上传攻击。

在应用程序中,我们实现了文件上传功能,并在代码中引入了漏洞。

通过对应用程序进行渗透测试,我们测试了服务器对恶意文件的处理方式,并成功利用了文件类型绕过和文件名绕过漏洞。

4. 实验结果与分析我们发现在应用程序中,未对上传的文件进行任何校验和过滤,导致了文件上传漏洞的存在。

攻击者可以上传任意类型的文件,并执行恶意代码。

这对服务器系统的安全构成了严重威胁。

三、实验总结在本次实验中,我们模拟了文件上传攻击并成功利用了漏洞,进一步验证了文件上传功能的安全风险。

为了提高系统的安全性,我们需要采取以下防护措施:1. 对上传的文件进行类型校验,确保上传的文件类型与期望的一致;2. 对上传的文件进行内容检测,防止上传包含恶意代码的文件;3. 限制上传文件的大小,防止攻击者上传过大文件引起的资源耗尽;4. 在服务器上配置合适的文件权限,限制对上传文件的访问;5. 定期更新服务器的安全补丁,修复已知的漏洞;6. 引入外部的文件存储服务,将上传的文件保存在独立的服务器上,减小攻击的风险。

L003001004-HTTP攻击与防范-PHP客户端脚本攻击

课程编写内容Script Insertion -客户端脚本植入攻击了解客户端脚本植入攻击的方式掌握防范攻击的方法拟PC)Windows server 2003接要求PC 网络接口,本地连接与实验网络直连1、学生机要求安装java环境2、vpc安装windwos 系统描述1、学生机与实验室网络直连;2、VPC1与实验室网络直连;3、学生机与VPC1物理链路连通;所谓客户端脚本植入( Script Insertion)攻击,是指将可以执行的脚本插入到表单、图片、动画或超链接户打开这些对象后,黑客所植入的脚本就会被执行,进而开始攻击。

可以被用做脚本植入攻击的HTML标签包括以下5个方面。

(1) 以<script>标签标记的JavaScript和VB Script等页面脚本程序。

在<script>标签内可以指定JavaS 以在src属性内指定JavaScript文件的URL路径。

(2)以<object>标签标记的对象。

这些对象通常是Java Applet、多媒体文件及ActiveX控件等。

通常在d URL路径。

(3)以<embed>标签标记的对象。

这些对象通常是多媒体文件,例如Macromedia Flash。

通常在src属性内(4)以<applet>标签标记的对象。

这些对象是Java Applet。

通常在codebase属性内指定对象的URL路径。

(5)以<form>标签标记的表单。

通常在action属性内指定要处理表单数据的Web应用程序的URL路径。

举个简单的例子,现在有许多PHP网站中都提供让访问者留言的功能。

这些被输入的留言,通常会被保存在中。

网站管理员可以浏览这些留言,也有可能开放给其他来访者浏览。

正常显示的留言内容应该是不会有像<script>这样的HTML标签存在,而不够细心的网站会直接将留言的内不怀好意的黑客就可以利用这个漏洞,在留言中输入JavaScript程序代码。

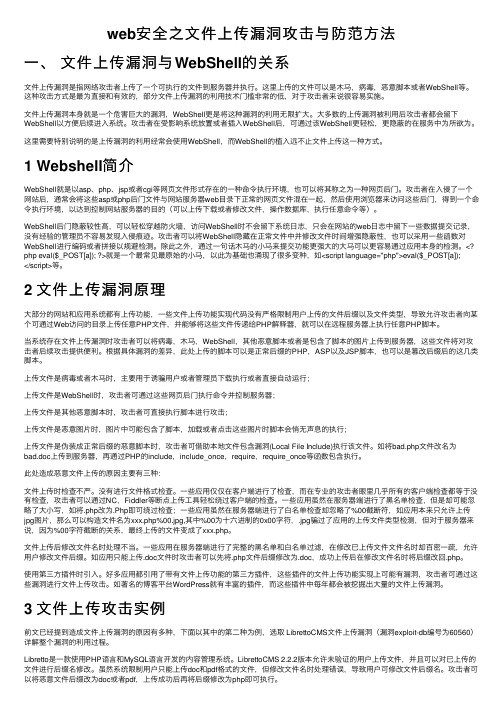

web安全之文件上传漏洞攻击与防范方法

web安全之⽂件上传漏洞攻击与防范⽅法⼀、⽂件上传漏洞与WebShell的关系⽂件上传漏洞是指⽹络攻击者上传了⼀个可执⾏的⽂件到服务器并执⾏。

这⾥上传的⽂件可以是⽊马,病毒,恶意脚本或者WebShell等。

这种攻击⽅式是最为直接和有效的,部分⽂件上传漏洞的利⽤技术门槛⾮常的低,对于攻击者来说很容易实施。

⽂件上传漏洞本⾝就是⼀个危害巨⼤的漏洞,WebShell更是将这种漏洞的利⽤⽆限扩⼤。

⼤多数的上传漏洞被利⽤后攻击者都会留下WebShell以⽅便后续进⼊系统。

攻击者在受影响系统放置或者插⼊WebShell后,可通过该WebShell更轻松,更隐蔽的在服务中为所欲为。

这⾥需要特别说明的是上传漏洞的利⽤经常会使⽤WebShell,⽽WebShell的植⼊远不⽌⽂件上传这⼀种⽅式。

1 Webshell简介WebShell就是以asp、php、jsp或者cgi等⽹页⽂件形式存在的⼀种命令执⾏环境,也可以将其称之为⼀种⽹页后门。

攻击者在⼊侵了⼀个⽹站后,通常会将这些asp或php后门⽂件与⽹站服务器web⽬录下正常的⽹页⽂件混在⼀起,然后使⽤浏览器来访问这些后门,得到⼀个命令执⾏环境,以达到控制⽹站服务器的⽬的(可以上传下载或者修改⽂件,操作数据库,执⾏任意命令等)。

WebShell后门隐蔽较性⾼,可以轻松穿越防⽕墙,访问WebShell时不会留下系统⽇志,只会在⽹站的web⽇志中留下⼀些数据提交记录,没有经验的管理员不容易发现⼊侵痕迹。

攻击者可以将WebShell隐藏在正常⽂件中并修改⽂件时间增强隐蔽性,也可以采⽤⼀些函数对WebShell进⾏编码或者拼接以规避检测。

除此之外,通过⼀句话⽊马的⼩马来提交功能更强⼤的⼤马可以更容易通过应⽤本⾝的检测。

<? php eval($_POST[a]); ?>就是⼀个最常见最原始的⼩马,以此为基础也涌现了很多变种,如<script language="php">eval($_POST[a]);</script>等。

文件上传漏洞及解析漏洞总结

文件上传漏洞及解析漏洞总结文件上传漏洞和解析漏洞是常见的安全漏洞类型,存在于许多应用程序中。

通过这些漏洞,攻击者可以上传恶意文件或利用文件解析过程中的弱点来执行任意代码。

本文将对文件上传漏洞和解析漏洞进行总结,分析其原理、危害以及常见的防御措施。

一、文件上传漏洞1.未进行文件类型验证。

应用程序仅验证了文件扩展名而未验证文件的真实类型。

攻击者可以通过更改文件扩展名绕过验证,上传恶意文件。

2.未进行文件大小限制。

应用程序未设置文件大小限制或未正确校验文件大小,导致攻击者可以上传过大的文件,从而影响服务器性能。

3.未对上传文件内容进行检查。

应用程序未检查文件内容,导致攻击者可以上传包含恶意代码的文件。

1.执行任意代码。

攻击者可以上传包含任意代码的文件,并利用该代码执行各种操作,如读取、修改、删除服务器上的文件,甚至执行系统命令。

2.获取敏感信息。

攻击者可以上传恶意文件,通过读取服务器上的敏感文件来获取重要信息,如数据库凭证、用户密码等。

3.拒绝服务攻击。

攻击者可以上传大文件,消耗服务器资源,影响正常服务的访问。

为了防止文件上传漏洞,我们可以采取以下几个常见的防御措施:1.限制文件类型。

应用程序应该根据业务需求,限制允许上传的文件类型,并在接收文件时对其进行验证,确保文件类型符合预期。

可以通过检查文件的魔术数字或文件头来判断文件类型。

2.限制文件大小。

应用程序应该对上传的文件大小进行限制,避免上传过大的文件。

可以通过限制请求的Content-Length头字段或服务器配置文件的设置来实现。

3.对上传文件进行检查。

应用程序应该对上传的文件进行检查,确保其内容是安全的。

可以通过文件内容分析工具对上传的文件进行检测,如ClamAV等。

4.隔离上传文件。

应用程序应该将上传的文件存储在与应用代码和静态资源分离的目录下,并通过文件系统权限设置来限制其执行权限,避免上传的文件被直接执行。

二、解析漏洞解析漏洞是指应用程序未能正确解析用户输入的数据,导致攻击者可以通过构造恶意数据绕过解析过程,执行任意代码。

攻防-文件上传漏洞步骤

文件上传漏洞初级① 在使用火狐浏览器打开OWASP 网站② 登录:用户名和密码都是admin③ 选择low 级,并点击submit 。

然后再点击Upload④ 显示扩展名③② ①⑤ 恶意文件,创建一个txt 文件,然后写入一句话木马①②将txt 文件重命名为abc.php⑥ 在dvwa 上传这个文件⑦ 获取URL ,将蓝色这段复制,③②①④然后回车,将这个网站复制打开中国菜刀,然后右键选择添加然后点击添加。

再双击打开刚刚添加的网址、完成攻击中级①在使用火狐浏览器打开OWASP网站①登录:用户名和密码都是admin②选择medium级,并点击submit。

然后再点击Upload①②③设置代理:火狐浏览器②③端口后面要用到Kali的IP地址③再kali打开burpsuite全部打勾①③①②③刚刚在火狐浏览器设置的端口④ 开始上传一句话木马文件,然后在kali 可以看到整个然后点击Forward点击开始监听然后再火狐浏览器肯定看到上传成功(成功后关闭kali的监听)后面步骤和初级相同文件包含漏洞①在使用火狐浏览器打开OWASP网站③选择high级,并点击submit。

然后再点击Upload④打开工具创建图片木马⑤ 上传图片将这个复制到这边Abc12是密码创建的php 文件名复制这个下一步,选择medium,然后点击File Inclusion然后按回车键复制这个网址,打开中国菜刀,添加网址后续步骤和初级一样将ep.jpg 改为shell33.php。

L003001006-HTTP攻击与防范-跨站攻击-01简介

如流行的Bo-Blog程序的早期版本中存在对用户提交评论数据过滤不严导致的XSS跨站脚本攻击漏洞,黑客可以在文章评论中提交插入恶意数据的UBB代码,

如果服务端在返回的结果页面中,将用户提交的内容进行了原样的显示,那么访问这个链接时会弹出你的Cookie信息.

XSS危害:(1)钓鱼欺骗;(2)网站挂马;(3)身份盗用;(4)xss蠕虫。

XSS解决方案

(1)假定所有输入出都是可疑的。对http请求头部的变量,cookie中的变量检查。

(2)验证数据的类型,格式,长度,范围和内容。

4.我们使用的跨站脚本演示环境如下:

5.查看跨站脚本演示目录的结构,点击开始->运行->输入cmd,打开命令提示符

6.进入dos窗口,输入:cd \xampp\htdocs\xss

7.查看代码文档结构树,输入命令如下:tree /f

8.查看文档info.php代码,输入命令如下:type info.php

1、学生机要求安装java环境

2、vpc安装windwos系统

实验环境描述

1、学生机与实验室网络直连;

2、VPC1与实验室网络直连;

3、学生机与VPC1物理链路连通;

预备知识

XSS又叫CSS (Cross Site Script) ,跨站脚本攻击。它指的是恶意攻击者往Web页面里插入恶意脚本代码,

当用户浏览该页之时,嵌入其中Web里面的脚本代码会被执行,从而达到恶意攻击用户的特殊目的。

:8080/xss/info.php?name=<script>alert(/我的名字是张三/)</script>

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1、学生单击实验拓扑按钮,进入实验场景,进入目标主机,(第一次启动目标主机,还需要安装j示:2.打开虚拟机,输入用户名和密码,用户为Adminsitrator 密码为 1234563.打开浏览器,输入http://localhost:8080/example_code/如图:4、找到“(10)文件上传攻击(File Upload Attack)”项,并点击打开。

4、现在我们来看一下,一个简单形式的文件上传表单:(程序C:\xampp\htdocs\example_code\source\code10\ex9-1.php)点击“演示一”<input type="file" />类型用来指定上传文件的路径。

MAX_FILE_SIZE隐藏类型用来设置能够允许上传的最大文件大小是40106字节。

<input type="submit" />类型用来激活一个上传文件的操作。

点击“演示2”文件是一个一般形式的文件上传表单,如图:图文件上传6、上传文件的大小在PHP的配置文件php.ini中,上传文件的大小默认值是2MB。

也可以编辑这个数值,来修改允许上传打开“C:\xampp\php\php.ini"文件找到“upload_max_filesize”字段的位置,如图:修改可以上传文件的大小上传文件的大小默认值是128MB,可以更改这个数值来修改可以上传文件的大小,更改后保存php.ini Apache服务器使修改的数据生效。

另外一种设置上传文件大小的方式,是在表单内加入一个隐藏按钮:<input type="hidden" name="MAX_FILE_SIZE" value="2M" />隐藏按钮的名称必须是“MAX_FILE_SIZE”,而且必须放在所有上传文件类型的前面。

“MAX_FILE_SIZE”隐藏按钮的value属性值,就是允许上传文件的最大大小。

注意浏览器不一定会按照隐藏按钮的设置值,使用php.ini文件来设置是最保险的方式。

7、$FILES数组变量PHP使用变量$_FILES来上传文件,$_FILES是一个数组。

如果上传test.txt文件,那么使用:print_r($_FIIES);来显示$_FILES数组的内容,将会得到:$_FILESArray([file] => Array([name] => test.txt[type] => text/plam[tmp_name] => C:\WINDOWS\TEMP\php5D.tmp[error] => 0[size] => 1662))● ['name']:这是在客户端的原始上传文件的名称,不包含路径。

● ['type']:上传文件的MIME类型。

● ['tmp_name']:服务器端用来保存上传文件的临时文件路径。

● ['error']:上传文件时的错误信息。

● ['size']:上传文件的大小,单位是字节。

其中,name与type是由来访者提供,tmp name、error与size则是由PHP系统提供。

如果“上传文件”按钮的name属性值是file:<iput type="file" name="file" />那么使用$_FILES['file']['name']来取得客户端的上传文件名称,不包含路径。

使用$_FILES['file'得服务器端用来保存上传文件的临时文件路径。

8、存放上传文件的文件夹PHP不会直接将上传文件放在网站的根目录中,而是保存为一个临时文件,这个临时文件['file']['tmp_name']的值。

用户必须将这个临时文件复制到存放的网站文件夹中。

$_FILES['file']['tmp_name']的临时文件名称是由PHP设置的,与上传文件的原始名称不一$_FILES['file']['name']来取得上传文件的原始名称。

存放上传文件的文件夹路径是由php.ini文件的upload_tmp_dir来设置的,如图10-2所示。

10.1.4上传文件时的错误信息$_FILES['file']['error']变量用来保存上传文件时的错误信息,它的数值如表10-1所示。

9、文件上传攻击黑客能发动的文件上传攻击包括以下几个方面。

(1)黑客将可执行的PHP文件上传到网站的公共文件夹内,然后执行这个PHP文件来进行攻击。

(2)如果黑客了解您的网站的文件结构,他就可以上传与您的网站文件有相同名称的文件来覆盖您网站(3)黑客可以连续不断地上传文件,使您的Web应用程序没有更多的资源处理其他来访者的请求,由此动阻断服务攻击。

(4)上传的文件会保存到一个临时的文件夹,默认值的位置是系统的文件夹。

如果黑客有权限存取这个文件夹,就可以在文件上传期间在PHP还没有移动到目的文件夹之前读取上传10.上传可执行文件如果网站提供来访者上传图片的功能,那么必须小心来访者上传的实际上可能并不是图片,而是可以执果存放图片的是一个公开的文件夹,黑客就可以远程执行上传的PHP文件来进行攻击。

上传的文件名称是在表单内指定,然后经由浏览器传递给服务器的,如ex10-3.php(C:\xampp\htdocs\example_code\source\code10\ex10-3.php)假设现在我们打开“演示2”,单击浏览按钮,然后上传C:\xampp\htdocs\example_code\source\code10文件,上传ex9-3-attack.php文件然后点击上传,此时你将会看到ex9-3-attack.php文件上传成功:这时我们就可以在远程执行下列HTTP请求,点击“攻击2”ex10-3-attack.php文件只是显示一行文字:Hello!我是黑客如果ex9-3-attack.php文件中的代码具有删除目录/文件或其他攻击性的程序代码,那么就会对网站造现在来看打开ex10-4-attack.php文件的例子:详细代码请查阅: C:\xampp\htdocs\example_code\source\code10\ex9-4-attack.phpex10-4-attack.php文件会执行外部的程序,例如:这会显示网站的C:/xampp/htdocs/example_code/source/code10/image文件夹的信息11.覆盖原有文件如果黑客了解网站的目录结构,他就可以上传与网站文件有相同名称的文件。

黑客可以藉此来覆盖网以是系统文件、PHP文件,或是Web应用程序所使用的文件。

12.瘫痪网站黑客可以连续不断地上传文件,或上传极大的文件,使Web应用程序无暇处理其他来访者的请求,借阻断服务( Denial of Service)攻击。

13.存取上传的文件数据上传的文件会保存到一个临时的文件夹,默认值的位置是系统文件夹,在Windows上就是C:\WINDOWS 这个上传文件的临时文件夹通常是所有来访者都可以读取的。

在文件土传期间,在PHP还没有将上传件夹之前,任何来访者都可能存取上传的文件数据。

‘14.防范的方法在防范文件上传攻击时,可以使用下列方法。

(1)如果您的Web应用程序不需要上传文件的功能就将它关掉。

(2)限制能够上传的文件大小。

(3)检查是否真的是上传的文件。

(4)更改保存上传临时文件目录的路径。

(5)读取上传文件的绝对路径与文件名称。

(6)隐藏文件的路径。

15.关掉上传文件的功能如果Web应用程序不需要上传文件的功能,则可以直接将上传文件的功能关闭来避免不必要的麻烦。

打开“C:\xampp\php\php.ini”文件,找到file_uploads的位置,将file_uploads设置成Off。

图关闭文件上传的功能16.限制允许上传的文件大小如果黑客采取连续不断地上传文件,或是上传极大的文件,来使您的Web应用程序没有更多资源来处理黑客就可以借此来瘫痪您的网站。

PHP的限制机制可以让您限制允许上传文件体积的最大值,来避免来访者上传太大的文件。

单独POST请求的最大值,可以使用php.ini文件的upload_max_size来设置。

打开“C:\xampp\php\php.ini”文件,找到upload_max_size的位置,将upload_max_size设置成您想图限制单独POST请求的最大值upload_max_size的默认值是8M,表示整个POST请求的最大值是8MB。

注意,upload_max_size的数件的最大值,而是整个POST请求的最大值。

整个POST请求包括上传的文件、表头、其他表单类型。

如果上传的文件有10个,那么这10个上传文超过8MB。

上传文件的最大值可以用php.ini文件中的upload_max_filesize来设置。

upload_max_filesize的默认值是2M,表示所有上传文件的最大值是2MB。

注意,upload_max_filesi 上传文件的最大值,而是所有上传文件的最大值。

upload_max_filesize的设置值会比post_max_size的设置值小,这是因为post_max_size还包含了表头更改post_max_size与upload_max_filesize的设置值,来符合网站的需求。

因为黑客可以上传极大服务器的处理时间。

如果服务器只处理这些上传的图片或文件,就无法提供服务给其他的来访者。

将post_max_size与upload_max_filesize的设置值设置得小些,具体的值就要视网站的需求而定。

17.检查是否真的是上传的文件黑客会在上传的类型中输入类似:../../etc/password的路径字符串,来显示网站内其他文件夹的文件,尤其是存放账号与密码的文件。

PHP提供两个函数is_uploaded_file和move_uploaded_file,来检查是否是真正的上传文件。

(1)如果要检查$_FILES变量中tmp_name所表示的是否是一个上传的文件,可以使用is_uploaded_fil is_uploaded_file函数的用法如下:bool is_uploaded_file ( string filename )filename是上传文件的路径如果filename是使用HTTP的POST方法来上传的,那么is_uploaded_file函数会返回TRUE,请参考源代码:C:\xampp\php\php.ini(2)如果要将上传的文件移动到某个文件夹,可以使用move_uploaded_file函数。