H3C交换机SSH配置完全攻略

H3C配置经典全面教程(

H3C配置经典全面教程(H3C是一个以网络设备和解决方案为主要业务的公司,其产品广泛应用于企业、政府、运营商等领域。

本文将为大家介绍H3C配置的经典全面教程,希望可以帮助大家更好地了解和使用H3C产品。

首先,我们需要准备一台H3C设备,可以是交换机、路由器等等。

在开始配置之前,我们需要连接到设备的控制台端口,可以通过串口线连接到PC的串口接口或者使用一个转接线连接到PC的USB接口。

然后,我们需要使用一个串口终端工具,比如HyperTerminal或者SecureCRT等,来打开设备的控制台会话。

接下来,我们来进行H3C设备的基本配置。

第一步,进入用户视图。

在设备启动后,我们进入的是用户视图,默认情况下没有用户名和密码,直接按回车键进入用户视图。

第二步,设置设备的主机名和域名。

在用户视图下,我们可以使用以下命令来设置设备的主机名和域名:sysname 设备主机名domain 设备域名第三步,设置管理口IP地址。

在用户视图下,我们可以使用以下命令来设置设备的管理口IP地址:interface vlan-interface 管理口vlan接口号ip address 管理口IP地址管理口子网掩码第四步,配置SSH登录。

在用户视图下,我们可以使用以下命令来设置SSH登录:ssh authentication-type default password第五步,配置Telnet登录。

在用户视图下,我们可以使用以下命令来设置Telnet登录:telnet server enable第六步,配置管理密码。

在用户视图下,我们可以使用以下命令来设置设备的管理密码:user-interface vty 0 4authentication-mode schemeset authentication password cipher 用户密码第七步,保存配置并退出。

在用户视图下,我们可以使用以下命令将配置保存到设备的闪存中,并且退出设备的控制台会话:savequit通过以上步骤,我们完成了H3C设备的基本配置。

H3C交换机启用SSH管理

H3C交换机启用ssh管理步骤1. 组网需求如图1-2,配置Host(SSH客户端)与Switch建立本地连接。

Host采用SSH协议登录到Switch上,以保证数据信息交换的安全。

SSH用户采用的认证方式为pa ssword认证,用户名和密码保存在Switch上。

2. 组网图图1-2 SSH password认证配置组网图3. 配置步骤(1)配置SSH服务器# 生成RSA密钥对。

<Switch> system-view[Switch] public-key local create rsaThe range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512,It will take a few minutes.Press CTRL+C to abort.Input the bits of the modulus[default = 1024]:Generating Keys...+++++++++++++++++++++++++++++++++++# 生成DSA密钥对。

[Switch] public-key local create dsaThe range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512,It will take a few minutes.Press CTRL+C to abort.Input the bits of the modulus[default = 1024]:Generating Keys...+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++ ++++++++++++++++++++++++++++++++++++++++++# 启动SSH服务器。

H3C交换机SSH配置完全攻略

使用SSH+密码认证(基本SSH配置方法) 注:在用户使用SSH登录交换机时,交换机对所要登录的用户使用密码对其进行身份验证生成RSA和DSA密钥对[H3C]public-key local create rsa [H3C]public-key local create dsa 设置用户接口上的认证模式为AAA,并让用户接使用SSH+密码认证(基本SSH配置方法)注:在用户使用SSH登录交换机时,交换机对所要登录的用户使用密码对其进行身份验证生成RSA和DSA密钥对[H3C]public-key local create rsa[H3C]public-key local create dsa设置用户接口上的认证模式为AAA,并让用户接口支持SSH协议[H3C]user-interface vty 0 4[H3C-ui-vty0-4]authentication-mode scheme[H3C-ui-vty0-4]protocol inbound ssh创建用户luwenju-juzi,设置认证密码为luwenju-!@# 登录协议为SSH,能访问的命令级别为3[H3C]local-user luwenju-juzi[H3C-luser-luwenju-juzi]password cipher luwenju-!@#[H3C-luser-luwenju-juzi]service-type ssh level 3指定用户luwenju-juzi的认证方式为password[H3C]ssh user luwenju-juzi authentication-type password一个基本的SSH配置就结束了,配置完成后即可使用SSH登录工具进行连接交换机使用SSH+密钥、密码认证(高级SSH配置方法)注:客户端在使用SSH工具登录交换机时,交换机同时使用密钥和密码对所要登录的用户实行身份验证生成RSA和DSA密钥对[H3C]public-key local create rsa[H3C]public-key local create dsa设置用户接口上的认证模式为AAA认证,并在接口上开启SSH协议,并设置用户能访问的命令级别为3[H3C]user-interface vty 0 4[H3C-ui-vty0-4]authentication-mode scheme[H3C-ui-vty0-4]protocol inbound ssh[H3C-ui-vty0-4]user privilege level 3创建用户,并指定认证方式为公钥认证,用户名为luwenju-juzi,密码为luwenju-!@#[H3C]local-user luwenju-juzi[H3C-luser-luwenju-juzi]password cipher luwenju-!@#[H3C-luser-luwenju-juzi]service-type ssh level 3[H3C]ssh user luwenju-juzi authentication-type password-publickey客户端生成公钥和私钥用puttygen.exe生成公私钥对,然后放到某个文件夹下,在此,我们生成的公钥叫luwenjukey私钥为luwenju.ppk,然后我们把公钥文件luwenjukey上传到FTP服务器,然后登录交换机,将luwenjukey下载到交换机<H3C>ftp 202.106.0.20[ftp]get luwenjukey为用户生成公钥,在交换机上把文件luwenjukey中导入客户端的公钥,公钥名为luwenju-juzikey 注:luwenju-juzikey是为用户生成的公钥[H3C]public-key peer luwenju-juzikey import sshkey luwenjukey为用户luwenju-juzi指定公钥luwenju-juzikey[H3C]ssh user luwenju-juzi assign publickey luwenju-juzikey然后打开SSH登录工具,导入私钥luwenju.ppk,然后输入交换机的IP地址登录即可使用SSH+密码认证(基本SSH配置方法)注:在用户使用SSH登录交换机时,交换机对所要登录的用户使用密码对其进行身份验证生成RSA和DSA密钥对[H3C]public-key local create rsa[H3C]public-key local create dsa设置用户接口上的认证模式为AAA,并让用户接口支持SSH协议[H3C]user-interface vty 0 4[H3C-ui-vty0-4]authentication-mode scheme[H3C-ui-vty0-4]protocol inbound ssh创建用户luwenju-juzi,设置认证密码为luwenju-!@# 登录协议为SSH,能访问的命令级别为3[H3C]local-user luwenju-juzi[H3C-luser-luwenju-juzi]password cipher luwenju-!@#[H3C-luser-luwenju-juzi]service-type ssh level 3指定用户luwenju-juzi的认证方式为password[H3C]ssh user luwenju-juzi authentication-type password一个基本的SSH配置就结束了,配置完成后即可使用SSH登录工具进行连接交换机使用SSH+密钥、密码认证(高级SSH配置方法)注:客户端在使用SSH工具登录交换机时,交换机同时使用密钥和密码对所要登录的用户实行身份验证生成RSA和DSA密钥对[H3C]public-key local create rsa[H3C]public-key local create dsa设置用户接口上的认证模式为AAA认证,并在接口上开启SSH协议,并设置用户能访问的命令级别为3[H3C]user-interface vty 0 4[H3C-ui-vty0-4]authentication-mode scheme[H3C-ui-vty0-4]protocol inbound ssh[H3C-ui-vty0-4]user privilege level 3创建用户,并指定认证方式为公钥认证,用户名为luwenju-juzi,密码为luwenju-!@#[H3C]local-user luwenju-juzi[H3C-luser-luwenju-juzi]password cipher luwenju-!@#[H3C-luser-luwenju-juzi]service-type ssh level 3[H3C]ssh user luwenju-juzi authentication-type password-publickey客户端生成公钥和私钥用puttygen.exe生成公私钥对,然后放到某个文件夹下,在此,我们生成的公钥叫luwenjukey私钥为luwenju.ppk,然后我们把公钥文件luwenjukey上传到FTP服务器,然后登录交换机,将luwenjukey下载到交换机<H3C>ftp 202.106.0.20[ftp]get luwenjukey为用户生成公钥,在交换机上把文件luwenjukey中导入客户端的公钥,公钥名为luwenju-juzikey 注:luwenju-juzikey是为用户生成的公钥[H3C]public-key peer luwenju-juzikey import sshkey luwenjukey为用户luwenju-juzi指定公钥luwenju-juzikey[H3C]ssh user luwenju-juzi assign publickey luwenju-juzikey然后打开SSH登录工具,导入私钥luwenju.ppk,然后输入交换机的IP地址登录即可你得在交换机上做一个端口镜像,让其它端口的数据都复制一份到你所接入的这个端口上来,用s n i f f e r软件就可以了,但你所在的这个端口只能做管理接口使用,别的就什么都不能做了。

h3c交换机SSH配置方法剖析

h3c交换机SSH配置方法1、生成密钥rsa local-key-pair create2、创建SSH用户local-user sshpassword cipher h3c_^*)!!^%service-type ssh level 3quit3、指定SSH用户认证方式及服务类型ssh user ssh authentication-type passwordssh user ssh service-type stelnet4、在VTY接口下指定用SSH协议登陆user-interface vty 0authentication-mode schemeprotocol inbound sshquit3. 配置步骤(1)配置SSH服务器Switch# 生成RSA密钥对,并启动SSH服务器。

<Switch> system-view[Switch] public-key local create rsa[Switch] ssh server enable# 配置VLAN接口1的IP地址,客户端将通过该地址连接SSH服务器。

[Switch] interface vlan-interface 1[Switch-Vlan-interface1] ip address 192.168.1.40 255.255.255.0 [Switch-Vlan-interface1] quit# 设置SSH客户端登录用户界面的认证方式为AAA认证。

[Switch] user-interface vty 0 4[Switch-ui-vty0-4] authentication-mode scheme# 设置Switch上远程用户登录协议为SSH。

[Switch-ui-vty0-4] protocol inbound ssh[Switch-ui-vty0-4] quit# 创建本地用户client001,并设置用户访问的命令级别为3。

H3C三层交换机的远程登录设置

命名交换机

[Myhub]vlan 22

划分一个vlan 22

[Myhub-vlan22]port g1/0/1

和Host_1主机相连的端口添加到vlan 22

[Myhub-vlan22]quit [Myhub]int vlan 22

进入vlan 22

[Myhub-Vlan-interface22]ip address 192.168.22.1 24 设置vlan

hing at a time and All things in their being are good for somethin

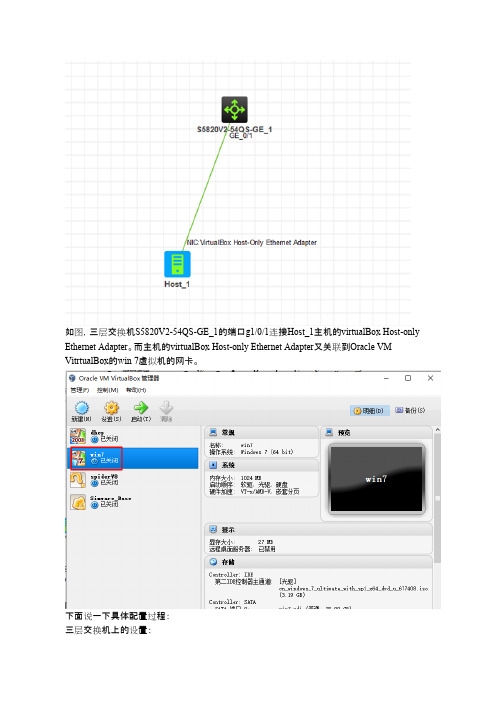

如图,三层交换机S5820V2-54QS-GE_1的端口g1/0/1连接Host_1主机的virtualBox Host-only Ethernet Adapter。而主机的virtualBox Host-only Ethernet Adapter又关联到Oracle VM VitrtualBox的win 7虚拟机的网卡。

下面说一下具体配置过程: 三层交换机上的设置:

hing at a time and All things in their being are good for somethin

<H3C>sys

System View: return to User View with Ctrl+Z.

[H3C]sysname Myhub

[Myhub-line-vty0-4]aut 按下tab键

[Myhub-line-vty0-4]authentication-mode scheme

设置远程登录认证方式为AAA认证,使用交换机建立的用户和用户密码认证

[Myhub-line-vty0-4]quit

H3C配置经典全面教程

H3C配置经典全面教程〔经历和资料收集整理版〕1 H3C MSR路由器、交换机根本调试步骤〔初学级别〕:1.1如何登陆进路由器或交换机1.1.1搭建配置环境第一次使用H3C系列路由器时,只能通过配置口(Console)进展配置。

1〕将配置电缆的RJ-45一端连到路由器的配置口(Console)上。

2〕将配置电缆的DB-9(或DB-25)孔式插头接到要对路由器进展配置的微机或终端的串口上。

备注:登陆交换机的方法与路由器的一致,现仅用路由器举1.1.2设置微机或终端的参数〔进入路由器或交换机〕1〕翻开微机〔笔记本电脑〕或终端。

如果使用微机进展配置,需要在微机上运行终端仿真程序,如Windows的超级终端。

2〕第二步:设置终端参数a、命名此终端 H3C或者自己想命的名b、选择串口一般选用口,常选用1c、设置终端具体参数(此处点击“默认值〞即可)d、翻开路由器的电源,路由器进展启动e、当路由器启动完毕后,回车几下,当出现<H3C>时即可配置路由器。

1.2路由器根本调试命令1.2.1使用本地用户进展telnet登录的认证<H3C> system-view 进入系统视图[H3C]telnet server enable 翻开路由器的telnet功能[H3C]configure-user count 5设置允许同时配置路由器的用户数[H3C]local-user telnet 添加本地用户(此处为telnet用户登陆时使用的用户名)[H3C-luser-telnet]password simple h3c 设置telnet用户登陆时所使用的密码[H3C-luser-telnet]service-type telnet 设置本地用户的效劳类型(此处为telnet)[H3C-luser-telnet]level 3 设置本地用户的效劳级别[H3C-luser-telnet]quit 退出本地用户视图[H3C][H3C]user-interface vty 0 4 进入用户视图[H3C-ui-vty0-4]authentication-mode scheme 选择“scheme〞认证方式备注:红色局部可以由客户自行设置,此处仅做举例时使用!1.2.2路由器接口的配置为接口配置ip地址<H3C> system-view 进入系统视图[H3C] interface serial 3/0 进入*个端口[H3C-Serial3/0] ip address 为该端口设置ip地址[H3C-Serial3/0] undo shutdown 对该端口进展复位[H3C-Serial3/0] quit 退回到系统视图[H3C]备注:红色局部可以由客户自行设置,此处仅做举例时使用!1.2.3静态路由或默认路由的配置<H3C> system-view 进入系统视图[H3C]ip route-static 192.168.1.0 255.255.255.0 192.168.0.1 添加一条静态路由[H3C]ip route-static 0.0.0.0 0.0.0.0 192.168.0.1 添加一条默认路由备注:红色局部可以由客户自行设置,此处仅做举例时使用!1.2.3配置文件的管理display current-configuration 显示当前的配置文件<H3C>save 保存配置文件display interface GigabitEthernet 0/0 查看*端口的状态备注:display命令可以在任何视图下进展红色局部可以由客户自行设置,此处仅做举例时使用!交换机的配置文件管理与路由器一样,故交换机的配置幻灯片中不再做举例。

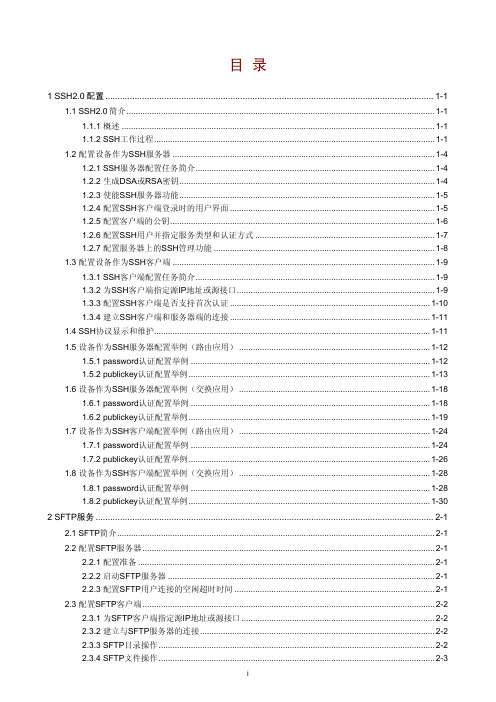

H3C-SSH2.0配置

1 SSH2.0 配置 ...................................................................................................................................... 1-1 1.1 SSH2.0 简介...................................................................................................................................... 1-1 1.1.1 概述 ........................................................................................................................................ 1-1 1.1.2 SSH工作过程.......................................................................................................................... 1-1 1.2 配置设备作为SSH服务器 .................................................................................................................. 1-4 1.2.1 SSH服务器配置任务简介........................................................................................................ 1-4 1.2.2 生成DSA或RSA密钥............................................................................................................... 1-4 1.2.3 使能SSH服务器功能............................................................................................................... 1-5 1.2.4 配置SSH客户端登录时的用户界面 ......................................................................................... 1-5 1.2.5 配置客户端的公钥................................................................................................................... 1-6 1.2.6 配置SSH用户并指定服务类型和认证方式 .............................................................................. 1-7 1.2.7 配置服务器上的SSH管理功能 ................................................................................................ 1-8 1.3 配置设备作为SSH客户端 .................................................................................................................. 1-9 1.3.1 SSH客户端配置任务简介........................................................................................................ 1-9 1.3.2 为SSH客户端指定源IP地址或源接口...................................................................................... 1-9 1.3.3 配置SSH客户端是否支持首次认证 ....................................................................................... 1-10 1.3.4 建立SSH客户端和服务器端的连接 ....................................................................................... 1-11 1.4 SSH协议显示和维护........................................................................................................................ 1-11 1.5 设备作为SSH服务器配置举例(路由应用) ................................................................................... 1-12 1.5.1 password认证配置举例 ........................................................................................................ 1-12 1.5.2 publickey认证配置举例......................................................................................................... 1-13 1.6 设备作为SSH服务器配置举例(交换应用) ................................................................................... 1-18 1.6.1 password认证配置举例 ........................................................................................................ 1-18 1.6.2 publickey认证配置举例......................................................................................................... 1-19 1.7 设备作为SSH客户端配置举例(路由应用) ................................................................................... 1-24 1.7.1 password认证配置举例 ........................................................................................................ 1-24 1.7.2 publickey认证配置举例......................................................................................................... 1-26 1.8 设备作为SSH客户端配置举例(交换应用) ................................................................................... 1-28 1.8.1 password认证配置举例 ........................................................................................................ 1-28 1.8.2 publickey认证配置举例......................................................................................................... 1-30

H3C交换机配置实例

H3C交换机配置实例H3C交换机配置实例在中国交换机市场,H3C自2003年公司成立以来,已累计出货上百万台,以太网交换机端口数占全球的市场份额23.4%,在交换机领域内综合技术实力和市场份额排名均达到业界第一。

下面店铺准备了关于H3C交换机配置的例子,提供给大家参考!配置H3C交换机实例,设置安全策略版。

1.能够通过WEB登录,并且设置安全策略。

通过源IP地址对WEB登录用户进行控制。

2.使用SSH+密码认证(基本SSH配置方法)。

H3C交换机SSH配置完全攻略。

[同时也是telnet]3.更改交换机名称,时间,管理IP配置IP网管等基本配置。

基础配置改时间启动ssh 修改com口密码关闭一些没用的服务配置实例:------------------------------------------------------------------------syssysname 交换机名字management-vlan 1interface Vlan-interface 1ip address IP地址 255.255.255.224quitip route 0.0.0.0 0.0.0.0 网关dis cur#interface Aux1/0/0 默认undo ip http shutdownlocal-user 用户service-type telnet level 3password simple 密码===使用SSH+密码认证(基本SSH配置方法)。

public-key local create rsapublic-key local create dsauser-interface vty 0 4authentication-mode schemeprotocol inbound ssh===local-user 用户password cipher 密码service-type ssh level 3ssh user 对应用户 authentication-type password===通过源IP地址对WEB登录用户进行控制,仅允许IP地址为x.x.x.x的 WEB用户通过 最划算团购网HTTP方式访问交换机。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

使用SSH+密码认证(基本SSH配置方法)

注:在用户使用SSH登录交换机时,交换机对所要登录的用户使用密码对其进行身份验证

生成RSA和DSA密钥对

[H3C]public-key local create rsa

[H3C]public-key local create dsa

设置用户接口上的认证模式为AAA,并让用户接口支持SSH协议

[H3C]user-interface vty 0 4

[H3C-ui-vty0-4]authentication-mode scheme

[H3C-ui-vty0-4]protocol inbound ssh

创建用户luwenju-juzi,设置认证密码为luwenju-!@#登录协议为SSH,能访问的命令级别为3

[H3C]local-user luwenju-juzi

[H3C-luser-luwenju-juzi]password cipher luwenju-!@#

[H3C-luser-luwenju-juzi]service-type ssh level 3

指定用户luwenju-juzi的认证方式为password

[H3C]ssh user luwenju-juzi authentication-type password

一个基本的SSH配置就结束了,配置完成后即可使用SSH登录工具进行连接交换机

使用SSH+密钥、密码认证(高级SSH配置方法)

注:客户端在使用SSH工具登录交换机时,交换机同时使用密钥和密码对所要登录的用户实行身份验证

生成RSA和DSA密钥对

[H3C]public-key local create rsa

[H3C]public-key local create dsa

设置用户接口上的认证模式为AAA认证,并在接口上开启SSH协议,并设置用户能访问的命令级别为3

[H3C]user-interface vty 0 4

[H3C-ui-vty0-4]authentication-mode scheme

[H3C-ui-vty0-4]protocol inbound ssh

[H3C-ui-vty0-4]user privilege level 3

创建用户,并指定认证方式为公钥认证,用户名为luwenju-juzi,密码为luwenju-!@# [H3C]local-user luwenju-juzi

[H3C-luser-luwenju-juzi]password cipher luwenju-!@#

[H3C-luser-luwenju-juzi]service-type ssh level 3

[H3C]ssh user luwenju-juzi authentication-type password-publickey

客户端生成公钥和私钥

用puttygen.exe生成公私钥对,然后放到某个文件夹下,在此,我们生成的公钥叫luwenju key私钥为luwenju.ppk,然后我们把公钥文件luwenjukey上传到FTP服务器,然后登录交换机,将luwenjukey下载到交换机

<H3C>ftp 202.106.0.20

[ftp]get luwenjukey

为用户生成公钥,在交换机上把文件luwenjukey中导入客户端的公钥,公钥名为luwenju-j uzikey 注:luwenju-juzikey是为用户生成的公钥

[H3C]public-key peer luwenju-juzikey import sshkey luwenjukey

为用户luwenju-juzi指定公钥luwenju-juzikey

[H3C]ssh user luwenju-juzi assign publickey luwenju-juzikey

然后打开SSH登录工具,导入私钥luwenju.ppk,然后输入交换机的IP地址登录即可。