华为ACL配置全解教程

华为数据中心5800交换机01-03 ACL配置

3 ACL配置关于本章设备为了对不同类的报文进行不同的处理,需要配置一系列的规则,以对报文进行分类,这些规则就是通过访问控制列表ACL定义的。

3.1 ACL简介介绍ACL的定义和作用。

3.2 原理描述介绍ACL的实现原理。

3.3 应用场景介绍ACL的应用场景。

3.4 配置注意事项介绍配置ACL的注意事项。

3.5 缺省配置介绍ACL缺省配置,实际应用的配置可以基于缺省配置进行修改。

3.6 配置ACL介绍ACL详细的配置过程。

3.7 维护ACL维护ACL包括清除ACL的统计信息。

3.8 配置举例介绍ACL的配置举例。

配置示例中包括组网需求、配置思路、操作步骤等。

3.9 参考标准和协议介绍ACL的参考标准和协议。

3.1 ACL简介介绍ACL的定义和作用。

定义访问控制列表ACL(Access Control List)是由一系列规则组成的集合,ACL通过这些规则对报文进行分类,从而使设备可以对不同类报文进行不同的处理。

目的网络中的设备相互通信时,需要保障网络传输的安全可靠和性能稳定。

例如:l防止对网络的攻击,例如IP(Internet Protocol)报文、TCP(Transmission Control Protocol)报文、ICMP(Internet Control Message Protocol)报文的攻击。

l对网络访问行为进行控制,例如企业网中内、外网的通信,用户访问特定网络资源的控制,特定时间段内允许对网络的访问。

l限制网络流量和提高网络性能,例如限定网络上行、下行流量的带宽,对用户申请的带宽进行收费,保证高带宽网络资源的充分利用。

ACL的出现,有效地解决了上述问题,切实保障了网络传输的稳定性和可靠性。

3.2 原理描述介绍ACL的实现原理。

3.2.1 ACL的基本原理ACL负责管理用户配置的所有规则,并提供报文匹配规则的算法。

ACL的规则管理每个ACL作为一个规则组,可以包含多个规则。

规则通过规则ID(rule-id)来标识,规则ID可以由用户进行配置,也可以由系统自动根据步长生成。

华为ACL配置过程

gre GRE tunneling(47)

icmp Internet Control Message Protocol(1)

igmp Internet Group Management Protocol(2)

指定所需匹配的源IP,目标IP,源端口,目标端口

[R1-acl-adv-3000]rule 10 permit tcp source 1.1.1.1 0 destinati

on 2.2.2.2 0 destination-port eq 23

调用ACL并指定方向过滤流量

[R1-GigabitEthernet0/0/0]traffic-filter ?

配置ACL顺序:因为ACL匹配原则为自上而下匹配,有匹配即弹出

建议一定配置顺序,并且留有余量

[R1-acl-adv-3000]rule ?

INTEGER<0-4294967294> ID of ACL rule

指定ACL匹配规则(动作):

1.在过滤流量情况下,deny为拒绝(过滤),permit为允许(通过)

ip Any IP protocol

ipinip IP in IP tunneling(4)

ospf OSPF routing protocol(89)

tcp Transmission Control Protocol (6)

udp User Datagram Protocol (17)

2.

[R1-acl-adv-3000]rule 10 ?

deny Specify matched packet deny

华为ACL详解2精编版

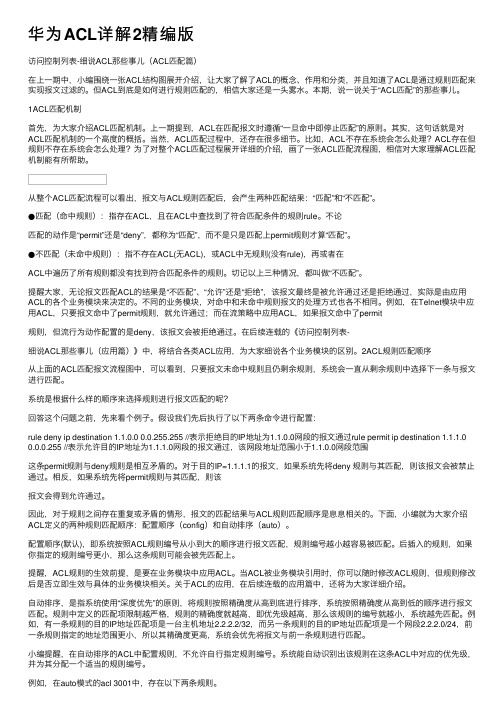

华为ACL详解2精编版访问控制列表-细说ACL那些事⼉(ACL匹配篇)在上⼀期中,⼩编围绕⼀张ACL结构图展开介绍,让⼤家了解了ACL的概念、作⽤和分类,并且知道了ACL是通过规则匹配来实现报⽂过滤的。

但ACL到底是如何进⾏规则匹配的,相信⼤家还是⼀头雾⽔。

本期,说⼀说关于“ACL匹配”的那些事⼉。

1ACL匹配机制⾸先,为⼤家介绍ACL匹配机制。

上⼀期提到,ACL在匹配报⽂时遵循“⼀旦命中即停⽌匹配”的原则。

其实,这句话就是对ACL匹配机制的⼀个⾼度的概括。

当然,ACL匹配过程中,还存在很多细节。

⽐如,ACL不存在系统会怎么处理?ACL存在但规则不存在系统会怎么处理?为了对整个ACL匹配过程展开详细的介绍,画了⼀张ACL匹配流程图,相信对⼤家理解ACL匹配机制能有所帮助。

从整个ACL匹配流程可以看出,报⽂与ACL规则匹配后,会产⽣两种匹配结果:“匹配”和“不匹配”。

●匹配(命中规则):指存在ACL,且在ACL中查找到了符合匹配条件的规则rule。

不论匹配的动作是“permit”还是“deny”,都称为“匹配”,⽽不是只是匹配上permit规则才算“匹配”。

●不匹配(未命中规则):指不存在ACL(⽆ACL),或ACL中⽆规则(没有rule),再或者在ACL中遍历了所有规则都没有找到符合匹配条件的规则。

切记以上三种情况,都叫做“不匹配”。

提醒⼤家,⽆论报⽂匹配ACL的结果是“不匹配”、“允许”还是“拒绝”,该报⽂最终是被允许通过还是拒绝通过,实际是由应⽤ACL的各个业务模块来决定的。

不同的业务模块,对命中和未命中规则报⽂的处理⽅式也各不相同。

例如,在Telnet模块中应⽤ACL,只要报⽂命中了permit规则,就允许通过;⽽在流策略中应⽤ACL,如果报⽂命中了permit规则,但流⾏为动作配置的是deny,该报⽂会被拒绝通过。

在后续连载的《访问控制列表-细说ACL那些事⼉(应⽤篇)》中,将结合各类ACL应⽤,为⼤家细说各个业务模块的区别。

华为路由器配置ACL

华为AR 28-11的型号基本适用多数华为路由Login authenticationUsername:ztwindows (用户)Password:sys (进如系统视图)System View: return to User View with Ctrl+Z.[quidway]dis curr (查看当前系统配置信息)#sysname quidway (系统名称)#info-center loghost 192.168.0.232(指定信息中心配置信息,这个可以不要)#firewall enable(开起防火墙功能)#dns resolve (启动动态DNS解析功能)dns server 202.98.198.168(指定域名服务器IP地址)dns-proxy enable(启动动态DNS解析功能)#radius scheme system(指定radius配置信息创建scheme方案或者修改方案属性)radius scheme test (test方案名)#domain system#local-user ztwindowspassword cipher L_'-D*ST]8Z)9JV9LS027A!!service-type telnet terminallevel 3关键地方来了!#acl number 2000 (设置一个基本的ACL数值为2000)rule 0 permit source 192.168.0.0 0.0.0.255 (这里配置的时候你会知道其意思)rule 1 deny#acl number 3001 (设置端口过滤使得安全功能)rule 0 deny tcp source-port eq 3127rule 1 deny tcp source-port eq 1025rule 2 deny tcp source-port eq 5554rule 3 deny tcp source-port eq 9996rule 4 deny tcp source-port eq 1068rule 5 deny tcp source-port eq 135rule 6 deny udp source-port eq 135rule 7 deny tcp source-port eq 137rule 8 deny udp source-port eq netbios-nsrule 9 deny tcp source-port eq 138rule 10 deny udp source-port eq netbios-dgmrule 11 deny tcp source-port eq 139rule 12 deny udp source-port eq netbios-ssnrule 13 deny tcp source-port eq 593rule 14 deny tcp source-port eq 4444rule 15 deny tcp source-port eq 5800rule 16 deny tcp source-port eq 5900rule 18 deny tcp source-port eq 8998rule 19 deny tcp source-port eq 445rule 20 deny udp source-port eq 445rule 21 deny udp source-port eq 1434rule 30 deny tcp destination-port eq 3127rule 31 deny tcp destination-port eq 1025rule 32 deny tcp destination-port eq 5554rule 33 deny tcp destination-port eq 9996rule 34 deny tcp destination-port eq 1068rule 35 deny tcp destination-port eq 135rule 36 deny udp destination-port eq 135rule 37 deny tcp destination-port eq 137rule 38 deny udp destination-port eq netbios-nsrule 39 deny tcp destination-port eq 138rule 40 deny udp destination-port eq netbios-dgmrule 41 deny tcp destination-port eq 139rule 42 deny udp destination-port eq netbios-ssnrule 43 deny tcp destination-port eq 593rule 44 deny tcp destination-port eq 4444rule 45 deny tcp destination-port eq 5800rule 46 deny tcp destination-port eq 5900rule 48 deny tcp destination-port eq 8998rule 49 deny tcp destination-port eq 445rule 50 deny udp destination-port eq 445rule 51 deny udp destination-port eq 1434#interface Aux0 (这个不用解释了自己看就知道了)async mode flow#interface Ethernet0/0(设置以太网口0/0口)speed 100(设置以太网的带宽为100M)descrīption link_to_dianxin(以太网口标识我设置的意思是这个口是接如点心)tcp mss 2048(设置TCP 的MSS直最大为2048)ip address 220.172.*.* 255.255.255.192(这里是设置这个口的外网IP以及子网)nat outbound 2000(设置nat地址转换数值为2000)nat server protocol tcp global 220.172.*.* 15000 inside 192.168.0.232 15000(这些是我做的端口隐射)nat server protocol tcp global 220.172.*.* 15010 inside 192.168.0.232 15010nat server protocol tcp global 220.172.*.* 15030 inside 192.168.0.232 15030nat server protocol tcp global 220.172.*.* 15037 inside 192.168.0.232 15037nat server protocol tcp global 220.172.*.* 15047 inside 192.168.0.232 15047#interface Ethernet0/1(上面说过接口了这个是0/1口看懂上面就应该看懂这里了吧)speed 100desc rīption link_to_workgrouptcp mss 1536ip address 192.168.0.1 255.255.255.0nat outbound 2000(内网口可以不设置这项)#interface Serial0/0(这个自己看说明就知道什么用了)clock DTECLK1link-protocol pppshutdownip address ppp-negotiate#interface Tunnel0#interface NULL0#time-range daily 08:30 to 18:30 daily#FTP server enable (FT[服务器为打开做FTP不用隐射直接打开还有下面一项设置就行了)#ftp source-interface Ethernet0/1(指向FTP连接借口为以太网0/1口)#undo arp check enable(使得能ARP表项检测,这个可以根据自己在加上其他参数实现)#ip route-static 0.0.0.0 0.0.0.0 220.172.225.129 preference 60(这里是加上外网IP的网关)#user-interface con 0authentication-mode schemeuser-interface aux 0user-interface vty 0 4authentication-mode scheme#return[quidway]好了大家应该看得懂了吧对了支持中文方式命令为lan chin 缩写只要命令不冲突华为路由支持缩写然后大家要查看相关命令OR功能的话在命令行输入?就行了查看连续命令的话比如怎么转换中文就是lan空格?号就行了然后查看本缩写的相关命令比如就是lan?没空格回复:你做了端口过滤,为什么不应用到接口上?firewall packet-filter 3001 inboundfirewall packet-filter 3001 outbound。

华为ACL配置

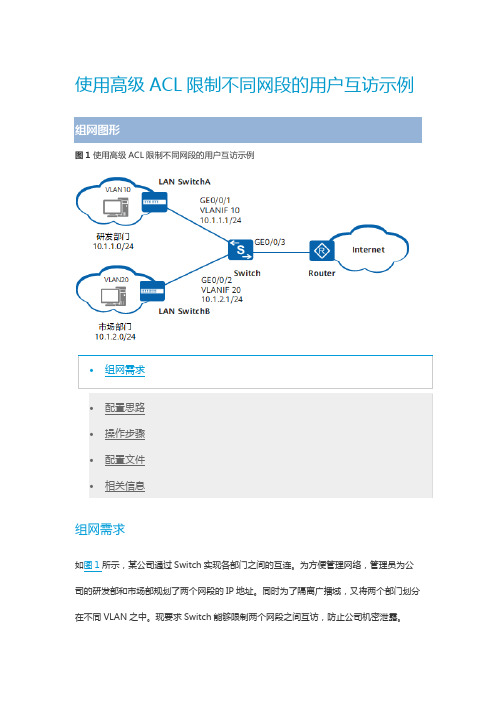

使用高级ACL限制不同网段的用户互访示例图1 使用高级ACL限制不同网段的用户互访示例组网需求如图1所示,某公司通过Switch实现各部门之间的互连。

为方便管理网络,管理员为公司的研发部和市场部规划了两个网段的IP地址。

同时为了隔离广播域,又将两个部门划分在不同VLAN之中。

现要求Switch能够限制两个网段之间互访,防止公司机密泄露。

配置思路采用如下的思路在Switch上进行配置:1.配置高级ACL和基于ACL的流分类,使设备可以对研发部与市场部互访的报文进行过滤。

2.配置流行为,拒绝匹配上ACL的报文通过。

3.配置并应用流策略,使ACL和流行为生效。

操作步骤1.配置接口所属的VLAN以及接口的IP地址# 创建VLAN10和VLAN20。

<HUAWEI> system-view[HUAWEI] sysname Switch[Switch] vlan batch 10 20# 配置Switch的接口GE0/0/1和GE0/0/2为trunk类型接口,并分别加入VLAN10和VLAN20。

[Switch] interface gigabitethernet 0/0/1[Switch-GigabitEthernet0/0/1] port link-type trunk[Switch-GigabitEthernet0/0/1] port trunk allow-pass vlan 10[Switch-GigabitEthernet0/0/1] quit[Switch] interface gigabitethernet 0/0/2[Switch-GigabitEthernet0/0/2] port link-type trunk[Switch-GigabitEthernet0/0/2] port trunk allow-pass vlan 20[Switch-GigabitEthernet0/0/2] quit# 创建VLANIF10和VLANIF20,并配置各VLANIF接口的IP地址。

华为HCIA认证学习笔记——ACL原理与配置方法概述

华为HCIA认证学习笔记——ACL原理与配置⽅法概述本⽂讲述了华为HCIA认证学习笔记——ACL原理与配置⽅法。

分享给⼤家供⼤家参考,具体如下:ACL(access control list)定义:由⼀系列规则组成的集合。

设备可以通过这些规则对数据包进⾏分类,并对不同类型的报⽂进⾏不同的处理。

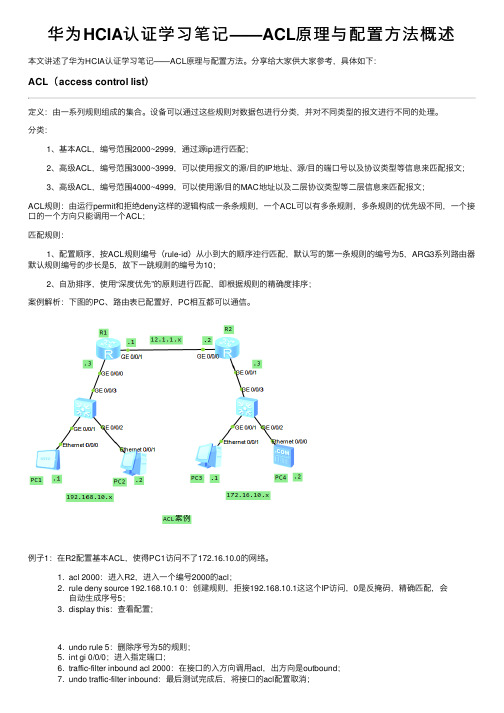

分类:1、基本ACL,编号范围2000~2999,通过源ip进⾏匹配;2、⾼级ACL,编号范围3000~3999,可以使⽤报⽂的源/⽬的IP地址、源/⽬的端⼝号以及协议类型等信息来匹配报⽂;3、⾼级ACL,编号范围4000~4999,可以使⽤源/⽬的MAC地址以及⼆层协议类型等⼆层信息来匹配报⽂;ACL规则:由运⾏permit和拒绝deny这样的逻辑构成⼀条条规则,⼀个ACL可以有多条规则,多条规则的优先级不同,⼀个接⼝的⼀个⽅向只能调⽤⼀个ACL;匹配规则:1、配置顺序,按ACL规则编号(rule-id)从⼩到⼤的顺序迚⾏匹配,默认写的第⼀条规则的编号为5,ARG3系列路由器默认规则编号的步长是5,故下⼀跳规则的编号为10;2、⾃劢排序,使⽤“深度优先”的原则进⾏匹配,即根据规则的精确度排序;案例解析:下图的PC、路由表已配置好,PC相互都可以通信。

例⼦1:在R2配置基本ACL,使得PC1访问不了172.16.10.0的⽹络。

1. acl 2000:进⼊R2,进⼊⼀个编号2000的acl;2. rule deny source 192.168.10.1 0:创建规则,拒接192.168.10.1这这个IP访问,0是反掩码,精确匹配,会⾃动⽣成序号5;3. display this:查看配置;4. undo rule 5:删除序号为5的规则;5. int gi 0/0/0;进⼊指定端⼝;6. traffic-filter inbound acl 2000:在接⼝的⼊⽅向调⽤acl,出⽅向是outbound;7. undo traffic-filter inbound:最后测试完成后,将接⼝的acl配置取消;例⼦2:在R2上配置⾼级ACL,拒绝PC1、PC2ping通PC4,但是允许其http访问PC4.1. acl 3000:进⼊编码3000的⾼级acl;2. rule deny icmp source 192.168.10.0 0.0.0.255 destination 172.16.10.2 0:⾃定规则,拒绝ip⽹络位为192.168.10的ICMP协议的数据到172.16.10.0主机上;3. int gi 0/0/1;4. traffic-filter outbound acl 3000:在接⼝的出⽅向调⽤acl3000;下⾯使⽤http请求,可以看到返回状态码是200,表⽰访问成功。

华为ACL配置

配置流量监管和流量整形示例组网需求RouterA通过接口POS3/0/0与RouterB的接口POS1/0/0互连,Server、PC1、PC2可经由RouterA 和RouterB访问Internet。

Server、PC1与RouterA的GE1/0/0接口在同一网段,PC2与RouterA的GE2/0/0接口在同一网段。

在RouterA上对接口GE1/0/0接收到的源自Server和PC1的报文流分别实施流量控制如下:∙来自Server的报文流量进行带宽保证,固定为5Mbit/s,最高不超过6Mbit/s,流量超过5Mbit/s且不超过6Mbit/s时,报文正常发送,超过6Mbit/s时,超过部分的流量降级为BE流进行发送。

∙来自PC1的报文流量约束为2Mbit/s,流量超过2Mbit/s时则丢弃超标流量。

对RouterA和RouterB的POS3/0/0和POS2/0/0接口收发报文有如下要求:∙经由RouterA的POS3/0/0接口进入RouterB的流量限制为20Mbit/s,如果超过流量限制则将违规报文丢弃。

∙经由RouterB的POS2/0/0接口进入Internet的流量限制为30Mbit/s,如果超过流量限制则将违规报文丢弃。

图1 流量整形配置组网图配置思路采用如下思路配置流量整形。

1.在RouterA的入接口GE1/0/0上通过复杂流分类对来自Server和PC1的流量进行监管。

2.在RouterA的出接口POS3/0/0配置流量整形,使进入RouterB的流量限制为20Mbit/s。

3.在RouterB的出接口POS2/0/0配置流量整形,限制RouterB的POS2/0/0接口进入Internet的流量为30Mbit/s。

数据准备完成此例配置,需准备以下数据:∙Server和PC1流量的ACL列表号、流分类名称、流行为名称、流量策略名称和流量策略应用的接口∙流量监管的承诺信息速率、峰值信息速率、承诺突发尺寸、最大突发尺寸∙流量整形的整形速率和配置流量整形的接口操作步骤1.配置各接口的IP地址(略)2.配置RouterA# 配置ACL规则列表,分别匹配来源于Server和PC1的报文流。

ACL访问控制列表的配置-标准ACL的配置示例-华为

OSPF

G0/0/0 R2 12.1.1.2/24

G0/0/1 10.10.1.254/24

G0/0/1 10.10.2.254/24

G0/0/2 10.10.3.254/24

PC1 10.10.1.1/24

PC2 10.10.2.1/24

Server 10.10.3.1/24

[R1]ospf 1 router-id 1.1.1.1 [R1-ospf-1]area 0 [R1-ospf-1-area-0.0.0.0]network 12.1.1.0 0.0.0.255 [R1-ospf-1-area-0.0.0.0]network 10.10.1.0 0.0.0.255

[R2]interface G0/0/1

[R2-GigabitEthernet0/0/1]traffic-filter outbound acl 2000 //在接口的out方向应用ACL

R1 G0/0/0 12.1.1.1/24

OSPF

G0/0/0 R2 12.1.1.2/24

G0/0/1 10.10.1.254/24

G0/0/1 10.10.2.254/24

G0/0/2 10.10.3.254/24

PC1 10.10.1.1/24

PC2 10.10.2.1/24

Server 10.10.3.1/24

//拒绝源为10.10.1.0/24网段的所有流量

[R2-acl-basic-2000]rule 10 permit source any //允许所有的其他流量通过

标准ACL的配置-在R2的接口上运用标准ACL

要求配置标准ACL,实现PC1所在网段不能访问PC2,但是PC1所在网段能够访问Server。

华为ACL配置全解教程

华为ACL配置全解教程一、什么是ACLACL(Access Control List)是一种用于控制网络访问的策略工具,可以限制特定网络流量的进出。

ACL通过定义规则,决定允许或拒绝特定IP地址、协议、端口号或应用程序访问网络的能力。

二、ACL的分类1.基于方向的分类:-入方向:指进入设备的数据流量。

-出方向:指离开设备的数据流量。

2.基于分类方式的分类:-标准ACL:仅根据源IP地址或目标IP地址进行过滤。

-扩展ACL:除源IP地址和目标IP地址外,还可以根据端口号、协议类型、标志位等进行过滤。

三、ACL的配置指南1.进入全局配置模式:```[Huawei] system-view```2.创建ACL:```[Huawei] acl number 2000```其中,2000为ACL的编号。

```[Huawei-acl-basic-2000] rule 10 deny source 192.168.0.00.0.0.255```该命令表示在ACL2000中添加一条规则,拒绝源IP地址为192.168.0.0/24的流量。

规则可以根据实际需求,设置允许或拒绝特定的IP地址、协议、端口号等。

4.设置允许的流量:```[Huawei-acl-basic-2000] rule 20 permit source any```该命令表示在ACL2000中添加一条规则,允许任意源IP地址的流量。

5.配置ACL应用:```[Huawei] interface gigabitethernet 0/0/1[Huawei-GigabitEthernet0/0/1] traffic-filter inbound acl2000```该命令表示在接口GigabitEthernet0/0/1上应用入方向的ACL 2000。

四、实例下面是一个示例,展示如何通过ACL配置,限制一些IP地址访问设备:1.创建ACL:```[Huawei] acl number 2000``````[Huawei-acl-basic-2000] rule 10 deny source 192.168.0.10.0.0.0```3.设置允许的流量:```[Huawei-acl-basic-2000] rule 20 permit source any```4.配置ACL应用:```[Huawei] interface gigabitethernet 0/0/1[Huawei-GigabitEthernet0/0/1] traffic-filter inbound acl2000```这样,ACL 2000就应用在接口GigabitEthernet0/0/1的入方向上了。

华为QUIDWAY3900 系列华为交换机操作手册---25-ACL操作

目录

目录

第 1 章 ACL 配置.....................................................................................................................1-1 1.1 ACL 简介 ............................................................................................................................ 1-1 1.1.1 ACL 在交换机上的应用方式 .................................................................................... 1-1 1.1.2 ACL 匹配顺序 .......................................................................................................... 1-2 1.1.3 基于时间段的 ACL................................................................................................... 1-2 1.1.4 以太网交换机支持的 ACL ........................................................................................ 1-3 1.2 配置时间