端口分析

端口扫描实验实验报告

网络攻防对抗实验报告实验名称:端口扫描实验(实验三)指导教师:专业班级:姓名:学号:_____电子邮件: ___ 实验地点:实验日期:实验成绩:____________________一、实验目的通过练习使用网络端口扫描器,了解目标主机开放的端口和服务程序,从而获得系统的有用信息,发现网络系统的安全漏洞。

在实验中,我们将在Windows操作系统下使用端口扫描工具Xscan,Nmap和流光Fluxay5.0进行网络端口综合扫描实验,并给出安全性评估报告,加深对各种网络和系统漏洞的理解。

同时,通过系统漏洞的入侵练习增强网络安全防护意识。

二、实验原理TCP/IP协议在网络层是无连接的,而“端口”,就已经到了传输层。

端口便是计算机与外部通信的途径。

一个端口就是一个潜在的通信通道,也就是一个入侵通道。

对目标计算机进行端口扫描,能得到许多有用的信息。

进行扫描的方法很多,可以是手工进行扫描,也可以用端口扫描软件进行。

在手工进行扫描时,需要熟悉各种命令,对命令执行后的输析出进行分,效率较低。

用扫描软件进行扫描时,许多扫描器软件都有分析数据的功能。

通过端口扫描,可以得到许多有用的信息,从而发现系统的安全漏洞。

扫描工具根据作用的环境不同可分为:网络漏洞扫描工具和主机漏洞扫描工具。

前者指通过网络检测远程目标网络和主机系统所存在漏洞的扫描工具。

后者指在本机运行的检测本地系统安全漏洞的扫描工具。

三、实验内容和步骤Xscan的应用1.Xscan的使用X-scan v3.3 采用多线程方式对指定IP 地址段进行扫描,扫描内容包括:SNMP 信息,CGI 漏洞,IIS 漏洞,RPC 漏洞,SSL 漏洞,SQL-SERVER、SMTP-SERVER、弱口令用户等。

扫描结果保存在/log/目录中。

其主界面为下图所示。

2.开始扫描(1)配置扫描参数,先点击扫描参数,在下面红框内输入你要扫描主机的ip 地址(或是一个范围),本说明中我们设置为靶机服务器的IP 地址, 192.168.20.245(2)选择需要扫描的项目,点击扫描模块可以选择扫描的项目(3)开始扫描,该扫描过程会比较长,请大家耐心等待,并思考各种漏洞的含义。

Windows高危端口详细解析

端口, Windows, 解析

135 c-serv 135口主要用于使用RPC(Remote Procedure Call,远程过程调用)协议并提供DCOM(分布式组件对象模型)服务,通过RPC可以保证一台计算机上运行的程序可以顺利地执行远程计算机上的代码;

137 138 是UDP端口,当通过网上邻居传输文件时用这个端口,因为是UDP端口,对于攻击者来说,通过发送请求很容易就获取目标计算机的相关信息,有些信息是直接可以被利用,并分析漏洞的,比如IIS服务。另外,通过捕获正在利用137端口进行通信的信息包,还可能得到目标计算机的启动和关闭的时间,这样就可以利用专门的工具来攻击。关闭只需去掉Microsoft网络的文件和打印机共享,和Microsoft网络客户端前的钩即可;

445 是关于文件和打印共享的,信息流通数据的端口,一般黑客都是通过这个端口对你的计算机或木马的控制,windows2000以后的版本都会自动打开这个端口。一般流行性病毒,如冲击波,震荡婆,灾飞都是从这个端口对计算机开始攻击!

1900 UDP端口 源于SSDP Discovery Service服务。关闭这个端口,可以防范Ddos攻击。建议: 禁用

点击“确定”后回到筛选器列表的对话框,可以看到已经添加了一条策略,重复以上步骤继续添加 TCP 137、139、445、593

端口和 UDP 135、139、445 端口,为它们建立相应的筛选器。

重复以上步骤添加TCP 1025、2745、3127、6129、3389 端口的屏蔽策略,建立好上述端口的筛选器,最后点击“确定”按钮。

注:端口可分为3大类

1) 公认端口(Well Known Ports):从0到1023,它们紧密绑定于一些服务。通常这些端口的通讯明确表明了某种服务的协议。例如:80端口实际上总是HTTP通讯。

视频会议组网端口开放分析

视频会议组网端口开放分析 视频会议IP线路通用协议H.323,此协议是多媒体网络通信的标准但并非所有品牌的会议系统都采用一致的端口。

本文则是对SONY、KEDACOM两款产品在进行公私网/防火墙穿越组网时,需要开放的端口分别进行的汇总。

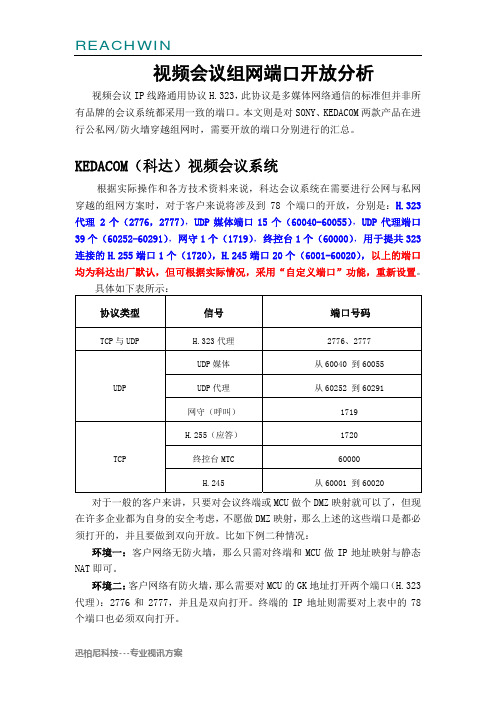

KEDACOM(科达)视频会议系统根据实际操作和各方技术资料来说,科达会议系统在需要进行公网与私网穿越的组网方案时,对于客户来说将涉及到78个端口的开放,分别是:H.323代理 2个(2776,2777),UDP媒体端口15个(60040-60055),UDP代理端口39个(60252-60291),网守1个(1719),终控台1个(60000),用于提共323连接的H.255端口1个(1720),H.245端口20个(6001-60020),以上的端口均为科达出厂默认,但可根据实际情况,采用“自定义端口”功能,重新设置。

具体如下表所示:协议类型 信号 端口号码TCP与UDP H.323代理 2776、2777UDP媒体 从60040 到60055 UDPUDP代理 从60252 到60291网守(呼叫) 1719H.255(应答) 1720TCP终控台MTC 60000H.245 从60001 到60020对于一般的客户来讲,只要对会议终端或MCU做个DMZ映射就可以了,但现在许多企业都为自身的安全考虑,不愿做DMZ映射,那么上述的这些端口是都必须打开的,并且要做到双向开放。

比如下例二种情况:环境一:客户网络无防火墙,那么只需对终端和MCU做IP地址映射与静态NAT即可。

环境二:客户网络有防火墙,那么需要对MCU的GK地址打开两个端口(H.323代理):2776和2777,并且是双向打开。

终端的IP地址则需要对上表中的78个端口也必须双向打开。

SONY(索尼)视频会议系统1、一对一连接(出厂默认)索尼的视频会议终端将需要对以下端口进行开放: (不使用MCU 组网召开会议 )协议类型信号 端口号码Q.931 (拨号) 从 2253 到 2255 的任何 号码Q.931 (应答)1720H.245 从 2253 到 2255 的任何 号码音频 RTP 49152 音频 RTCP 49153 视频 RTP 49154 视频 RTCP 49155 FECC RTP 49156 FECC RTCP 49157 数据会议/双视频 49158 T C P 和U D P 双向全开数据会议/双视频491592、当安装了 H.323 MCU 软件时 (出厂默认)索尼的视频会议终端将需要对以下端口进行开放: (使用MCU 组网召开会议)协议类型 信号端口号码(第一点)端口号码(第 N 点)RAS (PCS- PG70/PG70P)从 2253 到 2263 的任何 号码 (使用关RAS (关守) 1718 或 1719 (使用关守) Q.931 (拨号) 从 2253 到 2263 的任何 号码TC P 和UD P 双向全开Q.931 (应答)1720H.245 从 2253 到 2263 的任何 号码 音频 RTP 49152 49152+20 ×(N-1)音频 RTCP 49153 49153+20 ×(N-1)视频 RTP 49154 49154+20 ×(N-1)视频 RTCP 49155 49155+20 ×(N-1)FECC RTP 49156 49156+20 ×(N-1)FECC RTCP 49157 49157+20 ×(N-1)数据会议/双视 频 RTP 49158 49158+20 ×(N-1)T CP 和U D P 双向全开数据会议/双视 频 RTCP4915949159+20 ×(N-1)因为Sony 的终端设备只要客户端有防火墙,那么所有涉及到的端口都必须双向打开。

H3C DISPLAY INTERFACE 端口数据分析

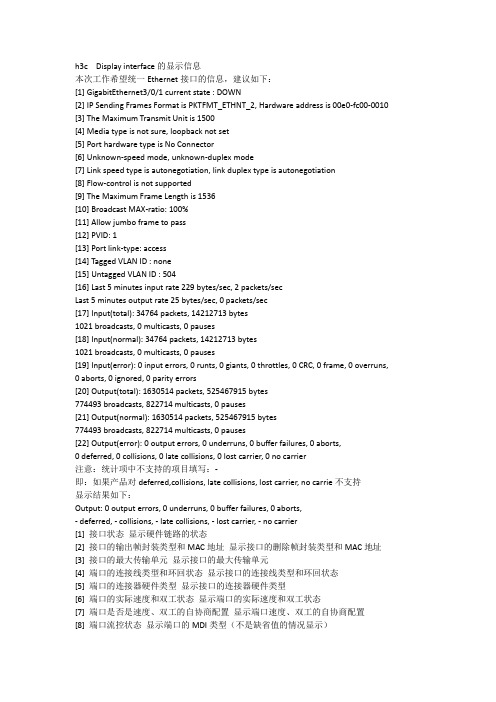

h3c Display interface的显示信息本次工作希望统一Ethernet接口的信息,建议如下:[1] GigabitEthernet3/0/1 current state : DOWN[2] IP Sending Frames Format is PKTFMT_ETHNT_2, Hardware address is 00e0-fc00-0010[3] The Maximum Transmit Unit is 1500[4] Media type is not sure, loopback not set[5] Port hardware type is No Connector[6] Unknown-speed mode, unknown-duplex mode[7] Link speed type is autonegotiation, link duplex type is autonegotiation[8] Flow-control is not supported[9] The Maximum Frame Length is 1536[10] Broadcast MAX-ratio: 100%[11] Allow jumbo frame to pass[12] PVID: 1[13] Port link-type: access[14] Tagged VLAN ID : none[15] Untagged VLAN ID : 504[16] Last 5 minutes input rate 229 bytes/sec, 2 packets/secLast 5 minutes output rate 25 bytes/sec, 0 packets/sec[17] Input(total): 34764 packets, 14212713 bytes1021 broadcasts, 0 multicasts, 0 pauses[18] Input(normal): 34764 packets, 14212713 bytes1021 broadcasts, 0 multicasts, 0 pauses[19] Input(error): 0 input errors, 0 runts, 0 giants, 0 throttles, 0 CRC, 0 frame, 0 overruns, 0 aborts, 0 ignored, 0 parity errors[20] Output(total): 1630514 packets, 525467915 bytes774493 broadcasts, 822714 multicasts, 0 pauses[21] Output(normal): 1630514 packets, 525467915 bytes774493 broadcasts, 822714 multicasts, 0 pauses[22] Output(error): 0 output errors, 0 underruns, 0 buffer failures, 0 aborts,0 deferred, 0 collisions, 0 late collisions, 0 lost carrier, 0 no carrier注意:统计项中不支持的项目填写:-即:如果产品对deferred,collisions, late collisions, lost carrier, no carrie不支持显示结果如下:Output: 0 output errors, 0 underruns, 0 buffer failures, 0 aborts,- deferred, - collisions, - late collisions, - lost carrier, - no carrier[1] 接口状态显示硬件链路的状态[2] 接口的输出帧封装类型和MAC地址显示接口的删除帧封装类型和MAC地址[3] 接口的最大传输单元显示接口的最大传输单元[4] 端口的连接线类型和环回状态显示接口的连接线类型和环回状态[5] 端口的连接器硬件类型显示接口的连接器硬件类型[6] 端口的实际速度和双工状态显示端口的实际速度和双工状态[7] 端口是否是速度、双工的自协商配置显示端口速度、双工的自协商配置[8] 端口流控状态显示端口的MDI类型(不是缺省值的情况显示)[9] 端口可以正常转发的帧长度显示端口可以正常转发的帧长度[10] 端口的广播抑制比显示端口的广播抑制比[11] 端口是否允许jumbo帧通过显示端口是否允许jumbo帧通过[12] 端口的PVID 显示端口的PVID[13] 端口的链路类型显示端口的链路类型(access,trunk,hybrid)[14] 端口所属的tag的VLAN的列表显示端口所属的tag的VLAN的列表[15] 端口所属的untag的VLAN的列表显示端口所属的untag的VLAN的列表[16] 接口最近五分钟输出和输入速率和报文数实现最近五分钟输出和输入速率和报文数[17] 接口的物理层输入总值统计显示物理层输出的报文数/字节数/广播和多播/PAUSE帧总的统计值只包括正常、异常包和PAUSE帧[18] 接口的物理层输入中正常帧的统计显示物理层输出的报文数/字节数/广播和多播/PAUSE帧正常帧的统计值包括正常数据帧和正常PAUSE帧[19] 接口的物理层输入错误统计输入错误数,input errors等于各种重要错误信息的总和。

端口实验报告

一、实验目的1. 了解端口扫描的基本概念和原理。

2. 掌握常用端口扫描工具的使用方法。

3. 学会分析端口扫描结果,识别潜在的安全风险。

二、实验环境1. 实验主机:Windows 10操作系统2. 实验工具:Nmap、Xscan、Nessus等端口扫描工具3. 实验对象:互联网上的目标主机三、实验内容1. 端口扫描概述2. 使用Nmap进行端口扫描3. 使用Xscan进行端口扫描4. 使用Nessus进行端口扫描5. 分析端口扫描结果四、实验步骤1. 端口扫描概述端口扫描是指通过网络发送特定数据包,检测目标主机上开放的服务端口的过程。

通过端口扫描,我们可以了解目标主机上运行的服务,从而评估其安全风险。

2. 使用Nmap进行端口扫描(1)安装Nmap:从官方网站下载Nmap安装包,按照提示进行安装。

(2)运行Nmap:在命令行中输入“nmap 目标IP”进行扫描。

(3)查看扫描结果:Nmap会生成一个文本文件,其中包含了扫描结果。

3. 使用Xscan进行端口扫描(1)安装Xscan:从官方网站下载Xscan安装包,按照提示进行安装。

(2)运行Xscan:在Xscan界面输入目标IP,点击“开始扫描”按钮。

(3)查看扫描结果:Xscan会生成一个HTML文件,其中包含了扫描结果。

4. 使用Nessus进行端口扫描(1)安装Nessus:从Tenable官方网站下载Nessus安装包,按照提示进行安装。

(2)运行Nessus:在Nessus界面输入目标IP,选择扫描模板,点击“开始扫描”按钮。

(3)查看扫描结果:Nessus会生成一个报告,其中包含了扫描结果。

5. 分析端口扫描结果(1)识别开放端口:根据扫描结果,找出目标主机上开放的端口。

(2)分析服务类型:根据开放端口,确定目标主机上运行的服务类型。

(3)评估安全风险:根据服务类型,评估目标主机的安全风险。

五、实验结果与分析1. 使用Nmap扫描目标主机,发现其开放了80、443、22、21等端口。

二端口网络分析

0.2

S

S

Y22

I2 U 2

U1 0 0.2S

Y12

I1 U 2

U2 0 0.0667S

2. Z 参数和方程

(1)Z 参数方程

•

I1

+

•

U1

•

I2

+

N

•

U2

将两个端口各施加一电流源,则端口电压可视为这 些电流源旳叠加作用产生。

即:U U

1 2

Z11 I1 Z21 I1

Z12 I2 Z22 I2

第15章 二端口网络分析

要点

1. 二端口旳参数和方程 2. 二端口旳等效电路 3. 二端口旳联接 4. 二端口网络旳特征阻抗 5. 二端口旳转移函数

15.1 二端口概述

在工程实际中,研究信号及能量旳传播和信号变 换时,经常遇到如下形式旳电路。

A

放大器

R

C

C

滤波器

三极管 n:1

传播线

变压器

1. 端口 (port)

对称二端口是指两个端口电气特征上对称。构造不 对称旳二端口,其电气特征可能是对称旳,这么旳二端 口也是对称二端口。

例

求Y 参数。

•

I1

解

+

U 0 •

•

1

U1

3 3

6 15

为互易对称 二端口

•

I2

+

••

U 2U 2 0

Y11

Y21

UIUI1121

U

2 0 U 2

0

3

1 // 6 3

0.0667

+

+

•

U1

N

sfind端口扫描分析

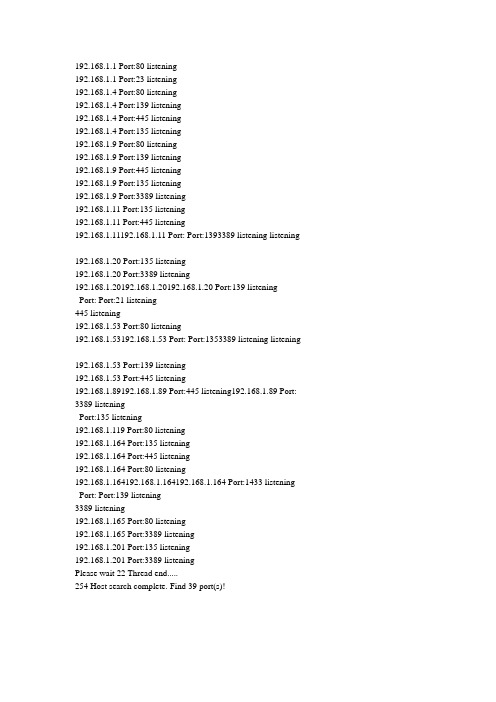

192.168.1.1 Port:80 listening192.168.1.1 Port:23 listening192.168.1.4 Port:80 listening192.168.1.4 Port:139 listening192.168.1.4 Port:445 listening192.168.1.4 Port:135 listening192.168.1.9 Port:80 listening192.168.1.9 Port:139 listening192.168.1.9 Port:445 listening192.168.1.9 Port:135 listening192.168.1.9 Port:3389 listening192.168.1.11 Port:135 listening192.168.1.11 Port:445 listening192.168.1.11192.168.1.11 Port: Port:1393389 listening listening192.168.1.20 Port:135 listening192.168.1.20 Port:3389 listening192.168.1.20192.168.1.20192.168.1.20 Port:139 listening Port: Port:21 listening445 listening192.168.1.53 Port:80 listening192.168.1.53192.168.1.53 Port: Port:1353389 listening listening192.168.1.53 Port:139 listening192.168.1.53 Port:445 listening192.168.1.89192.168.1.89 Port:445 listening192.168.1.89 Port: 3389 listeningPort:135 listening192.168.1.119 Port:80 listening192.168.1.164 Port:135 listening192.168.1.164 Port:445 listening192.168.1.164 Port:80 listening192.168.1.164192.168.1.164192.168.1.164 Port:1433 listening Port: Port:139 listening3389 listening192.168.1.165 Port:80 listening192.168.1.165 Port:3389 listening192.168.1.201 Port:135 listening192.168.1.201 Port:3389 listeningPlease wait 22 Thread end.....254 Host search complete. Find 39 port(s)!用sfind扫描工具共扫描IP:192.168.1.1~254到了22台电脑和39个端口。

视频会议组网端口开放分析

视频会议组网端口开放分析 视频会议IP线路通用协议H.323,此协议是多媒体网络通信的标准但并非所有品牌的会议系统都采用一致的端口。

本文则是对SONY、KEDACOM两款产品在进行公私网/防火墙穿越组网时,需要开放的端口分别进行的汇总。

KEDACOM(科达)视频会议系统根据实际操作和各方技术资料来说,科达会议系统在需要进行公网与私网穿越的组网方案时,对于客户来说将涉及到78个端口的开放,分别是:H.323代理 2个(2776,2777),UDP媒体端口15个(60040-60055),UDP代理端口39个(60252-60291),网守1个(1719),终控台1个(60000),用于提共323连接的H.255端口1个(1720),H.245端口20个(6001-60020),以上的端口均为科达出厂默认,但可根据实际情况,采用“自定义端口”功能,重新设置。

具体如下表所示:协议类型 信号 端口号码TCP与UDP H.323代理 2776、2777UDP媒体 从60040 到60055 UDPUDP代理 从60252 到60291网守(呼叫) 1719H.255(应答) 1720TCP终控台MTC 60000H.245 从60001 到60020对于一般的客户来讲,只要对会议终端或MCU做个DMZ映射就可以了,但现在许多企业都为自身的安全考虑,不愿做DMZ映射,那么上述的这些端口是都必须打开的,并且要做到双向开放。

比如下例二种情况:环境一:客户网络无防火墙,那么只需对终端和MCU做IP地址映射与静态NAT即可。

环境二:客户网络有防火墙,那么需要对MCU的GK地址打开两个端口(H.323代理):2776和2777,并且是双向打开。

终端的IP地址则需要对上表中的78个端口也必须双向打开。

SONY(索尼)视频会议系统1、一对一连接(出厂默认)索尼的视频会议终端将需要对以下端口进行开放: (不使用MCU 组网召开会议 )协议类型信号 端口号码Q.931 (拨号) 从 2253 到 2255 的任何 号码Q.931 (应答)1720H.245 从 2253 到 2255 的任何 号码音频 RTP 49152 音频 RTCP 49153 视频 RTP 49154 视频 RTCP 49155 FECC RTP 49156 FECC RTCP 49157 数据会议/双视频 49158 T C P 和U D P 双向全开数据会议/双视频491592、当安装了 H.323 MCU 软件时 (出厂默认)索尼的视频会议终端将需要对以下端口进行开放: (使用MCU 组网召开会议)协议类型 信号端口号码(第一点)端口号码(第 N 点)RAS (PCS- PG70/PG70P)从 2253 到 2263 的任何 号码 (使用关RAS (关守) 1718 或 1719 (使用关守) Q.931 (拨号) 从 2253 到 2263 的任何 号码T C P 和U D P 双向全开Q.931 (应答)1720H.245 从 2253 到 2263 的任何 号码 音频 RTP 49152 49152+20 ×(N-1)音频 RTCP 49153 49153+20 ×(N-1)视频 RTP 49154 49154+20 ×(N-1)视频 RTCP 49155 49155+20 ×(N-1)FECC RTP 49156 49156+20 ×(N-1)FECC RTCP 49157 49157+20 ×(N-1)数据会议/双视 频 RTP 49158 49158+20 ×(N-1)T C P 和U D P 双向全开数据会议/双视 频 RTCP4915949159+20 ×(N-1)因为Sony 的终端设备只要客户端有防火墙,那么所有涉及到的端口都必须双向打开。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

查看端口在Windows 2000/XP/Server 2003中要查看端口,可以使用Netstat命令:依次点击“开始→运行”,键入“cmd”并回车,打开命令提示符窗口。

在命令提示符状态下键入“netstat -a -n”,按下回车键后就可以看到以数字形式显示的TCP 和UDP连接的端口号及状态。

小知识:Netstat命令用法命令格式:Netstat -a -e -n -o -s-a 表示显示所有活动的TCP连接以及计算机监听的TCP和UDP端口。

-e 表示显示以太网发送和接收的字节数、数据包数等。

-n 表示只以数字形式显示所有活动的TCP连接的地址和端口号。

-o 表示显示活动的TCP连接并包括每个连接的进程ID(PID)。

-s 表示按协议显示各种连接的统计信息,包括端口号。

关闭/开启端口在介绍各种端口的作用前,这里先介绍一下在Windows中如何关闭/打开端口,因为默认的情况下,有很多不安全的或没有什么用的端口是开启的,比如Telnet 服务的23端口、FTP服务的21端口、SMTP服务的25端口、RPC服务的135端口等等。

为了保证系统的安全性,我们可以通过下面的方法来关闭/开启端口。

关闭端口比如在Windows 2000/XP中关闭SMTP服务的25端口,可以这样做:首先打开“控制面板”,双击“管理工具”,再双击“服务”。

接着在打开的服务窗口中找到并双击“Simple Mail Transfer Protocol (SMTP)”服务,单击“停止”按钮来停止该服务,然后在“启动类型”中选择“已禁用”,最后单击“确定”按钮即可。

这样,关闭了SMTP服务就相当于关闭了对应的端口。

开启端口如果要开启该端口只要先在“启动类型”选择“自动”,单击“确定”按钮,再打开该服务,在“服务状态”中单击“启动”按钮即可启用该端口,最后,单击“确定”按钮即可。

21端口:21端口主要用于FTP(File Transfer Protocol,文件传输协议)服务。

23端口:23端口主要用于Telnet(远程登录)服务,是Internet上普遍采用的登录和仿真程序。

25端口:25端口为SMTP(Simple Mail Transfer Protocol,简单邮件传输协议)服务器所开放,主要用于发送邮件,如今绝大多数邮件服务器都使用该协议。

53端口:53端口为DNS(Domain Name Server,域名服务器)服务器所开放,主要用于域名解析,DNS服务在NT系统中使用的最为广泛。

67、68端口:67、68端口分别是为Bootp服务的Bootstrap Protocol Server(引导程序协议服务端)和Bootstrap Protocol Client(引导程序协议客户端)开放的端口。

69端口:TFTP是Cisco公司开发的一个简单文件传输协议,类似于FTP。

79端口:79端口是为Finger服务开放的,主要用于查询远程主机在线用户、操作系统类型以及是否缓冲区溢出等用户的详细信息。

80端口:80端口是为HTTP(HyperText Transport Protocol,超文本传输协议)开放的,这是上网冲浪使用最多的协议,主要用于在WWW(World Wide Web,万维网)服务上传输信息的协议。

99端口:99端口是用于一个名为“Metagram Relay”(亚对策延时)的服务,该服务比较少见,一般是用不到的。

109、110端口:109端口是为POP2(Post Office Protocol Version 2,邮局协议2)服务开放的,110端口是为POP3(邮件协议3)服务开放的,POP2、POP3都是主要用于接收邮件的。

111端口:111端口是SUN公司的RPC(Remote Procedure Call,远程过程调用)服务所开放的端口,主要用于分布式系统中不同计算机的内部进程通信,RPC在多种网络服务中都是很重要的组件。

113端口:113端口主要用于Windows的“Authentication Service”(验证服务)。

119端口:119端口是为“Network News Transfer Protocol”(网络新闻组传输协议,简称NNTP)开放的。

135端口:135端口主要用于使用RPC(Remote Procedure Call,远程过程调用)协议并提供DCOM(分布式组件对象模型)服务。

137端口:137端口主要用于“NetBIOS Name Service”(NetBIOS名称服务)。

139端口:139端口是为“NetBIOS Session Service”提供的,主要用于提供Windows文件和打印机共享以及Unix中的Samba服务。

143端口:143端口主要是用于“Internet Message Access Protocol”v2(Internet消息访问协议,简称IMAP)。

161端口:161端口是用于“Simple Network Management Protocol”(简单网络管理协议,简称SNMP)。

443端口:43端口即网页浏览端口,主要是用于HTTPS 服务,是提供加密和通过安全端口传输的另一种HTTP。

554端口:554端口默认情况下用于“Real Time Streaming Protocol”(实时流协议,简称RTSP)。

1024端口:1024端口一般不固定分配给某个服务,在英文中的解释是“Reserved”(保留)。

1080端口:1080端口是Socks代理服务使用的端口,大家平时上网使用的WWW服务使用的是HTTP协议的代理服务。

1755端口:1755端口默认情况下用于“Microsoft Media Server”(微软媒体服务器,简称MMS)。

4000端口:4000端口是用于大家经常使用的QQ聊天工具的,再细说就是为QQ 客户端开放的端口,QQ服务端使用的端口是8000。

5554端口:在今年4月30日就报道出现了一种针对微软lsass服务的新蠕虫病毒——震荡波(Worm.Sasser),该病毒可以利用TCP 5554端口开启一个FTP服务,主要被用于病毒的传播。

5632端口:5632端口是被大家所熟悉的远程控制软件pcAnywhere所开启的端口。

8080端口:8080端口同80端口,是被用于WWW代理服务的,可以实现网页端口概念在网络技术中,端口(Port)大致有两种意思:一是物理意义上的端口,比如,ADSL Modem、集线器、交换机、路由器用于连接其他网络设备的接口,如RJ-45端口、SC端口等等。

二是逻辑意义上的端口,一般是指TCP/IP协议中的端口,端口号的范围从0到65535,比如用于浏览网页服务的80端口,用于FTP服务的21端口等等。

我们这里将要介绍的就是逻辑意义上的端口。

端口分类逻辑意义上的端口有多种分类标准,下面将介绍两种常见的分类: 1. 按端口号分布划分(1)知名端口(Well-Known Ports)知名端口即众所周知的端口号,范围从0到1023,这些端口号一般固定分配给一些服务。

比如21端口分配给FTP服务,25端口分配给SMTP(简单邮件传输协议)服务,80端口分配给HTTP服务,135端口分配给RPC(远程过程调用)服务等等。

(2)动态端口(Dynamic Ports)动态端口的范围从1024到65535,这些端口号一般不固定分配给某个服务,也就是说许多服务都可以使用这些端口。

只要运行的程序向系统提出访问网络的申请,那么系统就可以从这些端口号中分配一个供该程序使用。

比如1024端口就是分配给第一个向系统发出申请的程序。

在关闭程序进程后,就会释放所占用的端口号。

不过,动态端口也常常被病毒木马程序所利用,如冰河默认连接端口是7626、WAY 2.4是8011、Netspy 3.0是7306、YAI病毒是1024等等。

2. 按协议类型划分按协议类型划分,可以分为TCP、UDP、IP和ICMP(Internet控制消息协议)等端口。

下面主要介绍TCP和UDP端口:(1)TCP端口 TCP端口,即传输控制协议端口,需要在客户端和服务器之间建立连接,这样可以提供可靠的数据传输。

常见的包括FTP服务的21端口,Telnet服务的23端口,SMTP服务的25端口,以及HTTP服务的80端口等等。

(2)UDP端口 UDP端口,即用户数据包协议端口,无需在客户端和服务器之间建立连接,安全性得不到保障。

常见的有DNS服务的53端口,SNMP (简单网络管理协议)服务的161端口,QQ使用的8000和4000端口等等。

查看端口在Windows 2000/XP/Server 2003中要查看端口,可以使用Netstat命令:依次点击“开始→运行”,键入“cmd”并回车,打开命令提示符窗口。

在命令提示符状态下键入“netstat -a -n”,按下回车键后就可以看到以数字形式显示的TCP和UDP连接的端口号及状态(如图)。

小知识:Netstat命令用法命令格式:Netstat -a -e -n -o -s -a 表示显示所有活动的TCP连接以及计算机监听的TCP和UDP端口。

-e 表示显示以太网发送和接收的字节数、数据包数等。

-n 表示只以数字形式显示所有活动的TCP连接的地址和端口号。

-o 表示显示活动的TCP连接并包括每个连接的进程ID(PID)。

-s 表示按协议显示各种连接的统计信息,包括端口号。

关闭/开启端口在介绍各种端口的作用前,这里先介绍一下在Windows中如何关闭/打开端口,因为默认的情况下,有很多不安全的或没有什么用的端口是开启的,比如Telnet服务的23端口、FTP服务的21端口、SMTP服务的25端口、RPC服务的135端口等等。

为了保证系统的安全性,我们可以通过下面的方法来关闭/开启端口。

关闭端口比如在Windows 2000/XP中关闭SMTP服务的25端口,可以这样做:首先打开“控制面板”,双击“管理工具”,再双击“服务”。

接着在打开的服务窗口中找到并双击“Simple Mail Transfer Protocol (SMTP)”服务,单击“停止”按钮来停止该服务,然后在“启动类型”中选择“已禁用”,最后单击“确定”按钮即可。

这样,关闭了SMTP服务就相当于关闭了对应的端口。

开启端口如果要开启该端口只要先在“启动类型”选择“自动”,单击“确定”按钮,再打开该服务,在“服务状态”中单击“启动”按钮即可启用该端口,最后,单击“确定”按钮即可。

提示:在Windows 98中没有“服务”选项,你可以使用防火墙的规则设置功能来关闭/开启端口。