SecPath防火墙邮件主题过滤的典型组网

华为Secpath典型配置案例

华为Secpath典型配置案例时间:2007-01-03 21:27:48 来源: 作者:whsong 点击:376次出处:技术无忧关键字:华为1 时间段访问控制列表(ACL):功能需求及组网说明:『组网需求』:要求内部用户,在8:00-12:00和13:30-18:00可以出公网,其它的时间都不可以出公网『配置实例』:1.在系统视图下配置时间段:[Secpath] time-range huawei1 08:00 to 18:00 daily[Secpath] time-range huawei2 12:00 to 13:30 daily2.配置高级访问控制列表:[Secpath] acl number 3001[Secpath-acl-adv-3001] rule deny ip time-range huawei2[Secpath-acl-adv-3001] rule permit ip time-range huawei1[Secpath-acl-adv-3001] rule deny ip3.进入内网接口视图,下发时间段ACL规则:[Secpath-GigabitEthernet0/1] firewall packet-filter 3001 inbound4.对于其它的规则配置请查看操作手册。

『注意事项』:1、在同一个名字下可以配置多个时间段,这些时间段是“或”关系。

2、在SECPATH系列产品中,只有SECPATH10F是不可以保存系统时间的,重启设备后,时间就会丢失。

3、要将基于MAC地址的访问控制列表应用到接口上,防火墙必须工作在透明模式下,否则系统会提示“Please firstly active the Transparent mode !”。

2 地址转换(NAT):『配置实例』:1.配置域名与外部地址、端口号、协议类型之间的映射。

[Secpath] nat dns-map 10.153.49.197 80 tcp[Secpath] nat dns-map 10.153.49.197 21 tcp2.相关NAT地址转换及映射配置,请参考手册。

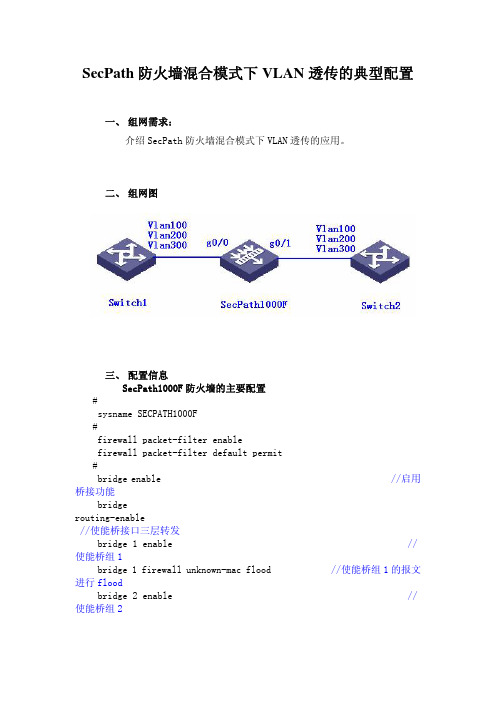

SecPath防火墙混合模式下VLAN透传的典型配置

//接口 //接口 //接口 /配置桥组 1

# firewall interzone local untrust # firewall interzone local DMZ # firewall interzone trust untrust # firewall interzone trust DMZ # firewall interzone DMZ untrust # user-interface con 0 user-interface aux 0 authentication-mode scheme user-interface vty 0 4 authentication-mode scheme #

//使能桥组 2 接 //使能桥组 2 的报文

// //使能桥组 3 的报文

//接口 //接口 //接口

bridge-set 1 加入桥组 1

vlan-type dot1q vid 100 # interface GigabitEthernet0/1.200 bridge-set 2 加入桥组 2 vlan-type dot1q vid 200 # interface GigabitEthernet0/1.300 bridge-set 3 加入桥组 3 vlan-type dot1q vid 300 # interface Encrypt2/0 # interface Bridge-template2 的路由地址 ip address 192.168.2.100 255.255.255.0 # interface NULL0 # firewall zone local set priority 100 # firewall zone trust add interface GigabitEthernet0/1 add interface Bridge-template2 add interface GigabitEthernet0/1.100 add interface GigabitEthernet0/1.200 add interface GigabitEthernet0/1.300 set priority 85 # firewall zone untrust add interface GigabitEthernet0/0 add interface GigabitEthernet0/0.100 add interface GigabitEthernet0/0.200 add interface GigabitEthernet0/0.300 set priority 5 # firewall zone DMZ set priority 50 # firewall interzone local trust

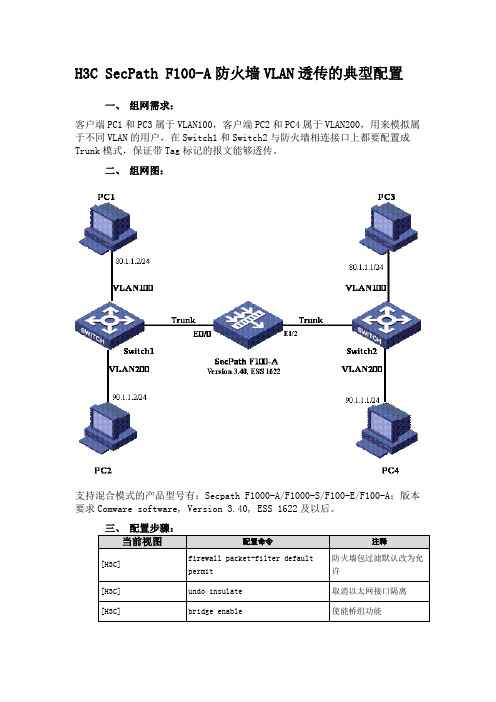

H3C SecPath F100-A防火墙VLAN透传的典型配置

H3C SecPath F100-A防火墙VLAN透传的典型配置

一、组网需求:

客户端PC1和PC3属于VLAN100,客户端PC2和PC4属于VLAN200,用来模拟属于不同VLAN的用户,在Switch1和Switch2与防火墙相连接口上都要配置成Trunk模式,保证带Tag标记的报文能够透传。

二、组网图:

支持混合模式的产品型号有:Secpath F1000-A/F1000-S/F100-E/F100-A;版本要求Comware software, Version 3.40, ESS 1622及以后。

四、配置关键点:

1、子接口不支持VLAN透传;

2、SecPath F100-A设备的四个LAN接口需要执行undo insulate

命令聚合成一个接口才能使用VLAN透传功能;

3、VLAN透传与交换机的Trunk功能并不相同,当与交换机互通时,

如果希望SecPath防火墙与交换机的管理VLAN 互通,需要借助子接口来实现。

即将配置了与交换机管理VLAN ID相同的子接口加入到桥组,并创建相应的桥组虚接口(BVI接口),配置同一网段地址,则防火墙的桥组虚接口就可以与交换机管理VLAN接口互通。

H3C SecPath系列防火墙典型配置案例集-6W100-SecPath系列防火墙IPSec典型配置举例

SecPath系列防火墙IPSec典型配置举例关键词:IKE、IPSec摘要:本章首先介绍了IKE和IPSec的基本概念,随后说明了防火墙的配置方法,最后给出两种典型应用的举例。

缩略语:缩略语英文全名中文解释IKE Internet Key Exchange 因特网密钥交换Security IP网络安全协议IPsec IP目录1 特性简介 (3)1.1 IPSec基本概念 (3)1.1.1 SA (3)1.1.2 封装模式 (3)2 应用场合 (4)3 配置指南 (4)3.1 配置概述 (4)3.2 配置ACL (6)3.3 配置IKE (6)3.3.1 配置IKE全局参数 (6)3.3.2 配置IKE安全提议 (7)3.3.3 配置IKE对等体 (8)3.4 IPSec安全提议 (10)3.5 配置安全策略模板 (12)3.6 配置安全策略 (14)3.7 应用安全策略组 (16)4 配置举例一:基本应用 (17)4.1 组网需求 (17)4.2 使用版本 (18)4.3 配置步骤 (18)4.4 配置结果验证 (27)4.4.1 查看IPSec安全联盟 (27)4.4.2 查看报文统计 (27)5 配置举例二:与NAT结合 (27)5.1 组网需求 (27)5.2 配置说明 (28)5.3 配置步骤 (28)5.4 配置验证结果 (34)5.4.1 查看IPSec安全联盟 (34)5.4.2 查看报文统计 (35)6 注意事项 (35)7 相关资料 (35)7.1 相关协议和标准 (35)7.2 其它相关资料 (36)1 特性简介IPsec(IP Security)协议族是IETF制定的一系列协议,它为IP数据报提供了高质量的、可互操作的、基于密码学的安全性。

特定的通信方之间在IP层通过加密与数据源验证等方式,来保证数据报在网络上传输时的私有性、完整性、真实性和防重放。

IPsec通过AH(Authentication Header,认证头)和ESP(Encapsulating Security Payload,封装安全载荷)这两个安全协议来实现上述目标,并且还可以通过IKE(Internet Key Exchange,因特网密钥交换协议)为IPsec提供自动协商交换密钥、建立和维护安全联盟的服务,以简化IPsec 的使用和管理。

H3C SecPath防火墙GRE+IPSEC+OSPF典型配置举例

ike peer 1 //ike对等体的名字为1

exchange-mode aggressive

pre-shared-key 1 //配置身份验证字为1

id-type name //使用name方式作为ike协商的ID类型

interface Aux0

async mode flow

link-protocol ppp

#

interface Dialer1 //创建一个共享式拨号接口1

link-protocol ppp //拨号接口封装的链路层协议为PPP

mtu 1450

ip address ppp-negotiate //拨号接口的地址采用PPP协商方式得到

ip address4.1.1.3 255.255.255.0

source 192.168.0.3

destination 192.168.0.1

ospf cost 100

#

interface Tunnel1

ip address5.1.1.3 255.255.255.0

source 192.168.0.3

也可以在virtual-ethernet上配置,此配置是配置pppoe会话,一个拨号接口对应创建一个pppoe会话

#

interface Tunnel0

ip address6.1.1.3 255.255.255.0

source 192.168.0.4

destination 192.168.0.1

ospf cost 100

dialer user test //配置呼叫对端的用户

SecPath高端防火墙系统管理及包过滤典型配置指导-2007124

SecPath高端防火墙系统管理及包过滤典型配置举例关键词:Web、TCP、 IP摘要:本文简单描述了高端多核防火墙虚拟设备、安全域、会话管理、ASPF、包过滤模块的特点,详细描述了虚拟设备、安全域、会话管理、ASPF、包过滤模块的典型配置和详细步骤。

缩略语:目录1 介绍 (1)2 特性使用指南 (1)2.1 使用场合 (1)2.2 配置指南 (2)2.3 注意事项 (2)3 支持的设备和版本 (2)3.1 设备版本 (2)3.2 支持的设备 (3)3.3 配置保存 (3)4 配置举例 (4)4.1 典型组网 (4)4.2 设备基本命令行配置 (4)4.3 业务典型配置举例 (5)5 相关资料 (17)5.1 相关协议和标准 (17)5.2 其它相关资料 (17)1 介绍虚拟设备: 虚拟设备是一个逻辑概念,一台防火墙设备可以逻辑上划分为多个部分,每一个部分可以作为一台单独的设备。

在防火墙产品中,要求大多数防火墙特性支持虚拟设备化,每个虚拟设备之间相互独立,一般情况下不允许相互通信,这就是所谓的“虚拟防火墙”,每个部分是一个虚拟防火墙实例(VFI)。

安全区域:所谓安全区域,是一个抽象的概念,它可以包含三层接口,二层VLAN子接口,也可以包括二层物理Trunk接口+VLAN,划分到同一个安全区域中的接口通常在安全策略控制中具有一致的安全需求。

引入安全区域的概念之后,安全管理员将安全需求相同的接口进行分类(划分到不同的区域),能够实现策略的分层管理会话管理:会话管理是为了简化NAT、ASPF、ALG、攻击防范、连接数限制等功能模块的设计而引申出来的一个项目,能够处理各种会话信息,根据会话状态进行老化处理,并提供给各业务模块一个统一的接口。

会话管理同时支持多个防火墙特性(NAT,ASPF,ATTACK,CONN-LIMIT 等)时,能发挥出统一资源管理的特点,提高原有的防火墙整体性能。

ASPF: 状态防火墙(ASPF)基于会话管理模块提供的会话管理功能实现域间会话状态检测功能。

H3C SecPath防火墙系列产品混合模式的典型配置

H3C SecPath防火墙系列产品混合模式的典型配置

一、组网需求:

组网图中需要三台PC, PC1和PC4在Trust区域;PC2处于DMZ区域,其IP地址与PC1和PC4在同一网段,PC3位于Untrust区域,为外部网络。

G0/0接口和G1/0接口属于同一个桥组Bridge1。

对于访问控制有如下要求:

在防火墙G0/1接口上配置NAT,使Trust区域与DMZ区域通过地址转换才能访问Untrust区域;

通过NAT Server使DMZ区域对Untrust区域提供WWW服务;

在G1/0接口绑定ASPF策略并配合包过滤,使得Trust区域用户可以访问DMZ区域设备;但DMZ区域不能访问Trust区域;

在G0/0接口上绑定基于MAC地址的访问控制列表禁止PC4访问其他任何区域。

二、组网图:

支持混合模式的产品型号有:Secpath F1000-A/F1000-S/F100-E/F100-A;版本要求Comware software, Version 3.40, ESS 1622及以后。

四、配置关键点:

1、每一个桥组都是独立的,报文不可能在分属不同桥组的端口之间

传输。

换句话说,从一个桥组端口接收到的报文,只能从相同桥

组的其他端口发送出去。

防火墙上的一个接口不能同时加入两个

或两个以上的桥组。

2、要实现不同桥组之间或二层接口和三层接口之间数据转发,需要

创建桥组虚接口,并且将桥组虚接口加入到相应的区域。

SecPath防火墙IPSec(手工协商)的典型配置

一、组网需求:两个Peer分别使用的是SecPath1000F,中间公网使用一台SecPath100F起连接作用,两局域网分别使用的是SecPath1000F的LoopBack0口来模拟。

在两个Peer上配置IPSec(手工协商),使两个局域网能够穿越公网进行通信,并且保护一切传输的数据。

二、组网图SecPath1000F:版本为Version 3.40, ESS 1622;三、配置步骤1.SecPath1000F(左)的主要配置:sysname fw1#firewall packet-filter enablefirewall packet-filter default permit#ipsec proposal wanxin //创建一个名为“wanxin”的安全提议(全部使用缺省策略)#ipsec policy 1 10 manual //创建安全策略,协商方式为手工协商,不采用IKE的策略协商security acl 3000 //引用下面设置的acl 3000proposal wanxin //引用上面设置的“ipsec proposal wanxin”tunnel local 192.168.1.1 //设置本端地址tunnel remote 202.103.1.1 //设置对端地址sa spi inbound esp 54321 //设置SPI和密钥(两者分别和对端设置的参数相反)sa string-key inbound esp 54321sa spi outbound esp 12345sa string-key outbound esp 12345#acl number 3000 //创建加密数据流(加密的是两LAN的网段,这个很关键)rule 0 permit ip source 10.1.1.0 0.0.0.255 destination 10.2.2.0 0.0.0.255rule 1 deny ip#interface GigabitEthernet0/0ip address 192.168.1.1 255.255.255.0ipsec policy 1 //在出接口上应用安全策略(只有应用了IPSec才能生效)#interface LoopBack0 //用一个回环口地址带模拟一个LAN地址ip address 10.1.1.1 255.255.255.0#firewall zone untrustadd interface GigabitEthernet0/0set priority 85#ip route-static 0.0.0.0 0.0.0.0 192.168.1.2 preference 60 //保证两Peer之间能够通信,从而协商IPSec参数,同时也触发加密流量2.SecPath1000F(Peer2)的主要配置:注:Peer2的配置与Peer1基本相同,故注释同上sysname fw2#firewall packet-filter enablefirewall packet-filter default permit#ipsec proposal wanxin#ipsec policy 1 10 manualsecurity acl 3000proposal wanxintunnel local 202.103.1.1tunnel remote 192.168.1.1sa spi inbound esp 12345sa string-key inbound esp 12345sa spi outbound esp 54321sa string-key outbound esp 54321#acl number 3000rule 0 permit ip source 10.2.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.255 rule 1 deny ip#interface GigabitEthernet0/0ip address 202.103.1.1 255.255.255.0ipsec policy 1#interface LoopBack0ip address 10.2.2.2 255.255.255.0#firewall zone untrustadd interface GigabitEthernet0/0set priority 5#ip route-static 0.0.0.0 0.0.0.0 202.103.1.2 preference 603.验证结果:ping –a 10.1.1.1 10.2.2.2 //测试两LAN之间是否能通信dis ipsec sa //查看安全联盟的信息dis ipsec statistica //查看安全报文的统计信息四、配置关键点1.Peer1与Peer2的Ipsec阶段的安全参数必须相同,手工配置的SPI和密钥两Peer间必须相反;2.其他关键点见注释。

SecPath_防火墙双机热备典型配置

SecPath防火墙双机热备典型配置举例关键词:双机热备、主备模式、负载分担模式、数据同步、流量切换摘要:防火墙设备是所有信息流都必须通过的单一点,一旦故障所有信息流都会中断。

保障信息流不中断至关重要,这就需要解决防火墙设备单点故障问题。

双机热备技术可以保障即使在防火墙设备故障的情况下,信息流仍然不中断。

本文将介绍双机热备的概念、工作模式及典型应用等。

缩略语:目录1 特性简介 (3)1.1 双机热备的工作机制 (3)2 特性使用指南 (4)2.1 使用场合 (4)2.2 配置指南 (4)2.2.1 双机热备组网应用配置指南 (4)2.2.2 双机热备应用涉及的配置 (4)2.3 注意事项 (4)3 支持的设备和版本 (5)3.1 设备版本 (5)3.2 支持的设备 (5)3.3 配置保存 (5)4 配置举例 (6)4.1 典型组网 (6)4.2 设备基本配置 (9)4.2.1 其他共同配置: (9)4.3 双机热备业务典型配置举例 (9)4.3.1 透明模式+主备模式 (9)4.3.2 透明模式+负载分担模式 (14)4.3.3 路由模式+主备模式 (17)4.3.4 路由模式+负载分担模式 (19)4.3.5 路由模式+主备模式+支持非对称路径 (21)4.3.6 路由模式+负载分担模式+支持非对称路径 (27)4.3.7 动态路由模式组网 (32)5 相关资料 (33)1 特性简介双机热备在链路切换前,对会话信息进行主备同步;在设备故障后能将流量切换到其他备份设备,由备份设备继续处理业务,从而保证了当前的会话不被中断。

secpath防火墙具有多样化的组网方式,双机的组网应用也会很多种,本文试举几种双机热备的典型应用。

1.1 双机热备的工作机制互为备份的两台防火墙只负责会话信息备份,保证流量切换后会话连接不中断。

而流量的切换则依靠传统备份技术(如VRRP、动态路由)来实现,应用灵活,能适应各种组网环境。

SecPath-防火墙双机热备典型配置

SecPath防火墙双机热备典型配置举例关键词:双机热备、主备模式、负载分担模式、数据同步、流量切换摘要:防火墙设备是所有信息流都必须通过的单一点,一旦故障所有信息流都会中断。

保障信息流不中断至关重要,这就需要解决防火墙设备单点故障问题。

双机热备技术可以保障即使在防火墙设备故障的情况下,信息流仍然不中断。

本文将介绍双机热备的概念、工作模式及典型应用等。

缩略语:目录1 特性简介 (3)1.1 双机热备的工作机制 (3)2 特性使用指南 (4)2.1 使用场合 (4)2.2 配置指南 (4)2.2.1 双机热备组网应用配置指南 (4)2.2.2 双机热备应用涉及的配置 (4)2.3 注意事项 (4)3 支持的设备和版本 (5)3.1 设备版本 (5)3.2 支持的设备 (5)3.3 配置保存 (5)4 配置举例 (6)4.1 典型组网 (6)4.2 设备基本配置 (9)4.2.1 其他共同配置: (9)4.3 双机热备业务典型配置举例 (9)4.3.1 透明模式+主备模式 (9)4.3.2 透明模式+负载分担模式 (14)4.3.3 路由模式+主备模式 (17)4.3.4 路由模式+负载分担模式 (19)4.3.5 路由模式+主备模式+支持非对称路径 (21)4.3.6 路由模式+负载分担模式+支持非对称路径 (27)4.3.7 动态路由模式组网 (32)5 相关资料 (33)1 特性简介双机热备在链路切换前,对会话信息进行主备同步;在设备故障后能将流量切换到其他备份设备,由备份设备继续处理业务,从而保证了当前的会话不被中断。

secpath防火墙具有多样化的组网方式,双机的组网应用也会很多种,本文试举几种双机热备的典型应用。

1.1 双机热备的工作机制互为备份的两台防火墙只负责会话信息备份,保证流量切换后会话连接不中断。

而流量的切换则依靠传统备份技术(如VRRP、动态路由)来实现,应用灵活,能适应各种组网环境。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

SecPath防火墙邮件主题过滤的典型组网

一、组网需求:

阻止某些特定邮件主题的垃圾邮件和病毒邮件。

二、组网图

SecPath1000F:版本为Version 3.40, ESS 1604P01;

DNS/MAIL Server:Windows 2003操作系统;

PC:Windows XP操作系统,DHCP客户端。

三、配置步骤

1.SecPath1000F的主要配置

#

sysname Quidway

#

firewall packet-filter enable

firewall packet-filter default permit

#

firewall smtp-filter subject enable //启用邮件主题过滤功能firewall smtp-filter subject load-file flash:/mail-subject //指定加载位置和文件#

aspf-policy 1 //配置aspf策略

detect smtp //对smtp进行检测

detect tcp

detect udp

#

dhcp server ip-pool test //创建DHCP地址池,定义属性值

network 192.168.1.0 mask 255.255.255.0

gateway-list 192.168.1.1

dns-list 202.38.1.2

domain-name

#

acl number 3000 //创建NAT转换的ACL

rule 0 permit ip source 192.168.1.0 0.0.0.255

rule 1 deny ip

#

interface GigabitEthernet0/0

ip address 192.168.1.1 255.255.255.0

dhcp select interface //在接口下启用DHCP

dhcp server dns-list 202.38.1.2 //定义DHCP Server分配的DNS

#

interface GigabitEthernet0/1

ip address 202.38.1.1 255.255.255.0

firewall aspf 1 outbound //接口的出方向应用aspf

nat outbound 3000 //配置nat outbound

#

firewall zone trust

add interface GigabitEthernet0/0

set priority 85

#

firewall zone untrust

add interface GigabitEthernet0/1

set priority 5

#

ip route-static 0.0.0.0 0.0.0.0 202.38.1.2 //配置默认路由

#

[Quidway]firewall smtp-filter subject add hello //添加邮件主题关键字<Quidway>dis firewall smtp-filter subject item-all //显示邮件主题过滤条目

Firewall smtp-filter subject items

item(s) added manually : 1

item(s) loaded from file : 0

SN Match-Times Keyword

----------------------------------------------

1 1 hello

<Quidway>dir

Directory of flash:/

1 -rw- 8576044 Sep 30 2006 08:57:31 system

2 -rw- 1021629 Sep 27 2006 10:26:51 http.zip

3 -rw- 1735 Oct 09 2006 17:18:35 config.cfg

4 -rw- 4 Sep 28 2006 21:27:48 snmpboots

5 -rw- 27 Oct 09 200

6 17:12:44 mail-subject //在flash中保存mail-subject

<Quidway>more mail-subject //显示“mail-subject”文件内容

hello

2. PC的验证结果

显示自动获取的IP地址:

未配置邮件主题过滤时,通过客户端OE发送邮件:

配置邮件主题过滤后,通过客户端OE发送邮件:

四、配置关键点

1.添加完关键字后,如果重启设备,配置的关键字会丢失,需要通过

firewall smtp-filter subject save-file mail-subjec t命令保存关键

字到flash中;此外,如果重启设备后,还需要重新加载已经保存在flash

中的文件,可以通过firewall smtp-filter subject load-file

mail-subjec t命令自动加载;

2.可以通过Tftp程序把mail-subject文件下载到本地,修改完成后再上传

到flash中。