服务器虚拟化示意图

2024版年度VMware虚拟化介绍PPT课件

2024/2/2

1

目 录

2024/2/2

• 虚拟化技术概述 • VMware虚拟化产品介绍 • VMware虚拟化技术特点与优势 • VMware虚拟化实施部署方案 • VMware虚拟化运维管理策略 • VMware虚拟化技术应用案例分享

2

01

虚拟化技术概述

2024/2/2

3

虚拟化定义与原理

2024/2/2

虚拟化定义

虚拟化是一种资源管理技术,将计算机的各种实体资源,如服 务器、网络、内存及存储等,予以抽象、转换后呈现出来,打 破实体结构间的不可切割的障碍,使用户可以比原本的组态更 好的方式来应用这些资源。

虚拟化原理

虚拟化技术通过在物理服务器和操作系统之间加入一个虚拟化 层,将一台物理服务器分割成多个相互隔离的虚拟服务器,每 个虚拟服务器都有自己的操作系统和应用程序,实现资源的动 态分配、灵活调度和高效管理。

感谢观看

2024/2/2

32

5

虚拟化技术应用场景

服务器虚拟化

将多台物理服务器整合到一台物理服务器上,提高服务器的利用率和 管理效率。

存储虚拟化

将多个存储设备整合成一个存储资源池,实现存储资源的共享和管理。

网络虚拟化

将网络设备和网络功能虚拟化,提高网络的灵活性和可扩展性。

2024/2/2

桌面虚拟化

将用户的桌面环境集中部署在数据中心,用户可以通过瘦客户端或者 任何设备随时随地访问自己的桌面环境。

效率。

14

安全性与隔离性保障

2024/2/2

虚拟机隔离

每个虚拟机都运行在独立的隔离环境中,防止潜在的安全风险扩 散。

访问控制与安全策略

《服务器虚拟化》课件

容器化与微服务架构

总结词

容器化和微服务架构是近年来流行的技术趋势,它们通过将应用程序拆分成小的、独立的容器或服务,以提高应 用程序的可维护性、可扩展性和可靠性。

详细描述

容器化技术如Docker和Kubernetes,可以将应用程序及其依赖项打包到一个或多个容器中,实现应用程序的快 速部署和管理。微服务架构则将应用程序拆分成一系列小的、独立的服务,每个服务都负责特定的功能或业务逻 辑。这种架构可以提高应用程序的可维护性和可扩展性,并降低单点故障的风险。

架构设计

选择虚拟化软件

根据需求和资源评估,选择合适的虚拟化软件,如 VMware、Hyper-V等。

设计虚拟化架构

根据软件选择,设计虚拟化架构,包括虚拟机的数量 、存储设计、网络设计等。

制定高可用性策略

为虚拟化环境制定高可用性策略,确保业务连续性和 数据安全。

安装与配置

安装虚拟化软件

按照厂商提供的安装指南,在服务器上安装虚 拟化软件。

OpenStack

简介

OpenStack是一个开源的云计算 平台,它通过将物理服务器上的 硬件资源虚拟化,提供计算、存 储、网络和管理等服务。

特点

OpenStack具有高性能、高可用 性和可扩展性,支持多种操作系 统和应用程序,提供全面的云计 算管理功能。

应用场景

适用于需要构建私有云或公有云 的企业和数据中心。

04

服务器虚拟化的部署与实施

需求分析

01

明确业务需求

了解企业或组织对虚拟服务器的 需求,包括所需的硬件配置、操 作系统、应用程序等。

02

评估现有资源

03

制定迁移计划

对现有的服务器硬件、存储设备 和网络资源进行评估,确保能够 支持虚拟化环境。

网络虚拟化技术VSS_ IRF_ CSS_ VSU比较

网络虚拟化技术:VSS、IRF2和CSS解析思科虚拟交换系统VSS随着云计算的高速发展,虚拟化应用成为了近几年在企业级环境下广泛实施的技术,而除了服务器/存储虚拟化之外,在2012年SDN(软件定义网络)和OpenFlow大潮的进一步推动下,网络虚拟化又再度成为热点。

不过谈到网络虚拟化,其实早在2009年,各大网络设备厂商就已相继推出了自家的虚拟化解决方案,并已服务于网络应用的各个层面和各个方面。

而今天,我们就和大家一起来回顾一下这些主流的网络虚拟化技术。

思科虚拟交换系统VSS思科虚拟交换系统VSS就是一种典型的网络虚拟化技术,它可以实现将多台思科交换机虚拟成单台交换机,使设备可用的端口数量、转发能力、性能规格都倍增。

例如,它可将两台物理的Cisco catalyst 6500系列交换机整合成为一台单一逻辑上的虚拟交换机,从而可将系统带宽容量扩展到1.4Tbps。

思科虚拟交换系统VSS而想要启用VSS技术,还需要通过一条特殊的链路来绑定两个机架成为一个虚拟的交换系统,这个特殊的链路称之为虚拟交换机链路(Virtual Switch Link,即VSL)。

VSL承载特殊的控制信息并使用一个头部封装每个数据帧穿过这条链路。

虚拟交换机链路VSL在VSS之中,其中一个机箱指定为活跃交换机,另一台被指定为备份交换机。

而所有的控制层面的功能,包括管理(SNMP,Telnet,SSH等),二层协议(BPDU,PDUs,LACP等),三层协议(路由协议等),以及软件数据等,都是由活跃交换机的引擎进行管理。

此外,VSS技术还使用机箱间NSF/SSO作为两台机箱间的主要高可用性机制,当一个虚拟交换机成员发生故障时,网络中无需进行协议重收敛,接入层或核心层交换机将继续转发流量,因为它们只会检测出EtherChannel捆绑中有一个链路故障。

而在传统模式中,一台交换机发生故障就会导致STP/HSRP和路由协议等多个控制协议进行收敛,相比之下,VSS将多台设备虚拟化成一台设备,协议需要计算量则大为减少。

网络虚拟化技术:VSS、IRF2和CSS解析

网络虚拟化技术:VSS、IRF2和CSS解析随着云计算的高速发展,虚拟化应用成为了近几年在企业级环境下广泛实施的技术,而除了服务器/存储虚拟化之外,在2012年SDN(软件定义网络)和OpenFlow大潮的进一步推动下,网络虚拟化又再度成为热点。

不过谈到网络虚拟化,其实早在2009年,各大网络设备厂商就已相继推出了自家的虚拟化解决方案,并已服务于网络应用的各个层面和各个方面。

下面,就和大家一起来讨论一下Cisco、H3C、huawei这些主流的网络虚拟化技术。

思科虚拟交换系统VSS思科虚拟交换系统VSS就是一种典型的网络虚拟化技术,它可以实现将多台思科交换机虚拟成单台交换机,使设备可用的端口数量、转发能力、性能规格都倍增。

例如,它可将两台物理的Cisco catalyst 6500系列交换机整合成为一台单一逻辑上的虚拟交换机,从而可将系统带宽容量扩展到1.4Tbps。

思科虚拟交换系统VSS而想要启用VSS技术,还需要通过一条特殊的链路来绑定两个机架成为一个虚拟的交换系统,这个特殊的链路称之为虚拟交换机链路(Virtual Switch Link,即VSL)。

VSL承载特殊的控制信息并使用一个头部封装每个数据帧穿过这条链路。

虚拟交换机链路VSL在VSS之中,其中一个机箱指定为活跃交换机,另一台被指定为备份交换机。

而所有的控制层面的功能,包括管理(SNMP,Telnet,SSH等),二层协议(BPDU,PDUs,LACP等),三层协议(路由协议等),以及软件数据等,都是由活跃交换机的引擎进行管理。

此外,VSS技术还使用机箱间NSF/SSO作为两台机箱间的主要高可用性机制,当一个虚拟交换机成员发生故障时,网络中无需进行协议重收敛,接入层或核心层交换机将继续转发流量,因为它们只会检测出EtherChannel捆绑中有一个链路故障。

而在传统模式中,一台交换机发生故障就会导致STP/HSRP和路由协议等多个控制协议进行收敛,相比之下,VSS将多台设备虚拟化成一台设备,协议需要计算量则大为减少。

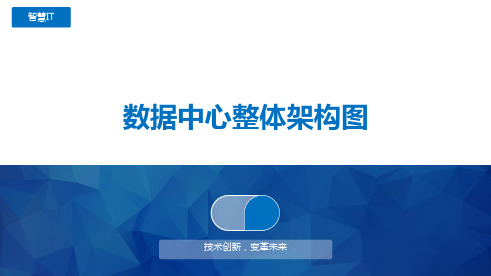

数据中心整体架构图

Si

数据中心B

互联网

Si

Si

DWDM

链路与全局负载

公共服务 出口区

LC>M 分光/分流器

出口路由器

Si

DWDM

公 共 服 务 交 换 区

Si

Si

出口防火墙

IPS

核心 交换机

业务核心 交换机

Si

Si

接入

接入

数据中心A整体架构图

业务传输网

公共服务区

公共服务DMZ区

WAF集群 VPN

签名验签 服务器 用户网关

公共服务 安全管理区

公共服务 网络区

公共服务服务器区

数据库区 中间件区

应用区

网络虚拟化区

测试区

公共服务区

安全 隔离区

备用线路

电子政务外网

核心业务 出口区

核心业务 网络区

核心业务 数据交换区

核心业务 安全管理区

核心业务服务器区

数据库区 中间件区

应用区

网络虚拟化区

测试区

核心业务区

3. 网络架构设计(数据中心A)

Si Si

DMZ服务器

流量侦测集群

本地Ddos攻击清 洗设备

安全管理区

态势感知 漏洞扫描 数据库审计 日志审计

IDS

Si

Si

核心业务区 核心业务数据交换区

签名验签 服务器 用户网关

数据交互服务器

态势感知 漏洞扫描 数据库审计 日志审计

IDS

流量侦测集群

本地Ddos攻击清 洗设备

安全管理区

安全隔离区

互联交换机

1. 数据中心整体构架 – 灾备方案

核心业务区

公共服务区

服务器虚拟化安全风险及防范

信息系统工程 │ 2020.4.2060摘要:鉴于资源利用率高、部署管理灵活、运维成本低廉等优势,服务器虚拟化逐渐成为信息服务管理职能部门的优先选择。

然而其技术体制在带来便利的同时也产生了很多安全风险,论文以VMware vSphere套件为例,分析了服务器虚拟化应用中存在的安全隐患,并指出了可以采取的应对措施。

关键词:服务器虚拟化;安全隐患;虚拟化管理服务器虚拟化是将物理服务器的硬件资源抽象成逻辑资源,基于逻辑资源创建并管理虚拟服务器的过程。

传统服务器多为一机一系统的形态,资源利用率大约在5%-15%,机房设备的规模大于实际需求,加之IT 架构过于庞杂,导致服务器运行效率较低。

采用虚拟化技术后,以硬件资源抽象而成的逻辑“资源池”为基础,物理服务器和虚拟服务器之间可以形成“一虚多”“多虚一”和“多虚多”等服务器创建形式,资源利用率可提升至60%-80%。

这样,一方面通过整合配置提高了资源利用率,节省了人工维护和电力消耗成本,另一方面简化了系统管理,可融入负载均衡、动态迁移、高可用性、容错机制和故障隔离等新的管理特性,使得服务器从部署、管理到应用更加节能、高效和稳定,同时也为云计算的发展奠定了基础。

然而,服务器虚拟化在发挥优势的同时也存在着许多传统服务器没有的安全隐患。

本文以VMware 公司的vSphere 虚拟化为例,讨论服务器虚拟化存在的安全问题和可以采取的应对措施。

一、服务器虚拟化常见的安全风险(一)虚拟服务器之间的相互攻击运用虚拟化技术之前,服务器彼此之间物理形态独立,互访流量可通过流量镜像和Netflow 等方式进行监听和检测,也可通过防火墙或者IDS 等系统进行检测,但采用了服务器虚拟化技术后,运行于同一台物理主机上的多个虚拟服务器通过vSwitch(虚拟交换机)相互通信,vSwitch 内嵌于虚拟化平台,数据流处于隐蔽状态。

通常情况下,网络安全设备和审计系统均部署于物理服务器的外部,无法过滤物理主机上各虚拟服务器之间的通信数据(也称“东西向”流量),这样就会产生安全隐患。

vmware产品客户介绍

可用性 可靠性 可扩展性

平台

vSphere for Desktops

VMware 桌面虚拟化

VMware 服务器虚拟化

虚拟化好处之改变管理方式

系统架构服务

可用性 资源管理 数据保护 安全和集成

虚拟资源池

VMware 服务器虚拟化

虚拟化好处之VC集中管理

集中的单点管理所有的VMwrae服务器和 虚拟机 完整的资源映射和拓扑图,实现拖放控制 企业基础架构 通过你的服务器环境部署、启动和迁移虚 拟机 监控 系统利用率和性能 自动 通知和email报警 通过强壮的访问控制确保环境安全,可以 和活动目录或LDAP服务器集成 软件开发包支持和第三方的管理工具集成

集中且相互独立地执行补丁和升级

应用组策略或全局策略 保护桌面和数据的安全

©2007 HZTW Corporation. All Rights Reserved

管理

VMware 桌面虚拟化

提高桌面数据的安全性

将数据保留在数据中心之内,加强 对数据的安全控制 支持从所有端点以加密方式访问桌 面 简化关于桌面和数据使用的集中控 制与审核的遵循工作

VMware 服务器虚拟化

业务连接性之StorageVMotion功能

应用程序 应用程序

应用程序 操作 系统 操作 系统 操作 系统

– 虚拟机磁盘存储独立迁移

• 无需虚拟机停机 • LUN 独立 • 支持光纤通道 SAN

无中断:

刷新到新阵列 迁移到不同类别的存储器 升级到新文件系统格式 虚拟机粒度,LUN 独立

VMware服务器虚拟化、桌面虚拟化、云计算、应用演示

——VMware应用演示会议

1

©2007 HZTW Corporation. All Rights Reserved

华为数据中心5800交换机01-02 VXLAN配置

2 VXLAN配置关于本章通过VXLAN,虚拟网络可接入大量租户,且租户可以规划自己的虚拟网络,不需要考虑物理网络IP地址和广播域的限制,降低了网络管理的难度。

2.1 VXLAN简介介绍VXLAN的定义、目的和收益。

2.2 原理描述介绍VXLAN的实现原理。

2.3 应用场景介绍VXLAN的应用场景。

2.4 配置注意事项介绍部署VXLAN的注意事项。

2.5 配置VXLAN(SNC控制器方式)介绍了SNC控制器配合设备实现VXLAN部署的方法。

2.6 配置VXLAN(AC控制器方式)介绍了AC控制器(Agile Controller-Enterprise)配合设备实现VXLAN部署的方法。

2.7 配置VXLAN(单机方式)介绍了不依赖于任何控制器,直接在设备上配置VXLAN的方法。

2.8 维护VXLAN通过维护VXLAN,可以实现清除VXLAN统计数据、监控VXLAN的运行状况等。

2.9 配置举例介绍VXLAN配置举例,配置举例中包括组网需求、配置思路、配置过程和配置文件。

2.10 参考标准和协议介绍VXLAN的参考标准和协议。

2.1 VXLAN 简介介绍VXLAN 的定义、目的和收益。

定义RFC7348定义了VXLAN 扩展方案(Virtual eXtensible Local Area Network ),采用MAC in UDP (User Datagram Protocol )封装方式,是NVO3(Network Virtualization over Layer 3)中的一种网络虚拟化技术。

目的作为云计算的核心技术之一,服务器虚拟化凭借其大幅降低IT 成本、提高业务部署灵活性、降低运维成本等优势已经得到越来越多的认可和部署。

图2-1 服务器虚拟化示意图Server1Server2Server3Server4如图2-1所示,一台服务器可虚拟成多台虚拟机,而一台虚拟机相当于一台主机。

主机的数量发生了数量级的变化,这也为虚拟网络带来了如下问题:l网络隔离能力限制当前主流的网络隔离技术是VLAN或VPN(Virtual Private Network),在大规模的虚拟化网络中部署存在如下限制:–由于IEEE 802.1Q中定义的VLAN Tag域只有12比特,仅能表示4096个VLAN,无法满足大二层网络中标识大量用户群的需求。