博达交换机-802.1x配置命令

配置802.1x在交换机的端口验证设置

配置802.1x在交换机的端⼝验证设置配置802.1x在交换机的端⼝验证设置⽬标IEEE 802.1x是实现在客户端和服务器之间的访问控制的标准。

在服务可以为客户端提供由局域⽹或交换机前,客户端连接对交换机端⼝必须由运⾏远程验证拨⼊⽤户服务(RADIUS)的认证服务器验证。

802.1x验证限制从连接的未授权的客户端到LAN通过宣传可访问端⼝。

802.1x验证是客户服务器模型。

在此型号中,⽹络设备有以下特定⾓⾊:客户端或请求⽅—客户端或请求⽅是请求对LAN的访问的⽹络设备。

客户端连接对验证器。

验证器—验证器是提供⽹络服务的⽹络设备,并且到哪些请求⽅端⼝连接。

⽀持以下认证⽅法:基于802.1X —⽀持在所有认证模式。

使⽤RADIUS协议,在基于802.1X的验证,验证器解压缩从802.1x消息或EAP over LAN (EAPOL)数据包的可扩展的认证协议(EAP)消息,并且通过他们到认证服务器。

基于MAC的—⽀持在所有认证模式。

当媒体访问控制(MAC) -根据,验证器代表寻找⽹络访问的客户端执⾏软件的EAP客户机零件。

基于Web的—仅⽀持在多会话模式。

使⽤基于Web的验证,验证器代表寻找⽹络访问的客户端执⾏软件的EAP客户机零件。

认证服务器—认证服务器执⾏客户端的实际验证。

设备的认证服务器是有EAP扩展的⼀个RADIUS验证服务器。

注意:⽹络设备可以是客户端或请求⽅,验证器或者两个每个端⼝。

下⾯的镜像显⽰根据特定⾓⾊配置设备的⽹络。

在本例中,使⽤SG350X交换机。

在配置802.1x的指南:1. 创建虚拟访问⽹络(VLAN)。

使⽤您的对于2. 配置端⼝对在您的交换机的VLAN设置。

使⽤3. 配置在交换机的802.1x属性。

在交换机应该全局启⽤802.1x启⽤802.1x基于端⼝的验证。

如需指导,请点击。

4. (可选)请配置在交换机的时间范围。

要5. 配置802.1x端⼝验证。

此条款提供说明关于怎样配置802.1x端⼝在您的交换机的验证设置。

H3C S5500-SI 02-802.1X命令

3

1-1

EAD quick deploy configuration: URL: http://192.168.19.23 Free IP: 192.168.19.0 255.255.255.0 EAD timeout: 30m

The maximum 802.1X user resource number is 1024 per slot Total current used 802.1X resource number is 1

30 s, Handshake Period

15 s

Quiet Period

60 s, Quiet Period Timer is disabled

imeout

100 s

Reauth Period

3600 s

The maximal retransmitting times

【举例】 # 显示 802.1X 的所有信息。

<Sysname> display dot1x Equipment 802.1X protocol is enabled CHAP authentication is enabled EAD quick deploy is enabled

Configuration: Transmit Period

GigabitEthernet1/0/1 is link-up 802.1X protocol is enabled Handshake is disabled Handshake secure is disabled Periodic reauthentication is disabled The port is an authenticator Authenticate Mode is Auto 802.1X Multicast-trigger is enabled Mandatory authentication domain: NOT configured Port Control Type is Mac-based Guest VLAN: 4 Auth-fail VLAN: NOT configured Max number of on-line users is 256

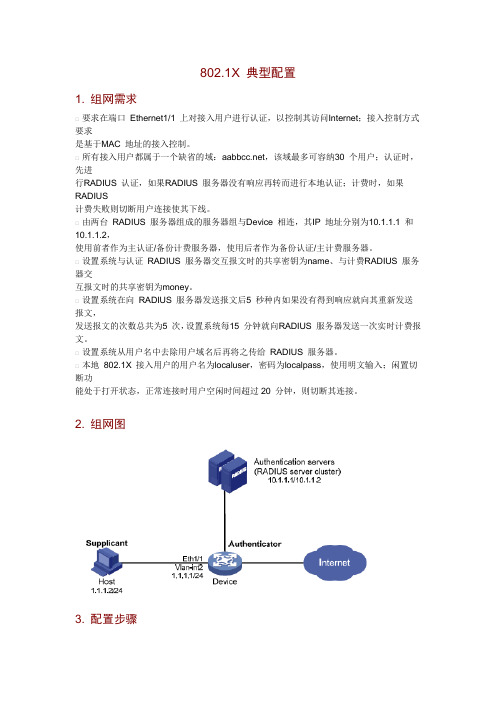

802.1X 典型配置

802.1X 典型配置1. 组网需求要求在端口Ethernet1/1 上对接入用户进行认证,以控制其访问Internet;接入控制方式要求是基于MAC 地址的接入控制。

所有接入用户都属于一个缺省的域:,该域最多可容纳30 个用户;认证时,先进行RADIUS 认证,如果RADIUS 服务器没有响应再转而进行本地认证;计费时,如果RADIUS计费失败则切断用户连接使其下线。

由两台RADIUS 服务器组成的服务器组与Device 相连,其IP 地址分别为10.1.1.1 和10.1.1.2,使用前者作为主认证/备份计费服务器,使用后者作为备份认证/主计费服务器。

设置系统与认证RADIUS 服务器交互报文时的共享密钥为name、与计费RADIUS 服务器交互报文时的共享密钥为money。

设置系统在向RADIUS 服务器发送报文后5 秒种内如果没有得到响应就向其重新发送报文,发送报文的次数总共为5 次,设置系统每15 分钟就向RADIUS 服务器发送一次实时计费报文。

设置系统从用户名中去除用户域名后再将之传给RADIUS 服务器。

本地802.1X 接入用户的用户名为localuser,密码为localpass,使用明文输入;闲置切断功能处于打开状态,正常连接时用户空闲时间超过20 分钟,则切断其连接。

2. 组网图3. 配置步骤# 配置各接口的IP 地址(略)。

# 添加本地接入用户,启动闲置切断功能并设置相关参数。

<Device> system-view[Device] local-user localuser[Device-luser-localuser] service-type lan-access[Device-luser-localuser] password simple localpass[Device-luser-localuser] authorization-attribute idle-cut 20 [Device-luser-localuser] quit# 创建RADIUS 方案radius1 并进入其视图。

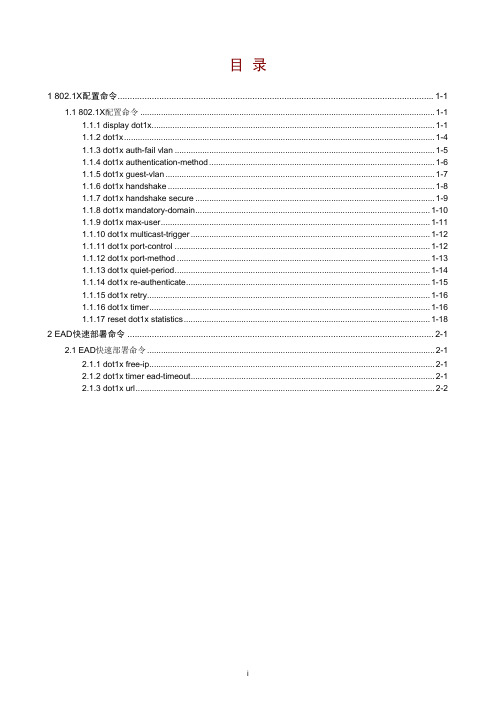

1.1802.1X配置命令

目录1 802.1X ··············································································································································· 1-11.1 802.1X配置命令 ································································································································ 1-11.1.1 display dot1x ··························································································································· 1-11.1.2 display dot1x connection ········································································································ 1-51.1.3 dot1x authentication-method ·································································································· 1-81.1.4 dot1x domain-delimiter ··········································································································· 1-91.1.5 dot1x ead-assistant enable ·································································································· 1-101.1.6 dot1x ead-assistant free-ip ··································································································· 1-101.1.7 dot1x ead-assistant url ········································································································· 1-111.1.8 dot1x retry ····························································································································· 1-121.1.9 dot1x timer ···························································································································· 1-131.1.10 reset dot1x statistics ··········································································································· 1-141 802.1XWX2500H系列和WX3000H系列不支持slot参数。

交换机802.1x配置

交换机802.1x配置1、802.1X,端口认证,dot1x,也称为IBNS(注:IBNS包括port-security):基于身份的网络安全;当流量来到某个端口,需要和ACS交互,认证之后得到授权,才可以访问网络,前提是CLIENT必须支持802.1X 方式,如安装某个软件Extensible Authentication Protocol OverLan(EAPOL) 使用这个协议来传递认证授权信息示例配置:Router#configure terminalRouter(config)#aaa new-modelRouter(config)#aaa authentication dot1x default group radiusSwitch(config)#radius-server host 10.200.200.1 auth-port 1633 key radkeyRouter(config)#dot1x system-auth-control 起用DOT1X功能Router(config)#interface fa0/0Router(config-if)#dot1x port-control autoAUTO是常用的方式,正常的通过认证和授权过程强制授权方式:不通过认证,总是可用状态强制不授权方式:实质上类似关闭了该接口,总是不可用可选配置:Switch(config)#interface fa0/3Switch(config-if)#dot1x reauthenticationSwitch(config-if)#dot1x timeout reauth-period 7200 //2小时后重新认证Switch#dot1x re-authenticate interface fa0/3 //现在重新认证,注意:如果会话已经建立,此方式不断开会话Switch#dot1x initialize interface fa0/3 //初始化认证,此时断开会话Switch(config)#interface fa0/3Switch(config-if)#dot1x timeout quiet-period 45 //45秒之后才能发起下一次认证请求Switch(config)#interface fa0/3Switch(config-if)#dot1x timeout tx-period 90 默认是30SSwitch(config-if)#dot1x max-req count 4 //客户端需要输入认证信息,通过该端口应答AAA服务器,如果交换机没有收到用户的这个信息,交换机发给客户端的重传信息,30S发一次,共4次Switch#configure terminalSwitch(config)#interface fastethernet0/3Switch(config-if)#dot1x port-control autoSwitch(config-if)#dot1x host-mode multi-host //默认是一个主机,当使用多个主机模式,必须使用AUTO方式授权,当一个主机成功授权,其他主机都可以访问网络;当授权失败,例如重认证失败或LOG OFF,所有主机都不可以使用该端口Switch#configure terminalSwitch(config)#dot1x guest-vlan supplicantSwitch(config)#interface fa0/3Switch(config-if)#dot1x guest-vlan 2 //未得到授权的进入VLAN2,提供了灵活性注意:1、VLAN2必须是在本交换机激活的,计划分配给游客使用;2、VLAN2信息不会被VTP传递出去Switch(config)#interface fa0/3Switch(config-if)#dot1x default //回到默认设置show dot1x [all] | [interface interface-id] | [statistics interface interface-id] [{ | begin | exclude | include} expression] Switch#sho dot1x allDot1x Info for interface FastEthernet0/3----------------------------------------------------Supplicant MAC 0040.4513.075bAuthSM State = AUTHENTICATEDBendSM State = IDLEPortStatus = AUTHORIZEDMaxReq = 2HostMode = SinglePort Control = AutoQuietPeriod = 60 SecondsRe-authentication = EnabledReAuthPeriod = 120 SecondsServerTimeout = 30 SecondsSuppTimeout = 30 SecondsTxPeriod = 30 SecondsGuest-Vlan = 0debug dot1x {errors | events | packets | registry | state-machine | all}。

博达交换机802.1x认证配置手册

6

(Chap-Response/MD5 Challenge)

Radius-access--Request Radius-access--Accept

(Chap-Success)

8

7

802.1X---22

802.1x EAP终结认证图示

3. 结合 结合Radius认证 认证

EAP透传方式: 透传方式: 透传方式

2. System间信息交换 间信息交换

.Authenticator与 Authentication Server 间通过EAP帧

交换信息

.Supplicant 与 Authenticator 间则以IEEE 802.1x 所

定义的EAPoL帧交换信息。

.EAP 帧中封装了认证数据,该认证数据将被封装

缺点:

需要特定的客户端软件

802.1X---19

三、802.1x 在博达交换机上 的认证方式

802.1X---20

1. 本地数据库认证

客户端

1 2 3 4 5 6

博达交换机 EAPOL-Start EAP-Request/Identity EAP-Response/Identity EAP-Request/MD5 Challenge EAP-Response/MD5 Challenge EAP-Success

配置802.1x的AAA认证方式 的 配置 认证方式

dot1x max-req count

配置身份认证请求的最大次数

802.1X---27

802.1x的配置任务 的配置任务

dot1x user-permit xxxx

配置端口下绑定的用户

dot1x authentication method yyy

博达交换机配置

博达交换机测试补充配置说明上海博达数据通信有限公司2004年3月24日目录1、基本配置41.1Console口本地配置41.2基本配置命令41.3Console配置口密码设置51.4enable密码设置51.5Telnet用户&密码配置51.6限制Telnet到交换机上来的IP地址61.7Web管理61.8SNMP网管软件管理81.9中英文提示91.10TFTP软件升级、Zmodem协议升级91.11Syslog日志功能91.12DHCP Server功能91.13SNTP时间协议101.14Ping & Traceroute工具102、VLAN配置112.1 Cisco PVLAN概念及博达实现112.2华为PVLAN概念及博达实现142.3博达SuperVLAN配置162.4 Protected Port保护端口172.5 GVRP配置172.6生成树协议182.7安全端口183、路由协议183.1 RIP183.2 OSPF193.3 EIGRP193.4 BGP20四、网络安全204.1端口镜像204.2 802.1X认证214.3 ACL访问控制234.4 IP地址、MAC地址与端口的绑定244.5端口限定MAC地址数254.6 AAA & Radius、Tacacs+认证254.7 NAT功能25五、QoS265.1 CoS & 802.1P265.2 基于策略的QoS275.3拥塞控制275.4广播风暴抑制285.5带宽控制& 端口限速& 基于策略的限速28六、网络管理306.1 CLI命令行306.2 Telnet远程登录306.3 TFTP远程配置上传下载306.4 Web管理306.5 SNMP网络管理306.6集群管理30七、组播317.1 IGMP Snooping317.2组播路由协议31八、可靠性31端口汇聚功能311、基本配置1.1 Console口本地配置PC串口速率9600,数据位8,奇偶校验无,停止位1,数据流控无。

交换机802.1X配置

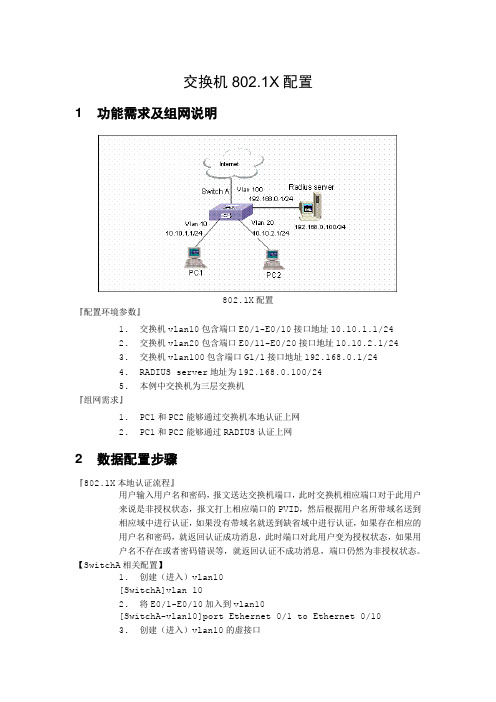

交换机802.1X配置1功能需求及组网说明802.1X配置『配置环境参数』1.交换机vlan10包含端口E0/1-E0/10接口地址10.10.1.1/242.交换机vlan20包含端口E0/11-E0/20接口地址10.10.2.1/243.交换机vlan100包含端口G1/1接口地址192.168.0.1/244.RADIUS server地址为192.168.0.100/245.本例中交换机为三层交换机『组网需求』1.PC1和PC2能够通过交换机本地认证上网2.PC1和PC2能够通过RADIUS认证上网2数据配置步骤『802.1X本地认证流程』用户输入用户名和密码,报文送达交换机端口,此时交换机相应端口对于此用户来说是非授权状态,报文打上相应端口的PVID,然后根据用户名所带域名送到相应域中进行认证,如果没有带域名就送到缺省域中进行认证,如果存在相应的用户名和密码,就返回认证成功消息,此时端口对此用户变为授权状态,如果用户名不存在或者密码错误等,就返回认证不成功消息,端口仍然为非授权状态。

【SwitchA相关配置】1.创建(进入)vlan10[SwitchA]vlan 102.将E0/1-E0/10加入到vlan10[SwitchA-vlan10]port Ethernet 0/1 to Ethernet 0/103.创建(进入)vlan10的虚接口[SwitchA]interface Vlan-interface 104.给vlan10的虚接口配置IP地址[SwitchA-Vlan-interface10]ip address 10.10.1.1255.255.255.05.创建(进入)vlan20[SwitchA-vlan10]vlan 206.将E0/11-E0/20加入到vlan20[SwitchA-vlan20]port Ethernet 0/11 to Ethernet 0/207.创建(进入)vlan20虚接口[SwitchA]interface Vlan-interface 208.给vlan20虚接口配置IP地址[SwitchA-Vlan-interface20]ip address 10.10.2.1255.255.255.09.创建(进入)vlan100[SwitchA]vlan 10010.将G1/1加入到vlan100[SwitchA-vlan100]port GigabitEthernet 1/111.创建进入vlan100虚接口[SwitchA]interface Vlan-interface 10012.给vlan100虚接口配置IP地址[SwitchA-Vlan-interface100]ip address 192.168.0.1255.255.255.0【802.1X本地认证缺省域相关配置】1.在系统视图下开启802.1X功能,默认为基于MAC的认证方式[SwitchA]dot1x2.在E0/1-E0/10端口上开启802.1X功能,如果dot1x interface后面不加具体的端口,就是指所有的端口都开启802.1X[SwitchA]dot1x interface eth 0/1 to eth 0/103.这里采用缺省域system,并且缺省域引用缺省radius方案system。