H3C实验报告大全【含18个实验】17.0-标准ACL

ACL实验配置的实验报告

ACL实验配置的实验报告ACL实验配置的实验报告一、引言网络安全是当今互联网时代的重要议题之一。

为了保护网络资源的安全性,许多组织和个人采取了访问控制列表(Access Control List,简称ACL)的配置方法。

本文将介绍ACL实验配置的实验报告,探讨ACL在网络安全中的应用和效果。

二、实验目的本次实验旨在通过配置ACL来控制网络流量,实现对特定IP地址或端口的访问控制。

通过实验,我们将了解ACL的基本原理和配置方法,并评估ACL在网络安全中的实际效果。

三、实验环境本次实验使用了一台具备路由器功能的设备,该设备支持ACL功能。

我们将在该设备上进行ACL配置和测试。

四、实验步骤1. 配置ACL规则我们首先登录到设备的管理界面,进入ACL配置页面。

根据实验要求,我们配置了两条ACL规则:- 允许特定IP地址的访问:我们设置了一条允许来自IP地址为192.168.1.100的主机访问的规则。

- 阻止特定端口的访问:我们设置了一条阻止访问端口号为80的规则,以模拟对HTTP协议的限制。

2. 应用ACL规则配置完ACL规则后,我们将其应用到设备的出口接口上。

这样,所有经过该接口的流量都将受到ACL规则的限制。

3. 测试ACL效果为了验证ACL的效果,我们进行了以下测试:- 尝试从IP地址为192.168.1.100的主机访问设备,结果显示访问成功,符合我们的预期。

- 尝试从其他IP地址访问设备,结果显示访问被拒绝,ACL规则起到了限制作用。

- 尝试访问设备的80端口,结果显示访问被拒绝,ACL规则成功限制了对HTTP协议的访问。

五、实验结果与分析通过实验,我们成功配置了ACL规则,并验证了ACL在网络安全中的实际效果。

ACL能够限制特定IP地址或端口的访问,从而提高网络资源的安全性。

通过合理配置ACL规则,可以防止未经授权的访问和攻击,保护网络的机密性和完整性。

六、实验总结ACL在网络安全中起到了重要的作用。

acl配置实验报告

acl配置实验报告ACL配置实验报告一、实验目的本实验旨在通过配置ACL(Access Control List)来实现对网络设备的访问控制,保护网络安全,限制非授权用户的访问权限,提高网络设备的安全性。

二、实验环境本次实验使用了一台路由器和多台主机,通过配置ACL来限制主机对路由器的访问权限。

三、实验步骤1. 首先,登录路由器,进入配置模式。

2. 创建ACL,并定义访问控制列表的规则。

可以通过指定源IP地址、目的IP地址、协议类型、端口等条件来限制访问。

3. 将ACL应用到路由器的接口上,实现对该接口的访问控制。

4. 测试ACL的效果,尝试从不同的主机访问路由器,验证ACL是否生效。

四、实验结果经过配置ACL后,我们成功限制了某些主机对路由器的访问权限,只允许特定的主机进行访问。

ACL的规则生效,非授权主机无法访问路由器,有效保护了网络设备的安全。

五、实验总结通过本次实验,我们深入了解了ACL的配置和应用,学会了如何通过ACL来实现对网络设备的访问控制。

ACL是网络安全的重要手段之一,能够有效保护网络设备的安全,限制非授权用户的访问权限,提高网络的安全性。

六、实验感想ACL的配置虽然需要一定的技术和经验,但是通过实验的学习和实践,我们对ACL有了更深入的理解,掌握了ACL的配置方法和应用技巧。

在今后的网络管理和安全工作中,我们将能够更好地应用ACL来保护网络设备的安全,提高网络的安全性。

七、展望ACL作为网络安全的重要手段,将在未来的网络管理和安全工作中发挥越来越重要的作用。

我们将继续深入学习ACL的相关知识,不断提升自己的技术水平,为网络安全做出更大的贡献。

通过本次实验,我们对ACL的配置和应用有了更深入的了解,相信在今后的学习和工作中,我们将能够更好地应用ACL来保护网络设备的安全,提高网络的安全性。

ACL配置实验报告至此完毕。

acl访问控制列表实验报告

acl访问控制列表实验报告ACL访问控制列表实验报告摘要:本实验报告旨在介绍ACL访问控制列表的基本概念和原理,并通过实验验证ACL在网络安全中的作用。

通过实验,我们验证了ACL对网络流量的控制和过滤功能,以及其在网络安全中的重要性。

引言:在网络安全中,访问控制是一项重要的措施,用于保护网络资源免受未经授权的访问和攻击。

ACL访问控制列表是一种常用的访问控制技术,它可以根据预先设定的规则来控制网络流量的访问权限,从而有效地保护网络安全。

实验目的:本实验旨在通过实际操作,验证ACL访问控制列表对网络流量的控制和过滤功能,以及其在网络安全中的重要性。

实验环境:本次实验使用了一台路由器和多台主机组成的简单局域网环境。

我们将在路由器上配置ACL规则,来控制主机之间的通信权限。

实验步骤:1. 配置ACL规则:在路由器上,我们通过命令行界面配置了多条ACL规则,包括允许和拒绝某些主机之间的通信。

2. 实验验证:通过在主机之间进行ping测试和HTTP访问测试,验证ACL规则对网络流量的控制和过滤功能。

实验结果:通过实验验证,我们发现ACL访问控制列表可以有效地控制和过滤网络流量。

通过配置ACL规则,我们成功地限制了某些主机之间的通信,同时允许了其他主机之间的通信。

这表明ACL在网络安全中起着重要的作用,可以有效地保护网络资源免受未经授权的访问和攻击。

结论:ACL访问控制列表是一种重要的访问控制技术,可以有效地控制和过滤网络流量,保护网络安全。

通过本次实验,我们验证了ACL在网络安全中的重要性,以及其对网络流量的控制和过滤功能。

我们希望通过这次实验,增强对ACL技术的理解,提高网络安全意识,为网络安全工作提供参考和借鉴。

H3C交换机、路由器实验实训一至十八

H3C实训一交换机基本命令【实训名称】学习使用交换机的基本命令。

【实训目的】掌握交换机的视图方式切换;掌握交换机的常用基本命令;【实现功能】初步学会怎样进入交换机配置界面,和掌握一些常用的配置命令的使用【实训拓扑】【实训设备】E126(1台)、计算机(1台)【实训步骤】一.命令行接口简介H3C系列以太网交换机向用户提供一系列配置命令以及命令行接口,方便用户配置和管理以太网交换机。

命令行接口有如下特性:(1)配置命令分级保护,确保未授权用户无法使用相关的命令对交换机进行配置。

(2)用户可以随时键入<?>以获得在线帮助。

(3)提供网络测试命令,如Tracert、Ping等,帮助用户迅速诊断网络是否正常。

(4)提供种类丰富、内容详尽的调试信息,帮助用户诊断、定位网络故障。

(5)提供类似Doskey的功能,可以执行某条历史命令。

(6)交换机对命令行关键字采取不完全匹配的搜索方法,用户只需键入无冲突关键字即可正确执行。

二.命令行视图各命令行视图是针对不同的配置要求实现的,它们之间有联系又有区别,比如,与以太网交换机建立连接即进入用户视图,它只完成查看运行状态和统计信息的简单功能,再键入system-view进入系统视图,在系统视图下,可以键入不同的命令进入相应的视图。

命令视图功能特性列表三. 命令行错误信息所有用户键入的命令,如果通过语法检查,则正确执行,否则向用户报告错误信息,常见错误信息如表所示。

四.基本命令简介(一)帮助命令【视图】所有视图命令行接口提供两种在线帮助:完全帮助、部分帮助。

用户通过在线帮助能够获取到设备配置过程中所需的相关帮助信息。

1. 完全帮助(1)在任一视图下,键入<?>,此时用户终端屏幕上会显示该视图下所有的命令及其简单描述。

【举例】<H3C> ?User view commands:boot Set boot optioncd Change current directoryclock Specify the system clockcluster Run cluster commandcopy Copy from one file to anotherdebugging Enable system debugging functionsdelete Delete a filedir List files on a file systemdisplay Display current system information---- More ----提示:如果出现“---- More ----”,表示显示未完,回车显示下一行,空格显示下一屏。

H3C实验报告大全含18个实验17.0 标准ACL

H3C实验报告大全含18个实验17.0 标准ACLh3c实验报告大全含18个实验17.0-标准acl标准访问控制列表实验人:高承旺实验名称:标准acl实验要求:没有平实验拓扑:实验步骤:网络之间开启rip协议![r1]rip[r1-rip-1]ver2[r1-rip-1]撤销摘要[r1-rip-1]net192。

168.1.0[r1-rip-1]网络1。

0.0.0[r1-rip-1]q[r2]rip[r2-rip-1]版本2[r2-rip-1]undosummary[r2-rip-1]net192.168.1.0[r2-rip-1]net192.168.2.0[r2-rip-1]q[r3]rip[r3-rip-1]版本2[r3-rip-1]net192.168.2.0[r3-rip-1]net3.0.0.0[r3-rip-1]q配置动态路由后,可以通过3.3.3.3进行测试配置acl访问控制列表[r2]firewallenable[r2]firewalldefaultpermit[r2]aclnumber?integer<2000-2999>specifyabasicaclinteger<3000-3999>specifyanadvancedaclinteger<4000-4999>specifyanethernetframeheaderaclinteger<5000-5999>specifyanaclaboutuser-definedframeorpackethead[r2]aclnumber2000[r2-acl-basic-2000]rule?integer<0-65534>idofaclruledenyspecifymatchedpacketdenypermitspecifymatchedpacketpermit[ r2-acl-basic-2000]ruledenysource1.1.1.1?0wildcardbits:0.0.0.0(ahost)x.x.x.xwildcardofsource [r2-acl-basic-2000]ruledenysource1.1.1.10[r2]ints0/2/0[r2-serial0/2/0]firewallpacket-filter2000?inboundapplytheacltofilterin-boundpacketsoutboundapplytheacltofilterout-boundpackets[r2-serial0/2/0]firewallpacket-filter2000inboundACL view命令显示已配置的访问控制列表的规则[R2]displayacallbasicacl2000,名为none-,1规则,ACL'sstepis5rule0denysource1 1.1.10(5次匹配)[R2]DISPLAYWALLER STATISTICSALLFIRALLESSENABLE,DEFAULT FILTERINGMETHODIS'Permited'。

acl的配置 实验报告

acl的配置实验报告《ACL的配置实验报告》在网络安全领域中,访问控制列表(ACL)是一种重要的技术手段,用于控制网络设备对数据包的处理。

ACL的配置对于网络安全和管理至关重要,因此我们进行了一系列的实验来验证ACL的配置和功能。

首先,我们对ACL的基本概念进行了深入的研究和理解。

ACL是一种基于规则的访问控制机制,可以根据预先定义的规则来控制数据包的访问权限。

ACL通常应用于路由器、防火墙等网络设备上,用于过滤和控制数据包的流动。

接着,我们进行了ACL的配置实验。

在实验中,我们使用了网络模拟软件搭建了一个简单的网络拓扑,并在路由器上配置了ACL规则。

我们设置了允许或拒绝特定源IP地址、目的IP地址、协议类型、端口号等条件的数据包通过。

通过实验,我们验证了ACL配置对数据包的过滤和控制功能。

在实验过程中,我们还发现了一些常见的ACL配置错误和注意事项。

比如,配置ACL时需要注意规则的顺序,因为ACL是按照规则的顺序依次匹配的,一旦匹配成功就会执行相应的动作。

此外,ACL的配置需要考虑网络性能和安全性的平衡,过多的ACL规则可能会影响网络设备的性能。

最后,我们总结了ACL的配置实验结果并提出了一些建议。

ACL的配置需要根据具体的网络环境和安全需求来进行,合理的ACL配置可以有效地提高网络安全性和管理效率。

同时,我们还强调了对ACL配置的持续监控和优化的重要性,以确保网络安全和正常运行。

通过本次ACL的配置实验,我们深入了解了ACL的原理和功能,掌握了ACL的配置方法和技巧,对于提高网络安全意识和技术水平具有重要的意义。

我们相信,在今后的网络安全工作中,ACL的配置实验经验将会为我们提供有力的支持和指导。

网络实习报告组网实习报告H3C(5篇)

网络实习报告组网实习报告H3C(5篇)第一篇:网络实习报告组网实习报告 H3C四川化工职业技术学院《组网训练》实习报告书专业:计算机网络技术班级:网络1031实习时间:1~5周(2012.9.1-2012.10.7)指导教师:王波、黄辉德老师学生姓名:学号:何媛萍 282012/2013学年第一学期《组网训练》实习报告一、实习目的通过本次实习,进一步熟悉并掌握网络的基本概念,基本操作技能。

通过理论研究与分析,理解网络组建方法及步骤。

通过实际小型局域网理论设计,掌握网络技术在实际应用中的使用方法,加深对网络技术的理解。

通过实际应用锻炼动手能力和思维能力。

培养学生系统、完整、具体地解决实际问题的职业综合能力,具备收集信息、制定计划、实施计划和自我评价的能力,锻炼团队工作的能力,学生经历综合实训完整的工作过程,学会网络拓扑图的绘制、用网络设备组建和管理网络的核心能力和关键能力,通过方案设计、PPT制作、方案演示充分锻炼学生的综合知识运用能力以及表达沟通能力。

二、实习内容1.第一部分:网络硬件连通练习制作网线,实现交换机-交换机、交换机-路由器、计算机-交换机、计算机-路由器的连接。

2.第二部分:网络设备基本操作通过计算机对交换机路由器进行管理,配置实现交换机、路由器的远程管理(telnet和web)3.第三部分:局域网基本技术练习配置VLAN,进行VLAN管理,并且实现VLAN间的三层通信(三层交换机和路由器实现)4.第四部分:路由器管理配置路由协议,实现不同网络之间的通信,包括静态路由、动态路由(OSPF)、混合路由。

5.第五部分:可靠性技术的应用局域网可靠技术运用(MSTP),接入可靠性技术(VRRP)。

6.第六部分:综合训练根据指导老师给出的拓扑图及要求在规定时间内完成设备调试并整理出调试报告(按组提交,报告中应包含相关设备配置命令及说明)三、实习过程1.第一部分:网络硬件连通练习1.1制作网线我们使用网线钳的剥皮功能剥掉网线的外皮,会看到彩色与白色互相缠绕的八根金属线。

H3C实验报告大全【含18个实验】16.0-BGP实验集合

BGP实验集合实验人:高承旺实验目录:1.BGP基本实验2.非等级负载分担3.LOCAL_PREF属性实现离开本地AS时的最佳路由4.MED属性实现进入AS时的最佳路径5.Prefered-value(首选值)属性6.BGP反射7.同步实验拓扑:1.EBGP对等体之间的基本配置[R1]bgp 10[R1-bgp]router-id 1.1.1.1[R1-bgp]peer 192.168.1.2 as-number 20[R1-bgp]peer 192.168.4.1 as-number 20(没用到)[R1-bgp]net 1.1.1.1 32[R1-bgp]q[R2]bgp 20[R2-bgp]router-id 2.2.2.2[R2-bgp]peer 192.168.1.1 as-number 10[R2-bgp]network 2.2.2.2 322.建立邻居关系必须要求tcp可达,ospf宣告直连网段[R2]ospf[R2-ospf-1]area 0[R2-ospf-1-area-0.0.0.0]net 192.168.2.0 0.0.0.255[R2-ospf-1-area-0.0.0.0]q[R2-ospf-1]q[R3]ospf[R3-ospf-1]area 0[R3-ospf-1-area-0.0.0.0]net 192.168.2.0 0.0.0.255[R3-ospf-1-area-0.0.0.0]net 192.168.3.0 0.0.0.255[R3-ospf-1-area-0.0.0.0]q[R3-ospf-1]q[R4]ospf[R4-ospf-1]area 0[R4-ospf-1-area-0.0.0.0]net 192.168.3.0 0.0.0.255[R4-ospf-1-area-0.0.0.0]q[R4-ospf-1]q3.R2和R3是建立邻居关系[R2-bgp]peer 192.168.2.2 as-number 20[R3]bgp 20[R3-bgp]router-id 3.3.3.3[R3-bgp]peer 192.168.2.1 as-number 20[R3-bgp]network 3.3.3.3 32[R2-bgp]display bgp routing-tableTotal Number of Routes: 3BGP Local router ID is 2.2.2.2Status codes: * - valid, > - best, d - damped,h - history, i - internal, s - suppressed, S - StaleOrigin : i - IGP, e - EGP, ? - incompleteNetwork NextHop MED LocPrf PrefVal Path/Ogn*> 1.1.1.1/32 192.168.1.1 0 0 10i*> 2.2.2.2/32 0.0.0.0 0 0 i*>i 3.3.3.3/32 192.168.2.2 0 100 0 i*代表有效路由>代表最有路由[R3-bgp]display bgp routing-tableTotal Number of Routes: 3BGP Local router ID is 3.3.3.3Status codes: * - valid, > - best, d - damped,h - history, i - internal, s - suppressed, S - StaleOrigin : i - IGP, e - EGP, ? - incompleteNetwork NextHop MED LocPrf PrefVal Path/Ogni 1.1.1.1/32 192.168.1.1 0 100 0 10i*>i 2.2.2.2/32 192.168.2.1 0 100 0 i*> 3.3.3.3/32 0.0.0.0 0 0 i关于到1.1.1。

访问控制列表(acl)实验报告

访问控制列表(acl)实验报告访问控制列表(Access Control Lists,简称ACL)是一种用于控制网络资源访问权限的技术。

通过ACL,网络管理员可以根据需要限制或允许特定用户或用户组对网络资源的访问。

本文将介绍ACL的基本概念、实验过程以及实验结果。

一、ACL的基本概念ACL是一种应用于路由器或交换机等网络设备上的访问控制机制。

它通过在设备上设置规则,控制网络流量的进出。

ACL的规则由访问控制表(Access Control Table)组成,每个规则由一个或多个条件和一个动作组成。

条件可以是源IP地址、目的IP地址、协议类型、端口号等,动作可以是允许通过、阻止或丢弃数据包。

二、实验过程1. 实验环境准备为了进行ACL实验,我们需要准备一台路由器或交换机,并连接一些主机和服务器。

在实验开始之前,需要确保所有设备的网络连接正常,并且已经了解每个设备的IP地址和子网掩码。

2. 创建ACL规则在路由器或交换机上,我们可以通过命令行界面(CLI)或图形用户界面(GUI)来创建ACL规则。

这里以CLI为例,假设我们要限制某个子网内的主机访问外部网络。

首先,我们需要创建一个ACL,并定义允许或阻止的动作。

例如,我们可以创建一个允许外部网络访问的ACL规则,命名为“ACL-OUT”。

然后,我们可以添加条件,比如源IP地址为内部子网的地址范围,目的IP地址为任意外部地址,协议类型为TCP或UDP,端口号为80(HTTP)或443(HTTPS)。

3. 应用ACL规则创建ACL规则后,我们需要将其应用到适当的接口或端口上。

这样,所有经过该接口或端口的数据包都会受到ACL规则的限制。

在路由器或交换机上,我们可以使用“应用ACL”命令将ACL规则应用到指定的接口或端口上。

例如,我们可以将“ACL-OUT”规则应用到连接外部网络的接口上,从而限制内部子网的主机访问外部网络。

4. 测试ACL规则在应用ACL规则后,我们可以进行一些测试来验证ACL的有效性。

H3C 防火墙 网络实验报告

防火墙配置【实验目的】1.掌握防火墙的基本配置。

2.掌握防火墙包过滤配置。

3.掌握防火墙黑名单、MAC绑定的配置【实验环境】H3C secpath系列防火墙一台、3100系列交换机两台、PC机4台,网线若干。

【实验原理】一、防火墙简介在大厦构造中,防火墙被设计用来防止火从大厦的一部分传播到另一部分。

网络的防火墙服务于类似目的:防止Internet的危险传播到内部网络。

防火墙一方面阻止来自Internet对受保护网络的未授权或未认证的访问,另一方面允许内部网络的用户对Internet进行Web访问或收发E-mail等。

防火墙也可以作为一个访问Internet的权限控制关口,如允许内部网络的特定用户访问Internet。

防火墙不单用于对Internet的连接,也可以用来在组织网络内部保护大型机和重要的资源(如数据)。

对受保护数据的访问都必须经过防火墙的过滤,即使网络内部用户要访问受保护的数据,也要经过防火墙。

二、防火墙的安全特性1、基于访问控制列表(ACL)的包过滤ACL/包过滤实现对IP数据包的过滤,对防火墙需要转发的数据包,先获取数据包的包头信息,包括IP层所承载的上层协议的协议号,数据包的源地址、目的地址、源端口和目的端口等,然后和设定的ACL规则进行比较,根据比较的结果决定对数据包进行转发或者丢弃。

2、黑名单黑名单,指根据报文的源IP地址进行过滤的一种方式。

同基于ACL的包过滤功能相比,由于黑名单进行匹配的域非常简单,可以以很高的速度实现报文的190过滤,从而有效地将特定IP地址发送来的报文屏蔽。

黑名单最主要的一个特色是可以由防火墙动态地进行添加或删除,当防火墙中根据报文的行为特征察觉到特定IP地址的攻击企图之后,通过主动修改黑名单列表从而将该IP地址发送的报文过滤掉。

因此,黑名单是防火墙一个重要的安全特性。

黑名单分为静态和动态两种。

静态黑名单需要手动将IP地址添加到黑名单表中。

动态黑名单是和地址扫描、端口扫描的攻击防范结合到一起的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

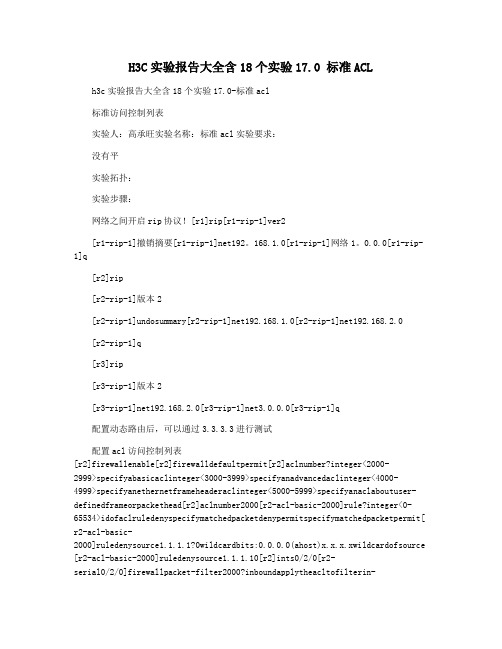

标准ACL 实验人:高承旺

实验名称:标准acl

实验要求:

不让1.1.1.1 ping通3.3.3.3

实验拓扑:

实验步骤:

网络之间开启RIP协议!

[R1]rip

[R1-rip-1]ver 2

[R1-rip-1]undo summary

[R1-rip-1]net 192.168.1.0

[R1-rip-1]net 1.0.0.0

[R1-rip-1]q

[R2]rip

[R2-rip-1]ver 2

[R2-rip-1]undo summary

[R2-rip-1]net 192.168.1.0

[R2-rip-1]net 192.168.2.0

[R2-rip-1]q

[R3]rip

[R3-rip-1]ver 2

[R3-rip-1]net 192.168.2.0

[R3-rip-1]net 3.0.0.0

[R3-rip-1]q

通3.3.3.3

配置好动态路由后,测试能R1ping

配置ACL访问控制列表

[R2]firewall enable

[R2]firewall default permit

[R2]acl number ?

INTEGER<2000-2999> Specify a basic acl

INTEGER<3000-3999> Specify an advanced acl

INTEGER<4000-4999> Specify an ethernet frame header acl

INTEGER<5000-5999> Specify an acl about user-defined frame or packet head [R2]acl number 2000

[R2-acl-basic-2000]rule ?

INTEGER<0-65534> ID of acl rule

deny Specify matched packet deny

permit Specify matched packet permit

[R2-acl-basic-2000]rule deny source 1.1.1.1 ?

0 Wildcard bits : 0.0.0.0 ( a host )

X.X.X.X Wildcard of source

[R2-acl-basic-2000]rule deny source 1.1.1.1 0

[R2]int s0/2/0

[R2-Serial0/2/0]firewall packet-filter 2000 ?

inbound Apply the acl to filter in-bound packets

outbound Apply the acl to filter out-bound packets

[R2-Serial0/2/0]firewall packet-filter 2000 inbound

ACL查看命令

显示配置的访问控制列表的规则

[R2]display acl all

Basic ACL 2000, named -none-, 1 rule,

ACL's step is 5

rule 0 deny source 1.1.1.1 0 (5 times matched)

[R2]display firewall-statistics all

Firewall is enable, default filtering method is 'permit'.

Interface: Serial0/2/0

In-bound Policy: acl 2000

Fragments matched normally

From 2010-12-17 11:07:09 to 2010-12-17 11:16:29

0 packets, 0 bytes, 0% permitted,

5 packets, 420 bytes, 20% denied,

20 packets, 1072 bytes, 80% permitted default,

0 packets, 0 bytes, 0% denied default,

Totally 20 packets, 1072 bytes, 80% permitted,

Totally 5 packets, 420 bytes, 20% denied.

配置完事ping不通的

[R1]ping -a 1.1.1.1 3.3.3.3

PING 3.3.3.3: 56 data bytes, press CTRL_C to break Request time out

Request time out

Request time out

Request time out

Request time out

--- 3.3.3.3 ping statistics ---

5 packet(s) transmitted

0 packet(s) received

100.00% packet loss

在1上配置出站ACL ,把方法一在R2上的配置去掉![R1]firewall enable

[R1-acl-basic-2000]rule 20 deny source 1.1.1.1 0

[R1-Serial0/2/0]firewall packet-filter 2000 outbound

[R1]int s0/2/0

[R1]ping -a 1.1.1.1 3.3.3.3

PING 3.3.3.3: 56 data bytes, press CTRL_C to break Request time out

Request time out

Request time out

Request time out

Request time out

--- 3.3.3.3 ping statistics ---

5 packet(s) transmitted

0 packet(s) received

100.00% packet loss

注意:标准的acl在应用的时候。