Cisco+3750交换机配置DHCP服务器实例

C3750+VMPS服务器+DHCP实现按MAC地址绑定动态分配VLAN和IP址址

C3750+VMPS服务器+DHCP实现按MAC地址绑定动态分配VLAN和IP址址C3750+VMPS服务器+DHCP实现按MAC地址绑定动态分配VLAN和IP址址字体大小:大 | 中 | 小 2009-04-02 15:32 阅读(2876) 评论(0) 分类:它山之石Openbox(葡萄藤)最近做了一个项目,也不大就3台2960和1台3750交换机,上网控制使用深信服的M5000-AC.但是用户要求交换机要按MAC地址绑定动态分配VLAN,并且还要按MAC绑定实现IP地址,DNS,网关等自动分配.找了一些资料看了一下,发现2960和1台3750交换机只能做VMPS客户端,要做动态VLAN功能,需要4000以上的交换机或者新推出的C3750E高端交换机才支持VMPS服务器端功能,否则需要另外架设第三方VMPS服务器.目前在国内还没有找到有关用第三方软件架设VMPS服务器的,即使真有人做过,也肯定没有写个贴子放到网上来.呵呵,不知我这篇算不算第一贴呢,全当做教材啦.....如果以下资料真的对你有用,记得感谢我哦.又到国外网站上找了一个Freenac软件所支持的VMPS服务器功能,下了一个做好了的VMWARE镜像文件1G多,下了一晚上终于下下来了,第二天在一台windows 2003上安装一个VMWARE 6.0,导入这个镜像文件.里面启动了一个UBUNTU LINUX系统.帮助太少了,配置挺复杂的,还要配置MYSQL,妈的也太麻烦啦吧..搞了一天,配来配去还是不理想,功能还是实现不了.还是另谋出路吧.又下载了一个OpenVMPS的开源软件,vmpsd-1.4.01.tar.gz 下完后,上传到LINUX中.发现这个版本有些问题,当交换机端口快速拔插时,在交换机上启动DEBUG发现,vqp信息一直出错,不能查询到正常的VLAN信息,端口也无法正确分配VLAN,并且循环在那vlan 0上发现,增加,删除等动作.于是换一个旧点的版本vmpsd-1.3.tar.tar之后,就没有这些问题.在root权限下执行:tar -xzvf vmps-1.4.01.tar.gz 解压到当前目录下vmpsd目录中,cd vmpsd;并运行其中的./configure 文件;然后再make一下;再make install一下,就可以在/usr/local/bin目录中找到vmpsd文件,同时在解压目录vmpsd中也有一个vmpsd的可执行文件。

Cisco3750交换机配置DHCP服务器实例

Cisco3750交换机配置DHCP服务器实例网络环境:一台3750交换机,划分三个vlan,vlan2为服务器所在网络,命名为server,IP地址段为192.168.2.0,子网掩码:255.255.255.0,网关:192.168.2.1,域服务器为windows 2003 advance server,同时兼作DNS服务器,IP地址为192.168.2.10,vlan3为客户机1所在网络,IP地址段为192.168.3.0,子网掩码:255.255.255.0,网关:192.168.3.1命名为work01,vlan4为客户机2所在网络,命名为work02,IP地址段为192.168.4.0,子网掩码:255.255.255.0,网关:192.168.4.1,3750作DHCP服务器,端口1-8划到VLAN 2,端口9-16划分到VLAN 3,端口17-24划分到VLAN 4。

DHCP服务器实现功能:各VLAN保留2-10的IP地址不分配置,例如:192.168.2.0的网段,保留192.168.2.2至192.168.2.10的IP地址段不分配。

安全要求:VLAN 3和VLAN 4 不允许互相访问,但都可以访问服务器所在的VLAN 2,默认访问控制列表的规则是拒绝所有包。

配置命令及步骤如下:第一步:创建VLAN。

Switch>enSwitch#Vlan DatabaseSwitch(Vlan)>Vlan 2 Name serverSwitch(Vlan)>Vlan 3 Name work01Switch(vlan)>Vlan 4 Name work02第二步:设置VLAN IP地址。

Switch#Config TSwitch(Config)>Int Vlan 2Switch(Config-vlan)Ip Address 192.168.2.1 255.255.255.0Switch(Config-vlan)No ShutSwitch(Config-vlan)>Int Vlan 3Switch(Config-vlan)Ip Address 192.168.3.1 255.255.255.0Switch(Config-vlan)No ShutSwitch(Config-vlan)>Int Vlan 4Switch(Config-vlan)Ip Address 192.168.4.1 255.255.255.0Switch(Config-vlan)No ShutSwitch(Config-vlan)Exit/*注意:由于此时没有将端口分配置到VLAN2,3,4,所以各VLAN会DOWN掉,待将端口分配到各VLAN后,VLAN会起来。

Cisco交换机DHCP+Snooping功能详解+实例

一、采用DHCP服务的常见问题架设DHCP服务器可以为客户端自动分配IP地址、掩码、默认网关、DNS服务器等网络参数,简化了网络配置,提高了管理效率。

但在DHCP服务的管理上存在一些问题,常见的有:●DHCP Server的冒充●DHCP Server的DOS攻击,如DHCP耗竭攻击●某些用户随便指定IP地址,造成IP地址冲突1、DHCP Server的冒充由于DHCP服务器和客户端之间没有认证机制,所以如果在网络上随意添加一台DHCP服务器,它就可以为客户端分配IP地址以及其他网络参数。

只要让该DHCP服务器分配错误的IP地址和其他网络参数,那就会对网络造成非常大的危害。

2、DHCP Server的拒绝服务攻击通常DHCP服务器通过检查客户端发送的DHCP请求报文中的CHADDR(也就是Client MAC address)字段来判断客户端的MAC地址。

正常情况下该CHADDR 字段和发送请求报文的客户端真实的MAC地址是相同的。

攻击者可以利用伪造MAC的方式发送DHCP请求,但这种攻击可以使用Cisco 交换机的端口安全特性来防止。

端口安全特性(Port Security)可以限制每个端口只使用唯一的MAC 地址。

但是如果攻击者不修改DHCP请求报文的源MAC地址,而是修改DHCP报文中的CHADDR字段来实施攻击,那端口安全就不起作用了。

由于DHCP服务器认为不同的CHADDR值表示请求来自不同的客户端,所以攻击者可以通过大量发送伪造CHADDR的DHCP请求,导致DHCP服务器上的地址池被耗尽,从而无法为其他正常用户提供网络地址,这是一种DHCP耗竭攻击。

DHCP耗竭攻击可以是纯粹的DOS攻击,也可以与伪造的DHCP服务器配合使用。

当正常的DHCP服务器瘫痪时,攻击者就可以建立伪造的DHCP服务器来为局域网中的客户端提供地址,使它们将信息转发给准备截取的恶意计算机。

甚至即使DHCP请求报文的源MAC地址和CHADDR字段都是正确的,但由于DHCP请求报文是广播报文,如果大量发送的话也会耗尽网络带宽,形成另一种拒绝服务攻击。

Cisco解决在DHCP环境下私自指定IP和私自搭建DHCP服务器的方法

Cisco解决在DHCP环境下私自指定IP和私自搭建DHCP服务器的方法网络管理员:现在用户真是不省心,自己改个IP地址;私接AP、忘关DHCP,还有的下个小黑客程序,就想在你内网里试试。

单靠交换机能管吗, 测试工程师:能~很多交换机上的小功能都可帮大忙。

测试实况:IP与MAC绑定思科的Catalyst 3560交换机支持DHCPSnooping功能,交换机会监听DHCP的过程,交换机会生成一个IP和MAC地址对应表。

思科的交换机更进一步的支持IP sourceguard和Dynamic ARP Inspection功能,这两个功能任启一个都可以自动的根据DHCPSnooping监听获得的IP和MAC地址对应表,进行绑定,防止私自更改地址。

Dynamic ARP Inspection功能还有一个好处是可以防范在2层网络的中间人攻击(见图4)。

思科在DHCP Snooping上还做了一些非常有益的扩展功能,比如Catalyst3560交换机可以限制端口通过的DHCP数据包的速率,粒度是pps,这样可以防止对DHCP服务器的进行地址请求的DoS攻击。

另外Catalyst3560交换机还支持DHCPTracker,在DHCP请求中插入交换机端口的ID,从而限制每个端口申请的IP 地址数目,防止黑客程序对DHCP服务器进行目的为耗尽IP地址池的攻击。

华硕虽然不能调整速率,但是也会限制DHCP请求的数量。

DHCP(动态主机配置协议)是一种简化主机IP地址配置管理的TCP/IP标准。

该标准为DHCP服务器的使用提供了一种有效的方法:即管理网络中客户机IP地址的动态分配以及启用网络上DHCP客户机的其它相关配置信息。

在基于TCP,IP协议的网络中,每台计算机都必须有唯一的IP地址才能访问网络上的资源,网络中计算机之间的通信是通过IP地址来实现的,并且通过IP地址和子网掩码来标识主计算机及其所连接的子网。

在局域网中如果计算机的数量比较少,当然可以手动设置其IP地址,但是如果在计算机的数量较多并且划分了多个子网的情况下,为计算机配置IP地址所涉及的管理员工作量和复杂性就会相当繁重,而且容易出错,如在实际使用过程中,我们经常会遇到因IP地址冲突、网关或DNS服务器地址的设置错误导致无法访问网络、机器经常变动位置而不得不频繁地更换IP地址等问题。

CISCO 交换机 做 DHCP服务器

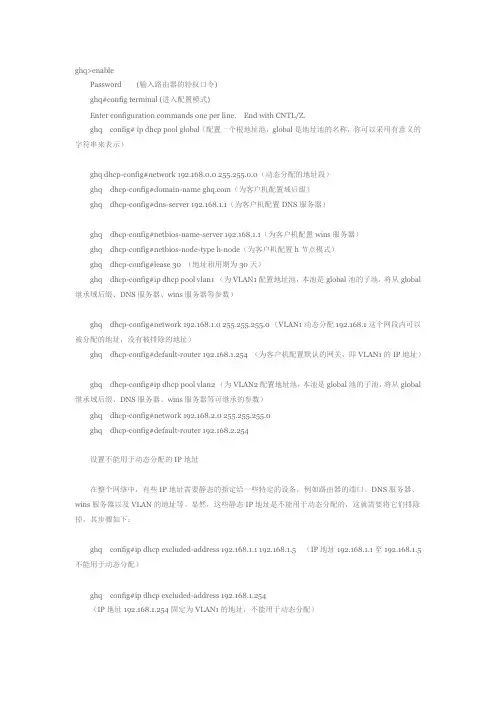

ghq>enablePassword(输入路由器的特权口令)ghq#config terminal (进入配置模式)Enter configuration commands one per line.End with CNTL/Z.ghq config# ip dhcp pool global(配置一个根地址池,global是地址池的名称,你可以采用有意义的字符串来表示)ghq dhcp-config#network 192.168.0.0 255.255.0.0(动态分配的地址段)ghq dhcp-config#domain-name (为客户机配置域后缀)ghq dhcp-config#dns-server 192.168.1.1(为客户机配置DNS服务器)ghq dhcp-config#netbios-name-server 192.168.1.1(为客户机配置wins服务器)ghq dhcp-config#netbios-node-type h-node(为客户机配置h节点模式)ghq dhcp-config#lease 30 (地址租用期为30天)ghq dhcp-config#ip dhcp pool vlan1 (为VLAN1配置地址池,本池是global池的子池,将从global 继承域后缀、DNS服务器、wins服务器等参数)ghq dhcp-config#network 192.168.1.0 255.255.255.0 (VLAN1动态分配192.168.1这个网段内可以被分配的地址,没有被排除的地址)ghq dhcp-config#default-router 192.168.1.254 (为客户机配置默认的网关,即VLAN1的IP地址)ghq dhcp-config#ip dhcp pool vlan2 (为VLAN2配置地址池,本池是global池的子池,将从global 继承域后缀、DNS服务器、wins服务器等可继承的参数)ghq dhcp-config#network 192.168.2.0 255.255.255.0ghq dhcp-config#default-router 192.168.2.254设置不能用于动态分配的IP地址在整个网络中,有些IP地址需要静态的指定给一些特定的设备,例如路由器的端口、DNS服务器、wins服务器以及VLAN的地址等。

ciscodhcp服务器设置方法

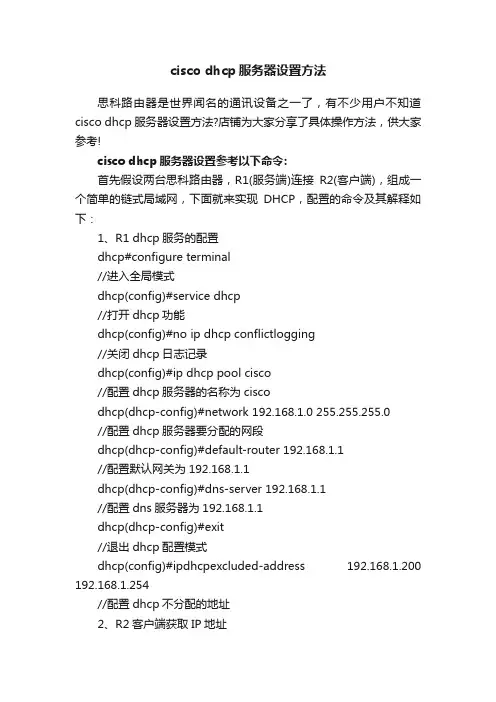

cisco dhcp服务器设置方法思科路由器是世界闻名的通讯设备之一了,有不少用户不知道cisco dhcp服务器设置方法?店铺为大家分享了具体操作方法,供大家参考!cisco dhcp服务器设置参考以下命令:首先假设两台思科路由器,R1(服务端)连接R2(客户端),组成一个简单的链式局域网,下面就来实现DHCP,配置的命令及其解释如下:1、R1 dhcp服务的配置dhcp#configure terminal//进入全局模式dhcp(config)#service dhcp//打开dhcp功能dhcp(config)#no ip dhcp conflictlogging//关闭dhcp日志记录dhcp(config)#ip dhcp pool cisco//配置dhcp服务器的名称为ciscodhcp(dhcp-config)#network 192.168.1.0 255.255.255.0//配置dhcp服务器要分配的网段dhcp(dhcp-config)#default-router 192.168.1.1//配置默认网关为192.168.1.1dhcp(dhcp-config)#dns-server 192.168.1.1//配置dns服务器为192.168.1.1dhcp(dhcp-config)#exit//退出dhcp配置模式dhcp(config)#ipdhcpexcluded-address 192.168.1.200 192.168.1.254//配置dhcp不分配的地址2、R2客户端获取IP地址Client#configureterminal//进入全局模式dhcp(config)#interfacefastethernet0/0//进入fastethernet0/0接口dhcp(config-if)#ipaddress dhcp//从dhcp服务器获取IP地址店铺分享了cisco dhcp服务器设置方法,希望大家喜欢。

三通IT学院—实验五DHCP安全管理

实验五DHCP平安管理实验学时:2实验类型:验证一、实验目的1. 掌握DHCP中继工作原理;2. 掌握DHCP snooping工作原理;3. 掌握基于DHCP snooping的IP源防护的配置和管理方法;4. 能够综合运用相关技术解决IP地址欺骗、ARP攻击及私有DHCP server等多种问题。

二、实验条件Cisco 3750交换机、两台Cisco 2811路由、H3C 3610交换机、PC机。

三、实验原理及相关知识通过DHCP中继、DHCP Snooping及IPSG源防护,实现DHCP平安管理。

四、实验步骤1. 实验介绍⑴拓扑结构⑵情景分析:如图,①以R0路由器为合法的DHCP server 并为PC分配IP地址;②以Cisco 3750为会聚交换机提供DHCP 中继;③以H3C 3610为接入交换机提供DHCP Snooping和IP源防护功能;④以R1路由器为非法、私有的DHCP Server,并冒充合法DHCP server提供IP地址。

⑶实验到达的目标:① PC通过Cisco 3750会聚交换机的中继功能,可以获得与本机不在同一子网的合法DHCP Server分配的IP地址;②通过H3C 3610接入交换机的DHCP Snooping功能不允许非法DHCP Server的接入,同时不允许用户伪造MAC地址;③通过H3C 3610接入交换机的IP源防护功能,杜绝用户静态配置IP地址和IP地址欺骗。

2. DHCP中继实验⑴合法DHCP Server的配置(以R0为合法Server)enconf thostname DHCPseverip dhcp pool vlan10 //VLAN10的地址池exitip dhcp pool vlan20 //VLAN20的地址池ip dhcpint f0/0ip add .1 255.255.255.0 //与会聚交换机的互连地址,也是DHCP Server的地址no shexitip route⑵会聚交换机Cisco 3750的配置(DHCP 中继、SVI)enconf thostname 3750ip routing //启用路由功能int f0/24 //三层接口,连接合法DHCP Serverno switchportip add .2 255.255.255.0 //配置IP地址no shexivlan 10 //建立VLAN 10exivlan 20 //建立VLAN 20exiint vlan 10ip add 192.168.10.1 255.255.255.0 //VLAN10 SVIno ship helper-address .1 //DHCP 中继,VLAN10中所有PC从该DHCP获取地址exitint vlan 20no ship helper-address .1 //中继exiint f0/1switchport trunk encapsulation dot1qswitchport mode trunkend⑶接入交换机H3C 3610syint Ethernet1/0/1 //与会聚交换机互连端口,设为Trunkport link-type trunkquitvlan 10 //建立VLAN10port Ethernet 0/0/2 //把端口即PC0放入VLAN10quitvlan 20 //建立VLAN20port Ethernet 0/0/3 //把PC1放入VLAN20quit⑷获取IP地址的测试将PC0和PC1按图连接在3610相应端口,并设置成DHCP自动获取IP地址,然后观察它们是否可以获得IP地址;在PC的CMD界面,使用ipconfig /all命令查看并记录其DHCP Server的IP地址。

C3550配置作为DHCP服务器工程实例

C3550配置作为DHCP服务器工程实例在网络设备的配置中,常常会涉及到配置设备作为DHCP服务器使用的情况。

本文将以C3550交换机为例,详细介绍如何将其配置成为一个DHCP服务器。

在配置过程中,将包括设置IP地址池、地址分配范围、租约时间和配置DHCP中继代理等内容。

首先,我们需要通过Web浏览器或通过串行控制台连接到C3550交换机。

确保已经使用管理员身份登录到交换机上。

登录成功后,我们可以开始配置C3550作为DHCP服务器。

第一步,配置交换机接口。

我们首先需要确定哪个接口将用作DHCP服务器的接口。

假设我们选择的接口是GigabitEthernet2/0/1。

通过以下命令进入接口配置模式:```C3550# configure terminalC3550(config)# interface gigabitethernet2/0/1C3550(config-if)# ip address 192.168.1.1 255.255.255.0C3550(config-if)# no shutdown```上述命令的作用是将接口配置为IP地址为192.168.1.1,子网掩码为255.255.255.0,并启用接口。

第二步,配置DHCP服务器。

现在我们可以开始配置C3550交换机作为DHCP服务器。

通过以下命令进入全局配置模式:```C3550(config)# ip dhcp excluded-address 192.168.1.1 192.168.1.10C3550(config)# ip dhcp pool LAN_POOLC3550(dhcp-config)# network 192.168.1.0 255.255.255.0C3550(dhcp-config)# default-router 192.168.1.1C3550(dhcp-config)# dns-server 8.8.8.8C3550(dhcp-config)# lease 7```上述命令的作用分别是:- `ip dhcp excluded-address`命令用于指定DHCP服务器不会分配的IP地址范围。

cisco交换机DHCP服务器配置浅谈-电脑资料

cisco交换机DHCP服务器配置浅谈-电脑资料cisco交换机DHCP服务器配置是我们接下来主要讲解的内容,为什么我们有时候需要DHCP服务器来使IP自动分配呢?举个例子来说明一下:假如在某单位中有400台电脑,但是在任何一个时刻,要上网的电脑不会超过255台。

如果使用固定IP的话,那么我们就需要为这个单位申请400个IP才够用;但是如果我们使用动态IP分配的话,我们只要申请255个IP就已经足够了,节省了145个IP资源的费用。

DHCP服务就是特别试用于这种IP资源使用密度不高的情况。

然而,常规的方法来讲,需要专门配置一台服务器来做DHCP服务器,这样无疑又增加了网络耗费,假设在某网络中有400台主机,其中申请了255个以供分配的IP,其范围从202.38.X.0~202.38.X.254,其中202.38.X.1是用来分配给网关的,该网络里有三台服务器A、B、C,其需要固定的IP,分别为202.38.X.2、202.38.X.3、202.38.X.4,其他的所有IP均供动态分配之用。

cisco交换机DHCP服务器配置网络拓扑结构如下:telnet登陆上交换机,进入交换机命令行;启动DHCP服务:serviceDHCP对于要固定分配的IP,我们需要先将其约定出来:ipdhcpexclude-address202.38.X.2202.38.X.3202.38.X.4在分配地址前,先将测试一下该地址,如果该地址有人在用,则分配其他地址,避免IP地址的冲突:ipdhcppingpackets3设置DHCP地址池全局变量:ipdhcppool1设置动态分配的IP地址范围、子网掩码:network202.38.X.0255.255.255.0//动态分配IP范围,这里给定的是202.38.X.0到255.255.255.0,也就是该段所有IP设置网关:default-router202.38.X.1设置DNS服务器地址:dns-server202.38.193.33202.112.17.33就这么简单,一个cisco交换机DHCP服务器配置完成了。

Cisco 3750交换机配置DHCP

Cisco 3750交换机配置DHCP2009-02-27 14:53Cisco 3750交换机配置DHCP服务器实例网络环境:一台3750交换机,划分三个vlan, vlan2 为服务器所在网络,命名为server,IP地址段为192.168.2.0,子网掩码:255.255.255.0,网关:192.168.2.1,域服务器为windows 2003 advance server,同时兼作DNS服务器,IP地址为192.168.2.10,vlan3为客户机1所在网络,IP地址段为192.168.3.0,子网掩码:255.255.255.0,网关:192.168.3.1命名为work01,vlan4为客户机2所在网络,命名为work02,IP地址段为192.168.4.0,子网掩码:255.255.255.0,网关:192.168.4.1,3750作DHCP服务器,端口1-8划到VLAN 2,端口9-16划分到VLAN 3,端口17-24划分到VLAN 4.DHCP服务器实现功能:各VLAN保留2-10的IP地址不分配置,例如:192.168.2.0的网段,保留192.168.2.2至192.168.2.10的IP地址段不分配.安全要求:VLAN 3和VLAN 4 不允许互相访问,但都可以访问服务器所在的VLAN 2, 默认访问控制列表的规则是拒绝所有包。

配置命令及步骤如下:第一步:创建VLAN:Switch>enSwitch#Vlan DatabaseSwitch(Vlan)>Vlan 2 Name serverSwitch(Vlan)>Vlan 3 Name work01Switch(vlan)>Vlan 4 Name work02第二步:设置VLAN IP地址:Switch#Config TSwitch(Config)>Int Vlan 2Switch(Config-vlan)Ip Address 192.168.2.1 255.255.255.0Switch(Config-vlan)No ShutSwitch(Config-vlan)>Int Vlan 3Switch(Config-vlan)Ip Address 192.168.3.1 255.255.255.0Switch(Config-vlan)No ShutSwitch(Config-vlan)>Int Vlan 4Switch(Config-vlan)Ip Address 192.168.4.1 255.255.255.0Switch(Config-vlan)No ShutSwitch(Config-vlan)Exit/*注意:由于此时没有将端口分配置到VLAN2,3,4,所以各VLAN会DOWN 掉,待将端口分配到各VLAN后,VLAN会起来*/第三步:设置端口全局参数Switch(Config)Interface Range Fa 0/1 - 24Switch(Config-if-range)Switchport Mode AccessSwitch(Config-if-range)Spanning-tree Portfast第四步:将端口添加到VLAN2,3,4中/*将端口1-8添加到VLAN 2*/Switch(Config)Interface Range Fa 0/1 - 8Switch(Config-if-range)Switchport Access Vlan 2/*将端口9-16添加到VLAN 3*/Switch(Config)Interface Range Fa 0/9 - 16Switch(Config-if-range)Switchport Access Vlan 3/*将端口17-24添加到VLAN 4*/Switch(Config)Interface Range Fa 0/17 - 24Switch(Config-if-range)Switchport Access Vlan 4Switch(Config-if-range)Exit/*经过这一步后,各VLAN会起来*/第五步:配置3750作为DHCP服务器/*VLAN 2可用地址池和相应参数的配置,有几个VLAN要设几个地址池*/ Switch(Config)Ip Dhcp Pool Test01/*设置可分配的子网*/Switch(Config-pool)Network 192.168.2.0 255.255.255.0/*设置DNS服务器*/Switch(Config-pool)Dns-server 192.168.2.10/*设置该子网的网关*/Switch(Config-pool)Default-router 192.168.2.1/*配置VLAN 3所用的地址池和相应参数*/Switch(Config)Ip Dhcp Pool Test02Switch(Config-pool)Network 192.168.3.0 255.255.255.0Switch(Config-pool)Dns-server 192.168.2.10Switch(Config-pool)Default-router 192.168.3.1/*配置VLAN 4所用的地址池和相应参数*/Switch(Config)Ip Dhcp Pool Test03Switch(Config-pool)Network 192.168.4.0 255.255.255.0Switch(Config-pool)Dns-server 192.168.2.10Switch(Config-pool)Default-router 192.168.4.1第六步:设置DHCP保留不分配的地址Switch(Config)Ip Dhcp Excluded-address 192.168.2.2 192.168.2.10 Switch(Config)Ip Dhcp Excluded-address 192.168.3.2 192.168.3.10 Switch(Config)Ip Dhcp Excluded-address 192.168.4.2 192.168.4.10第七步:启用路由/*路由启用后,各VLAN间主机可互相访问*/Switch(Config)Ip Routing第八步:配置访问控制列表Switch(Config)access-list 103 permit ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255Switch(Config)access-list 103 permit ip 192.168.3.0 0.0.0.255 192.168.2.0 0.0.0.255Switch(Config)access-list 103 permit udp any any eq bootpcSwitch(Config)access-list 103 permit udp any any eq tftpSwitch(Config)access-list 103 permit udp any eq bootpc anySwitch(Config)access-list 103 permit udp any eq tftp anySwitch(Config)access-list 104 permit ip 192.168.2.0 0.0.0.255 192.168.4.0 0.0.0.255Switch(Config)access-list 104 permit ip 192.168.4.0 0.0.0.255 192.168.2.0 0.0.0.255Switch(Config)access-list 104 permit udp any eq tftp anySwitch(Config)access-list 104 permit udp any eq bootpc anySwitch(Config)access-list 104 permit udp any eq bootpc anySwitch(Config)access-list 104 permit udp any eq tftp any第九步:应用访问控制列表/*将访问控制列表应用到VLAN 3和VLAN 4,VLAN 2不需要*/Switch(Config)Int Vlan 3Switch(Config-vlan)ip access-group 103 outSwitch(Config-vlan)Int Vlan 4Switch(Config-vlan)ip access-group 104 out第十步:结束并保存配置Switch(Config-vlan)EndSwitch#write memory。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Cisco 3750交换机配置DHCP服务器实例

2007年03月26日星期一15:22

Cisco 3750交换机配置DHCP服务器实例网络环境:一台3750交换机,划分三个vlan, vlan2 为服务器所在网络,命名

为server,IP地址段

为192.168.2.0,子网掩码:255.255.255.0,网关:192.168.2.1,域服务器为windows 2003 advance server,同时兼作DNS服务器,

IP地址为192.168.2.10,vlan3为客户机1所在网络,IP地址段为192.168.3.0,子网掩码:255.255.255.0,网关:192.168.3.1命名为work01,vlan4为客户机2所在网络,命名为work02,IP地址段为

192.168.4.0,子网掩码:255.255.255.0,网关:192.168.4.1,3750作DHCP服务器,端口1-8划到VLAN 2,

端口9-16划分到VLAN 3,端口17-24划分到VLAN 4.

DHCP服务器实现功能:

各VLAN保留2-10的IP地址不分配置,例如:192.168.2.0的网段,保留192.168.2.2至192.168.2.10的IP地

址段不分配.

安全要求:

VLAN 3和VLAN 4 不允许互相访问,但都可以访问服务器所在的VLAN 2,

默认访问控制列表的规则是拒绝所有包。

配置命令及步骤如下:

第一步:创建VLAN:

Switch>en

Switch#Vlan Database

Switch(Vlan)>Vlan 2 Name server

Switch(Vlan)>Vlan 3 Name work01

Switch(vlan)>Vlan 4 Name work02

第二步:设置VLAN IP地址:

Switch#Config T

Switch(Config)>IntVlan 2

Switch(Config-vlan)Ip Address 192.168.2.1 255.255.255.0 Switch(Config-vlan)No Shut

Switch(Config-vlan)>IntVlan 3

Switch(Config-vlan)Ip Address 192.168.3.1 255.255.255.0 Switch(Config-vlan)No Shut

Switch(Config-vlan)>IntVlan 4

Switch(Config-vlan)Ip Address 192.168.4.1 255.255.255.0 Switch(Config-vlan)No Shut

Switch(Config-vlan)Exit

/*注意:由于此时没有将端口分配置到VLAN2,3,4,所以各VLAN会DOWN掉,待将端口分配到各VLAN后,VLAN会起来*/

第三步:设置端口全局参数

Switch(Config)Interface Range Fa 0/1 - 24

Switch(Config-if-range)Switchport Mode Access

Switch(Config-if-range)Spanning-tree Portfast

第四步:将端口添加到VLAN2,3,4中

/*将端口1-8添加到VLAN 2*/

Switch(Config)Interface Range Fa 0/1 - 8

Switch(Config-if-range)Switchport Access Vlan 2

/*将端口9-16添加到VLAN 3*/

Switch(Config)Interface Range Fa 0/9 - 16

Switch(Config-if-range)Switchport Access Vlan 3

/*将端口17-24添加到VLAN 4*/

Switch(Config)Interface Range Fa 0/17 - 24

Switch(Config-if-range)Switchport Access Vlan 4

Switch(Config-if-range)Exit

/*经过这一步后,各VLAN会起来*/

第五步:配置3750作为DHCP服务器

/*VLAN 2可用地址池和相应参数的配置,有几个VLAN要设几个地址池*/

Switch(Config)IpDhcp Pool Test01

/*设置可分配的子网*/

Switch(Config-pool)Network 192.168.2.0 255.255.255.0

/*设置DNS服务器*/

Switch(Config-pool)Dns-server 192.168.2.10

/*设置该子网的网关*/

Switch(Config-pool)Default-router 192.168.2.1

/*配置VLAN 3所用的地址池和相应参数*/

Switch(Config)IpDhcp Pool Test02

Switch(Config-pool)Network 192.168.3.0 255.255.255.0

Switch(Config-pool)Dns-server 192.168.2.10

Switch(Config-pool)Default-router 192.168.3.1

/*配置VLAN 4所用的地址池和相应参数*/

Switch(Config)IpDhcp Pool Test03

Switch(Config-pool)Network 192.168.4.0 255.255.255.0

Switch(Config-pool)Dns-server 192.168.2.10

Switch(Config-pool)Default-router 192.168.4.1

第六步:设置DHCP保留不分配的地址

Switch(Config)IpDhcp Excluded-address 192.168.2.2 192.168.2.10

Switch(Config)IpDhcp Excluded-address 192.168.3.2 192.168.3.10

Switch(Config)IpDhcp Excluded-address 192.168.4.2 192.168.4.10

第七步:启用路由

/*路由启用后,各VLAN间主机可互相访问*/

Switch(Config)Ip Routing

第八步:配置访问控制列表

Switch(Config)access-list 103 permit ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255

Switch(Config)access-list 103 permit ip 192.168.3.0 0.0.0.255 192.168.2.0 0.0.0.255

Switch(Config)access-list 103 permit udp any anyeqbootpc

Switch(Config)access-list 103 permit udp any anyeqtftp

Switch(Config)access-list 103 permit udp any eqbootpc any

Switch(Config)access-list 103 permit udp any eqtftp any

Switch(Config)access-list 104 permit ip 192.168.2.0 0.0.0.255 192.168.4.0 0.0.0.255

Switch(Config)access-list 104 permit ip 192.168.4.0 0.0.0.255 192.168.2.0 0.0.0.255

Switch(Config)access-list 104 permit udp any eqtftp any

Switch(Config)access-list 104 permit udp any eqbootpc any

Switch(Config)access-list 104 permit udp any eqbootpc any

Switch(Config)access-list 104 permit udp any eqtftp any

第九步:应用访问控制列表

/*将访问控制列表应用到VLAN 3和VLAN 4,VLAN 2不需要*/

Switch(Config)IntVlan 3

Switch(Config-vlan)ip access-group 103 out

Switch(Config-vlan)IntVlan 4

Switch(Config-vlan)ip access-group 104 out

第十步:结束并保存配置

Switch(Config-vlan)End

Switch#write memory。