信息安全有关标准标准的发展一.国际标准的发展

信息安全的国际标准与规范

信息安全的国际标准与规范信息安全已经成为当今社会中一项至关重要的任务,它涉及到个人、组织和国家的利益。

为了确保信息的保密性、完整性和可用性,国际上制定了一系列标准与规范。

本文将介绍其中的一些主要标准与规范。

一、ISO/IEC 27001信息安全管理体系ISO/IEC 27001是一项被广泛接受和采用的国际标准,它为组织提供了建立、实施、监督和改进信息安全管理体系的指南。

这个标准涵盖了各个方面,包括组织安全管理、人员安全、物理与环境安全、通信与操作管理、访问控制等。

通过合规于ISO/IEC 27001标准,组织可以有效管理信息安全风险,提高信息系统和业务流程的安全性。

二、PCI DSS支付卡行业数据安全标准PCI DSS是由PCI安全标准理事会制定的,旨在确保支付卡数据的安全性。

该标准适用于接受、存储、处理或传输持卡人信息的任何组织或机构。

PCI DSS标准包含12个具体的安全要求,包括建立和维护防火墙配置、保护存储的卡片数据、加密传输敏感信息等。

通过遵守PCI DSS标准,组织可以保护客户的支付卡数据,减少数据泄露和支付卡欺诈的风险。

三、HIPAA健康保险可穿戴产品安全标准HIPAA(美国健康保险便携性与责任法案)是美国政府制定的一项法规,其目的是保护个人健康信息的安全与隐私。

HIPAA包含了一系列安全标准,适用于处理、存储和传输个人健康信息的各种组织和个人。

当涉及到健康保险可穿戴产品时,这些产品的制造商和开发者必须符合HIPAA的相关要求,以保障用户的健康信息不被泄露或滥用。

四、GDPR通用数据保护条例GDPR(General Data Protection Regulation)是一项针对欧洲联盟成员国的数据保护法规,目的是保护个人数据的隐私和安全。

该条例规定了组织和个人对于收集、存储、处理和传输个人数据的责任和义务。

GDPR要求组织必须事先获得个人数据的明确同意,并为其提供了一系列权利,如访问、更正和删除个人数据等。

计算机信息系统安全 标准

计算机信息系统安全标准计算机信息系统安全是指保护计算机及其相关设备、软件和数据免受未经授权的访问、更改、破坏或泄露的威胁的一系列措施。

在进行计算机信息系统安全的工作中,需要参考相关的标准来指导和规范。

一、国内外计算机信息系统安全标准的发展和现状1. 国际标准:- ISO/IEC 27001信息技术安全技术系列标准:ISO/IEC 27001是国际标准化组织和国际电工委员会在信息安全管理系统(ISMS)方面的合作成果,为组织提供了确定、实施、监督和持续改进信息安全管理系统的要求。

- NIST SP 800系列:美国国家标准与技术研究院(NIST)发布的一系列计算机安全标准,包括一般计算机安全标准(NIST SP 800-53)、云计算安全标准(NIST SP 800-144)等。

2. 国内标准:- 信息安全技术网络安全等级保护基本要求(GB/T 22240-2019):该标准规定了网络安全等级保护的基本要求,包括安全需求划分、系统安全设计、安全评估与测试、安全管理和安全保障等。

- 信息安全技术信息系统安全评估标准(GB/T 22239-2019):该标准规定了信息系统安全评估的基本要求,包括评估方法、评估管理、评估需求、评估过程和评估结果等。

二、计算机信息系统安全标准内容及参考1. 系统规划与设计:- 安全需求分析:明确系统安全目标和需求,识别系统面临的威胁、漏洞和风险。

- 安全架构设计:基于安全需求和风险评估结果,设计安全架构,包括身份认证、访问控制、数据保护等措施。

- 安全策略和政策:制定安全策略和政策,明确组织层面的安全要求和管理措施,包括密码策略、权限管理等。

2. 操作系统和应用软件安全:- 系统和软件配置安全:对操作系统和应用软件进行安全配置,禁用不必要的服务和功能,限制用户权限。

- 漏洞管理和补丁管理:及时获取、评估和应用系统和软件的安全补丁,修复已知漏洞。

- 安全审计和监控:建立日志审计机制,监控系统和软件的安全事件和异常行为,及时响应和处理。

国际信息安全技术标准发展.ppt

Prepare organization ICT technology (infrastructure, operation, applications), process, and people against unforeseeable focusing events that could change the risk environment Leverage and streamline resources among traditional business continuity, disaster recovery, emergency response, and IT security incident response and management

WG2 Security Techniques

Chair Prof. K Naemura

WG3 Security Evaluation

Chair Mats Ohlin

WG4 Security Controls &

Services

Chair Meng-Chow Kang

Information Security Management Systems (ISMS)

国际信息安全技术标准发展

ISO/IEC JTC 1/SC 27/WG 4

江明灶 Meng-Chow Kang, CISSP, CISA Convener, Security Controls & Services Working Group (WG 4), ISO/IEC JTC 1 SC 27 (Security Techniques) Chief Security Advisor Microsoft Great China Region

网络信息安全的国际标准与合规要求

网络信息安全的国际标准与合规要求网络信息安全是当今社会发展的重要议题之一,随着数字时代的到来,网络信息的传播与交流变得越发频繁和迅速。

然而,网络信息的利用也存在着一定的风险与威胁,例如个人隐私泄露、数据安全问题等。

为了保护用户的合法权益和维护网络信息秩序,国际间相继制定了一系列网络信息安全的标准与合规要求。

首先,ISO 27001是国际标准化组织提出的网络信息安全管理体系标准。

该标准涵盖了信息资产管理、风险评估与控制、安全控制措施等方面。

企业可以根据该标准建立相应的管理体系,通过明确责任、制定安全策略和规程、进行风险评估和处理等手段,全面提升网络信息安全水平,并遵守国际上的统一标准。

其次,GDPR(通用数据保护条例)是欧盟制定的一项保护个人信息的法规,适用于所有在欧盟范围内处理个人数据的机构。

GDPR规定个人数据的处理必须经过明确的合法性、公正性和透明性,个人有权获得对其个人数据的访问、更正和删除等权利。

该法规对网络信息的隐私保护提出了严格的要求,以确保用户的个人信息不被滥用和泄露。

而PCI-DSS(支付卡行业数据安全标准)是专门针对支付卡行业提出的一个合规要求。

该标准要求商户在进行支付卡数据处理时,必须遵守一系列的技术和操作要求,以保护持卡人数据的安全。

这些要求包括安装并维护防火墙、使用安全的密码和加密技术、定期监测和测试网络等。

通过遵守PCI-DSS标准,企业可以提高支付数据的安全性,降低数据泄露和盗窃的风险。

此外,ISO 27018是针对云计算服务的网络信息安全标准。

云计算已成为当今互联网行业的热门技术,但用户数据在云端存储和传输中也存在一定的风险。

ISO 27018要求云服务提供商防止非授权访问、保护用户数据的机密性和完整性,并且允许个人用户行使对其个人数据的管理权。

该标准的出台,有力地保护了用户在云计算环境中的个人信息安全。

除了上述国际标准之外,不同国家和地区还有自身的网络信息安全合规要求。

iso27001发展历程

iso27001发展历程ISO 27001是国际标准化组织(ISO)发布的信息安全管理体系标准,旨在帮助组织确保其信息资产得到充分保护。

ISO 27001标准的发展历程可以追溯到20世纪90年代初,以下是ISO 27001的发展历程:1. 初期探索阶段(1990s):在信息技术快速发展的时代背景下,信息安全问题日益凸显。

ISO开始探讨建立信息安全管理标准的必要性,于1995年发布了ISO 17799标准,为后续ISO 27001的发展奠定了基础。

2. ISO 27001的发布(2005年):ISO 27001标准正式发布,取代了之前的ISO 17799标准,成为信息安全管理体系标准的代表。

ISO 27001的发布标志着信息安全管理体系的国际标准化进程迈出了重要的一步。

3. 不断完善与修订(2005年至今):自ISO 27001标准发布以来,ISO组织不断对标准进行修订与完善,以适应信息安全领域的发展和变化。

随着信息技术的不断创新和信息安全威胁的不断演变,ISO 27001标准的修订工作至今仍在进行中。

4. 国际认可与应用广泛(2005年至今):ISO 27001标准得到了全球范围内的认可与应用,许多组织选择引入ISO 27001标准,建立信息安全管理体系,以保护其重要信息资产。

各行各业的组织纷纷应用ISO 27001标准,提升信息安全管理的水平。

5. 与其他标准的关联(2005年至今):ISO 27001标准与其他标准的关联日益密切,例如ISO 9001质量管理体系标准、ISO 14001环境管理体系标准等。

组织可以结合ISO 27001标准与其他标准,建立综合的管理体系,提高整体管理水平。

总的来说,ISO 27001的发展历程凸显了信息安全管理的重要性,标准的发布与不断修订使其适应了信息安全领域的发展需求,得到了广泛的国际认可与应用。

ISO 27001标准的发展历程仍在继续,帮助组织建立健全的信息安全管理体系,保护信息资产的安全与机密性。

信息安全标准的发展历史

EAL4

EAL5 EAL6 EAL7

系统地设计、测试和复查(methodically designed, tested, and reviewed)

半形式化设计和测试(semiformally designed and tested) 半形式化验证的设计和测试(semiformally verified design and tested) 形式化验证的设计和测试(formally verified design and tested)

CC

• CC评估保证级(EAL)划分

评估保证级 EAL1 EAL2 EAL3 定 义 TCSEC安全级别(近 似相当) C1 C2 功能测试(functionally tested) 结构测试(structurally tested) 系统地测试和检查(methodically tested and checked)

TCSEC/TDI安全级别划分

• D级

– 将一切不符合更高标准的系统均归于D组

– 典型例子:DOS是安全标准为D的操作系统

DOS在安全性方面几乎没有什么专门的机制来保障

TCSEC/TDI安全级别划分

• C1级

– 非常初级的自主安全保护 – 能够实现对用户和数据的分离,进行自主存取 控制(DAC),保护或限制用户权限的传播。 – 现有的商业系统稍作改进即可满足

B1

B2 B3 A1

– 美国的信息技术安全联邦标准(FC) • 1993年,CTCPEC、FC、TCSEC和ITSEC联合行动,解决原标准中概念和技 术上的差异,称为CC(Common Criteria)项目

• 1999年 CC V2.1版被ISO采用为国际标准 2001年 CC V2.1版被我国采用为国家标准 • 目前CC已基本取代了TCSEC,成为评估信息产品安全性的主要标准。

信息安全的国际标准与合规要求

信息安全的国际标准与合规要求随着科技的迅猛发展和全球互联网的普及,信息安全问题变得尤为重要。

无论是个人还是组织,都需要遵守国际标准和合规要求来保护信息的安全。

本文将介绍一些重要的国际标准和合规要求,以帮助读者更好地了解和应对信息安全风险。

一、国际标准1. ISO/IEC 27001ISO/IEC 27001是信息安全管理体系的国际标准,为组织提供了一套完整的框架,用于制定、实施、维护和持续改进信息安全管理。

它包括安全策略、组织安全、人员安全、物理安全、通信和运营管理、访问控制、信息系统获取、开发和维护、信息安全事件管理等方面的要求。

2. PCI DSSPCI DSS(Payment Card Industry Data Security Standard)是由信用卡行业制定的安全标准,旨在保护持卡人的支付信息。

该标准涵盖了网络安全管理、卡片数据保护、强身份验证、访问控制、网络监控和测试等方面。

3. SOXSOX(Sarbanes-Oxley Act)是美国一项重要的法律法规,要求上市公司和注册会计师事务所制定和遵守相关的信息披露和内部控制规则,以确保公司财务报告的准确性和可靠性。

信息安全在SOX法规中占据重要位置,组织需要采取必要的安全措施来保护财务数据和交易信息。

二、合规要求1. GDPRGDPR(General Data Protection Regulation)是欧盟制定的数据保护法规,于2018年5月生效。

它适用于任何处理欧盟公民个人数据的组织,包括数据收集、储存、处理和处理者之间的数据传输。

组织需要明确个人数据的用途、法律依据和用户权利,并采取适当的安全措施来保护这些数据。

2. HIPAAHIPAA(Health Insurance Portability and Accountability Act)是美国一项重要的医疗信息保护法规,旨在保护个人的医疗信息和隐私。

根据HIPAA的要求,医疗机构和相关组织需要建立合适的安全措施来保护电子医疗记录等敏感信息。

信息安全有关标准标准的发展一.国际标准的发展

第三章信息安全有关标准第一节标准的发展一.国际标准的发展1960年代末,1970年代初,美国出现有关论文。

可信Ttusted,评测级别,DoD美国防部1967年10月,美国防科委赞助成立特别工作组。

1970年,Tast Force等人《计算机系统的安全控制》(始于1967年)。

1970年代初,欧、日等国开始。

1970年2月,美发表计算机系统的安全控制。

1972年,美发表DoD5200.28条令。

1972年,美DoD《自动数据处理系统的安全要求》1973年,美DoD《ADP安全手册-实施、撤消、测试和评估安全的资源共享ADP系统的技术与过程》1973年,美发表DoD5200.28-M(.28相应的指南)。

1976年,MITRE公司的Bell、LaPadula推出经典安全模型——贝尔-拉柏丢拉模型(形式化)。

1976年,美DoD《主要防卫系统中计算机资源的管理》1976年,美联邦信息处理标准出版署FIPS PUB制订《计算机系统安全用词》。

1977年,美国防研究与工程部赞助成立DoD(Computer Security Initiative,1981年01月成立DoD CSC)。

1977年3月,美NBS成立一个工作组,负责安全的审计。

1978年,MITRE公司发表《可信计算机系统的建设技术评估标准》。

1978年10月,美NBS成立一个工作组,负责安全的评估。

1983年,美发布“可信计算机系统评价标准TCSEC”桔皮书(1985年正式版DoD85)。

DoD85:四类七级:D、C(C1、C2)、B(B1、B2、B3)、A(后又有超A)。

1985年,美DoD向DBMS,NET环境延伸。

1991年,欧四国(英、荷兰、法等)发布“信息技术安全评价标准IT-SEC”。

1993年,加拿大发布“可信计算机系统评价标准CTCPEC”。

国际标准组织IEEE/POSIX的FIPS,X/OPEN。

1993年,美DoD在C4I(命令、控制、通信、计算机、集成系统)上提出多级安全MIS技术。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第三章信息安全有关标准第一节标准的发展一.国际标准的发展1960年代末,1970年代初,美国出现有关论文。

可信Ttusted,评测级别,DoD美国防部1967年10月,美国防科委赞助成立特别工作组。

1970年,Tast Force等人《计算机系统的安全控制》(始于1967年)。

1970年代初,欧、日等国开始。

1970年2月,美发表计算机系统的安全控制。

1972年,美发表DoD5200.28条令。

1972年,美DoD《自动数据处理系统的安全要求》1973年,美DoD《ADP安全手册-实施、撤消、测试和评估安全的资源共享ADP系统的技术与过程》1973年,美发表DoD5200.28-M(.28相应的指南)。

1976年,MITRE公司的Bell、LaPadula推出经典安全模型——贝尔-拉柏丢拉模型(形式化)。

1976年,美DoD《主要防卫系统中计算机资源的管理》1976年,美联邦信息处理标准出版署FIPS PUB制订《计算机系统安全用词》。

1977年,美国防研究与工程部赞助成立DoD(Computer Security Initiative,1981年01月成立DoD CSC)。

1977年3月,美NBS成立一个工作组,负责安全的审计。

1978年,MITRE公司发表《可信计算机系统的建设技术评估标准》。

1978年10月,美NBS成立一个工作组,负责安全的评估。

1983年,美发布“可信计算机系统评价标准TCSEC”桔皮书(1985年正式版DoD85)。

DoD85:四类七级:D、C(C1、C2)、B(B1、B2、B3)、A(后又有超A)。

1985年,美DoD向DBMS,NET环境延伸。

1991年,欧四国(英、荷兰、法等)发布“信息技术安全评价标准IT-SEC”。

1993年,加拿大发布“可信计算机系统评价标准CTCPEC”。

国际标准组织IEEE/POSIX的FIPS,X/OPEN。

1993年,美DoD在C4I(命令、控制、通信、计算机、集成系统)上提出多级安全MIS技术。

1994年4月,美国家计算机安全中心NCSC颁布TDI可信计算机系统评估标准在数据库管理系统的解释。

1994年,美、加、欧的信息技术安全评测公共标准CC V0.9,1996年为1.0版本。

与上述标准不同,目前信息安全尚无统一标准。

影响较大的:美TCSEC 桔皮书及红皮书(桔皮书在网络环境下和解释);美信息系统安全协会ISSA的GSSP(一般接受的系统原则)(与C2不同,更强调个人管理而不是系统管理);日本《计算机系统安全规范》;英国制订自己的安全控制和安全目标的评估标准(1989年);西德信息安全部门的信息安全技术的安全评价标准(1989年);加拿大、新西兰、欧盟。

二.我国1994年2月,国务院“计算机信息安全保护条例”近年,靠近TDI,TCSEC的国际标准。

一般C2级,部分C1级。

日本还处于开始阶段—CoBASE系统。

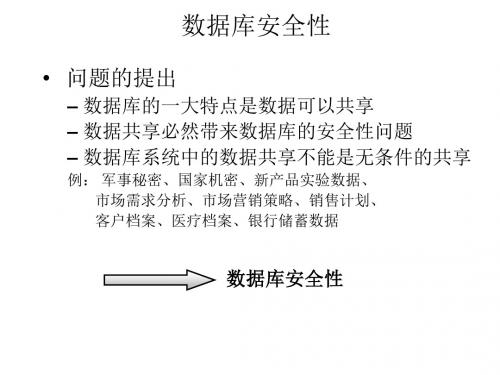

第二节概述一.基本概念1.桔皮书TCSEC与数据库解释TDI(Trusted Computer System Evaluation Criteria)设计、实现时要:数学模型、型式化描述、验证技术。

(1)提供一标准可信度评估(2)提供制造原则(3)提供有关方面的解释可信数据库解释TDI(Trusted Database Interpretation)可信网络解释TNI(Trusted Network Interpretation)1987年4组division七等级class 偏序兼容向下、层次化、积聚性。

可信计算基TCB(Trusted Co m puting Base)——硬件与支持不可信应用及不可信用户的操作系统组合体。

B级开始要求强制存取控制和形式化模型的应用。

A1级要求形式化描述、验证,形式化隐秘通道(Covert Channel)分析等。

二.我国信息安全标准1995年,GB/T9387-2-1995——相当于ISO7498-2-1989(最早1984年提出)1996年,GJB2646-96 军用计算机安全评估准则——相当于桔皮书1999年,GB17859-1999 计算机系统安全特性等级划分准则GB4943-1995 信息技术设备的安全(IEC950)GB9254-88 信息技术设备的无线电干扰限值和测量方法GB9361-88 计算机场地安全GB/T9387.2-1995 OSI的第二部分安全体系结构ISO7498.2:1989GB/T15277-1994 信息处理64位块加密算法ISO8372:1987GB/T15278-1994 信息技术——数据加密,物理层互操作性要求ISO9160:1988GB15851-1995 信息技术——安全技术,带消息恢复的数字签名方案ISO/IEC9796:1991GB15852-1995 信息技术——安全技术,用块加密算法校验函数的数据完整性ISO/IEC9797:1994 GB15853.1-1995 信息技术——安全技术,实体鉴别机制Ⅰ部分:一般模型ISO/IEC 9798.1:1991GB15853.2-1995 信息技术——安全技术,实体鉴别机制Ⅱ部分:对称加密算法的实体鉴别ISO/IEC9798.2:1994GB15853.3 信息技术——安全技术,实体鉴别机制Ⅲ部分:非对称签名技术机制ISO/IEC9798.3:1997GB15853.7 信息技术——开放系统连接-系统管理-安全报警功能ISO/IEC10164-7:1992 GB15853.8 信息技术——开放系统连接-系统管理-安全审计跟踪ISO/IEC10164-8:1993 国家军用标准:GJB1281-91 指挥自动化计算机网络安全要求GJB1295-91 军队通用计算机使用安全要求GJB1894-94 自动化指挥系统数据加密要求GJB2256-94 军用计算机安全术语GJB2646-96 军用计算机安全评估准则GJB2824-97 军用数据库安全要求正制定:分组过滤防火墙——防火墙系统安全技术要求应用网关防火墙——网关安全技术要求网络代理服务器和信息选择平台安全标准鉴别机制标准数字签名机制标准安全电子商务标准Ⅰ部分:抗抵赖机制网络安全服务标准:信息系统安全性评价准则及测试规范安全电子数据交换标准安全电子商务标准Ⅱ部分:密钥管理框架路由器安全技术要求信息技术——N位块密码算法的操作方式信息技术——开放系统互连-上层安全模型信息技术——开放系统互连-网络层安全模型信息技术——安全技术-实体鉴别Ⅳ部分-用加密校验函数的机制三.几种等级1.GB17859-1999计算机系统安全保护等级划分与准则具体等级:第1级用户自主保护级第2级系统审计保护级第3级安全标记保护级第1级结构化保护级第1级访问验证保护级2.TCSEC等级(1)TCSEC等级A1 设计的形式化验证Verified DesignB3 安全域 Security DomainsB2 结构化保护 Structural ProtectionB1 带标记的安全保护 Labeled Security ProtectionC2 受控制的存取保护 Controlled Access ProtectionC1 自主安全保护 Discretionary Security ProtectionD 最小保护 Minimal Protection(2)TCB 可信度算基操作系统级含:操作系统内核具有特权的程序和命令处理敏感信息的程序,如系统管理命令与TCB实施安全策略有关的文档资料保障固件和硬件正确运行的程序和诊断程序构成系统的固件和硬件负责系统管理的人员TCSEC设计目标是将TCB做得尽可能少——只考虑系统安全性,不考虑系统中其他与系统安全无关的因素。

四.各级标准及其应用背景每一较高级别的都是其较底级别的超集安全评测标准四方面:安全策略,责任,保证,相关文档D级:不好的统统放入DOSC1级:很初级商业系统C2级:安全产品的最低档次WinNT3.5,Open VMS VAX6.0、6.1,oracle7,Sybase的SQL Server 11.0B1级: 强制存取控制,审计,真正的安全产品SEVMS VAX 6.0,HP-UX BLS release 9.0.9+incorporatedINFORMIX-Online/Secure5.0,Trusted Oracle7,Sybase Secure SQL ServerV11.0.6B2:产品很少Trusted XENIX(操作系统),LLC VSLAN(网络)理论研究,产品化及商品化程度不高,特殊应用——军队美:很先进,已有一批产品,欲下放到商业应用中我国1998年,初级阶段,应用少COSA中国开放系统平台,有B2级的COSIX 操作系统和B1级的COBASE数据库第三节 TCSEC/TDT安全标准一.安全级别的划分1.说明(4方面)(1)R1安全策略R1.1自主存取控制R1.2 客体重用*R1.3 标记R1.3.1 标记完整性R1.3.2 标记信息的扩散R1.3.3 主体敏感度标记R1.3.4 设备标记R1.4 强制存取控制(2)R2 责任R2.1标识与鉴别R2.1.1 可信路径*R2.2 审计(3)R3 保证R3.1 操作保证*R3.1.1 系统体系结构R3.1.2 系统完整性R3.1.3 隐蔽信道分析R3.1.4 可信设施管理区分操作员,管理员和安全管理员等的不同功能R3.1.5 可信恢复R3.2 生命周期保证R3.2.1 安全测试*R3.2.2 设计规范和验证R3.2.3 配置管理R3.2.4 可信分配主数据与其现场拷贝之间映射的完整性(4)R4文档R4.1 安全特性用户指南R4.2 可信设施手册R4.3 测试文档R4.4 设计手册(加*的有针对DBMS的专门解释)(5)安全要求相邻的安全级之间随级别升高,安全性能指标:从无到有 New;相同Same;改变Change;新增Add安全要求:说明:B2级跳跃大;C2级用户能对各自的行为负责,使用LOG-ON登录,审计跟踪与安全性有关的事件和资源隔离;B1级能使用标记机制对特定的客体进行强制存取控制。

二.安全级别介绍1.D组——最低安全类最小保护。

2.C组——自由选择性安全保护自主保护,引入审计功能,可对主体其行为进行审计。

(1)C1级自主安全保护,对用户和数据的分离,保护或限制用户权限的传播。

(系统管理员安全有问题,多人知道根口令)(2)C2级——比C1更精细(自主存取控制)受控安全保护,以个人身份注册负责,实施审计和资源隔离。

A.安全策略·自主存取控制保护对象以避免非授权存取,对存取权限的传播提供控制,存取控制粒度达单个用户。