实验一 网络信息收集技术

网络数据实验报告

1. 熟悉网络数据采集的基本原理和方法;2. 掌握网络数据采集工具的使用;3. 学习网络数据解析和存储的方法;4. 了解网络数据在实际应用中的价值。

二、实验环境1. 操作系统:Windows 102. 网络数据采集工具:Wireshark3. 数据存储:MySQL数据库三、实验内容1. 网络数据采集(1)启动Wireshark,选择合适的网络接口进行抓包;(2)设置抓包过滤器,例如:只抓取HTTP协议的数据包;(3)观察网络数据包的传输过程,了解数据包的结构和内容。

2. 网络数据解析(1)利用Wireshark的解析功能,分析HTTP协议数据包的内容,如URL、请求方法、请求头、响应头等;(2)对捕获到的数据包进行整理,提取有用的信息,如IP地址、端口号、时间戳等;(3)分析数据包传输过程中的异常情况,如数据包丢失、重传等。

3. 网络数据存储(1)在MySQL数据库中创建表结构,用于存储网络数据;(2)编写Python脚本,将解析后的网络数据导入MySQL数据库;(3)验证数据存储的正确性,查询数据库中的数据,进行统计分析。

1. 网络数据采集(1)打开Wireshark,选择网络接口,开始抓包;(2)设置过滤器:http;(3)观察抓包结果,记录下有用的数据包。

2. 网络数据解析(1)打开Wireshark的“详情”面板,分析HTTP协议数据包的内容;(2)提取有用的信息,如IP地址、端口号、时间戳等;(3)整理数据包,编写Python脚本,将解析后的数据存储到MySQL数据库。

3. 网络数据存储(1)在MySQL数据库中创建表结构,如:```CREATE TABLE network_data (id INT AUTO_INCREMENT PRIMARY KEY,ip VARCHAR(15),port INT,timestamp DATETIME,url VARCHAR(255),method VARCHAR(10),status_code INT);```(2)编写Python脚本,导入解析后的数据到MySQL数据库:```pythonimport mysql.connectorimport json# 连接MySQL数据库db = mysql.connector.connect(host="localhost",user="root",password="123456",database="network_data")cursor = db.cursor()# 提取数据包信息def extract_packet_info(packet):# 获取IP地址、端口号、时间戳、URL、请求方法、状态码等信息 ip = packet.ip.srcport = packet['TCP'].porttimestamp = packet.timeurl = packet['HTTP'].URLmethod = packet['HTTP'].Request-Line.split()[0]status_code = packet['HTTP'].Status-Line.split()[1]return (ip, port, timestamp, url, method, status_code)# 插入数据到MySQL数据库def insert_data(packet_info):query = "INSERT INTO network_data (ip, port, timestamp, url, method, status_code) VALUES (%s, %s, %s, %s, %s, %s)"cursor.execute(query, packet_info)mit()# 主函数def main():# 遍历所有数据包for packet in packets:# 提取数据包信息packet_info = extract_packet_info(packet)# 插入数据到MySQL数据库insert_data(packet_info)if __name__ == "__main__":main()```(3)验证数据存储的正确性,查询数据库中的数据,进行统计分析。

信息技术教学教案设计:《网上信息的搜集》

信息技术教学教案设计:《网上信息的搜集》一、教学目标1. 让学生了解并掌握网上信息搜集的基本方法。

2. 培养学生利用网络资源进行自主学习的能力。

二、教学内容1. 网络信息检索的基本方法。

2. 搜索引擎的使用技巧。

3. 信息筛选与评估。

4. 网络信息伦理与安全。

三、教学重点与难点1. 教学重点:搜索引擎的使用方法,网络信息的筛选与评估。

2. 教学难点:搜索引擎的高级搜索技巧,网络信息的真实性评估。

四、教学方法1. 任务驱动法:通过设置实践任务,引导学生自主探究、合作学习。

2. 案例分析法:分析典型案例,让学生了解网络信息搜集的方法与技巧。

3. 讨论法:组织学生讨论,培养学生的批判性思维和信息评估能力。

五、教学过程1. 导入:介绍网络信息搜集的重要性,激发学生兴趣。

2. 基本概念:讲解网络信息检索的概念,引导学生理解信息检索的意义。

3. 实践操作:教授搜索引擎的使用方法,让学生进行实际操作练习。

4. 高级搜索技巧:讲解搜索引擎的高级搜索功能,如关键词搭配、短语搜索等。

5. 信息筛选与评估:教授网络信息的筛选方法,引导学生评估信息的可信度。

6. 实践任务:布置任务,让学生利用所学方法进行网络信息搜集。

7. 案例分析:分析典型案例,讨论网络信息搜集的过程与方法。

9. 课堂拓展:介绍其他网络信息搜集工具和方法,拓展学生视野。

10. 课后作业:布置作业,巩固所学知识。

六、教学评价1. 课堂参与度:观察学生在课堂讨论、提问和完成任务时的积极程度。

2. 操作技能:评估学生在使用搜索引擎和筛选信息时的技能掌握情况。

3. 任务完成情况:检查学生完成实践任务的质量和效率。

4. 案例分析报告:评价学生在分析网络信息案例时的批判性思维和评估能力。

5. 课后作业:通过学生的课后作业,检验学生对课堂所学知识的掌握情况。

七、教学反思1. 反思教学内容:评估教学内容是否符合学生的实际需求,是否能够激发学生的兴趣。

2. 反思教学方法:思考教学方法是否有效,学生是否能够通过现有方法有效学习。

实验1.2:网络信息收集与漏洞扫描实验

实验:网络信息收集与漏洞扫描实验1.1.1实验目的端口扫描:端口扫描攻击是一种探测技术,攻击者可将它用于寻找他们能够成功攻击的服务。

连接在网络中的所有计算机都会运行许多使用TCP 或UDP 端口的服务,而所提供的已定义端口达6000个以上。

通常,端口扫描不会造成直接的损失。

然而,端口扫描可让攻击者找到可用于发动各种攻击的端口。

为了使攻击行为不被发现,攻击者通常使用缓慢扫描、跳跃扫描等技术来躲避检测。

通常进行端口扫描的工具是端口扫描软件,也通称之为"端口扫描器",端口扫描可以提供三个用途:(1)识别目标系统上正在运行的TCP协议和UDP协议服务;(2)识别目标系统的操作系统类型(Windows 9x, Windows NT,或UNIX,等);(3)识别某个应用程序或某个特定服务的版本号。

本实验以广泛使用的端口扫描软件—SuperScan为例进行说明。

通过本实验,要求学员掌握以下技能:1、学习端口扫描基本原理,掌握信息收集的方法2、理解端口扫描技术在网络攻防中的作用3、熟练掌握网络扫描工具SuperScan的使用1.1.2实验工具简介SuperScan是每个网络管理员必须具备的几种工具之一,作为安全审核工具包的一部分。

SuperScan具有以下功能:(1)通过Ping来检验IP是否在线;(2)IP和域名相互转换;(3)检验目标计算机提供的服务类别;(4)检验一定范围目标计算机的是否在线和端口情况;(5)工具自定义列表检验目标计算机是否在线和端口情况;(6)自定义要检验的端口,并可以保存为端口列表文件;(7)软件自带一个木马端口列表,通过这个列表我们可以检测目标计算机是否有木马;同时,我们也可以自己定义修改这个木马端口列表。

是免费的,学员可以在如下地址下载:&subcontent=/resources/proddesc/ (当然也可去其它软件网站下载汉化版,为方便学员学习,在讲解过程中使用汉化版)1.1.3实验原理"端口扫描"通常指用同一信息对目标计算机的所有所需扫描的端口进行发送,然后根据返回端口状态来分析目标计算机的端口是否打开、是否可用。

实验一 网络信息收集技术

实验一网络信息收集之踩点技术一、信息收集内容对于攻击者而言,在他对某个目标进行入侵前,会从目标的名称和域名入手,了解关于攻击目标的具体信息,包括在网络世界中的通信地址——IP地址范围、详细的注册信息、DNS服务器位置、电话号段、网络或安全管理员及联系方式、外部网络拓扑结构等,并可能尝试映射目标在真实世界中的地理位置;然后,攻击者将会进一步探测目标网络中活路的主机、操作系统类型、开放的端口及其后面所运行的网络服务类型,以及是否存在已公开披露的安全漏洞等;最后,攻击者会对初步选择的攻击目标服务实话细致的信息探查,以获得攻击所需的更详细信息,包括用户账号、共享资源、网络服务类型与版本号、服务配置信息等。

二、网络信息收集的方法网络踩点(footprinting):web 搜索与挖掘、DNS和IP 查询、网络拓扑侦察网络扫描(scanning):主机扫描、端口扫描、系统类型探查、漏洞扫描网络查点(enumeration):旗标抓取、网络服务查点三、网络踩点技术:(一)web 搜索与挖掘强大的WEB搜索引擎提供了在WEB上检索信息的服务,而在搜索引擎的背后则是无孔不入、期望能够爬遍整个万维网的“蜘蛛”军团。

1、基本搜索与挖掘技巧利用搜索引擎的基本搜索功能,攻击者可以很容易地查找到目标组织的WEB主页,从而进一步定位到目标网络。

仔细研究目标组织的WEB主页通常是网络踩点一个很好的出发点,一般情况下,这些页面会向攻击者提供大量有用的信息。

此外,网页的源代码及其注释语句中也可能会隐藏一些有用信息,比如数据库连接字符串中所包含的信息等。

如果以脱机方式阅读源代码要比在线浏览方便得多,攻击者会用一些站点镜像软件把网页全部下载,然后通过文本编辑功能,查找他们感兴趣的内容。

常用的镜像工具有Teleport Pro、Offline Explorer等。

2、高级搜索与挖掘技巧通过Google的高级搜索功能,可以获得更多的目标信息。

实验一网络信息的搜索

实验一网络信息的搜索一、学习目标1、能够根据需要对常用web浏览器进行设置2、使用web浏览器浏览网络信息资源,保存网页及多媒体素材信息3、会分类收藏信息网站、导入导出收藏夹,并实现收藏夹项目的共享。

4、能够脱机浏览web,在计算机未与Internet连接时阅读网页内容5、合理确定关键词,通过常用的搜索引擎查找信息资源二、训练任务利用IE浏览器浏览web,通过搜索引擎查找网络信息资源并保存相关信息。

三、操作环境操作系统:windows XP/2000/2003工具软件:IE浏览器硬件环境:连接Internet的多媒体计算机四、训练步骤1、训练准备(1)确定浏览的目的——自订目的(2)确立资源文件夹——以自己学号为文件夹,在其中建立“网页”“图片”“动画”“视频”“音频”“课件”2、自定义web浏览器(1)启动IE浏览器(2)更改“主页”(3)更改工具栏外观(4)设置“临时文件夹”(5)关闭图形以加快所有网页的现实速度(6)指定网页保存在历史记录中的天数3、浏览web(1)在地址栏中键入web地址(2)单击页面中的任何链接开始浏览(3)查找最近访问过的网页4、保存信息(1)保存网页(2)保存图像、音频、视频、动画5、整理和共享收藏夹(1)分类收藏教育信息网站(2)整理收藏夹(3)共享收藏夹6、脱机浏览web(1)将当前网页设置成脱机查看(2)将收藏夹中现有的内容设置成脱机查看7、查找信息(1)利用搜索引擎,查找网络信息(2)利用“查找”功能,在当前页面中搜索指定文本思考:1、不借助下载工具,如何将swf格式动画从网上下载保存到计算机2、分析谷歌搜索引擎中的学术功能,分析其特点。

课程3-网络信息收集技术

C

ICANN: INTERNET Corporation for Assigned Names and Numbers ASO: Address Supporting Organization GNSO:Generic Name Supporting Organization CNNSO:Country Code and Domain Supporting Organization

IP Whois查询过程

任意RIR的Whois服务 (北美: ARIN, 亚太: APNIC) 162.105.1.1查询示例 ARIN的Whois Web服务, 告知这段IP由APNIC管辖 APNIC的Whois Web服务, 给出该网段属于北大,细节信息 可能有时需要到NIR(CNNIC)或ISP查询更细致信息

网络踩点针对的信息

目标组织

具体使用的域名 网络地址范围 因特网上可直接访问的IP地址与网络服务 网络拓扑结构 电话号码段 电子邮件列表 信息安全状况

目标个人

身份信息、联系方式、职业经历,甚至一些个人隐私信息

踩点能够获取的信息 – 案例

网络踩点技术手段

Web信息搜索与挖掘

公开渠道信息收集 目标Web网页、地理位置、相关组织 组织结构和人员、个人资料、电话、电子邮件 网络配置、安全防护机制的策略和技术细节

Google Hacking Google Hacking: 通过网络搜索引擎 查找特定安全漏洞或私密信息的方法 allinurl:tsweb/default.htm: 查找远程桌面Web连接 Johnny Long: Google Hacking Database Google Hacking软件: Athena, Wikto, SiteDigger

实验一 网络信息收集与漏洞扫描

实验一网络信息收集与漏洞扫描实验类型:验证性实验要求:必做学时:2实验目的:要求学生掌握信息收集的方法,使用常见扫描器,分析所获取的数据,解释数据与漏洞的关系,掌握网络扫描器的程序设计。

实验内容:掌握常见的扫描器软件使用方法,如:SATAN、流光、CIS、SuperScan。

要求学生在上机时根据自己使用的扫描器软件对实验室网络系统进行漏洞扫描,对扫描的结果作出正确的分析,根据分析评估网络系统安全性,必要时关闭危险端口,合理配置计算机系统。

实验说明:1 SATANSATAN (Security Administrator's Tool for Analyzing Networks -- 安全管理员网络分析工具)是一个具有网页界面的端口扫描程序。

它能被配置用来对某台计算机或是某个计算机网络进行轻型、中型或是大型检测。

SATAN是为UNIX设计的,它主要是用C和Perl语言编写的(为了用户界面的友好性,还用了一些HTML技术)。

SATAN 已经很久没有更新了!SAINTTM 是SA TAN 基础上的一个更新版本。

它是基于网页的,并比SATAN 含有更多的新测试。

详情请参见SAINT 主页。

2流光Fluxay流光是一款入侵与扫描综合工具软件,最新的版本是流光5.0,但已经于2009年停止更新。

作者小榕,详细信息参见。

3 CISCerberus Internet Scanner类似与SAINT的一个漏洞扫描工具,适用于NT与2000平台。

4 SuperScanSuperScan具有以下功能:1)通过Ping来检验IP是否在线;2)IP和域名相互转换;3)检验目标计算机提供的服务类别;4)检验一定范围目标计算机的是否在线和端口情况;5)工具自定义列表检验目标计算机是否在线和端口情况;6)自定义要检验的端口,并可以保存为端口列表文件;5X-ScanX-Scan是国内最著名的综合扫描器之一,它完全免费,是不需要安装的绿色软件、界面支持中文和英文两种语言、包括图形界面和命令行方式。

实验一 信息收集与漏洞扫描实验

实验一信息收集与漏洞扫描【实验目的】通过本实验初步了解黑客入侵和攻击的方法以及一般的应对测量,掌握常见工具的基本应用,包括如下几个方面:✓了解网络主机信息收集的方法和工具。

✓了解安全扫描技术。

✓了解网络搜索引擎对系统安全的威胁。

实验过程中,学生需要将实验的结果记录下来,并回答相关思考题,填写到实验报告中。

【实验类型】综合型实验【实验内容】以下实验内容可根据实验室的具体情况和课时安排的变化进行适当的调整,实验内容中的思考题以书面形式解答并附在实验报告的后面。

需要注意的是,学生在实验过程中要严格按实验指导书的操作步骤和要求操作,且小组成员应紧密配合,以保证实验过程能够顺利完成。

本次实验的主要项目包括以下几个方面:☑目标主机信息收集;☑利用Google收集漏洞信息;☑漏洞扫描。

具体的实验内容和步骤如下:【实验环境】实验设备:Windows XP系统,VMWare系统,Windows 2000虚拟机。

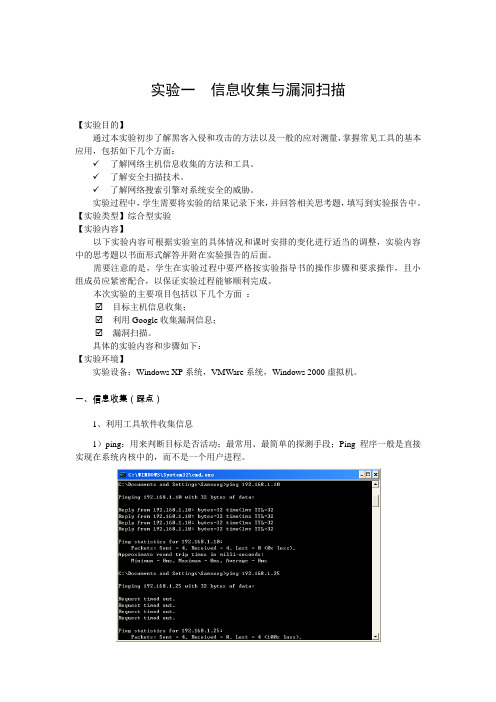

一、信息收集(踩点)1、利用工具软件收集信息1)ping:用来判断目标是否活动;最常用、最简单的探测手段;Ping 程序一般是直接实现在系统内核中的,而不是一个用户进程。

Reply from 192.168.3.10: bytes=32 time<1ms TTL=32Reply from 192.168.3.10 表示回应ping的ip地址是192.168.3.10。

bytes=32 表示回应报文的大小,这里是32字节。

time<1ms表示回应所花费的时间,小于1毫秒。

TTL=32,TTL是生存时间,报文经过一个路由器就减1,如果减到0就会被抛弃。

由于不同系统对ICMP做出的响应不同,因此TTL 字段值可以帮助我们识别操作系统类型。

操作系统类型TTL值Windows 95/98/ME 32Windows NT/2000 128LINUX Kernel 2.2.x/2.4.x 64Compaq Tru64 5.0 64FreeBSD 4.1/ 4.0/3.4 255Sun Solaris 2.5.1/2.6/2.7/2.8 255OpenBSD 2.6/2.7 255NetBSDHP UX 10.20 255一般Ping出来的TTL值可能不是以上所提的数字,往往只是一个接近的值。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验一网络信息收集之踩点技术

一、信息收集内容

对于攻击者而言,在他对某个目标进行入侵前,会从目标的名称和域名入手,了解关于攻击目标的具体信息,包括在网络世界中的通信地址——IP地址范围、详细的注册信息、DNS服务器位置、电话号段、网络或安全管理员及联系方式、外部网络拓扑结构等,并可能尝试映射目标在真实世界中的地理位置;然后,攻击者将会进一步探测目标网络中活路的主机、操作系统类型、开放的端口及其后面所运行的网络服务类型,以及是否存在已公开披露的安全漏洞等;最后,攻击者会对初步选择的攻击目标服务实话细致的信息探查,以获得攻击所需的更详细信息,包括用户账号、共享资源、网络服务类型与版本号、服务配置信息等。

二、网络信息收集的方法

网络踩点(footprinting):web 搜索与挖掘、DNS和IP 查询、网络拓扑侦察

网络扫描(scanning):主机扫描、端口扫描、系统类型探查、漏洞扫描

网络查点(enumeration):旗标抓取、网络服务查点

三、网络踩点技术:

(一)web 搜索与挖掘

强大的WEB搜索引擎提供了在WEB上检索信息的服务,而在

搜索引擎的背后则是无孔不入、期望能够爬遍整个万维网的

“蜘蛛”军团。

1、基本搜索与挖掘技巧

利用搜索引擎的基本搜索功能,攻击者可以很容易地查找到目标组织的WEB主页,从而进一步定位到目标网络。

仔细研究目标组织的WEB主页通常是网络踩点一个很好的出发点,一般情况下,这些页面会向攻击者提供大量有用的信息。

此外,网页的源代码及其注释语句中也可能会隐藏一些有用信息,比如数据库连接字符串中所包含的信息等。

如果以脱机方式阅读源代码要比在线浏览方便得多,攻击者会用一些站点镜像软件把网页全部下载,然后通过文本编辑功能,查找他们感兴趣的内容。

常用的镜像工具有Teleport Pro、Offline Explorer等。

2、高级搜索与挖掘技巧

通过Google的高级搜索功能,可以获得更多的目标信息。

大家可以找开网站,点击右上角的“选项”

——“高级搜索”功能,打开以上页面。

说明:

指定文件格式:对应filetype:之后加特定格式文件后缀名,

如filetype:xls

指定字词位置:标题——(intitle:和allintitle:)、正文——(intext:

和allintext:)、网址——(inurl:和allinurl:)、指向网页的链接

——(inanchor:和allinanchor:)

指定网站:site:之后加限定网站范围

类似网页:related:之后加给定网址

链接:link:之后加给定网址

更多的GOOGLE查询条件可登录

/ghdb/来查阅。

动手实践内容:

1、尽可能地找出北大.dn域名中的网站服务器,查询

词:“allinurl:-php –html –htm –asp –aspx –ppt –pdf –swf –doc –xls site:”

2、找出开放远程桌面WEB连接的服务器,从中可能找出开放远

程桌面协议RDP的主机,攻击者可能通过口令破解攻破这些服务器,并可以通过RDP协议获得以全图形化控制台方式访问目标服务器。

查询词:“allinurl:tsweb/default.htm site:cn”

3、尝试找出学生身份证号和信用卡信息,查询词:

“filetype:xls 信用卡site:”和“filetype:xls 身份证号site:”

(二)DNS与IP 查询

1、DNS注册信息whois查询

ICANN(Internet Corporation for Assigned Names and Numbers)互联网技术协调机构

从中获取注册信息查询:/whois.html

站长之家:

CERNIC(中国教育和科研计算机网网络信息中心)查询:/cgi-bin/reg/otherobj

GUI工具查询:SamSpade,SuperScan

2、DNS服务:从DNS到IP的映射

在CMD窗口中用nslookup命令可以查出域名对应的IP地址。

如

也可以用nslookup命令进行交互模式后输入命令行:LS –d DOMAIN_NAME

(三)从DNS和IP到真实世界中的地理位置

国外商业数据库GeoIP City ,免费查询工具:GeoLite

国内:纯真IP库,查询工具:纯真IP小秘书。

(四)图形化网络拓扑侦察

可用工具:VisualRoute、NeoTrace、Trout

动手实践:

请自行针对某个网站查询某个网站的相关信息、IP地址、地理位置、网络拓扑图。