SonicWALL配置手册

SonicWall TZ570系列NGFW说明书

Highlights:• 5 GbE interfaces in a desktop form factor • SD-Branch ready• Secure SD-WAN capability • SonicExpress App onboarding • Zero-Touch Deployment• Single-pane-of-glass-management through cloud or firewall • SonicWall Switch, SonicWave Access Point and Capture Client integration • Built-in and expandable storage • Redundant power • High port density • Cellular failover • SonicOS 7.0 • TLS 1.3 support• Groundbreaking performance • High connection count • Fast DPI performance • Low TCOSonicWall TZ570 /570W/570PThe SonicWall TZ570 series, available in three models (TZ570, TZ570W, TZ570P) is the first desktop-form-factor next-generation firewall (NGFW) with 5 Gigabit Ethernet interfaces.Designed for mid-sized organizations and distributed enterprise with SD-Branch locations, the TZ570 series delivers industry-validated security effectiveness with best-in-class price-performance. TZ570 NGFWs address the growing trends in web encryption, connected devices and high-speed mobility by delivering a solution that meets the need for automated, real-time breach detection and prevention. The TZ570 is highly scalable, with high port density of 10 ports. It features both in-built and anexpandable storage of up to 256GB, that enables various features including logging, reporting, caching, firmware backup and more. An optionalsecond power supply provides added redundancy in case of failure. Deployment of TZ570 is furthersimplified by Zero-Touch Deployment, with the ability to simultaneously roll out these devices across multiple locations with minimal IT support. Built on next-gen hardware, itintegrates firewalling, switching and wireless capabilities, plus provides integration with Capture Client for seamless endpoint security.SonicOS and Security ServicesThe SonicOS architecture is at the core of TZ NGFWs. TZ570 is powered by the feature rich SonicOS 7.0operating system with new modern looking UX/UI, advanced security, networking and managementcapabilities. TZ570 features integrated SD-WAN , TLS 1.3 support, real-time visualization, high-speed virtual private networking (VPN) and other robust security features.Unknown threats are sent to SonicWall’s cloud-based Capture Advanced Threat Protection (ATP) multiengine sandbox for analysis. Enhancing Capture ATP is our patent-pending Real-Time Deep Memory Inspection (RTDMI™) technology. As one of Capture ATP’s engine, RTDMI detects and blocks malware and zero-day threats by inspecting directly in memory.By leveraging Capture ATP with RTDMI technology, in addition tosecurity services such as Reassembly-Free Deep Packet Inspection (RFDPI), Anti-virus and Anti-spyware Protection, intrusion preventionsystem, Application Intelligence and Control, Content Filtering Services, DPI-SSL, TZ series firewalls stop malware, ransomware and otherDeploymentsSmall to Medium size Business• Save space and money with an integrated gateway security solution with firewalling, switching and wireless capabilities •Reduce complexity and get the business runningwithout relying on IT personnel with easy onboarding using SonicExpress App and Zero-Touch Deployment, and easy management through a single pane of glass • Attain business continuity by providing failover to cellular connectivity • Protect network from attacks with a comprehensive security solution that incorporates VPN, IPS, CFS, AV and much more • Leverage high port density to power on multiple PoE devices such as IP phones and IP cameras • Boost employee productivity by blockingunauthorized access with traffic segmentation and access policiesSonicWall SwitchZero-T ouch Deployment CapableSonicWave Access PointZero-T ouch Deployment CapableCamera IP PhoneLaptopSmartphoneCapture Client Access SecurityEndpoint SecurityD istributed Enterprise with SD-Branches• Enhance customer experience and adapt to the changing business needs by enabling next-gen branch connectivity with SD-Branch • Drive business growth by investing in next-genappliances with multi-gigabit and advanced security features, to future-proof against the changing network and security landscape • Secure networks from the most advanced attacks with advanced security features and automatically block threats on decrypted traffic using protocols such as TLS 1.3• Leverage end-to-end network security withseamless integration of SonicWave access points, SonicWall Switches and Capture Client • Ensure seamless communication as stores talk to HQ via easy VPN connectivity which allows IT administrators to create a hub and spoke configuration for the safe transport of data between all locations • Improve business efficiency, performance and reduce costs by leveraging TZ570’s hardware and software enhancements, plus features such SD-WAN technology • Scale quickly and effortlessly with SonicExpress App and Zero-Touch Deployment • Ensure business continuity by providing failover to cellular connectivity • Maintain compliance with security features, and leverage built-in and expandable storage to store logs for audit purposesIPSec VPN clients (maximum)10 (500)SSL VPN licenses (maximum) 2 (200)Encryption/authentication DES, 3DES, AES (128, 192, 256-bit)/MD5, SHA-1, Suite B CryptographyKey exchange Diffie Hellman Groups 1, 2, 5, 14vRoute-based VPN RIP, OSPF, BGPRoute-based VPN Verisign, Thawte, Cybertrust, RSA Keon, Entrust and Microsoft CA for SonicWall-to-SonicWall VPN, SCEPVPN featuresDead Peer Detection, DHCP Over VPN, IPSec NAT Traversal, Redundant VPN Gateway,Route-based VPNGlobal VPN client platforms supported Microsoft ® Windows 10NetExtender Microsoft ® Windows 10, LinuxMobile ConnectApple ® iOS, Mac OS X, Google ® Android ™, Kindle Fire, Chrome OS, Windows 10SonicWall TZ570/570W/570P specifications- WAN X1 and X2 Port LEDs - X0–X7 RJ45 Port LEDs- X8 / X9 SFP/SFP+ Port LEDsSuperSpeed PortsLEDs -Security LED-Storage LEDPower InputConsole PortSonicWall TZ570/570W/570P specifications, continuedContent Filtering Service (CFS)HTTP URL, HTTPS IP, keyword and content scanning, Comprehensive filtering basedon file types such as ActiveX, Java, Cookies for privacy, allow/forbid lists Comprehensive Anti-Spam Service YesApplication Visualization YesApplication Control YesCapture Advanced Threat Protection YesDNS SecurityYesMajor regulatory complianceFCC Class B, FCC , ICESClass B, CE (EMC, LVD,RoHS), C-Tick, VCCI ClassB, UL/cUL, TUV/GS, CB,Mexico DGN notice byUL, WEEE, REACH, BSMI,KCC/MSIP, ANATELFCC P15E, ICES Class B,ISED/IC, CE (RED, RoHS),C-Tick, VCCI Class B, JapanWireless, UL/cUL, TUV/GS,CB, Mexico DGN notice byUL, WEEE, REACH, BSMI,NCC (TW) KCC/MSIP,SRRC, ANATELFCC Class A, ICES ClassA, CE (EMC, LVD, RoHS),C-Tick, VCCI Class A, UL/cUL, TUV/ GS, CB, MexicoDGN notice by UL, WEEE,REACH, BSMI, KCC/MSIP,ANATELSonicWall TZ570W specifications, continuedFrequency bands802.11a: 5.180-5.825 GHz; 802.11b/g: 2.412-2.472 GHz; 802.11n: 2.412-2.472 GHz,5.180-5.825 GHz; 802.11ac: 5.180-5.825 GHzOperating channels 802.11a: US and Canada 12, Europe 11, Japan 4, Singapore4, Taiwan 4; 802.11b/g: US and Canada 1-11, Europe 1-13, Japan (14-802.11b only); 802.11n (2.4 GHz): US and Canada 1-11, Europe 1-13, Japan 1-13; 802.11n (5 GHz): US and Canada 36-48/149-165, Europe 36-48, Japan 36-48, Spain 36-48/52-64; 802.11ac: US and Canada 36-48/149-165, Europe 36-48, Japan 36-48, Spain 36-48/52-64Transmit output power Based on the regulatory domain specified by the system administrator Transmit power control YesData rates supported 802.11a: 6, 9, 12, 18, 24, 36, 48, 54 Mbps per channel; 802.11b: 1, 2, 5.5, 11 Mbps per channel; 802.11g: 6, 9, 12, 18, 24, 36, 48, 54 Mbps per channel; 802.11n: 7.2, 14.4, 21.7, 28.9, 43.3, 57.8, 65, 72.2, 15, 30, 45, 60, 90, 120, 135, 150 Mbps per channel; 802.11ac: 7.2, 14.4, 21.7, 28.9, 43.3, 57.8, 65, 72.2, 86.7, 96.3, 15, 30, 45, 60, 90, 120, 135, 150, 180, 200, 32.5, 65, 97.5, 130, 195, 260, 292.5, 325, 390, 433.3, 65, 130, 195, 260, 390, 520, 585, 650, 780, 866.7 Mbps per channelModulation technology spectrum802.11a: Orthogonal Frequency Division Multiplexing (OFDM); 802.11b: Direct Sequence Spread Spectrum (DSSS); 802.11g: Orthogonal Frequency Division Multiplexing (OFDM)/Direct Sequence Spread Spectrum (DSSS); 802.11n: Orthogonal Frequency Division Multiplexing (OFDM); 802.11ac: Orthogonal Frequency DivisionMultiplexing (OFDM)1. Testing Methodologies: Maximum performance based on RFC 2544 (for firewall). Actual performance may vary depending on network conditions and activated services.2. Threat Prevention/GatewayAV/Anti-Spyware/IPS throughput measured using industry standard Spirent WebAvalanche HTTP performance test and Ixia test tools. Testing done with multiple flows through multiple port pairs. Threat Prevention throughput measured with Gateway AV, Anti-Spyware, IPS and Application Control enabled.3. VPN throughput measured using UDP traffic at 1280 byte packet size adhering to RFC 2544. All specifications, features and availability are subject to change.4. For rack mount, separate rack mount kit available.5. All TZ integrated wireless models can support either 2.4GHz or 5GHz band. For dual-band support, please use SonicWall's wireless access point products.SonicOS 7.0 Feature SummaryFirewall• Stateful packet inspection• Reassembly-Free Deep Packet Inspection • DDoS attack protection (UDP/ICMP/SYN flood)• IPv4/IPv6 support• Biometric authentication for remote access • DNS proxy• Full API support• SonicWall Switch integration• SD-WAN scalability• SD-WAN Usability Wizard1• SonicCoreX and SonicOS containerization1• Connections scalability (SPI, DPI, DPI SSL) Enhanced dashboard1• Enhanced device view• Top traffic and user summary• Insights to threats• Notification centerTLS/SSL/SSH decryption and inspection• TLS 1.3 with enhanced security1• Deep packet inspection for TLS/SSL/SSH • Inclusion/exclusion of objects, groupsor hostnames• SSL control• Enhancements for DPI-SSL with CFS• Granular DPI SSL controls per zone or rule Capture advanced threat protection2• Real-Time Deep Memory Inspection• Cloud-based multi-engine analysis• Virtualized sandboxing• Hypervisor level analysis• Full system emulation• Broad file type examination• Automated and manual submission• Real-time threat intelligence updates• Block until verdict• Capture ClientIntrusion prevention2• Signature-based scanning• Automatic signature updates• Bi-directional inspection• Granular IPS rule capability• GeoIP enforcement• Botnet filtering with dynamic list• Regular expression matchingAnti-malware2• Stream-based malware scanning• Gateway anti-virus• Gateway anti-spyware• Bi-directional inspection• No file size limitation• Cloud malware databaseApplication identification2• Application control• Application bandwidth management• Custom application signature creation• Data leakage prevention• Application reporting over NetFlow/IPFIX• Comprehensive application signature databaseTraffic visualization and analytics• User activity• Application/bandwidth/threat usage• Cloud-based analyticsHTTP/HTTPS Web content filtering2• URL filtering• Proxy avoidance• Keyword blocking• Policy-based filtering (exclusion/inclusion)• HTTP header insertion• Bandwidth manage CFS rating categories• Unified policy model with app control• Content Filtering ClientVPN• Secure SD-WAN• Auto-provision VPN• IPSec VPN for site-to-site connectivity• SSL VPN and IPSec client remote access• Redundant VPN gateway• Mobile Connect for iOS, Mac OS X, Windows,Chrome, Android and Kindle Fire• Route-based VPN (OSPF, RIP, BGP)Networking• PortShield• Jumbo frames• Path MTU discovery• Enhanced logging• VLAN trunking• Port mirroring (NS a 2650 and above)• Layer-2 QoS• Port security• Dynamic routing (RIP/OSPF/BGP)• SonicWall wireless controller• Policy-based routing (ToS/metric and ECMP)• NAT• DHCP server• Bandwidth management• A/P high availability with state sync• Inbound/outbound load balancing• High availability - Active/Standby withstate sync• L2 bridge, wire/virtual wire mode, tap mode,NAT mode• Asymmetric routing• Common Access Card (CAC) supportVoIP• Granular QoS control• Bandwidth management• DPI for VoIP traffic• H.323 gatekeeper and SIP proxy supportManagement, monitoring and support• Capture Security Appliance (CS a) support• Capture Threat Assessment (CTA) v2.0• New design or template• Industry and global average comparison• New UI/UX, Intuitive feature layout1• Dashboard• Device information, application, threats• Topology view• Simplified policy creation and management• Policy/Objects usage statistics1• Used vs Un-used• Active vs Inactive• Global search for static data• Storage support1• Internal and external storage management1• WWAN USB card support (5G/LTE/4G/3G)• Network Security Manager (NSM) support• Web GUI• Command line interface (CLI)• Zero-Touch registration & provisioning• CSC Simple Reporting1• SonicExpress mobile app support• SNMPv2/v3• Centralized management and reporting withSonicWall Global Management System (GMS)2• Logging• Netflow/IPFix exporting• Cloud-based configuration backup• BlueCoat security analytics platform• Application and bandwidth visualization• IPv4 and IPv6 management• CD management screen• Dell N-Series and X-Series switchmanagement including cascaded switchesDebugging and diagnostics• Enhanced packet monitoring• SSH terminal on UIWireless• SonicWave AP cloud management• WIDS/WIPS• Rogue AP prevention• Fast roaming (802.11k/r/v)• 802.11s mesh networking• Auto-channel selection• RF spectrum analysis• Floor plan view• Topology view• Band steering• Beamforming• AirTime fairness• Bluetooth Low Energy• MiFi extender• RF enhancements and improvements• Guest cyclic quotaIntegrated Wireless (TZ570W only)• 802.11ac Wave 2 wireless• Dual-band (2.4 GHz and 5.0 GHz)• 802.11 a/b/g/n/ac wireless standards• Wireless intrusion detection and prevention• Wireless guest services• Lightweight hotspot messaging• Virtual access point segmentation• Captive portal• Cloud ACLProduct SKUTZ570 with 1-year TotalSecure Essential Edition02-SSC-5651 TZ570W with 1-year TotalSecure Essential Edition02-SSC-5649 TZ570P with 1-year TotalSecure Essential Edition02-SSC-5653 TZ570 High Availability02-SSC-5694 TZ570P High Availability02-SSC-5655 TZ570 with 3-year Secure Upgrade Plus Essential Edition02-SSC-5661 TZ570W with 3-year Secure Upgrade Plus Essential Edition 02-SSC-5663 TZ570P with 3-year Secure Upgrade Plus Essential Edition02-SSC-5667Services for SonicWall TZ570SKU Essential Protection Service Suite - Capture ATP, Threat Prevention, Content Filtering, Anti-Spam and 24x7 Support (1-year)02-SSC-5137 Capture Advanced Threat Protection for TZ570 (1-year)02-SSC-5083 Gateway Anti-Virus, Intrusion Prevention and Application Control (1-year)02-SSC-5155 Content Filtering Service (1-year)02-SSC-5119 Comprehensive Anti-Spam Service (1-year)02-SSC-5101 24x7 Support (1-year)02-SSC-5065Services for SonicWall TZ570W SKU Essential Protection Service Suite - Capture ATP, Threat Prevention, Content Filtering, Anti-Spam and 24x7 Support (1-year)02-SSC-5149 Capture Advanced Threat Protection for TZ570W (1-year)02-SSC-5095 Gateway Anti-Virus, Intrusion Prevention and Application Control (1-year)02-SSC-5167 Content Filtering Service (1-year)02-SSC-5131 Comprehensive Anti-Spam Service (1-year)02-SSC-5113 24x7 Support (1-year)02-SSC-5077Services for SonicWall TZ570P SKU Essential Protection Service Suite - Capture ATP, Threat Prevention, Content Filtering, Anti-Spam and 24x7 Support (1-year)02-SSC-5143 Capture Advanced Threat Protection for TZ570P (1-year)02-SSC-5089 Gateway Anti-Virus, Intrusion Prevention and Application Control (1-year)02-SSC-5161 Content Filtering Service (1-year)02-SSC-5125 Comprehensive Anti-Spam Service (1-year)02-SSC-5107 24x7 Support (1-year)02-SSC-5071Accessories SKU SonicWall TZ670/570 Series FRU Power Supply02-SSC-3078 SonicWall TZ670/570 Series Rack Mount Kit02-SSC-3112 SonicWall 32GB Storage Module for TZ670/570 Series02-SSC-3114 SonicWall 64GB Storage Module for TZ670/570 Series02-SSC-3115 SonicWall 128GB Storage Module for TZ670/570 Series02-SSC-3116 SonicWall 256GB Storage Module for TZ670/570 Series02-SSC-3117 SonicWall Micro USB Console Cable for TZ670/570 Series02-SSC-5173 10GB-SR SFP+ Short Reach Fiber Module Multi-Mode No Cable01-SSC-9785 10GB-LR SFP+ Long Reach Fiber Module Single-Mode No Cable01-SSC-9786 10GB SFP+ Copper with 1M Twinax Cable01-SSC-9787 10GB SFP+ Copper with 3M Twinax Cable01-SSC-9788 1GB-SX SFP Short Haul Fiber Module Multi-Mode No Cable01-SSC-9789 1GB-LX SFP Long Haul Fiber Module Single-Mode No Cable01-SSC-9790 1GB-RJ45 SFP Copper Module No Cable01-SSC-9791 SonicWall SFP+ 10GBASE-T Transceiver Copper RJ45 Module02-SSC-1874Regulatory model numbersTZ570APL62-0F7 TZ570W APL62-0F8 TZ570P APL63-0F9About SonicWallSonicWall delivers Boundless Cybersecurity for the hyper-distributed era and a work reality where everyone is remote, mobile and unsecure. By knowing the unknown, providing real-time visibility and enabling breakthrough economics, SonicWall closes the cybersecurity business gap for enterprises, governments and SMBs worldwide. For more information, visit .。

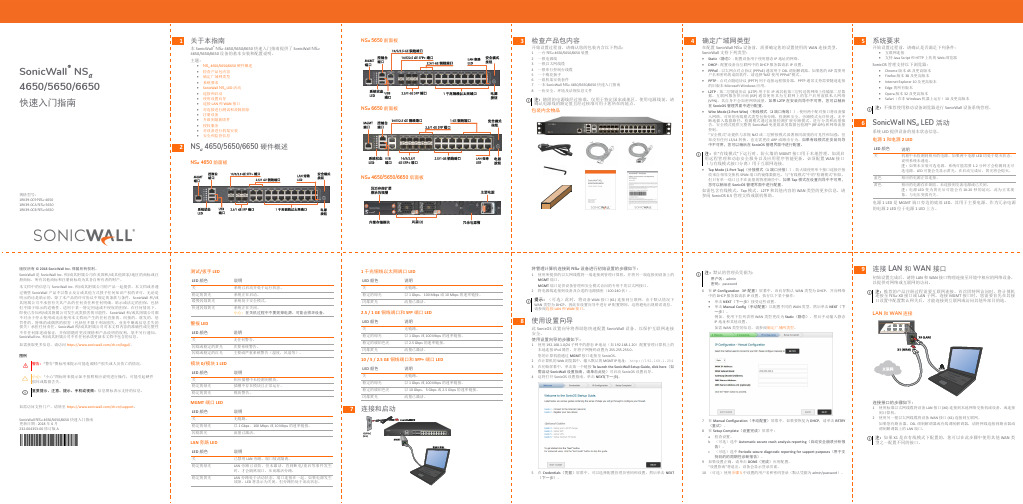

SonicWall NSa 4650 5650 6650 快速入门指南说明书

说明 无链路。 以 1 Gbps、100 Mbps 或 10 Mbps 的速率链接。 流量已激活。

LAN 旁路 LED LED 颜色

关 稳定的绿光

稳定的黄光

说明

已禁用 LAN 旁路,端口彼此隔离。

LAN 旁路已设防,但未激活。直到断电/重启等事件发生 时,才会隔离端口,从而激活旁路。

LAN 旁路处于活动状态,端口连接在一起。如果电源发生 故障,LED 将显示为关闭,但旁路仍处于活动状态。

8 使用设置向导

此 SonicOS 设置向导将帮助您快速配置 SonicWall 设备,以保护互联网连接 安全。 使用设置向导的步骤如下: 1 使用 192.168.1.0/24 子网中的静态 IP 地址(如 192.168.1.20)配置管理计算机上的

本地连接 IPv4 属性,并将子网掩码设置为 255.255.255.0。 您的计算机能通过 MGMT 接口连接至 SonicOS。 2 在计算机的 Web 浏览器中,输入默认的 MGMT IP 地址: http://192.168.1.254 3 在初始屏幕中,单击第一个链接 To launch the SonicWall Setup Guide, click here(如 需启动 SonicWall 设置指南,请单击此处)可启动 SonicOS 设置向导。 4 这将打开 SonicOS 设置指南。单击 NEXT(下一步)。

注:在“有线模式”下运行时,防火墙的 MGMT 接口用于本地管理。如需启 用远程管理和动态安全服务以及应用程序智能更新,必须配置 WAN 接口 (与有线模式接口分离)用于互联网连接。

• Tap Mode (1-Port Tap)(分接模式(1 端口分接))- 防火墙使用单个接口连接并接 收来自相邻交换机 SPAN 端口的镜像数据包。与“有线模式”中的“检测模式”相似, 但只有单一端口且不在流量的物理路径中。如果 Tap 模式在设置向导中不可用, 您可以稍后在 SonicOS 管理界面中进行配置。

SonicWALL系列设备配置下

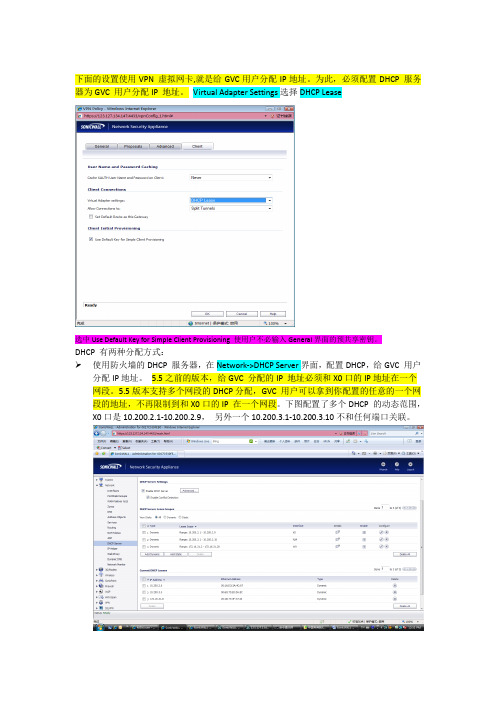

下面的设置使用VPN 虚拟网卡,就是给GVC用户分配IP地址。

为此,必须配置DHCP 服务器为GVC 用户分配IP 地址。

Virtual Adapter Settings选择DHCP Lease选中Use Default Key for Simple Client Provisioning 使用户不必输入General界面的预共享密钥。

DHCP 有两种分配方式:使用防火墙的DHCP 服务器,在Network->DHCP Server界面,配置DHCP,给GVC 用户分配IP地址。

5.5之前的版本,给GVC 分配的IP 地址必须和X0口的IP地址在一个网段。

5.5版本支持多个网段的DHCP分配,GVC 用户可以拿到你配置的任意的一个网段的地址,不再限制到和X0口的IP 在一个网段。

下图配置了多个DHCP 的动态范围,X0口是10.200.2.1-10.200.2.9,另外一个10.200.3.1-10.200.3.10不和任何端口关联。

配置完这个界面之后,需要配置VPN->DHCP Over VPN 界面,选择Use Internal DHCP Server, For Global VPN ClientRelay Agent IP(Optional)是可选的配置。

DHCP 服务器可以分配任意的网段给GVC用户。

Relay Agent IP就是那个网段中的一个保留的IP地址,不会分配给GVC用户。

当DHCP 请求到达DHCP服务器时,DHCP服务器知道要分配这个网段的地址给GVC用户。

DHCP服务器可以是防火墙本身的DHCP服务器,可以是专门的DHCP服务器,也可以是和防火墙互联的L3交换机,L3交换机一般都支持DHCP服务器的功能。

第二种DHCP,见下图。

使用VPN->DHCP over VPN->Configure界面,用内网的DHCP 服务器给用户分配IP地址。

Relay Agent IP(Optional)是可选的配置。

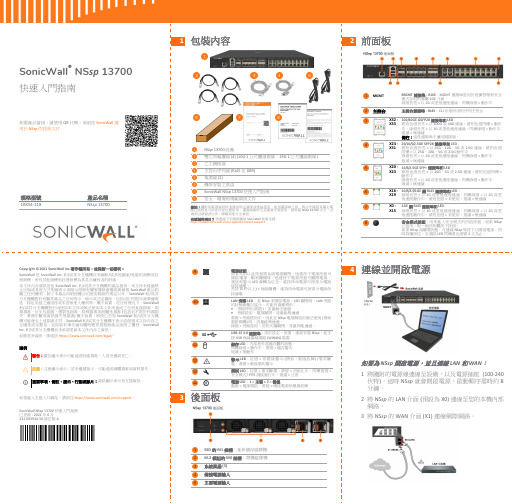

SonicWall NSsp 13700 快速入门指南说明书

6 使用本機管理進行初始設定和註冊

1 使用 192.168.1.x 子網路 (例如 192.168.1.100) 上的靜態 IP 位址設定您的電腦,並將網路遮罩設為 255.255.255.0。

2 使用隨附的乙太網路線,將 MGMT 介面連線至您的 電腦。

3 在網頁瀏覽器中前往 https://192.168.1.254 並使用預 設認證登入: Username (使用者名稱):admin Password (密碼):password

備註:當連線到 MGMT 介面時,若是沒有先在介面 設定中設定預設閘道,將無法連線至網際網路或其他 外部目的地。 7 按一下 Register (註冊) 並輸入您的 MySonicWall 認證,

以註冊您的 NSsp。 提示:從 SonicOS/X 註冊設備時,必須設定用於 WAN 介 面 的 DNS 設 定 值。若 為 DHCP WAN 類 型,則 DNS 已自動設定。

SonicWall 交換器

網路存取交換器

擷取用戶端

端點安全性

Cloud App Security

安全雲端應用程式

Capture Security Center

單一窗格管理,採用 Zero-Touch 部署

備註:隨附的電源線經核准僅供特定國家或地區使用。使用電源線之前,務必先確認其額定電 壓且經核准可供您所在位置使用。電源線僅供交流電源安裝使用。請參閱 NSsp 13700 安全、法 規和法律資訊文件,瞭解其他安全資訊。 有遺漏的項目? 請透過下列資訊聯絡 SonicWall 技術支援: https:///support/contact-support

X20 X23

10/5/2.5GE SFP+ 連接埠和 LED: 琥珀色燈長亮 = 以 10G、5G 或 2.5G 連線,琥珀色燈閃爍 = 動作中 綠燈長亮 = 以 1G 或更低速度連線,閃爍綠燈 = 動作中 熄滅 = 無連線

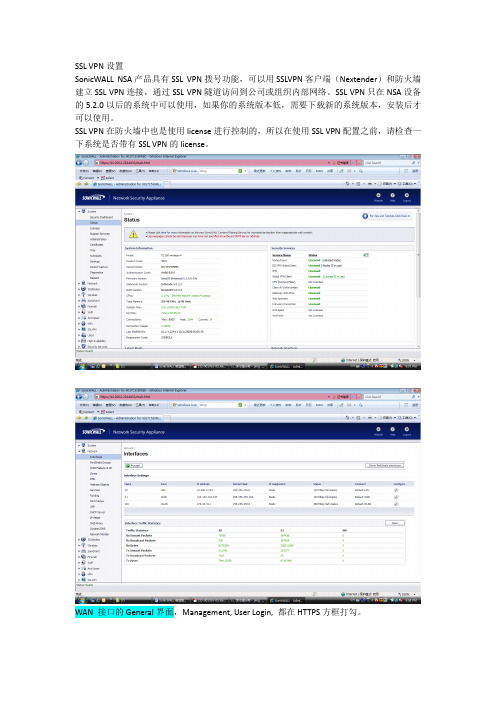

sonicwall ssl vpn 配置手册

SSL VPN设置SonicWALL NSA产品具有SSL VPN拨号功能,可以用SSLVPN客户端(Nextender)和防火墙建立SSL VPN连接,通过SSL VPN隧道访问到公司或组织内部网络。

SSL VPN只在NSA设备的5.2.0以后的系统中可以使用,如果你的系统版本低,需要下载新的系统版本,安装后才可以使用。

SSL VPN在防火墙中也是使用license进行控制的,所以在使用SSL VPN配置之前,请检查一下系统是否带有SSL VPN的license。

WAN 接口的General界面,Management, User Login, 都在HTTPS方框打勾。

选择SSL VPN->Client Setting.在Interface下拉框中,使用X0(LAN口)作为SSL VPN服务口,同时在WAN安全区域允许SSL VPN接入,点WAN是红色的按钮变成绿色。

需要注意到是,Nextender的地址范围要和内网接口(本例是X0 LAN)的地址范围一致。

这个地址范围不要和其它机器冲突。

(你可以启用防火墙的另外一个没有使用的端口做SSL VPN 服务接口,那么你在Interface界面选择那个接口,IP 地址池范围就是那个接口网段的地址)NetExtender Client Settings是配置客户端的细致的设置。

Create Client Connection Profile:可以使NetExtender Client客户端软件自动保存成功连接的配置,下次连接,直接选择这个连接的参数,不用手工再次输入了。

点击SSL VPN->Client Routes菜单下,把需要访问的服务器网段地址或服务器地址添加进去。

Client Route界面把允许SSL VPN用户访问的主机地址和网段加入即可。

防火墙自动创建SSL VPN到各个安全区域的规则,本例是SSL VPN用户访问LAN Primary Subnet,就是LAN口的整个网段,自动生成的防火墙规则在Firewall->Access Rules, SSL VPN->LAN界面可以看到。

SonicWALL TZ Series产品说明说明书

NE T WORK SECURIT YNetwork security and control is accomplished through a robust and flexible platform*Card not included. See /us/tz190cards.html for supported 3G PCMCIA Type II cards and analog modem PCMIA cards. retail/POSdeploymentsApplicationsSonicWALL TZ 150 SeriesIdeal for home and small offices, the TZ 150 Series integrates a deep packet inspection firewall, IPSec 3DES/AES VPN and 802.11b/g secure wireless capabilities in an easy-to-use, low cost platform.■ Compact form factor includes a single Ethernet WAN portand four-port auto-MDIX LAN switch■ Supports gateway anti-virus, anti-spyware, intrusionprevention and content filtering for true layered security■ Designed to exceed the performance requirements oftypical business DSL and cable broadband servicesSonicWALL TZ 180 SeriesDesigned as a complete Unified Threat Management (UTM) platform delivering business-class protection to small, remote and branch office networks, the TZ 180 Series features an integrated 5-port auto-sensing MDIX switch and configurable optional port.■ Exceptionally fast Unified Threat Management (UTM)performance on networks running gateway anti-virus, anti-spyware and intrusion prevention■ Integrated 802.11b/g wireless LAN with WPA2 supportdelivers increased security and flexibility as well as greater range for wireless users■ Inter-zone scanning combines with Unified ThreatManagement protection to eliminate threats no matter where they originate—inside or outside the network■ The TZ 180 delivers twice the UTM scanning speed as theTZ 170 and provides compelling new features such as a security dashboard for real-time threat monitoring and WPA2 supportSonicWALL TZ 190 SeriesThe flagship of the SonicWALL TZ Series, the TZ 190 is a high-performance security platform that integrates a Type II PC Card slot for WAN backup for small networks with mission-critical needs. The TZ 190 also includes automated failover/failback, a deep packet inspection firewall and optional 802.11b/g wireless LAN access. Building on the capabilities of the TZ 180 Series, the TZ 190 Series provides additional functionality including:■ Rapidly establish secure 3G wireless broadbandnetwork access in an instant without the need for a fixed Internet connection■ Adherence to PCI standards make this the ultimatesolution for retail point-of-sale merchants and service providers who require secure transmission of customer information■ Modular design enables the use of a wide range ofPC cards (3G, analog modem) for greater usage flexibilityWireless LANVPNInternetWired LAN TZ 150 WirelessCorporate HeadquartersVPNInternetWired LAN Wireless LANCorporate HeadquartersTZ 180 Wireless3G WirelessDial-upWireless LANVPNEthernetWired LAN Corporate HeadquartersTZ 190WirelessInternetORSonicWALL TZ 190。

SonicWALL PRO3060防火墙配置

SonicWALL PRO3060防火墙配置SonicWall网络向导配置 (1)SonicWall规则配置 (7)SonicWall一般规则配置 (7)SonicWall服务器规则向导配置 (10)SonicWall透明模式配置 (13)SonicWall对象配置 (16)SonicWall网络向导配置首次接触SonicW ALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,防火墙将弹出网络配置向导界面点next,提示我们是否修改管理员密码,根据需要我们将密码设置为实际密码,点next,提示我们修改防火墙的时区,我们选择中国的时区。

点next,提示我们设置W AN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

点next,设置DHCP server的相关配置,如果不开启,把勾取消即可。

点next,点apply,设置生效。

点close,回到登陆界面输入帐号密码后,点login当把配置做好以后,我们将防火墙的X1口接到ISP进来的网线上,将X0口接到内网交换机上。

SonicWall规则配置SonicWall一般规则配置这时,我们已经可以访问外网了。

此时的策略是默认允许内网的所有机器可以任意的访问外网,为了符合公司的安全策略,我们如果要相关的安全策略,限制一些访问的协议。

SonicWALL配置手册--

SonicWALL防火墙标准版配置SonicWall标准版网络向导配置 (1)SonicWall标准版规则向导配置 (11)SonicWall标准版一般规则向导配置 (11)SonicWall标准版服务器规则向导配置 (21)SonicWall标准版一般规则直接配置 (25)SonicWall标准版服务器1对1 NAT配置 (29)SonicWall标准版透明模式配置 (31)SonicWall标准版网络向导配置首次接触SonicWALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168,我们也可以通过setuptool.exe这个小工具探知SonicWALL防火墙的IP地址。

如图所示:页脚内容1当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,页脚内容2点next,提示我们是否修改管理员密码,页脚内容3暂时不修改,点next,提示我们修改防火墙的时区,我们选择中国的时区。

页脚内容4点next,提示我们设置WAN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:页脚内容5我们点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

页脚内容6点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

页脚内容7点next,防火墙询问我们在LAN口是否开启DHCP server的功能,并是否是默认的网段,我们可根据实际情况做调整,决定开始或关闭,以及网段地址等,如下图:页脚内容8点next,防火墙将把前面做的设置做一个摘要,以便我们再一次确认是否设置正确,如果有和实际不符的地方,可以点back返回进行修改。

SonicWall SonicOS 6.5系统设置管理指南说明书

SonicWall™ SonicOS 6.5 系统设置管理目录关于设置您的 SonicOS 系统 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .13关于 SonicOS 管理界面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13配置基本设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .16关于设备 | 基本设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17配置防火墙名称 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 18更改管理员名称和密码 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19配置登录安全 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19配置多管理员访问 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22启用增强的审核记录支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26配置管理界面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26配置前板管理界面(仅限 SuperMassive 防火墙) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31配置客户端证书验证 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32检查证书过期 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 35配置 SSH 管理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36配置高级管理选项 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36手动下载 SonicPoint 镜像 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 38选择语言 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 39管理 SNMP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .41关于设备 | SNMP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41关于 SNMP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41设置 SNMP 访问权限 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 42将 SNMP 配置为服务并添加规则 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 50关于 SNMP 日志 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 50管理证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .51关于证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51关于数字证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51关于证书和证书请求表 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 52导入证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 54删除证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 56生成证书签名请求 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 56配置简单证书注册协议 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 60配置时间设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .62关于设备 | 时间 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 62设置系统时间 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 62配置 NTP 设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 64设置日程 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .66关于日程 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 66SonicWall SonicOS 6.5 管理指南关于设备 | 日程 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 66添加自定义日程 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 67修改日程 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 68删除自定义日程 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 69关于管理用户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .72关于用户管理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 72使用本地用户和群组进行验证 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 73使用 RADIUS 进行身份验证 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 76使用 LDAP/Active Directory/eDirectory 验证 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 76关于单点登录 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 80安装单点登录代理和/或终端服务代理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 90关于多管理员支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 107配置多管理员支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 108配置用于管理用户的设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .111用户 | 设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 111配置用户验证和登录设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 112配置用户会话 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 120自定义 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 123配置 RADIUS 身份验证 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 129配置 SonicWall 以支持 LDAP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 134关于对多个 LDAP 服务器的扩展支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 140关于从 LDAP 导入和镜像 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 141关于增强版 LDAP 测试 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 143配置 SonicOS 以使用 SonicWall SSO 代理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 143管理身份验证分区 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .165关于身份验证分区 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 165关于用户身份验证分区 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 166关于子分区 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 167关于分区间用户漫游 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 169关于身份验证分区选择 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 170关于对多个 LDAP 服务器的扩展支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 172每个分区的 DNS 服务器和分割 DNS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 172关于 RADIUS 身份验证 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 172从非分区配置升级 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 173配置身份验证分区和策略 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 173显示和过滤用户/分区 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 173配置和管理分区 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 175配置分区选择策略 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 186配置进行身份验证分区的服务器、代理和客户端 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 189配置本地用户和群组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .191配置本地用户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 191SonicWall SonicOS 6.5 管理指南添加本地用户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 192编辑本地用户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 197从 LDAP 导入本地用户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 198配置访客管理员 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 198配置本地群组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 199创建或编辑本地群组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 200从 LDAP 导入本地群组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 208按 LDAP 位置设置用户成员身份 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 208管理访客服务 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .209用户 | 访客服务 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 209全局访客设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 209访客配置文件 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 210管理访客帐户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .213用户 | 访客帐户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 213查看访客帐户统计 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 213添加访客帐户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 215启用访客帐户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 221启用访客帐户自动删除 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 221编辑访客帐户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 221删除访客帐户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 221打印帐户详细信息 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 222配置接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .224关于接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 225物理和虚拟接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 225 SonicOS 安全对象 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 227透明模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 228 IPS 探查器模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 228 Firewall Sandwich . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 230 HTTP/HTTPS 重定向 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 230在接口上启用 DNS 代理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 230网络 | 接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 230显示/隐藏 PortShield 接口(仅限 IPv4) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 232接口设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 233接口流量统计 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 233配置接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 234配置静态接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 234配置路由模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 239在接口上启用带宽管理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 241配置透明 IP 模式下的接口(连接 L3 子网) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 242配置无线接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 245配置 WAN 接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 248SonicWall SonicOS 6.5 管理指南配置链路聚合和端口冗余 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 255配置虚拟接口(VLAN 子接口) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 259配置 IPS 探查器模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 260配置安全服务(统一威胁管理) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 263配置有线和 Tap 模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 264带有链路聚合的有线模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 267二层桥接模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 267配置二层桥接模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 283非对称路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 290配置 IPv6 接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29131 位网络 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 291PPPoE 未编号接口支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 292PortShield 配置接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .295网络 | PortShield 群组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 295关于 PortShield . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 295 X -系列交换机的 SonicOS 支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 296管理端口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 305配置 PortShield 群组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 313设置故障切换和负载均衡 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .319网络 | 故障切换和负载均衡 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 319关于故障切换和负载均衡 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 319故障切换和负载均衡的工作原理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 320多个 WAN (MWAN) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 321网络 | 故障切换和负载均衡 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 321配置故障切换和负载均衡组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 324配置群组成员的探测设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 327配置网络区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .329关于区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 329区域的工作方式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 330预定义区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 330安全类型 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 331允许接口信任 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 331对区域启用 SonicWall 安全服务 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 331网络 | 区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 332区域设置表 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 333添加新区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 333配置访客访问的区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 335配置用于开放式验证和社交登录的区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 338配置 WLAN 区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 338删除区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 340配置有线模式 VLAN 转换 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .341SonicWall SonicOS 6.5 管理指南网络 | VLAN 转换 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 341关于 VLAN 转换 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 341创建和管理 VLAN 映射 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 342配置 DNS 设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .349网络 | DNS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 349关于分割 DNS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 351管理 DNS 服务器 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 352 DNS 和 IPv6 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 357 DNS 和 IPv4 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 358配置 DNS 代理设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .361网络 > DNS 代理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 362关于 DNS 代理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 363启用 DNS 代理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 365配置 DNS 代理设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 367监控 DNS 服务器状态 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 367监控分割 DNS 服务器状态 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 368查看和管理静态 DNS 缓存条目 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 369查看 DNS 代理缓存条目 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 370配置路由通告和路由策略 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .372关于路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 372关于度量和管理距离 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 373路由通告 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 374 ECMP 路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 374基于策略的路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 375基于策略的 TOS 路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 375基于 PBR 度量值的优先级 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 376基于策略的路由和 IPv6 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 377 OSPF 和 RIP 高级路由服务 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 377丢弃隧道接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 384网络 | 路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 384网络 | 路由 > 设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 384网络 | 路由 > 路由策略 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 385网络 | 路由 > 路由通告 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 386网络 | 路由 > OSPFv2 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 387网络 | 路由 > RIP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 388网络 | 路由 > OSPFv3 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 389网络 | 路由 > RIPng . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 391配置路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 392按度量值设置路由的优先级 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 392为通过路由公告学习的默认路由配置度量值 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 393配置路由通告 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 393配置静态和基于策略的路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 394SonicWall SonicOS 6.5 管理指南。

SonicWALL配置手册--

SonicWALL配置手册--SonicWALL防火墙标准版配置SonicWall标准版网络向导配置 (1)SonicWall标准版规则向导配置 (7)SonicWall标准版一般规则向导配置 (7)SonicWall标准版服务器规则向导配置 (12)SonicWall标准版一般规则直接配置 (15)SonicWall标准版服务器1对1 NAT配置 (18)SonicWall标准版透明模式配置 (19)SonicWall标准版网络向导配置首次接触SonicW ALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL 防火墙默认的IP地址为192.168.168.168,我们也可以通过setuptool.exe这个小工具探知SonicW ALL防火墙的IP地址。

如图所示:当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,点next,提示我们是否修改管理员密码,暂时不修改,点next,提示我们修改防火墙的时区,我们选择中国的时区。

点next,提示我们设置W AN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:我们点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

点next,防火墙询问我们在LAN口是否开启DHCP server的功能,并是否是默认的网段,我们可根据实际情况做调整,决定开始或关闭,以及网段地址等,如下图:点next,防火墙将把前面做的设置做一个摘要,以便我们再一次确认是否设置正确,如果有和实际不符的地方,可以点back返回进行修改。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

S o n i c W A L L防火墙标准版配置

SonicWall标准版网络向导配置............................................................................................................. SonicWall标准版规则向导配置............................................................................................................. SonicWall标准版一般规则向导配置..................................................................................................... SonicWall标准版服务器规则向导配置................................................................................................. SonicWall标准版一般规则直接配置..................................................................................................... SonicWall标准版服务器1对1 NAT配置............................................................................................. SonicWall标准版透明模式配置............................................................................................................. SonicWall标准版网络向导配置

首次接触SonicWALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为,我们也可以通过setuptool.exe 这个小工具探知SonicWALL防火墙的IP地址。

如图所示:

当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:

设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,

点next,提示我们是否修改管理员密码,

暂时不修改,点next,提示我们修改防火墙的时区,我们选择中国的时区。

点next,提示我们设置WAN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:

我们点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

点next,防火墙询问我们在LAN口是否开启DHCP server的功能,并是否是默认的网段,我们可根据实际情况做调整,决定开始或关闭,以及网段地址等,如下图:

点next,防火墙将把前面做的设置做一个摘要,以便我们再一次确认是否设置正确,如果有和实际不符的地方,可以点back返回进行修改。

按照我们前面的设置,防火墙开启了NAT模式——即在LAN内的PC访问WAN外的互连网时,将转换其IP地址为WAN口地址。

点apply,设置生效。

并需要重起防火墙,点restart重起。

当把配置做好以后,我们将防火墙的X1口接到ISP进来的网线上,将X0口接到内网交换机上。

这时,我们可以找一个内网的机器,测试是否可以访问外网:

SonicWall标准版规则向导配置

SonicWall标准版一般规则向导配置

当我们做如上的配置后,此时的策略是默认允许内网的所有机器可以任意的访问外网,为了符合公司的安全策略,我们如果要相关的安全策略,限制一些访问的协议。

通常有两种做法:一种是先限制所有的协议,在逐步开放需要访问的协议;另一种是先开放所有的协议,在逐步禁止不能访问的协议。

我们以第二种方式为例。

选择firewall,

我们可以点右上角的rule wizard,也可以直接点add,以使用规则向导为例:

点next,我们选择规则类型,public server rule我们在DMZ或者LAN有服务器,需要对外发布,——即允许来自WAN口的PC可以访问我们的服务器而做的端口映射。

而general rule则是前面强调的针对LAN或DMZ区访问外网的权限控制。

我们以此为例,选择general rule。

点next,选择我们需要控制的协议和服务,此处我们选择web,

点next,选择针对的web的执行的动作,由于默认已经有一条规则允许内网可以任意的访问外网,我们为控制内网的访问权限,选择deny,同时还有TCP连接超时的时间,默认是15分钟,可根据需要做修改。

如无特殊要求,可使用默认设置。

点next,此处设置此规则的源接口和源IP地址,根据需要做一配置,我们此处选择LAN的做规则控制。

点next,此处选择规则生效的目的接口和目的IP地址,*表示任意的地址。

点next,此处设置规则生效的时间,默认是一直生效,可根据需要修改时间。

点next,相关的规则设置的选项已经设置好了。

点apply,规则生效,在规则列表的最上面一条,即是我们刚才通过规则向导设置的规则。

SonicWall标准版服务器规则向导配置

假如我们在DMZ区或者LAN区还有一些服务器需要对外发布,那么,我们也需要添加相关的规则,以允许来自外网的访问。

以web服务为例,通过规则向导来配置,如下:

点rule wizard,

点next,选择public server rule

点next,我们选择需要对外发布的服务类型,此处选择web,输入服务器的IP地址,并选择其所处的接口,此处选择LAN口,

点next,

点apply,规则生效

我们可以看到,在规则列表中的第4条即为我们添加的规则。

在我们添加这条规则的背后,服务器的IP地址被映射成了WAN口的地址,并自动添加了相关的NAT配置。

SonicWall标准版一般规则直接配置

通过前面的向导配置,我们可以发现,添加一般规则时,其配置过程相对复杂,因为,我们可以直接添加策略,而不用通过向导配置。

如下,

在firewall 界面,的access rules下,直接点add:

我们以禁止内网IP为的PC不允许访问外网的ftp服务为例,在action处,选择deny,在service 处选择ftp,source处选择LAN口的,在地址段处添写IP,,

在destination处选择WAN口,地址保留*号,表示任意地址。

如果我们不需要做进一步的设置,如规则生效时间,带宽等,可直接点OK生效,如果需要做进一步设置,选advanced,修改我们需要设置的时间,

如果要做带宽限制,选择bandwidth,将enable勾选,并输入相关的带宽控制要求。

(注:由于本条规则deny,所以带宽控制不可用)

点OK,规则生效。

规则列表中的第2条即为我们添加的规则。

SonicWall标准版服务器1对1 NAT配置

如果我们有多余的公网IP地址,并且希望服务器可以单独拥有一个公网IP地址,即我们需要对服务器做1对1的NAT时,我们需要通过如下的配置来实现:

点network,选择one-to-one NAT,我们勾选enable one-to-one NAT

点add,

在弹出的界面中,我们输入相关的服务器IP和公网IP,在range length处,我们可以添入相关的数字,如果只有1个服务器,添1,如果添入的数字为其他数字如5,则,私网地址处,将从我们添入的地址开始,公网地址处,也将从我们添入的公网地址开始,一一对应,并递增直到段的长度结束。

点OK后,NAT生效。

如下图。

在做完1对1的NAT后,我们选择到firewall界面,选择access rules,来添加相关的规则,

同样可通过rule wizard来做向导配置,其界面如前所述。

SonicWall标准版透明模式配置

如果需要将防火墙部署成透明模式,在我们登陆防火墙时,在弹出的向导设置页面选择cancel,输入默认的帐号密码

点login,然后选择networks

我们点LAN对应的编辑条,并在IP地址处输入给予防火墙的IP地址,并把掩码做相应的修改,以符合实际情况。

点OK,配置生效。

此时,我们选择WAN口的模式,选择透明模式,

选择后生效,

点WAN口的编辑图标,修改WAN口的网关地址,以便可以和其他网络进行通讯。

点intranet,

在这里,如果我们选择第二个选项,点add后,添加的IP将属于LAN,其于的IP属于WAN 口;如果我们选择第三个选项,点add后,添加的IP将属于WAN,其于的IP属于LAN口。

我们可以选择一个添加比较简单的选项。

以选择第二个选项为例。

点add,添加属于LAN口的IP,

点OK,添加的IP生效。

如果还有别的地址需要添加,我们可以点add,进一步添加。

即完成网络方面的配置,如果需要做规则等,可通过前面的叙述配置。