AD+802.1X+RADIUS认证配置手册(可编辑修改word版)

05-802.1X与RADIUS-Offload功能组合认证典型配置举例

802.1X与RADIUS Offload功能组合认证典型配置举例Copyright © 2014 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 简介 (1)2 配置前提 (1)3 配置举例 (1)3.1 组网需求 (1)3.2 配置思路 (1)3.3 配置注意事项 (2)3.4 配置步骤 (2)3.4.1 AC的配置: (2)3.4.2 RADIUS server的配置: (4)3.5 验证配置 (5)3.6 配置文件 (6)4 相关资料 (7)i1 简介本文档介绍当RADIUS服务器不支持EAP认证时,无线控制器采用802.1X的认证方式为EAP中继方式对无线客户端进行认证的典型配置举例。

2 配置前提本文档不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解AAA、802.1X和WLAN特性。

3 配置举例3.1 组网需求如图1所示,Client和AP通过DHCP服务器分配IP地址,RADIUS服务器不支持EAP认证,要求:∙在AC上配置802.1X认证,以控制Client对网络资源的访问。

∙802.1X认证方式采用EAP中继方式。

∙对Client和AC之间传输的数据进行加密,加密套件采用AES-CCMP。

∙在强制认证域dm0进行认证。

图1802.1X与RADIUS Offload组合认证组网图3.2 配置思路∙由于需求中RADIUS服务器不支持EAP认证,要配置EAP中继方式的802.1X认证,需要使能RADIUS Offload功能。

博达交换机802.1x认证配置手册

6

(Chap-Response/MD5 Challenge)

Radius-access--Request Radius-access--Accept

(Chap-Success)

8

7

802.1X---22

802.1x EAP终结认证图示

3. 结合 结合Radius认证 认证

EAP透传方式: 透传方式: 透传方式

2. System间信息交换 间信息交换

.Authenticator与 Authentication Server 间通过EAP帧

交换信息

.Supplicant 与 Authenticator 间则以IEEE 802.1x 所

定义的EAPoL帧交换信息。

.EAP 帧中封装了认证数据,该认证数据将被封装

缺点:

需要特定的客户端软件

802.1X---19

三、802.1x 在博达交换机上 的认证方式

802.1X---20

1. 本地数据库认证

客户端

1 2 3 4 5 6

博达交换机 EAPOL-Start EAP-Request/Identity EAP-Response/Identity EAP-Request/MD5 Challenge EAP-Response/MD5 Challenge EAP-Success

配置802.1x的AAA认证方式 的 配置 认证方式

dot1x max-req count

配置身份认证请求的最大次数

802.1X---27

802.1x的配置任务 的配置任务

dot1x user-permit xxxx

配置端口下绑定的用户

dot1x authentication method yyy

802.1X认证完整配置过程RADIUS_server搭建

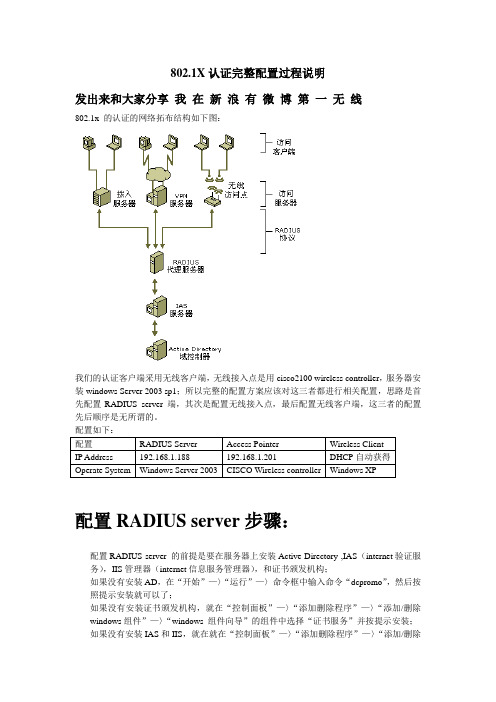

802.1X认证完整配置过程说明发出来和大家分享我在新浪有微博第一无线802.1x 的认证的网络拓布结构如下图:我们的认证客户端采用无线客户端,无线接入点是用cisco2100 wireless controller,服务器安装windows Server 2003 sp1;所以完整的配置方案应该对这三者都进行相关配置,思路是首先配置RADIUS server 端,其次是配置无线接入点,最后配置无线客户端,这三者的配置先后顺序是无所谓的。

配置如下:配置RADIUS Server Access Pointer Wireless ClientIP Address 192.168.1.188 192.168.1.201 DHCP自动获得Operate System Windows Server 2003 CISCO Wireless controller Windows XP配置RADIUS server步骤:配置RADIUS server 的前提是要在服务器上安装Active Directory ,IAS(internet验证服务),IIS管理器(internet信息服务管理器),和证书颁发机构;如果没有安装AD,在“开始”—〉“运行”—〉命令框中输入命令“dcpromo”,然后按照提示安装就可以了;如果没有安装证书颁发机构,就在“控制面板”—〉“添加删除程序”—〉“添加/删除windows组件”—〉“windows 组件向导”的组件中选择“证书服务”并按提示安装;如果没有安装IAS和IIS,就在就在“控制面板”—〉“添加删除程序”—〉“添加/删除windows组件”—〉“windows组件向导”的组件中选择“网络服务”按提示完成安装;在AD和证书服务没有安装时,要先安装AD然后安装证书服务,如果此顺序翻了,证书服务中的企业根证书服务则不能选择安装;在这四个管理部件都安装的条件下,可以配置RADIUS服务器了。

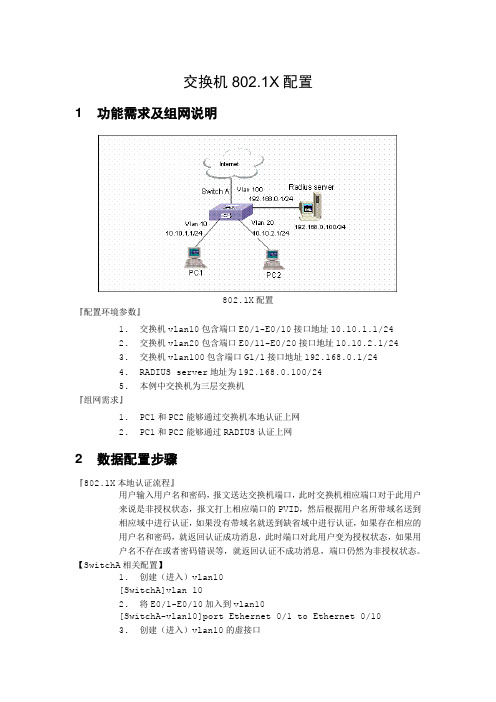

交换机802.1X配置

交换机802.1X配置1功能需求及组网说明802.1X配置『配置环境参数』1.交换机vlan10包含端口E0/1-E0/10接口地址10.10.1.1/242.交换机vlan20包含端口E0/11-E0/20接口地址10.10.2.1/243.交换机vlan100包含端口G1/1接口地址192.168.0.1/244.RADIUS server地址为192.168.0.100/245.本例中交换机为三层交换机『组网需求』1.PC1和PC2能够通过交换机本地认证上网2.PC1和PC2能够通过RADIUS认证上网2数据配置步骤『802.1X本地认证流程』用户输入用户名和密码,报文送达交换机端口,此时交换机相应端口对于此用户来说是非授权状态,报文打上相应端口的PVID,然后根据用户名所带域名送到相应域中进行认证,如果没有带域名就送到缺省域中进行认证,如果存在相应的用户名和密码,就返回认证成功消息,此时端口对此用户变为授权状态,如果用户名不存在或者密码错误等,就返回认证不成功消息,端口仍然为非授权状态。

【SwitchA相关配置】1.创建(进入)vlan10[SwitchA]vlan 102.将E0/1-E0/10加入到vlan10[SwitchA-vlan10]port Ethernet 0/1 to Ethernet 0/103.创建(进入)vlan10的虚接口[SwitchA]interface Vlan-interface 104.给vlan10的虚接口配置IP地址[SwitchA-Vlan-interface10]ip address 10.10.1.1255.255.255.05.创建(进入)vlan20[SwitchA-vlan10]vlan 206.将E0/11-E0/20加入到vlan20[SwitchA-vlan20]port Ethernet 0/11 to Ethernet 0/207.创建(进入)vlan20虚接口[SwitchA]interface Vlan-interface 208.给vlan20虚接口配置IP地址[SwitchA-Vlan-interface20]ip address 10.10.2.1255.255.255.09.创建(进入)vlan100[SwitchA]vlan 10010.将G1/1加入到vlan100[SwitchA-vlan100]port GigabitEthernet 1/111.创建进入vlan100虚接口[SwitchA]interface Vlan-interface 10012.给vlan100虚接口配置IP地址[SwitchA-Vlan-interface100]ip address 192.168.0.1255.255.255.0【802.1X本地认证缺省域相关配置】1.在系统视图下开启802.1X功能,默认为基于MAC的认证方式[SwitchA]dot1x2.在E0/1-E0/10端口上开启802.1X功能,如果dot1x interface后面不加具体的端口,就是指所有的端口都开启802.1X[SwitchA]dot1x interface eth 0/1 to eth 0/103.这里采用缺省域system,并且缺省域引用缺省radius方案system。

802.1X用户的RADIUS认证

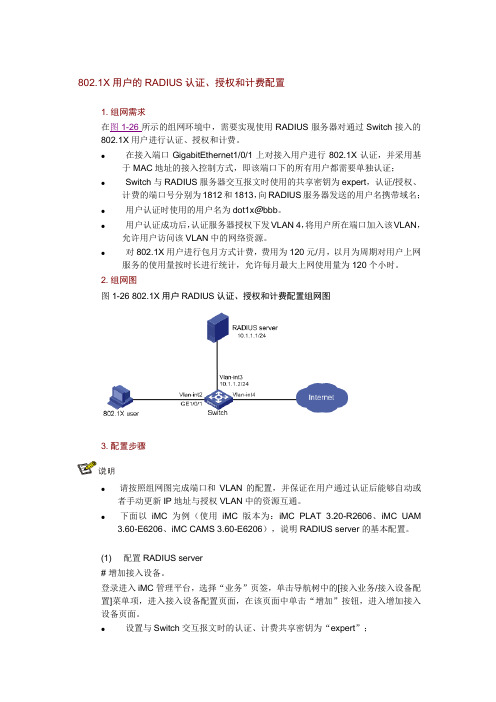

802.1X用户的RADIUS认证、授权和计费配置1. 组网需求在图1-26所示的组网环境中,需要实现使用RADIUS服务器对通过Switch接入的802.1X用户进行认证、授权和计费。

●在接入端口GigabitEthernet1/0/1上对接入用户进行802.1X认证,并采用基于MAC地址的接入控制方式,即该端口下的所有用户都需要单独认证;●Switch与RADIUS服务器交互报文时使用的共享密钥为expert,认证/授权、计费的端口号分别为1812和1813,向RADIUS服务器发送的用户名携带域名;●用户认证时使用的用户名为dot1x@bbb。

●用户认证成功后,认证服务器授权下发VLAN 4,将用户所在端口加入该VLAN,允许用户访问该VLAN中的网络资源。

●对802.1X用户进行包月方式计费,费用为120元/月,以月为周期对用户上网服务的使用量按时长进行统计,允许每月最大上网使用量为120个小时。

2. 组网图图1-26 802.1X用户RADIUS认证、授权和计费配置组网图3. 配置步骤●请按照组网图完成端口和VLAN的配置,并保证在用户通过认证后能够自动或者手动更新IP地址与授权VLAN中的资源互通。

●下面以iMC为例(使用iMC版本为:iMC PLAT 3.20-R2606、iMC UAM3.60-E6206、iMC CAMS 3.60-E6206),说明RADIUS server的基本配置。

(1)配置RADIUS server# 增加接入设备。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[接入业务/接入设备配置]菜单项,进入接入设备配置页面,在该页面中单击“增加”按钮,进入增加接入设备页面。

●设置与Switch交互报文时的认证、计费共享密钥为“expert”;●设置认证及计费的端口号分别为“1812”和“1813”;●选择业务类型为“LAN接入业务”;●选择接入设备类型为“H3C”;●选择或手工增加接入设备,添加IP地址为10.1.1.2的接入设备;●其它参数采用缺省值,并单击<确定>按钮完成操作。

AD+802.1X+RADIUS认证配置手册

AD+RADIUS+802.1X认证配置手册一、AD域安装(SERVER2008)1、命令提示符2、3、输入 dcpromo 打开AD服务器安装向导。

会弹出如下错误:然后一路下一步,中途会检查DNS设置大约5分钟左右然后重启一路下一步直到安装至此证书服务安装完成,然后给这台服务器申请证书,如下二、RADIUS安装与配置三、802.1x配置1.2960交换机配置交换机全局配置:Switch(config)#aaa new-model //开启AAA认证Switch(config)#aaa authentication dot1x default group radius //dot1x采用radius认证Switch(config)# radius-server host 192.168.6.200 auth-port 1812 acct-port 1813 key 123456 //指定radius服务器的IP地址、端口号及与radius服务器通讯的密钥为123456配置radius服务器时需要用到此密钥Switch(config)#dot1x system-auth-control //全局启用dot1x认证交换机接口配置:Switch(config)#interface FastEthernet0/1 //进入1号接口Switch(config-if)#switchport mode access //指定接口为access类型,只有此模式下的端口才支持802.1xSwitch(config-if)#authentication port-control auto //接口启用dot1x认证,并指定接口认证控制模式为自动Switch(config-if)#dot1x pae authenticator //设定这个接口为802.1x认证接口(即弹出提示用户输入用户密码的窗口,并负责将用户输入的用户密码传给radius服务器进行认证)Switch(config-if)#spanning-tree portfast //加快认证的速度,可选Switch(config-if)#authentication host-mode multi-auth //指定该接口的认证模式为多用户认证(即该接口下接交换机时要启用这个模式,可选)Switch(config-if)#authentication violation protect //当身份验证失败时将此端口至于受保护的模式(可选)Switch(config)#interface vlan 1 //进入vlan1虚拟接口Switch(config-if)#ip address 192.168.6.200 255.255.255.0 //配置交换机的管理地址(即和radius服务器通讯的IP地址)此地址在配置radius服务器时要用到2.华为5600交换机配置全局配置:[Quidway]dot1x //全局开启dot1x认证[Quidway] dot1x authentication-method eap md5-challenge //指定dot1x采用的认证方法[Quidway]radius scheme 802.1x//定义radius认证服务器802.1x的相关属性[Quidway-radius-802.1x]server-type standard //定义radius服务采用标准形式[Quidway-radius-802.1x] primary authentication 192.168.6.200 //指定认证服务器的地址[Quidway-radius-802.1x] key authentication 123456 //指定认证与认证服务器通讯的密钥[Quidway-radius-802.1x]user-name-format without-domain //定义登陆用户名的格式[Quidway]domain 802.1x //定义802.1x域的相关属性[Quidway-isp-802.1x]scheme radius-scheme 802.1x//应用上面定于的radius服务器802.1x [Quidway-isp-802.1x]accounting optional //设置审计为可选[Quidway]domain default enable 802.1x //设定默认域采用802.1x域接口配置:[Quidway]interface g 1/0/12 //进入12号接口[Quidway-GigabitEthernet1/0/12]port link-type access //指定端口模式为access[Quidway-GigabitEthernet1/0/12]dot1x //开启dot1x认证[Quidway-GigabitEthernet1/0/12]dot1x port-control auto //端口控制采用自动模式[Quidway-GigabitEthernet1/0/12]dot1x port-method macbased//采用基于mac地址的认证四、PC机配置(win7)重启在PC重启的过程中进入AD域服务器,将刚刚加入域的计算机与之前创建好的用户test绑定,意思是只有test用户可以登录刚刚加入域的计算机。

搭建802.1X接入认证环境配置教程

搭建802.1X接入认证环境配置教程搭建802.1X接入认证环境配置教程目录一、环境介绍 (2)二、Radius服务器安装步骤 (3)2.1、安装前准备 (3)2.2、默认域安全设置 (5)2.3、配置Active Directory 用户和计算机 (6)2.4、设置自动申请证书 (12)2.5、配置Internet验证服务(IAS) (14)2.5.1、配置Radius客户端 (15)2.5.2、配置远程访问记录 (16)2.5.3、配置远程访问策略 (17)2.5.4、配置连接请求策略 (22)2.6、配置Internet信息服务(IIS)管理器 (24)三、测试Radius服务器 (25)3.1、测试 (25)3.2、查看日志 (26)四、配置Radius认证客户端(交换机) (27)五、接入客户端配置 (28)一、环境介绍在真实环境下,802.1x认证的网络拓布结构如下图:为了测试用,搭建Radius服务器测试环境如下图,Radius服务器采用Windows 2003系统,Radius客户端采用思科3550交换机:二、Radius服务器安装步骤2.1、安装前准备1、安装DNS服务(为安装活动目录做准备的,活动目录必须先安装DNS)[步骤]:开始→控制面板→添加或删除程序→添加/删除windows组件→进入网络服务→选中“域名系统(DNS)”。

2、配置活动目录[步骤]:(没有特别描述,默认单击“下一步”即可)第一步:开始→运行→输入活动目录安装命令“dcpromo”,进入活动目录安装向导。

第二步:设置新的域名,如本例“”。

第三步:活动目录安装程序会检测系统是否已经安装DNS,若DNS已经安装,请选择第二项“在这台计算机上安装并配置DNS服务器,并将这台DNS服务器设置为这台计算机的首选DNS服务器”。

否则,请先安装DNS服务。

第四步:默认单击“下一步”后,系统开始安装并配置活动目录,这段时间比较长,请耐心等待。

802.1x+RADIUS认证计费技术原理及配置

Radius报文格式

• 封装在UDP数据域的RADIUS报文:

Type Len

code id length

Code:

1 2 3 Access-Request Access-Accept Access-Reject Accounting-Request Accounting-Response Access-Challenge

Radius与PAP、CHAP的结合

• Radius提供了不同的属性来支持PAP、CHAP 等本地认证方式。

– 如PAP及其他类似认证方式使用Radius的UserName(1)、User-Password(2)等属性 – CHAP使用User-Name(1)、CHAP-Password(3)、 CHAP-Challenge(60)等属性

DHCP+Web认证计费技术

Internet

Web Portal的BAS设备

瓶颈!!

Radius服务器

核心交换机

Si

普通的接入交换机

用户

802.1X认证计费技术

Internet

高效!!

Radius服务器

核心交换机

业务数据流 认证报文流

汇聚交换机

汇聚交换机

802.1X交换机

几种认证计费技术比较

PPPoE 标准化程度 封装开销 RFC2516 大 DHCP+WEB WEB软件厂商私有 小 802.1X 标准 小

Radius属性

Radius属性类型用一个字节来表示,分别为1-255号属 性,区分为三类: • 标准属性——Radius最基本的属性定义在RFC2865和 RFC2866中,如用户名、密码、计费和常用授权信息 等; • 扩展标准属性——RFC2867-2869是Radius的扩展协议, 在其中定义了一些针对特殊应用(如支持隧道应用、 支持EAP等)的属性; • 扩展私有属性——即26号属性,属性值由厂商自己定 义。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

AD+RADIUS+802.1X认证配置手册

一、AD域安装(SERVER2008)

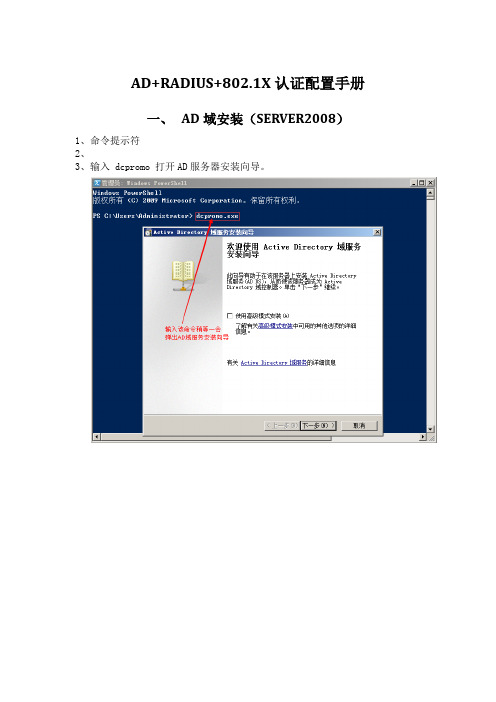

1、命令提示符

2、

3、输入 dcpromo 打开AD服务器安装向导。

会弹出如下错误:

然后一路下一步,中途会检查DNS设置大约5分钟左右

然后重启

一路下一步直到安装

至此证书服务安装完成,然后给这台服务器申请证书,如下

二、RADIUS安装与配置

三、802.1x配置

1.2960交换机配置

交换机全局配置:

Switch(config)#aaa new-model //开启AAA认证

Switch(config)#aaa authentication dot1x default group radius //dot1x采用radius认证Switch(config)# radius-server host 192.168.6.200 auth-port 1812 acct-port 1813 key 123456 //指定radius服务器的IP地址、端口号及与radius服务器通讯的密钥为123456配置radius服务器时需要用到此密钥

Switch(config)#dot1x system-auth-control //全局启用dot1x认证

交换机接口配置:

Switch(config)#interface FastEthernet0/1 //进入1号接口

Switch(config-if)#switchport mode access //指定接口为access类型,只有此模式下的端口

才支持802.1x

Switch(config-if)#authentication port-control auto //接口启用dot1x认证,并指定接口认证

控制模式为自动

Switch(config-if)#dot1x pae authenticator //设定这个接口为802.1x认证接口(即弹出提示

用户输入用户密码的窗口,并负责将用户输入的用户密码传给radius服务器进行认证)Switch(config-if)#spanning-tree portfast //加快认证的速度,可选

Switch(config-if)#authentication host-mode multi-auth //指定该接口的认证模式为多用户认证(即该接口下接交换机时要启用这个模式,可选)

Switch(config-if)#authentication violation protect //当身份验证失败时将此端口至于受保护的模式(可选)

Switch(config)#interface vlan 1 //进入vlan1虚拟接口

Switch(config-if)#ip address 192.168.6.200 255.255.255.0 //配置交换机的管理地址(即和radius服务器通讯的IP地址)此地址在配置radius服务器时要用到2.华为5600交换机配置

全局配置:

[Quidway]dot1x //全局开启dot1x认证

[Quidway] dot1x authentication-method eap md5-challenge //指定dot1x采用的认证方法[Quidway]radius scheme 802.1x//定义radius认证服务器802.1x的相关属性[Quidway-radius-802.1x]server-type standard //定义radius服务采用标准形式[Quidway-radius-802.1x] primary authentication 192.168.6.200 //指定认证服务器的地址[Quidway-radius-802.1x] key authentication 123456 //指定认证与认证服务器通讯的密钥[Quidway-radius-802.1x]user-name-format without-domain //定义登陆用户名的格式[Quidway]domain 802.1x //定义802.1x域的相关属性

[Quidway-isp-802.1x]scheme radius-scheme 802.1x//应用上面定于的radius服务器802.1x [Quidway-isp-802.1x]accounting optional //设置审计为可选

[Quidway]domain default enable 802.1x //设定默认域采用802.1x域

接口配置:

[Quidway]interface g 1/0/12 //进入12号接口

[Quidway-GigabitEthernet1/0/12]port link-type access //指定端口模式为access [Quidway-GigabitEthernet1/0/12]dot1x //开启dot1x认证

[Quidway-GigabitEthernet1/0/12]dot1x port-control auto //端口控制采用自动模式[Quidway-GigabitEthernet1/0/12]dot1x port-method macbased//采用基于mac地址的认证

四、PC机配置(win7)

重启

在PC重启的过程中进入AD域服务器,将刚刚加入域的计算机与之前创建好的用户test绑

定,意思是只有test用户可以登录刚刚加入域的计算机。

PC重启完成,然后用test用户登陆刚刚加入域的计算机

此过程可能需要输入域管理员的账密,输入即可(一般为administrator)

然后会弹出确认框,点击是,然后重新打开浏览器申请证书

可(一般为administrator)。