实战分析端口VLAN与802.1Q VLAN以及tagged和untagged的区别

交换机常用功能举例(四)——管理型交换机IEEE 802.1Q VLAN设置应用实例

交换机常用功能举例(四)——管理型交换机IEEE 802.1Q VLAN设置应用实例一VLAN的概念VLAN(Virtual Local Area Network)即虚拟局域网,是一种通过将局域网内的设备逻辑地而不是物理地划分成一个个网段从而实现虚拟工作组的新兴技术。

IEEE于1999年颁布了用以标准化VLAN实现方案的802.1Q协议标准草案。

VLAN是为解决以太网的广播问题和安全性而提出的一种协议,它在以太网帧的基础上增加了VLAN 头,用VLAN ID把用户划分为更小的工作组,限制不同工作组间的用户二层互访,每个工作组就是一个虚拟局域网。

虚拟局域网的好处是控制网络的广播风暴、确保网络安全、简化网络管理、减少了对路由器的需求、灵活的网络分组、减少网络解决方案费用、更合理的利用服务资源。

VLAN是局域交换网的灵魂。

VLAN充分体现了现代网络技术的重要特征:高速、灵活、管理简便和扩展容易。

是否具有VLAN功能是衡量局域网交换机的一项重要指标。

网络的虚拟化是未来网络发展的潮流。

二VLAN的划分方式VLAN的定义方式有:物理端口、MAC地址、协议、IP地址和用户自定义过滤方式等。

802.1Q是VLAN的标准,是将VLAN ID封装在帧头,使得帧跨越不同设备,也能保留VLAN信息。

不同厂家的交换机只要支持802.1Q VLAN就可以跨越交换机,可以统一划分管理。

三802.1q Tag VLAN的设置实例我司的大多数管理型交换机都支持基于端口的VLAN和基于802.1q协议的VLAN功能。

基于端口规则的VLAN这是最早的VLAN类型,也是最简单的VLAN,可以将局域网交换机其中的几个端口指定成一个VLAN。

以下主要介绍管理型交换机的IEEE 802.1Q VLAN设置,设置IEEE802.1Q VLAN大体分三步:1、选择VLAN的类型。

2、设置VLAN组的划分。

3、端口PVID值的设置。

下面用TL-SL3226P交换机举三个实例来说明802.1Q VLAN的划分方法。

VLAN技术详解

VLAN技术详解1 前⾔VLAN技术的出现不仅仅给我们在⽹络设计和规划上提供了更多的选择,也更为安全和⽅便的管理⽹络,同时由VLAN技术引出的各种相关应⽤也是层出不穷。

可以说VLAN技术是以太⽹技术的⼀个⾰命性的变⾰,同时也是以太⽹中最为基础和关键的技术。

本⽂主要针对VLAN技术产⽣的背景、VLAN技术的原理、VLAN的相关应⽤等⼏个部分来逐⼀进⾏介绍。

2 为什么需要VLAN?为什么需要VLAN技术,它的优点在哪⾥呢?在TCP/IP协议规范中,没有VLAN的定义。

当第⼆层⽹络交换机发展到⼀定程度的时候,传统的路由器由于在性能上的不⾜,它作为⽹络节点的统治地位受到了很⼤的挑战。

既然传统路由器是⽹络的瓶颈,⽽交换机⼜有如此优越的性能,为什么不⽤交换机取代传统路由器,来构造⽹络呢?我们都知道,位于协议第2层的交换机虽然能隔离冲突域,提⾼每⼀个端⼝的性能,但并不能隔离⼴播域,不能进⾏⼦⽹划分,不能层次化规划⽹络,更⽆法形成⽹络的管理策略,因为这些功能全都属于⽹络的第三层———⽹络层。

因此,如果只⽤交换机来构造⼀个⼤型计算机⽹络,将会形成⼀个巨⼤的⼴播域,结果是,⽹络的性能反⽽降低以⾄⽆法⼯作,⽹络的管理束⼿⽆策,这样的⽹络是不可想象的。

按照TCP/IP的原理,⼀般来说,⼴播域越⼩越好,⼀般不应超过200个站点。

那么,如何在⼀个交换⽹络中划分⼴播域呢?交换机的设计者们借鉴了路由结构中⼦⽹的思路,得出了虚⽹的概念,即通过对⽹络中的IP地址或MAC地址或交换端⼝进⾏划分,使之分属于不同的部分,每⼀个部分形成⼀个虚拟的局域⽹络,共享⼀个单独的⼴播域。

这样就可以把⼀个⼤型交换⽹络划分为许多个独⽴的⼴播域,即VLAN。

VLAN(Virtual LAN)中⽂叫做虚拟局域⽹,它的作⽤就是将物理上互连的⽹络在逻辑上划分为多个互不相⼲的⽹络,这些⽹络之间是⽆法通讯的,就好像互相之间没有连接⼀样,因此⼴播也就隔离开了。

VLAN的实现原理⾮常简单,通过交换机的控制,某⼀VLAN成员发出的数据包交换机只发给同⼀VLAN的其它成员,⽽不会发给该VLAN成员以外的计算机。

802.1Q协议

802.1Q协议,即Virtual Bridged Local Area Networks协议,主要规定了VLAN的实现,下面我们首先讲述一下有关VLAN的基本观念。

Virtual LANs目前发展很快,世界上主要的大网络厂商在他们的交换机设备中都实现了VLAN协议,顾名思义,VLAN就是虚拟局域网,比如对于QuidwayS2403交换机来说,可以将它的24个10M以太网口划分为几个组,比如协议组,A TM组,测试组等,这样,组内的各个用户就象在同一个局域网内(可能协议组的用户位于很多的交换机上,而非一个交换机)一样,同时,不是本组的用户也无法访问本组的成员。

实际上,VLAN成员的定义可以分为4种:1,根据端口划分VLAN这种划分VLAN的方法是根据以太网交换机的端口来划分,比如S2403的1~4端口为VLAN A,5~17为VLAN B,18~24为VLAN C,当然,这些属于同一VLAN的端口可以不连续,如何配置,由管理员决定,如果有多个交换机的话,例如,可以指定交换机 1 的1~6端口和交换机 2 的1~4端口为同一VLAN,即同一VLAN可以跨越数个以太网交换机,根据端口划分是目前定义VLAN的最常用的方法,IEEE 802.1Q 协议规定的就是如何根据交换机的端口来划分VLAN。

这种划分的方法的优点是定义VLAN成员时非常简单,只要将所有的端口都指定义一下就可以了。

它的缺点是如果VLAN A的用户离开了原来的端口,到了一个新的交换机的某个端口,那么就必须重新定义。

2、根据MAC地址划分VLAN这种划分VLAN的方法是根据每个主机的MAC地址来划分,即对每个MAC地址的主机都配置他属于哪个组。

这种划分VLAN的方法的最大优点就是当用户物理位置移动时,即从一个交换机换到其他的交换机时,VLAN不用重新配置,所以,可以认为这种根据MAC地址的划分方法是基于用户的VLAN,这种方法的缺点是初始化时,所有的用户都必须进行配置,如果有几百个甚至上千个用户的话,配置是非常累的。

凯创A4交换机802.1Q VLAN配置命令及用法

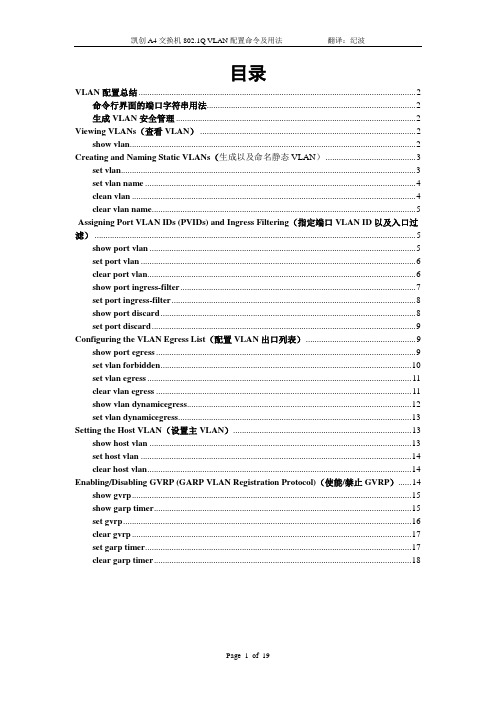

目录VLAN配置总结 (2)命令行界面的端口字符串用法 (2)生成VLAN安全管理 (2)Viewing VLANs(查看VLAN) (2)show vlan (2)Creating and Naming Static VLANs(生成以及命名静态VLAN) (3)set vlan (3)set vlan name (4)clean vlan (4)clear vlan name (5)Assigning Port VLAN IDs (PVIDs) and Ingress Filtering(指定端口VLAN ID以及入口过滤) (5)show port vlan (5)set port vlan (6)clear port vlan (6)show port ingress-filter (7)set port ingress-filter (8)show port discard (8)set port discard (9)Configuring the VLAN Egress List(配置VLAN出口列表) (9)show port egress (9)set vlan forbidden (10)set vlan egress (11)clear vlan egress (11)show vlan dynamicegress (12)set vlan dynamicegress (13)Setting the Host VLAN(设置主VLAN) (13)show host vlan (13)set host vlan (14)clear host vlan (14)Enabling/Disabling GVRP (GARP VLAN Registration Protocol)(使能/禁止GVRP) (14)show gvrp (15)show garp timer (15)set gvrp (16)clear gvrp (17)set garp timer (17)clear garp timer (18)802.1Q VLAN 配置命令及用法VLAN配置总结命令行界面的端口字符串用法关于如何在命令行界面指定VLANs以及端口号的用法,请参考page 6-1生成VLAN安全管理生成一个VLAN安全管理,必须:1 生成一个新VLAN 参考page 9-52 为步骤1要求的交换端口设置pvid 参考page 9-93 为步骤1添加要求的交换端口到出口列表参考page 9-154 给VLAN指定主机状态参考page 9-185 设置一个私有的名字以及访问策略参考page 7-14Viewing VLANs(查看VLAN)命令包含show vlanshow vlan使用此命令显示一个或者多个VLAN的所有相关信息。

8021q协议

802.1q协议802.1q协议是一种网络通信协议,用于虚拟局域网(VLAN)的标准化。

它允许网络管理员在现有的以太网基础设施上创建虚拟局域网,从而提供更好的网络管理和资源隔离。

背景随着企业网络规模的扩大和组织结构的变化,传统的以太网无法满足网络管理的需求。

当网络中存在多个部门或用户群体时,需要一种机制来隔离不同的数据流,以确保安全性和性能。

这就是802.1q协议的诞生背景。

802.1q标签在802.1q协议中,虚拟局域网是通过使用802.1q标签来实现的。

每个以太网帧都会被添加一个额外的标签,用于标识该帧所属的虚拟局域网。

这个标签包含了虚拟局域网的标识符(VLAN ID),以及一些其他的控制信息。

交换机的支持要使用802.1q协议,网络中的交换机必须支持VLAN的功能。

现代的企业级交换机通常都支持802.1q协议,并提供了相应的配置选项。

通过配置交换机的VLAN设置,管理员可以创建、删除和管理虚拟局域网。

VLAN的优势802.1q协议带来了许多优势,使得企业可以更好地管理和控制网络。

以下是一些主要的优点:1.隔离网络流量: VLAN允许管理员将网络划分为多个逻辑上独立的子网络,从而隔离不同部门或用户群体的流量。

这有助于提高网络的安全性和性能。

2.简化网络管理: VLAN提供了一种逻辑上集中管理网络资源的方法。

管理员可以根据需要调整虚拟局域网的配置,而无需对整个物理网络进行修改。

3.降低网络成本:使用VLAN可以减少物理设备的数量和复杂性。

管理员可以通过逻辑上的配置更灵活地利用现有的网络基础设施。

4.增强网络可靠性: VLAN可以提供冗余和负载均衡的功能。

通过将关键设备和服务器分配到不同的虚拟局域网上,可以确保网络中断的影响范围最小。

VLAN的配置以下是一些常见的配置步骤,用于在支持802.1q协议的交换机上创建和配置VLAN:1.启用VLAN功能:确保交换机已启用VLAN功能。

这通常可以在交换机的管理界面中完成。

常见IEEE 802标准子系列分类详细介绍

常见IEEE 802标准子系列分类详细介绍EEE 802标准是局域网和城域网技术的重要基础,IEEE 802通信标准为各种网络应用提供了标准和规范,使得各种网络设备和系统能够互联互通,促进了信息传输和交流的便利和发展。

前文简单的介绍了IEEE 802标准概述,以下是IEEE 802标准各个子系列的详细介绍:IEEE 802.1系列:这是关于局域网/城域网的体系结构、共存和网络管理的标准。

其中,IEEE 802.1Q定义了虚拟局域网(VLAN)的标准,使得在局域网上可以创建和管理多个独立的广播域。

IEEE 802.1P则是为了解决以太网的优先级问题,定义了以太网的优先级。

IEEE 802.2系列:这个系列定义了逻辑链路控制的服务原语和协议数据单元格式。

它为数据链路层提供了标准的协议规范。

IEEE 802.3系列:主要关注以太网的标准,包括10BASE-T、100BASE-T (快速以太网)和1000BASE-T(千兆以太网)等。

这些标准定义了以太网的物理层和数据链路层的操作规范。

IEEE 802.4系列:这个标准定义了标记总线访问方法以及物理层规范。

它是一种基于标记的访问控制协议,用于总线型网络。

IEEE 802.5系列:这个标准定义了标记环访问方法,它是一种基于标记的访问控制协议,用于环型网络。

IEEE 802.6系列:这个标准定义了城域网(MAN)的访问方法,它是一个更大的网络拓扑结构,覆盖了一个城市或地区。

IEEE 802.7系列:这个系列主要关注宽带技术的标准,包括宽带网络的接入和传输技术。

IEEE 802.8系列:这个系列主要关注光纤技术的标准,包括光纤网络的物理层和数据链路层的规范。

IEEE 802.9系列:定义了集成服务访问点接口规范,它为局域网和城域网提供了一种集成服务的接口。

IEEE 802.10系列:主要关注局域网/城域网的安全性,包括网络安全策略和安全协议等。

IEEE 802.11系列:这是无线局域网的标准,定义了无线局域网的访问方法和物理层技术规范,如WiFi技术。

VLANIEEE802.1Q

VLANIEEE802.1Q⼀、VLAN产⽣原因-⼴播风暴传统的局域⽹使⽤的是HUB,HUB只有⼀根总线,⼀根总线就是⼀个冲突域。

所以传统的局域⽹是⼀个扁平的⽹络,⼀个局域⽹属于同⼀个冲突域。

任何⼀台主机发出的报⽂都会被同⼀冲突域中的所有其它机器接收到。

后来,组⽹时使⽤⽹桥(⼆层交换机)代替集线器(HUB),每个端⼝可以看成是⼀根单独的总线,冲突域缩⼩到每个端⼝,使得⽹络发送单播报⽂的效率⼤⼤提⾼,极⼤地提⾼了⼆层⽹络的性能。

但是⽹络中所有端⼝仍然处于同⼀个⼴播域,⽹桥在传递⼴播报⽂的时候依然要将⼴播报⽂复制多份,发送到⽹络的各个⾓落。

随着⽹络规模的扩⼤,⽹络中的⼴播报⽂越来越多,⼴播报⽂占⽤的⽹络资源越来越多,严重影响⽹络性能,这就是所谓的⼴播风暴的问题。

由于⽹桥⼆层⽹络⼯作原理的限制,⽹桥对⼴播风暴的问题⽆能为⼒。

为了提⾼⽹络的效率,⼀般需要将⽹络进⾏分段:把⼀个⼤的⼴播域划分成⼏个⼩的⼴播域。

过去往往通过路由器对LAN进⾏分段。

⽤路由器替换中⼼节点交换机,使得⼴播报⽂的发送范围⼤⼤减⼩。

这种⽅案解决了⼴播风暴的问题,但是⽤路由器是在⽹络层上分段将⽹络隔离,⽹络规划复杂,组⽹⽅式不灵活,并且⼤⼤增加了管理维护的难度。

做为替代的LAN分段⽅法,虚拟局域⽹被引⼊到⽹络解决⽅案中来,⽤于解决⼤型的⼆层⽹络环境⾯临的问题。

虚拟局域⽹(VLAN——Virtual Local Area Network)逻辑上把⽹络资源和⽹络⽤户按照⼀定的原则进⾏划分,把⼀个物理上实际的⽹络划分成多个⼩的逻辑的⽹络。

这些⼩的逻辑的⽹络形成各⾃的⼴播域,也就是虚拟局域⽹VLAN虚拟局域⽹将⼀组位于不同物理⽹段上的⽤户在逻辑上划分成⼀个局域⽹内,在功能和操作上与传统LAN基本相同,可以提供⼀定范围内终端系统的互联。

VLAN与传统的LAN相⽐,具有以下优势:1. 减少移动和改变的代价即所说的动态管理⽹络,也就是当⼀个⽤户从⼀个位置移动到另⼀个位置时,他们的⽹络属性不需要重新配置,⽽是动态的完成。

交换机端口的tag与untag

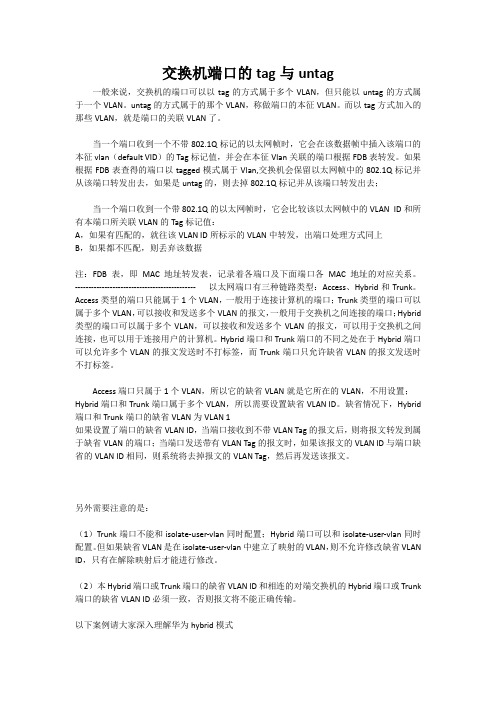

交换机端口的tag与untag一般来说,交换机的端口可以以tag的方式属于多个VLAN,但只能以untag的方式属于一个VLAN。

untag的方式属于的那个VLAN,称做端口的本征VLAN。

而以tag方式加入的那些VLAN,就是端口的关联VLAN了。

当一个端口收到一个不带802.1Q标记的以太网帧时,它会在该数据帧中插入该端口的本征vlan(default VID)的Tag标记值,并会在本征Vlan关联的端口根据FDB表转发。

如果根据FDB表查得的端口以tagged模式属于Vlan,交换机会保留以太网帧中的802.1Q标记并从该端口转发出去,如果是untag的,则去掉802.1Q标记并从该端口转发出去;当一个端口收到一个带802.1Q的以太网帧时,它会比较该以太网帧中的VLAN ID和所有本端口所关联VLAN的Tag标记值:A,如果有匹配的,就往该VLAN ID所标示的VLAN中转发,出端口处理方式同上B,如果都不匹配,则丢弃该数据注:FDB表,即MAC地址转发表,记录着各端口及下面端口各MAC地址的对应关系。

--------------------------------------------- 以太网端口有三种链路类型:Access、Hybrid和Trunk。

Access类型的端口只能属于1个VLAN,一般用于连接计算机的端口;Trunk类型的端口可以属于多个VLAN,可以接收和发送多个VLAN的报文,一般用于交换机之间连接的端口;Hybrid 类型的端口可以属于多个VLAN,可以接收和发送多个VLAN的报文,可以用于交换机之间连接,也可以用于连接用户的计算机。

Hybrid端口和Trunk端口的不同之处在于Hybrid端口可以允许多个VLAN的报文发送时不打标签,而Trunk端口只允许缺省VLAN的报文发送时不打标签。

Access端口只属于1个VLAN,所以它的缺省VLAN就是它所在的VLAN,不用设置;Hybrid端口和Trunk端口属于多个VLAN,所以需要设置缺省VLAN ID。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

3. 若 VID 不等于 PVID,则直接发出。

Untagged 端口发报文: 判断该报文的 VID: 1. 若没有 VID,无此种情况,即 untagged 端口是不 会发 untagge 包的。 2. 若有 VID,不论该 VID 在不在允许之列,都要剥 掉标签再转发。

二、802.1Q VLAN(trunk vlan),用于跨交换机

思博伦仪表端口 P1 接 SW-1 的 1 端口,P2 接 SW-2 的 3 端口,两台交换机通过各 自的 8 端口级联 1.第一种情况 SW-1,1/8 端口均为 tagged 端口

SW-2,1/8 端口均为 tagged 端口

①P1 发送带 VLAN 的包(VID=100),P2 能收到包,且报文中带 VLAN 字段 100 分析:VLAN100 报文发到 SW-1 的 1 端口,1 端口是 tagged 端口,判断该报文 VID 在允许之 列,进入,流到同属 VID100 的端口 8,端口 8 是 tagged 端口,判断该报文 VID 不等于其 PVID,直接发出,发送到 SW-2 的端口 8,8 端口是 tagged 端口,判断该报文 VID 在允许之 列,进入,流到同属 VID100 的端口 2,端口 2 是 tagged 端口,判断该报文 VID 不等于其 PVID,直接发出,发送到 P2。(小结:tagged 端口收报文时依据 VID 队列进行判断,发报文 时,依据该端口 PVID 进行判断,若 VID 不等于 PVID,则直接发出,若 VID=PVID,则剥离 标签再发出) ②P1 发送不带 VLAN 的包(未知单播帧),所有端口均能收到 分析:未知单播包发到 SW-1 的 1 端口,1 端口是 tagged 端口,判断该报文没有 VID,故给 报文打上 PVID,进入,因所有端口默认 PVID 均为 1,故流向 SW-1 和 SW-2 的所有端口。 ③P1 发送带 VLAN 的包(VID 不等于 100),P2 不能收到包 分析:报文发到 SW-1 的 1 端口,1 端口是 tagged 端口,判断该报文 VID 不在允许之列,故 不允许进入即丢弃。 2.第二种情况 SW-1,1 端口是 untagged 端口,8 端口是 tagged 端口

SW-2,1/8 均是 tagged 端口 ①P1 发送带 VLAN 的包(VID=100),P2 能收到包,且包中带 VID100 分析:报文发到 SW-1 的 1 端口,1 端口是 untagged 端口,判断报文在允许之列,流到同属 VID100 的端口 8,端口 8 是 tagged 端口,判断该报文 VID 不等于其 PVID,直接发出,发送

第三种情况 SW-1,1 端口是 tagged 端口,8 端口是 untagged 端口

SW-2,1/8 均是 tagged 端口

①P1 发送带 VLAN 的包(VID=100),P2 能收到包,且包中不带 VID100 分析:报文发到 SW-1 的 1 端口,1 端口是 tagged 端口,判断报文在允许之列,进入,流到 同属 VID100 的端口 8,端口 8 是 untagged 端口,判断该报文有 VID,故要剥离标签再转发, 发送到 SW-2 的 8 端口,判断该报文没有 VID,故给报文打上 PVID,进入,因所有端口默认 PVID 均为 1,故流向 SW-2 的所有端口。 ②P1 发送不带 VLAN 的包(未知单播帧),所有端口均能收到 分析:未知单播包发到 SW-1 的 1 端口,1 端口是 tagged 端口,判断该报文没有 VID,故给 报文打上 PVID,进入,因所有端口默认 PVID 均为 1,故流向 SW-1 和 SW-2 的所有端口。 ③P1 发送带 VLAN 的包(VID 不等于 100),P2 不能收到包 分析:报文发到 SW-1 的 1 端口,1 端口是 tagged 端口,判断该报文 VID 不在允许之列,故 不允许进入即丢弃。

到 SW-2 的端口 8,8 端口是 tagged 端口,判断该报文 VID 在允许之列,进入,流到同属 VID100 的端口 2,端口 2 是 tagged 端口,判断该报文 VID 不等于其 PVID,直接发出,发送 到 P2。 (小结:上述过程与 1 端口是 tagged 端口时的过程一样,可以得出结论,untag 配置只对发 送报文时起作用) ②P1 发送不带 VLAN 的包(未知单播帧),所有端口均能收到 分析:未知单播包发到 SW-1 的 1 端口,1 端口是 untagged 端口,判断该报文没有 VID,故 给报文打上 PVID,进入,因所有端口默认 PVID 均为 1,故流向 SW-1 和 SW-2 的所有端口。 ③P1 发送带 VLAN 的包(VID 不等于 100),P2 不能收到包 分析:报文发到 SW-1 的 1 端口,1 端口是 untagged 端口,判断该报文 VID 不在允许之列, 故不允许进入即丢弃。

口诀:tagged/untagged 端口收报文一样,要看 VID,没有则打 PVID,有则看是否允许。 tagged/untagged 端口发报文不一样,tagged 端口对比 VID 和 PVID,相等则剥离,不 等则转发;untagged 端口直接剥离。 最后,不论是 tagged 还是 untagged 端口,只要是 trunk 端口,就不会出现发送无 tag 帧的情况。

总结: Tagged 端口收报文:

判断该报文的 VID: 1. 若没有 VID,则打上该端口的 PVID 再进入。 2. 若 VID 在允许之列,则进入。 3. 若 VID 不在允许之列,则丢弃。

Untagged 端口收报文: 判断该报文的 VID: 1. 若没有 VID,则打上该端口的 PVID 再进入。 2. 若 VID 在允许之列,则进入。 3. 若 VID 不在允许之列,则丢弃。

实战分析端口 VLAN 与 802.1Q(TRUNK)VLAN,以及 tagged 和 untagged 的区别

一、 端口 VLAN,用于单台交换机

思博伦仪表端口 P1 接 SW 的 1 端口,P2 接 SW 的 3 端口

设置端口 1 和端口 Байду номын сангаас 在同一端口 VLAN100 中

① P1 发送不带 VLAN 的包,P3 能收到包,且报文中不带 VLAN 字段 分析:untagged 报文进入 1 端口后,打上 PVID,然后进行交换转发,流到同属 PVID100 的 3 端口。 ② P1 发送带 VLAN 的包(VID=100),P3 能收到包,且报文中不带 VLAN 字段 分析:VLAN100 报文进入 1 端口后,判断该 VID 与其 PVID 一样,然后进行交换转发,流到 同属 PVID100 的 3 端口。 ③ P1 发送带 VLAN 的包(VID 不等于 100),P3 不能收到包 分析:VLAN100 报文进入 1 端口后,判断该 VID 与其 PVID 不一样,丢弃包。

第四种情况 SW-1,1/8 均是 untagged 端口

SW-2,1/8 均是 tagged 端口

①P1 发送带 VLAN 的包(VID=100),P2 能收到包,且包中不带 VID100 分析:报文发到 SW-1 的 1 端口,1 端口是 untagged 端口,判断报文在允许之列,进入,流 到同属 VID100 的端口 8,端口 8 是 untagged 端口,判断该报文有 VID,故要剥离标签再转 发,发送到 SW-2 的 8 端口,判断该报文没有 VID,故给报文打上 PVID,进入,因所有端口 默认 PVID 均为 1,故流向 SW-2 的所有端口。 ②P1 发送不带 VLAN 的包(未知单播帧),所有端口均能收到 分析:未知单播包发到 SW-1 的 1 端口,1 端口是 untagged 端口,判断该报文没有 VID,故 给报文打上 PVID,进入,因所有端口默认 PVID 均为 1,故流向 SW-1 和 SW-2 的所有端口。 ③P1 发送带 VLAN 的包(VID 不等于 100),P2 不能收到包 分析:报文发到 SW-1 的 1 端口,1 端口是 untagged 端口,判断该报文 VID 不在允许之列, 故不允许进入即丢弃。