Linux安全配置风险评估检查表

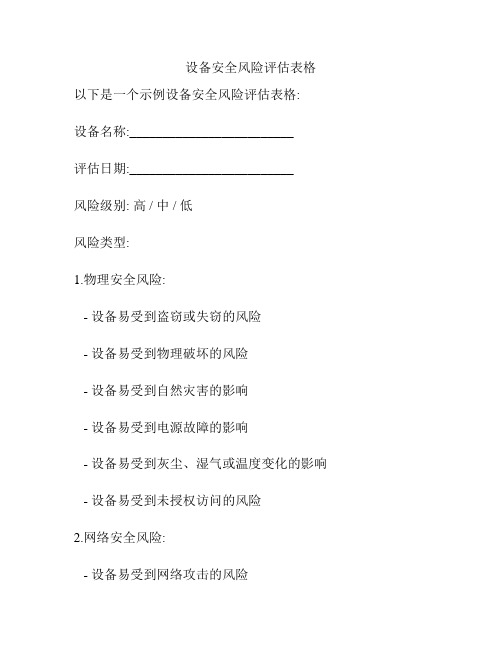

设备安全风险评估表格

设备安全风险评估表格以下是一个示例设备安全风险评估表格:

设备名称:_________________________

评估日期:_________________________

风险级别: 高 / 中 / 低

风险类型:

1.物理安全风险:

- 设备易受到盗窃或失窃的风险

- 设备易受到物理破坏的风险

- 设备易受到自然灾害的影响

- 设备易受到电源故障的影响

- 设备易受到灰尘、湿气或温度变化的影响 - 设备易受到未授权访问的风险

2.网络安全风险:

- 设备易受到网络攻击的风险

- 设备易受到恶意软件的感染

- 设备易受到密码攻击的风险

- 设备易受到未授权访问的风险

- 设备易受到数据泄露的风险

3.操作安全风险:

- 设备易受到误操作的风险

- 设备易受到人为疏忽或错误设置的影响

- 设备易受到未经授权的操作的风险

- 设备易受到缺乏合适的培训或教育的影响 - 设备易受到未更新的软件或操作系统的风险 - 设备易受到未安装或过期的安全补丁的风险评估者签名:_________________________

备注:_________________________。

linux系统检查列表模板

Linux主机检查流程二〇二二年四月安氏互联网安全系统(中国)有限公司1系统信息1.1主机名1.2域名1.3信息检查1.3.1说明:得到系统主机名、域名1.3.2 检查方法:hostname domainname1.1.1结果分析方法:# hostname# domainname(none)1.4 系统版本信息检查1.4.1说明:得到系统版本信息1.4.2 检查方法:uname -a1.5 网卡信息以及混杂模式检查1.5.1 说明:得到网卡信息1.5.2 检查方法:ifconfig -a1.6 系统路由信息检查1.6.1说明:得到系统路由信息1.6.2检查方法:netstat -r1.7系统加载模块信息检查1.7.1 说明:查看系统已加载的模块1.7.2检查方法:lsmod2补丁安装情况2.1 系统已安装的rpm包信息检查2.2说明:得到系统已经安装的rpm包列表2.3 检查方法:rpm -qa2.4 结果分析方法:# rpm -qa3 帐号和口令3.1 系统空密码帐号信息检查3.1.1 说明:查看系统是否存在空密码帐号3.1.2 检查方法:awk -F: '($2 = = "") { print $1 }' /etc/shadow3.2 系统uid=0帐号信息检查3.2.1 说明:分析系统是否存在uid=0 帐号以及其他uid相同帐号3.2.2 检查方法:cat /etc/passwd |awk -F: '{OFS="||";print $1,$3,$4,$7}'3.3 系统缺省用户(组)信息检查3.3.1 说明:得到系统缺省用户(组)3.3.2 检查方法:cat /etc/passwdcat /etc/group3.3.3 结果分析方法:查看是否存在系统缺省帐号以及缺省系统组,如:lp,sync,shutdown,halt,news,uucp,operator,games,gopher等3.4 系统帐号shell变量以及noshell文件真实性信息检查3.4.1 说明:得到系统帐号shell变量3.4.2 检查方法:cat /etc/passwd |awk –F: ‘{print $7}’|xargs ls -al3.5 passwd、shadow文件检查3.5.1 说明:检查系统passwd、shadow文件,确保系统中每个用户都有密码,并且密码被shadow。

Linux主机评估检查表6页word文档

Root用户的登陆控制台限制

执行:more /etc/securetty

检查所有没有被注释掉的tty,这些控制台root可以直接登陆。

7

重要目录和文件的权限设置

检查以下目录和文件的权限设置情况:

/etc/

/etc/rc.d/init.d/

/tmp

/etc/inetd.conf或者/etc/xinet.d/

/etc/passwd

/etc/shadow

/etc/securietty

/etc/services

/etc/rc.local

8

文件系统的mount控制

执行:/etc/fstab查看文件系统的mount控制情况。

9

任何人都有写权限的文件和目录

在系统中定位任何人都有写权限的文件和目录用下面的命令:

[root@linux]# find / -type f \( -perm -2 –o –perm –20 \) –exec ls –lg {} \;

telnet 0 80

telnet 0 25

同时应该检查是否对所有用户授予了合理的shell。

2、检查/etc/passwd文件属性设置是否为644

3、检查/etc/shadow文件属性设置是否为600

4

用户组设置

1、执行:more /etc/group

检查用户组的设置情况,查看是否存在以下可能无用的用户组:

adm / lp / news / uucp / operator / games / gopher

11

异常隐含文件

在系统的每个地方都要查看一下有没有异常隐含文件(点号是起始字符的,用“ls”命令看不到的文件),因为这些文件可能是隐藏的黑客工具或者其它一些信息(口令破解程序、其它系统的口令文件,等等)。在UNIX下,一个常用的技术就是用一些特殊的名,如:“…”、“..”(点点空格)或“..^G”(点点control-G),来隐含文件或目录。

信息安全风险评估检查流程操作系统安全评估检查表H模板

信息安全风险评估检查流程操作系统安全评估检查表HHP-UX Security CheckList目录HP-UX SECURITY CHECKLIST (1)1初级检查评估内容 (6)1.1 系统信息 (6)1.1.1 系统基本信息 (6)1.1.2 系统网络设置 (6)1.1.3 系统当前路由 (7)1.1.4 检查当前系统开放的端口 (7)1.1.5 检查当前系统网络连接情况 (8)1.1.6 系统运行进程 (8)1.2 物理安全检查 (9)1.2.1 检查系统单用户运行模式中的访问控制 (9)1.3 帐号和口令 (9)1.3.1 检查系统中Uid相同用户情况 (9)1.3.2 检查用户登录情况 (10)1.3.3 检查账户登录尝试失效策略 (10)1.3.4 检查账户登录失败时延策略 (10)1.3.5 检查所有的系统默认帐户的登录权限 (11)1.3.6 空口令用户检查 (11)1.3.7 口令策略设置参数检查 (11)1.3.8 检查root是否允许从远程登录 (12)1.3.9 验证已经存在的Passwd强度 (12)1.3.10 用户启动文件检查 (12)1.3.11 用户路径环境变量检查 (13)1.4 网络与服务 (13)1.4.1 系统启动脚本检查 (13)1.4.2 TCP/UDP小服务 (14)1.4.3 login(rlogin), shell(rsh), exec(rexec) (14)1.4.4 comsat talk uucp lp kerbd (15)1.4.5 Sadmind Rquotad Ruser Rpc.sprayd Rpc.walld Rstatd Rexd Ttdb Cmsd Fs Cachefs Dtspcd Gssd (15)1.4.6 远程打印服务 (16)1.4.7 检查是否开放NFS服务 (16)1.4.8 检查是否Enables NFS port monitoring (17)1.4.9 检查是否存在和使用 NIS ,NIS+ (17)1.4.10 检查sendmail服务 (17)1.4.11 Expn, vrfy (若存在sendmail进程) (18)1.4.12 SMTP banner (19)1.4.13 检查是否限制ftp用户权限 (20)1.4.14 TCP_Wrapper (20)1.4.15 信任关系 (20)1.5 文件系统 (21)1.5.1 suid文件 (21)1.5.2 sgid文件 (21)1.5.3 /etc 目录下可写的文件 (22)1.5.4 检测重要文件目录下文件权限属性以及/dev下非设备文件系统 (22)1.5.5 检查/tmp目录存取属性 (23)1.5.6 检查UMASK (23)1.5.7 检查.rhosts文件 (24)1.6 日志审核 (27)1.6.1 Cron logged (27)1.6.2 /var/adm/cron/ (28)1.6.3 Log all inetd services (28)1.6.4 Syslog.conf (28)1.7 UUCP服务 (28)1.8 X WINDOWS检查 (29)2中级检查评估内容 (30)2.1 安全增强性 (30)2.1.1 TCP IP参数检查 (30)2.1.2 Inetd启动参数检查 (32)2.1.3 Syslogd启动参数检查 (32)2.1.4 系统日志文件内容检查 (33)2.1.5 系统用户口令强度检查 (33)2.1.6 系统补丁安装情况检查 (33)。

Linux系统安全配置巡检表检查表模板

检查项

加固状态 已加固 未加固 不适用

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

现状描述

加固状态 已加固 未加固 不适用

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

已加固

受检单位 检查地址 检查日期 加固状态

未Байду номын сангаас固

年 不适用

月日 现状描述

安全 设置 序号 类别

检查项

7.11

资源限制

7.12

防止SYN Flood攻击

7.13

修正脚本文件在init.d目录下的权限

7.14

禁止Telnet服务

7.15

Apache安全设置

8.1 审计 系统日志配置

8.2 策略 审计日志设定

主机安全检查表(Linux)

项目名称 系统版本 系统标识

检查单位 检查人员 客户确认

序号 类别

检查项

1.1 升级 查检内核版本

1.2 更新 检查软件版本

2.1

设置密码最长使用天数(90天)

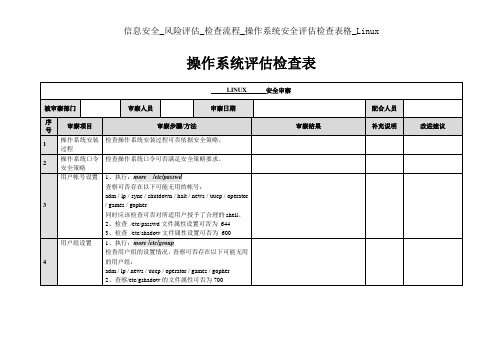

信息安全风险评估检查流程操作系统安全评估检查表格Linux

没有属主的文件

定位系统中没有属主的文件用下面的命令:

[root@linux]# find / -nouser -o -nogroup

注意:不用管“/dev”目录下的那些文件。

11

异常隐含文件

在系统的每个地方都要查察一下有没有异常隐含文件(点号是初步字符的,用“ls”命令看不到的文件),因为这些文件可能是隐蔽的黑客工具也许其他一些信息(口令破解程序、其他系统的口令文件,等等)。在UNIX下,一个常用的技术就是用一些特其他名,如:“…”、“..”(点点空格)或“..^G”(点点control-G),来隐含文件或目录。

确认存在以下内容

CRONLOG=YES

18

root用户的登陆审察

执行:more /etc/default/login

确认其中存在以下内容:

SYSLOG=YES

19

login行为的记录

查察可否有/var/adm/loginlog文件。

20

syslog.conf配置

主要查察/etc/syslog.conf配置文件中可否设置了loghost,需要提取/etc/syslog.conf文件的所有配置信息。

2、执行:more /etc/login.defs,检查可否存在PASS_MIN_LEN 5或PASS_MIN_LEN 8配置行

6

Root用户的登陆控制台限制

执行:more /etc/securetty

检查所有没有被说明掉的tty,这些控制台root可以直接登陆。

7

重要目录和文件的权限设置

检查以下目录和文件的权限设置情况:

/etc/

/etc/rc.d/init.d/

/tmp

/etc/inetd.conf也许/etc/xinet.d/

Linux系统配置安全检查表

√

3.8

密码文件权限设置

ll /etc/passwd

√

-rw-r--r-- 1 root root 1760 Jul 7 2011

/etc/passwd

4.1

修改账户和密码文件属性(passwd、shadow 、group和gshadow)

√

文件

加固

4.2

限制除root外的其他用户无法修改services文件 √

现状描述

序号 类别

检查项

加固状态 已加未固加固不适用

现状描述

序号 类别

检查项

加固状态 已加未固加固不适用

现状描述

序号 类别

检查项

加固状态 已加未固加固不适用

现状描述

序号 类别

检查项

加固状态 已加未固加固不适用

现状描述

序号 类别

检查项

加固状态 已加未固加固不适用

现状描述

序号 类别

检查项

加固状态 已加未固加固不适用

more /proc/sys/net/ipv4/tcp_syncookies 1 chmod -R 700 /etc/rc.d/init.d/*

√

序号 类别

检查项

加固状态 已加未固加固不适用

现状描述

序号 类别

检查项

加固状态 已加未固加固不适用

现状描述

序号 类别

检查项

加固状态 已加未固加固不适用

主机安全检查表(Linux)

项目名称

检查受单检位单位

系统版本

检查检人查员地址

系统标识

客户检确查认日期

年月 日

序号 类别

检查项

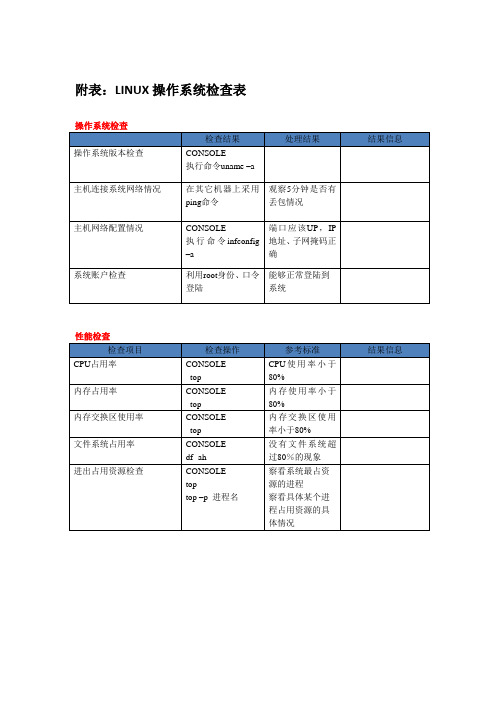

LINUX操作系统检查表

性能检查

检查项目

检查操作

参考标准

结果信息

CPU占用率

CONSOLE

top

CPU使用率小于80%

内存占用率

CONSOLE

top

内存使用率小于80%

内存交换区使用率

CONSOLE

top

内存交换区使用率小于80%

文件系统占用率

CONSOLE

df-ah

没有文件系统超过80%的现象

进出占用资源检查

CONSOLE

top

top –p进程名

察系统最占资源的进程

察看具体某个进程占用资源的具体情况

安全检查

检查项目

检查操作

参考标准

结果信息

检查当前登陆用户

CONSOLE

who

除了管理员外没有其他用户登录

重启情况检查

CONSOLE

Boot.log

检查boot.log中是否有error行,检查异常的系统重启时间

系统运行时间

CONSOLE

Uptime

系统UP时间应该为上次重启导目前的时间

系统账户安全检查

CONSOLE

more /etc/passwd

more /etc/shadow

没有异常账户信息存在

系统日志、应用日志、安全日志

无错误日志或错误日志不会影响系统的正常运行

附表:LINUX操作系统检查表

操作系统检查

检查结果

处理结果

结果信息

操作系统版本检查

CONSOLE

执行命令uname–a

主机连接系统网络情况

在其它机器上采用ping命令

观察5分钟是否有丢包情况

主机网络配置情况

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Linux 系统安全配置基线

目录

第1章概述 (1)

1.1目的 (1)

1.2适用范围 (1)

1.3适用版本 (1)

第2章账号管理、认证授权 (2)

2.1账号 (2)

2.1.1用户口令设置 (2)

2.1.2root用户远程登录限制 (2)

2.1.3检查是否存在除root之外UID为0的用户 (3)

2.1.4root用户环境变量的安全性 (3)

2.2认证 (4)

2.2.1远程连接的安全性配置 (4)

2.2.2用户的umask安全配置 (4)

2.2.3重要目录和文件的权限设置 (4)

2.2.4查找未授权的SUID/SGID文件 (5)

2.2.5检查任何人都有写权限的目录 (6)

2.2.6查找任何人都有写权限的文件 (6)

2.2.7检查没有属主的文件 (7)

2.2.8检查异常隐含文件 (7)

第3章日志审计 (9)

3.1日志 (9)

3.1.1syslog登录事件记录 (9)

3.2审计 (9)

3.2.1Syslog.conf的配置审核 (9)

第4章系统文件 (11)

4.1系统状态 (11)

4.1.1系统core dump状态 (11)

第1章概述

1.1 目的

本文档规定了LINUX 操作系统的主机应当遵循的操作系统安全性设置标准,本文档旨在指导系统管理人员或安全检查人员进行LINUX 操作系统的安全合规性检查和配置。

1.2 适用范围

本配置标准的使用者包括:服务器系统管理员、应用管理员、网络安全管理员。

1.3 适用版本

LINUX系列服务器;

第2章账号管理、认证授权2.1 账号

2.1.1用户口令设置

2.1.2root用户远程登录限制

2.1.3检查是否存在除root之外UID为0的用户

2.1.4root用户环境变量的安全性

2.2 认证

2.2.1远程连接的安全性配置

2.2.2用户的umask安全配置

2.2.3重要目录和文件的权限设置

2.2.4查找未授权的SUID/SGID文件

2.2.5检查任何人都有写权限的目录

2.2.6查找任何人都有写权限的文件

2.2.7检查没有属主的文件

2.2.8检查异常隐含文件

第3章日志审计

3.1 日志

3.1.1syslog登录事件记录

3.2 审计

3.2.1Syslog.conf的配置审核

第4章系统文件

4.1 系统状态

4.1.1系统core dump状态。