2017年下半年软件设计师上午真题

2017年下半年上午 软件设计师 试题及答案与解析-软考考试真题-基础知识

2017年下半年上午软件设计师考试试题-答案与解析一、单项选择题(共75分,每题1分。

每题备选项中,只有1个最符合题意)●第1题.以下关于防火墙功能特性的叙述中,不正确的是(1)。

A.控制进出网络的数据包和数据流向B.提供流量信息的日志和审计C.隐藏内部IP以及网络结构细节D.提供漏洞扫描功能【参考答案】D【答案解析】一个防火墙(作为阻塞点、控制点)能极大地提高一个内部网络的安全性,并通过过滤不安全的服务而降低风险。

由于只有经过精心选择的应用协议才能通过防火墙,所以网络环境变得更安全。

如防火墙可以禁止诸如众所周知的不安全的NFS协议进出受保护网络,这样外部的攻击者就不可能利用这些脆弱的协议来攻击内部网络。

防火墙同时可以保护网络免受基于路由的攻击,如IP选项中的源路由攻击和ICMP重定向中的重定向路径。

防火墙应该可以拒绝所有以上类型攻击的报文并通知防火墙管理员。

强化网络安全策略监控网络存取和访问如果所有的访问都经过防火墙,那么,防火墙就能记录下这些访问并作出日志记录,防止内部信息的外泄●第2题.在程序执行过程中,Cache与主存的地址映射是由(2)完成的。

A.操作系统B.程序员调度C.硬件自动D.用户软件【参考答案】C【答案解析】对于Cache,即高速缓存,是用来解决主存与CPU速度不匹配问题,Cache的出现使得CPU可以不直接访问主存而直接与高速Cache交换信息。

由于程序访问的局部性原理可以很容易设想只要将 CPU近期要用到的程序和数据提前从主存送到Cache,那么就可以做到CPU在一定时间内只访问Cache,这样CPU与高速Cache进行通信,就大大提高了计算机的运行速度。

在Cache –主存的地址映射之前,首先要将主存与Cache都分成若干块,每块又包括若干个字,并使得它们的大小相同(即快内的字数相同)。

在划分好块后,下面要做的就是将主存块与Cache块形成映射就行了。

而这里的映射则是通过块的地址形成映射关系。

2017年下半年程序员考试真题+答案解析(上午选择+下午案例完整版)全国计算机软考

1、当一个企业的信息系统建成并正式投入运行后,该企业信息系统管理工作的主要任务是()。

A. 对该系统进行运行管理和维护B. 修改完善该系统的功能C. 继续研制还没有完成前功能D. 对该系统提出新的业务需求和功能需求答案:A系统已经投入运行,则主要的工作是系统运行和维护。

2、通常企业在信息化建设时需要投入大量的资金,成本支出项目多且数额大。

在企业信息化建设的成本支出项目中,系统切换费用属于()。

A. 设施费用B. 设备购置费用C. 开发费用D. 系统运行维护费用答案:D信息化建设过程中,随着技术的发展,原有的信息系统不断被功能更强大的新系统所取代,所以需要系统转换。

系统转换,也就是系统切换与运行,是指以新系统替换旧系统的过程。

系统成本分为固定成本和运行成本。

其中设备购置费用、设施费用、软件开发费用属于固定成本,为购置长期使用的资产而发生的成本。

而系统切换费用属于系统运行维护费用。

3、在Excel中,设单元格F1的值为38,若在单元格F2中输入公式“= IF(AND(38)A. 输入正确B. 输入错误C. TRUED. FALSE答案:BF1的值为38,不满足if条件,取表达式中最后一项,所以为输入错误。

4、在Excel中,设单元格F1的值为56.323,若在单元格F2中输入公式“=TEXT (F1,”¥0.00”)”,则单元格F2值为()。

A. ¥56B. ¥56.323C. ¥56.32D. ¥56.00答案:C5、采用IE浏览器访问清华大学校园网主页时,正确的地址格式为()。

A. Smtp://B. C. Smtp:\\D. http\\答案:B6、CPU中设置了多个寄存器,其中()用于保存待执行指令的地址。

A. 通用寄存器B. 程序计数器C. 指令寄存器D. 地址寄存器答案:B寄存器是CPU中的一个重要组成部分,它是CPU内部的临时存储单元。

寄存器既可以用来存放数据和地址,也可以存放控制信息或CPU工作时的状态。

2017年下半年 软件设计师 基础知识

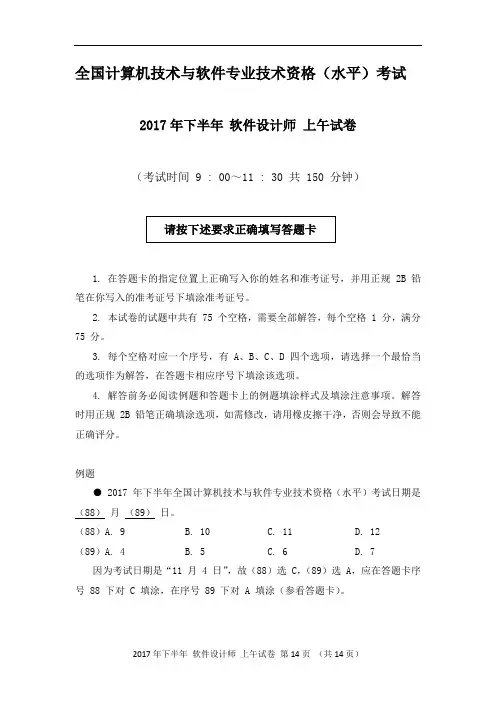

全国计算机技术与软件专业技术资格(水平)考试2017年下半年软件设计师上午试卷(考试时间 9 : 00~11 : 30 共 150 分钟)1. 在答题卡的指定位置上正确写入你的姓名和准考证号,并用正规 2B 铅笔在你写入的准考证号下填涂准考证号。

2. 本试卷的试题中共有 75 个空格,需要全部解答,每个空格 1 分,满分75 分。

3. 每个空格对应一个序号,有 A、B、C、D 四个选项,请选择一个最恰当的选项作为解答,在答题卡相应序号下填涂该选项。

4. 解答前务必阅读例题和答题卡上的例题填涂样式及填涂注意事项。

解答时用正规 2B 铅笔正确填涂选项,如需修改,请用橡皮擦干净,否则会导致不能正确评分。

例题● 2017 年下半年全国计算机技术与软件专业技术资格(水平)考试日期是(88)月(89)日。

(88)A. 9 B. 10 C. 11 D. 12(89)A. 4 B. 5 C. 6 D. 7 因为考试日期是“11 月 4 日”,故(88)选 C,(89)选 A,应在答题卡序号 88 下对 C 填涂,在序号 89 下对 A 填涂(参看答题卡)。

●以下关于防火墙功能特性的叙述中,不正确的是(1)。

(1)A.控制进出网络的数据包和数据流向B.提供流量信息的日志和审计C.隐藏内部IP以及网络结构细节D.提供漏洞扫描功能●在程序执行过程中,Cache与主存的地址映射是由(2)完成的。

(2)A.操作系统 B.程序员调度 C.硬件自动 D.用户软件●某四级指令流水线分别完成取指、取数、运算、保存结果四步操作。

若完成上述操作的时间依次为8ns、9ns、 4ns、8ns,则该流水线的操作周期应至少为(3)ns 。

(3)A.4 B.8 C.9 D.33●内存按字节编址。

若用存储容量为32Kx8bit的存储器芯片构成地址从AOOOOH到DFFFFH 的内存,则至少需要(4)片芯片。

(4)A.4 B.8 C.16 D.32●计算机系统的主存主要是由(5)构成的。

2017年下半年软件设计师考试真题(下午)

2017 年下半年软件设计师考试真题(下午)试题一(共 15 分)阅读下列说明和图,回答问题 1 至问题 4 ,将解答填入答题纸的对应栏内。

【说明】某公司拟开发一个共享单车系统,采用北斗定位系统进行单车定位,提供针对用户的 APP以及微信小程序、基于 Web 的管理与监控系统。

该共享单车系统的主要功能如下。

1)用户注册登录。

用户在 APP 端输入手机号并获取验证码后进行注册,将用户信息进行存储。

用户登录后显示用户所在位置周围的单车。

2)使用单车。

①扫码/于动开锁。

通过扫描二维码或手动输入编码获取开锁密码,系统发送开锁指令进行开锁,系统修改单车状态,新建单车行程。

②骑行单车。

单车定时上传位置,更新行程。

③锁车结账。

用户停止使用或手动锁车并结束行程后,系统根据己设置好的计费规则及使用时间自动结算,更新本次骑行的费用并显示给用户,用户确认支付后,记录行程的支付状态。

系统还将重置单车的开锁密码和单车状态。

3)辅助管理。

①查询。

用户可以查看行程列表和行程详细信息。

②报修。

用户上报所在位置或单车位置以及单车故障信息并进行记录。

4)管理与监控。

①单车管理及计费规则设置。

商家对单车基础信息、状态等进行管理,对计费规则进行设置并存储。

②单车监控。

对单车、故障、行程等进行查询统计。

③用户管理。

管理用户信用与状态信息,对用户进行查询统计。

现采用结构化方法对共享单车系统进行分析与设计,获得如图 1-1 所示的上下文数据流图和图 1-2 所示的 0 层数据流图。

【问题 1】(3 分)使用说明中的词语,给出图 1-1 中的实体 El~E3 的名称。

【问题 2】(5 分)使用说明中的词语,给出图 1-2 中的数据存储 Dl~D5 的名称。

【问题 3】(5 分)根据说明和图中术语及符号,补充图1-2 中缺失的数据流及其起点和终点.【问题 4】(2 分)根据说明中术语,说明"使用单车"可以分解为哪些子加工?【问题 1】(共 15 分)阅读下列说明,回答问题 1 至问题,将解答填入答题纸的对应栏内。

2017年下半年 软件设计师 基础知识

全国计算机技术与软件专业技术资格(水平)考试2017年下半年软件设计师上午试卷(考试时间 9 : 00~11 : 30 共 150 分钟)1. 在答题卡的指定位置上正确写入你的姓名和准考证号,并用正规 2B 铅笔在你写入的准考证号下填涂准考证号。

2. 本试卷的试题中共有 75 个空格,需要全部解答,每个空格 1 分,满分75 分。

3. 每个空格对应一个序号,有 A、B、C、D 四个选项,请选择一个最恰当的选项作为解答,在答题卡相应序号下填涂该选项。

4. 解答前务必阅读例题和答题卡上的例题填涂样式及填涂注意事项。

解答时用正规 2B 铅笔正确填涂选项,如需修改,请用橡皮擦干净,否则会导致不能正确评分。

例题● 2017 年下半年全国计算机技术与软件专业技术资格(水平)考试日期是(88)月(89)日。

(88)A. 9 B. 10 C. 11 D. 12(89)A. 4 B. 5 C. 6 D. 7 因为考试日期是“11 月 4 日”,故(88)选 C,(89)选 A,应在答题卡序号 88 下对 C 填涂,在序号 89 下对 A 填涂(参看答题卡)。

●以下关于防火墙功能特性的叙述中,不正确的是(1)。

(1)A.控制进出网络的数据包和数据流向B.提供流量信息的日志和审计C.隐藏内部IP以及网络结构细节D.提供漏洞扫描功能●在程序执行过程中,Cache与主存的地址映射是由(2)完成的。

(2)A.操作系统 B.程序员调度 C.硬件自动 D.用户软件●某四级指令流水线分别完成取指、取数、运算、保存结果四步操作。

若完成上述操作的时间依次为8ns、9ns、 4ns、8ns,则该流水线的操作周期应至少为(3)ns 。

(3)A.4 B.8 C.9 D.33●内存按字节编址。

若用存储容量为32Kx8bit的存储器芯片构成地址从AOOOOH到DFFFFH 的内存,则至少需要(4)片芯片。

(4)A.4 B.8 C.16 D.32●计算机系统的主存主要是由(5)构成的。

2017下半年软件评测师考试真题及答案-上午卷

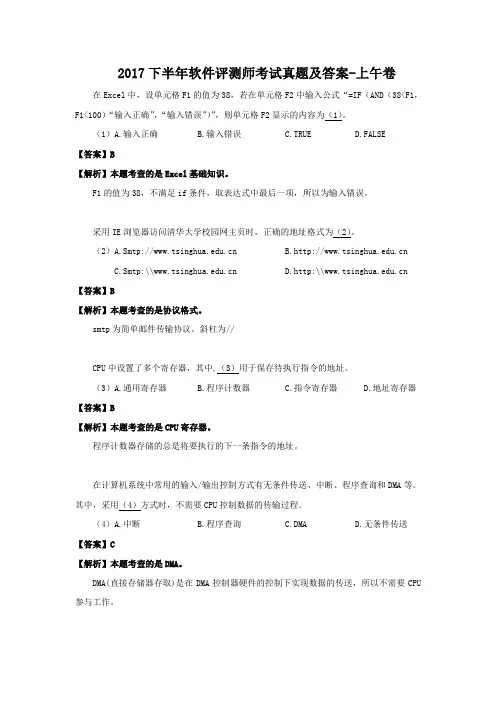

2017下半年软件评测师考试真题及答案-上午卷在Excel中,设单元格F1的值为38,若在单元格F2中输入公式“=IF(AND(38<F1,F1<100)“输入正确”,“输入错误”)”,则单元格F2显示的内容为(1)。

(1)A.输入正确 B.输入错误 C.TRUE D.FALSE【答案】B【解析】本题考查的是Excel基础知识。

F1的值为38,不满足if条件,取表达式中最后一项,所以为输入错误。

采用IE浏览器访问清华大学校园网主页时,正确的地址格式为(2)。

(2)A.Smtp:// B.C.Smtp:\\D.http:\\ 【答案】B【解析】本题考查的是协议格式。

smtp为简单邮件传输协议。

斜杠为//CPU中设置了多个寄存器,其中,(3)用于保存待执行指令的地址。

(3)A.通用寄存器 B.程序计数器 C.指令寄存器 D.地址寄存器【答案】B【解析】本题考查的是CPU寄存器。

程序计数器存储的总是将要执行的下一条指令的地址。

在计算机系统中常用的输入/输出控制方式有无条件传送、中断、程序查询和DMA等。

其中,采用(4)方式时,不需要CPU控制数据的传输过程。

(4)A.中断 B.程序查询 C.DMA D.无条件传送【答案】C【解析】本题考查的是DMA。

DMA(直接存储器存取)是在DMA控制器硬件的控制下实现数据的传送,所以不需要CPU 参与工作。

CPU是一块超大规模的集成电路,其中主要部件有(5)。

(5)A.运算器、控制器和系统总线 B.运算器、寄存器组和内存储器C.控制器、存储器和寄存器组D.运算器、寄存器和寄存器组【答案】C【解析】本题考查的是CPU组成。

CPU主要由运算器、控制器、寄存器组和内部总线等部件组成。

对计算机评价的主要性能指标有时钟频率、(6)、运算精度、内存容量等。

(6)A.丢包率 B.端口吞吐量 C.可移植性 D.数据处理速率【答案】D【解析】本题考查的是计算机评价的指标。

2017年下半年软件设计师上午题后5题英文

2017 年11 月软件设计师上午真题后5题英文题The development of the Semantic Web proceeds in steps, each step building a layer on top of another. The pragmatic justification for this approach is that it is easier to achieve (71)on small steps, whereas it is much harder to get everyone on board if too much is attempted. Usually there are several research groups moving in different directions; this (72)of ideas is a major driving force for scientific progress. However,from an engineering perspective there is a need to standardize. So, if most researchers agree on certain issues and disagree on others, it makes sense to fix the point of agreement. This way, even if the more ambitious research efforts should fail,there wil1 be at least(73)positive outcomes.Once a (74)has been established ,many more groups and companies will adopt it,instead of waiting to see which of the alternative research lines will be successful in the end. The nature of the Semantic Web is such that companies and single users must build tools,add content,and use that content. We cannot wait until the full Semantic Web vision materializes-it may take another ten years for it to be realized to its full(75)(as envisioned today, of course).1、A. conflictsB. consensusC. successD. disagreement参考答案:B2、A. competitionB. agreementC. cooperationD. collaboration参考答案:A3、A. totalB. completeC. partialD. entire参考答案:C4、A. technologyB. standardC. patternD. model参考答案:B5、A. areaB. goalC. objectD. extent参考答案:C。

中级软件设计师2017下半年上午试题附答案解析

2017年下半年软件设计师上午试卷综合知识1.在程序执行过程中,Cache与主存的地址映射是由()完成的。

A.操作系统B.程序员调度C.硬件自动D.用户软件2.某四级指令流水线分别完成取指、取数、运算、保存结果四步操作。

若完成上述操作的时间依次为8ns、9ns、4ns、8ns,则该流水线的操作周期应至少为()ns。

A.4B.8C.9D.333.内存按字节编址。

若用存储容量为32Kx8bit的存储器芯片构成地址从AOOOOH到DFFFFH的内存,则至少需要()片芯片。

A.4B.8C.16D.324.计算机系统的主存主要是由()构成的。

A.DRAMB.SRAMC.CacheD.EEPROM5.以下关于海明码的叙述中,正确的是()。

A.海明码利用奇偶性进行检错和纠错B.海明码的码距为1C.海明码可以检错但不能纠错D.海明码中数据位的长度与校验位的长度必须相同6.计算机运行过程中,CPU需要与外设进行数据交换。

采用()控制技术时,CPU与外设可并行工作。

A.程序查询方式和中断方式C.中断方式和DMA方式C.程序查询方式和DMA方式D.程序查询方式、中断方式和DMA方式7.与HTTP相比,HTTPS协议对传输的内容进行加密,更加安全。

HTTPS基于()安全协议,其默认端口是()。

A.RSAB.DESC.SSLD.SSH8.与HTTP相比,HTTPS协议对传输的内容进行加密,更加安全。

HTTPS基于()安全协议,其默认端口是()。

A.1023B.443C.80D.80809.下列攻击行为中,属于典型被动攻击的是()。

A.拒绝服务攻击B. 会话拦截C.系统干涉D.修改数据命令10.()不属于入侵检测技术。

A.专家系统B.模型检测C.简单匹配D.漏洞扫描11.以下关于防火墙功能特性的叙述中,不正确的是()。

A.控制进出网络的数据包和数据流向B.提供流量信息的日志和审计C.隐藏内部IP以及网络结构细节D.提供漏洞扫描功能12.某软件公司项目组的程序员在程序编写完成后均按公司规定撰写文档,并上交公司存档。

2017年下半年 软件设计师 答案详解

以下关于防火墙功能特性的叙述中,不正确的是(1)。

(1)A.控制进出网络的数据包和数据流向B.提供流量信息的日志和审计C.隐藏内部IP以及网络结构细节D.提供漏洞扫描功能【答案】D【解析】防火墙是被动防御,无法提供系统漏洞扫描在程序执行过程中,Cache与主存的地址映射是由(2)完成的。

(2)A.操作系统 B.程序员调度 C.硬件自动 D.用户软件【答案】C【解析】典型的存储体系结构分为“高速缓冲存储器(Cache)←→主存←→辅存”三个层次。

地址映像的作用之一是将CPU送来的主存地址转换成Cache地址。

在程序的执行过程中,Cache与主存的地址映像由专门的硬件电路自动完成。

某四级指令流水线分别完成取指、取数、运算、保存结果四步操作。

若完成上述操作的时间依次为8ns、9ns、 4ns、8ns,则该流水线的操作周期应至少为(3)ns 。

(3)A.4 B.8 C.9 D.33【答案】C【解析】流水线稳定之后,9s就会完成一个周期内存按字节编址。

若用存储容量为32Kx8bit的存储器芯片构成地址从AOOOOH到DFFFFH 的内存,则至少需要(4)片芯片。

(4)A.4 B.8 C.16 D.32【答案】B【解析】DFFFFH-AOOOOH +1=40000H=4*164;因为是按字节编址,所以所需芯片数为:4*164/(32*1024)=8计算机系统的主存主要是由(5)构成的。

(5)A.DRAM B.SRAM C.Cache D.EEPROM【答案】A【解析】DRAM(Dynamic Random Access Memory),即动态随机存取存储器,最为常见的系统内存。

SRAM(Static Random Access Memory),即静态随机存取存储器。

它是一种具有静止存取功能的内存,不需要刷新电路即能保存它内部存储的数据。

Caché,是一种后关系型数据库。

能并发访问同一数据的数据库技术。

2017年下半年软件设计师考试上午真题附参考答案

2017年下半年软件设计师考试上午真题(参考答案)● 在程序的执行过程中,Cache与主存的地址映射是由()完成的。

(1)A.操作系统B.程序员调度C.硬件自动D.用户软件● 某四级指令流水线分别完成取指、取数、运算、保存结果四步操作。

若完成上述操作的时间依次为8ns、9ns、 4ns、8ns,则该流水线的操作周期应至少为()ns 。

(2)A.4B.8C.9D.33● 内存按字节编址。

若用存储容量为32Kx8bit的存储器芯片构成地址从A0000H到DFFFFH的内存,则至少需要()片芯片。

(3)A.4B.8C.16D.32● 计算机系统的主存主要是由()构成的。

(4)A.DRAMB.SRAMC.CacheD.EEPROM● 以下关于海明码的叙述中,正确的是()。

(5)A.海明码利用奇偶性进行检错和纠错B.海明码的码距为 1C.海明码可以检错但不能纠错D.海明码中数据位的长度与校验位的长度必须相同● 计算机运行过程中,CPU需要与外设进行数据交换。

采用()控制技术时,CPU与外设可并行工作。

(6)A.程序查询方式和中断方式B.中断方式和DMA方式C.程序查询方式和DMA方式D.程序查询方式、中断方式和DMA方式● 与HTTP相比,HTTPS协议对传输的内容进行加密,更加安全。

HTTPS基于()安全协议,其默认端口是()。

(7)A.RSAB.DESC.SSLD.SSH(8)A.1023B.443C.80D.8080● 下列攻击行为中,属于典型被动攻击的是()。

(9)A.拒绝服务攻击B.会话拦截C.系统干涉D.修改数据命令● ()不属于入侵检测技术。

(10)A.专家系统B.模型检测C.简单匹配D.漏洞扫描● 以下关于防火墙功能特性的叙述中,不正确的是()。

(11)A.控制进出网络的数据包和数据流向B.提供流量信息的日志和审计C.隐藏内部IP以及网络结构细节D.提供漏洞扫描功能● 某软件公司项目组的程序员在程序编写完成后均按公司规定撰写文档,并上交公司存档。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2017年下半年软件设计师上午真题1.在程序执行过程中,Cache与主存的地址映射是由()完成的。

A.操作系统B.程序员调度C.硬件自动D.用户软件2.某四级指令流水线分别完成取指、取数、运算、保存结果四步操作。

若完成上述操作的时间依次为8ns、9ns、4ns、8ns,则该流水线的操作周期应至少为()ns。

A.4B.8C.9D.333.内存按字节编址。

若用存储容量为32Kx8bit的存储器芯片构成地址从AOOOOH到DFFFFH的内存,则至少需要()片芯片。

A.4B.8C.16D.324.计算机系统的主存主要是由()构成的。

A.DRAMB.SRAMC.CacheD.EEPROM5.以下关于海明码的叙述中,正确的是()。

A.海明码利用奇偶性进行检错和纠错B.海明码的码距为1C.海明码可以检错但不能纠错D.海明码中数据位的长度与校验位的长度必须相同6.计算机运行过程中,CPU需要与外设进行数据交换。

采用()控制技术时,CPU与外设可并行工作。

A.程序查询方式和中断方式B.中断方式和DMA方式C.程序查询方式和DMA方式D.程序查询方式、中断方式和DMA方式7.与HTTP相比,HTTPS协议对传输的内容进行加密,更加安全。

HTTPS基于()安全协议,其默认端口是()。

A.RSAB.DESC.SSLD.SSHA.1023B.443D.80809.下列攻击行为中,属于典型被动攻击的是()。

A.拒绝服务攻击B.会话拦截C.系统干涉D.修改数据命令10.()不属于入侵检测技术。

A.专家系统B.模型检测C.简单匹配D.漏洞扫描11.以下关于防火墙功能特性的叙述中,不正确的是()。

A.控制进出网络的数据包和数据流向B.提供流量信息的日志和审计C.隐藏内部IP以及网络结构细节D.提供漏洞扫描功能12.某软件公司项目组的程序员在程序编写完成后均按公司规定撰写文档,并上交公司存档。

此情形下,该软件文档著作权应由()享有。

A.程序员B.公司与项目组共同C.公司D.项目组全体人员13.我国商标法规定了申请注册的商标不得使用的文字和图形,其中包括县级以上行政区的地名(文字)。

以下商标注册申请,经审查,能获准注册的商标是()。

A.青岛(市)B.黄山(市)C.海口(市)D.长沙(市)14.李某购买了一张有注册商标的应用软件光盘,则李某享有()。

A.注册商标专用权B.该光盘的所有权C.该软件的著作权D.该软件的所有权15.某医院预约系统的部分需求为:患者可以查看医院发布的专家特长介绍及其就诊时间:系统记录患者信息,患者预约特定时间就诊。

用DFD对其进行功能建模时,患者是();用ERD对其进行数据建模时,患者是()。

A.外部实体B.加工C.数据流D.数据存储A.实体B.属性D.弱实体17.某软件项目的活动图如下图所示,其中顶点表示项目里程碑,链接顶点的边表示包含的活动,变色数字表示活动的持续时间(天)。

完成该项目的最少时间为()天。

由于某种原因,现在需要同一个开发人员完成BC和BD,则完成该项目的最少时间为()天。

A.11B.18C.20D.21A.11B.18C.20D.2119.某企业财务系统的需求中,属于功能需求的是()。

A.每个月特定的时间发放员工工资B.系统的响应时间不超过3秒C.系统的计算精度符合财务规则的要求D.系统可以允许100个用户同事查询自己的工资20.更适合用来开发操作系统的编程语言是()。

A.C/C++B.JavaC.PythonD.JavaScript21.以下关于程序设计语言的叙述中,不正确的是()。

A.脚本语言中不使用变量和函数B.标记语言常用于描述格式化和链接C.脚本语言采用解释方式实现D.编译型语言的执行效率更高22.将高级语言源程序通过编译或解释方式进行翻译时,可以先生成与源程序等价的某种中间代码。

以下关手中间代码的叙途中,正确的是()。

A.中间代码常采用符号表来表示B.后缀式和三地址码是常用的中间代码C.对中间代码进行优化要依据运行程序的机器特性D.中间代码不能跨平台23.计算机系统的层次结构如下圈所示,基于硬件之上的软件可分为a、b 和c三个层次。

图中a、b和c分别表示()。

A.操作系统、系统软件和应用软件B.操作系统、应用软件和系统软件C.应用软件、系统软件和操作系统D.应用软件、操作系统和系统软件24.下图所示的PCB(进程控制块)的组织方式是(),图中()。

A.链接方式B.索引方式C.顺序方式D.HashA.有1个运行进程、2个就绪进程、4个阻塞进程B.有2个运行进程、3个就绪进程、2个阻塞进程C.有1个运行进程、3个就绪进程、3个阻塞进程D.有1个运行进程、4个就绪进程、2个阻塞进程26某文件系统采用多级索引结构。

若磁盘块的大小为lK字节,每个块号占3字节,那么采用二级索引时的文件最大长度为()字节。

A.1024B.2048C.116281D.23256227.某操作系统采用分页存储管理方式,下图给出了进程A和进程B的页表结构。

如果物理页的大小为lK字节,那么进程A中逻辑地址为1024(十进制)用变量存放在()号物理内存页中。

假设进程A的逻辑页4与进程B的逻辑页5要共享物理页4,那么应该在进程A页表的逻辑页4和进程B页表的逻辑页5对应的物理页处分别填()。

A.8B.3C.5D.2A.4、4B.4、5C.5、4D.5/529.用自盒测试方法对如下图所示的流程图进行测试。

若要满足分支覆盖,则至少要()个测试用例,正确的测试用例对是()(测试用例的格式为(A,B,X;X))。

A.1B.2C.3D.4A.(1,3,3;3)和(5,2,15;3)B.(1,1,5;5)和(5,2,20;9)C.(2,3,10;5)和(5,2,18;3)D.(5,2,16;3)和(5,2,21;9)31.配置管理贯穿软件开发的整个过程。

以下内容中,不属于配置管理的是()。

A.版本控制B.风险管理C.变更管理D.配置状态报告32.极限编程(XP)的十二个最佳实践不包括()。

A.小的发布B.结对编程C.持续集成D.精心设计33.以下关于管道过滤器体系结构的有点的叙述中,不争取的是()。

A.软件构件具有良好的高内聚、低藕合的特点B.支持重用C.支持并行执行D.提高性能34.模块A将学生信息,即学生姓名、学号、手机号等放到一个结构体中,传递给模块B。

模块A和B之间的藕合类型为()藕合。

A.数据B.标记C.控制D.内容35.某模块内涉及多个功能,这些功能必须以特定的次序执行,则该模块的内聚类型为()内聚。

A.实践B.过程C.信息D.功能36.系统交付用户使用后,为了改进系统的图形输出而对系统进行修改的维护行为属于()维护。

A.改正性B.适应性C.改善性D.预防性37.在面向对象方法中,将逻辑上相关的数据以及行为绑定在一起,使信息对使用者隐蔽称为()。

当类中的属性或方法被设计为private时,()可以对其进行访问。

A.抽象B.继承C.封装D.多态A.应用程序中所有方法B.只有此类中定义的方法C.只有此类中定义的public方法D.同一个包中的类中定义的方法39.采用继承机制创建子类时,子类中()。

A.只能有父类中的属性B.只能有父类中的行为C.只能新增行为D.可以有新的属性和行为40.面向对象分析过程中,从给定需求描述中选择()来识别对象。

A.动词短语B.名词短语C.形容词D.副词41.如图所示的UML类图中,Shop和Magazine之间为()关系,Magazine 和Page之间为()关系。

UML类图统称不用于对()进行建模。

A.关联B.依赖C.组合D.继承A.关联B.依赖C.组合D.继承A.系统的词汇B.简单的协作C.逻辑数据库模式D.对象快照44.自动售货机根据库存、存放货币量、找零能力、所选项目等不同,在货币存入并进行选择时具有如下行为:交付产品不找零:交付产品找零:存入货币不足而不提供任何产品;库存不足而不提供任何产品。

这一业务需求适合采用()模式设计实现,其类图如下图所示,其中()是客户程序使用的主要接口,可用状态来对其进行配置。

此模式为(),体现的最主要的意图是()。

A.观察者(Obeserver)B.状态(State)C.策略(Stratehy)D.访问者(Visitor)A.VendingMachineStateB.BuyC.VendingDepositStateD.VendingStockStateA.创建型对象模式B.结构型对象模式C.行为型类模式D.行为型对象模式A.当一个对象状态改变时所有依赖它的对象得到通知并自动更新B.在不破坏封装性的前提下,捕获对象的内部状态并在对象之外保存C.一个对象在其内部状态改变时改变其行为D.将请求封装为对象从而可以使用不同的请求对客户进行参数化48.编译过程中进行的语法分析主要是分析()。

A.源程序中的标识符是否合法B.程序语句的含义是否合法C.程序语句的结构是否合法D.表达式的类型是否合法49.某确定的有限自动机(DFA)的状态转换图如下图所示(0是初态,4是终态),则该DFA能识别()。

A.aaabB.ababC.bbbaD.abba50.函数main()、f()的定义如下所示。

调用函数f()时,第一个参数采用传值(call by value)方式,第二个参数采用传引用(call by referen)方式,则函数main()执行后输出的值为()。

A.10B.19C.20D.2951.采用三级结构/两级映像的数据库体系结构,如果对数据库的一张表创建聚簇索引,改变的是数据库的()。

A.用户模式B.外模式C.模式D.内模式52.某企业的培训关系模式R(培训科目,培训师,学生,成绩,时间,教室),R的函数依赖集F={培训科目→→培训师,(学生,培训科目)→成绩,(时间,教室)→培训科目,(时间,培训师)→教室,(时间,学生)→教室}。

关系模式R的主键为(),其规范化程度最高达到()。

A.(学生,培训科目)B.(时间,教师)C.(时间,培训师)D.(时间,学生)A.1NFB.2MFC.3NFD.BCNF54.设关系模式R(U,F),其中:U={A,B,C,D,E},F={A→B,DE→B,CB→E,E→A,B→D}。

()为关系模式R的候选关键字。

分解()是无损连接,并保持函数依赖的。

A.ABB.DEC.DBD.CE56.在基于Web的电子商务应用中,访问存储于数据库中的业务对象的常用方式之一是()。

A.JDBCB.XMLC.CGID.COM57.设S是一个长度为n的非空字符串,其中的字符各不相同,则其互异的非平凡子串(非空且不同于S本身)个数为()。

A.2n-1B.n²C.n(n+1)/2D.(n+2)(n-1)/258.假设某消息中只包含7个字符怡{a,b,c,d,e,f,g},折7个字符在消息中出现的次数为{5,24,8,17,34,f4,13},利用哈夫曼树(最优二叉树)为该消息中的字符构造符合前缀编码要求的不等长编码。