吉大远程-计算机网络-参考答案

2022年吉林大学软件工程专业《计算机网络》科目期末试卷A(有答案)

2022年吉林大学软件工程专业《计算机网络》科目期末试卷A(有答案)一、选择题1、()是计算机网络中的OSI参考模型的3个主要概念。

A.服务、接口、协议B.结构、模型、交换C.子网、层次、端口D.广域网、城域网、局域网2、()属于TCP/IP协议簇的应用层应用服务元素。

A.文件传输协议FTPB.用户数据报协议UDPC.控制报文协议ICMPD.地址解析协议ARP3、主机A发送IP数据报给主机B,途中经过了5个路由器,请问在此过程中总共使用了()次ARP协议。

A.5B.6C.10D.114、下列地址中,()是组播地址。

A.10.255.255.255B.228.47.32.45C.192.32.44.59D.172.16.255.2555、站点A、B、C通过CDMA共享链路,A、B、C的码片序列(chipping sequence)分别是(1,1,1,1)、(1,-1,1,-1)和(1,1,-1,-1)。

若C从链路上收到的序列是(2,0,2,0,0,-2,0,-2,0,2,0,2),则C收到A发送的数据是()。

A.000B.101C.110D.1116、发送方准备发送的信息位为1101011011,采用CRC校验算法,生成多项式为G(x)=x4+x+1,那么发出的校验位应该为()。

A.0110B.1010C.1001D.11107、如果用户程序使用UDP进行数据传输,那么()协议必须承担可靠性方面的全部工作。

A.数据链路层B.网络层C.传输层D.应用层8、下列关于因特网中的主机和路由器的说法,错误的是()。

A.主机通常需要实现IPB.路由器必须实现TCPC.主机通常需要实现TCPD.路由器必须实现IP9、下列有关面向连接和无连接的数据传输的速度的描述,正确的说法是()。

A.面向连接的网络数据传输得快B.面向无连接的数据传输得慢C.二者速度一样D.不可判定10、当客户端请求域名解析时,如果本地DNS服务器不能完成解析,就把请求发送给其他服务器,当某个服务器知道了需要解析的IP地址,把域名解析结果按原路返回给本地DNS服务器,本地DNS服务器再告诉客户端,这种方式称为()。

吉林大学《计算机网络》在线作业一答卷

吉大18春学期《计算机网络》在线作业一-0004试卷总分:100 得分:100一、单选题 (共 15 道试题,共 60 分)1. 下列IP地址中()是C类地址。

A. 127.233.13.34B. 152.87.209.51C. 169.196.30.54D. 202.96.209.21答案:D2.IEEE802.3与以下哪个网络相关()。

A. Token RingB. EthernetC. InternetD. ATM答案:B3.交换机不具有下面哪项功能()。

A. 转发过滤B. 回路避免C. 路由转发D. 地址学习答案:C4.网络中管理计算机通信的规则称为()。

A. 协议B. 介质C. 服务D. 网络操作系统答案:A5.Internet网络层使用的四个重要协议是()。

A. IP、ICMP、ARP、UDPB. IP、ICMP、ARP、RARPC. TCP、UDP、ARP、RARPD. 以上都不是答案:B6.在Internet中,传输层协议()可保证数据的可靠传输。

A. EGPB. UDPC. TCPD. ICMP答案:C7.在以太网数据链路层中采用下面哪种网络技术()。

A. FDDIB. ATMC. CSMA/CDD. 以上都不是答案:C8.子网掩码255.255.255.0,是对于标准的()类网址。

A. AB. BC. CD. D答案:C9.在一座大楼内组建的一个计算机网络系统,属于()。

A. WANB. LANC. MAND. PAN答案:B10.关于路由表大小的说法正确的是:( )A. 路由表的大小和它所连接的主机数量有关B. 路由表的大小取决于网络的数量C. 路由表的大小同时取决于网络的数量和网络中主机的数量D. 路由表大小只和下一个路由器所连接的网络数量有关。

答案:B11.数据链路层的差错控制(不是流量控制)的实现主要依靠()技术A. 纠错码B. 检错码C. 滑动窗口D. 字符填充答案:B12.VLAN的划分不包括以下哪种方法()。

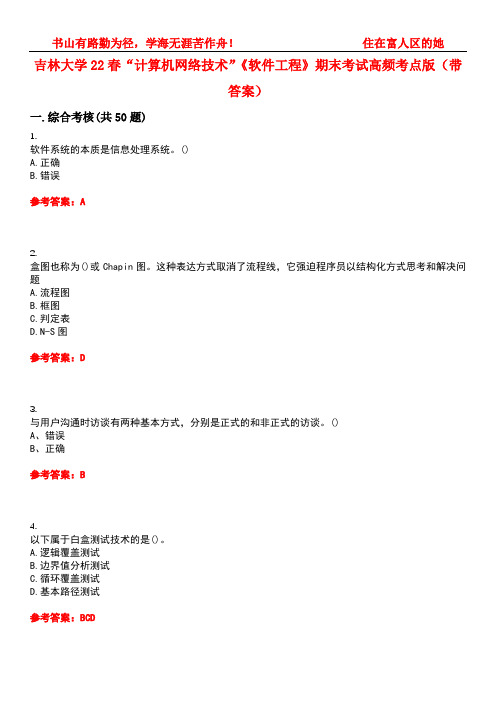

吉林大学22春“计算机网络技术”《软件工程》期末考试高频考点版(带答案)试卷号2

吉林大学22春“计算机网络技术”《软件工程》期末考试高频考点版(带答案)一.综合考核(共50题)1.软件系统的本质是信息处理系统。

()A.正确B.错误参考答案:A2.盒图也称为()或Chapin图。

这种表达方式取消了流程线,它强迫程序员以结构化方式思考和解决问题A.流程图B.框图C.判定表D.N-S图参考答案:D3.与用户沟通时访谈有两种基本方式,分别是正式的和非正式的访谈。

()A、错误B、正确参考答案:B4.以下属于白盒测试技术的是()。

A.逻辑覆盖测试B.边界值分析测试C.循环覆盖测试D.基本路径测试参考答案:BCD5.软件调试技术包括()。

A.集成测试B.边界值分析C.循环覆盖D.回溯法参考答案:D6.下面属于软件重用的层次的是()A.结构重用B.知识重用C.数量重用D.数据重用参考答案:B7.软件工程包括技术和管理两方面的内容,是技术与管理紧密结合的产物。

()A、错误B、正确参考答案:B8.所有的测试都应该能追溯到()A.系统需求B.用户需求C.测试案例D.以上都不正确参考答案:B9.数据耦合是()耦合。

A、高D、以上都不正确参考答案:B10.子系统测试中着重测试模块的()。

A、接口B、函数C、语法D、以上都不正确参考答案:A11.面向对象的技术中的“类”,是比较理想的可重用的软构件,称之为()A.软构件B.类构件C.特殊构件D.以上都不正确参考答案:B12.宽度是软件结构内同一个层次上的模块总数的最大值。

()A.正确B.错误参考答案:A13.以下哪个选项不是实体-联系图?()A、数据B、数据对象C、数字D、数图参考答案:C14.面向对象的技术以()为核心展开的。

A、对象B、数据C、程序段D、语法参考答案:A15.下面哪些属于数据字典的元素()。

A、数据流B、数据存储C、处理D、数据对象参考答案:A,B,C16.模块内聚度越高,说明模块内各成分彼此结合的程度越()。

A、松散B、紧密C、无法判断D、相等参考答案:B17.数据耦合是()耦合。

吉大14秋学期《计算机网络》在线作业一答案

A.流量控制

B.差错控制

C.路径选择

D.拥塞控制

?

正确答案:AB

5.网络按覆盖范围可以划分为()。

A. CAN

B. MAN

C. LAN

D. WAN

?

正确答案:BCD

三,判断题

1. IEEE802标准将数据链路层划分为LLC和MAC两个子层。

A.错误

B.正确

?

正确答案:B

C.路由转发

D.地址学习

?

正确答案:C

12. FTP是TCP/IP协议簇的()协议。

A.网络层

B.运输层

C.应用层

D.网络接口层

?

正确答案:C

13.要使模拟消息能够在数字信道上传输,须使用()技术。

A.调制解调

B.脉码调制

C.曼彻斯特编码

D.调频

?

正确答案:B

14.数据链路层的差错控制(不是流量控制)的实现主要依靠()技术

?

正确答案:C

5.下列哪一个关于交换的描述是错误的()。

A.分组交换采用存储转发技术

B.电路交换采用存储转发技术

C.报文交换技术在计算机网络中使用较少

D.使用分组交换的网络中可能出现序号颠倒的分组

?

正确答案:B

6.某公司c有一台主机h,该主机具有的Internet域名应该为( )。

A.

?

正确答案:B

5.如果多台计算机之间存在着明确的主从关系,其中一台中心控制计算机可以控制其它连接计算机的开启与关闭,那么这样的多台计算机就构成了一个计算机网络。

A.错误

B.正确

?

正确答案:A

吉林大学智慧树知到“计算机科学与技术”《网络与信息安全技术》网课测试题答案3

吉林大学智慧树知到“计算机科学与技术”《网络与信息安全技术》网课测试题答案(图片大小可自由调整)第1卷一.综合考核(共15题)1.网络安全工作的目标包括:()A、信息机密性B、信息完整性C、服务可用性D、可审查性2.抵御电子邮箱入侵措施中,不正确的是()A.不用生日做密码B.不要使用少于5位的密码C.不要使用纯数字D.自己做服务器3.IPSec需要使用一个称为()的信令协议来建立两台主机之间的逻辑连接。

A、AH认证头部协议B、SA安全关联组协议C、PGP隐私D、TLS传输安全协议4.数据备份是一种保护数据的好方法,可以通过以下措施来保证安全数据备份和存储()A.数据校验B.介质校验C.存储地点校验D.过程校验5.下列不属于衡量加密技术强度的因素是()A.密钥的保密性B.算法强度C.密钥长度D.密钥名称6.网络按通信方式分类,可分为()。

A、点对点传输网络B、广播式传输网络C、数据传输网D、对等式网络7.按密钥的使用个数,密码系统可以分为()。

A、置换密码系统和易位密码系统B、分组密码系统和序列密码系统C、对称密码系统和非对称密码系统D、密码系统和密码分析系统8.使网络服务器中充斥着大量要求回复的信息,消耗带宽,导致网络或系统停止正常服务,这属于什么攻击类型?()A、拒绝服务B、文件共享C、BIND漏洞D、远程过程调用9.从理论上说,局域网的拓扑结构应当是指它的物理拓扑结构。

()A.错误B.正确10.对于一个计算机网络来说,依靠防火墙即可以达到对网络内部和外部的安全防护。

()A.错误B.正确11.公共密钥密码体制在密钥管理上比对称密钥密码体制更为安全。

()A.错误B.正确12.匿名传送是FTP的最大特点。

()A、错误B、正确13.对于一个计算机网络来说,依靠防火墙即可以达到对网络内部和外部的安全防护。

()A、错误B、正确14.公共密钥密码体制在密钥管理上比对称密钥密码体制更为安全。

()A、错误B、正确15.如果发现网络变得很慢,经过观察,发现网络冲突增加很多,以下哪些情况会引起此类故障()。

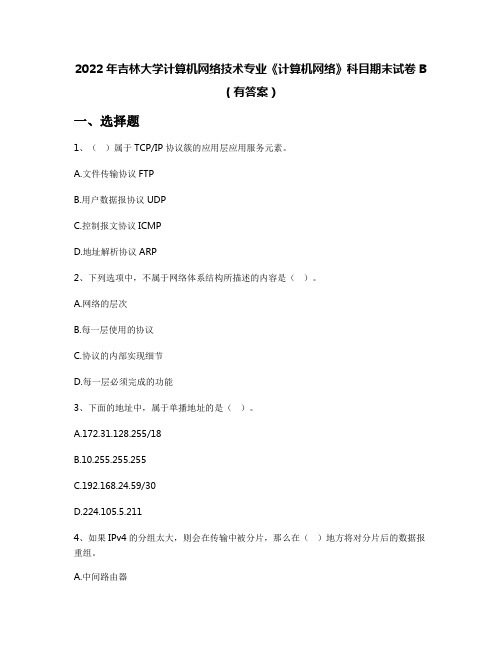

2022年吉林大学计算机网络技术专业《计算机网络》科目期末试卷B(有答案)

2022年吉林大学计算机网络技术专业《计算机网络》科目期末试卷B(有答案)一、选择题1、()属于TCP/IP协议簇的应用层应用服务元素。

A.文件传输协议FTPB.用户数据报协议UDPC.控制报文协议ICMPD.地址解析协议ARP2、下列选项中,不属于网络体系结构所描述的内容是()。

A.网络的层次B.每一层使用的协议C.协议的内部实现细节D.每一层必须完成的功能3、下面的地址中,属于单播地址的是()。

A.172.31.128.255/18B.10.255.255.255C.192.168.24.59/30D.224.105.5.2114、如果IPv4的分组太大,则会在传输中被分片,那么在()地方将对分片后的数据报重组。

A.中间路由器B.下一跳路由器C.核心路由器D.H的端主机5、在以下几种CSMA协议中,()协议在监听到介质是空闲时仍可能不发送。

A.I-坚持 CSMAB.非坚持CSMAC.p-坚持 CSMAD.以上都不是6、下列帧类型中,不属于HDLC帧类型的是()A.信息帧B.确认帧C.监控帧D.无编号帧7、主机甲和主机乙已建立了TCP连接,甲始终以MSS=1KB大小的段发送数据,并一直有数据发送;乙每收到一个数据段都会发出一个接收窗口为10KB的确认段。

若甲在t时刻发生超时拥塞窗口为8KB,则从t时刻起,不再发生超时的情况下,经过10个RTT后,甲的发送窗口是()。

A.10KBB.12KBC.14KBD.15KB8、oS17层模型中,提供端到端的透明数据传输服务、差错控制和流量控制的层是()。

A.物理层B.网络层C.传输层D.会话层9、下面信息中()包含在TCP首部中而不包含在UDP首部中。

A.目标端口号B.序号C.源端口号D.校验号10、下面关于POP3,()是错误的。

A.由客户端选择接收后是否将邮件保存在服务器上B.登录到服务器后,发送的密码是加密的C.协议是基于ASCII码的,不能发送二进制数据D.一个账号在服务器上只能有一个邮件接收目录11、()一定可以将其管辖的主机名转换为该主机的IP地址。

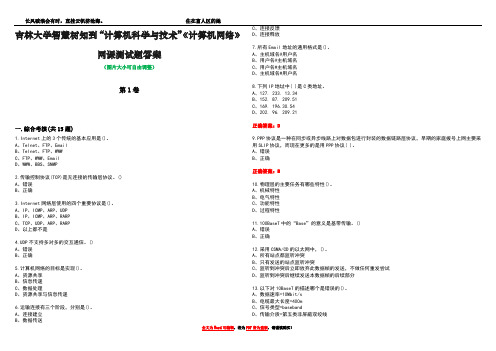

吉林大学智慧树知到“计算机科学与技术”《计算机网络》网课测试题答案3

长风破浪会有时,直挂云帆济沧海。

住在富人区的她吉林大学智慧树知到“计算机科学与技术”《计算机网络》网课测试题答案(图片大小可自由调整)第1卷一.综合考核(共15题)1.Internet上的3个传统的基本应用是()。

A、Telnet、FTP、EmailB、Telnet、FTP、WWWC、FTP、WWW、EmailD、WWW、BBS、SNMP2.传输控制协议(TCP)是无连接的传输层协议。

()A、错误B、正确3.Internet网络层使用的四个重要协议是()。

A、IP、ICMP、ARP、UDPB、IP、ICMP、ARP、RARPC、TCP、UDP、ARP、RARPD、以上都不是4.UDP不支持多对多的交互通信。

()A、错误B、正确5.计算机网络的目标是实现()。

A、资源共享B、信息传递C、数据处理D、资源共享与信息传递6.运输连接有三个阶段,分别是()。

A、连接建立B、数据传送C、连接反馈D、连接释放7.所有Email地址的通用格式是()。

A、主机域名@用户名B、用户名@主机域名C、用户名#主机域名D、主机域名#用户名8.下列IP地址中( )是C类地址。

A、127. 233. 13.34B、152. 87. 209.51C、169. 196.30.54D、202. 96. 209.21正确答案:D9.PPP协议是一种在同步或异步线路上对数据包进行封装的数据链路层协议,早期的家庭拨号上网主要采用SLIP协议,而现在更多的是用PPP协议( )。

A、错误B、正确正确答案:B10.物理层的主要任务有哪些特性()。

A、机械特性B、电气特性C、功能特性D、过程特性11.100BaseT中的“Base”的意义是基带传输。

()A、错误B、正确12.采用CSMA/CD的以太网中,()。

A、所有站点都监听冲突B、只有发送的站点监听冲突C、监听到冲突后立即放弃此数据帧的发送,不做任何重发尝试D、监听到冲突后继续发送本数据帧的后续部分13.以下对10BaseT的描述哪个是错误的()。

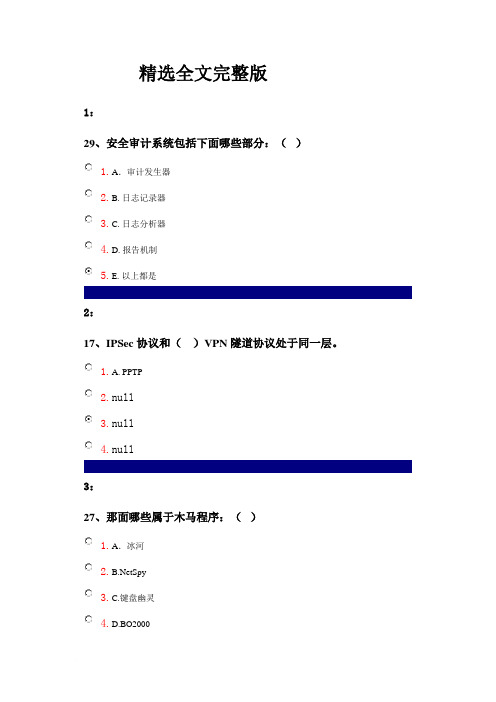

吉林大学网上作业-网络与信息安全技术-单选题答案 (2)精选全文完整版

精选全文完整版1:29、安全审计系统包括下面哪些部分:()1.A.审计发生器2.B. 日志记录器3.C. 日志分析器4.D. 报告机制5.E. 以上都是2:17、IPSec协议和()VPN隧道协议处于同一层。

1.A. PPTP2.null3.null4.null3:27、那面哪些属于木马程序:()1.A.冰河Spy3.C.键盘幽灵4.D.BO20005.E. 以上都是4:57、下面关于响应的说法正确的是()1.A. 主动响应和被动响应是相互对立的,不能同时采用2.B. 被动响应是入侵检测系统中的唯一响应方式3.C. 入侵检测系统提供的警报方式只能是显示在屏幕上的警告信息或窗口4.D. 主动响应可以是自动发送邮件给入侵发起方的系统管理员请求协助处理问题5:30、下面哪些属于防火墙的局限性:()1.A.防外不防内2.B. 只实现了粗粒度的访问控制3.C.容易造成单点故障4.D. 以上都是6:43、下列叙述不属于完全备份机制特点描述的是()1.A. 每次备份的数据量较大2.B. 每次备份所需的时间也就校长3.C. 不能进行得太频繁4.D. 需要存储空间小7:12、假设使用一种加密算法,它的加密方法很简单:将每一个字母加5,即a加密成f。

这种算法的密钥就是5,那么它属于()。

1.A. 对称加密技术2.B. 分组密码技术3.C. 公钥加密技术4.D. 单向函数密码技术8:2、包过滤防火墙不能对下面哪个进行过滤()。

1.A.IP地址2.B.端口3.C.协议4.D.病毒9:49、从系统结构上来看,入侵检测系统可以不包括()1.A. 数据源2.B. 分析引擎3.C. 审计4.D. 响应10:19、通常所说的移动VPN是指()。

1.A. Access VPN2.B. Intranet VPN4.D. 以上皆不是1:13、AH协议和ESP协议有()种工作模式。

1.A. 二2.B. 三3.C. 四4.D. 五2:41、代表了当灾难发生后,数据的恢复时间的指标是()1.A.RPO2.B.RTO3.C.NRO4.D.SDO3:34、容灾的目的和实质是()1.A. 数据备份2.B.心理安慰3.C. 保持信息系统的业务持续性4.D.系统的有益补充4:38、基于网络的入侵检测系统的信息源是()2.B. 系统的行为数据3.C. 应用程序的事务日志文件4.D. 网络中的数据包5:52、下列技术不能对电子邮件进行安全保护的是()1.A. S/MIME2.B. PGP3.C. AMTP4.D. SMTP6:8、使网络服务器中充斥着大量要求回复的信息,消耗带宽,导致网络或系统停止正常服务,这属于什么攻击类型? ()1.A 拒绝服务2.B. 文件共享3.C. BIND漏洞4.D. 远程过程调用7:21、. 可以被数据完整性机制防止的攻击方式是()。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

计算机网络-参考答案

一、DADAA BBDCA BCBAD

二、

2-1、大型主机、PC机、局域网技术蓬勃发展信息时代,信息高速公路,Internet

2-2、机械特性电气特性功能特性过程特性

2-3、电路建立、数据传输、电路拆除

2-4、“反馈纠错”,“前向纠错.

2-5、基带同轴电缆、宽带同轴电缆

2-6、

2-7、

2-8、

三、

3-1、计算机网络体系结构:是指计算机网络层次结构模型和各层协议的集合。

它广泛采用的是国际标准化组织(ISO)在1979年提出的开放系统互连(OSI-Open System Interconnection)的参考模型。

OSI参考模型用物理层、数据链路层、网络层、传送层、对话层、表示层和应用层七个层次描述网络的结构,它的规范对所有的厂商是开放的,具有知道国际网络结构和开放系统走向的作用。

它直接影响总线、接口和网络的性能。

目前常见的网络体系结构有FDDI、以太网、令牌环网和快速以太网等。

从网络互连的角度看,网络体系结构的关键要素是协议和拓扑。

3-2、窗口机制是利用接收方缓冲区、发送方缓冲区和重发来实现流量控制,从而避免过载的一种机制。

由此可知发送方还可以连续发3帧;可发帧号为4,5,6。

3-3、简述CSMA/CD:CSMA/CD载波监听/冲突检测,属于计算机网络以太网的工作类型,即在总线上不段的发出信号去探测线路是否空闲,如果不空闲则随机等待一定时间,在继续探测。

直到发出型号为止。

CSMA/CD工作原理:在Ethernet中,传送信息是以“包”为单位的,简称信包。

3-4、X.25协议是CCITT(ITU)建议的一种协议,它定义终端和计算机到分组交换网络的连接。

分组交换网络在一个网络上为数据分组选择到达目的地的路由。

x.25是一种很好实现的分组交换服务,传统上它是用于将远程终端连接到主机系统的。

这种服务为同时使用的用户提供任意点对任意点的连接。

来自一个网络的多个用户的信号,可以通过多路选择通过X.25接口而进入分组交换网络,并且被分发到不同的远程地点。

一种称为虚电路的通信信道在一条预定义的路径上连接端点站点通过网络。

虽然X.25,吞吐率的主要部分是用于错误检查开销的,X.25接口不可支持高达64Kbps的线路,CCITT在1992年重新制定了这个标准,并将速率提高到2Mbps。

3-5、同步传输方式中发送方和接收方的时钟是统一的、字符与字符间的传输是同步无间隔的。

异步传输方式并不要求发送方和接收方的时钟完全一样,字符与字符间的传输是异步的。

四、计算题

4-1、

4-2、

4-3、。