如何配置SonicWALL防火墙

SonicWALL 防火墙配置透明

SonicWALL 防火墙配置透明(透传)模式本文适用于:涉及到的Sonicwall防火墙Gen5:NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 240 Gen5 TZ系列: TZ 100/W, TZ 200/W, TZ 210/WirelessGen4: PRO系列: PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 1260Gen4: TZ系列: TZ 190/W, TZ 180/W, TZ 170/W/SP/SP Wireless固件/软件版本:所有SonicOS增强版版本服务:DMZ/OPT配置功能与应用Transparent Mode通过控制ARP和路由的行为来模拟WAN口IP地址到内部接口(LAN,DMZ)的桥梁。

Transparent Mode的分配非常灵活,允许不同zone的多个内部接口同时在Transparent Mode模式下工作,只要被分配的地址不重复。

在不可能改变已经存在的IP地址,或者是有必要在不妨碍其他设备的前提下部署一台Sonicwall防火墙,Transparent Mode发挥了重要的作用。

Transparent Mode在Sonicwall防火墙上定义一个和WAN口子网相关的Transparent Range地址对象。

Transparent Range定义哪一个外部地址去连接内部接口。

Transparent Range对象可以是一台主机,一组主机或者是一个地址对象范围。

Transparent Range中的地址不能用来配置NAT Policies,他们保持初始的源IP地址。

步骤:配置端口为Transparent ModeTransparent Mode允许Sonicwall防火墙在WAN口子网和内部接口间进行透传。

Arubaremoteap(RAP)结合SONICWALL防火墙联动详细实验

Arubaremoteap(RAP)结合SONICWALL防火墙联动详细实验实验目标:本次实验的目标是实现Aruba Remote AP(RAP)与SonicWall防火墙的联动。

通过配置和测试,实现RAP访问本地网络,并通过SonicWall防火墙进行安全访问控制。

实验步骤:1. 初始化Aruba RAP:首先,需要将RAP连接到网络,并进行初始化配置。

通过网线将RAP连接到本地网络,然后使用SSH或串口连接到RAP的控制台。

进行初始化配置,包括设置RAP的IP地址、网关、DNS服务器、SSID等。

2. 配置SonicWall防火墙:在SonicWall防火墙上,需要进行相关配置以允许RAP访问本地网络。

首先,将RAP的IP地址添加到SonicWall防火墙的访问控制列表中,确保RAP可以与防火墙进行通信。

然后,配置防火墙规则以允许RAP访问本地网络中的特定资源,如服务器、打印机等。

3. 配置RAP与SonicWall的VPN连接:接下来,需要配置RAP与SonicWall之间的VPN连接。

打开Aruba RAP的控制台界面,进入VPN配置界面,添加SonicWall防火墙作为VPN网关,并配置相关参数,如VPN协议(IPSec或SSL VPN)、加密算法、预共享密钥等。

在SonicWall防火墙上,也需要配置RAP作为VPN客户端,并设置相应的VPN参数。

4. 测试RAP访问本地网络:完成上述配置后,即可进行RAP访问本地网络的测试。

断开RAP与本地网络之间的有线连接,将RAP放置在需要访问的位置,并将其配置为无线客户端。

使用无线设备连接到RAP所提供的SSID,并尝试访问本地网络的资源。

如果一切配置正确,RAP应该能够安全访问本地网络,并通过SonicWall防火墙进行安全访问控制。

5. 验证安全访问控制:为了验证SonicWall防火墙对RAP的安全访问控制有效,可以尝试访问本地网络的受限资源,如内部服务器。

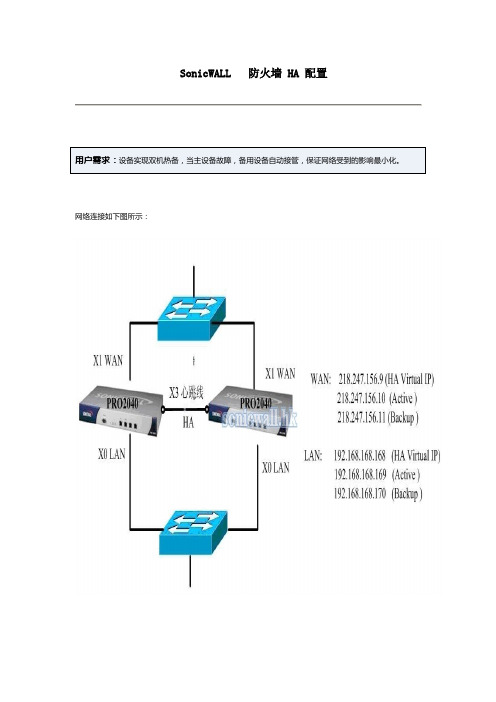

SonicWALL 防火墙 HA 配置

SonicWALL 防火墙 HA 配置网络连接如下图所示:SonicWALL HA是Active/Passive方式的HA,配置界面相当简单,所有配置只需要在主设备上配置,备用设备会自动同步主设备的配置。

配置主设备时,不要打开备用设备电源,待主设备配置完毕之后,连接好物理线路,打开备用设备电源,备用设备自动与主设备同步全部的配置信息。

注意:备用设备要和主设备采用同样的操作系统版本号。

如果备用设备启用UTM的功能,那么备用设备要提前注册,拿到全部的UTM的授权。

主设备的UTM License不会同步到备用设备。

1.进入主设备的管理界面https://192.168.168.168, 默认的LAN口IP地址,用户名是 admin, 密码password2.进入Network->Interfaces界面,配置X1口(WAN),X0口(LAN)的IP地址。

这里X1口是WAN口,IP 地址218.247.156.9, 这个地址将成为HA发生切换之后WAN口的虚拟地址,从WAN外部通过218.247.156.9能访问到当前工作的设备,即如果主设备宕机,那么通过这个地址访问到的是备用设备。

X0 口IP地址用默认的 192.168.168.168. 这个地址将成为HA发生切换之后LAN口的虚拟地址,从LAN 内部通过192.168.168.168能访问到当前工作的设备,即如果主设备宕机,那么通过这个地址访问到的是备用设备。

3.进入Hardware Failover->Setting 界面,选中Enable Hardware Failover激活HA配置,点右上角的Apply按钮使HA生效。

如果希望主设备恢复后立刻切换回到主设备工作,那么选中Enable Preempt Mode,点右上角的Apply按钮使之生效.4.进入Hardware Failover->Monitoring界面,点X0口的配置按钮,5.在Interface X0 Monitoring Settings界面的Primary IP Address, Backup IP Address分别填写主/备设备的管理IP地址。

SonicWALL 防火墙配置

SonicWALL 防火墙配置NAT Policy1、简介: 如何配置NAT Policies并发布服务器本文适用于:涉及到的Sonicwall防火墙Gen5:NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NS A 240Gen5 TZ系列:TZ 100/W, TZ 200/W, TZ 210/WirelessGen4: PRO系列:PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 1260Gen4: TZ系列:TZ 190/W, TZ 180/W, TZ 170/W/SP/SP Wireless固件/软件版本:所有SonicOS增强版版本服务:NAT Policy, Firewall Access Rules, Firewall Services功能与应用NAT(网络地址转换)属接入广域网(WAN)技术,是一种将私有(保留)地址转化为合法IP地址的转换技术,它被广泛应用于各种类型Internet接入方式和各种类型的网络中。

Sonicwall的操作系统允许用户对出入流量定义NAT Policies,本文演示了在Sonicwall防火墙中配置NA T Policies的方法。

步骤配置NAT Policies添加地址对象1、选择Network->Address Objects2、点击Add按钮,为服务器添加一个局域网私有地址和一个公有地址3、点击OK完成添加地址对象定义NAT Policies1、选择Network->NAT Policies2、点击Add按钮,进行相关配置,如下图所示:提示:create a reflexive policy:当选择这个选项,将自动生成一个镜像的出入NAT Policies。

3、点击Add按钮完成配置Loopback Policy:假如想要从另一个内网的zone通过公有IP地址1.1.1.1访问服务器,可以添加一条Loopback Policy:∙Original Source:Firewalled Subnets∙Translated Source:Mywebserver Public∙Original Destination:Mywebserver Public∙Translated Destination:Mywebserver Private∙Original Service:HTTP∙Translated Service:Original∙Inbound Interface:Any∙Outbound Interface:Any∙Comment:Loopback policy∙Enable NAT Policy:Checked∙Create a reflexive policy:unchecked创建防火墙Access Rules1、选择Firewall->Access Rules2、在View style区域选择WAN到LAN的access rules3、点击Add按钮,创建一条访问规则4、点击OK完成配置。

SonicWALL配置手册--

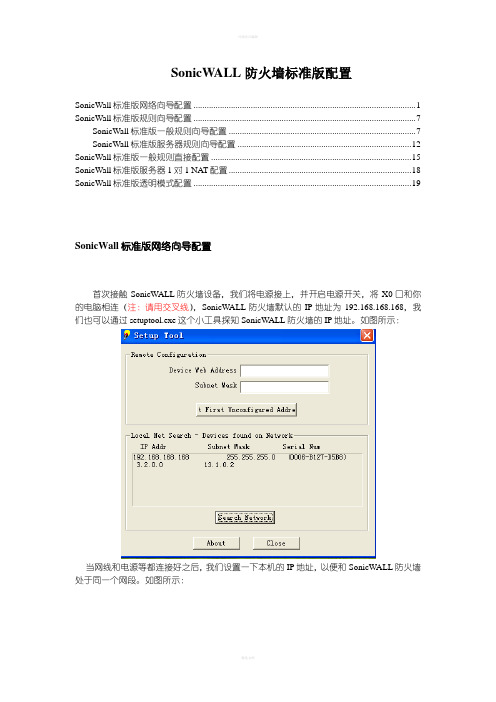

SonicWALL防火墙标准版配置SonicWall标准版网络向导配置 (1)SonicWall标准版规则向导配置 (7)SonicWall标准版一般规则向导配置 (7)SonicWall标准版服务器规则向导配置 (12)SonicWall标准版一般规则直接配置 (15)SonicWall标准版服务器1对1 NA T配置 (18)SonicWall标准版透明模式配置 (19)SonicWall标准版网络向导配置首次接触SonicWALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168,我们也可以通过setuptool.exe这个小工具探知SonicW ALL防火墙的IP地址。

如图所示:当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,点next,提示我们是否修改管理员密码,暂时不修改,点next,提示我们修改防火墙的时区,我们选择中国的时区。

点next,提示我们设置W AN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:我们点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

点next,防火墙询问我们在LAN口是否开启DHCP server的功能,并是否是默认的网段,我们可根据实际情况做调整,决定开始或关闭,以及网段地址等,如下图:点next,防火墙将把前面做的设置做一个摘要,以便我们再一次确认是否设置正确,如果有和实际不符的地方,可以点back返回进行修改。

sonic wall 配置图解 HOW-TO --- Firewall with filter-CHS

SonicOS Enhanced HOW TO --- Firewall with Filter 创建日期: 2003年11月20日最后修正: 2003年11月20日•PC_1 (172.16.9.241) 可以访问internet•PC_2 (172.16.9.242) 不能访问internet•SonicOS 2.0.0.1 增强版或者以上版本•浏览器客户端,SMTP客户端,POP3 客户端PRO4060 配置Network 配置1.设置 LAN = 172.16.9.222, 掩码255.255.255.02.设置 WAN = 2.2.2.1, 掩码255.255.255.248 以及对应外网网关对象配置3.接下来,我们需要定义2个地址对象N_Server_1 = 172.16.9.241, 掩码255.255.255.255N_Server_2 = 172.16.9.242, 掩码255.255.255.255进入Network Address Objects页面, 点击Add…按钮6.点击OK完成配置7.重复上述配置,完成对PC_2对象的定义防火墙规则配置8.下面的步骤是添加防火墙规则9.进入Firewall Access Rules页面, 点击From LAN to WAN编辑图标10.点击Ad d…按钮. 参照如下填写11.点击OK完成配置12.配置后的界面如下. 注意:拒绝策略拥有更高的优先级测试13.PC_1 可以ping/HTTP/SMTP/POP3 到 2.2.2.514.PC_2 不可以ping/HTTP/SMTP/POP3到2.2.2.515.进入Log View, 可以看到PING以及HTTP数据包被策略1(LAN->WAN)丢弃* * * e n d * * *。

SonicWALL PRO3060防火墙配置

SonicWALL PRO3060防火墙配置SonicWall网络向导配置 (1)SonicWall规则配置 (7)SonicWall一般规则配置 (7)SonicWall服务器规则向导配置 (10)SonicWall透明模式配置 (13)SonicWall对象配置 (16)SonicWall网络向导配置首次接触SonicW ALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,防火墙将弹出网络配置向导界面点next,提示我们是否修改管理员密码,根据需要我们将密码设置为实际密码,点next,提示我们修改防火墙的时区,我们选择中国的时区。

点next,提示我们设置W AN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

点next,设置DHCP server的相关配置,如果不开启,把勾取消即可。

点next,点apply,设置生效。

点close,回到登陆界面输入帐号密码后,点login当把配置做好以后,我们将防火墙的X1口接到ISP进来的网线上,将X0口接到内网交换机上。

SonicWall规则配置SonicWall一般规则配置这时,我们已经可以访问外网了。

此时的策略是默认允许内网的所有机器可以任意的访问外网,为了符合公司的安全策略,我们如果要相关的安全策略,限制一些访问的协议。

SonicWALL配置手册--

SonicWALL防火墙标准版配置SonicWall标准版网络向导配置 (1)SonicWall标准版规则向导配置 (11)SonicWall标准版一般规则向导配置 (11)SonicWall标准版服务器规则向导配置 (21)SonicWall标准版一般规则直接配置 (25)SonicWall标准版服务器1对1 NAT配置 (29)SonicWall标准版透明模式配置 (31)SonicWall标准版网络向导配置首次接触SonicWALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168,我们也可以通过setuptool.exe这个小工具探知SonicWALL防火墙的IP地址。

如图所示:页脚内容1当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,页脚内容2点next,提示我们是否修改管理员密码,页脚内容3暂时不修改,点next,提示我们修改防火墙的时区,我们选择中国的时区。

页脚内容4点next,提示我们设置WAN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:页脚内容5我们点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

页脚内容6点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

页脚内容7点next,防火墙询问我们在LAN口是否开启DHCP server的功能,并是否是默认的网段,我们可根据实际情况做调整,决定开始或关闭,以及网段地址等,如下图:页脚内容8点next,防火墙将把前面做的设置做一个摘要,以便我们再一次确认是否设置正确,如果有和实际不符的地方,可以点back返回进行修改。

sonicwall防火墙设置方法有哪些

sonicwall防火墙设置方法有哪些sonicwall防火墙想要设置下!用什么方法好呢?下面由店铺给你做出详细的sonicwall防火墙设置方法介绍!希望对你有帮助!sonicwall防火墙设置方法一:假设你要把服务器192.168.3.5的80端口映射出去,其中192.168.3.5做好了花生壳(或者你外网是个固定IP)首先到network→Services里,点击添加新建一个端口。

名称:TCP80,类型TCP,端口范围80-80.然后在SonicWALL右上角你可以看到一个三角形的按钮,叫Wizards ,点击那个按钮。

在弹出的页面中选择Public Server Wizard ,点击next,Server Type选择other,Services 就选择你刚才建立的TCP80,点击下一步Server Name就是你在防火墙上看到服务器的名字(以后可以在防火墙规则以及NAT规则里看到这个),随便起个自己认识的就行,Server Private IP Address就是你服务器的内网IP(192.168.3.5) 点击下一步之后,会出现Server Public IP Address,这个如果你是ADSL拨号的就不用管(如果是固定IP的话就填你的外网IP,不过这里一般防火墙会帮你自动填入)直接点击下一步,之后就会出来确认信息,点击apply应用设置即可。

等向导弹出结束按钮,按close退出即可。

至此,完成服务器192.168.3.5的80端口发布。

备注:默认情况下80口是被运营商封堵的,如果需要使用80端口直接打开,就必须去运营商处进行备案。

你也可以发布成其他端口,然后采用IP+端口号(例如202.96.133.22:8888)这样的进行访问。

sonicwall防火墙设置方法二:配置连接有三个基本步骤:配置SonicWALL防火墙,创建配置账户,安装和配置SonicWALL Global Client。

sonicwall防火墙中文_教程

30

必须在WAN口 设置进出的 带宽参数, 否则在防火 墙的规则里 不会出现带 宽管理的界 面

2014-7-9 31

2014-7-9

32

2014-7-9

33

2014-7-9

34

故障诊断

2014-7-9

35

点到点VPN 隧道故障建立,一、二阶段协商参数

PRO4060 VPN Policy

2014-7-9

ARP代理透明

设备工作在3层,设备的两个端口处于同一个网段,但两个端 口占用同一个IP地址,需要管理员指定哪些网络范围的IP 地址在设备的某一个端口,使设备能正确转发数据包到正 确的端口。 SonicWALL的UTM设备透明方式是ARP代理透明,需要在WAN口 和LAN口(或DMZ口)占用一个IP地址。

CERNET X2 IP:10.10.10.253/30 R1 IP: 10.10.10.254/30

R1

R2

INTERNET: XI IP:211.214.169.6 255.255.255.224 R2 IP:211.214.169.2 DNS:202.67.222.240 202.67.222.250

X2 WAN S 5060c 192.168.1.1/30 192.168.1.2/30 三层交换机

X1 WAN X3 DMZ 219.247.99.60 255.255.255.192 DMZ

X0 LAN

INTERNET: 192.168.10.0 / 24 192.168.20.0 / 24 192.168.30.0 / 24 192.168.40.0 / 24

2014-7-9 27

SonicOS增强版一个端口支持多个网段

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

如何配置SonicWALL防火墙

SonicWALL防火墙在中小型企业市场中非常的常见。

从那些小型的非营利公司,到中型公司的企业生意,都在依赖于SonicWALL的设备来保护他们的网络通信安全。

SonicWall使用专用的SonicOS操作系统驱动它的防火墙设备。

绝大多数SonicWALL设备现在都使用由SonicOS增强的操作系统。

这两个操作系统之间的主要区别在于,增强版启用了系统的固件(Firmware)来提供ISP失败恢复服务,区域管理以及广域网负载平衡。

安装向导

SonicWALL随它的防火墙设备提供了多种向导。

根据型号不同,可用的菜单也各有差异(举例来说,像“WEP/WAP加密功能设置”菜单就只有那些具备无线功能的型号才有)

安装向导是个节约时间的工具,可以简化新路由器的部署。

或当网络被重新设计后,一台SonicWALL设备可被复位成刚出厂的默认设置,这时可以使用安装向导对设备重新设置。

要使用安装向导,登录进入SonicWALL防火墙后,再点击“安装向导(Wizard)”按钮。

该向导按钮(图A)可以在主要的“系统|状态”(System | Status)页中找到。

A:SonicWALL系统状态页提供了关于防火墙设置的大量信息

下面是使用一台SonicWALL PRO 1260的整个过程。

点击了“向导”按钮后,SonicWALL配置向导提供4个选择

图B

图B注:SonicWALL配置向导提供4个选择。

管理员可以选择安装向导(用于配置SonicWALL设备来加密网络连接),或者端口防护接口向导(PortShield Interface Wizard,用于分割网络),或者公用服务器向导(用于提供内部服务器给公众使用),或者VPN向导(用于配置一个VPN网络)。

考虑好你是否打算选择安装向导,端口防护接口向导,公用服务器向导或是VPN向导。

就本例而言,我们将选择安装向导,并点击下一步。

安装向导出现。

步骤1:出现改变口令的屏幕。

输入默认口令或者旧口令,然后输入一个新口令,并重复输入一次确保没有输错。

输入完毕后,点击下一步。

步骤2:出现改变时区的菜单。

选择好当前的时区,然后选中复选框,如果你希望防火墙自动监测是否是夏令时的话,并点击下一步。

步骤3:出现广域网网络模式屏幕。

选择用于连接ISP的方式按钮(静态IP,DHCP,PPPoE 或PPTP)。

然后点击下一步。

就本例而言,我们选择静态IP(图C)。

图C:广域网网络模式菜单可用于指定绝大多数ISP的恰当连接方式。

步骤4:广域网网络模式:启用NAT菜单。

输入SonicWALL广域网的IP地址,广域网的子网掩码,广域网网关地址,DNS服务器地址,备用DNS服务器地址,并点击下一步(图D)。

图D:通过广域网网络模式屏幕,指定广域网设置

步骤5:出现局域网设置菜单。

为SonicWALL的局域网提供一个IP地址。

留心要提供一个子网掩码,然后点击下一步(图E)

图E:使用SonicWALL的局域网设置菜单,指定局域网设置

步骤6:出现局域网DHCP设置屏幕。

如果你希望SonicWALL设备提供DHCP服务,就需要选中局域网选框,以启用DHCP服务器。

如果你选中了该复选框,你同时也必须输入一个有效的局域网地址范围。

完毕后,点下一步(图F)。

图F:使用DHCP服务器屏幕进行DHCP设定

步骤7:SonicWALL配置摘要(图G)。

回顾向导提供的相关信息,如果一切都没问题,点击“实施(Apply)”。

如果有些设置还需要调整,点击“退后”(Back)按钮。

图G:在实施之前,仔细回顾配置摘要。

在本菜单中回顾设定,然后点击Apply(实施)。

会出现一个屏幕,提示SonicWALL的配置被保存,然后要求你稍候片刻。

当配置完成后,你会看到一个祝贺消息,告知你修改已经成功,安装向导完成。

SonicWALL登录

一旦安装向导完成,登录进入防火墙,然后在步骤5(使用局域网设置菜单)输入你希望赋予SonicWALL设备的IP地址。

你将会看到一个标准的用户名和口令对话框。

输入你为防火墙设置好的用户名和口令,然后点击“登录”(Login)按钮。

默认情况下,SonicWALL设备显示“系统|状态”菜单。

要配置其它的防火墙设定,在出现的SonicWALL接口屏幕左侧的菜单点击“防火墙”(Firewall)按钮。

此时会出现“防火墙|访问规则|全部”(Firewall | Access Rules | All)菜单。

SonicWALL 软件在这个屏幕中会显示有关防火墙配置的重要信息。

除了那些区域和优先权信息之外,访问规则菜单还显示了有关源和目标的数据,服务类型,动作状态,以及用户信息(图H)。

图H:管理员可以使用3种不同的视图回顾SonicWALL的访问规则;这里是使用“ALL”的规则视图。

用鼠标滑过自上而下的每一条访问规则的图标,即可显示每条访问规则的通信状态。

可以通过点击“编辑”图标来对访问规则的设置进行调整,或者点击垃圾桶图标来删除某条访问规则。

建立访问规则

∙登录进入SonicWALL防火墙。

∙点击防火墙(Firewall)按钮

∙在样式按钮中点击“Matrix”或者下拉式复选框(如图I)

∙点击适当的“From”和“To”区域(比如广域网WAN到局域网LAN)

∙点击菜单底部的“添加(Add)”按钮

图I:当建立一个访问规则时,你必须指定适当的标准。

SonicWALL的固件提供了事先配置好的下拉式选择框,以满足绝大多数的设定配置。

∙使用“General”选项卡,来指定当通信满足访问规则要求时所应当采取的行动;有三个选项可以选择:允许,拒绝,和丢弃。

∙在服务的下拉选择框中,选择适当的服务。

对源,目标,允许的用户,以及定期日程进行类似选择服务的同样操作。

∙为一个访问规则输入一条注释进行说明,或指明该规则的目的。

∙取消“启动记录(Enable Logging)”的复选,如果你不希望记录新访问规则相关事件的话。

∙使用高级选项卡,配置其它高级选项(比如TCP不活动连接的超时,或者同时允许的连接数)

∙点击“OK(确定)”。

编辑访问规则

∙登录进入SonicWALL防火墙。

∙点击防火墙(Firewall)按钮

∙选择访问规则(Access Rules)

∙点击打算修改规则的“编辑”图标来对规则进行编辑

∙弹出的下拉框,按需要对访问规则进行调整(图J)

∙另外,你也可以点击某个访问规则相应的垃圾桶图标,从而删除它。

图J:SonicWALL的下拉框可以迅速的编辑访问规则

点击“确定(OK)”来实施编辑(如果你是删除某个规则,则会提示你确认该操作)。

SonicWALL的固件会写入修改,并更新防火墙的配置。

编辑服务组群

SonicWALL设备,默认情况下包含服务目标和组群,是设计用于简化防火墙管理的。

使用SonicWALL防火墙,服务组以及目标,一般是用于向网络用户提供常见应用和服务(比如PC Anywhere, ShoreTel, VNC以及Yahoo Messenger)

要回顾一台防火墙设备的设定

∙登录进入SonicWALL防火墙。

∙点击防火墙(Firewall)按钮

∙选择服务(Services)

默认会提供许多服务组(图K)。

要增加额外的组或目标:

∙登录进入SonicWALL防火墙。

∙点击防火墙(Firewall)按钮

∙选择服务(Services)

∙点击“自定义服务”(Custom Services)按钮

点击“添加组”(Add Group)来添加一个新服务组或增加建立一个新服务(图L)。

图K:SonicWALL的固件提供了数量众多的预定义服务组,以简化防火墙设置。

图L:管理员可以在需要建立自己的防火墙服务时,通过定义对应规则来进行

如果你点击“添加组(Add Group)”,左面板会有很多预定义的选项。

你可以选择其中之一或者输入自己喜欢的名字,然后点击“确定(OK)”;要配置它的设定,点击它旁边的编

辑图标。

要建立一个新服务,点击“添加(Add)”按钮,输入名字,定义对应的协议,输入端口范围以及类型(如果需要),最后点击“确定(OK)”。