基于freeradius的mac认证

基于802.1x的校园网用户身份认证设计与实现

基于802.1x的校园网用户身份认证设计与实现吴贤平【摘要】当前我国高校校园网事业飞速发展,但随着用户数的急剧增加和业务样式的增多,校园网的安全问题也日益突出.本文针对标准的802.1x协议在实际应用中存在不足,提出了适合于校园网身份管理系统中的用户身份认证切实可行的协议改进方法.提出了校园网认证系统的整体框架,为建造安全可靠的校园网提供了新的思路和方法.【期刊名称】《制造业自动化》【年(卷),期】2012(034)009【总页数】3页(P47-49)【关键词】802.1x认证;PPPoE认证;Radius认证;认证系统;校园网【作者】吴贤平【作者单位】温州大学,温州325035【正文语种】中文【中图分类】TP390 引言由于传统认证(Authentication,又称鉴别)方式对校园网中用户数据包繁琐的处理造成了网络传输瓶颈,而通过增加其他网络设备来解决传输瓶颈势必造成网络成本的提升,因此无法满足用户对网络安全性、高效性和低成本的要求。

IEEE 802.1x通过对认证方式和认证体系结构进行优化,有效地解决了传统PPPoE和Web/Portal认证方式带来的问题,消除了网络瓶颈,减轻了网络封装开销,降低了建网成本,从而成为当前校园网选型的一个热点。

1 IEEE802.1x技术简介1.1 IEEE802.1x协议的工作机制802.1 x作为一个认证协议,在实现的过程中有很多重要的工作机制[1,2](如图1所示)。

图1 IEEE 802.1x协议的工作机制认证的发起可以由用户主动发起,也可以由认证系统发起。

当认证系统探测到未经过认证的用户使用网络,就会主动发起认证;用户端则可以通过客户端软件向认证系统发送EAPOL-Start报文发起认证。

1.2 IEEE802.1x协议的体系结构图2 802.1x协议的体系结构IEEE 802.1x协议的体系结构包括三个重要的部分:Supplicant System客户端、Authenticator System认证系统、Authentication Server System认证服务器。

radius服务器的实现

独创性声明本人声明所呈交的学位论文是本人在导师指导下进行的研究工作及取得的研究成果。

据我所知,除了文中特别加以标注和致谢的地方外,论文中不包含其他人已经发表或撰写过的研究成果,也不包含为获得电子科技大学或其它教育机构的学位或证书而使用过的材料。

与我一同工作的同志对本研究所做的任何贡献均已在论文中作了明确的说明并表示谢意。

签名:侉班j|复日期:伽。

峰f,Elc7Lt关于论文使用授权的说明本学位论文作者完全了解电子科技大学有关保留、使用学位论文的规定,有权保留并向国家有关部门或机构送交论文的复印件和磁盘,允许论文被查阅和借阅。

本人授权电子科技大学可以将学位论文的全部或部分内容编入有关数据库进行检索,可以采用影印、缩印或扫描等复制手段保存、汇编学位论文。

(保密的学位论文在解密后应遵守此规定)签名:睦堕!垦电于科技大学顺十学位论文:Radius服务器的实现摘要随着互联网的迅速发展,互联网用户数与日俱增,需要增强用户接入管理。

另一方面,网络运营商要通过增强用户管理,通过对用户使用网络的接入认证、使用记账、计费收费来取得运营收入。

由此引入了对用户接入管理及计费问题。

用户接入管理的核心是AAA(Authentication、Authorization、Accounting,即认证、授权、记账)。

它实现对接入用户的身份鉴定、网络资源和服务的使用授权、记录用户对网络资源的使用情况。

AAA目前主要的实现是Radius系统。

Radius(RemoteAuthenticationDialInUserService)是一种拨号入网用户认证协议标准。

对Radius的研究、开发和二次开发具有重大意义。

当前有不少免费的Radius软件实现版本,如FreeRadius。

但这些丌放源代码在商业应用上还有不足,因此对Radius进行二次开发具有较大的商业应用价值。

虽然Radius协议在互联网上运行多年,但至今尚未形成标准。

一方面互联网技术的发展对AAA协议提出了新的要求,另一方面,Radius协议本身仍然有不少可以改进之处。

RADIUS_服务器进行MAC地址验证的无线接入实验

RADIUS 服务器进行MAC地址验证的无线接入实验一、实验的内容(1)、DHCP的基本配置。

(2)、DHCP中继的基本配置。

(3)、AP三层注册的基本配置。

(4)、RADIUS服务器的配置。

(5)、NAT的基本配置。

二、实验目的(1)、掌握RADIUS 服务器进行MAC地址验证无线接入的基本工作原理。

(2)、掌握RADIUS 服务器进行MAC地址验证无线接入配置过程,熟悉RADIUS 服务器进行MAC地址验证无线接入的配置。

(3)、了解和熟悉RADIUS 服务器进行MAC地址验证无线接入的配置命令。

三、实验设备实验设备数量备注H3C AR28路由器 1计算机 1 Window xp 做RADIUS服务器H3C 6310交换机 1 做DHCP服务器H3C E328交换机 1 做DHCP中继RS-232配置线 1AP 1AC 1手机STA 1 做无线接入用四、实验网络图和ip地址规划(1)、网络图(2)、Ip地址规划设备名称接口或vlan Ip地址网关DHCP Vlan 3 192.168.3.1/24Router E0/1 10.3.102.124/24E0/0 192.168.6.1/24AC Vlan 4 192.168.4.1/24RADIUS 192.168.5.1/25E328 Vlan 1 192.168.1.254/24Vlan 2 192.168.2.254/24Vlan 3 192.168.3.254/24Vlan 4 192.168.4.254/24Vlan 5 192.168.5.254/24Vlan 6 192.168.6.254/24五、实验过程(1)、中继交换机(E328)的配置<一>配置vlan并将端口划分到vlan中去。

<H3C>system[H3C]sysname E328[E328]vlan 2[E328-vlan2]vlan 3[E328-vlan3]port e1/0/24[E328-vlan3]vlan 4[E328-vlan4]vlan 5[E328-vlan5]port e1/0/5[E328-vlan5]vlan 6[E328-vlan6]port e1/0/23[E328-vlan6]interface e1/0/8[switch-Ethernet1/0/8]port link-type trunk [switch-Ethernet1/0/8]port trunk permit vlan 1 2 4 <二>给vlan配置ip地址[E328-vlan6]interface vlan 1[E3328-vlan-inerface1]ip address 192.168.1.254 24 [E3328-vlan-inerface1]interface vlan 2[E3328-vlan-inerface2]ip address 192.168.2.245 24 [E3328-vlan-inerface2]interface vlan 3[E3328-vlan-inerface3]ip address 192.168.3.254 24 [E3328-vlan-inerface3]interface vlan 4[E3328-vlan-inerface4]ip address 192.168.4,254 24 [E3328-vlan-inerface4]interface vlan 5[E3328-vlan-inerface5]ip address 192.168.5.254 24 [E3328-vlan-inerface5]interface vlan 6[E3328-vlan-inerface6]ip address 192.168.6.254 24 <三>配置中继[E328]dhcp enable[E328]dhcp-server 1 ip 192.168.3.1[E328]interface valn 1[E328-vlan-interface1]dhcp-server 1[E3328-vlan-inerface1]interface vlan 2[E3328-vlan-inerface2]dhcp-server 1<四>配置路由协议是网络导通[E3328-vlan-inerface2]rip[E328-rip-1]network 192.168.1.0[E328-rip-1]network 192.168.2.0[E328-rip-1]network 192.168.3.0[E328-rip-1]network 192.168.4.0[E328-rip-1]network 192.168.5.0[E328-rip-1]network 192.168.6.0[E328-rip-1]quit[E328]ip route-static 0.0.0.0 0 192.168.6.1 (2)、dhcp服务器的配置<一>配置vlan 3并配置ip地址<H3C>system[H3C]sysname dhcp[dhcp]vlan 3[dhcp-vlan3]interface vlan 3[dhcp-vlan-inerface3]ip address 192.168.3.1 24<二>将端口e1/0/24划分到vlan 3中。

mac认证流程

mac认证流程一、前言Mac认证流程是指将Mac设备连接到企业网络时所需的身份验证过程。

该过程可以确保只有经过授权的用户才能访问企业网络资源,从而提高网络安全性。

本文将详细介绍Mac认证流程。

二、准备工作在开始Mac认证流程之前,需要进行以下准备工作:1.确保Mac设备已连接到企业网络。

2.获取企业网络管理员提供的用户名和密码。

3.打开系统偏好设置中的“网络”选项卡,选择要连接的网络。

三、开始认证1.打开浏览器,在地址栏中输入企业网络登录页面的网址。

2.在登录页面中输入用户名和密码,并点击“登录”按钮。

3.如果用户名和密码正确,则会显示欢迎页面,并提示用户已成功登录。

4.如果用户名或密码错误,则会提示用户重新输入正确的信息。

四、配置证书1.在成功登录后,下载并安装由企业管理员提供的证书文件。

2.打开系统偏好设置中的“安全性与隐私”选项卡,选择“证书”选项卡。

3.点击“添加证书”按钮,选择下载好的证书文件并导入。

4.在导入完成后,选择新添加的证书并点击“信任”按钮,在弹出窗口中选择“始终信任”。

五、完成认证1.重新启动浏览器并访问企业网络资源。

2.如果成功访问企业网络资源,则表示Mac认证流程已完成。

3.如果无法访问企业网络资源,则需要检查证书配置是否正确,并重新进行认证。

六、注意事项1.在进行Mac认证流程时,需要确保用户名和密码的准确性,否则无法完成认证。

2.在下载和安装证书时,需要确保证书文件的来源可靠,以免遭受安全攻击。

3.在进行认证后,需要定期更新证书并重新进行认证,以保障网络安全性。

七、总结通过上述步骤,就可以完成Mac设备的身份认证,并成功连接到企业网络。

在实际应用中,还需根据具体情况进行相应的调整和优化,以提高认证效率和安全性。

基于开放源码软件Freeradius的无线网络认证系统实现

Xi n Ja t n n v r i b a y Xia , 0 4 , h n ’ i o o gu i e s y l r r , ’n 71 0 9 C i a a t i

Absr c :Fisl ntod e sa u fwiee s n t o k e e l n s m e a p c sofa plc to ta t rty we i r uc tt s o r ls ew r r c nty i o s e t p ia in,a a y e t c s i a a ey of n l z hene e st nd s ft y

1 1 端 口返 回 结 果【。 83 2 】

很 多人 的青睐 ,许 多图书馆都在 自己的工作场所 内开

放 了无 线 网络 ,购 买 一 些 商 业 软 件 或 者 借 助 校 园无 线

网络实现无线 网络 的监控和管理 。随着西安交通大学 图书馆数 字化 建设 的不 断发展 和服 务质 量 的不断 提 升 ,我们 综合 考虑 各种 因素 ,实现 了基 于 开放源 码

1 背 景

近 年 来 , 信 息 化 进 程 不 断 加 快 , 无 线 网 络 受 到

网络用户 ,我们 基于 目前使用 比较广泛而且成熟的一

套 免 费 公 开源 码 软 件 F erdu ,采 用 R du n g rea is ais Ma ae

来 实现管理 员后 台管理 和读者 前台信 息管理 。R du a is

2 1 年第1 期 02 7

总 1期 第5 3

中 砚代 装 国 孝 备

SN4.T C171 S194 N693 12, 48

mac认证流程

MAC认证流程详解1. 什么是MAC认证?MAC(Media Access Control)认证是一种无线网络访问控制技术,它通过限制和验证设备的物理地址(MAC地址)来控制网络的访问权限。

在MAC认证过程中,网络管理员可以通过限制设备的MAC地址来保护无线网络的安全,并防止未授权的设备接入网络。

2. MAC认证流程步骤下面是典型的MAC认证流程的详细步骤:步骤1:设备连接和识别用户首先需要将其设备(如手机、电脑等)连接到无线网络。

一旦设备连接成功,无线接入点(Access Point)将会识别并记录设备的MAC地址。

步骤2:验证请求一旦设备被识别,无线接入点将生成一个认证请求,并将其发送给设备。

该请求通常是一个特殊的帧,其中包含认证所需的参数和信息。

接收到请求后,设备会进入认证模式。

步骤3:认证请求发送设备将会生成认证请求,并将其发送回无线接入点。

该请求包含设备的MAC地址以及一些其他信息,如身份凭证(用户名和密码)等。

步骤4:认证请求验证无线接入点将收到设备发送的认证请求,并开始验证该请求的有效性。

认证请求验证的方式可以是多种多样的,如以下几种:•MAC地址白名单:无线接入点会根据预先配置的MAC地址白名单来验证设备的有效性。

如果设备的MAC地址在白名单内,则请求通过验证。

否则,请求将会被拒绝。

•WPA/WPA2-Enterprise认证:无线接入点将发送设备提供的用户名和密码到认证服务器进行验证。

认证服务器会对提供的凭证进行验证,如果验证通过,则请求通过验证。

否则,请求将会被拒绝。

•证书认证:无线接入点会验证设备所提供的数字证书的有效性。

如果证书有效,则请求通过验证。

否则,请求将会被拒绝。

步骤5:认证结果通知一旦认证请求被验证通过,无线接入点将向设备发送认证结果通知。

如果认证成功,设备将获得网络访问权限。

否则,设备将被限制或拒绝访问网络。

3. MAC认证流程流程图下面是一个简化的MAC认证流程的流程图:设备连接和识别 -> 验证请求 -> 认证请求发送 -> 认证请求验证 -> 认证结果通知4. MAC认证流程的特点和优势MAC认证流程具有以下几个特点和优势:•安全性:通过限制和验证设备的MAC地址,MAC认证可以有效地保护无线网络的安全。

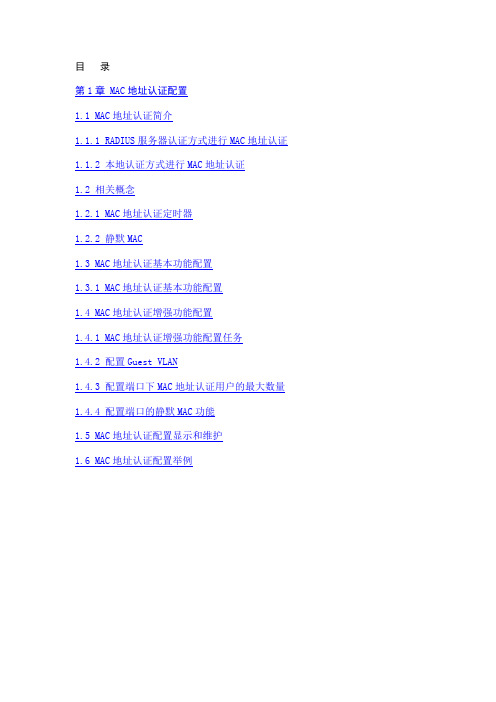

MAC认证

目录第1章 MAC地址认证配置1.1 MAC地址认证简介1.1.1 RADIUS服务器认证方式进行MAC地址认证1.1.2 本地认证方式进行MAC地址认证1.2 相关概念1.2.1 MAC地址认证定时器1.2.2 静默MAC1.3 MAC地址认证基本功能配置1.3.1 MAC地址认证基本功能配置1.4 MAC地址认证增强功能配置1.4.1 MAC地址认证增强功能配置任务1.4.2 配置Guest VLAN1.4.3 配置端口下MAC地址认证用户的最大数量1.4.4 配置端口的静默MAC功能1.5 MAC地址认证配置显示和维护1.6 MAC地址认证配置举例第1章 MAC地址认证配置1.1 MAC地址认证简介MAC地址认证是一种基于端口和MAC地址对用户访问网络的权限进行控制的认证方法,它不需要用户安装任何客户端认证软件。

交换机在首次检测到用户的MAC 地址以后,即启动对该用户的认证操作。

认证过程中,也不需要用户手动输入用户名或者密码。

S3100系列以太网交换机进行MAC地址认证时,可采用两种认证方式:●通过RADIUS服务器认证●本地认证当认证方式确定后,用户可根据需求选择以下一种类型的认证用户名:●MAC地址用户名:使用用户的MAC地址作为认证时的用户名和密码。

●固定用户名:所有用户均使用在交换机上预先配置的本地用户名和密码进行认证,因此用户能否通过认证取决于该用户名和密码是否正确及此用户名的最大用户数属性控制(具体内容请参见本手册“AAA”中的配置本地用户属性部分)。

1.1.1 RADIUS服务器认证方式进行MAC地址认证当选用RADIUS服务器认证方式进行MAC地址认证时,交换机作为RADIUS客户端,与RADIUS服务器配合完成MAC地址认证操作:●采用MAC地址用户名时,交换机将检测到的用户MAC地址作为用户名和密码发送给RADIUS服务器。

●采用固定用户名时,交换机将已经在本地配置的用户名和密码作为待认证用户的用户名和密码,发送给RADIUS服务器。

RADIUS服务器进行MAC验证

RADIUS服务器进行MAC验证,配置nat,使无线接入端连接外网一、实验目的:通过Radius服务器的mac验证和路由器上的nat配置,使得在局域网内的无线设备可以上网。

二、实验拓扑图:三、使用的设备列表:S3610交换机3台AR28路由器1台AP无线路由器1台AC无线控制器1台Radius服务器1台四、具体的配置:步骤一:在AC上设置用户和做mac地址绑定,以及设计无线网<h3c>sys[h3c]sysname AC( 注意,AC为WA2620-AGN,本AC改名字的时候不能只打sys+名字,需要的是完整才能打出来sysname+名字) [AC]int vlan 1[AC-vlan-interfacel]undo ip add[AC-vlan-interfacel]vlan 2[AC-vlan2]vlan 4[AC-vlan4]int vlan 4[AC-vlan-interface4]ip add 192.168.4.1 24[AC-vlan-interface4]quit[AC]radius scheme yu[AC-radius-yu]server-type extended[AC-radius-yu]primary authentication 192.168.5.1[AC-radius-yu]primary accounting 192.168.5.1[AC-radius-yu]key authentication h3c(radius上默认的密钥为h3c,可以重设,所以在配置上需要一致,所以这里配置h3c)[AC-radius-yu]key accounting h3c[AC-radius-yu]user-name-format without-domain(注意:这条指令的意思是,不用域名,让你在radius添加账户时可以不带域名)[AC]radius scheme yu[AC-isp-yu]authentication lan-access radius-scheme yu[AC-isp-yu]authorization lan-access radius-scheme lu[AC-isp-yu]accounting lan-access radius-scheme lu[AC]int g1/0/1[AC-GigabitEthernet1/0/1]port link-type trunk[AC-GigabitEthernet1/0/1]port trunk permit vlan 1 to 2 4 [AC]interface WLAN-ESS7[AC-WLAN-ESS7] port access vlan 2[AC-WLAN-ESS7]port-security port-mode mac-authentication [AC]wlan service-template 7 clear[AC-wlan-st-7]ssid yu[AC-wlan-st-7]bind WLAN-ESS 7[AC-wlan-st-7] service-template enable[AC]wlan ap yu model wa2620-agn[AC-wlan-ap-yu]serial-id 219801A0A89112G03396[AC-wlan-ap-yu]radio 2[AC-wlan-ap-yu-radio-2]service-template 7[AC-wlan-ap-yu-radio-2]radio enable[AC]ip route-static 0.0.0.0 0.0.0.0 192.168.4.254[AC]local –user 90c1151c77db[AC-luser-90c1151c77db]password simple 90c1151c77db(这里是接入的无线客户端的mac地址)步骤二:在AC交换模块上配置连接<ac>oap connet slot 0<acsw>sys[acsw]int vlan 1[acsw-vlan-interfacel]undo ip add[acsw-vlan-interfacel]vlan 2[acsw-vlan2]vlan 4[acsw-vlan4]quit[acsw]interface GigabitEthernet1/0/8[acsw- GigabitEthernet1/0/8]port link-type trunk[acsw- GigabitEthernet1/0/8]port trunk permit vlan 1 to 2 4 [acsw]int g1/0/9[acsw- GigabitEthernet1/0/9] port link-type trunk[acsw- GigabitEthernet1/0/9] port trunk permit vlan 1 to 2 4 步骤三:配置Dhcp中继交换机上的ip地址池[dhcp]vlan 3[dhcp]dhcp enable[dhcp]dhcp server ip-pool 1[dhcp-pool-pool1]network 192.168.1.0 24[dhcp-pool-pool1]gateway-list 192.168.1.254[dhcp-pool-pool1]option 43 hex 80070000 01C0A804 01 [dhcp-pool-pool2]network 192.168.2.0 24[dhcp-pool-pool2]gateway-list 192.168.2.254[dhcp]int vlan 3[dhcp-vlan-interface3]ip add 192.168.3.1 24[dhcp]int e1/0/24[dhcp-Ethernet1/0/24] port access vlan 3[dhcp]rip 1[dhcp-rip-1]network 192.168.3.0[dhcp]dhcp server forbidden-ip 192.168.1.254[dhcp]dhcp server forbidden-ip 192.168.2.254步骤四:作为连接所有设备的交换机,配置其中继功能[sw]vlan 2[sw-vlan2]vlan 3[sw-vlan3]vlan 4[sw-vlan4]vlan 5[sw-vlan5]vlan 6[sw-vlan6]quit[sw] dhcp relay server-group 1 ip 192.168.3.1[sw]int vlan 1[sw-vlan-interfacel]ip add 192.168.1.254 24[sw-vlan-interfacel]dhcp select relay[sw-vlan-interfacel]dhcp relay server-select 1 [sw-vlan-interface2]ip address 192.168.2.254 24 [sw-vlan-interface2]dhcp select relay[sw-vlan-interface2]dhcp relay server-select 1 [sw-vlan-interface3]ip address 192.168.3.254 24 [sw-vlan-interface4]ip address 192.168.4.254 24 [sw-vlan-interface5]ip address 192.168.5.254 24 [sw-vlan-interface6] ip address 192.168.6.254 24 [sw]int e1/0/5[sw-Ethernet1/0/5]port access vlan 5[sw]int e1/0/6[sw- Ethernet1/0/6]port access vlan 2[sw]int e1/0/8[sw-Ethernet1/0/8]port link-type trunk[sw-Ethernet1/0/8]port trunk permit vlan 1 to 2 4 [sw]int e1/0/24[sw- Ethernet1/0/24]port access vlan 3[sw]rip 1[sw-rip-1]network 192.168.1.0[sw-rip-1]network 192.168.2.0[sw-rip-1] network 192.168.3.0[sw-rip-1] network 192.168.4.0[sw-rip-1] network 192.168.5.0[sw-rip-1] network 192.168.6.0[sw]dhcp enble[sw]ip route-static 0.0.0.0 0.0.0.0 192.168.6.1(这里指向下一跳的地址,即连接外网的路由器的接口地址)步骤五:配置路由器上的路由功能[RA]acl number 2000[RA-acl-basic-2000]rule 1 permit source 192.168.2.0 0.0.0.255[RA-acl-basic-2000]rule 2 permit source 192.168.6.0 0.0.0.255 [RA]rip[RA-rip]network 192.168.2.0[RA-rip] network 192.168.6.0[RA]int e0/0[RA- Ethernet0/0]ip add 192.168.6.1 24[RA]int e0/1[RA- Ethernet0/1]ip address 10.3.102.33 24[RA- Ethernet0/1]nat outbound 2000[RA]ip route-static 0.0.0.0 0.0.0.0 10.3.102.1至此,基本配置全部完成步骤五:测试配置结果查看3层注册是否成功假如3层注册不成功,我们应该一环环进行检查,ping测试AC ping switch测试DHCP ping switch测试3层注册成功后,我们检查下DHCP获取情况建立起RADIUS服务器手机连接过程与结果手机客户端连接后的DHCP获取情况查看一下路由器上nat转换的情况接下来看看我们连接的手机是不是可以正常的上网随便上的2个不同的网,再看看上面的各种图片证明,毫无疑问实验成功。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

什么是FreeRADIUS?RADIUS是Remote Access Dial In User Service的简称。

RADIUS主要用来提供认证(Authentication)机制,用来辨认使用者的身份与密码–> 确认通过之后,经由授权(Authorization)使用者登入网域使用相关资源–> 并可提供计费(Accounting)机制,保存使用者的网络使用记录。

FreeRADIUS是一款OpenSource软件,基于RADIUS协议,实现RADIUS AAA(Authentication、Authorization、Accounting)功能。

Radius认证的过程:1,supplicant向NAS发起802.1X的EAP0L-START;2,NAS收到EAP0L-START之后发给supplicant一个eap/identity;3,supplicant收到这个eap/identity之后将username作为response发回给NAS;4,NAS将包含有username的eap包封装入RADIUS包的的eap_message属性中,并作为access request包(包ID假定为1)发给RADIUS服务器;5,RADIUS服务器收到这个含有eap_message属性的RADIUS包之后,发回一个带有eap_message(其内部的EAP包为md5 challenge)给NAS;6,NAS收到这个RADIUS包之后将eap_message属性中的EAP包提取出来,然后封装在EAPOL中发给supplicant;7,supplicant收到这个EAP/MD5 CHALLENGE之后将passwd放入EAP包中发给NAS,然后NAS再次打包发给RADIUS8,RADIUS进行认证,如果username和passwd匹配之后认证通过。

目的:搭建freeradius服务器实现用户上网的Mac地址认证环境:centos+freeradius+mysql安装:一、安装openssl二、安装mysql1 2 3 4 5 [root@zhinan~] yun groupinstall "MySQL Database"/#安装MySQL数据库[root@zhinan~] service mysqld start /#启动数据库[root@zhinan~] netstat -nax /#查看3306端口是否在使用,从而确定安装是否成功[root@zhinan~] mysqladmin -u root password '123'/#修改root的密码为123 [root@zhinan~] mysql -u root -p123 /#进入mysql,查看数据库是正常使用。

正常使用则退出三,安装freeradius最新的freeradius的版本是2.2.0。

12345[root@zhinan~] tar -xzvf freeradius-server-2.2.0.tar.gz/#解压缩[root@zhinan~] cd freeradius-server-2.2.0 /#进入解压缩后的目录:[root@zhinan~] ./config /#检测安装环境[root@zhinan~] make /#编译[root@zhinan~] make install /#安装[root@zhinan~]radiusd -x /#进入radiusd服务器的调试模式,如果能进入则安装成功。

安装成功后freeradius的配置文件的路径是:usr/local/etc/raddb/日志文件的路径是:usr/local/var/log一般以上过程不会出问题,主要的问题在于配置。

radius 服务器几个配置文件radiusd.conf 服务器端配置clients.conf 存储radius客户端(NAS,ROUTER)的验证信息,主要是配KEY./modules/ 主要是针对LDAP,MYSQL、数字证书等的配置[root@zhinan~] mysql -u root -p123 /#登陆mysqlmysql> creat database radius;/#创建数据库mysql> exit /#退出数据库。

[root@zhinan~] cd usr/local/etc/raddb/sql/mysql /#进入usr/local/etc/raddb/sql/mysql下[root@zhinan~] mysql -u root -p radius < schema.sql/#把表导入到数据库中(注意,2.1.1版本的数据库文件是scheme.sql ,这跟其他版本不同,1.1.7版本之前的数据库文件是mysql.sql ,或者rlm_mysql.sql,而且存放路径不同)导入后,可以在用命令1 2 3 4 5 6 7 8 9101112131415161718192021222324 mysql> use radius;mysql> show tabels;/#看到以下数据库表:+------------------+| Tables_in_radius |+------------------+| radacct || radcheck || radgroupcheck || radgroupreply || radpostauth || radreply || radusergroup |+------------------+修改usr/local/etc/raddb/site_enabled下的defoult文件(2.1.1与1.1.7不同,radius.conf被分成了几个部分,authorize 被放在了defoult文件下,请注意),把authorize{} 、accounting {}中的sql前面的#去掉,并把authorize{} 中的files前加#;如下示:1 2 3 4 5 6 7 8 9101112131415 authorize { chap mschap suffixeap#filessqlpap}accounting {detailunixradutmpsql}mysql数据库连接的配置文件/usr/local/etc/raddb/sql.conf,server ="localhost"login ="root"password ="数据库root的登陆密码"radius_db ="radius"/#radius为数据库名修改客户端信息配置文件:/usr/local/etc/raddb/clients.conf1234567891011client 127.0.0.1 {secret = testing123shortname = localhostnastype = other}client 10.1.1.5 {ipaddr = 10.1.1.5secret = testing123 /#Secret:Radius aaa与NAS之间的key传送是密文,而不是口令,是MD5计算结果shortname = nas01nastype =other[root@zhinan~] mysql -u root -p123mysql> use radius;建立组信息:insert into radgroupreply (groupname,attribute,op,value) values('user','Auth-Type',':=','Local');insert into radgroupreply (groupname,attribute,op,value) values('user','Service-Type',':=','Framed-User');insert into radgroupreply (groupname,attribute,op,value) values('user','Framed-IP-Address',':=','255.255.255.255′);insert into radgroupreply (groupname,attribute,op,value) values('user','Framed-IP-Netmask',':=','255.255.255.0′);建立用户信息:insert into radcheck (username,attribute,op,value) values('test','User-Password',':=','test');配置集中式MAC认证的时,只需往radcheck表中添加MAC地址作为用户名和密码就可以了。

INSERT INTO radcheck (UserName, Attribute, Value) VALUES ('geng', 'Password', 'peng');INSERT INTO radcheck (UserName, Attribute, Value) VALUES ('5cff350d01d8','Password', '5cff350d01d8');将用户加入组中:insert into radusergroup (username,groupname) values ('test','user');mysql> exit; /#退出数据库测试radius1 2 3 4 5 6 7 8 910111213 [root@zhinan~] radiusd -X然后另外打开一个终端输入一下信息[root@zhinan~] radtest test test localhost 0 testing123Sending Access-Request of id 222 to 127.0.0.1 port 1812User-Name ="test"User-Password ="test"NAS-IP-Address = 127.0.0.1NAS-Port =0rad_recv:Access-Accept packet from host 127.0.0.1 port 1812,id=222,length=38 Service-Type = Framed-UserFramed-IP-Address = 255.255.255.255Framed-IP-Netmask = 255.255.255.0如果显示如上信息,则恭喜,freeradius安装配置成功。