BackTrack 5 Wireless Penetration Testing Beginner's Guide

Backtrack5的安装和初步系统配置(含上网和汉化)

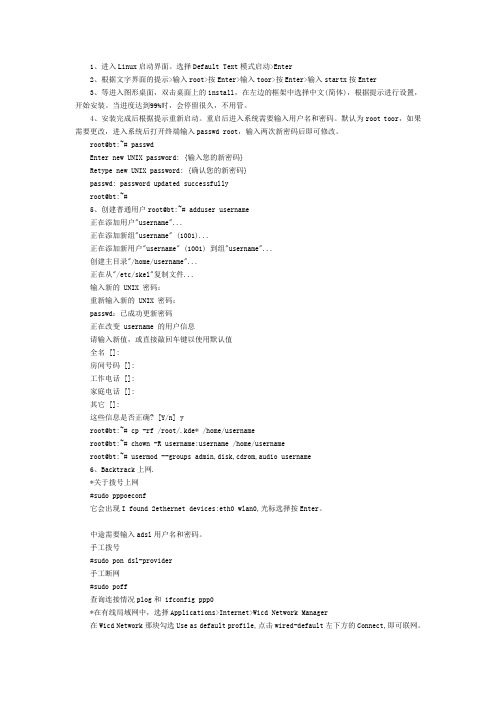

1、进入Linux启动界面。

选择Default Text模式启动>Enter2、根据文字界面的提示>输入root>按Enter>输入toor>按Enter>输入startx按Enter3、等进入图形桌面,双击桌面上的install,在左边的框架中选择中文(简体),根据提示进行设置,开始安装。

当进度达到99%时,会停留很久,不用管。

4、安装完成后根据提示重新启动。

重启后进入系统需要输入用户名和密码。

默认为root toor,如果需要更改,进入系统后打开终端输入passwd root,输入两次新密码后即可修改。

root@bt:~# passwdEnter new UNIX password: {输入您的新密码}Retype new UNIX password: {确认您的新密码}passwd: password updated successfullyroot@bt:~#5、创建普通用户root@bt:~# adduser username正在添加用户"username"...正在添加新组"username" (1001)...正在添加新用户"username" (1001) 到组"username"...创建主目录"/home/username"...正在从"/etc/skel"复制文件...输入新的 UNIX 密码:重新输入新的 UNIX 密码:passwd:已成功更新密码正在改变 username 的用户信息请输入新值,或直接敲回车键以使用默认值全名 []:房间号码 []:工作电话 []:家庭电话 []:其它 []:这些信息是否正确? [Y/n] yroot@bt:~# cp -rf /root/.kde* /home/usernameroot@bt:~# chown -R username:username /home/usernameroot@bt:~# usermod --groups admin,disk,cdrom,audio username6、Backtrack上网.*关于拨号上网#sudo pppoeconf它会出现I found 2ethernet devices:eth0 wlan0,光标选择按Enter。

BackBeat PRO 5100 真无线耳机用户指南说明书

BackBeat PRO 5100 Autentici auricolari senza fili Guida dell'utenteSommarioPanoramica dei comandi3Accensione e associazione4Accensione della custodia4Associazione iniziale4Modalità di associazione4Ricarica5Ricarica rapida5Controllo del livello della batteria5Regolazione7Sostituire i cuscinetti7Installare l'app8Operazioni preliminari9Accensione/spegnimento degli auricolari9Regolare il volume9Riproduzione o pausa dell'audio9Selezione delle tracce9Esecuzione/ricezione/termine di chiamate10Utilizzo di Siri e Google Now10Utilizzo dei sensori10Modalità mono10Riconnessione10Ulteriori caratteristiche:11Modalità DeepSleep11Collegamento di un nuovo auricolare11Inversione dei comandi12Risoluzione dei problemi13Supporto14Sinistra Auricolare secondarioAumento del volume Toccare per aumentare il livello (toccare il sensore)Riduzione del volume Tenere premuto per ridurre il livello (toccare il sensore)Accensione Tenere premuto per 2 secondiSpegnimento Tenere premuto per 4 secondiDestra Auricolare principaleRiproduzione/pausa * Fare clic 1 voltaBrano successivo * Fare clic 2 volteBrano precedente * Fare clic 3 volteRisposta/fine chiamata Fare clic 1 voltaSiri/GoogleNowFare clic e tenere premuto 2 secondiAccensione Tenere premuto per 2 secondiSpegnimento Tenere premuto per 4 secondiNOTA*La funzionalità varia in base all'applicazione. Potrebbe non funzionare con le app basate sulWeb.Panoramica dei comandiLa custodia viene fornita in modalità Deepsleep per risparmiare alimentazione della batteria.Accendere la custodia di carica per alimentare gli auricolari per il primo utilizzo.Tenere premuto il pulsante della custodia di ricarica per due secondi per accenderla.I LED della custodia di ricarica si illuminano.La prima volta che si estraggono gli auricolari dalla custodia, si avvia il processo di associazione.1Tenere gli auricolari fuori dalla custodia. L'indicatore luminoso, posizionato sull'auricolare destro,lampeggia in rosso e blu a indicare la modalità di associazione.PLT BBPRO5100PAIR 2Attivare la connessione Bluetooth ® sul telefono e avviare la ricerca di nuovi dispositivi.•iPhone Impostazioni > Bluetooth > On*•Android ™Impostazioni > Bluetooth: On > Scan for devices*NOTA *Il menu può variare a seconda del dispositivo.3Selezionare "PLT BBPRO5100".Una volta completata l'associazione dell'auricolare destro, viene emesso l'avviso vocale di associazione riuscita e telefono collegato e il LED dell'auricolare smette di lampeggiare.4Per associare l'auricolare sinistro, selezionare "Associa" o "OK" nella finestra pop-up di richiesta di associazione Bluetooth.Quando l'auricolare sinistro è associato, viene emesso l'avviso vocale "Associazione riuscita".1Con gli auricolari spenti, tenere premuto quello destro fino a quando non viene emesso l'avvisovocale di associazione.Il LED lampeggia in rosso e bianco.2Tenere premuto l'auricolare sinistro per due secondi finché non viene emesso il messaggio vocale"Acceso".3Per eseguire l'associazione, selezionarePLT BBPRO5100 nelle impostazioni Bluetooth del telefono.Il LED si spegne e viene emesso l'avviso vocale di associazione riuscita e telefono collegato quando viene associato l'auricolare destro.4Selezionare "Associa" o "OK" nella finestra pop-up di richiesta di associazione Bluetooth.Quando l'auricolare sinistro è associato, viene emesso l'avviso vocale "Associazione riuscita".NOTA È possibile collegare gli auricolari a un solo dispositivo alla volta.Accensione e associazioneAccensione della custodiaAssociazione inizialeModalità di associazioneGli auricolari hanno una durata di ascolto fino a 6,5 ore. La custodia di ricarica fornisce fino a 13ore di autonomia di ascolto aggiuntiva.Per caricare gli auricolari, collocarli nella custodia di carica. Caricare la custodia collegandola al computer o a un dispositivo USB per la carica. Per la ricarica più rapida, collegarli a unAuricolari in carica Attivato Custodia di ricarica Lampeggiante Auricolari completamente carichi Disattivato Custodia completamente carica Disattivato Una ricarica di 10 minuti degli auricolari consente di ascoltare musica per un massimo di un'ora.1Controllare il livello della batteria dell'auricolare:•Ascoltare il comando vocale quando si rimuovono gli auricolari dalla custodia e li si indossa.•Visualizzare il livello della batteria nell'app BackBeat. Download disponibile alla pagina /software ."Batteria carica" 3 ore o più"Batteria a metà carica"Da 1 a 3 ore"Batteria scarica"Da 10 minuti a 1 ora"Batteria quasi completamente scarica"Meno di 10 minuti 2Controllare il livello della batteria della custodia di ricarica premendo il relativo pulsante e visualizzando il LED all'interno della custodia.RicaricaRicarica rapidaControllo del livello della batteriaBatteria caricaBatteria a metà caricaBatteria scaricaBatteria quasi completamente scaricaPosizionare l'auricolare nell'orecchio. Ruotare verso il basso e in avanti per una vestibilità eun'esperienza audio ottimali.1Provare i 3 copriauricolari per trovare quello dalle dimensioni più adatte quando si blocca il rumore esterno.2Ascoltare la musica e selezionare l'auricolare che offre la risposta dei bassi migliore.3È possibile utilizzare copriauricolari di dimensioni diverse da un orecchio all'altro.Sostituire i cuscinetti e fissarli in posizione è facile. Lato sinistro e lato destro sono indicati sulcuscinetto e sull'auricolare.1RIMOZIONE: allentare il copriauricolare con l'unghia e rimuoverlo dall'auricolare.2SOSTITUZIONE:A Posizionare il copriauricolare sull'area del microfono dell'auricolare e premerlo in posizione per fissarlo in modo sicuro.B Il copriauricolare scatta quando è bloccato in posizione.RegolazioneSostituire i cuscinettiInstallare l'appPer ottenere il massimo dagli auricolari, scaricare la nostra app gratuita, BackBeat per iOS/Android.L'app consente di:•Trasmettere una playlist in streaming, utilizzare un cronometro, personalizzare le impostazionidel volume e molto altro con gli auricolari (My Tap)•Modificare la lingua degli auricolari•Attivare o disattivare le impostazioni•Trasferire i comandi degli auricolari da destra a sinistra•Find MyHeadset•Visualizzare la guida dell'utenteÈ possibile accendere/spegnere gli auricolari automaticamente o manualmente.•Automaticamente, estraendo gli auricolari dalla custodia, si accendono in automatico. Al contrario,riponendoveli si spengono automaticamente se ne avvia la ricarica.•Manualmente, tenere premuto il pulsante dell'auricolare per due secondi per accenderlo. Perspegnerli manualmente, fare clic e tenere premuto per quattro secondi.NOTA Se si spegne uno dei due auricolari, si spengono entrambi. Per accenderli, accendere ciascunauricolare singolarmente.Trasferimento di potenzaSe l'auricolare destro perde potenza, tutte le funzioni e tutti i trasferimenti audio passanoall'auricolare sinistro.L'auricolare sinistro è dotato di un pulsante per il sensore touch. È sufficiente un tocco leggero.1Per aumentare il volume, toccare l'auricolare sinistro.2Per ridurre il volume, tenere premuto l'auricolare sinistro.Scegliere:•Fare clic sull'auricolare destro per mettere in pausa o riprendere lo streaming audio.•Con i sensori attivi, rimuovere uno o entrambi gli auricolari per mettere in pausa lo streamingaudio. Per riattivare l'audio, indossare uno o entrambi gli auricolari.NOTA La funzionalità varia in base all'applicazione.Fare doppio clic sul pulsante dell'auricolare destro per passare al brano successivo o tre volte perriprodurre il brano precedente.Operazioni preliminariAccensione/spegnimentodegli auricolariRegolare il volumeRiproduzione o pausadell'audioSelezione delle tracceNOTA La funzionalità varia in base all'applicazione. Potrebbe non funzionare con le app basate sul Web.Risposta e termine di una chiamata Fare clic sul pulsante dell'auricolare destro.Risposta a una seconda chiamata Innanzitutto, fare clic sull'auricolare destro per terminare la chiamata in corso, quindi fare clic nuovamente per rispondere alla nuova chiamata.Escl. micro.Durante una chiamata, rimuovere entrambi gli auricolari per escludere il microfono. Per riattivare l'audio, indossare uno o entrambi gli auricolari.NOTA È necessario che i sensori siano attivi.Gli auricolari supportano le tecnologie Virtual Personal Assistant (VPA) come Siri e Google Now.Fare clic e tenere premuto il pulsante destro di auricolari per due secondi per utilizzare la funzionalità VPA del dispositivo.I sensori intelligenti si attivano quando si indossano o si tolgono gli auricolari. È possibile personalizzare il funzionamento nell'app BackBeat. Di seguito vengono descritte le impostazioni predefinite.Se i sensori sono attivi indossare gli auricolari consente di:togliere gli auricolari consente di:Chiamata su cellulare rispondere alla chiamata in arrivo (entrambi gli auricolari)escludere il microfono durante la chiamata (entrambi gli auricolari)Musica/contenuti multimediali riprendere la riproduzione di musica/contenuti multimediali (uno o entrambi gli auricolari)*mettere in pausa la riproduzione di musica/contenuti multimediali (uno o entrambi gli auricolari)*NOTA *La funzionalità varia in base all'applicazione. Potrebbe non funzionare con le app basate sul Web.Per utilizzare un solo auricolare in modalità mono, tenere l'auricolare non indossato nella custodia di ricarica. I sensori e i comandi principali degli auricolari sono attivati sull'auricolare indossato.Con il Bluetooth attivato e nel raggio d'azione, fare clic sull'auricolare destro per riconnettersi al telefono.Esecuzione/ricezione/termine di chiamateUtilizzo di Siri e Google NowUtilizzo dei sensoriModalità monoRiconnessioneSe si lasciano gli auricolari accesi ma fuori dal raggio d'azione del dispositivo associato, si risparmierà energia attivando la modalità DeepSleep dopo 90 minuti.Per uscire dalla modalità DeepSleep, accendere ciascun auricolare.Se si perde uno degli auricolari e se ne ordina uno sostitutivo, il collegamento del nuovo auricolarea quello esistente richiede pochi semplici passaggi.1Eliminare "PLT BBPRO5100" e "PLT BBPRO5100_L" dall'elenco dei dispositivi Bluetooth deltelefono.2Tenere premuto ciascuno auricolare per due secondi per accenderli.3Toccare l'auricolare sinistro 3 volte molto rapidamente entro 1 secondo per connettersi. Il LED lampeggia in rosso e bianco. Ripetere l'operazione sull'auricolare destro.Una volta stabilita la connessione, entrambi gli auricolari lampeggiano in bianco per 3 volte.x34Dopo il collegamento, gli auricolari entrano automaticamente in modalità di associazione.L'auricolare destro lampeggia in rosso e bianco. Per eseguire l'associazione al telefono, selezionare "PLT BBPRO5100" nelle impostazioni Bluetooth del telefono.I LED si spengono e viene emesso l'avviso vocale "Associazione riuscita" quando l'auricolare destro è associato.5Per associare l'auricolare sinistro, selezionare "Associa" o "OK" nella finestra pop-up di richiesta diassociazione Bluetooth del telefono.Quando l'auricolare sinistro è associato, viene emesso l'avviso vocale "Associazione riuscita".Ulteriori caratteristiche:Modalità DeepSleepCollegamento di un nuovo auricolareInversione dei comandiPer impostazione predefinita, l'auricolare destro è quello principale. Si associa al telefono/dispositivo audio e l'auricolare sinistro si connette automaticamente al destro.Se si preferisce avere il comando principale dell'auricolare a sinistra, utilizzare la funzione checonsente di invertire l'auricolare principale disponibile con l'app BackBeat per impostarel'auricolare sinistro come principale. Questa opzione consente di trasferire la connessioneBluetooth e i comandi principali sull'auricolare sinistro e di spostare i comandi del volume e di MyTap sull'auricolare destro.Non riesco ad associare i miei nuovi auricolari al telefono.•Assicurarsi di accendere la custodia di ricarica prima di utilizzarli per la prima volta. Vedere Accensione della custodia.•La prima volta che si estraggono gli auricolari dalla custodia, il processo di associazione si avvia automaticamente. Vedere Prima associazione.•Se gli auricolari non si associano automaticamente al dispositivo, eseguire l'associazione manualmente. Vedere Modalità di associazione.Desidero eseguire l'associazione a un altro telefono o nuovamente allo stesso telefono.Vedere Modalità di associazione.IMPORTANTEÈ possibile collegare gli auricolari a un dispositivo alla volta.Non riesco a sentire nulla in uno o entrambi gli auricolari.•Controllare il livello del volume dell'auricolare. Vedere Regolazione del volume.•Spegnere e riaccendere gli auricolari per ripristinarli. Vedere Accensione/spegnimento degli auricolari.•Assicurarsi che gli auricolari siano accesi e associati al telefono. Vedere Modalità di associazione.Non riesco a collegarmi al mio dispositivo associato o ricevo messaggi di errore quando tento di connettermi.•Ricollegare gli auricolari al dispositivo associato facendo clic sull'auricolare destro.•Assicurarsi che gli auricolari siano accesi e associati al telefono. Vedere Modalità di associazione.•Assicurarsi che il firmware dell'auricolare sia aggiornato nell'app BackBeat. Scaricare l'app: /software •Eliminare gli elenchi dei dispositivi auricolari nel menu Bluetooth del telefono (PLT BBPRO5100, PLT BBPRO5100_L) e ripeterel'associazione. Vedere Modalità di associazione.I sensori degli auricolari non funzionano correttamente.•Quando si indossano gli auricolari, la chiamata non riceve automaticamente la risposta.•L'esclusione/attivazione del microfono non funziona quando si indossano/tolgono gli auricolari durante una chiamata.•Durante una chiamata, si attiva inaspettatamente l'esclusione microfono.•Comprendere il funzionamento dei sensori degli auricolari. Vedere Utilizzo dei sensori.•Spegnere e riaccendere gli auricolari per ripristinarli. Vedere Accensione/spegnimento degli auricolari.•Per utilizzare un solo auricolare in modalità mono, tenere l'altro nella custodia di ricarica. Vedere Modalità mono.•Modificare le impostazioni del sensore dell'auricolare nell'app BackBeat. Scaricare l'app: /software SUGGERIMENTO Per prestazioni audio ottimali durante l'attivitàfisica, disattivare i sensori nell'app BackBeat.Come posso collegare un auricolare sostitutivo a quello esistente e quindi associarlo al telefono?Vedere Collegamento di un nuovo auricolare.Risoluzione dei problemiSupportoULTERIORI INFORMAZIONI/supportPlantronics, Inc.Plantronics B.V.345 Encinal Street Santa Cruz, CA 95060 United States Scorpius 171 2132 LR Hoofddorp Netherlands© 2019Plantronics, Inc. Bluetooth è un marchio registrato di Bluetooth SIG, Inc. e il suo uso da parte di Plantronics è concesso su licenza. Tutti gli altri marchi sono di proprietà dei rispettivi proprietari.215632-16 (08.19)。

backtrack基础

backtrack目录指令(三)

• • • • • • • cd - 改变当前路径 DOS中的cd pwd- 察看当前完整路径 mkdir- 创立新目录 DOS中的MD rmdir- 删除空目录 DOS中的RM

backtrack查看文件指令(四)

• • • • • • • cat- 察看文件内容 more- 逐屏察看文件内容 less- 逐行察看文件内容 date- 显示当前时间 cal - 显示月历 head - 显示文件开头部分内容 tail -显示文件结尾部分内容

Backtrack(linux)建立链接

• ln – 硬链接 • 语法:ln 源文件 新建链接名 – 软链接 • 语法:ln –s 源文件 新建链接名

Backtrack(linux)文件名

• 文件名最大为255个字符。 • 开头为.的文件为隐藏文件。

第三单元

Backtrack(linux)目录

backtrack离开系统

• 重启 – reboot – shutdown -r now – init 6 • 关机 – halt – shutdown -h now – poweroff – init 0

第二单元

backtrack文件系统 及文件命令

Backtrack(linux)文件系统

Linux下的文件系统支持很多种,支持 minix,xia,ext,ext2,ext3, msdos,Usmdos,iso9660,nfs,hpfs等等 安装主要用的是EXT2和EXT3两种

• 每一个数字都采用加和的方式

– 4(读) – 2(写) – 1(执行)

Backtrack(linux)改变文件所属用户

• 每一个文件都有一个拥有者。文件的拥有 者可以改变文件的权限。 • root用户可以用chown来改变文件的拥有者。

破解无线路由密码backtrack4

bt4破解教程来源:未知时间:2010-09-14 18:32BackTrack是目前为止知名度最高,评价最好的关于信息安全的Linux发行版.它是基于Linux平台并集成安全工具而开发成的Linux Live发行版,旨在帮助网络安全人员对网络骇客行为进行评估.不论您是否把它做为常用系统,或是从光盘或移动硬盘启动,它都可以定制各种安全包, 包括内核配置,脚本和补丁, 以用于入侵检测.BackTrack是一套信息安全审计专用的Linux发行版, 不论您是信息安全专家还是新手. 它创造了一条可以方便您从世界上最大的安全工具库寻找和更新安全工具的捷径.我们的用户包括信息安全领域的专业渗透测试人员, 政府雇员, IT人员, 信息安全爱好者以及安全领域的初学者. 来自不同行业, 不同技术水平用户的反馈促使我们开发了这样一个面对多元需求,包括商业和非商业需求的系统.无论您是在渗透无线网络, 服务器, 还是在进行网站安全评估, 或是在学习安全技术, 或是在利用社会工程学获取信息, BackTrack都可以满足您在信息安全方面的需要.BT4全称Back Track four,这是一个linux环境的便携系统,可以放到U盘或者光盘中启动,对本身硬盘没有影响,无需在本地安装是圈内非常著名的黑客攻击平台,是一个封装好的Linux操作系统,内置大量的网络安全检测工具以及黑客破解软件等。

BT3~4因可以方便的破解无线网络而出名,其中内置的spoonwep是一个非常强悍的图形化破解WEP 无线网络密码的工具。

简介Backtrack 是处于世界领先地位的渗透测试和信息安全审计发行版本。

有着上百种预先安装好的工具软件,并确定能够完美运行,Backtrack4 提供了一个强大的渗透测试平台--从Web hack的应用程序到RFID 审查,都可由Backtrack来完成。

内幕BackTrack 的基础BT4 引入了许多显著的变化,基于Ubuntu Intrepid。

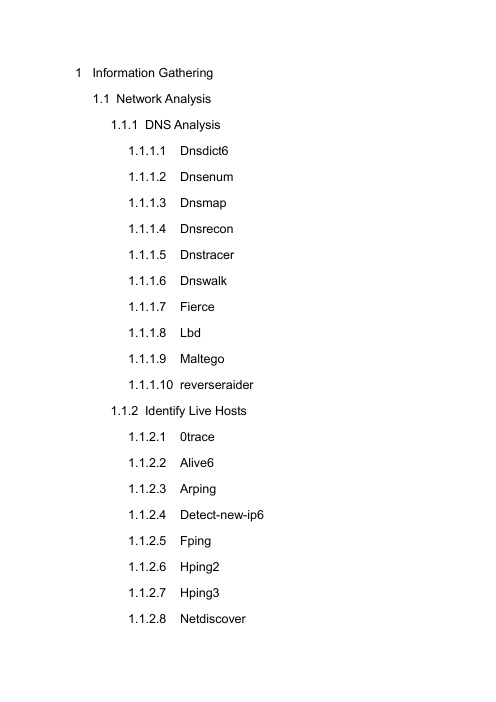

BackTrack5中工具列表

1 Information Gathering1.1 Network Analysis1.1.1 DNS Analysis1.1.1.1 Dnsdict61.1.1.2 Dnsenum1.1.1.3 Dnsmap1.1.1.4 Dnsrecon1.1.1.5 Dnstracer1.1.1.6 Dnswalk1.1.1.7 Fierce1.1.1.8 Lbd1.1.1.9 Maltego1.1.1.10 reverseraider1.1.2 Identify Live Hosts1.1.2.1 0trace1.1.2.2 Alive61.1.2.3 Arping1.1.2.4 Detect-new-ip61.1.2.5 Fping1.1.2.6 Hping21.1.2.7 Hping31.1.2.8 Netdiscover1.1.2.9 Netifera1.1.2.10 Nmap1.1.2.11 Nping1.1.2.12 Pbnj1.1.2.13 Sctpscan1.1.2.14 Svwar1.1.2.15 Trace61.1.2.16 Traceroute1.1.2.17 zenmap1.1.3 IDS IPS Identification1.1.3.1 Fragroute1.1.3.2 Fragrouter1.1.3.3 Ftester1.1.3.4 Hexinject1.1.3.5 Pytbull1.1.3.6 sniffjoke1.1.4 Network Scanners1.1.4.1 Autoscan1.1.4.2 Davtest1.1.4.3 Implementation61.1.4.4 lanmap21.1.4.5 netifera1.1.4.6 nmap1.1.4.7 scapy1.1.4.8 unicornscan1.1.4.9 unicornscan-pgsql-setup1.1.4.10 zenmap1.1.5 Network Traffic Analysis1.1.5.1 Scapy1.1.5.2 Tcpdump1.1.5.3 Tshark1.1.5.4 Wireshark1.1.5.5 Xplico1.1.5.6 Xplico web gui1.1.6 OS Fingerprinting1.1.6.1 Nmap1.1.6.2 P0f1.1.6.3 Sctpscan1.1.6.4 Xprobe21.1.6.5 zenmap1.1.7 OSINT Analysis1.1.7.1 creepy1.1.8 Route Analysis1.1.8.1 Dmitry1.1.8.3 Itrace1.1.8.4 Lanmap21.1.8.5 Netenum1.1.8.6 Netmask1.1.8.7 Protos1.1.8.8 Scapy1.1.8.9 Tcptraceroute1.1.8.10 tctrace1.1.9 Service Fingerprinting1.1.9.1 Amap1.1.9.2 Dmitry1.1.9.3 Httprint1.1.9.4 Httsquash1.1.9.5 Miranda1.1.9.6 Nbtscan1.1.9.7 Ncat1.1.9.8 Nmap1.1.9.9 Sslscan1.1.9.10 zenmap1.1.10 SMB Analysis1.1.10.1 Samrdump1.1.11 SMTP Analysis1.1.11.1 Maltego1.1.11.2 Nmap1.1.11.3 Smtprc1.1.11.4 Smtpscan1.1.11.5 Smtp-user-enum1.1.11.6 Swaks1.1.11.7 zenmap1.1.12 SNMP Analysis1.1.12.1 Admsnmp1.1.12.2 Braa1.1.12.3 Onesixtyone1.1.12.4 Snmpcheck1.1.12.5 snmpenum1.1.13 SSL Analysis1.1.13.1 Ssldump1.1.13.2 Sslh1.1.13.3 Sslsniff1.1.13.4 Sslstrip1.1.13.5 Testssl.sh1.1.13.6 Thcsslcheck1.1.13.7 tlssled1.1.14 Telephony Analysis1.1.14.1 Dedected1.1.14.2 Iwar1.1.14.3 Svmap1.1.14.4 warvox1.1.15 VOIP Analysis1.1.15.1 Ace1.1.15.2 Enumiax1.1.15.3 Iwar1.1.15.4 Sip-scan1.1.15.5 smap1.1.16 VPN Analysis1.1.16.1 Fiked1.1.16.2 Ike-scan1.2 Web Application Analysis1.2.1 CMS identification1.2.1.1 Blindelephant1.2.1.2 Cms-explorer1.2.1.3 Whatweb1.2.1.4 wpscan1.2.2 IDS IPS identification1.2.2.2 waffit1.2.3 Open Source Analysis1.2.3.1 Ghdb1.2.3.2 Maltego1.2.3.3 Revhosts1.2.3.4 Revhosts-cli1.2.3.5 xssed1.2.4 Web Crawlers1.2.4.1 Sqlscan1.2.4.2 Webshag-cli1.2.4.3 Webshag-gui 1.3 Database Analysis1.3.1 MSSQL Analysis1.3.1.1 Sqlbrute1.3.1.2 Sqldict1.3.1.3 Sqllhf1.3.1.4 Sqlmap1.3.1.5 sqlninja1.3.2 MySQL Analysis1.3.2.1 sqlmap1.3.3 Oracle Analysis1.3.3.2 Getsids1.3.3.3 Opwg1.3.3.4 Oquery1.3.3.5 Oscanner1.3.3.6 Osd1.3.3.7 Ose1.3.3.8 Otnsctl1.3.3.9 Sidguesser1.3.3.10 Sqlbrute1.3.3.11 sqlmap1.3.4 dbpwaudit1.4 Wireless Analysis1.4.1 BlueTooth Analysis1.4.1.1 Bluediving1.4.1.2 btscanner1.4.2 WLAN Analysis1.4.2.1 Airodump-ng1.4.2.2 Qiskismet1.4.2.3 Kismet1.4.2.4 Pcapdump1.4.2.5 Ssidsniff1.4.2.6 Wifitap1.4.2.7 xgps2 Vulnerability Assessment2.1 Vulnerability Scanners2.1.1 OpenVAS2.1.1.1 OpenVAS Adduser2.1.1.2 Openvas check setup2.1.1.3 OpenVAS Mkcert2.1.1.4 OpenVAS NVT Sync2.1.1.5 Start Greenbone Security Assistant2.1.1.6 Start Greenbonse Security Desktop2.1.1.7 Start Openvas Adiministrator2.1.1.8 Start Openvas Cli2.1.1.9 Start OpenVAS Manager2.1.1.10 Start OpenVAS Scanner2.1.1.11 Stop Greenbone Security Assistantr2.1.1.12 Stop Openvas Administrator2.1.1.13 Stop Openvas Cli2.1.1.14 Stop OpenVAS Manager2.1.1.15 Stop OpenVAS Scanner2.1.2 mantra2.2 Network Assessment2.2.1 Cisco Tools2.2.1.1 Cisco-auditing-tool2.2.1.2 Cisco-ocs2.2.1.3 Cisco passwd scanner2.2.1.4 Cisco-torch2.2.1.5 Copy-router-config2.2.1.6 Merge-route-config2.2.1.7 Tftp-bruteforce2.2.2 Network Fuzzers2.2.2.1 Bed2.2.2.2 Fuzz-ip62.2.2.3 Sfuzz2.2.2.4 Sickfuzz2.2.2.5 spike2.2.3 Open Source Asessment2.2.3.1 Mitre-cve2.2.3.2 osvdb2.2.4 VOIP Fuzzers2.2.4.1 Ohrwurm2.2.4.2 Protos-sip2.2.4.3 voiper2.3 Web Application Assessment2.3.1 CMS Vulnerability Identification2.3.1.1 Ioomscan2.3.1.2 Plecost2.3.1.3 wpscan2.3.2 Web Application Fuzzers2.3.2.1 Dirbuster2.3.2.2 Powerfuzzer2.3.2.3 Rfuzz2.3.2.4 Untidy2.3.2.5 Webshag-cli2.3.2.6 Webshag-gui2.3.2.7 Webslayer2.3.2.8 Xssfuzz2.3.2.9 Xssfuzz-start2.3.2.10 Xssfuzz-stop2.3.3 Web Application Proxies2.3.3.1 Burpsuite2.3.3.2 Owasp-zap2.3.4 Web Open Source Assessment2.3.4.1 qoohost2.3.4.2 gooscan2.3.4.3 metagoofi2.3.4.4 mitre-cve2.3.4.5 osvdb2.3.4.6 shodan2.3.4.7 theharvester2.3.5 Web Vulnerability Scanners2.3.5.1 Asp-auditor2.3.5.2 Burpsuite2.3.5.3 Grabber2.3.5.4 Grendel-scan2.3.5.5 Mopest2.3.5.6 Nikto2.3.5.7 Owasp-zap2.3.5.8 Proxystrike2.3.5.9 Skipfish2.3.5.10 Sqlmap2.3.5.11 Uniscan2.3.5.12 Vega2.3.5.13 W3af console2.3.5.14 W3af gui2.3.5.15 Wapiti2.3.5.16 Webscarab2.3.5.17 wstool2.4 Database Assessment2.4.1 MSSQL Assessment2.4.1.1 Sqlbrute2.4.1.2 Sqldict2.4.1.3 Sqllhf2.4.1.4 Sqlmap2.4.1.5 sqlninja2.4.2 MySQL Assessment2.4.2.1 sqlmap2.4.3 Orcle Assessment2.4.3.1 Dbpwaudit2.4.3.2 Getsids2.4.3.3 Opwg2.4.3.4 Oquery2.4.3.5 Oscanner2.4.3.6 Osd2.4.3.7 Ose2.4.3.8 Otnsctl2.4.3.9 Sidguesser2.4.3.10 Sqlbrute2.4.3.11 sqlmap2.4.4 dbpwaudit3 Exploitation Tools3.1 Network Exploitation Tools3.1.1 Cisco Attacks3.1.1.1 Cisco-global-exploiter3.1.1.2 Tftp-bruteforce3.1.2 Fast-Track3.1.2.1 Fasttrack-cli3.1.2.2 Fasttrack-interactive3.1.2.3 Fasttrack-web3.1.3 Metasploit Framework3.1.3.1 Armitage3.1.3.2 Msfcli3.1.3.3 Msfconsole3.1.3.4 msfupdate3.1.4 SAP Exploitation3.1.4.1 sapyto3.1.5 Isr-evilgrade3.2 Web Exploitation Tools3.2.1 Asp-auditor3.2.2 Darkmysqli3.2.3 Fimap3.2.4 Oscanner3.2.5 Padbuster3.2.6 Sqlmap3.2.7 Sqlninja3.2.8 Sslstrip3.2.9 W3af console3.2.10 W3af gui3.2.11 Websecutify3.2.12 xsser3.3 Database Exploitation Tools3.3.1 MSSQL Exploitation Tools3.3.1.1 Sqlmap3.3.1.2 sqlninja3.3.2 MySQL Exploitaion Tools3.3.2.1 sqlmap3.3.3 Oracle Exploitation Tools3.3.3.1 Dbpwaudit3.3.3.2 Getsids3.3.3.3 Opwg3.3.3.4 Oquery3.3.3.5 Oscanner3.3.3.6 Osd3.3.3.7 Ose3.3.3.8 Otnsctl3.3.3.9 Sidguesser3.3.3.10 sqlmap3.3.4 dbpwaudit3.4 Wireless Exploitation Tools3.4.1 BlueTooth Exploitation3.4.1.1 Atshell3.4.1.2 Bluediving3.4.1.3 Bluemaho3.4.1.4 Btftp3.4.1.5 redfang3.4.2 WLAN Exploitation3.4.2.1 Aircrack-ng3.4.2.2 Airmon-ng3.4.2.3 Airodump-ng3.4.2.4 Freeadius-wpe3.4.2.5 Freeradius-wpe setup3.4.2.6 Gerix-wifi-cracker-ng3.4.2.7 Pcapgetiv3.4.2.8 Weakivgen3.4.2.9 wepcrack3.5 Social Engineering Tools3.5.1 BEEF XSS Framework3.5.1.1 Beef3.5.1.2 Beef-ng3.5.2 HoneyPots3.5.2.1 Honeyd3.5.2.2 Honeydctl3.5.2.3 spamhole3.5.3 Social Engineering Toolkit3.5.3.1 Set3.5.3.2 Set-web3.6 Open Source Exploitation3.6.1 Exploit-DB3.6.1.1 Exploitdb directory3.6.1.2 Exploitdb search3.6.2 Online Archives3.6.2.1 Mitre-cve3.6.2.2 Osvdb3.6.2.3 securityfocus4 Privilege Escalation4.1 Password Attacks4.1.1 GPU Tools4.1.1.1 Oclhashcat+(ATI)4.1.1.2 Oclhashcat+(Nvidia) 4.1.2 Offline Attacks4.1.2.1 Asleep4.1.2.2 Chntpw4.1.2.3 Cowpatty4.1.2.4 Crunch4.1.2.5 Cup4.1.2.6 Dictstat4.1.2.7 Eapmd5pass4.1.2.8 Fcrackzip4.1.2.9 Genkeys4.1.2.10 Hashcat4.1.2.11 Hashcat-utils4.1.2.12 John the ripper4.1.2.13 Maskgen4.1.2.14 Oclhashcat(ATI)4.1.2.15 Oclhashcat-lite(ATI)4.1.2.16 Oclhashcat-lite(Nvidia)4.1.2.17 Oclhashcat(Nvidia)4.1.2.18 Policygen4.1.2.19 Sipcrack4.1.2.20 sipdump4.1.3 Online Attacks4.1.3.1 Cewl4.1.3.2 Hydra4.1.3.3 Hydra-gtk4.1.3.4 Keimpx4.1.3.5 Medusa4.1.3.6 Ncrack4.1.3.7 Sqldict4.1.3.8 Sqllhf4.1.3.9 svcrack4.2 Privilege Escalation Media4.2.1 Voice and Surveillance4.2.1.1 videojak4.2.2 VOIP Tools4.2.2.1 Rtpinject4.2.2.2 Rtpinsertsound4.2.2.3 rtpminsound 4.3 Protocol Analysis4.3.1 Network Sniffers4.3.1.1 Darkstat4.3.1.2 Driftnet4.3.1.3 Dsniff4.3.1.4 Ettercap-gtk4.3.1.5 Ettercap-ng4.3.1.6 Fake_router64.3.1.7 Ferret4.3.1.8 Hamster4.3.1.9 Parasite64.3.1.10 Redir64.3.1.11 Scapy4.3.1.12 Tcpdump4.3.1.13 Tshark4.3.1.14 wireshark4.3.2 VOIP Sniffers4.3.2.1 Ferret4.3.2.2 Rtpbreak4.3.2.3 Voipctl4.3.2.4 voipong4.4 Spoofing Attacks4.4.1 Network Spoofing4.4.1.1 Fake_mipv64.4.1.2 Fake_mld264.4.1.3 Fake_mld64.4.1.4 Fake_router64.4.1.5 Fiked4.4.1.6 Fuzz_advertise64.4.1.7 Hexinject4.4.1.8 Redir64.4.1.9 Thcping64.4.1.10 versinia4.4.2 VOIP Spoofing4.4.2.1 Sipsak4.4.2.2 voiphopper5 Maintaining Access5.1 OS Backdoors5.1.1 Cymothoa5.1.2 Msfencode5.1.3 Msfpayload5.1.4 sbd5.2 Tunneling5.2.1 3proxy5.2.2 Cryptcat5.2.3 Dns2tcp5.2.4 Iodine5.2.5 Miredo5.2.6 Ping tunel5.2.7 Proxychains5.2.8 Proxytunel5.2.9 Pwnat5.2.10 Socat5.2.11 Sslh5.2.12 Stunnel45.2.13 Tinyproxy5.2.14 udpunnel5.3 Web Backdoors5.3.1 Msfencode5.3.2 Msfpayload5.3.3 Webshells5.3.4 weevely6 Reverse Engineering6.1 Edb-debugger6.2 Flasm6.3 Gdb.py6.4 Install ida-pro free6.5 Ollydbg6.6 Strace.py7 RFID Tools7.1 RFID ACG7.1.1 Brute force hitag27.1.2 Bruteforce mifare7.1.3 Calculate jcop mifare keys7.1.4 Continuous select tag7.1.5 Copy iso15693 tag7.1.6 Epassport read write clone7.1.7 Format mifare 1k value blocks7.1.8 Identify hf tag type7.1.9 Identify lf tag type7.1.10 Jcop info7.1.11 Jcop mifare read write7.1.12 Jcop set atr historical bytes7.1.13 Read acg reader eeprom7.1.14 Read if tag7.1.15 Read mifare7.1.16 Read tag7.1.17 Read write clone unique(em4X02)7.1.18 Read q5 tag7.1.19 Select tag7.1.20 Set fdx-b id7.1.21 Test acg lahf7.2 RFID Frosch7.2.1 Read write clone unique(em4X02)7.2.2 Reset hitag2 tag7.2.3 Set fdx-b id7.2.4 Test frosch reader7.3 RFID PCSC7.3.1 Bruteforce mifare7.3.2 Calculate jcop mifare keys7.3.3 Chip & pin info7.3.4 Continuous select tag7.3.5 Epassport read/write/clone7.3.6 Identify hf tag type7.3.7 Install atr historical byte applet to jcop7.3.8 Install mifare applet to jcop7.3.9 Install vonjeek epawwport emulator to jcop7.3.10 Install vonjeek epassport emulator to nokia7.3.11 Jcop info7.3.12 Jcop mifare read/write7.3.13 Jcop set atr historical bytes7.3.14 Read mifare7.3.15 Read tag7.3.16 Select tag8 Stress Testing8.1 Network Stress Testing8.1.1 Denial68.1.2 Dos-new-ip68.1.3 Flood_advertise68.1.4 Flood_router68.1.5 Hping28.1.6 Hping38.1.7 Letdown8.1.8 Rsmurf68.1.9 Sendpees68.1.10 Siege8.1.11 Smurf68.1.12 T508.1.13 Udp.pl8.2 VOIP Stress Testing8.2.1 Iaxflood8.2.2 Inviteflood8.2.3 Rtpflood8.2.4 sipp8.3 WLAN Stress Testing8.3.1 Mdk39 Forensics9.1 Anti-Virus Forensics Tools9.1.1 Chkrootkit9.1.2 rkhunter9.2 Digital Anti Forensics9.2.1 Install truecrypt9.3 Digital Forensice9.3.1 hexedit9.4 Forensic Analysis Tools9.4.1 Bulk-extractor9.4.2 Evtparse.pl9.4.3 Exiftool9.4.4 Misidentify9.4.5 Mork.pl9.4.6 Pref.pl9.4.7 Ptk9.4.8 Readpst9.4.9 Reglookup9.4.10 Stegdetect9.4.11 vinetto9.5 Forensic Carving Tools9.5.1 Fatback9.5.2 Foremost9.5.3 Magicrescue9.5.4 Recoverjpeg9.5.5 Safecopy9.5.6 Scalpel9.5.7 Scrounge-ntfs9.5.8 testdisk9.6 Forensic Hashing Tools9.6.1 Hashdeep9.6.2 Md5deep9.6.3 Sha1deep9.6.4 Sha256deep9.6.5 Tigerdeep9.6.6 whirlpooldeep9.7 Forensic Imaging Tools9.7.1 Air9.7.2 Dc3dd9.7.3 Ddrescue9.7.4 ewfacquire9.8 Forensic Suites9.8.1 Dff cli9.8.2 Dff ui9.8.3 Ptk9.8.4 Setup autopsy9.8.5 sleuthkit9.9 Network Forensics9.9.1 Darkstat9.9.2 Driftnet9.9.3 P0f9.9.4 Tcpreplay9.9.5 Wireshark9.9.6 Xplico9.9.7 Xplico web gui9.10 Password Forensics Tools9.10.1 Cmospwd9.10.2 Fcrackzip9.10.3 samdump9.11 PDF Forensics Tools9.11.1 Pdfid9.11.2 Pdf-parser9.11.3 peepdf9.12 RAM Forensics Tools9.12.1 Pdfbook9.12.2 Pdgmail9.12.3 Ptk9.12.4 Volafox9.12.5 volatility10 Reporting Tools10.1 Evidence Management10.1.1 Dradis10.1.2 Keepnote10.1.3 Magictree10.1.4 Maltgo10.1.5 svreport10.2 Media Capture10.2.1 recordmydesktop11 Services11.1 GPSD11.1.1 Gpsd start11.1.2 Gpsd stop11.2 HTTPD11.2.1 Apache start11.2.2 Apache stop11.3 MySQLD11.3.1 Mysql start11.3.2 Mysql stop11.4 PCSCD11.4.1 Pcscd start11.4.2 Pcscd stop11.5 SNORT Service11.5.1 Snort start11.5.2 Snort stop11.6 SSHD11.6.1 Sshd start11.6.2 Sshd stop12 Miscellaneous12.1 Miscellaneous Network12.1.1 Genlist12.1.2 Install scapy dependencies12.1.3 Ipcalc12.1.4 macchanger12.2 Miscellaneous Web12.2.1 Pwntcha12.2.2 wfuzz12.3 keepnote。

BT5

BT5系统:全称Back Track five是继bt3,bt4之后的最新版,这是一个linux 环境的便携系统,可以放到U盘或者硬盘中启动,对本身硬盘没有影响,无需在本地安装。

是圈内非常著名的黑客攻击平台,是一个封装好的Linux操作系统,内置大量的网络安全检测工具以及黑客破解软件等。

Back Track因可以方便的破解无线网络而出名,其中内置的spoonwep 是一个非常强悍的图形化破解wep无线网络密的工具。

编辑本段简介Backtrack 是处于世界领先地位的渗透测试和信息安全审计发行版本。

有着上百种预先安装好的工具软件,并确定能完美运行,Backtrack4 提供了一个强大的渗透测试平台--从Web hack的应用程序到RFID 审查,都可由Backtrack来完成。

[1]编辑本段BT5系统介绍:1、可以光驱、Win下VMware虚拟机启动也可以安装到U盘或者硬盘启动2、破解工具里面集成了1940年到2012年所有8位数的生日密码,加入0-9,英文26个字母重复形式的8-10位数密码,另外加入部分常用密码破解说明:新手只要设置电脑光驱启动,用BT5光盘启动LINUX系统或者使用VMware虚拟机启动linux后进行破解1、WEP加密方式分为开放式和共享式:开放式的加密方式一般可以顺利的注入并破解成功共享式的加密方式必须要有客户端才能破解。

但可以在XP下用别的无线网卡连接要破的AP(多连几次),有时候可以收到意想不到的效果!2、WPA的破解属于暴力破解并且必须要客户端3、要想破接顺利最好用USB线把卡放到窗户边再外接个高增益的天线来提高信号4、ChinaNet、CTC开头的信号还有AR7WRD和HG520s都是电信送的,没有路由功能的无线猫,是用电脑来拨号的,AP本身只是打开了与电信的桥接功能,并没有在AP内设拨号,也没有打开路由功能,所以你只能联到AP,除非你也有宽带帐号,不然还是不能上网!参考资料∙1.bt5扩展阅读:∙1BT3 BT4 Liunx Bracktrack∙2BT5中文讨论社区/forum-21-1.html开放分类:backtrack BT5 Liunx。

网络设备安全—通过BackTrack5渗透测试工具进DHCP协议渗透测试课件5

04 实验步骤

实验步骤

为各主机配置IP地址Ubuntu Linux:192.168.1.112/24 CentOS Linux:192.168.1.100/24

实验步骤

从渗透测试主机开启Python3.3解释器 在渗透测试主机Python解释器中导入NS查询数据对象

05 总结思考

总结思考

• 通过上述操作,小楚分析捕获的数据包后将增大链路带宽或者关闭DNS服务器递归查询来解决DNS 放大攻击

谢谢

400-690-0108

实验步骤

部署DNS服务器DNS服务器IP 部署DNS服务器Zone

实验步骤

为DNS查询数据对象packet关键属性进行赋值 再次验证DNS查询数据对象packet的各个属性

实验步骤

打开WireShark程序,并配置过滤条件 通过sendp()函数发送packet对象

实验步骤

打开WireShark,对攻击机发送对象,DNS服务器回应对象进行分析, 其中192.168.1.1为被DNS放大攻击的目标IP地址

与老式的“smurf attacks”攻击非常相似,DNS放大攻击使用针对无辜的第三方的欺骗性的数据包来放大通讯 量,其目的是耗尽受害者的全部带宽。但是,“smurf attacks”攻击是向一个网络广播地址发送数据包以达到 放大通讯的目的。DNS放大攻击不包括广播地址。相反,这种攻击向互联网上的一系列无辜的第三方DNS服务 器发送小的和欺骗性的询问信息。这些DNS服务器随后将向表面上是提出查询的那台服务器发回大量的回复,导 致通讯量的放大并且最终把攻击目标淹没。因为DNS是以无状态的UDP数据包为基础的,采取这种欺骗方式是 司空见惯的。

网络设备安全

—— 通过Scapy进行DNS协议渗透测试

BackTrack使用全解_WEP破解篇

地址,‐h 可以不用,但用了效果会更好,这个后面跟的是监测到的客户端 MAC 地址,‐x 1024 指的是定义每秒发送数据包数量,这个值可以小一些,但最高 1024 就可以了,嘿嘿,若你 不怕网卡在攻击时出现卡死的状态,你可以设为 4096 试试,最后是指定 USB 无线网卡,如 下图,(需要说明的是可能开始会没有反应,但只要捕获到请求包,就会加快注入的) 编者注:每秒发送数据包数量建议自已测试。不是越高越好,有时低点反而能更快获取 Data。 能否注入取决于您的网卡,不是所有无线网卡都能支持注入。

SpoonWEP2 改进了软件操作,使之更傻瓜化、简单,比如将扫描 AP 的命令功能集成等。 SpoonWEP2 需要到论坛下载 spoonwep2.lzm 文件并手工更新。BT3 Beta 及之前的版本没有提 供 SpoonWEP,可下载相关的 LZM 手工添加进去。详细操作方法请参阅上篇——《BackTrack 基础安装篇》第四章《BackTrack 高级应用》的第一节《给 BT 添加 LZM 文件》。

Anywhere WLAN!!

3

中国无线门户

Anywhere WLAN!!

4

中国无线门户

Anywhere WLAN!!

5

中国无线门户

Anywhere WLAN!!

6

中国无线门户

Anywhere WLAN!!

7

中国无线门户

Anywhere WLAN!!

8

中国无线门户

Back_Track_5基础安装手册(免费版)

关于backtrackBacktrack是由出品的渗透测试及黑客攻防专用平台。

期初版本叫auditor security collection,是7、8年前非常著名的安全审计类光盘,基于knoppix开发,如图:之后与同样出名的黑客攻击类光盘WHAX(源于White-Hat+SLAX)合作,两者进行了重新整合,精选之后的版本就更名为backtrack。

其陆续推出了backtrack1.0、2.0、3.0、4.0以及目前最新的 5.0.Backtrack 5在国际上被誉为全方面渗透测试及攻击平台,内置大量的黑客及安全审计类工具。

在backtrack菜单里,制作者已经按照攻击顺序做了详细的分类,涵盖敏感信息收集,漏洞信息收集,漏洞工具测试,账户特权升级等,其中包括信息窃取、端口扫描、缓冲区溢出、中间人攻击、密码破解、无线攻击、VOIP攻击等方面,确为不可多得的精品。

本书就将对于backtrack5的一些常用工具的使用进行说明,并且给出相应的结果图VMware虚拟机下搭建backtrack52.1关于培训用的虚拟机版本Backtrack 5可以安装在真实机中,也可以安装在虚拟机中,我一般建议安装在虚拟机中,这样我们可以创建快照,在操作失误或者导致工具或者系统崩溃的时候,进行相应的系统恢复,大大减少了重装的麻烦。

当然,我们此次的培训也是基于虚拟机环境的backtrack 5进行的。

虚拟机有多种,我们这里使用的是VMware Workstation虚拟机程序,他的版本有很多,我们选用7.1.3 build破解版,因为就官方给出的backtrack 5的虚拟机版本在该版本下运行正常。

2.2下载backtrack 5接下来我们来说说backtrack 5虚拟机版本的下载位置:一般我们都会在某个软件的官网去下载,所以我们需要下载backtrack 5的虚拟机版本就要在上面下载,地址为:/downloads/进入后,我们直接点击download就行,无需注册:然后我们依次选择:WM Flavor:我们选择gnomeArch:我们选择32 bit(如果是64位CPU注意选择64bit)Image:我们选择VMWareDownload:我们选择torrent种子下载,如果您想单线程的下载的话,可以选择direct都选择好后,会出现下图,我们直接点击click download开始下载。

BT5学习教程

1.BackTrack基础1.1BackTrack概述1.1.1BackTrack发展历史BackTrack是由出品的,是一个linux的便携系统可以放到U盘或者光盘中直接启动,对本身硬盘没有影响,当然也可以本地安装。

BackTrack是非常著名的安全审核工具平台,在封装好的Linux系统里内置了大量的网络安全检测工具。

BackTrack由Auditor和WHAX两种渗透测试平台合并而来,两者都是基于Linux系统的渗透测试平台。

Auditor:全称是Auditor Security Collection,是一种基于Knoppix的Live CD,由Max Moser开发,它内置了超过300种安全工具涵盖安全问题发现,网络和系统安全加固等方面。

它的用户友好性推动了渗透测试的可操作性,并因此引出了BackTrack安全测试平台的构想。

WHAX:以安全任务为中心的Linux发行版,它是由Whoppix(一种基于Knoppix的安全平台)发展而来,当Whoppix发布3.0版本时,它重命名为WHAX以表明它的系统构架从Knoppix更换为了SLAX。

在由安全顾问Mati Aharoni定制开发后,WHAX将它的核心内容调整为了渗透测试。

两者进行了重新整合,精选之后的版本被更名为BackTrack。

从2006年开始推出BackTrack1.0版本以来,之后每年都会推出一个全新版本的BackTrack系统,从BackTrack4.0,它的系统开始基于Ubuntu发行版,最初是基于Ubuntu Linux 8.10.在2011年5月10日,BackTrack推出了它的最新版5.0,代号为“Revolution”。

BackTrack5.0 以Ubuntu Lucid LTS 为基础,其Linux内核版本为2.6.28.BackTrack版本发布历史如下表所示:1.1.2BackTrack功能简介BackTrack作为最享有盛名的信息安全审计及渗透测试平台,其目的是方便人们执行渗透测试及安全任务。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

---------------------------------------------------------------最新资料推荐------------------------------------------------------

BackTrack 5 Wireless Penetration Testing

Beginner’s Guide

BackTrack 5 Wireless Penetration TestingBeginner’s GuideMaster bleeding edge wireless test i ng techniques with BackTrack 5Vivek Ramachandran BIRMINGHAM - MUMBAIBackTrack 5 Wireless Penetr ation TestingBeginner’s GuideCopyright 2019 Packt PublishingAll rights reserved. No part of this book may be reproduced, stored in a retrieval system, or transmit t ed in any form or by any means, without the prior writ t en permission of the publisher, except in the case of brief quotat i ons embedded in crit i cal art i cles or reviews.Every ef f ort has been made in the preparat i on of this book to ensure the accuracy of the informat i on presented. However, the informat i on contained in this book is sold without warranty, either express or implied. Neither the author, nor Packt Publishing, and its dealers and distributors will be held liable for any damages caused or alleged to be caused directly or indirectly by this book.Packt Publishing has endeavored to provide trademark informat i on about all of the companies and products ment i oned in this book by the appropriate use of capitals. However, Packt Publishing cannot guarantee the

1 / 2

accuracy of this informat i on.First published: September 2019Product i on Reference: 1300811Published by Packt Publishing Ltd. Livery Place 35 Livery Street Birmingham B3 2PB, UK.ISBN 978-1-849515-58-0Cover Image by Asher Wishkerman ( a.wishkerman@mpic.de )CreditsAuthorVivek RamachandranReviewersDaniel W. DieterleTeof i lo CoutoAcquisit i on EditorTarun SinghDevelopment EditorNeha MallikTechnical EditorSakina KaydawalaProject CoordinatorMichelle QuadrosProofreaderMario CecereIndexersTejal DaruwaleHemangini BariProduct i on Coordinator Arvindkumar GuptaCover WorkArvindkumar GuptaAbout the AuthorVivek Ramachandran has been working on Wi-Fi Security since 2003. He discovered the Caf f e Lat t e at t ack and also broke WEP Cloaking, a WEP protect i on schema publicly in 2007 at Defcon. In 2019, Vivek was the fi rst to demonstrate how malware could use Wi-Fi to cre...。