信息安全 第6章身份认证与数字签名

身份认证和数字签名技术的实现

身份认证和数字签名技术的实现身份认证和数字签名技术是现代信息安全中至关重要的技术,可以用于确保信息的安全性和完整性。

本文将介绍身份认证和数字签名技术的原理和实现。

一、身份认证技术身份认证技术是核实用户身份和权限的一种方法。

常见的身份认证技术包括用户名/密码、指纹识别、虹膜识别、声音识别等。

其中,用户名/密码是最常用的一种身份认证技术。

1.用户名/密码用户名/密码是一种基础的身份认证技术。

用户需要输入用户名和密码才能登录系统。

系统会根据用户输入的用户名和密码来核实用户身份。

如果用户输入的用户名和密码与系统存储的一致,就可以登录系统。

用户名/密码身份认证技术的优点是简单易用,缺点是安全性相对较低。

因为用户很容易忘记密码,在输入密码时也很容易被攻击者盗取。

2.指纹识别指纹识别是一种生物特征识别技术。

系统会通过扫描用户手指上的指纹来进行身份认证。

从生物特征的角度来看,指纹是一种唯一的特征,因此指纹识别技术的安全性相对较高。

指纹识别技术在金融、政府等领域得到广泛应用。

指纹识别技术的优点是安全性高,缺点是成本相对较高。

因为需要购买指纹识别设备,并且需要不断更新设备以提高识别精度。

3.虹膜识别虹膜识别是一种更高级别的生物特征识别技术。

虹膜是人眼的一部分,具有与生俱来、独一无二的特征。

虹膜识别技术通过扫描用户眼睛中的虹膜来进行身份认证。

虹膜识别技术的优点是识别精度高,安全性更高,缺点是成本高,需要较专业的设备。

4.声音识别声音识别是一种新兴的生物特征识别技术。

用户用自己的声音进行身份认证。

声音识别技术的优点是无需专门设备,使用方便。

但是其安全性还有待提高。

二、数字签名技术数字签名技术是一种确保数字文档的完整性、真实性和不可抵赖性的技术。

所谓数字签名,就是将原始文档经过加密算法处理,得到一段特殊的字符串,叫做签名。

数字签名技术的核心是公钥加密技术和哈希算法。

1.公钥加密技术公钥加密技术是一种常见的加密技术。

它使用一对密钥来实现加密和解密。

数字签名技术保证数据的完整性与身份认证

数字签名技术保证数据的完整性与身份认证随着互联网的不断发展,信息传递和数据交换在我们的生活中变得越来越普遍。

然而,与之而来的也是信息安全问题的日益突出。

在信息传递中,我们常常需要保证数据的完整性和身份的认证,以确保信息的真实性和可靠性。

数字签名技术应运而生,它通过使用非对称加密算法,为我们提供了一种解决方案。

数字签名技术是一种基于非对称加密算法的数据保护技术。

在数字签名技术中,数据发送方使用其私钥对数据进行加密,并生成一个数字签名。

而接收方通过使用发送方的公钥对签名进行解密,验证数据的完整性,同时也确认了发送方的身份。

首先,数字签名技术保证了数据的完整性。

在数据传递过程中,数字签名技术使用了哈希函数和非对称加密算法,对数据进行加密和生成签名。

这样,即使数据被中途篡改,接收方也可以通过验证签名的方式判断数据的完整性。

如果签名验证失败,接收方会意识到数据已被篡改,从而保护了数据完整性。

其次,数字签名技术可以实现身份认证。

由于数字签名技术使用了发送方的私钥对数据进行签名,接收方可以使用发送方的公钥对签名进行验证。

这样,接收方可以确认发送方的身份,并确保数据的来源可信。

通过使用数字签名技术,我们可以避免恶意攻击者伪装他人身份或者截获数据进行修改的情况。

另外,数字签名技术在实际应用中还有其他的一些优势。

例如,数字签名技术可以提供不可抵赖性,即发送方无法否认曾经发送过的数据,因为签名是唯一的。

此外,数字签名技术也可以提供不可篡改性,即生成签名的私钥是唯一的,无法更改。

这些优势使得数字签名技术在电子商务、电子合同签署和电子票据等领域得到了广泛应用。

总之,数字签名技术是一种保证数据完整性和身份认证的有效手段。

它通过使用非对称加密算法,为我们提供了一种可靠的解决方案。

在信息传递和数据交换中,我们可以借助数字签名技术来确保数据的可靠性和真实性,同时保护数据的完整性和身份的认证。

数字签名技术的应用将为信息安全提供有力支持,推动数字化时代的发展。

第6章身份认证与数字签名

Instruction

One of the earliest and also one of the most widely used services. Two versions of Kerberos are in common use.

Version 4 implementations still exist. Version 5 corrects some of the security deficiencies of version 4 and has been issued as a proposed Internet Standard (RFC 1510).

Key Points

Kerberos is an authentication service designed for use in a distributed environment. Kerberos makes use of a trusted third-part authentication service that enables clients and servers to establish authenticated communication.

(3) C → TGS: IDC||IDV||Tickettgs

Tickettgs = E(Ktgs, [IDC||ADC||IDtgs||TS1||Lifetime1])

1. 客户端将用户标识,TGS标识一起送往AS,申请得 到票据授权票据ticket-granting ticket. 2. AS用从用户口令推出的密钥Kc(事先已经存储在AS 中)将票据加密,并发送给客户端.由用户在客户端 输入口令,并得到Kc,将收到的消息解密,得到票据 授权票据ticket-granting ticket . The client module in the user workstation saves this ticket-granting ticket. Because only the correct user should know the password, only the correct user can recover the ticket. Thus, we have used the password to obtain credentials from Kerberos without having to transmit the password in plaintext.

第6章--IPv6安全机制

3. SA用到的主要参数

SA用到的主要参数: ⑥隧道目的地; ⑦路径MTU; ⑧AH信息(包括认证算法、密钥、密钥生存期,以及与 AH一起使用的其他参数); ⑨ESP信息(包括加密和认证算法、密钥、密钥生存期 、初始值,以及与ESP一起使用的其他参数)

6.2.4 IPSec操作模式

传输模式保护IP协议包(分组)的有效荷载(数据 部分)

6.2.1 IPSec协议概述

IPSec提供的安全服务是基于IP层的 IPSec是一种基于一组独立的共享密钥机制, 来 实现认证、完整性验证和加密服务的网络安全 协议

6.2.1 IPSec协议概述

IPSec通过设计安全传输协议身份认证首部( AH)、封装安全荷载(ESP), 以及密钥交换 协议(Internet Key Exchange, IKE)来实现网 络安全功能和目标 IPSec提供的网络安全功能

6.6.1 邻居缓存欺骗攻击

6.6.2 邻居不可达检测攻击

但检测主机开始进行邻居不可达检测的时候, 攻击主机可以发送虚假的邻居通告报文, 详细 的邻居通告报文信息

6.6.2 邻居不可达检测攻击

重复地址检测的过程

攻击主机可以通过伪造一个NA告诉受攻击主机申请的IPv6地 址已被占用, 使得受攻击主机不得使用该IPv6地址进行网络通 信, 从而达到欺骗请求主机

6. 过渡机制带来的安全问题 隧道帮助了入侵者避开进入过滤检测 特别是自动隧道机制,容易引入DoS、地址盗用 和服务欺骗

6.2 IPSec协议

6.2.1 IPSec协议概述 6.2.2 IPSec体系结构 6.2.3 IPsec安全关联 6.2.4 IPSec操作模式 6.2.5 IPSec模块对IP分组的处理 6.2.6 IPSec部署 6.2.7 IPSec存在问题分析

06_密码学基础(五)_消息认证和数字签名

密码学基础(五)

内容

消息认证

MAC 散列算法

MD5 SHA/SHA-1

数字签名

问题的提出

通信威胁: 1. 泄露:把消息内容发布给任何人或没有合法密钥的 进程 2. 流量分析:发现团体之间信息流的结构模式。在一 个面向连接的应用中,可以用来确定连接的频率和持 续时间长度 3. 伪造:从一个假冒信息源向网络中插入消息 4. 内容修改:消息内容被插入删除变换修改 5. 顺序修改:插入删除或重组消息序列 6. 时间修改:消息延迟或重放 7. 否认:接受者否认收到消息,发送者否认发送过消 息

认证编码的基本方法

认证编码的基本方法是要在发送的消息中引入多余度 ,使通过信道传送的可能序列集Y大于消息集X。 对于任何选定的编码规则,则(相应于某一特定密钥) :发方从Y中选出用来代表消息的许用序列,即码字 收方根据编码规则唯一地确定出发方按此规则向他传 来的消息。 窜扰者由于不知道密钥,因而所伪造的假码字多是Y 中的禁用序列,收方将以很高的概率将其检测出来, 而被拒绝认证 系统设计者的任务是构造好的认证码 (Authentication Code),使接收者受骗概率极小化

注:若设E=1- e(-(k(k-1)/(2n)) ,可解出k的关于n、E 的函数,有

若略去-k项,有:k≈(n(ln(1/(1-E))×2)0.5; 若取E=0.5,我们估计:k≈1.17 n0.5 ≈n0.5 说明在集合X中,n0.5个随机元素散列的结果产 生一个碰撞的概率为50%!

MAC算法的要求

条件:

攻击者知道MAC函数但不知道密钥K 已知M和CK(M),要想构造M使得CK(M)=CK(M)在 计算上不可行 (计算上无碰撞) CK(M)均匀分布:随机选择M和M, Pr[CK(M) = CK(M)]=2-|MAC| f是M的一个变换(例如对某些位取反),那么, Pr[CK(M)= CK(f(M))]=2-|MAC|

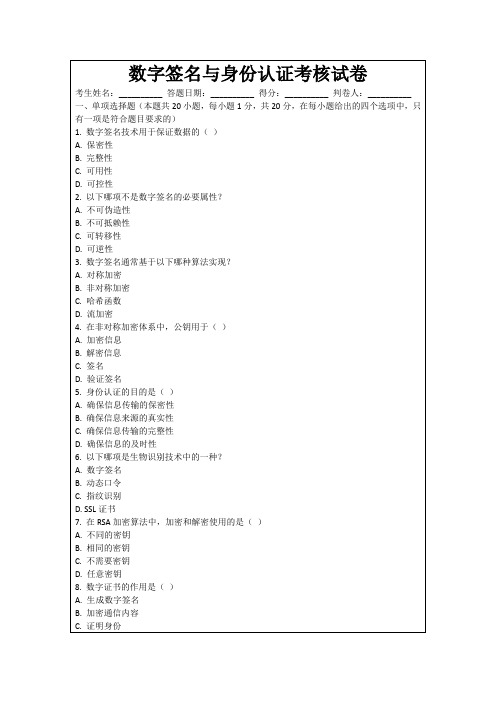

数字签名与身份认证考核试卷

1. ×

2. ×

3. ×

4. ×

5. √

6. ×

7. ×

8. ×

9. √

10. √

五、主观题(参考)

1.数字签名通过使用发送方的私钥对文档的哈希值进行加密,接收方使用发送方的公钥解密验证哈希值,确保文档在传输过程中未被篡改,从而保证真实性和完整性。

2.身份认证确保只有合法用户访问系统资源。方法如:密码(易于使用但可能被破解)、生物识别(安全性高但成本高)、智能卡(安全但需要额外硬件)。各自优势和局限性取决于应用场景和需求。

数字签名与身份认证考核试卷

考生姓名:__________答题日期:__________得分:__________判卷人:__________

一、单项选择题(本题共20小题,每小题1分,共20分,在每小题给出的四个选项中,只有一项是符合题目要求的)

1.数字签名技术用于保证数据的()

A.保密性

B.完整性

标准答案

一、单项选择题

1. B

2. D

3. C

4. A

5. B

6. C

7. A

8. C

9. B

10. C

11. A

12. B

13. D

14. A

15. C

16. C

17. C

18. A

19. A

20. D

二、多选题

1. ACD

2. BC

3. AB

4. ABC

5. ABC

6. ABC

7. ABC

8. ABC

9. ABC

10. ABC

11. ABC

12. ABC

13. ABC

14. ABC

身份认证技术_大学计算机基础(第2版)_[共3页]

![身份认证技术_大学计算机基础(第2版)_[共3页]](https://img.taocdn.com/s3/m/9a2f44b7ddccda38376bafe1.png)

137 件是很容易的。

这就使这种签名失去了意义。

其次,文件在签名后也易于修改,并且不会留下任何修改的痕迹。

有几种公开密钥算法都能用作数字签名,这些公开密钥算法的特点是不仅用公开密钥加密的信息可以用私钥解密,而且反过来用私人密钥加密的信息也可以用公开密钥解密。

2. 安全Hash 函数Hash 函数又称哈希函数,主要功能是把任意长度的输入通过散列算法,变换成固定长度的输出,该输出就是散列值。

或者说就是一种将任意长度的消息压缩到某一固定长度的消息摘要的函数。

单向Hash 函数用于产生信息摘要。

信息摘要简要地描述了一份较长的信息或文件,它可以被看做一份长文件的“数字指纹”。

信息摘要用于创建数字签名,对于特定的文件而言,信息摘要是唯一的。

信息摘要可以被公开,它不会透漏相应文件的任何内容。

常用的单向Hash 函数包括MD5和SHA 等。

以MD5为例,每个文件的MD5码就如同每个人的指纹一样,都是不同的。

这样,一旦这个文件在传输过程中其内容被损坏或者修改的话,那么这个文件的MD5码就会发生变化,通过对文件MD5的验证,可以得知获得的文件是否完整。

3. 数字签名协议数字签名基本协议过程如下:(1)Alice 用其私钥对文件加密,从而对文件签名;(2)Alice 将签名后的文件传给Bob ;(3)Bob 用Alice 的公钥解密文件,从而验证签名。

在实际过程中,这种做法的准备效率太低了。

为节省时间,数字签名协议常常与单向哈希函数一起使用。

Alice 并不对整个文件签名,而是只对文件的哈希值签名。

在下面的协议中,单向哈希函数和数字签名算法是事先协商好的,数字签名的原理如图6-5所示,其执行和判断过程分为以下4步。

图6-5 数字签名原理(1)Alice 产生文件的单向哈希值;(2)Alice 用她的私人密钥对哈希加密,以此表示对文件的签名;(3)Alice 将文件和哈希签名送给Bob ;(4)Bob 用Alice 发送的文件产生文件的单向哈希值,同时用Alice 的公钥对签名的哈希解密;如果签名的哈希值与自己产生的哈希值匹配,签名是有效的。

数字签名与认证

数字签名与认证

数字签名和认证是网络安全领域常用的两种技术手段,用于确保数据的完整性、真实性和可信度。

虽然它们在功能上有所不同,但通常一起使用以提高信息的安全性。

1.数字签名:

-数字签名是一种加密技术,用于验证数据的真实性和完整性。

它是通过对数据进行哈希计算,并使用私钥对哈希值进行加密生成数字签名。

接收者可以使用发送者的公钥解密数字签名,并对原始数据进行哈希计算,然后比对两个哈希值来验证数据的完整性和真实性。

-数字签名的主要作用包括:数据认证、身份认证、不可否认和数据完整性保护。

2.数字认证:

-数字认证是一种用于验证用户身份的技术,常用于网络通信和电子商务中。

它通过证书颁发机构(CA)对用户进行身份认证,并为用户颁发数字证书。

数字证书包含用户的公钥和身份信息,并由CA用私钥进行签名,以保证其真实性和可信度。

-数字认证的主要作用包括:身份认证、安全通信和数据加密。

数字签名和数字认证通常一起使用,以确保数据在传输过程中的安全性和可信度。

发送者使用数字签名对数据进行签名,接收者使用数字证书验证签名和发送者的身份,从而确保数据的完整性和真实性,并保护通信的安全性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

仲裁数字签名

具有仲裁方式的数字签名

1. 发方X对发往收方Y的消息签名 2. 将消息和签名先发往仲裁者A 3. A对消息和签名验证完后,再连同一个表示已通

过验证的指令一起发给Y.

具有仲裁方式的数字签名

1.

例1:

XA:M|| EK [ IDX || H ( M )] 2. AY: EK AY [ IDX || M || EK XA [ IDX || H ( M ) || T ]

具有仲裁方式的数字签名

1.

例2

X对M的签名

XA:IDX|| EK XY [ M ] || EK XA [ IDX || H ( EK XY ( M ))]

2.

AY: EK [ IDX || EK [ M ] || EK [ IDX || H ( EK ( M ))] || T ]

AY XY XA XY

票据授权 服务器 Kerberos

每个服务 会话一次

⑥

Kerberos v4认证协议的流程(1)

客户端认证

Kerberos v4认证协议的流程(2)

取得与服务器通信的票据

Kerberos v4认证协议的流程(3)

客户端与服务器通信

零知识证明

Alice: “我知道联邦储备系统计算的口令” Bob: “不,你不知道” Alice:我知道 Bob:你不知道 Alice:我确实知道 Bob:请你的证实这一点 Alice:好吧,我告诉你。(她悄悄说出了口令) Bob:太有趣了!现在我也知道了。我要告诉《华 盛顿邮报》 Alice:啊呀!

单向认证

通信的一方认证另一方的身份

(1) ID,Password

客户端

(2) Authenticated

服务器端

用对称密码体制来实现单向认证

① E(RA,Ks)

A

② E(f(RA),Ks)

B

某函数变换f 双方共享的密钥KS 随机数RA

用非对称密码体制来实现单向认证

① RA

A

② E(RA,KSB)

身份认证的物理基础

Something

the user know (例如口令)

简单,但不安全

设计依据

安全水平、系统通过率、用户可接受性、成本等

身份认证的物理基础

Something

the user possesses(例如证

件)

认证系统相对复杂

身份认证的物理基础

Something

AU

B

N1: A的临时交互号 N2: B产生的新临时交互号

SKAU:管理员的私钥 PKB:B的公钥 PKA:A的公钥

Kerberos协议

是在80年中期作为美国麻省理工学 院“雅典娜计划”(Project Athena)的一部 分被开发的。 Kerberos是一个分布式的认证服务,它允许 一个进程(或客户)代表一个主体(或用户) 向验证者证明他的身份,而不需要通过网络 发送那些有可能会被攻击者用来假冒主体身 份的数据。

简单扫描手写签名是不能满足要求的

对数字签名的要求

要保证能够验证作者及其签名的日期时间 必须能够认证签名时刻的内容 签名必须能够由第三方验证,以解决争议。

更进一步的要求

依赖性:签名必须是依赖于被签名信息来产生; 唯一性:签名必须使用某些对发送者是唯一的信息, 以防止双方的伪造与否认; 可验性:必须相对容易识别和验证该数字签名; 抗伪造:伪造该数字签名在计算上是不可行的,根 据一个已有的数字签名来构造消息是不可行的;对 一个给定消息伪造数字签名是不可行的; 可用性:在存储器中保存一个数字签名副本是现实 可行的。

XA

E:单钥加密算法 KXA,KAY:A与X和Y的共享密钥 M:消息

T:时戳

IDX:X的身份 H(M):M的杂凑值

在1中,X以EKXA[IDX‖H(M)]作为自己对M的

签名,将M及签名发往A。 在2中A将从X收到的内容和IDX、T一起加密 后发往Y,其中的T用于向Y表示所发的消息 不是旧消息的重放。Y对收到的内容解密后, 将解密结果存储起来以备出现争议时使用。 如果出现争议,Y可声称自己收到的M的确来 自X,并将EKAY[IDX‖M‖EKXA[IDX‖H(M)]] 发给A,由A仲裁,A由KAY解密后,再用 KXA对EKXA[IDX‖H(M)]解密,并对H(M)加以 验证,从而验证了X的签名。

B

随机数RA B的私钥KSB

双向认证

双方都要提供用户名和密码给对方,才能通

过认证。

(1) Client ID,Password (2) Server ID,Password 客户端 (3) Authenticated 服务器端

用对称密码体制来实现双向认证

① E(RA,KS)

A

② E(RA||RB,KS) ③ E(RB,KS)

第6章 身份认证与数字签名

主要内容

身份认证 数字签名

6.1 身份认证

身份认证是验证主体的真实身份与其所声称

的身份是否符合的过程。 认证的结果只有两个:符合和不符合。 适用于用户、进程、系统、信息等。

身份认证的例子

邮件登录

Client与Server之间的鉴别 Telnet远程登录 Ftp服务 登录到某台电脑上

最简单的零知识证明

问题要求:假如P想说服V,使V相信他确实知道n 的因数p和q,但不能告诉V 最简单的步骤:

V随机选择一整数x,计算x4 mod n 的值,并告诉P

P求x2 mod n 并将它告诉V V验证x4 mod n

V知道求x2 mod n 等价于n的因数分解,若不掌握n 的因数p和q,求解很困难。

k K

一个数字签名包括两部分:签名算法和验证算法。签名者能够用一个 (私有的)签名算法为一个消息签名,签名结果随后能使用一个公开的验 证算法得到验证。给定一对签名消息,验证算法根据签名是否有效而 返回该签名为”真”或”假”的答案。 一个数字签名是一个满足下列条件的五元组( M , S , K , SIG,VER ): M是由所有可能的消息组成的一个有限集合; S是所有可能的签名组成的一个有限集合; K为密钥空间,即由所有可能的密钥组成的一个有限集合; 对每一个 ,有一个签名算法和一个对应的验证算法,对每一个消 息,每一个签名,每一个和都是满足下列条件的函数:

6.2 数字签名

消息认证码的不足

可以保护通信双方以防止第3者攻击,不能保

护通信双方中一方防止另一方的欺骗和伪造。

B伪造一个消息并使用与A共享的密钥产生该消息

的认证码,然后生成该消息来自于A B有可能伪造A发来的消息,所以A就可以对自己 发过的消息予以否认

第一个数字签名方案也是由Rivest、Shamir和Adleman三位密码学家 首先提出。之后,数字签名的理论与技术在密码学界受到了广泛的重视。 具有代表意义的数字签名体制有基于整数分解问题的改进的RSA签名和 Rabin签名、基于有限域上离散对数相关难题的Elgamal签名方案及两 个著名的变形—Schnorr签名方案以及美国国家数字签名标准DSS。 在一个数字签名系统中,公钥与私钥的运作顺序正好与公钥密码系统相 反,发送者首先通过自己的私钥对消息进行数字签名,随后,当接收者 收到消息及其对应的数字签名之后,利用发送者的公钥来证实这个数字 签名的正确性。数字签名可以确保信息的鉴别性、完整性及不可否认性。 所谓数字签名的不可否认性是指:签名的接收者能够证实发送者的身份, 发送者不能否认其曾签署过的签名,其他任何人不能伪造和篡改签名。

Kerberos

Kerberos协议的应用环境

Kerbero s

Client

Server

Kerberos系统架构

每个用户仅登 录一次会话

ห้องสมุดไป่ตู้

认证服务器 ① ② ③ ④ ⑤

每类服务仅一次 ① ② ③ ④ ⑤ ⑥ 请求票据许可票据 票据+会话密钥 请求服务授权票据 票据+会话密钥 请求服务 提供服务器认证码

网络中的某一用户不能冒充另一用户作为发送者 或接收者。

数字签名的基本概念

数字签名由公钥密码发展而来,它在网络安

全,包括身份认证、数据完整性、不可否认 性以及匿名性等方面有着重要应用。

手写签名的特征

签名是可信的

签名是不可伪造的 签名不可重用 签名后的文件是不可变的 签名是不可抵赖的

一种第三方认证机制

KDC

U)

,S K

st ||T im

⑤

e1

④ E(P K

A | |R

A

|T im e1

Re

qu

①

B|

|R

equ est ||

es

es t|

eq

t||T im SK

ue

eq u

E( P

K

Tim e1 ,

R

e2 )

A

②

③ E(IDA||N1,PKB) ⑥ E(N1||N2,PKA) ⑦ E(N2,PKB)

签名方法

直接数字签名方法

仲裁数字签名方法

直接数字签名

消息 消息 加密后的 散列 函数 A的 比 较 摘要 消息 加密后的 摘要

散列

函数 摘要

摘要

A的 加密 加密后的 摘要

解密

公钥 算法

解密后

的摘要

私钥

算法

A

B

直接数字签名的缺点

直接数字签名的执行过程只有通信的双

方参与,并假定双方有共享的秘密密钥 或者接收一方知道发送方的公开钥。 缺点:方案的有效性取决于发方密钥的 安全性。