SANGFOR 设备与华三第三方对接野蛮模式连标准IPSEC配文档

野蛮模式ipsec的典型组网和配置

rule 1 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.0.0 0.0.0.255

C->B A->B

rule 2 deny ip acl number 101 rule 0 permit ip source 192.168.2.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

很野蛮

1.4 IPSEC 配置前的参数选择

以下内容的具体解释详见 操作手册 1.3.1 和 1.3.2 节粗体字为 Quidway 路由器缺省参数

1.4.1 选择安全协议 加密算法 认证算法

安全协议 ESP

AH AH-ESP

表 1 安全协议 加密算法 des|3de|none

-----------des|3de|none

C Center isakmp abcdefg

esp

des

sha1

A P1

isakmp abcdefg

esp

des

sha1

B P2

isakmp abcdefg

esp

des

sha1

表 5 加密数据流的指定

C

C->A acl number 100

B->A

rule 0 permit ip source 192.168.2.00.0.0.255 destination 192.168.0.0 0.0.0.255

IP ESP IP data ESP-T IP AH ESP IP data ESP-T

1.4.3 选择安全策略的协商方式

表 3 选择安全策略的协商方式 安全策略的协商方式 manual isakmp

深信服ipsecVPN使用手册

深信服ipsec-VPN使用手册————————————————————————————————作者:————————————————————————————————日期:SSL5.5用户手册2012年3月ﻬ目录SSL 5.5用户手册............................................................................................ 错误!未定义书签。

声明ﻩ错误!未定义书签。

第1章控制台的使用ﻩ错误!未定义书签。

1.1.登录WebUI配置界面...................................................... 错误!未定义书签。

1.2.运行状态ﻩ错误!未定义书签。

第2章系统设置 ............................................................................................. 错误!未定义书签。

第3章IPSEC-VPN信息设置....................................................................... 错误!未定义书签。

3.1. 运行状态ﻩ错误!未定义书签。

3.2.RIP设置ﻩ错误!未定义书签。

3.3.VPN接口.......................................................................... 错误!未定义书签。

3.4. LDAP设置ﻩ错误!未定义书签。

3.5.Radius设置ﻩ错误!未定义书签。

3.6. 生成证书.............................................................................. 错误!未定义书签。

H3C防火墙和Juniper防火墙IPsec

H3C SecPath防火墙和Juniper(Netscreen)防火墙对接S2S主模式IPSec典型配置一、组网需求IPSec协议属于标准的安全协议,现在主流的防火墙和VPN设备基本均支持IPSec VPN,但各厂商在配置方面却差别较大。

此文档对H3C SecPath系列防火墙同Juniper防火墙(Netscreen防火墙)对接Site to Site 类型的IPSec VPN给出典型配置说明。

【说明】:和Juniper对接野蛮模式的IPsec,请参考案例/kms/kms/search/view.html?id=13614二、网络拓扑三、配置步骤1.H3C SecPath配置#//内部用户上网使用的ACLacl number 3000//为避免IPSec数据流匹配NAT,首先阻断两端内网互访的流量rule 2 deny ip source 10.36.96.0 0.0.15.255 destination 10.0.0.0 0.255.255.255 rule 6 permit ip source 10.36.96.0 0.0.15.255//创建IPSec的感兴趣数据流acl number 3100rule 5 permit ip source 10.36.96.0 0.0.15.255 destination 10.0.0.0 0.255.255.255#//创建IKE提议ike proposal 1encryption-algorithm 3des-cbcdh group2sa duration 28800#//创建IKE对等体,协商模式为主模式、认证ID类型为IP地址、验证方式为预共享密钥方式ike peer hzpre-shared-key simple 1234remote-address 121.0.29.216#//创建IPSec提议ipsec proposal hzesp authentication-algorithm sha1esp encryption-algorithm 3des#//创建IPSec策略ipsec policy 1 1 isakmpsecurity acl 3100pfs dh-group2ike-peer hzproposal hz#interface GigabitEthernet0/2port link-mode route//创建NAT Outbound,负责内部用户访问Internetnat outbound 3000 address-group 0ip address 218.108.51.50 255.255.255.248undo dhcp select server global-pool//接口下引用IPSec策略ipsec policy 1#//配置去往公网的路由ip route-static 0.0.0.0 0.0.0.0 218.108.51.492.Juniper防火墙配置1.创建Tunnel并将对端路由指向此Tunnel2.指定IPSec Phase1阶段的策略创建IKE提议名字HuanSan_P1,其中参数对应用SecPath的IKE Proposal的配置。

SANGFOR_AF_等保场景 配置指导手册说明书

SANGFOR_AF_等保场景 配置指导手册2019年8月修订历史编号修订内容简述修订日期修订前版本号修订后版本号修订人1 编写20190808 V1.0 chenke■版权声明本文中出现的任何文字叙述、文档格式、插图、照片、方法、过程等内容,除另有特别注明,版权均属深信服所有,受到有关产权及版权法保护。

任何个人、机构未经深信服的书面授权许可,不得以任何方式复制或引用本文的任何片断。

目录第1章前言 (2)第2章典型案例 (2)第3章下一代防火墙的作用 (3)第4章下一代防火墙的配置内容 (4)4.1安全功能配置 (4)4.1.1划分区域 (4)4.1.2访问控制 (5)4.1.3高可用 (6)4.1.4 IPSec VPN功能 (7)4.1.5 IPS功能 (8)4.1.6网络杀毒功能 (11)4.1.7 WAF功能 (12)4.1.8网页防篡改 (14)4.1.9 DoS/DDoS防护 (15)4.1.10 APT攻击检测 (17)4.2安全计算环境 (17)4.2.1身份鉴别&访问控制 (17)4.2.2入侵防范 (20)4.2.3数据备份恢复 (22)4.3安全审计 (22)第1章 前言为了保障等保项目的顺利交付,协助用户满足GB/T-22239-2019等保三级的相关技术要求,特编写此配置指导文档。

第2章 典型案例第3章 下一代防火墙的作用安全域产品名称部署位置产品作用配置内容互联网出口域基础级防火墙互联网出口隔离互联网和内部网络防范网络入侵攻击网络层恶意代码过滤流量管理与控制区域划分访问控制IPS防病毒流量控制核心业务域(三级系统域)增强级防火墙核心业务服务区的外联口隔离核心业务服务器区和其他区域防范网络入侵攻击防范web应用层攻击访问控制IPSWAF对外服务器域增强级防火墙对外服务器区的外联口隔离对外服务器区和其他区域防范网络入侵攻击防范web应用层攻击网页防篡改访问控制IPSWAF网页防篡改运维管理域基础级防火墙运维管理域的外联口隔离运维区和其他区域访问控制第4章 下一代防火墙的配置内容4.1安全功能配置4.1.1划分区域GB/T 22239技术要求:1)应划分不同的网络区域,并按照方便管理和控制的原则为各网络区域分配地址;配置步骤:1、点击【网络】-【接口/区域】。

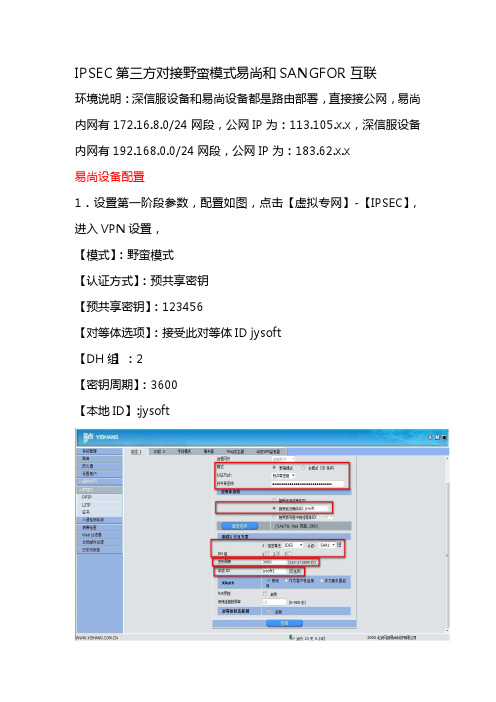

IPSEC第三方对接野蛮模式易尚和SANGFOR互联

IPSEC第三方对接野蛮模式易尚和SANGFOR互联环境说明:深信服设备和易尚设备都是路由部署,直接接公网,易尚内网有172.16.8.0/24网段,公网IP为:113.105.x.x,深信服设备内网有192.168.0.0/24网段,公网IP为:183.62.x.x易尚设备配置1.设置第一阶段参数,配置如图,点击【虚拟专网】-【IPSEC】,进入VPN设置,【模式】:野蛮模式【认证方式】:预共享密钥【预共享密钥】:123456【对等体选项】:接受此对等体ID jysoft【DH组】:2【密钥周期】:3600【本地ID】:jysoft2、设置第二阶段参数,选择【阶段2】,如下图进行设置:【阶段2交互方案】:加密算法3DES,认证算法MD5【密钥周期】36003、步骤1:设置【防火墙】-【地址】,添加Sangfor内网网段地址:192.168.0.0/255.255.255.0步骤2:设置【防火墙】-【策略】,新建一条策略,放通vpn隧道进出数据,【源】-【地址名】:Internal-All【目的】-【地址名】:深信服地址【模式】:ENCRYPT深信服配置界面1、第一阶段设置,步骤1:根据易尚的设置,设置深信服配置【第三方对接】-【设备列表】,【固定IP】:易尚公网的ip:113.105.x.x【预共享密钥】:123456【ISAKMP】:3600【D-H群】:MODP1024群(2)【身份类型】:域名字符串(FQDN)【我方身份ID】jysoft【对方身份ID】jysoft1【ISAKMP算法列表】-【认证算法】:SHA-1,【加密算法】:3DES步骤二:【安全选项】,新建一条安全选项或用默认安全选项,【认证算法】:MD5,【加密算法】:3DES2、第二阶段,设置出站策略和入站策略,出站策略如图:【源IP类型】:子网+掩码,子网掩码是深信服LAN口对接的内网段【安全选项】:阶段一步骤二的设置,跟易尚防火墙第二阶段设置一致。

H3C SecPath 防火墙与天融信Topsec防火墙IPSec对接的典型配置(主模式和野蛮模式)

[SecPath]dis ipsec proposal 1

IPsec proposal name: 1

encapsulation mode: tunnel

transform: esp-new

ESP protocol: authentication md5-hmac-96, encryption des

H3C SecPath 防火墙与天融信 Topsec 防火墙 IPSec 对接 典型配置

应用环境拓扑

d 组网模式

1. H3C SecPath 防火墙与天融信防火墙的 IPSec 对接,包括主模式和野蛮模式;其中,

e 野蛮模式时,我司设备为分支端,天融信防火墙为总部端。

ter 详细配置(主模式)

1. SecPath 防火墙的 IPSec 配置(以下文档以 IPSec 配置为主,其他互通性的配置略);

e remote-address 10.0.0.1

//对端地址

r remote-name zhongxin

//对端名字为 zhongxin

nat traversal

//支持 NAT 穿越

te #

ipsec proposal 1

//定义安全提议

is #

ipsec policy test 1 isakmp

[SecPath]dis ipsec proposal 1

IPsec proposal name: 1

encapsulation mode: tunnel

transform: esp-new

ESP protocol: authentication md5-hmac-96, encryption des

d default PRE_SHARED SHA

SANGFOR_IPSec_v5.X_Quick_CN_20150108_DOC

IPSEC5.X快速配置手册2015年1月目录声明 (3)前言 (3)手册内容 (3)本书约定 (4)图形界面格式约定 (4)设备型号说明 (4)各类标志 (4)技术支持 (5)致谢 (5)第1章SANGFOR VPN的安装 (6)1.1环境要求 (6)1.2电源 (6)1.3产品外观 (6)1.4配置与管理 (8)1.5设备接线方式 (8)第2章控制台的使用 (9)2.1登录WebUI配置界面 (9)第3章案例集 (11)3.1.路由模式部署案例 (11)3.2.单臂模式部署案例 (15)3.3.SANGFOR VPN互连案例 (18)配置思路: (19)总部VPN配置步骤 (20)分支VPN配置步骤 (21)3.4.与CISCO PIX标准IPSEC VPN互连案例 (23)3.5.移动PDLAN用户接入VPN案例 (31)第4章密码安全风险提示 (36)4.1修改控制台登录密码 (36)声明Copyright©2015深圳市深信服电子科技有限公司及其许可者版权所有,保留一切权利。

未经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书内容的部分或全部,并不得以任何形式传播。

SANGFOR为深圳市深信服电子科技有限公司的商标。

对于本手册出现的其他公司的商标、产品标识和商品名称,由各自权利人拥有。

除非另有约定,本手册仅作为使用指导,本手册中的所有陈述、信息和建议不构成任何明示或暗示的担保。

本手册内容如发生更改,恕不另行通知。

如需要获取最新手册,请联系深信服电子科技有限公司客户服务部。

前言手册内容第1部分SANGFOR IPSEC VPN设备的安装。

该部分以VPN1110为例,主要介绍VPN设备的外观特点及功能特性,以及连接前的准备和注意事项。

第2部分IPSEC VPN产品的控制台详细配置以及使用方法。

第3部分案例集。

针对各个常用功能的配置案例。

附录SANGFOR设备升级系统的使用。

本手册以深信服VPN1110型号为例进行配置。

SANGFOR IPSEC第三方对接主模式和友旺互联配置文档

SANGFOR IPSEC第三方对接主模式和友旺互联

一、网络拓朴

二、友旺VPN配置

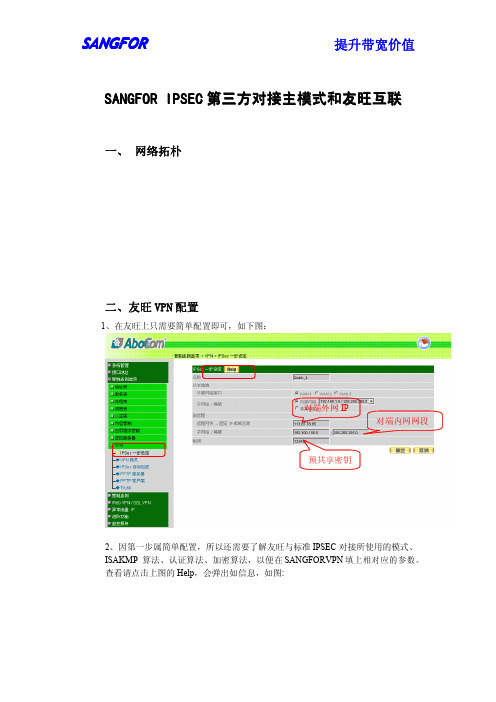

1、在友旺上只需要简单配置即可,如下图:

对端外网IP

地址对端内网网段

预共享密钥

2、因第一步属简单配置,所以还需要了解友旺与标准IPSEC对接所使用的模式、ISAKMP算法、认证算法、加密算法,以便在SANGFORVPN填上相对应的参数。

查看请点击上图的Help,会弹出如信息,如图:

三、SANGFOR VPN配置

1、设备列表

根据上图的参数在SANGFOR VPN设备VPN模块下的第三方对接设备列表中进行设置,如下图:

对端外网IP

预共享密钥

2、安全选项

3、出站策略

本端内网网段

4、入站策略

对端内网网段。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

SANGFOR 提升带宽价值华为设备与SANGFOR 设备野蛮模式标准IPSEC VPN 互联

一、网络环境:

华为配置:

#

ike local-name xhdc //对方身份ID

#

ike proposal 1//阶段一

encryption-algorithm 3des-cbc //加密算法

dh group2//DH 组

authentication-algorithm md5//认证算法

sa duration 3600//生存时间

#

ike peer ikepeer

exchange-mode aggressive //野蛮模式

pre-shared-key sangfor //域共享key

id-type name

remote-name sinfor //我方身份ID

C

remote-address220.167.166.50//总部ip对等体

#

ipsec proposal ipsec//阶段二

esp authentication-algorithm sha1//认证算法注意:默认会有加密算法#

ipsec policy11

security acl3001//匹配入站出站

pfs dh-group2//完美向前保密

ike-peer ikepeer//调用peer

proposal ipsec//调用ipsec

#

acl number3001

rule0permit ip source10.11.0.00.0.255.255destination10.1.0.00.0.255.255 acl number3002

rule0deny ip source10.11.0.00.0.255.255destination10.1.0.00.0.255.255 rule1permit ip source10.11.0.00.0.255.255

#

interface Ethernet0/0

ip address125.72.164.106255.255.255.248

nat outbound3002//这条很重要,10.11.0.0/16到10.1.0.0/16不做nat ipsec policy adtpolicy//在外网口启用ipsce

SANGFOR设备的配置:

密钥:sangfor

阶段二

出站和acl匹配

启用完美向前保密入站和acl匹配。