基函数神经网络在混沌加密中的应用

径向基函数神经网络模型及其在预测系统中的应用

径向基函数神经网络模型及其在预测系统中的应用传统的神经网络模型在处理非线性问题时存在一定的限制,而径向基函数神经网络(Radial Basis Function Neural Network,RBFNN)模型则能够有效地处理这类问题。

本文将介绍径向基函数神经网络模型的基本原理,并探讨其在预测系统中的应用。

1. 径向基函数神经网络模型的基本原理径向基函数神经网络模型是一种三层前馈神经网络,包含输入层、隐含层和输出层。

该模型通过将输入向量映射到高维特征空间,并利用径向基函数对输入数据进行非线性变换。

其基本原理如下:1.1 输入层:输入层接收原始数据,并将其传递给隐含层。

1.2 隐含层:隐含层中的神经元使用径向基函数对输入数据进行非线性变换。

径向基函数通常采用高斯函数,其形式为:φ(x) = exp(-(x-c)^2/2σ^2)其中,x为输入向量,c为径向基函数的中心,σ为径向基函数的宽度。

隐含层神经元的输出由径向基函数计算得到,表示了输入数据距离每个径向基函数中心的相似度。

1.3 输出层:输出层根据隐含层的输出和相应的权值进行计算,并生成最终的预测结果。

2. 径向基函数神经网络模型在预测系统中的应用径向基函数神经网络模型在各种预测系统中具有广泛的应用,包括金融预测、气象预测、股票价格预测等。

2.1 金融预测径向基函数神经网络模型能够对金融市场进行有效预测,例如股票价格、外汇汇率等。

通过输入历史数据,可以训练神经网络模型,利用其中的非线性变换能力来预测未来的价格走势。

实验表明,基于径向基函数神经网络模型的金融预测系统能够提供较高的准确度和稳定性。

2.2 气象预测径向基函数神经网络模型在气象预测中的应用也取得了良好的效果。

通过输入历史气象数据,神经网络模型可以学习到不同变量之间的关系,并预测未来的天气情况。

与传统的统计模型相比,径向基函数神经网络模型能够更好地捕捉到非线性因素对气象变化的影响,提高了预测的准确性。

基于细胞神经网络超混沌特性的图像加密新算法

基于细胞神经网络超混沌特性的图像加密新算法任晓霞;廖晓峰;熊永红【摘要】针对一般流密码对明文变化不敏感的缺陷,基于细胞神经网络(CNN),提出一种图像加密新算法.以一个6维CNN产生的超混沌系统作为密钥源,并根据明文图像各点像素值的逻辑运算结果选取密钥;同时使用像素位置置乱和像素值替代两种方法对数字图像进行加密.实验表明,该算法加密效果好,NPCR值和密钥敏感性高(>0.996),满足数字图像加密安全性的要求,同时具有计算简单、易于实现、能提高数字图像传输的安全性等特点.%In this paper, a new image encryption algorithm was presented by employing Cellular Neural Network (CNN).The main objective was to solve the problem of traditional stream cipher's insensitivity to the change of plain text.By using a hyper chaotic system of 6-D CNN as the key source, selecting the secret key based on the results of logical operations of pixel values in the plain image, and introducing simultaneously both position permutation and value transformation, the new algorithm was presented.It is shown that both NPCR value and the sensitivity to key ( > O.996) can meet the security requirements of image encryption.The simulation process also indicates that the algorithm is relatively easy to realize with low computation complexity, and ensures, accordingly, the secure transmission of digital images.【期刊名称】《计算机应用》【年(卷),期】2011(031)006【总页数】4页(P1528-1530,1535)【关键词】细胞神经网络;超混沌;混沌序列;图像加密【作者】任晓霞;廖晓峰;熊永红【作者单位】重庆大学计算机学院,重庆400044;重庆大学计算机学院,重庆400044;重庆大学计算机学院,重庆400044【正文语种】中文【中图分类】TP309.70 引言随着网络与多媒体技术的快速发展,安全已经成为图像传输和存储领域的重要问题。

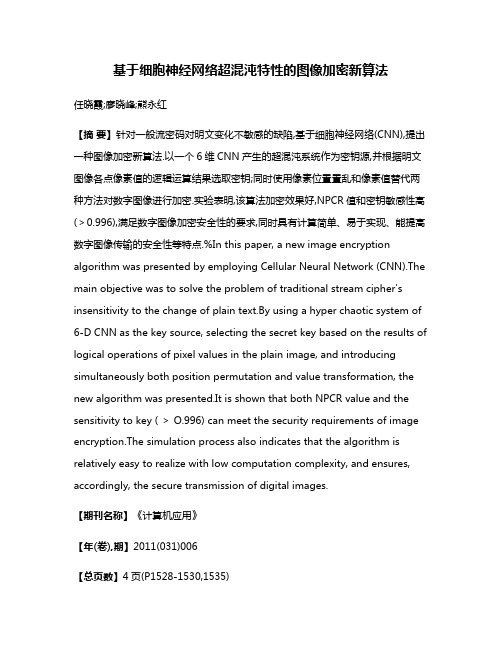

基于细胞神经网络的图像混沌加密算法

线 性 动 态 系 统 #在 很 大 的 参 数 范 围 内 #具 有 混 沌 吸 引

子和更复杂的动力学行为'

王勇等*"+将细 胞 神 经 网 络 产 生 的 超 混 沌 序 列 与

2GC 算 法 结 合 来 进 行 图 像 加 密 #任 晓 霞*.+运 用 六 维 细 胞 神 经 网 络 进 行 图 像 加 密 #刘 玉 明 等**+将 四 维 细 胞 神

;E/(F'"> 指数' 用步长G^#C##" 的 + 阶 4F'#5$=F%%/ 算 法 求

解 方 程""$#取 初 始 值 -! "#$^#C+#-" "#$^#C+#-."#$ ^#C+#-*"#$^#C+#-+"#$^#C+#则 五 阶 全 互 联 细 胞 神 经网络系统产生的混沌吸引子如图!所示'

/*"7C!$^"9!""6"-"7$!$iJK!i!#!.$3"BI $K!

K"7C!$^"9!""6"E"7$!$iJK!i!#!.$3"BI $K!

L"7C!$^"9!""6"H"7$!$iJK!i!#!.$3"BI $K!

.0 "7C!$^"9!""6","7$!$iJK!i!#!.$3"BI $K!

关 键 词 细 胞 神 经 网 络 &混 沌 &图 像 加 密

基于神经网络的AES混沌加密算法

19 90年 , ia Ahr a等人 在 前 人 推导 和 实验 的基 础

上 , 出 了一 个混 沌神 经元模 型 : 给

t

(+ ) u ∑ ∑ ’ (一) 0 。 £1=[ r 一 i 】

其 中 ,it ) ( +1 是在 离 散 时刻 +l时 第 i 神 经元 个 的输 出 , 取 1 激 活 ) 0 非激 活 ) ( 或 ( 。

与否取 决于 刺激 的强 度是否 大 于阈值 。 它 带有 来 自内部 神 经 元 的 反馈 项 和外 部 输入

2 神经 网络 的 混 沌 模 型

19 9 0年 K A h入 到神 经 网络 理 论研 究 领 域 中, 使神 经

( ) ( +∑ × )

, 1 =

部输入 项 , 以及 不 应性 响应 和 阈值 。这 样 由 M 个 混沌神 经 元所 组 成 的混 沌神 经 网络 的第 i 混 沌神 个

经元 的 动力模 型 描述 如下 :

M t N

t ( it ) )一 Y( ) 。

该 模 型具 有 十 分 丰 富 而 又 复 杂 的 非 线 性 动力

1 AE S算法

在 对称 密码学 中 , 由于 D S常 常遭 受穷 举 密码 E 搜索 攻 击 , 以需 要 一 个 代 替 D S的 标 准 。 u 所 E S NS IT在 1 9 9 7年提 出新 密码 标准 的要求 , 2 0 在 0 0年

1 0月 , i d e 被选 择 为 A S Rj al n E 。

过分析 混沌神经 网络 的复杂动力学行为和并行处理特点 , 出 了基于神经 网络的 A S混沌加密算法, 提 E 克服 了传 统 A S算法 中 E

由 于 密钥 唯 一造 成 的 安全 性较 低 的特 点 , 高 了 A S算 法 的 安全 性。 提 E

径向基函数混沌神经元系统及其应用

径 向基 函 数 混 沌 神 经 元 系 统 及 其 应 用

许 楠, 刘 丽 杰

XU Na n , L I U L i j i e

t h e c a p a b i l i t y o f r e s i s t i n g s t a t i s t i c t h r o ug h c h e c k i n g t he hi s t o g r a m o f t he o r i g i na l i ma g e a n d t h e e n c r y p t e d i ma g e .

5 o ( 4 ) : 7 3 . 7 6 .

Ab s t r a c t :C o n s t r u c t t h e Ra d i a l Ba s i s F u n c t i o n( RB F)c h a o t i c n e u r a l n e t wo r k mo d e l a n d t h e R BF c h a o t i c n e u r o n mo d e 1 .

s t a t e f o r e v e r f r o m a n a l y z i n g t h e t i me s e r i e s o f t h i s s ys t e m. Ap pl y t hi s s y s t e m t o e n c r y pt a n d d e c i p he r f o r t h e g r a y i ma g e . I l l u mi n a t e t he p r i n c i pl e a n d t he a l g o r i t h m f o r t h i s a p pl i c a t i o n. An a l y z e t h e c a pa b i l i t y o f r e s i s t i n g e x ha u s t i o n a n d e x p l a i n

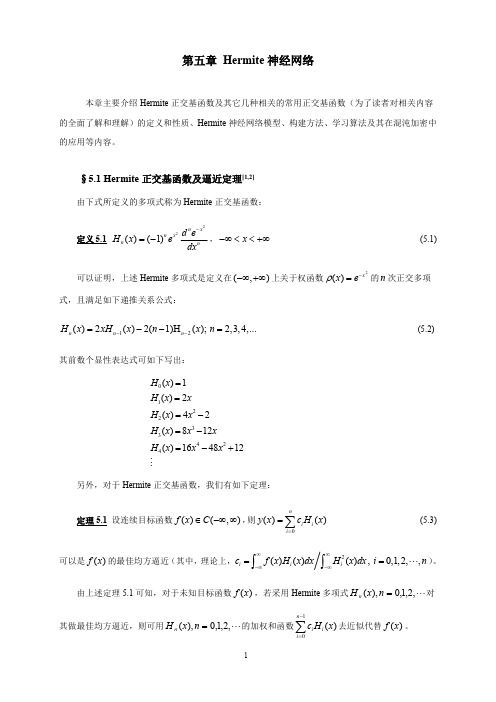

基函数神经网络及应用_第五章Hermite神经网络

切比雪夫(Chebyshev)多项式,它也可以表示成为 U n ( x) 也 值 得 注 意 的 是 , 雅 可 比 ( Jacobi ) 多 项 式 J n

sin(n 1) arccos x 1 x2

, ( x 1) 。

( , )

( x) 还 是 二 阶 线 性 齐 次 微 分 方 程

c H ( x)

i 0 i i

n

(5.3)

可以是 f ( x) 的最佳均方逼近(其中,理论上,ci

f ( x) Hi ( x)dx

Hi2 ( x)dx , i 0,1, 2,, n ) 。

由上述定理 5.1 可知,对于未知目标函数 f ( x) ,若采用 Hermite 多项式 H n ( x), n 0,1,2, 对 其做最佳均方逼近,则可用 H n ( x), n 0,1,2, 的加权和函数

y

HCNN

sort ( )

y

sort ( y )

HCNN

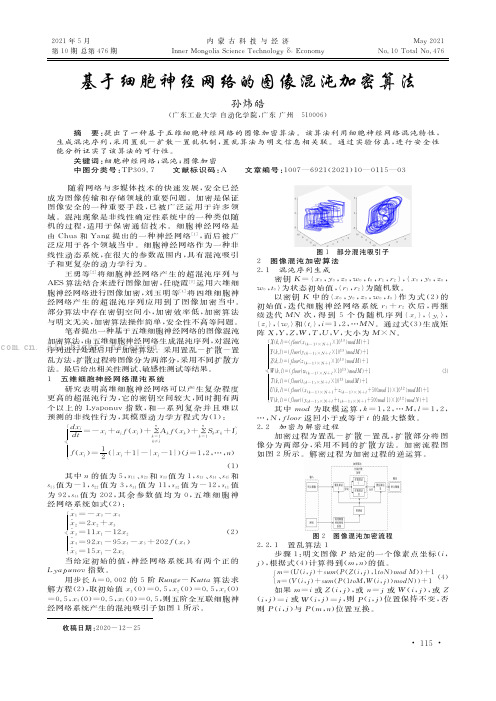

Chaotic initial value 图 5.5 HCNN 异步加密原理框图

一、 加密算法 在图 5.5 中,发送方进行如下操作: Step1 用已知的混沌序列样本做为 Hermite 神经网络(HNN)的训练模式,确定网络权值 c j , 当 J 时,Hermite 混沌神经网络(HCNN)辨识模型因此构造成功(需保密) ,并通过秘密信道 传送给接收方; Step2 对于给定的明文序列 M m1m2 mq ; q M 为明文序列长度; 任选混沌初值 y0(可公 开) ,代入 HCNN 辨识模型,计算即可得到非线性序列 y [ y (1), y (2), , y ( q )] (保密) ; Step3 计算 sort ( y ) , 为将序列 y 从小到大排序后的下标向量(保密) ;则明文根据 进 行置换可得密文,即 C M ( ) (可公开) 。 Step4 通过公开信道将混沌初值 y0 和密文 C 传送给接收方。 二、异步解密算法 在图 5.5 中,接收方进行如下操作: Step1 从公开信道接收密文 C 和混沌初值, 易得 q C , 将 y0 代入经秘密信道传送来的 HCNN 辨识模型即可得到与发送方相同的非线性序列 y ; Step2 计算 sort ( y ) , sort ( ) ,则密文根据 置换可得明文,即 M C ( ) 。

基函数神经网络在混沌加密中的应用

本文提出了一种基于基函数神经网络的混沌加密算法。

计算机仿真和推论证明,利用一组正交函数能够良好的逼近任意非线性映射和处理系统内在的难以解析表达的规律性。

利用正交函数集作为神经网络的基函数,构造正交基函数神经网络,并应用的混沌加密中,可产生比单一混沌映射更多的、性能更接近理论值的混沌序列,同时基于该模型的混沌加密方案具有高度的保密性和灵敏性。

关键词: 正交基网络;混沌序列;加密从20世纪70年代开始,以公钥密码和数据加密标准DES为标志,现代密码学的研究进入了一个崭新的发展时代,混沌密码、神经网络密码和基因密码等各种新型的密码大量出现。

目前许多文献中讨论和给出的混沌保密通信方案都是基于单一的混沌映射模型进行设计和分析。

由于计算精度的限制,实际中只能产生有限长的混沌序列,有限长的混沌序列的统计性能与理论值(无限长时) 存在很大差异,这就限制了基于单一混沌映射产生的、能够同时满足自相关和互相关性能的混沌序列的数量。

解决此问题的可能方案是采用多个混沌系统来进行设计,但不同的混沌系统均需要单独设计,且一旦完成设计,其系统结构和参数的变更就难以实现,而且映射关系可以用显式给出,具有一定的被破译风险。

随着近年来非线性理论的发展,小波、混沌、分形和神经网络等逐渐成熟,提供了研究信息加密的理论基础。

利用神经网络产生混沌序列,只需充分利用神经网络的灵活性,在统一的系统结构下,通过变更网络的连接权值就可实现不同混沌系统产生的各种混沌序列,同时将混沌映射关系变为隐式形式,使其更具隐蔽性。

根据Shannon信息论原理,唯一能完全保密的加密算法是“一次一密”序列加密算法,但其存在着难以克服的分配大量随机密钥流和失去同步后如何同步等缺陷,本文介绍了一种基于正交基函数神经网络的新型混沌控制序列的异步加密算法,可顺利的解决这些问题。

第一节 正交基函数神经网络1.1正函数集对于0≠n a 的n次多项式∑=⋯==ni iin n x ax g 0),2,1,0()(;若满足如下内积关系:⎩⎨⎧=≠=⋅⎰nm K n m dt t g t g m t t n m ,,0)()(21(1)则称多项式序列{)(x g n ,n=0,1,2,…}在[a,b]上正交,并称)(x g n 为[a,b]上的n 次正交多项式基函数,简称n 次正交多项式。

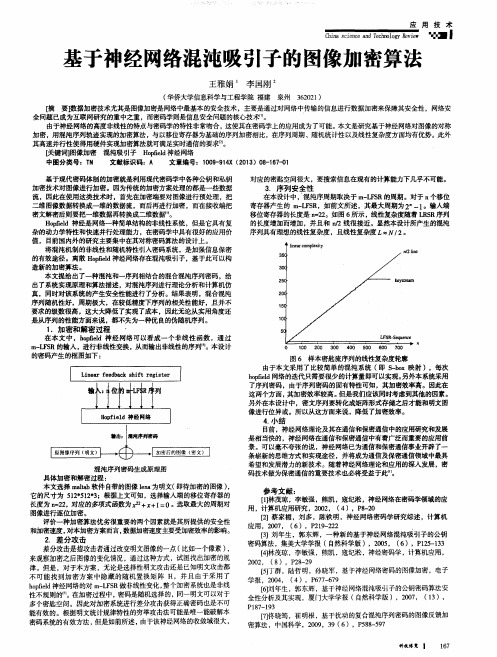

基于神经网络混沌吸引子的图像加密算法

3 .序 列安全性

在本设计中 ,混沌序周期取决于 n l — L F S B的周期 。对于 1 ' 1 个移 位 寄存 器产生的 n l — L F S B ,如前文所述 ,其最大周期为 2 一 一 】 。输入端 移位 寄存器 的长度是 n = 2 2 。如 图 6 所示 ,线性复杂度随着 L R S B序列 的长度 增加 而增加 ,并且 和 n / 2线很接近。显然本设 计所产 生的混沌 序列具 有理想 的线性 复杂度 ,且 线性复杂度 L Ⅳ/ 2 。

了序列密码,由于序列密码的固有特性可知,其加密效率高。因此在 这两个方面 , 其加密效率较高 。 但是我们应该 同时考虑到其他的因素。 另外在本设计中 ,密文序列要转化成矩阵形式存储之后才能和明文图 像进行位异或。所以从这方面来说 ,降低了加密效率。 4 . 小结 目前 ,神经网络理论及其在通信和保密通信 中的应 用研究 和发展 是相当快的 ,神经网络在通 信和保密通信中有着广泛而重要 的应用前 景。可以毫不夸 张的说 ,神经网络 已为通信和保密通信事 业开辟 了一 条崭新 的思维方 式和实现途径 ,并将成为通信及保密通信领域 中最具 希望和发展潜力的新 技术。随着神经网络理论和应用的深入发展 ,密 码技术做 为保密通信 的重要技术也必将受益 于J H : 『 “ 。 参考 文献 :

本文提给 出了一种混沌 和一序列相结合的混合混沌序列密码 ,给 出了系统实现原理和算法描述 ,对混沌序列进行理论分析和计算机仿 真 ,同时对该系统 的产生安全性能进行 了分析。结 果表明 ,混合混沌 序 列随机性好 ,周期极大 ,在较低精度下序列的相关 性能好 , 且 并不 要求 的级 数很高 ,这大大降低 了实现 了成本 ,因此无论从 实用角度还 是从序列的性能方面来说 .都不失为一种优 良的伪随机序列 。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

图3

设训练样本对为 这里s为样本对个数, 为Legendre神经网络输入, 为混沌系统理想输出,采用BP学习算法,有:

随着近年来非线性理论的发展,小波、混沌、分形和神经网络等逐渐成熟,提供了研究信息加密的理论基础。利用神经网络产生混沌序列,只需充分利用神经网络的灵活性,在统一的系统结构下,通过变更网络的连接权值就可实现不同混沌系统产生的各种混沌序列,同时将混沌映射关系变为隐式形式,使其更具隐蔽性。根据Shannon信息论原理,唯一能完全保密的加密算法是“一次一密”序列加密算法,但其存在着难以克服的分配大量随机密钥流和失去同步后如何同步等缺陷,本文介绍了一种基于正交基函数神经网络的新型混沌控制序列的异步加密算法,可顺利பைடு நூலகம்解决这些问题。

混沌初值

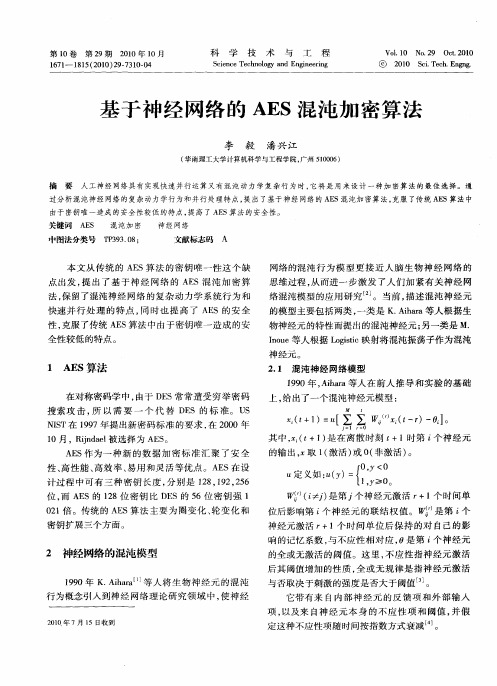

图4

3.1 加密算法

在图4中,发送方进行如下操作:

: 用已知的混沌序列样本进行Legendre基函数神经网络训练,从而确定网络的权值 ;当训练指标 时,Legendre混沌神经网络模型构造成功(保密),并通过秘密信道将网络模型传送给接收方。

: 对于给定的明文序列 (其中 为明文序列的长度),任意选择混沌初值 (公开),由Legendre混沌神经网络模型可得到非线性混沌序列 , (保密),将其转换为二进制混沌序列 (保密):

1.2正交基函数神经网络

用于一维函数拟合的正交基函数神经网络如图1所示。

图1

本论文选择Legendre多项式为基函数。Legendre多项式的Rodrigul表达式为:

(3)

其中

容易证明,Legendre多项式是定义在[-1,1]的 次正交多项式,且有如下递推公式:

(4)

对于任意的未知非线性目标函数 ,必存在一个Legendre正交基函数的线性组合 ,使得 。定理如下:

误差:

训练指标:

权值修正公式: ,

, 为学习次数

经过上述训练算法的训练,可得到符合误差要求的网络权值,该网络即可用于混沌序列的产生。

第三节正交基函数异步加密算法设计

本节仍以Legendre混沌神经网络为例,介绍正交基函数异步加密算法的设计。

Legendre混沌神经网络异步加密算法原理如图4所示。图中Legendre为上一节所述的训练好的混沌神经网络,在混沌初值 作用下,Legendre混沌神经网络输出序列为 , 为XOR运算, 为明文二进制序列, 为密文二进制序列, 为密钥序列。

设在区间[-1,1]上的连续目标函数 (简记为 ),则存在 (5)

是 的最佳平方逼近,且

(6)

因此可用Legender正交多项式作为神经网络的基函数,且图1正交基函数神经网络输出为: ,其中 为阶数。

第二节正交基函数混沌神经网络设计

2.1建立具有混沌性态的正交基函数网络

通过上一节的讨论,我们得出,对于任意的未知非线性目标函数 ,必存在一个Legendre正交基函数的线性组合 ,使得 。本节,我们就以Legendre正交函数基为例,建立产生混沌的Legender正交基神经网络模型,如图2。

图2

网络连接权值和初值数据库用来存储由学习样本训练好的网络权值和相应的初值。由网络的输出至输入端的反馈形成闭环结构,使输出的混沌序列反馈至输入端,作为下次输出序列的初始值,从而可以源源不断的输出混沌序列。最后将网络产生的模拟混沌序列转化成二进制混沌序列。

(8)

式中 c表示采用非线性量化法的分点。

2.2基于Logistic混沌序列的基函数神经网络训练算法

摘要

本文提出了一种基于基函数神经网络的混沌加密算法。计算机仿真和推论证明,利用一组正交函数能够良好的逼近任意非线性映射和处理系统内在的难以解析表达的规律性。利用正交函数集作为神经网络的基函数,构造正交基函数神经网络,并应用的混沌加密中,可产生比单一混沌映射更多的、性能更接近理论值的混沌序列,同时基于该模型的混沌加密方案具有高度的保密性和灵敏性。

第一节正交基函数神经网络

1.1正函数集

对于 的n次多项式 ;若满足如下内积关系:

(1)

则称多项式序列{ ,n=0,1,2,…}在[a,b]上正交,并称 为[a,b]上的n次正交多项式基函数,简称n次正交多项式。

任意信号f(t)可表示为n次正交函数之和:

(2)

基底函数 。

是相互独立的,互不影响,计算时先抽取哪一个都可以,非正交函数就无此特性。正交函数集中的所有函数都是两两正交的。

:计算 (可公开)。

:通过公开信道将混沌初值 和密文 传送给接收方。

3.2 异步解密算法

在图4中,接收方接受到发送方发送的混沌初值 和密文 后,进行如下操作:

:从公开信道接受密文 和混沌初值 ,易得 ,将 带入保密的Legendre混沌神经网络辨识模型,可得到与发送方相同的二进制混沌序列 。

:计算 。

由以上解密原理可知,用已知的混沌序列训练而成的Legendre混沌神经网络辨识模型是该对称加密体制的密钥发生器,密钥流 与混沌初值 的关系隐含在Legendre混沌神经网络辨识模型中,混沌初值并未直接对 进行加密,起作用是通过Legendre混沌神经网络辨识模型产生“一次一密”的混沌密钥流 ,加密与解密信息完全隐藏于该序列中,与混沌初值无显示关系,因此 可随 一起从公开信道发送;又由于接受方具有相同的Legendre混沌神经网络辨识模型,故在同一混沌初值 的作用下,无需同步便能产生相同的密钥流 ,从而实现“一次一密”异步解密。由Shannon信息理论可知,这种密码在理论上是不可破译的。

关键词:正交基网络;混沌序列;加密

概述

从20世纪70年代开始,以公钥密码和数据加密标准DES为标志,现代密码学的研究进入了一个崭新的发展时代,混沌密码、神经网络密码和基因密码等各种新型的密码大量出现。目前许多文献中讨论和给出的混沌保密通信方案都是基于单一的混沌映射模型进行设计和分析。由于计算精度的限制,实际中只能产生有限长的混沌序列,有限长的混沌序列的统计性能与理论值(无限长时)存在很大差异,这就限制了基于单一混沌映射产生的、能够同时满足自相关和互相关性能的混沌序列的数量。解决此问题的可能方案是采用多个混沌系统来进行设计,但不同的混沌系统均需要单独设计,且一旦完成设计,其系统结构和参数的变更就难以实现,而且映射关系可以用显式给出,具有一定的被破译风险。