rfc4250.The Secure Shell (SSH) Protocol Assigned Numbers

ssh教程

ssh教程SSH(Secure Shell)是一个网络协议,旨在通过加密传输数据,提供安全的远程连接。

SSH协议广泛用于远程计算机管理、远程登录、远程文件传输和远程端口转发等场景。

SSH协议的工作原理是通过公钥密码学来建立安全的连接。

在传统的远程登录中,用户需要输入密码来验证身份。

但是这种方式存在一些安全风险,比如密码被猜测、被监听或者通过暴力破解等。

而SSH协议使用了公钥密码学的方式,即每个用户都有一对密钥(公钥和私钥),公钥可以公开,而私钥必须保密。

在使用SSH协议进行连接时,客户端会将自己的公钥发送给服务器。

服务器会将客户端公钥存储起来。

当客户端发送请求时,服务器会生成一个随机数,用客户端公钥加密后返回给客户端。

客户端收到后使用私钥解密得到该随机数,然后用该随机数对密码进行加密传输给服务器。

使用SSH的好处包括:1. 安全性:SSH协议是加密的,可以防止密码和数据被窃取。

相比传统的Telnet协议,SSH提供了更高的安全性。

2. 跨平台:SSH可以在不同操作系统和设备上使用,包括Windows、Linux、macOS等。

3. 简单易用:SSH协议的配置和使用相对简单,只需安装客户端程序,就可以连接到远程计算机。

4. 远程管理:通过SSH协议,管理员可以远程管理服务器,包括安装软件、配置系统、查看日志等操作。

5. 文件传输:SSH协议支持通过SCP(Secure Copy)和SFTP (Secure FTP)来传输文件,安全且高效。

为了使用SSH协议,需要以下步骤:1. 安装SSH客户端:可以选择OpenSSH、PuTTY等多个SSH 客户端程序进行安装。

2. 生成密钥对:使用指令`ssh-keygen`生成一对密钥(公钥和私钥)。

该指令会要求输入密钥的保存路径和密码等信息。

3. 将公钥发送给服务器:将生成的公钥复制到服务器上,多数情况下是将公钥追加到`~/.ssh/authorized_keys`文件中。

SSH框架工作原理

SSH框架工作原理

SSH(Secure Shell),又称安全外壳协议,是一种加密的网络协议,用于在不安全的网络上进行安全的数据传输和命令执行。

SSH使用加密传输,以便防止窃听和篡改,并允许远程主机之间的安全连接。

SSH的作用

是在客户端和服务器之间实现安全的通信管道,使得远程客户端可以发出

命令并与服务器进行交互。

SSH基于客户端-服务器模式,也就是说,客

户端必须具有SSH客户端程序,而服务端必须具有SSH服务端程序,客户

端和服务端之间的会话通过SSH客户端和SSH服务端程序进行数据加密传输。

SSH工作机制:

1. 用户发送一个SSH客户端的连接请求(Connection Request),

要求连接到远程服务器(Remote Server)。

2.SSH客户端建立一个TCP连接,并发送有关客户端和服务器版本信

息的请求,以及支持的加密算法。

3.服务器发送给客户端,有关服务器版本信息和支持的加密算法。

4. 客户端发送一个用户名和一个临时随机数的密文(Cipher Text)

给服务器,密文由客户端的公钥(Public Key)和服务器的随机数(Random Number)组成。

5.服务器接收到客户端的密文后,对这个密文进行解密,以确认客户

端的真实身份。

6.服务器发送给客户端一个认证请求,这个认证请求包含一个临时随

机数。

ssh验证原理

ssh验证原理(最新版)目录1.SSH 验证的基本概念2.SSH 验证的原理3.SSH 验证的实际应用正文【1.SSH 验证的基本概念】SSH(Secure Shell)是一种加密的网络传输协议,主要用于在不安全的网络环境中实现安全的远程登录和数据传输。

与传统的 Telnet 和rlogin 相比,SSH 提供了更强大的安全性和功能。

在 SSH 中,验证是指服务器验证客户端身份的过程,以确保只有授权的用户才能访问服务器。

验证通过后,客户端与服务器之间将建立一个加密的通信通道,以保护数据的隐私和完整性。

【2.SSH 验证的原理】SSH 验证的原理主要包括以下几个步骤:(1)客户端发起 SSH 连接请求:客户端向服务器发送一个 SSH 连接请求,包含客户端的公钥和身份信息。

(2)服务器接收请求并生成随机数:服务器接收到请求后,生成一个随机数,并用客户端的公钥对其加密,然后将加密后的数据发送回客户端。

(3)客户端解密并计算响应:客户端接收到服务器发送的加密数据后,使用自己的私钥进行解密。

解密后,客户端将得到一个随机数。

客户端将这个随机数与其他已知的随机数进行比较,如果匹配,则计算出一个响应。

(4)客户端发送响应:客户端将计算出的响应发送给服务器。

(5)服务器验证响应:服务器接收到客户端的响应后,使用双方约定的密钥进行验证。

如果验证通过,服务器将生成一个会话密钥,用于之后的通信。

【3.SSH 验证的实际应用】SSH 验证在实际应用中具有重要意义,主要体现在以下几个方面:(1)确保数据传输的安全性:通过 SSH 验证,可以确保数据传输过程中不被第三方窃取或篡改。

(2)防止恶意攻击:SSH 验证可以防止恶意用户冒充其他用户进行登录,提高系统的安全性。

(3)提高用户体验:SSH 验证使得用户可以更安全、便捷地进行远程登录和数据传输,提高了用户体验。

总之,SSH 验证是一种保证网络通信安全的重要技术,广泛应用于各种远程登录和数据传输场景。

ssh协议

SSH原理及工作过程一、SSH简介SSH全称是Secure Shell,SSH协议是基于应用层的协议,为远程登录会话和其他网络服务提供安全性的协议。

SSH使用最多的是远程登录和传输文件,实现此功能的传统协议都不安全(ftp,telnet等),因为它们使用明文传输数据。

而SSH在传输过程中的数据是加密的,安全性更高。

SSH协议具有以下一些优点:数据传输采用密文的方式,保证信息交互的机密性;用户的认证信息以密文的方式传输,可以有效地防止用户信息被窃听;除了传统的密码认证,SSH服务器还可以采用多种方式对用户进行认证(如安全性级别更高的公钥认证),提高了用户认证的强度;客户端和服务器端之间通信使用的加解密密钥,都是通过密钥交互过程动态生成的,可以防止对加解密密钥的暴力猜测,安全性级别比手工配置密钥的方式高;为客户端提供了认证服务器的功能,可以防止“伪服务器欺骗”。

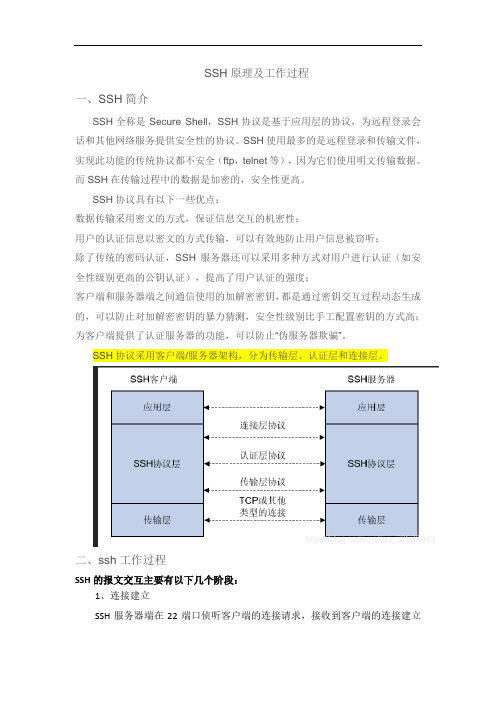

SSH协议采用客户端/服务器架构,分为传输层、认证层和连接层。

二、ssh工作过程SSH的报文交互主要有以下几个阶段:1、连接建立SSH服务器端在22端口侦听客户端的连接请求,接收到客户端的连接建立请求后,与客户端进行三次握手,建立起一条TCP连接,后续的所有报文交互都在这个TCP连接之上进行。

2、版本协商TCP连接建立之后,服务器和客户端都会向对端发送自己支持的版本号。

服务器端和客户端收到对端发送过来的版本后,与本端的版本号进行比较,双方都支持的最高版本号即为协商出的版本号。

版本协商成功后,进入下一个阶段,即算法协商阶段。

否则,中断连接。

3、算法协商SSH协议报文交互需要使用多种算法:用于产生会话密钥的密钥交换算法,包括diffie-hellman-group-exchangesha1、diffie-hellman-group1-sha1 和diffie-hellman-group14-sha1 算法等。

用于数据信息加密的加密算法,包括3des-cbc、aes128-cbc 和des-cbc 加密算法等。

ssh channel 概念

ssh channel 概念

SSH(Secure Shell)通道是通过SSH协议建立的安全通信渠道,用于在网络上安全地传输数据。

SSH通道通过加密和认证机制,确保数据的机密性和完整性,防止中间人攻击等安全威胁。

SSH通道主要有三种类型:

1. Shell通道(Shell Channel):这是最常见的SSH通道类型。

它允许用户通过SSH连接到远程主机并执行命令,就像在本地终端中一样。

这种通道用于远程命令行访问和执行。

2. 端口转发通道(Port Forwarding Channel):也称为隧道或端口转发。

通过此通道,SSH 客户端可以将本地端口与远程主机的端口关联起来,从而在两个主机之间建立安全的通信通道。

这种通道用于安全地传输其他协议的流量,如HTTP、FTP等。

3. SFTP通道(SFTP Channel):这是用于在客户端和服务器之间传输文件的通道。

SFTP是一种安全的文件传输协议,它在SSH通道上进行操作,提供了对文件的安全访问和传输。

SSH通道的工作原理涉及到密钥交换、加密和认证等过程,确保通信的安全性。

通过这些通道,用户可以安全地访问远程系统、传输文件,或者建立安全的网络连接。

SSH通道在保护敏感信息、防范网络攻击等方面发挥着重要作用。

网络通信协议(互联网协议)

⽹络通信协议(互联⽹协议)阅读⽬录⼀.操作系统基础 操作系统:(Operating System,简称OS)是管理和控制计算机硬件与软件资源的计算机程序,是直接运⾏在“裸机”上的最基本的系统软件,任何其他软件都必须在操作系统的⽀持下才能运⾏。

注:计算机(硬件)->os->应⽤软件 有关操作系统详细的介绍和原理请看这⾥>>>,不是你们现在这个阶段需要学习的,还是⽼样⼦,先⼤致了解⼀下就⾏啦。

⼆.⽹络通信原理 2.1 互联⽹的本质就是⼀系列的⽹络协议 当我们通过⾃⼰电脑的浏览器访问京东的时候,,我们是在浏览器上输⼊了⼀个⽹址,但是我们都知道,互联⽹连接的电脑互相通信的是电信号,我们的电脑是怎么将我们输⼊的⽹址变成了电信号然后发送出去了呢,并且我们发送出去的消息是不是应该让京东的服务器能够知道,我们是在请求它的⽹站呢,也就是说京东是不是应该知道我发送的消息是什么意思呢。

是不是发送的消息应该有⼀些固定的格式呢?让所有电脑都能识别的消息格式,他就像英语成为世界上所有⼈通信的统⼀标准⼀样,如果把计算机看成分布于世界各地的⼈,那么连接两台计算机之间的internet实际上就是⼀系列统⼀的标准,这些标准称之为互联⽹协议,互联⽹的本质就是⼀系列的协议,总称为‘互联⽹协议’(Internet Protocol Suite)。

互联⽹协议的功能:定义计算机如何接⼊internet,以及接⼊internet的计算机通信的标准。

先看⼀下⽹络通信的整个流程,下⾯是图解,关于⽹络通信流程的⼤致介绍(包含路由器、交换机、DNS服务器等等的内容,请看这⾥>>>) 2.2 osi七层协议 互联⽹协议按照功能不同分为osi七层或tcp/ip五层或tcp/ip四层 下⾯这些协议简单知道⼀些常⽤的就⾏。

(不是重点)各层的功能简述:【1】物理层:主要定义物理设备标准,如⽹线的接⼝类型、光纤的接⼝类型、各种传输介质的传输速率等。

ssh工作流程及原理

ssh工作流程及原理SSH,即安全外壳协议(Secure Shell),是一种通过网络进行远程登录的加密协议,具有安全、可靠的特性。

它能够保证传输过程中的数据安全性,以及对远程服务器进行安全管理。

本文将介绍SSH工作流程及其原理。

一、SSH基本原理SSH基于公钥密码体制,使用了非对称加密算法,具体流程如下:1.客户端向服务器发送连接请求,请求建立SSH连接。

2.服务器收到连接请求后,生成一对密钥,分为公钥(public key)和私钥(private key)。

3.服务器将公钥发送给客户端。

4.客户端使用公钥对一个随机产生的会话密钥进行加密,并发送给服务器。

5.服务器收到客户端发送的加密后的会话密钥后,使用私钥进行解密,获取会话密钥。

6.服务器和客户端通过会话密钥加密传输的数据。

通过以上过程,实现了SSH连接的建立,并确保了数据传输的安全性。

二、SSH工作流程SSH工作流程主要包括连接建立、身份验证、会话管理等步骤。

具体流程如下:1.连接建立首先,客户端向服务器发送连接请求,请求建立SSH连接。

2.身份验证连接建立后,服务器发送自己的公钥给客户端。

然后,客户端使用公钥将自己的身份信息加密后发送给服务器。

服务器收到加密后的身份信息后,使用事先保存的私钥进行解密,获取到客户端的身份信息。

服务器验证身份信息后,向客户端发送一个随机数。

客户端收到服务器发送的随机数后,使用事先保存的私钥将随机数加密后发送给服务器。

服务器收到加密后的随机数后,使用公钥进行解密,验证客户端的合法性。

3.会话管理身份验证通过后,客户端和服务器之间建立了一个会话。

在会话中,客户端和服务器通过会话密钥加密传输数据,保证数据的安全和完整性。

客户端可以向服务器发送命令,服务器执行相应的操作,并将结果返回给客户端。

4.会话结束会话结束后,客户端和服务器可以主动断开连接,或者由于网络故障等原因,连接自动断开。

三、SSH工作原理SSH的工作原理主要通过非对称加密算法、密码学和密钥管理实现:1.非对称加密算法SSH使用非对称加密算法,其中最常用的是RSA算法。

网络通信原理

⽹络通信原理主要内容:1.互联⽹协议2.osi 七层协议3.tcp/ip五层模型讲解4.socket1.互联⽹的本质就是⼀系列的⽹络协议连接两台计算机之间的internet实际上就是⼀系列统⼀的标准,这些标准称之为互联⽹协议,互联⽹的本质就是⼀系列的协议,总称为‘互联⽹协议’(Internet Protocol Suite)。

互联⽹协议的功能:定义计算机如何接⼊internet,以及接⼊internet的计算机通信的标准2.osi 七层协议⼀些协议:各层的功能简述:【1】物理层:主要定义物理设备标准,如⽹线的接⼝类型、光纤的接⼝类型、各种传输介质的传输速率等。

它的主要作⽤是传输⽐特流(就是由1、0转化为电流强弱来进⾏传输,到达⽬的地后在转化为1、0,也就是我们常说的数模转换与模数转换 【2】数据链路层:定义了如何让格式化数据以进⾏传输,以及如何让控制对物理介质的访问,这⼀层通常还提供错误检测和纠正,以确保数据的可靠传输。

【3】⽹络层:在位于不同地理位置的⽹络中的两个主机系统之间提供连接和路径选择,Internet的发展使得从世界各站点访问信息的⽤户数⼤⼤增加,⽽⽹络层正是管理这种连接的层。

【4】传输层:定义了⼀些传输数据的协议和端⼝号(WWW端⼝80等),如:TCP(传输控制协议,传输效率低,可靠性强,⽤于传输可靠性要求⾼,数据量⼤的数据),UDP(⽤户数据报协议,与TCP特性恰恰相反,⽤于传输可靠性要求不⾼ 【5】会话层:通过传输层(端⼝号:传输端⼝与接收端⼝)建⽴数据传输的通路,主要在你的系统之间发起会话或者接受会话请求(设备之间需要互相认识可以是IP也可以是MAC或者是主机名)。

【6】表⽰层:可确保⼀个系统的应⽤层所发送的信息可以被另⼀个系统的应⽤层读取。

例如,PC程序与另⼀台计算机进⾏通信,其中⼀台计算机使⽤扩展⼆⼀⼗进制交换码(EBCDIC),⽽另⼀台则使⽤美国信息交换标准码(ASCII)来表⽰相 【7】应⽤层:是最靠近⽤户的OSI层,这⼀层为⽤户的应⽤程序(例如电⼦邮件、⽂件传输和终端仿真)提供⽹络服务。

SSH协议详解

SSH协议详解SSH协议,全称Secure Shell,是一种用于在不安全的网络上进行安全传输和远程登录的协议。

它提供了一种加密的通信方式,可以确保数据传输过程中的机密性和完整性。

本文将详细介绍SSH协议的原理和应用。

一、SSH协议的基本原理SSH协议基于客户端-服务器的模型,通过加密和身份验证机制来保证数据的安全性。

它主要包括三个组件:远程登录协议(SSH-1和SSH-2)、加密算法和身份验证。

1. 远程登录协议:SSH-1和SSH-2是SSH协议的两个版本。

SSH-1是早期版本,现已较少使用;SSH-2是目前广泛应用的版本,支持更多的加密算法和身份验证方式。

2. 加密算法:SSH协议使用对称加密、非对称加密和散列函数来保护数据的机密性和完整性。

对称加密算法用于实际数据传输的加密和解密,常用的有AES、DES等;非对称加密算法用于密钥交换和身份验证,常用的有RSA、DSA等;散列函数用于生成消息摘要,常用的有MD5、SHA等。

3. 身份验证:SSH协议支持多种身份验证方式,包括密码身份验证、公钥身份验证和基于证书的身份验证。

密码身份验证是最常用的方式,用户需要输入密码才能登录;公钥身份验证通过密钥对进行身份验证,比密码身份验证更安全;基于证书的身份验证使用数字证书来验证身份,更适合于大规模的企业网络环境。

二、SSH协议的应用SSH协议在计算机网络领域中有广泛的应用,主要包括远程登录、文件传输和端口转发等功能。

1. 远程登录:SSH协议最基本的功能就是远程登录,通过SSH客户端可以安全地连接到远程服务器进行远程管理和操作。

远程登录过程中,所有的通信都是加密的,保证了用户登录的安全性。

2. 文件传输:SSH协议支持安全的文件传输功能。

用户可以使用SSH客户端将本地文件上传到远程服务器或从远程服务器下载文件。

文件传输过程中,所有的数据都经过加密处理,确保数据的机密性和完整性。

3. 端口转发:SSH协议还支持端口转发功能,也称为SSH隧道。

ssh协议

ssh协议第一篇:介绍SSH协议的概念与基本原理SSH(Secure Shell)是一种通过网络协议进行安全远程登录的协议。

它是一种加密的网络协议,可以在不安全的网络上安全地传输数据。

与其他传输协议(如FTP、Telnet)不同的是,SSH在传输过程中对数据进行加密,确保数据不会被窃听或篡改。

SSH是一个广泛使用的协议,通常用于远程访问Linux或Unix系统。

SSH协议主要有三个组成部分:SSH客户端、SSH服务器和SSH协议。

SSH客户端和SSH服务器之间的通信是通过SSH 协议进行的。

SSH协议的核心原理是使用公钥加密和对称加密。

在SSH 连接建立之前,客户端和服务器之间会进行密钥交换。

客户端会生成一对公钥和私钥。

客户端的公钥会发送到服务器上,以供服务器使用。

当客户端发起连接时,服务器会使用客户端的公钥加密一个随机数,并将其发送回客户端。

客户端使用自己的私钥解密该随机数,然后使用该随机数生成一个对称加密密钥,用于加密接下来的通信。

由于SSH采用对称加密和公钥加密结合的方式,因此SSH 连接是安全的,并且不会泄露敏感数据。

此外,SSH还提供了其他功能,如端口转发和SFTP(SSH文件传输协议)。

总之,SSH协议是一种安全的远程访问协议,可以在不安全的网络上安全地传输数据,减少数据泄露和被篡改的风险。

第二篇:SSH的使用方法和注意事项SSH协议提供了一种安全的远程登录方式,用户可以通过SSH客户端连接到远程服务器上进行操作。

以下是连接远程服务器需要的步骤:1.运行SSH客户端:用户需要在自己的本地计算机上安装一个SSH客户端。

常用的SSH客户端有OpenSSH、PuTTY、SecureCRT等。

打开SSH客户端后,用户需要输入要连接的服务器的IP地址和端口号。

2.进行身份验证:连接到服务器后,用户需要进行身份验证,使用用户名和密码进行登录。

为了提高安全性,可以使用SSH密钥对进行身份验证。

密钥对包括公钥和私钥,公钥保存在远程服务器上,私钥存储在本地计算机上。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Network Working Group S. LehtinenRequest for Comments: 4250 SSH Communications Security CorpCategory: Standards Track C. Lonvick, Ed. Cisco Systems, Inc. January 2006

The Secure Shell (SSH) Protocol Assigned NumbersStatus of This Memo This document specifies an Internet standards track protocol for the Internet community, and requests discussion and suggestions for improvements. Please refer to the current edition of the "Internet Official Protocol Standards" (STD 1) for the standardization state and status of this protocol. Distribution of this memo is unlimited.

Copyright Notice Copyright (C) The Internet Society (2006).Abstract This document defines the instructions to the IANA and the initial state of the IANA assigned numbers for the Secure Shell (SSH) protocol. It is intended only for the initialization of the IANA registries referenced in the set of SSH documents.

Table of Contents 1. Introduction ....................................................2 2. Contributors ....................................................3 3. Conventions Used in This Document ...............................3 3.1. RFC 2119 Keywords ..........................................3 3.2. RFC 2434 Keywords ..........................................3 3.3. Protocol Fields and Values .................................4 4. IANA Considerations .............................................5 4.1. Message Numbers ............................................5 4.1.1. Conventions .........................................5 4.1.2. Initial Assignments .................................6 4.1.3. Future Assignments ..................................6 4.2. Disconnection Messages Reason Codes and Descriptions .......7 4.2.1. Conventions .........................................7 4.2.2. Initial Assignments .................................7 4.2.3. Future Assignments ..................................8 4.3. Channel Connection Failure Reason Codes and Descriptions ...8 4.3.1. Conventions .........................................8 4.3.2. Initial Assignments .................................8

Lehtinen & Lonvick Standards Track [Page 1]RFC 4250 SSH Protocol Assigned Numbers January 2006 4.3.3. Future Assignments ..................................8 4.3.4. Notes about the PRIVATE USE Range ...................9 4.4. Extended Channel Data Transfer data_type_code and Data .....9 4.4.1. Conventions .........................................9 4.4.2. Initial Assignments ................................10 4.4.3. Future Assignments .................................10 4.5. Pseudo-Terminal Encoded Terminal Modes ....................10 4.5.1. Conventions ........................................10 4.5.2. Initial Assignments ................................10 4.5.3. Future Assignments .................................12 4.6. Names .....................................................12 4.6.1. Conventions for Names ..............................13 4.6.2. Future Assignments of Names ........................13 4.7. Service Names .............................................13 4.8. Authentication Method Names ...............................14 4.9. Connection Protocol Assigned Names ........................14 4.9.1. Connection Protocol Channel Types ..................14 4.9.2. Connection Protocol Global Request Names ...........14 4.9.3. Connection Protocol Channel Request Names ..........15 4.9.4. Initial Assignment of Signal Names .................15 4.9.5. Connection Protocol Subsystem Names ................15 4.10. Key Exchange Method Names ................................16 4.11. Assigned Algorithm Names .................................16 4.11.1. Encryption Algorithm Names ........................16 4.11.2. MAC Algorithm Names ...............................17 4.11.3. Public Key Algorithm Names ........................17 4.11.4. Compression Algorithm Names .......................17 5. Security Considerations ........................................17 6. References .....................................................18 6.1. Normative References ......................................18 6.2. Informative References ....................................18 Authors’ Addresses ................................................19 Trademark Notice ..................................................19

1. Introduction This document does not define any new protocols. It is intended only to create the initial state of the IANA databases for the SSH protocol and also contains instructions for future assignments. Except for one HISTORIC algorithm generally regarded as obsolete, this document does not define any new protocols or number ranges not already defined in: [SSH-ARCH], [SSH-TRANS], [SSH-USERAUTH], [SSH-CONNECT].