WLAN无感知认证技术方案

WLAN无感知认证试点技术方案(PEAP认证)

1背景

PEAP是EAP认证方法的一种实现方式,网络侧通过用户名/密码对终端进行认证,终端侧通过服务器证书对网络侧进行认证。用户首次使用PEAP认证时,需输入用户名和密码,后续接入认证无需用户任何手工操作,由终端自动完成。

2技术原理

PEAP(Protected EAP)实现通过使用隧道在PEAP客户端和认证服务器之间进行安全认证。

EAP 客户端和认证服务器之间的认证过程有两个阶段。

第一阶段:建立 PEAP 客户端和认证服务器之间的安全通道,客户端采用证书认证服务端完成TLS握手。服务端可选采用证书认证客户端。

第二阶段:提供 EAP 客户端和认证服务器之间的 EAP 身份验证。整个 EAP 通信,包括 EAP 协商在内,都通过 TLS 通道进行。服务器对用户和客户端进行身份验证,具体方法由 EAP 类型决定,在 PEAP 内部选择使用(如:EAP-MS-CHAPv2)。访问点只会在客户端和RADIUS 服务器之间转发消息,由于不是 TLS 终结点,访问点无法对这些消息进行解密。

目前被WPA和WPA2批准的有两个PEAP子类型 PEAPV0-MSCHAPV2,PEAPV1-GTC,使用广泛的是PEAPV0-MSCHAPV2。

PEAP认证参考如下国际标准

[1] IETF Draft, PEAP Authentication,

draft-josefsson-pppext-eap-tls-eap-10.txt, 2004.

[2] IETR RFC 2759,MSCHAPv2

[3] IETF RFC 3748, "Extensible Authentication Protocol (EAP)".

3关键技术问题

3.1证书问题

PEAP认证需要AAA服务器配置认证证书。需评估不同服务器证书与各类终端的兼容性。如果服务器证书与终端预置证书验证不匹配,PEAP认证可能失败。

目前Portal认证使用的证书为IP地址绑定,如果试点阶段AAA服务器选择绑定域名的证书,现网AC可能需改造。

iPhone如果证书验证失败,此时用户选择接受,PEAP认证可成功。

Blackberry手机PEAP认证配置有“禁止服务器证书验证”选项,勾选后,终端不再进行证书验证。

Windows Mobile手机如果证书验证失败,PEAP认证无法通过。

Symbian和Adroid/Ophone还未验证。

3.2密码设置

PEAP认证使用的用户名/密码与Portal认证的用户名/密码应保持一致。

3.3PEAP认证方法

试点使用PEAPv0版本,选用MSCHAPv2认证方法。

3.4SSID设置

需设置新的SSID(CMCC-AUTO),支持存量终端使用PEAP认证方式。PEAP认证与SIM认证使用相同SSID。

3.5机卡分离问题

由于PEAP认证的用户名/密码保存在手机中,如果手机和用户卡发生分离(用户换手机或换卡),手机仍能进行PEAP认证,但费用会记录在原有卡用户账户上。

目前暂无较好技术手段进行解决机卡分离问题。

3.6下线控制

PEAP认证仍保留8小时下线机制

可通过AC开关开启/关闭PEAP认证对应SSID的15分钟下线机制。(已确认,部分AC厂家已支持,部分AC厂商需升级支持)。

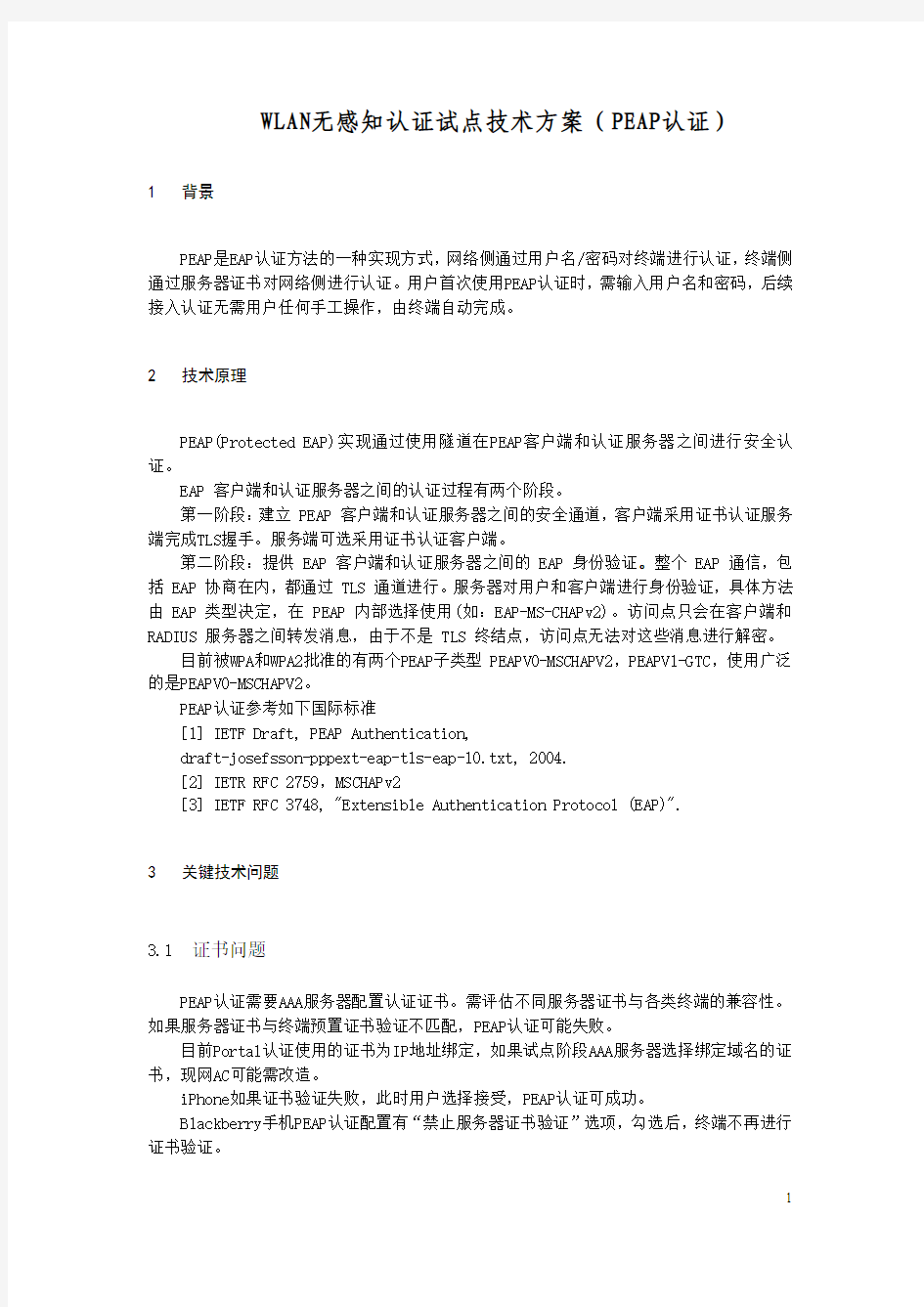

3.7Keep-alive机制(可选)

AC利用EAP信令周期性探测UE状态,如果UE在一定时间内无响应(异常关机、移出WiFi 覆盖区域),则网络侧对此用户进行下线操作。具体实现机制如下图:

AC在一定时间内无流量后,向终端发送EAP-Request/identity消息,终端如果在线则回复EAP-Response消息,如果AC收到终端响应后,回复EAP-Success,如果AC没有收到终端响应,则在一定时间内重发EAP-Request消息,在重传一定次数后,仍未收到响应,则从网络侧下线用户。

此机制可能存在如下潜两个问题:

1)上述流程不是标准流程,部分终端周期性收到心跳后,可能出于安全或其它因素考虑,不处理EAP-Request消息。

2)终端在EAP-Response消息中可能不携带网络侧分配的伪随机名或快速认证名,而是携带IMSI,增加空口传输IMSI的概率。

鉴于部分厂家已支持此功能,试点期间作为可选项,在提供此功能的厂家设备上验证其效果。

AC如果支持Keep-alive机制,对AC性能有一定影响,可通过试点进行评估。

4接入流程

4.1PEAP用户接入流程

图1 PEAP用户接入流程E1 认证初始化

1)WLAN UE向WLAN AN发送一个EAPoL-Start报文,开始802.1x接入的开始。

2)WLAN AN向WLAN UE发送EAP-Request/Identity报文,要求WLAN UE将用户信息送上

来。

3)WLAN UE回应一个EAP-Response/Identity给WLAN AN的请求,其中包括用户的网络

标识。用户ID,对于PEAP-mschchap v2认证方式的用户ID是由用户在客户端手动输入或者配置的。此次用户名建议同用户的portal认证用户名密码。

4)WLAN AN以EAP Over RADIUS的报文格式将EAP-Response/Identity发送给Radius,

并且带上相关的RADIUS的属性。

5)Radius收到WLAN AN发来的EAP-Response/Identity,根据配置确定使用EAP-PEAP

认证,并向WLAN AN发送RADIUS-Access-Challenge报文,里面含有Radius发送给WLAN UE的EAP-Request/Peap/Start的报文,表示希望开始进行EAP-PEAP的认证。

6)WLAN AN将EAP-Request/PEAP/Start发送给WLAN UE。

E2 建立TLS通道

7)WLAN UE收到EAP-Request/Peap/Start报文后,产生一个随机数、客户端支持的加

密算法列表、TLS协议版本、会话ID、以及压缩方法(目前均为NULL),封装在EAP-Response/TLS/Client Hello报文中发送给WLAN AN。

8)WLAN AN 以EAP Over RADIUS的报文格式将EAP-Response/ TLS /Client Hello发送

给认证服务器Radius,并且带上相关的RADIUS的属性。

9)Radius收到Client Hello报文后,会从Client 的Hello报文的加密算法列表中选择

自己支持的一组加密算法+Server产生的随机数+Server 证书(包含服务器的名称和公钥)+证书请求+Server_Hello_Done属性形成一个Server Hello报文封装在EAP消息中,使用Access-Challenge报文发送给WLAN AN。

10)WLAN AN把Radius报文中的EAP-request消息发送给WLAN UE.

11)WLAN UE收到报文后,进行验证Server的证书是否合法(使用从CA证书颁发机构获

取的根证书进行验证,主要验证证书时间是否合法,名称是否合法),即对网络进行认证,从而可以保证Server的合法。如果合法则提取Server证书中的公钥,同时产生一个随机密码串pre-master-secret,并使用服务器的公钥对其进行加密,最后将加密的信息ClientKeyExchange+客户端的证书(如果没有证书,可以把属性置为0)+TLS finished属性封装成EAP-Rsponse/TLS ClientKeyExchange报文发送给WLAN AN.如果WLAN UE没有安装证书,则不会对Server证书的合法性进行认证,即不能对网络进行认证。

12)WLAN AN以EAP Over RADIUS的报文格式将EAP-Response/TLS ClientKeyExchange

发送给认证服务器Radius,并且带上相关的RADIUS的属性

13)Radius收到报文后,用自己的证书对应的私钥对ClientKeyExchange进行解密,从

而获取到pre-master-secret,然后将pre-master-secret进行运算处理,加上WLAN UE和Server产生的随机数,生成加密密钥、加密初始化向量和hmac的密钥,这时双方已经安全的协商出一套加密办法了。Radius将协商出的加密方法+TLS Finished 消息封装在EAP over Radius报文Access-Challenge中,发送给WLAN AN。

14)WLAN AN吧Radius报文中的EAP-Request消息发送给UE。

15)WLAN UE回复EAP Response/TLS OK消息。

16)WLAN AN将EAP Response/TLS OK消息封装在Radius报文中,告知Radius建立隧道成

功。至此WLAN UE与Radius之间的TLS隧道建立成功。

E3 认证过程

17)WLAN AN把Radius报文中的EAP域提取,封装成EAP-request报文发送给WLAN UE。

18)WLAN UE收到报文后,用服务器相同的方法生成加密密钥,加密初始化向量和hmac

的密钥,并用相应的密钥及其方法对报文进行解密和校验,然后产生认证回应报文,

用密钥进行加密和校验,最后封装成EAP-response报文发送给AP,AP以EAP Over

RADIUS的报文格式将EAP-Response发送给认证服务器Radius Server,并且带上相

关的RADIUS的属性,这样反复进行交互,直到认证完成。在认证过程中,Radius

Server会下发认证后用于生成空口数据加密密钥(包括单播、组播密钥)的PMK给

WLAN UE。

19)服务器认证客户端成功,会发送Access-Accept报文给WLAN AN,报文中包含了认

证服务器所提供的MPPE属性。

20)WLAN AN收到RADIUS-Access-Accept报文,会提取MPPE属性中的密钥做为WPA加密用

的PMK,并且会发送EAP-success报文给WLAN UE。

E4 地址分配

21)WLAN UE和WLAN AN间的空中数据报文进行加密传送,与WLAN AN进行DHCP流程交互,

直至WLAN UE获取IP地址

E5 计费开始

22)WLAN UE通过RADIUS-Accounting-Request(Start)报文通知Radius开始进行计费,

含有相关的计费信息。

23)Radius向WLAN UE回应RADIUS-Accouting-Response(Start)报文,表示已开始计费。

4.2PEAP用户下线流程

用户下线流程包括用户主动下线、网络下线和异常下线三种情况。图2给出了用户主动下线流程,图3给出了网络下线流程,图4给出了用户异常下线流程。

1. 用户主动下线

图2 用户主动下线流程

1)WLAN UE主动终止会话,发起EAPoL-logoff请求退出网络。

2)WLAN AN向AAA Server发送计费停止请求的报文。

3)AAA Server向WLAN AN回复计费停止请求报文的响应。

2、网络发起用户下线

图3 网络发起下线流程

1)出于管理目的,网络发起下线流程,可以由AAA Server触发Disconnect-Request给WLAN AN。

2)WLAN AN终止用户会话,释放用户会话资源。

3)WLAN AN向AAA Server回复Disconnect-ACK消息。

4)WLAN AN向AAA Server发送计费停止请求的报文。

5)AAA Server向WLAN AN回复计费停止请求报文的响应。

3、网络发起用户下线

图4 用户异常下线流程

1)WLAN AN检测固定时间内流量小于阈值或者通过Keep Alive机制检测发现用户已经

不在线。

2)WLAN用户接入认证点向Radius发送计费停止请求的报文

3)Radius向WLAN用户接入认证点回计费停止请求报文的回应

4.3MS-CHAP V2认证流程

图4 MS-Chapv2用户认证流程

1)Radius在TLS通道内发起EAP-reuqest/Identity认证请求.

2)AP把Radius报文中的EAP域提取,封装成EAP-request报文发送给Client.

3)Client发送一个给Ap一个EAP-Response报文,内容为Client的Identity(通常为用

户名),.

4)Ap把报文封装成Radius报文,送给Radius.

5)Radius收到后,通过Radius报文,返回给AP一个16 字节的随机数.

6)AP把Radius报文中的EAP域提取,封装成EAP-request/EAP-MS CHAP V2 Challenge

报文发送给Client. (CODE=1:Challenge)

7)Client收到后:

a)Client产生一个 16字节的随机数,称为“端认证质询”,

b)client 将Radius server中收到的16字节质询,及其产生的16字节端认证质

询,以及client的用户名进行SHA1算法的HASH,取结果的开始8字节。

c)client 将b产生的8 字节质询加密用windows nt hash 函数生成的本地口令

HASH值(16字节),产生24字节的响应(MD4算法);

d)client 将24字节的响应,结果封装在EAP-Response/EAP MS CHAP V2 Response

报文中发送给AP. (CODE=2:Response)

8)Ap把报文封装成Radius报文,送给Radius.

9)Radius server收到后:

a)使用跟Client相同的方法进行用户口令的哈希值加密响应值,如果结果与质询

值相同,则客户端认证通过

b)Radius server 使用16字节的端认证质询和client 的哈希过的口令,一起创

建一个20字节的认证者响应,封住成Radius报文发送给Ap.

10)AP把Radius报文中的EAP域提取,封装成EAP-request/EAP-CHAP V2 Success报文发

送给Client.(CODE=3:Success)

11)Client收到后,使用与服务器相同的方法计算一个认证者响应,如果与收到的响应

一致,则server 通过认证,发送一个认证成功报文,封装成Eap—response/EAP Ms

chap v2 ACK报文给Ap.

12)Ap把报文封装成Radius报文,送给Radius.

13)服务器和客户端均认证成功,Radius server会发送Access-Accept报文给AP,报

文中包含了认证服务器所提供的MPPE属性(MPPE密钥算法请参阅引用[18])。

14)AP收到RADIUS-Access-Accept报文,会提取MPPE属性中的密钥做为WPA加密用的PMK,

并且会发送EAP-success报文给客户端.

5计费要求

为避免对现有BOSS的改造要求,PEAP认证话单沿用原有Portal认证话单,其中Oper_ID 为5表示用户开通无感知认证,Auth_type为“03”表示话单是PEAP认证接入后产生的。

话单中反映用户上网时长和流量等信息,为用户提供准确计费依据。

6网元改造

6.1AAA功能要求

6.1.1鉴权要求

1. 认证授权功能要求

支持来自 WLAN接入网的EAP 认证处理。

支持EAP-PEAPv0/MSCHAPv2 认证流程。

支持PEAP认证成功后,下发空口加密用的MSK。

支持EAP-PEAP报文分片。

2. 支持多种EAP认证方法协商

支持EAP认证方式协商,在通过域名方式无法区分的情况下可以与终端之间进行

EAP认证方法的协商,如PEAP、EAP-TTLS等。

4. 用户及会话管理功能要求

支持用户注册管理(开户、销户、停机、恢复、切换带宽等)。

支持 PEAP认证用户的会话状态管理,支持外部系统查询用户会话状态。

支持强制用户下线,通过向 AC 发送 Disconnect Message 消息。(如用户销户、

停机时将用户下线,结束会话)。

支持根据AC/BRAS发来的计费停止消息,对用户进行下线处理。

5. PEAP相关配置管理功能要求

支持 TLS Server 证书导入和配置管理。

支持是否验证客户端证书可配置。

支持根据域名配置对应的 EAP认证方法,如通过配置对应的域名与EAP-SIM/AKA认

证对应。

6.1.2接口与信令要求

与SIM认证技术要求相同。

6.1.3计费要求

与SIM认证技术要求相同。

6.1.4EAP认证方法适配要求

与SIM认证技术要求相同。

6.1.5容量要求

与SIM认证技术要求相同。

6.1.6可靠性要求

与SIM认证技术要求相同。

6.1.7过负荷保护

与SIM认证技术要求相同。

6.1.8硬件结构要求

与SIM认证技术要求相同。

6.1.9软件要求

与SIM认证技术要求相同。

6.1.10时钟同步要求

与SIM认证技术要求相同。

6.1.11网管要求

与SIM认证技术要求相同。

6.1.12满足电信级设备要求和节能减排要求

与SIM认证技术要求相同。

6.1.13在线冲突处理功能

与SIM认证技术要求相同。

6.2AC/AP

1、AP支持802.11i;

2、AC支持802.1x;

3、AC支持PEAP认证流程;

4、PEAP认证对应SSID可配置开启/取消15分钟下线机制。Portal认证对应SSID仍保留15分钟下线功能。

已确人华为、华三、中兴、大唐支持此功能,国人下线时长全局配置,需改造支持,宏信需改造支持。

5、AC支持用户累计流量小于一定阈值,则应对该用户下线并停止计费。

6、(可选功能)AC支持向向之间定期发送Keep-Alive心跳消息实现保活,心跳消息采用EAP-Request及EAP-Response标准消息,详细过程见下图。AC提供可配置的如下参数:心跳开始Timer:如无流量,心跳开始Timer进行计时,设定Timer过期后,AC发送EAP 心跳消息。

心跳重试Timer:AC发送EAP心跳消息后,在心跳重试Timer设定的时间内,如无响应,则重新发送EAP心跳消息。

心跳重试次数:AC重发EAP心跳消息的最大次数。

心跳机制可以通过配置选项打开或关闭。

7、AC支持精确流量计费。

8、当使用绑定域名的证书时,AC支持通过域名方式访问AAA服务器。

9、网管要求,需网络部提出。

6.3BOSS改造要求

支持WLAN套餐订购和认证功能开通。

7终端要求&支持情况

据不完全调研,以下类型终端支持PEAP认证,需进一步验证:

Ophone2.0以上

Android2.0以上

iPhone iOS2.0、iOS3、iOS4

Symbian S60、Symbian3

Blackberry OS5.0、OS6.0

Windows Mobile5.0以上、Window Phone

终端支持情况、终端配置方法以及证书兼容性需要测试确认。

数据加密技术

数据加密技术 摘要:由于Internet的快速发展,网络安全问题日益受到人们的重视。面对计算机网络存在的潜在威胁与攻击,一个计算机网络安全管理者要为自己所管辖的网络建造强大、安全的保护手段。数据加密技术是网络中最基本的安全技术,主要是通过对网络中传输的信息进行数据加密起来保障其安全性,这是一种主动安全防御策略,用很小的代价即可为信息提供相当大的安全保护。 现代社会对信息安全的需求大部分可以通过密码技术来实现。密码技术是信息安全技术中的心核,它主要由密码编码技术和密码分析技术两个分支组成。这两个分支既相互对立,又相互依存。信息的安全性主要包括两个方面即信息的保密性和信息的认证性。在用密码技术保护的现代信息系统的安全性主要取决于对密钥的保护,即密码算法的安全性完全寓于密钥之中。可见,密钥的保护和管理在数据系统安全中是极为重要的。人们目前特别关注的是密钥托管技术。 一、信息保密技术 信息的保密性是信息安全性的一个重要方面,加密是实现信息保密性的一种重要手段。加密算法和解密算法的操作通常都是在一组密钥控制下进行的,分别称为加密密钥和解密密钥。根据加密密钥和解密密钥是否相同,可将现有的加密体制分为两种:一种是私钥或对称加密体制,其典型代表是美国的数据加密标准(D E S);另一种是公钥或非对称加密体制,其典型代表是R S A体制。 目前国际上最关心的加密技术有两种:一种是分组密码。另一种是公钥密码。 1. 分组密码技术 DES是目前研究最深入、应用最广泛的一种分组密码。针对DES,人们研制了各种各样的分析分组密码的方法,比如差分分析方法和线性分析方法,这些方法对DES的安全性有一定的威胁,但没有真正对D E S的安全性构成威胁。 2. 公钥加密技术 私钥密码体制的缺陷之一是通信双方在进行通信之前需通过一个安全信道事先交换密钥。这在实际应用中通常是非常困难的。而公钥密码体制可使通信双方无须事先交换密钥就可建立起保密通信。在实际通信中,一般利用公钥密码体制来保护和分配密钥,而利用私钥密码体制加密消息。公钥密码体制主要用于认证和密钥管理等。 下面是A使用一个公钥密码体制发送信息给B的过程: (1)A首先获得B的公钥;

SJWA电力专用纵向加密认证装置技术说明

S J W A电力专用纵向加密认证装置技术说明公司标准化编码 [QQX96QT-XQQB89Q8-NQQJ6Q8-MQM9N]

SJW07-A电力专用纵向加密认证装置技术说明 1配置 1.1产品外观 1.2双网口增强型配置 加密性能:千兆360Mbps;百兆增强型:360Mbps;百兆普通型:15Mbps; 网络接口: 5个100M/1000M以太网接口,2个内网口、2个外网口和1个心跳口(双机热备心跳接口)。 外设接口:1个串口,速率为115200bps,RS-232(RJ45) 电源接口:1+1冗余电源,可热替换。 外形尺寸:厚度1U,可安装于19英寸标准机柜。 2高可靠性 2.1双冗余电源 SJW07-A电力专用纵向加密认证装置标配着名工业电源提供商新巨(Zippy)提供的高品质1+1冗余电源,支持直流电源模块,支持热替换。在研发过程中所做过的历次电磁兼容测试均表现优异,从用户使用情况来看,从装置安装上线至今从未出现过电源故障。该1+1冗余电源当一个电源模块出现故障时,会发出声光报警,这时可以在不中断业务的情况下把故障电源模块拔出,替换成新的电源模块。在使用时,通常应把两个电源模块分别接到两路独立的供电系统上,1+1冗余电源毫无疑问能够增强系统的可靠性以及延长整个系统的平均无故障工作时间。

2.2双算法芯片冗余备份 SJW07-A电力专用纵向加密认证装置标配双算法芯片,通过两种方案提供算法芯片冗余性:硬件级双算法芯片冗余;系统级双算法芯片冗余。 密码卡硬件加电后执行自检和芯片可用性检查,自动屏蔽掉不可用的算法芯片,这一过程对应用系统透明,应用系统只能看到并使用这两块芯片中可用的芯片。 应用系统周期性检查芯片可用性,把调用中出错的算法芯片禁用。 2.3双FLASH互备校验修复 SJW07-A电力专用纵向加密认证装置标配两块FLASH芯片,互为镜像,相互校验(即互相保存有对方的完整性检验数据)。装置的内核、操作系统和应用系统及策略配置数据都有两个拷贝,独立保存在两块FLASH上,每一块数据都有校验数据,当系统启动时通过检验数据自动修复两块FLASH上不一致的数据,使它们保持一致。当应用系统升级时,会实时进行两块FLASH的同步,当用户完成策略修改时,也会及实时同步两块FLASH上的策略配置。 双FLASH互备校验修复可以使用户数据得到保护,把发生策略数据丢失的风险降到最低。 2.4双机热备 SJW07-A电力专用纵向加密认证装置支持双机热备运行模式,即同一网点的两台纵向加密认证装置互为主备机,在出现链路等故障时,主备机会快速自动切换,保障通信连续性。从所保护的局域网中的通信机到本地接入路由器之间的路径上,任何环节(包括设备或链路出现故障),设备都能正确识别,实现路径切换。 2.5硬件旁路和自适应旁路 SJW07-A电力专用纵向加密认证装置支持两种硬件旁路方式,一种方式是切断装置的电源,另一种方式是摁下专门提供的旁路按钮,就会在硬件级把装置完全旁路。 装置支持自适应旁路,通过SPING周期性探测远端装置,当远端装置故障或不在线时,装置会自动选择启用到远端的备用隧道,当没有可用的备用隧道时将把隧道切换成旁路模式,自适应旁路可以最大限度地保证用户业务系统的连通性,增强用户业务系统的可靠性。

H3C WLAN工程实施方案模板

XXXWLAN项目工程实施方案 V1.0 杭州华三通信技术有限公司 2009年9月

注:“必选”为必须包含的章节,内容自定,“可选”为不需要时可删除的章节。蓝色字体为举例或内容提示,正式方案中不应出现“必选”、“可选”等字样和蓝色字体。 1.工程概况 1.1.项目背景(必选) 该项目服务于XXX客户无线网络,承载XXX业务。 1.2.项目规模(必选) 本工程在XX区域(XX等)建设WLAN网络。 H3C无线设备数量: 设备在各区域分布情况:

2.技术方案(必选) 2.1.工程组网图 internet S3500 S3500 核心交换 AP AP AC无线控制器 2.2.地址规划 2.2.1AP DHCP地址段规划 AP的IP地址在分支网络IP段内进行增加,按照分支网络的IP规划来给AP分配IP。原则:保证AP获取到的IP地址与AC之间能够三层可达。可能有如下几种情况: 1、接入网关下的IP段还有空余 此种情况,直接使用空余的IP地址分配给AP。 2、接入网关下的IP地址已经使用完 针对此种情况,只能新增一个IP段给AP来使用。

2.2.2用户地址段 用户指定IP地址段为:XX.XX.XX.XX-YY.YY.YY.YY。通过DHCP获取,建议采用外置专用的DHCP服务器。 2.2.3 AC IP地址规划 AC的IP地址规划如下: 2.3.无线AP的SSID及设备的命名规划 SSID是无线服务的标识,直接反映接入服务的属性。SSID可以按照服务对象、地点等信息来命名。为了管理和维护AP设备更加方便的目的,可以通过安装地点、上联交换机等信息来进行AP的命名。 例如:“信息中心机房”的SSID为“xxzxjf”,如下列表规划: 2.4.无线信道及漫游规划 虽然2.4G~2.483G之间的802.11标准的无线频点有13个,但由于设计为相互重叠,所以只有3个不重叠频点(一般设计工作在1,6,11这三个完全不重叠的频点),这样使得频点配置工程十分必要。合理的进行信道规划,降低同频干扰,同时楼层之间的泄漏信号干扰也要考虑在内。信道建议采用手动静态设置。

无线测试方案

WLAN系统测试方案 深信服科技 2014年7月

目录 一、概述 (5) 二、测试环境 (5) 2.1设备信息 (5) 2.2测试要求 (5) 2.4测试组网 (5) 三、测试内容 (6) 3.1基础性能 (6) 3.2认证与加密 (6) 3.3授权管理 (7) 3.4终端漫游 (7) 3.5应用识别 (7) 测试用例 (7) 4.1基础性能测试 (7) 1、AP吞吐量测试 (7) 2、AP零配置 (8) 3、丢包率 (9)

4、并发用户接入 (10) 4.2身份认证 (10) 1、本地认证 (10) 2、外部服务器认证 (11) 3、短信认证 (12) 4、二维码认证 (13) 5、微信认证 (13) 6、内置CA证书认证 (14) 7、802.1X 认证自动配置 (14) 4.3授权管理 (14) 1、不同角色策略控制 (14) 2、不同用户的访问控制策略 (15) 4.4、漫游 (16) 漫游功能测试 (16) 4.5应用识别 (17) 应用识别测试 (17) 四、测试结果: (18)

一、概述 本方案规定了WLAN接入设备的测试项目、测试要求、测试范围和测试内容等,提出了WLAN接入设备的功能、安全、性能、管理和维护等的测试要求。 二、测试环境 2.1设备信息 2.2测试要求 1、所有产品必须在同一测试环境条件下进行,以实际环境为标准。 2、所测试主要产品WAC和AP必须是各厂商相近档次设备。 3、测试位置:仟吉办公大楼现场,WAC及AP的安装位置均相同。 2.4测试组网 1、要求 (1)AP测试时放置位置有较大空间(两个AP距离为15米或以上); (2)AC能接通模拟测试服务器(如AD域服务器)或其它模拟测试设备,并提供正常网络连接; (3)测试点时需经过玻璃墙、砖墙等环境,以实际环境为准。

无线网络功能测试的方案

目录 第1章概述 (2) 1.1总体需求分析 (2) 第2章测试范围及设备 (2) 2.1厂家需要提供设备 (2) 2.2厂家需要提供测试软件 (2) 2.3测试拓扑图 (3) 第3章测试内容 (4) 3.1基础性能测试 (4) 3.1.1零配置轻量级AP管理 (4) 3.1.2用户在不同AP下接入相同SSID的动态VLAN分配 (5) 3.1.3室内AP的MESH连接 (6) 3.2无线性能指标测试 (6) 3.2.1802.11abg AP接入802.11a/b/g终端上行吞吐率测试 (6) 3.2.2802.11a/b/g AP接入802.11a/b/g终端下行吞吐率测试 (7) 3.2.3802.11a/b/g AP接入802.11a/b/g终端上、下行吞吐率测试 (8) 3.3安全性测试 (9) 3.3.1认证加密支持能力 (9) 3.3.2非法AP的检测及压制 (10) 3.3.3无线IDS/IPS功能 (11) 3.3.4SSID信息保密 (12) 3.3.5假冒IP地址阻断 (13) 3.3.6无线控制器失效对AP的影响 (14) 3.3.7无线接入用户之间的隔离 (15) 3.4管理维护 (16) 3.4.1客户端RF链路检测 (16) 3.4.2客户端的远程排障功能 (17) 3.4.3实时热感图 (19) 3.4.4非法AP、终端实时定位 (19) 3.4.5无线网络状态仪表盘(设备、终端、协议...) . (20) 3.4.6无线设备状态管理 (21) 3.4.7终端设备状态 (22) 3.4.8无线安全管理 (23)

第1章概述 1.1总体需求分析 第2章测试范围及设备 本方案规定了WLAN接入设备的测试项目、测试要求、测试范围和测试内容等,提出了WLAN接入设备的功能、安全、性能、管理和维护等的测试要求。 2.1厂家需要提供设备 2.2厂家需要提供测试软件

江西理工大学WLAN测试方案NEW(分组)

江西理工大学WLAN测试方案 一. 测试时间安排 测试时间定于2012年7月22日至7月24日。 7月22日上午9:00至中午12:00 北京邦讯(3栋)、杭州华三(8楼) 7月22日下午3:00至下午6:00 杭州华三(3栋)、北京邦讯(8楼) 7月23日上午9:00至中午12:00 广州京信(3栋)、星网锐捷(8楼) 7月23日下午3:00至下午6:00 星网锐捷(3栋)、广州京信(8楼) 7月24日上午9:00至中午12:00 ARUBA (3栋)、深圳华为(8楼) 7月24日下午3:00至下午6:00 深圳华为(3栋)、ARUBA(8楼) 各厂家产品特有功能且符合学校需求的(如定时开关某些SSID)再进行测试。 二. 测试人员和分工 为了确保本次测试的圆满完成,江西理工大学和赣州联通公司组成专门的测试小组,小组成员及分工如下:

三、测试项目 现教中心8楼测试项目 8-1 F IT AP零配置工作能力测试 项目:基本功能测试 分项目:FIT AP零配置工作能力测试 测试目的:检测AP是否为零配置接入,能够满足快速的运营部署 测试组网图: 预置条件:清空AP的配置 测试流程: 1.清空当前AP的所有配置 2.在AP侧通过Console查看AP配置为初始化配置 3.在控制器上配置SSID、认证方式、SSID对应的802.11协议类型 4.将AP接入到交换机上,并使其能够与控制器进行关联 预期结果:AP能够以零配置方式进入正常工作 测试结果: 测试备注:AP关联后无线客户端可以扫描到配置的SSID,其接入认证方式以及接入的802.11协议类型与控制器相符,无需在AP上进行二次配置。 8-2 Option43 AC发现 项目:WLAN设备发现功能测试 分项目:AP单播发现AC测试(Option43) 测试目的:集中控制型WLAN的AP设备通过DHCP Option43发现AC测试 测试组网: 预置条件: 5.在AC上根据AP的设备序列号配置AP的相关信息; 6.在AC上启动DHCP服务器,并正确配置option 43选项; 7.在L3 Switch上配置DHCP Relay,保证被测AP和被测AC可以互通。 测试流程: 1.启动AP设备,并等待大约2分钟; 2.在AC设备上,查看当前的所有AP状态;

无线系统测试方案

海淀区中小学智慧校园 无线网络班班通达标一期工程项目第五包 测 试 方 案 北京金山顶尖科技股份有限公司 二〇一九年十二月

目录 1 测试依据----------------------------------------------------------------------------------------3 2 测试环境---------------------------------------------------------------------------------------- 3 2.1 主要设备 ----------------------------------------------------------------------------------3 2.2 辅助工具 ---------------------------------------------------------------------------------- 4 2.3 测试要求 ----------------------------------------------------------------------------------4 2.4 组网要求 ----------------------------------------------------------------------------------4 2.5 测试人员 ----------------------------------------------------------------------------------5 3 测试内容和安排 ------------------------------------------------------------------------------5 3.1 关键内容 ----------------------------------------------------------------------------------5 3.2 AP吞吐量测试 ---------------------------------------------------------------------------5 3.3 无线Mesh功能--------------------------------------------------------------------------6 3. 4 接入设备识别★ -------------------------------------------------------------------------7 3. 5 BYOD功能与访客管理★ -------------------------------------------------------------7 3. 6 非WiFi信号抗干扰测试 --------------------------------------------------------------9 3. 7 WiFi抗干扰测试-------------------------------------------------------------------------9 3. 8 语音漫游测试 -------------------------------------------------------------------------- 10 3.9 视频业务承载测试★ ----------------------------------------------------------------- 11 4、测试结果 ------------------------------------------------------------------------------------ 12

WIFI测试方案

WIFI测试方案

目录 1.测试概述 (2) 1.1测试目的 (2) 1.2测试内容 (2) 1.3测试产品 (3) 2.基本功能测试 (4) 2.1多SSID应用 (4) 2.2动态智能RF配置 (6) 2.3 VLAN pool (8) 2.4无感知认证 (9) 2.5访问控制 (11) 2.6无线用户带宽限制 (12) 3.性能测试 (13) 3.1 最大并发用户数测试 (13) 4.高可靠性 (14) 4.4基于频宽的负载均衡 (14) 4.5负载均衡 (15) 5.热点区域 (16) 5.1覆盖热敏图 (16) 5.2对终端进行定位 (16) 6.定位精确度 (17) 7.运行轨迹 (18)

1.测试概述 1.1测试目的 本文档主要目的为指导测试WIFI解决方案在景枫中心购物中心网络中适用性、可靠性及可扩展性,确认WIFI是否解决方案适用于景枫购物中心环境中的部署。 1.2测试内容 ?基本功能测试 ?用户认证测试 ?性能测试 ?高可靠性测试 ?无线定位测试 ?定位精确度测试 ?无线终端运行轨迹测试 ?其他认为需要的测试项 这个测试计划根据不同的测试目的分成几个章节,每个章节都有一组测试案例。每一个测试案例的格式都如下所示:

1.3测试产品 测试产品根据测试项目需求,由各设备提供商自行选择合适设备及相应的测试服务器。

2.基本功能测试 这个章节包括一些场景,用于检验企业无线局域网需要的基本特性——易用性。 2.1多SSID应用 测试案例校验无线网络是否能够支持多SSID使用场景,并对不同SSID使用不同的认证方式。员工使用802.1x/WPA 接入、访客使用Web-Portal接入、无线POS使用MAC地址认证。 所需设备 1 个控制器 1个AP 1 个笔记本 拓扑 1.创建三个SSID:guest、employee、voice 描述和测试 步骤 2.访客SSID:不加密、Web认证实现使用短信机推送验证码。 3.员工SSID:加密方式为:ccmp;认证方式为:用户名与密码。 4.无线POS SSID:加密方式为,mac认证;终端无感知接入。 5.使用笔记本分别模拟连接不同的SSID,查看那是否被分配到了相应的VLAN中

WiFi手机WLAN上网测试方案

WiFi手机WLAN上网测试方案 2011年03 月

测试地点 测试仪器及设备 测试指标要求 5 终端分配及测试记录表3.1 终端关联WLAN 网络测试 3.2 终端PORTAL 上网认证测试 3.3 数据吞吐率测试 3.4 随E 行客户端软件上网测试 ?错误!未定义书签。 3.5 验证 WIFI 手机终端上的各种增值业务软件 (如飞信、手机QQ 等)对于 WLAN 网络和 GPRS 网络的兼容性和切换能力。 ..3 4.1 4.2 4.3 4.4 手机终端 WIFI 功能测试指标说明 终端关联WLAN 网络测试(使用不同手机终端分别进行测试) 终端P ORTAL 认证上网测试(使用不同手机终端分别进行测试) 数据吞吐率测试(使用不同手机终端分别进行测试) 增值业务对于WLAN 网络和GPRS 网络的兼容性和切换能力 -..5 错误!未定义书签。

3 测试地点 移动现有WLAN 网络。 测试仪器及设备 选取本省每个 AC 厂家一个热点进行手机终端支持 WIFI 功能测试。 测试指标要求 3.1 终端关联 WLAN 网络测试 手机终端是否能正确接入 WLAN 网络; 1) 每次测试完成后及时填写相应测试表格; 3.2 终端 portal 上网认证测试 每次测试完成后及时填写相应测试表格; 3.3 数据吞吐率测试 测试 ftp 下载速率 手机睡眠状态中 ftp 下载速率; 每次测试完成后及时填写相应测试表格。 测试该款终端是否支持使用随 E 行手机客户端上网。 验证 WIFI 手机终端上的各种增值业务软件(如飞信、手机 QQ 等)对于 WLAN 网络和GPRS 网络的兼容性和切换能力。 手机终端 WIFI 功能测试指标说明 终端关联WLAN 网络测试(使用不同手机终端分别进行测试) 项 目:终端关联WLAh 网络测试 3.2.1 认证是否成功 3.2.2 正常下线是否成功 1) 每次测试完成后及时填写相应测试表格; 1) 手机正常 ftp 下载速率; 3.4 随e 行客户端软件上网测试 3.5 4.1

纵向加密认证装置技术守则方案

精心整理华电沽源风电场二期100MW工程 二次系统安全防护设备-纵向加密认证装置 通用技术规范

二次系统安全防护设备-纵向加密认证装置采购标准 技术规范使用说明 1、本物资采购标准技术规范分为标准技术规范通用部分和标准技术规范专用部分。 2、项目单位根据需求选择所需设备的技术规范。技术规范通用部分条款、专用部分标准技术参数表和使用条件表固化的参数原则上不能更改。 3、项目单位应按实际要求填写“项目需求部分”。如确实需要改动以下部分,项目单位应填 43投 “招表” 5 6 7 在专用部分中详细说明。

目录 1 总则------------------------------------------------------------- 错误!未指定书签。 1.1 引言----------------------------------------------------------- 错误!未指定书签。 1.2 投标人职责----------------------------------------------------- 错误!未指定书签。 2 技术规范要求----------------------------------------------------- 错误!未指定书签。 2.1 使用环境条件--------------------------------------------------- 错误!未指定书签。 2.2 纵向加密认证装置额定参数--------------------------------------- 错误!未指定书签。 2.3 纵向加密认证装置总的技术要求----------------------------------- 错误!未指定书签。 3 试验和验收------------------------------------------------------- 错误!未指定书签。 3.1 工厂试验------------------------------------------------------- 错误!未指定书签。 3.2 3.3 4 4.1 4.2 4.3 4.4 4.5 4.6

无线网络工程施工管理和技术方案设计说明

无线网络工程施工管理及技术方案

1.工程概况 本工程施工项目包括:线路安装、设备安装、设备调试。该工程首先要充分了解大楼系统结构,系统安装连接,保证不破坏原有装修,整体性能优良,安装工艺合理,使用操作灵活高效;本工程因使用环境要求严格,因而对其工程施工质量较高的要求,工程质量应以达到优良质量水平为目标,在计划编制、技术应用、施工机具、劳动力安排、质量监控等方面,需要通过科学管理,精心组织,周密安排,优化资源搭配,采取有效措施保证工程萁和质量,让业主得到最优的施工技术,最短的施工工程工期,最好的工程质量和最高的社会效益,短平快志完成任务。 工程实施计划 1.1.工程组织结构 无线网络的建设是一项系统工程,不仅仅是无线网络的顺利搭建,还包含和第三方的主机、操作系统、网络设备、各种应用软件等的联调,为了保障工程的进度和质量,保障“*********”无线网络项目的顺利完成,也为了使用户有效管理和维护软、硬件系统,我们建议双方成立一个项目实施小组,包括项目经理、技术经理、供应链经理、客户经理、实施工程师、研发协调经理、客户代表,共同完成这一无线网络工程。双方分别委派负责人负责本工程项目总体规划,统筹制订工作计划、协调工作步骤和节奏及有关在实施过程中和调试过程中重大事件的决策,对工程进行全面监控

和管理。 具体工作职责如下: :**** 项目职务:项目经理 公司职务:技术总监 项目职责:项目的总体协调与负责,公司工程人员的调配。 :*****项目职务:客户经理 公司职务:销售经理 项目职责:制定该网络工程项目商务实施方案,跟踪项目的执行情况,检查项目的执行质量,负责与用户的协调工作。 :****项目职务:技术经理 公司职务:售前部经理 项目职责:该项目的总体技术负责,同时负责该项目环境收集、技术方案的设计与编写,实施目标咨询等。 :*** *** ***** ***项目职务:实施工程师 项目职责:负责项目设备及软件安装、调试、割接、测试、验收、售后服务等管理及技术服务工作,负责技术文档资料的编制与整理。 1.2.项目工程进度列表

WLAN热点测试方案

WLAN热点测试方案 网络管理中心 2010年10月

目录 1测试地点 (3) 2测试时间 (3) 3测试厂家及人员 (3) 4组网结构 (4) 5测试仪器及设备 (4) 6测试指标及测试量要求 (4) 7测试指标说明 (5) 8其他问题定位任务 (7) 9测试附表 (7)

1测试热点选择 (1)测试热点选择:由于高校是WLAN发展的热点也是WLAN投诉的热点,各省的测试地点应包括本省全部WLAN覆盖的高校、全部星巴克、机场、火车站和全部4星级以上酒店,此外,再从用户投诉最多的20%的热点中选取20个。测试热点选择应涵盖本省全部厂家的AC和AP设备,每种厂家的设备至少安排2个热点。 (2)测试数量:测试热点总数不得少于50个,测试热点首先应满足以上选择要求,包括全部已覆盖WLAN的高校、全部已覆盖WLAN的星巴克和机场、火车站。每个热点应至少测试2个点。 2测试时间 高校要求在下列3个时间段测试:学生上课时(业务闲时)、中午(业务第二忙时)和晚自习后(业务忙时)。 星巴克要求在下午和晚上的业务忙时进行测试。 酒店和其他投诉点选择两个业务忙时进行测试 3测试仪器及设备 1)PC:安装无线网卡的客户端(要求至少使用3种类型的PC终端、WIFI手机测试) 2)软件:Network Stumbler (采集信号强度Signal) 3CDaemon 2.0 () 3)硬件:测试仪(场强、信噪比测试) 说明:要求在测试前挂表及使用测试工具,确保在测试中如果发现异常情况能准确定位原因。 4测试指标及测试量要求 4.1用户关联AP测试 终端是否能正确接入CMCC-EDU网络(高校)和CMCC网络,每台终端每时段测20次;

无线网络功能测试方案

无线局域网测试方案

目录 第1章概述 (2) 1.1总体需求分析 (2) 第2章测试范围及设备 (2) 2.1厂家需要提供设备 (2) 2.2厂家需要提供测试软件 (2) 2.3测试拓扑图 (3) 第3章测试内容 (4) 3.1基础性能测试 (4) 3.1.1零配置轻量级AP管理 (4) 3.1.2用户在不同AP下接入相同SSID的动态VLAN分配 (5) 3.1.3室内AP的MESH连接 (6) 3.2无线性能指标测试 (6) 3.2.1802.11abg AP接入802.11a/b/g终端上行吞吐率测试 (6) 3.2.2802.11a/b/g AP接入802.11a/b/g终端下行吞吐率测试 (7) 3.2.3802.11a/b/g AP接入802.11a/b/g终端上、下行吞吐率测试 (8) 3.3安全性测试 (9) 3.3.1认证加密支持能力 (9) 3.3.2非法AP的检测及压制 (10) 3.3.3无线IDS/IPS功能 (11) 3.3.4SSID信息保密 (12) 3.3.5假冒IP地址阻断 (13) 3.3.6无线控制器失效对AP的影响 (14) 3.3.7无线接入用户之间的隔离 (15) 3.4管理维护 (16) 3.4.1客户端RF链路检测 (16) 3.4.2客户端的远程排障功能 (17) 3.4.3实时热感图 (19) 3.4.4非法AP、终端实时定位 (19) 3.4.5无线网络状态仪表盘(设备、终端、协议...) . (20) 3.4.6无线设备状态管理 (21) 3.4.7终端设备状态 (22) 3.4.8无线安全管理 (23)

WLAN测试特点及其测试内容

WLAN测试特点及其测试内容 无人再对WLAN是目前网络界最热门的技术与市场持怀疑态度了,但是,无线WLAN的监测和测试仍然是一个常被人忽略的问题,人们甚至还在用笔记本加无线网卡的方法来测试和验收无线工程,这不由得让我们想起早期以太网时代的测试情景。下面就无线测试的基本概念与大家做一个讨论。事实上,从发展渊源来看,无线局域网与以太网同出一源,从MAC层协议特点上看,无线局域网与有线以太网有着共享同一传输通道的共同的特点,从应用来说,目前无线局域网的企业应用大部分是用于有线网的补充。因此,无线局域网的测试与有线以太网也有很多相似之处。 WLAN的特点 尽管无线局域网的MAC层协议与以太网不同,以太网的传输协议是(CSMA/CD),无线网络标准采用CSMA/CA(带有回避冲突的载波侦听多路存取)的 MAC方式,其共同特点是多个接入设备共享一个通信通道的机制。WLAN其实也是有“线”的,对于802.11b无线局域网而言,这根线就是2.4GHz频段上的一段83.5MHz的频带。事实上WLAN在设计、管理和维护等方面都比有线局域网复杂许多,影响网络性能的变数也更多,有时甚至是难以预料的。CSMA/CA协议确实比CSMA/CD协议的信道利用率低,但是由于无线传输的特性,在无线局域网不能采用有线局域网的CSMA/CD协议。信道利用率受传输距离和空旷程度的影响,当距离远或者有障碍物影响时会存在隐藏终端问

题,降低信道利用率。具体地说,最高的信道利用率与传输速率有关。在IEEE802.11b无线局域网中,在1Mbps速率时最高信道利用率可到90%,而在11Mbps时最高信道利用率只有65%左右。但这些缺点并不能掩盖无线局域网的优势。首先是摆脱了线的束缚,对于网络发展是一个转折点。其次,由于MAC层协议使用CSMA/CA协议,与标准以太网协议可无缝连接运作。尽管无线LAN与有线LAN有些不同,需要一个接入连接点(AP)连接,但其兼容性使得WLAN在与LAN结合运作时,易于联成一网。第三,对于不适合布线或无法布线的地区,WLAN 解决了该地的网络应用问题。 WLAN的测试包括五个方面 首先是信道测试 与布线测试不同,信号强度、噪声强度、信噪比是信道测试中最重要的指标,无线传输的模式是微波传输,信号强度的测试是验证信号衰减的状态,微波衰减的强弱与距离、障碍物屏蔽、AP的发射功率等因素相关,信号的强度在WLAN中站点能否上网连通起决定性作用。由于WLAN 802.11使用的是公共频道,在这些频道中还有其他通信或工业设备,例如微波炉、手提电话、2.4G/5.8G微波传输设施都会给WLAN造成噪声,对 WLAN的传输造成很大干扰。 其次是WLAN网络性能测试

流媒体信息加密与用户认证技术的实现

《中国有线电视》2005(01) CH I N A CABLE TELE V I SI O N?开发与应用? 流媒体信息加密与 用户认证技术的实现 □姚华桢1,冯穗力1,叶 梧1,谢 杏2 (1.华南理工大学,广东广州510640;2.广东省信息中心,广东广州510640) 摘 要:讨论了保障多媒体通信安全的几个关键技术,分析了流媒体加密的几种方式。根据流媒体传输的特点,研究了一种基于AES和MD5算法的流媒体数据加密传输和用户认证的方法,并分析了如何在流媒体服务器端和客户端予以实现。 关键词:流媒体;AES;MD5;认证;密钥传递 中图分类号:T N943.6 文献标识码:A 文章编号:1007-7022(2005)01-0057-04 The I m ple m en t a ti on of I nforma ti on Encrypti on and User Authen ti ca ti on i n Stream i n g M ed i a □Y AO Hua2zhen1,FENG Sui2li1,YE W u1,X I E Xing2 (1.South China University of Technol ogy,Guangdong Guangzhou510640,China; 2.Guangdong I nf or mati on Center,Guangdong Guangzhou510640,China) Abstract:This paper discusses vital technique f or secure communicati on of multi m edia.It analyzes s ome ways f or strea m data encryp ti on.Accordin g t o the characteristic of strea m ing media trans port,it p resents a method of strea m data encryp ti on and user authenticati on based on AES algorithm and MD5algorith m.It als o analyzes how t o realize the algorithm on server and client syste m s. Key words:strea m ing media;AES;MD5;authenticati on;secret key pass 1 引言 流媒体技术是一种在线多媒体播放技术,可广泛用于在线直播、远程教育、实时视频会议等应用场合。在许多情况下流媒体传输中的安全性、高效性以及客户的身份认证问题是至关重要的因素。本文就流媒体信息加密中加密算法的选择、客户的认证方法、密钥的传递方法作了深入的讨论。在算法选择上,流媒体传输对速度的要求很高,以往进行流媒体加密采用一般的数据加密标准DES,随着密码分析水平(特别是差分密码分析及线性密码分析)、芯片处理能力的提高, DES算法在其实现速度、代码大小、跨平台性等方面难以满足新的应用需求。本文采用高级加密标准AES,使本系统在速度、安全性等方面都有很大提高。在客户认证方面,本系统采用TCP/I P协议,与数据流传输 基金项目:广东省工业攻关项目资助(2003B12224) 作者简介:姚华桢(19802 ),女,硕士研究生,研究方向为通信理论与技术;冯穗力(19552 ),男,教授,硕士生导师,研究方向为通信理论与技术。

华为WLAN验收测试指导书

无线局域网接入点 V200R003C00 WLAN验收测试指导书 文档版本01 发布日期2013-06-18 华为技术有限公司

版权所有 ? 华为技术有限公司 2013。保留一切权利。 非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。 商标声明 和其他华为商标均为华为技术有限公司的商标。 本文档提及的其他所有商标或注册商标,由各自的所有人拥有。 注意 您购买的产品、服务或特性等应受华为公司商业合同和条款的约束,本文档中描述的全部或部分产品、服务或特性可能不在您的购买或使用范围之内。除非合同另有约定,华为公司对本文档内容不做任何明示或暗示的声明或保证。 由于产品版本升级或其他原因,本文档内容会不定期进行更新。除非另有约定,本文档仅作为使用指导,本文档中的所有陈述、信息和建议不构成任何明示或暗示的担保。 华为技术有限公司 地址:深圳市龙岗区坂田华为总部办公楼邮编:518129 网址:

前言 概述 本指导书用于指导室外WLAN网络中AP的测试验收环节,无线控制器(AC)验收测试部 分请另行参考相应内容。 本指导书适用于室外WLAN网络,详细介绍了室外WLAN AP验收环节的每一个动作,并 对所有动作进行了详细的分析和描述,以指导工程师快速掌握整个测试验收交付流程, 以及各步骤的具体工作内容。 读者对象 本文档主要适用于以下工程师: 数据配置工程师 调测工程师 网络监控工程师 系统维护工程师 符号约定 在本文中可能出现下列标志,它们所代表的含义如下。 符号说明 表示有高度或中度潜在危险,如果不能避免,可能会导致 人员死亡或严重伤害。 表示有低度潜在危险,如果不能避免,可能会导致人员轻 微或中等伤害。 表示有潜在风险,如果不能避免,可能会导致设备损坏、 数据丢失、设备性能降低或不可预知的结果。 表示能帮助您解决某个问题或节省您的时间。 表示是正文的附加信息,是对正文的强调和补充。

加密与认证技术的区别

加密技术与认证技术有什么区别 加密并不等于认证,那么他们之间是有什么异同之处呢?怎样可以分清楚什么是认证技术,什么又是加密呢? 加密与认证之间有哪些区别? 加密是指对数据进行操作后,没有密码无法打开数据或解密数据。在简单的对称加密中,同一个密钥被用于加密和解密。在非对称加密中,可以使用用户的公钥对信息加密,使得只有对应私钥的拥有者才能读取它。 认证是呈现信息,使其抗篡改(通常在某一非常低的概率之内,小于1除以已知宇宙中粒子的数量),同时也证明它起源于预期发送者的过程。 注意:当本文提及真实性时,是专门指的信息真实性,而不是身份真实性。这是一个PKI和密钥管理问题,我们可能在未来的博客中详细说明。 就CIA triad而言:加密提供机密性,认证提供完整性。 加密不提供完整性;被篡改的信息(通常)还能解密,但结果通常会是垃圾。单独加密也不抑制恶意第三方发送加密信息。 认证不提供机密性;可以为明文信息提供抗篡改。 加密 我们之前定义了加密,并且详细说明了它是提供机密性,但不提供完整性和真实性的。你可以篡改加密信息,并将产生的垃圾给予接收者。而且你甚至可以利用这种垃圾产生机制,来绕过安全控制。 考虑在加密cookie的情况下,有如下代码: 上面的代码提供了在密码段链接模块的AES加密,如果你传入32字节的字符串作为$key,你甚至可以声称,为你的cookie提供了256位的AES加密,然后人们可能被误导相信它是安全的。 如果需要对数据加密,可以使用专业的数据加密软件文件夹加密超级大师,是专门针对个人数据进行加密的,金钻采用的是国际先进的加密算法,加密后,数据只能通过正确密码打开,加密安全性非常高。 如何攻击未经认证的加密 比方说,在登录到这个应用程序之后,你会发现你收到一个会话cookie,看起来就像 kHv9PAlStPZaZJHIYXzyCnuAhWdRRK7H0cNVUCwzCZ4M8fxH79xIIIbznxmiOxGQ7td8LwTzHFgwBm bqWuB+sQ== 让我们改变一个字节的第一块(初始化向量),并反复发送我们的新的cookie,直到出现一些变化。应该采取共4096次HTTP请求,以尝试变量IV所有可能的单字节变化。在上面的例子中,经过2405次请求后,我们得到一个看起来像这样的字符串: kHv9PAlStPZaZZHIYXzyCnuAhWdRRK7H0cNVUCwzCZ4M8fxH79xIIIbznxmiOxGQ7td8LwTzHFgwBm bqWuB+sQ== 相比之下,在base64编码的cookie中只有一个字符不同(kHv9PAlStPZaZ J vs kHv9PAlStPZaZ Z):- kHv9PAlStPZaZJHIYXzyCnuAhWdRRK7H0cNVUCwzCZ4M8fxH79xIIIbznxmiOxGQ7td8LwTzHFgwBm bqWuB+sQ== + kHv9PAlStPZaZZHIYXzyCnuAhWdRRK7H0cNVUCwzCZ4M8fxH79xIIIbznxmiOxGQ7td8LwTzHFgwBm bqWuB+sQ== 我们存储在这个cookie里的原始数据,是看起来像这样的数组: 根据底层应用程序的设置方法,你或许可以翻转一位进而提升成为一名管理员。即使你的

无线WLAN网络测试的五个简单步骤分享

在上篇文章跟各位网友分享如何解决无线路由器网络自动断线?了,相信大家对于无线WLAN的各个方面大家应该都有一些了解了。那么对于无线WLAN测试,有哪些判断标准呢?可能对大家来说都还有一些不清楚。那么本文将为大家列出5个简单的步骤帮助您来做好无线WLAN网络测试的问题。 无线WLAN测试 1.信道测试 与布线测试不同,信号强度、噪声强度、信噪比是信道测试中最重要的指标,无线传输的模式是微波传输,信号强度的测试是验证信号衰减的状态,微波衰减的强弱与距离、障碍物屏蔽、AP的发射功率等因素相关,信号的强度在WLAN中站点能否上网连通起决定性作用。由于WLAN 802.11使用的是公共频道,在这些频道中还有其他通信或工业设备,例如微波炉、手提电话、2.4G/5.8G微波传输设施都会给WLAN造成噪声,对 WLAN的传输造成很大干扰。 无线WLAN测试 2.WLAN网络性能测试 与有线网络测试相同,网络性能测试也分基本测试和运行监测,基本测试包括AP吞吐量测试、Ping、站点及AP列表分析等,测试者通过这些测试完成对WLAN运行基本情况的评估。运行监测是在基本测试的基础上增加了实时的AP站点性能综合分析、实时流量分析、SSID 分组分析、802.11网络传输的各种数据包和信号帧的分类、和组成、实时的网络利用率和吞吐量以及任一节点的传输速率等测试参数,这些参数反映了WLAN目前实际的工作状态。 无线WLAN测试 3.协议分析 对于WLAN来说,由于它在协议方面有许多特殊的帧格式,因此实时的捕包解码是WLAN 测试中不可或缺的方法。由于我们做协议分析的目的是网络维护管理,因此我们在解码过程中,只需要解到下三层,下三层包含了几乎全部网络的维护管理的基本信息,当然如果有条件全七层解码也并没有坏处。 无线WLAN测试 4.故障诊断 这是在网络运行维护中必不可少的一项应用,WLAN的故障诊断是通过对信道测试、网络性能分析、捕包解码等多项测试的结果进行综合分析来进行的。WLAN的自身特点造成WLAN 的故障诊断被分为两部分:一是网络性能的故障诊断(网络性能评估),包括连通性故障,低速传输,AP信号弱等;二是网络安全的故障诊断(网络安全评估),这是WLAN网络特有的问题。由于微波传输的特性,在某一空间内,微波信号可以被这个空间内的所有信号接收设备所接收,因此IEEE不断推出针对WLAN的安全协议,从最初的WEP、LEAP、MIC、TKIP、802.1X 安全协议到最新的WPA,可以说WLAN 的安全系数已经是越来越高了。 但目前的安全问题大都出于用户的初始设置问题,大多数企业用户连最基本的安全模式WEP都没有打开,就像你的门没有锁一样,任何人都可以随意进入你的网络,这时的网络是非常不安全的。发现现有的安全漏洞是WLAN安全测试的最基本要求。对于企业网来说,仅仅打开WEP功能是远远不够的,WEP是静态密钥,对于一个训练有素的黑客来说攻击只有WEP 的网络只需要两个小软件就可以轻松搞定了。因此这里引出了一个认证问题,如何认证一台