流媒体信息加密与用户认证技术的实现

《中国有线电视》2005(01)

CH I N A CABLE TELE V I SI O N?开发与应用?

流媒体信息加密与

用户认证技术的实现

□姚华桢1,冯穗力1,叶 梧1,谢 杏2

(1.华南理工大学,广东广州510640;2.广东省信息中心,广东广州510640)

摘 要:讨论了保障多媒体通信安全的几个关键技术,分析了流媒体加密的几种方式。根据流媒体传输的特点,研究了一种基于AES和MD5算法的流媒体数据加密传输和用户认证的方法,并分析了如何在流媒体服务器端和客户端予以实现。

关键词:流媒体;AES;MD5;认证;密钥传递

中图分类号:T N943.6 文献标识码:A 文章编号:1007-7022(2005)01-0057-04

The I m ple m en t a ti on of I nforma ti on Encrypti on and

User Authen ti ca ti on i n Stream i n g M ed i a

□Y AO Hua2zhen1,FENG Sui2li1,YE W u1,X I E Xing2

(1.South China University of Technol ogy,Guangdong Guangzhou510640,China;

2.Guangdong I nf or mati on Center,Guangdong Guangzhou510640,China)

Abstract:This paper discusses vital technique f or secure communicati on of multi m edia.It analyzes s ome ways

f or strea m data encryp ti on.Accordin

g t o the characteristic of strea m ing media trans port,it p resents a method

of strea m data encryp ti on and user authenticati on based on AES algorithm and MD5algorith m.It als o analyzes how t o realize the algorithm on server and client syste m s.

Key words:strea m ing media;AES;MD5;authenticati on;secret key pass

1 引言

流媒体技术是一种在线多媒体播放技术,可广泛用于在线直播、远程教育、实时视频会议等应用场合。在许多情况下流媒体传输中的安全性、高效性以及客户的身份认证问题是至关重要的因素。本文就流媒体信息加密中加密算法的选择、客户的认证方法、密钥的传递方法作了深入的讨论。在算法选择上,流媒体传输对速度的要求很高,以往进行流媒体加密采用一般的数据加密标准DES,随着密码分析水平(特别是差分密码分析及线性密码分析)、芯片处理能力的提高, DES算法在其实现速度、代码大小、跨平台性等方面难以满足新的应用需求。本文采用高级加密标准AES,使本系统在速度、安全性等方面都有很大提高。在客户认证方面,本系统采用TCP/I P协议,与数据流传输

基金项目:广东省工业攻关项目资助(2003B12224)

作者简介:姚华桢(19802 ),女,硕士研究生,研究方向为通信理论与技术;冯穗力(19552 ),男,教授,硕士生导师,研究方向为通信理论与技术。

的UCP /I P 协议分开,客户认证和数据传输是两个不同的线程,相当于一个双服务器系统,一边是播放服务器,一边是认证服务器。在密钥传递方面,和其他系统不同的是:由于本系统支持多播,有可能多个用户同时请求连接,如果和其他系统一样采用公钥(非对称)加密算法,无疑会大大增加系统的运算量,因此这里仍然采用私钥(对称)加密算法,服务器端以客户的密码对数据流密钥加密,然后再传给客户端,客户端再进行相应解密,而服务器对于客户密钥的获取可通过客户注册由公钥加密算法实现。2 系统结构

2.1 RTP /RT CP 协议

RTP (Real 2ti m e Trans port Pr ot ocol )是用于I nternet

上针对多媒体数据流的一种传输协议,其目的是提供时间信息和流同步,RTP 通常使用UDP 来传送数据。RTCP (Real 2Ti m e Trans port Contr ol Pr ot ocol )和RTP 一起提供流量控制和拥塞控制服务。2.2 系统实现架构

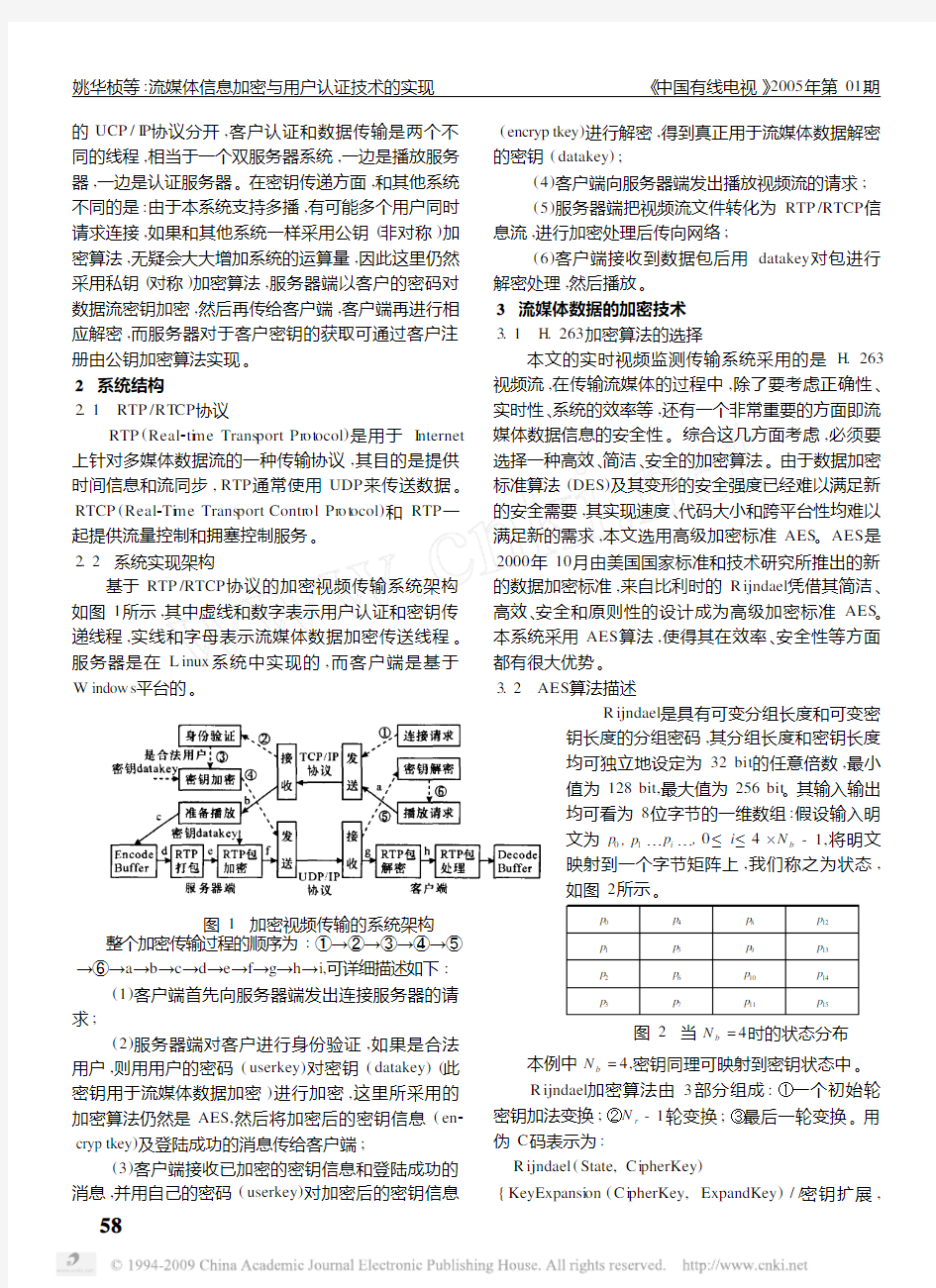

基于RTP /RTCP 协议的加密视频传输系统架构如图1所示,其中虚线和数字表示用户认证和密钥传递线程,实线和字母表示流媒体数据加密传送线程。服务器是在L inux 系统中实现的,而客户端是基于W indo ws 平台的

。

图1 加密视频传输的系统架构

整个加密传输过程的顺序为:①→②→③→④→⑤→⑥→a →b →c →d →e →f →g →h →i,可详细描述如下:

(1)客户端首先向服务器端发出连接服务器的请求;

(2)服务器端对客户进行身份验证,如果是合法用户,则用用户的密码(userkey )对密钥(datakey )(此密钥用于流媒体数据加密)进行加密,这里所采用的加密算法仍然是AES,然后将加密后的密钥信息(en 2cryp tkey )及登陆成功的消息传给客户端;

(3)客户端接收已加密的密钥信息和登陆成功的消息,并用自己的密码(userkey )对加密后的密钥信息

(encryp tkey )进行解密,得到真正用于流媒体数据解密

的密钥(datakey );

(4)客户端向服务器端发出播放视频流的请求;(5)服务器端把视频流文件转化为RTP /RTCP 信息流,进行加密处理后传向网络;

(6)客户端接收到数据包后用datakey 对包进行解密处理,然后播放。3 流媒体数据的加密技术3.1 H.263加密算法的选择

本文的实时视频监测传输系统采用的是H.263视频流,在传输流媒体的过程中,除了要考虑正确性、实时性、系统的效率等,还有一个非常重要的方面即流媒体数据信息的安全性。综合这几方面考虑,必须要选择一种高效、简洁、安全的加密算法。由于数据加密标准算法(DES )及其变形的安全强度已经难以满足新的安全需要,其实现速度、代码大小和跨平台性均难以满足新的需求,本文选用高级加密标准AES 。AES 是2000年10月由美国国家标准和技术研究所推出的新的数据加密标准,来自比利时的R ijndael 凭借其简洁、高效、安全和原则性的设计成为高级加密标准AES 。本系统采用AES 算法,使得其在效率、安全性等方面都有很大优势。3.2 AES 算法描述

R ijndael 是具有可变分组长度和可变密钥长度的分组密码,其分组长度和密钥长度均可独立地设定为32bit 的任意倍数,最小

值为128bit,最大值为256bit 。其输入输出均可看为8位字节的一维数组:假设输入明文为p 0,p 1…p i …,0≤i ≤4×N b -1,将明文映射到一个字节矩阵上,我们称之为状态,如图2所示。

p 0p 4p 8p 12p 1p 5p 9p 13p 2p 6p 10p 14p 3

p 7

p 11

p 15

图2 当N b =4时的状态分布本例中N b =4,密钥同理可映射到密钥状态中。R ijndael 加密算法由3部分组成:①一个初始轮

密钥加法变换;②N r -1轮变换;③最后一轮变换。用伪C 码表示为:

R ijndael (State,Ci pherKey )

{KeyExpansi on (Ci pherKey,ExpandKey )//密钥扩展,

姚华桢等:流媒体信息加密与用户认证技术的实现 《中国有线电视》2005年第01期

即把输入的密钥扩展为加密用的密钥

AddRoundKey(State,ExpandKey)//初始轮密钥加法变换

f or(i=1;i<;i++)//N

r

-1轮轮变换

Round(State,ExpandedKey[i])

{ByteSub(State);//S-盒变换,非线性的砖匠置换

Shift Row(State);//字节换位,将状态中的行按不同的偏移量进行循环移位

M ix Colu mn(State);//作用在状态各列的砖匠变换

AddRoundKey(State,ExpandedKey[i];)//密钥加法}

Final Round(State,ExpandedKey[])

{ByteSub(State);//同上

Shift Row(State);//同上

AddRoundKey(State,ExpandedKey[]);//同上}}

考虑到要在32位或者更长字长的处理器快速实现R ijndael,可以考虑将轮变换的不同步骤合并为一组表T0,T1,T2,T3,每张表的大小为4kB,对于每一轮的每一列仅需4次表查询和4次异或运算,效率大为提高。解密过程在结构上与加密类似,不同之处在于调用了I nvSub Bytes,I nvShift Rows和I nv M ixColu mn,密钥扩展的方式也不同。

实验表明,采用这种方法,在基于2.2GHz的P4平台上用ANSI C实现,可以使我们在密钥长度为256 bit的情况下,加密速度达到19.692Mbit/s,解密速度达到17.782Mbit/s。而本系统客户端的播放速度一般都在2Mbit/s以下,所以AES算法完全能够满足系统的要求。

3.3 H.263加密方式的选择

由于加密的对象是H.263视频流,它和一般的文本文件有所不同,所以我们可以根据流媒体的特点来选择合适的加密方式。常用的流媒体加密方式有:①直接加密方式:对所有流媒体的RTP包进行加密,这种方法可以获得最安全的H.263的传输,其缺点是速度相对较慢,然而对于加密要求比较严格的视频应用,是很值得考虑的。②选择性加密方式:仅对H.263的关键帧,即帧头和I帧进行加密,该方式的最大缺点是对其他含有相当信息的帧没有加密,有可能造成信息泄露,其优点是加密速度得到了一定的改善。

本文构建的系统对于视频流的安全性有很严格的要求,再者,AES是一种高效、简洁、安全的算法,完全能满足系统要求,所以我们采用第一种加密方式即直接加密方式。

4 身份认证和密钥传递技术

4.1 身份认证和传送密钥过程

由于获得视频服务的是特殊的客户群,我们必须在服务器端加入身份认证和密钥传递模块,使得密钥能够到达合法用户。我们在服务器建立了包含每个客户的用户名(I D)、密码(userkey)和密码的Hash(哈希)值的数据库,用于上述功能的实现。具体过程为:

(1)客户在客户端输入自己的用户名(I D)和密码(userkey);

(2)客户端程序计算出客户密码的Hash值,将I D 和这个Hash值一并传送给服务器端;

(3)服务器接收I D和Hash值,根据已有的数据库,判断对方是否为合法用户;

(4)如果对方是合法用户,则以客户的密码(user2 key)为密钥,对加密流媒体数据所采用的密钥(datakey)进行AES加密;

(5)将加密后的密钥传送给客户,客户端程序用密码(userkey)对加密后的密钥进行解密得到datakey。

本系统之所以采用AES算法来传送密钥,原因有以下几个:①AES算法是私钥加密算法,速度较之公钥加密算法如RS A要快很多。②本系统是一个支持单播和多播的系统,当多个客户同时请求连接时,若系统同时用不同客户的公钥对datakey进行加密,再依次传送出去的话,那么运算量会很大,这就大大降低了系统的性能。③因为服务器建立了包含用户密码(user2 key)的数据库,这个数据库中用户密码的获得可在用户注册时用公钥加密算法实现。

另外,当系统采用组播方式时,用于流媒体加密的密钥datakey是在服务器启动时随机产生的,当不同的用户请求连接时,服务器分别用他们各自的密码对datakey进行加密,然后再分别传给相应的客户端,不同的用户只要用自己的密码userkey对收到的密钥信息进行解密,就能得到datakey,以用于流媒体数据的解密。

4.2 身份认证算法———MD5

MD5的全称是Message2D igest A lgorithm5(信息-摘要算法),泛指字节串的Hash变换,它可将任意长度的字节串变换为128bit的大整数,并且它是一个不可逆的变换算法,也就是说,即使你看到了源程序和算法描述,也无法将一个用MD5算法加密后的值变换为

《中国有线电视》2005年第01期 姚华桢等:流媒体信息加密与用户认证技术的实现

原始的字符串。以下是它的算法描述:

(1)首先对输入的数据进行补位,使得数据位长度LEN对512求余的结果是448。

(2)补数据长度:用一个64位的数字表示数据的原始长度B,把B用两个32位数表示,这时,数据就被填补成长度为512位的倍数。

(3)初始化MD5参数:4个32位整数(A,B,C,

D)用来计算信息摘要,初始化使用的是十六进制表示的数字A=0X01234567,B=0X89abcdef,C= 0Xfedcba98,D=0X76543210。

(4)处理位操作函数X,Y,Z为32位整数。F(X, Y,Z)=X&Y|not(X)&Z,G(X,Y,Z)=X&Z|Y¬ (Z),H(X,Y,Z)=X xor Y xor Z,I(X,Y,Z)=Y xor (X|not(Z))。

(5)4轮主循环:每轮循环都很相似。第一轮进行16次操作,每次操作对A,B,C和D中的其中3个作一次非线性函数运算,然后将所得结果加上第4个变量,文本的一个子分组和一个常数,再将所得结果向右环移一个不定的数,并加上A、B、C和D中之一。最后用该结果取代A、B、C和D中之一。非线性函数如上(每轮一个)。

4.3 身份认证服务器的实现

本系统的身份认证服务器是基于TCP/I P协议的,采用的是Lniux下的Socket编程,为了适应多个用户同时请求,我们采用的服务器模型为并发服务器,并发服务器的思想是每一个客户的请求不是由服务器直接处理,而是服务器创建一个子进程来处理。其算法模型为:

s ocket(...);

bind(…);

listen(...);

while(1)

{accep t(…);

if(f ork(…)==0)

{while(1)

{recv(…);//接收连接请求

p r ocess(…);//身份认证,对用于加密流媒体数据的密钥datakey进行加密

send(…);//传递加密后的密钥信息

}

cl ose(…);

exit(…);

}

cl ose(…);

}

5 结束语

本文研究了一种加密流的方法,采用更新的算法和加密方式来加密基于RTP/RT CP协议的流媒体数据。对于客户的身份认证和密钥的安全传输,也提出了一种新的方法,使得多个客户可以同时快速地得到服务。本系统服务器端用L inux C实现,客户端用VC ++6.0实现,实验表明本系统运行正常,有效地保障了视频流传输播放的安全性、高效性,使RTP包具有对明文窃听、攻击的保护,提高了通信的保密性。

参考文献:

[1] Joan Dae men,V incent R ij m en.高级加密标准

(AES)算法———R ijndael的设计[M].北京:清

华大学出版社,2003.

[2] Andre w S,Tanenbaum.计算机网络[M].北京:清

华大学出版社,2002.

[3] Xun Yi,Chik How Tan,Chee Kheong Sle w,Rah2

man Syed.Fast encryp ti on f or multi m edia[J].

Consumer Electr onics,2001,(47):101-107. [4] 周宏奕,冯振明,彭 勇.有线电视网中的网络

安全[J].电讯技术,2001,(3):82-86.

[收稿日期:2004209202]

新书预告广电宽带城域网技术

本书共分8章,始终紧扣广电宽带城域网改革、发展、建议和改造的主题,立足我国广电网络实际,实事求是地分析研究,较为全面系统地介绍了广电宽带城域网的基本概念、广播信道技术、交互信道技术基础、交互信道骨干网技术、交互信道接入网技术、业务实现技术、有线数字电视技术和网络管理等;重点突出关键技术及其应用,总结广电网络的成功经验,列举城域网典型案例,根据以往多期培训实践,有针对性地给出总结性的归纳、独创性的观点和可靠性的结论。欢迎选购。

邮购地址:西安市咸宁西路28号《中国有线电视》发行部(邮编:710049) 电话:(029)82664166

姚华桢等:流媒体信息加密与用户认证技术的实现 《中国有线电视》2005年第01期

数据加密技术

数据加密技术 摘要:由于Internet的快速发展,网络安全问题日益受到人们的重视。面对计算机网络存在的潜在威胁与攻击,一个计算机网络安全管理者要为自己所管辖的网络建造强大、安全的保护手段。数据加密技术是网络中最基本的安全技术,主要是通过对网络中传输的信息进行数据加密起来保障其安全性,这是一种主动安全防御策略,用很小的代价即可为信息提供相当大的安全保护。 现代社会对信息安全的需求大部分可以通过密码技术来实现。密码技术是信息安全技术中的心核,它主要由密码编码技术和密码分析技术两个分支组成。这两个分支既相互对立,又相互依存。信息的安全性主要包括两个方面即信息的保密性和信息的认证性。在用密码技术保护的现代信息系统的安全性主要取决于对密钥的保护,即密码算法的安全性完全寓于密钥之中。可见,密钥的保护和管理在数据系统安全中是极为重要的。人们目前特别关注的是密钥托管技术。 一、信息保密技术 信息的保密性是信息安全性的一个重要方面,加密是实现信息保密性的一种重要手段。加密算法和解密算法的操作通常都是在一组密钥控制下进行的,分别称为加密密钥和解密密钥。根据加密密钥和解密密钥是否相同,可将现有的加密体制分为两种:一种是私钥或对称加密体制,其典型代表是美国的数据加密标准(D E S);另一种是公钥或非对称加密体制,其典型代表是R S A体制。 目前国际上最关心的加密技术有两种:一种是分组密码。另一种是公钥密码。 1. 分组密码技术 DES是目前研究最深入、应用最广泛的一种分组密码。针对DES,人们研制了各种各样的分析分组密码的方法,比如差分分析方法和线性分析方法,这些方法对DES的安全性有一定的威胁,但没有真正对D E S的安全性构成威胁。 2. 公钥加密技术 私钥密码体制的缺陷之一是通信双方在进行通信之前需通过一个安全信道事先交换密钥。这在实际应用中通常是非常困难的。而公钥密码体制可使通信双方无须事先交换密钥就可建立起保密通信。在实际通信中,一般利用公钥密码体制来保护和分配密钥,而利用私钥密码体制加密消息。公钥密码体制主要用于认证和密钥管理等。 下面是A使用一个公钥密码体制发送信息给B的过程: (1)A首先获得B的公钥;

SJWA电力专用纵向加密认证装置技术说明

S J W A电力专用纵向加密认证装置技术说明公司标准化编码 [QQX96QT-XQQB89Q8-NQQJ6Q8-MQM9N]

SJW07-A电力专用纵向加密认证装置技术说明 1配置 1.1产品外观 1.2双网口增强型配置 加密性能:千兆360Mbps;百兆增强型:360Mbps;百兆普通型:15Mbps; 网络接口: 5个100M/1000M以太网接口,2个内网口、2个外网口和1个心跳口(双机热备心跳接口)。 外设接口:1个串口,速率为115200bps,RS-232(RJ45) 电源接口:1+1冗余电源,可热替换。 外形尺寸:厚度1U,可安装于19英寸标准机柜。 2高可靠性 2.1双冗余电源 SJW07-A电力专用纵向加密认证装置标配着名工业电源提供商新巨(Zippy)提供的高品质1+1冗余电源,支持直流电源模块,支持热替换。在研发过程中所做过的历次电磁兼容测试均表现优异,从用户使用情况来看,从装置安装上线至今从未出现过电源故障。该1+1冗余电源当一个电源模块出现故障时,会发出声光报警,这时可以在不中断业务的情况下把故障电源模块拔出,替换成新的电源模块。在使用时,通常应把两个电源模块分别接到两路独立的供电系统上,1+1冗余电源毫无疑问能够增强系统的可靠性以及延长整个系统的平均无故障工作时间。

2.2双算法芯片冗余备份 SJW07-A电力专用纵向加密认证装置标配双算法芯片,通过两种方案提供算法芯片冗余性:硬件级双算法芯片冗余;系统级双算法芯片冗余。 密码卡硬件加电后执行自检和芯片可用性检查,自动屏蔽掉不可用的算法芯片,这一过程对应用系统透明,应用系统只能看到并使用这两块芯片中可用的芯片。 应用系统周期性检查芯片可用性,把调用中出错的算法芯片禁用。 2.3双FLASH互备校验修复 SJW07-A电力专用纵向加密认证装置标配两块FLASH芯片,互为镜像,相互校验(即互相保存有对方的完整性检验数据)。装置的内核、操作系统和应用系统及策略配置数据都有两个拷贝,独立保存在两块FLASH上,每一块数据都有校验数据,当系统启动时通过检验数据自动修复两块FLASH上不一致的数据,使它们保持一致。当应用系统升级时,会实时进行两块FLASH的同步,当用户完成策略修改时,也会及实时同步两块FLASH上的策略配置。 双FLASH互备校验修复可以使用户数据得到保护,把发生策略数据丢失的风险降到最低。 2.4双机热备 SJW07-A电力专用纵向加密认证装置支持双机热备运行模式,即同一网点的两台纵向加密认证装置互为主备机,在出现链路等故障时,主备机会快速自动切换,保障通信连续性。从所保护的局域网中的通信机到本地接入路由器之间的路径上,任何环节(包括设备或链路出现故障),设备都能正确识别,实现路径切换。 2.5硬件旁路和自适应旁路 SJW07-A电力专用纵向加密认证装置支持两种硬件旁路方式,一种方式是切断装置的电源,另一种方式是摁下专门提供的旁路按钮,就会在硬件级把装置完全旁路。 装置支持自适应旁路,通过SPING周期性探测远端装置,当远端装置故障或不在线时,装置会自动选择启用到远端的备用隧道,当没有可用的备用隧道时将把隧道切换成旁路模式,自适应旁路可以最大限度地保证用户业务系统的连通性,增强用户业务系统的可靠性。

10.信息加密技术简介

信息加密技术简介 随着互联网的快速发展,计算机信息的保密问题显得越来越重要。数据保密变换,或密码技术,是对计算机信息进行保护的最实用和最可靠的方法。 一、信息加密概述 密码学是一门古老而深奥的学科,它对一般人来说是陌生的,因为长期以来,它只在很少的范围内,如军事、外交、情报等部门使用。计算机密码学是研究计算机信息加密、解密及其变换的科学,是数学和计算机的交义学科,也是一门新兴的学科。随着计算机网络和计算机通讯技术的发展,计算机密码学得到前所未有的重视并迅速普及和发展起来。在国外,它已成为计算机安全主要的研究方向,也是计算机安全课程教学中的主要内容。 密码是实现秘密通讯的主要手段,是隐蔽语言、文字、图象的特种符号。凡是用特种符号按照通讯双方约定的方法把电文的原形隐蔽起来,不为第三者所识别的通讯方式称为密码通讯。在计算机通讯中,采用密码技术将信息隐蔽起来,再将隐蔽后的信息传输出去,使信息在传输过程中即使被窃取或载获,窃取者也不能了解信息的内容,从而保证信息传输的安全。 任何一个加密系统至少包括下面四个组成部分: (1)、未加密的报文,也称明文。 (2)、加密后的报文,也称密文。 (3)、加密解密设备或算法。 (4)、加密解密的密钥。

发送方用加密密钥,通过加密设备或算法,将信息加密后发送出去。接收方在收到密文后,用解密密钥将密文解密,恢复为明文。如果传输中有人窃取,他只能得到无法理解的密文,从而对信息起到保密作用。 二、密码的分类 从不同的角度根据不同的标准,可以把密码分成若干类。 (一)按应用技术或历史发展阶段划分: 1、手工密码。以手工完成加密作业,或者以简单器具辅助操作的密码,叫作手工密码。第一次世界大战前主要是这种作业形式。 2、机械密码。以机械密码机或电动密码机来完成加解密作业的密码,叫作机械密码。这种密码从第一次世界大战出现到第二次世界大战中得到普遍应用。 3、电子机内乱密码。通过电子电路,以严格的程序进行逻辑运算,以少量制乱元素生产大量的加密乱数,因为其制乱是在加解密过程中完成的而不需预先制作,所以称为电子机内乱密码。从五十年代末期出现到七十年代广泛应用。 4、计算机密码。是以计算机软件编程进行算法加密为特点,适用于计算机数据保护和网络通讯等广泛用途的密码。 (二)按保密程度划分: 1、理论上保密的密码。不管获取多少密文和有多大的计算能力,对明文始终不能得到唯一解的密码,叫作理论上保密的密码。也叫理论不可破的密码。如客观随机一次一密的密码就属于这种。 2、实际上保密的密码。在理论上可破,但在现有客观条件下,无法通过计算来确定唯一解的密码,叫作实际上保密的密码。

几种常用的数据加密技术

《Network Security Technology》Experiment Guide Encryption Algorithm Lecture Code: 011184 Experiment Title:加密算法 KeyWords:MD5, PGP, RSA Lecturer:Dong Wang Time:Week 04 Location:Training Building 401 Teaching Audience:09Net1&2 October 10, 2011

实验目的: 1,通过对MD5加密和破解工具的使用,掌握MD5算法的作用并了解其安全性; 2,通过对PGP加密系统的使用,掌握PGP加密算法的作用并了解其安全性; 3,对比MD5和PGP两种加密算法,了解它们的优缺点,并总结对比方法。 实验环境: 2k3一台,XP一台,确保相互ping通; 实验工具:MD5V erify, MD5Crack, RSA-Tools,PGP8.1 MD5加密算法介绍 当前广泛存在有两种加密方式,单向加密和双向加密。双向加密是加密算法中最常用的,它将明文数据加密为密文数据,可以使用一定的算法将密文解密为明文。双向加密适合于隐秘通讯,比如,我们在网上购物的时候,需要向网站提交信用卡密码,我们当然不希望我们的数据直接在网上明文传送,因为这样很可能被别的用户“偷听”,我们希望我们的信用卡密码是通过加密以后,再在网络传送,这样,网站接受到我们的数据以后,通过解密算法就可以得到准确的信用卡账号。 单向加密刚好相反,只能对数据进行加密,也就是说,没有办法对加密以后的数据进行解密。这有什么用处?在实际中的一个应用就是数据库中的用户信息加密,当用户创建一个新的账号或者密码,他的信息不是直接保存到数据库,而是经过一次加密以后再保存,这样,即使这些信息被泄露,也不能立即理解这些信息的真正含义。 MD5就是采用单向加密的加密算法,对于MD5而言,有两个特性是很重要的,第一是任意两段明文数据,加密以后的密文不能是相同的;第二是任意一段明文数据,经过加密以后,其结果必须永远是不变的。前者的意思是不可能有任意两段明文加密以后得到相同的密文,后者的意思是如果我们加密特定的数据,得到的密文一定是相同的。不可恢复性是MD5算法的最大特点。 实验步骤- MD5加密与破解: 1,运行MD5Verify.exe,输入加密内容‘姓名(英字)’,生成MD5密文;

信息加密技术

信息加密技术研究 摘要:随着网络技术的发展,网络在提供给人们巨大方便的同时也带来了很多的安全隐患,病毒、黑客攻击以及计算机威胁事件已经司空见惯,为了使得互联网的信息能够正确有效地被人们所使用,互联网的安全就变得迫在眉睫。 关键词:网络;加密技术;安全隐患 随着网络技术的高速发展,互联网已经成为人们利用信息和资源共享的主要手段,面对这个互连的开放式的系统,人们在感叹现代网络技术的高超与便利的同时,又会面临着一系列的安全问题的困扰。如何保护计算机信息的安全,也即信息内容的保密问题显得尤为重要。 数据加密技术是解决网络安全问要采取的主要保密安全措施。是最常用的保密安全手段,通过数据加密技术,可以在一定程度上提高数据传输的安全性,保证传输数据的完整性。 1加密技术 数据加密的基本过程就是对原来为明文的文件或数据按某种算法进行处理。使其成为不可读的一段代码,通常称为“密文”传送,到达目的地后使其只能在输入相应的密钥之后才能显示出本来内容,通过这样的途径达到保护数据不被人非法窃取、修改的目的。该过程的逆过程为解密,即将该编码信息转化为其原来数据的过程。数据加密技术主要分为数据传输加密和数据存储加密。数据传输加密技术主要是对传输中的数据流进行加密,常用的有链路加密、节点加密和端到端加密三种方式。 2加密算法 信息加密是由各种加密算法实现的,传统的加密系统是以密钥为基础的,是一种对称加密,即用户使用同一个密钥加密和解密。而公钥则是一种非对称加密方法。加密者和解密者各自拥有不同的密钥,对称加密算法包括DES和IDEA;非对称加密算法包括RSA、背包密码等。目前在数据通信中使用最普遍的算法有DES算法、RSA算法和PGP算法等。 2.1对称加密算法 对称密码体制是一种传统密码体制,也称为私钥密码体制。在对称加密系统中,加密和解密采用相同的密钥。因为加解密钥相同,需要通信的双方必须选择和保存他们共同的密钥,各方必须信任对方不会将密钥泄漏出去,这样就可以实现数据的机密性和完整性。对于具有n个用户的网络,需要n(n-1)/2个密钥,在用户群不是很大的情况下,对称加密系统是有效的。DES算法是目前最为典型的对称密钥密码系统算法。 DES是一种分组密码,用专门的变换函数来加密明文。方法是先把明文按组长64bit分成若干组,然后用变换函数依次加密这些组,每次输出64bit的密文,最后将所有密文串接起来即得整个密文。密钥长度56bit,由任意56位数组成,因此数量高达256个,而且可以随时更换。使破解变得不可能,因此,DES的安全性完全依赖于对密钥的保护(故称为秘密密钥算法)。DES运算速度快,适合对大量数据的加密,但缺点是密钥的安全分发困难。 2.2非对称密钥密码体制 非对称密钥密码体制也叫公共密钥技术,该技术就是针对私钥密码体制的缺陷被提出来的。公共密钥技术利用两个密码取代常规的一个密码:其中一个公共密钥被用来加密数据,而另一个私人密钥被用来解密数据。这两个密钥在数字上相关,但即便使用许多计算机协同运算,要想从公共密钥中逆算出对应的私人密钥也是不可能的。这是因为两个密钥生成的基本原理根据一个数学计算的特性,即两个对位质数相乘可以轻易得到一个巨大的数字,但要是反过来将这个巨大的乘积数分解为组成它的两个质数,即使是超级计算机也要花很长的时间。此外,密钥对中任何一个都可用于加密,其另外一个用于解密,且密钥对中称为私人密钥的那一个只有密钥对的所有者才知道,从而人们可以把私人密钥作为其所有者的身份特征。根据公共密钥算法,已知公共密钥是不能推导出私人密钥的。最后使用公钥时,要安装此类加密程序,设定私人密钥,并由程序生成庞大的公共密钥。使用者与其向联系的人发送

数据加密方案

数据加密方案

一、什么是数据加密 1、数据加密的定义 数据加密又称密码学,它是一门历史悠久的技术,指通过加密算法和加密密钥将明文转变为密文,而解密则是通过解密算法和解密密钥将密文恢复为明文。数据加密目前仍是计算机系统对信息进行保护的一种最可靠的办法。它利用密码技术对信息进行加密,实现信息隐蔽,从而起到保护信息的安全的作用。 2、加密方式分类 数据加密技术要求只有在指定的用户或网络下,才能解除密码而获得原来的数据,这就需要给数据发送方和接受方以一些特殊的信息用于加解密,这就是所谓的密钥。其密钥的值是从大量的随机数中选取的。按加密算法分为对称密钥和非对称密钥两种。 对称密钥:加密和解密时使用同一个密钥,即同一个算法。如DES和MIT的Kerberos算法。单密钥是最简单方式,通信双方必须交换彼此密钥,当需给对方发信息时,用自己的加密密钥进行加密,而在接收方收到数据后,用对方所给的密钥进行解密。当一个文本要加密传送时,该文本用密钥加密构成密文,密文在信道上传送,收到密文后用同一个密钥将密文解出来,形成普通文体供阅读。在对称密钥中,密钥的管理极为重要,一旦密钥丢失,密文将无密可保。这种

方式在与多方通信时因为需要保存很多密钥而变得很复杂,而且密钥本身的安全就是一个问题。 对称加密 对称密钥是最古老的,一般说“密电码”采用的就是对称密钥。由于对称密钥运算量小、速度快、安全强度高,因而如今仍广泛被采用。 DES是一种数据分组的加密算法,它将数据分成长度为64位的数据块,其中8位用作奇偶校验,剩余的56位作为密码的长度。第一步将原文进行置换,得到64位的杂乱无章的数据组;第二步将其分成均等两段;第三步用加密函数进行变换,并在给定的密钥参数条件下,进行多次迭代而得到加密密文。 非对称密钥:非对称密钥由于两个密钥(加密密钥和解密密钥)各不相同,因而可以将一个密钥公开,而将另一个密钥保密,同样可以起到加密的作用。

信息加密技术论文

信息加密技术 摘要:信息加密技术是利用数学或物理手段,对电子信息在传输过程中和存储体内进行保 护,以防止泄漏的技术。随着计算机联网的逐步实现,信息更易出现安全隐患,信息保密问题显得越来越重要,信息加密技术的应用也因此越来越广泛。 关键词:信息加密;非对称加密;对称加密;发展;应用 引言:进入信息和网络化的时代以来,互联网正在我们的工作和生活中扮演着日益重要的角 色。越来越多的用户通过互联网来获取信息、处理信息。但是互联网是一个面向大众的开放 系统,信息在其传输过程中有可能遭到侵犯者的窃听而失去保密信息,由此引起的网络安全问题日益严重。如何保护计算机信息的安全,也即信息内容的保密问题显得尤为重要。信息加密技术是解决网络安全问题采取的主要保密安全措施,是最常用的保密安全手段,它为信息安全提供了保障。 1、加密技术的发展 从出现加密概念至今,数据加密技术发生了翻天覆地的变化,从整体来看,数据加密技术的发展可分为三个阶段。 (一)1949年以前 早期的数据加密技术还很简单,复杂程度不高、安全性较低,大部分是一些具有技术特征的字谜,因此这个时期的密码被称为古典密码。随着工业革命的到来和第二次世界大战的爆发,数据加密技术有了突破性的发展,先后出现了一些密码算法和机械的加密设备。 (二)1949-1975年期间 从1946年2月世界上第一台计算机在美国诞生到1975年,计算机技术发展迅速,特别是计算机的运算能力有了大幅度的提升,这使得基于复杂计算的数据加密技术从机械时代提升到了电子时代。 (三)1976年至今 公开密匙密码体制的概念于1976年由美国密码学专家狄匪和赫尔曼提出, 是现代密码学的重大发明,将密码学引入了一个全新的方向。 2、信息加密技术 加密技术是基本安全技术,交易双方根据需要在信息交换的阶段使用。加密技术分为对称称加密和非对称加密。 2.1、对称加密 对称加密是用相同的加密算法加密和解密,都使用相同的密钥。如果进行通信的贸易 方能够确保专用密钥任密钥交换阶段未曾池露,那么机密性和报文完整性就可以通过这种加 密方法加密机密信息和通过随报文一起发送报文摘要或报文散列值来实现。因此,对称加密技术存在着在通信的贸易方之间确保密钥安全交换的问题。DES,3DES,AES等算法都属于对称算法。 数据加密标准(DES)由美国国家标准局提出,是目前广泛采用的对称加密算法。其入口 参数有三个:key、data、mode。key为加密解密使用的密钥,data为加密解密的数据,mode为其工作模式。当模式为加密模式时,明文按照64位进行分组,形成明文组,key 用于对数据加密,当模式为解密模式时,key用于对数据解密。DES是一种典型的块密码—一种将固定长度的平文通过一系列复杂的操作变成同样长度的密文的算法。对

互联网数据加密技术

所谓数据加密(Data Encryption)技术是指将一个信息(或称明文,plain text)经过加密钥匙(Encryption key)及加密函数转换,变成无意义的密文(cipher text),而接收方则将此密文经过解密函数、解密钥匙(Decryption key)还原成明文。加密技术是网络安全技术的基石。 密码技术是通信双方按约定的法则进行信息特殊变换的一种保密技术。根据特定的法则,变明文(Plaintext)为密文(Ciphertext)。从明文变成密文的过程称为加密(Encryption); 由密文恢复出原明文的过程,称为解密(Decryption)。密码在早期仅对文字或数码进行加、解密,随着通信技术的发展,对语音、图像、数据等都可实施加、解密变换。密码学是由密码编码学和密码分析学组成的,其中密码编码学主要研究对信息进行编码以实现信息隐蔽,而密码分析学主要研究通过密文获取对应的明文信息。密码学研究密码理论、密码算法、密码协议、密码技术和密码应用等。随着密码学的不断成熟,大量密码产品应用于国计民生中,如USB Key、PIN EntryDevice、 RFID 卡、银行卡等。广义上讲,包含密码功能的应用产品也是密码产品,如各种物联网产品,它们的结构与计算机类似,也包括运算、控制、存储、输入输出等部分。密码芯片是密码产品安全性的关键,它通常是由系统控制模块、密码服务模块、存储器控制模块、功能辅助模块、通信模块等关键部件构成的。 数据加密技术要求只有在指定的用户或网络下,才能解除密码而获得原来的数据,这就需要给数据发送方和接受方以一些特殊的信息

用于加解密,这就是所谓的密钥。其密钥的值是从大量的随机数中选取的。按加密算法分为专用密钥和公开密钥两种。 分类 专用密钥 专用密钥,又称为对称密钥或单密钥,加密和解密时使用同一个密钥,即同一个算法。如DES和MIT的Kerberos算法。单密钥是最简单方式,通信双方必须交换彼此密钥,当需给对方发信息时,用自己的加密密钥进行加密,而在接收方收到数据后,用对方所给的密钥进行解密。当一个文本要加密传送时,该文本用密钥加密构成密文,密文在信道上传送,收到密文后用同一个密钥将密文解出来,形成普通文体供阅读。在对称密钥中,密钥的管理极为重要,一旦密钥丢失,密文将无密可保。这种方式在与多方通信时因为需要保存很多密钥而变得很复杂,而且密钥本身的安全就是一个问题。 对称密钥 对称密钥是最古老的,一般说“密电码”采用的就是对称密钥。由于对称密钥运算量小、速度快、安全强度高,因而如今仍广泛被采用。 DES是一种数据分组的加密算法,它将数据分成长度为64位的数据块,其中8位用作奇偶校验,剩余的56位作为密码的长度。第一步将原文进行置换,得到64位的杂乱无章的数据组;第二步将其分成均等两段;第三步用加密函数进行变换,并在给定的密钥参数条件下,进行多次迭代而得到加密密文。

纵向加密认证装置技术守则方案

精心整理华电沽源风电场二期100MW工程 二次系统安全防护设备-纵向加密认证装置 通用技术规范

二次系统安全防护设备-纵向加密认证装置采购标准 技术规范使用说明 1、本物资采购标准技术规范分为标准技术规范通用部分和标准技术规范专用部分。 2、项目单位根据需求选择所需设备的技术规范。技术规范通用部分条款、专用部分标准技术参数表和使用条件表固化的参数原则上不能更改。 3、项目单位应按实际要求填写“项目需求部分”。如确实需要改动以下部分,项目单位应填 43投 “招表” 5 6 7 在专用部分中详细说明。

目录 1 总则------------------------------------------------------------- 错误!未指定书签。 1.1 引言----------------------------------------------------------- 错误!未指定书签。 1.2 投标人职责----------------------------------------------------- 错误!未指定书签。 2 技术规范要求----------------------------------------------------- 错误!未指定书签。 2.1 使用环境条件--------------------------------------------------- 错误!未指定书签。 2.2 纵向加密认证装置额定参数--------------------------------------- 错误!未指定书签。 2.3 纵向加密认证装置总的技术要求----------------------------------- 错误!未指定书签。 3 试验和验收------------------------------------------------------- 错误!未指定书签。 3.1 工厂试验------------------------------------------------------- 错误!未指定书签。 3.2 3.3 4 4.1 4.2 4.3 4.4 4.5 4.6

(完整版)信息安全与保密技术复习试题与答案

《信息安全原理与技术》试题与答案 一、写出下面术语的中文名称 Block Cipher 分组密码 Ciphertext 密文(密码:Cipher) Known-Plaintext Attack 已知明文攻击 Encryption 加密 Non-Repudiation 不可否认性 Key Distribution Center 秘钥分配中心 Denial of Service拒绝服务 Data Integrity数据完整性 AES 高级加密标准(Advanced encryption Standards) Authorization 认证;授权 Relpay Attack 重放攻击 One-way Function 单向函数 Brute Force Search 穷举攻击 Stream Cipher 流密码 Symmetric Encryption 对称加密 Asymmetric Encryption 非对称密码体制 Ciphertext-only Attack 唯密文攻击 Known-Plaintext Attack 已知明文攻击 Chosen-Plaintext Attack 选择明文攻击 Man-in-the-Middle Attack 中间人攻击 Message Authentication Code 消息认证码 Hashed Message Authentication Code 散列消息认证码 Digital Signature 数字签名 Secure Socket Layer 安全套接字层(SSL) 二、选择题 1.如果m表示明文,c表示密文,E代表加密变换,D代表解密变换,则下列表达式中描述加密过程的是 ( A ) A、 c=E(m) B、 c=D(m) C、 m=E(c) D、 m=D(c) 2.将获得的信息再次发送以在非授权情况下进行传输,这属于( D ) A 窃听 B篡改 C 伪装 D 重放 3. DES加密过程用以下形式交换,其中正确的是 ( B ) A、Li-1=Ri-1 Ri-1=Li-1⊕f(R i,Ki) i=1,2,3, (16) B、Li=Ri-1 Ri=Li-1⊕f(Ri-1,Ki) i=1,2,3, (16)

网络数据加密技术概述

课程设计论文报告(大作业)题目:网络数据加密技术概述 课程名称:《计算机信息安全》 课程教师:张小庆 班级:一班 专业:数字多媒体与技术 学号:110511227 姓名:刘天斌 2014年11 月22 日

网络数据加密技术概述 信息安全的核心就是数据的安全,也就是说数据加密是信息安全的核心问题。数据数据的安全问题越来越受到重视,数据加密技术的应用极大的解决了数据库中数据的安全问题。 由于网络技术发展,影响着人们生活的方方面面,人们的网络活动越来越频繁,随之而来安全性的要求也就越来越高,对自己在网络活动的保密性要求也越来越高,应用信息加密技术,保证了人们在网络活动中对自己的信息和一些相关资料的保密的要求,保证了网络的安全性和保密性。尤其是在当今像电子商务、电子现金、数字货币、网络银行等各种网络业的快速的兴起。使得如何保护信息安全使之不被窃取、不被篡改或破坏等问题越来越受到人们的重视。 解决这问题的关键就是信息加密技术。所谓加密,就是把称为“明文”的可读信息转换成“密文”的过程;而解密则是把“密文”恢复为“明文”的过程。加密和解密都要使用密码算法来实现。密码算法是指用于隐藏和显露信息的可计算过程,通常算法越复杂,结果密文越安全。在加密技术中,密钥是必不可少的,密钥是使密码算法按照一种特定方式运行并产生特定密文的值。使用加密算法就能够保护信息安全使之不被窃取、不被篡改或破坏。 在加密技术中,基于密钥的加密算法可以分为两类:常规密钥加密(对称加密技术)和公开密钥加密(非对称加密技术)。最有名的常规密钥加密技术是由美国国家安全局和国家标准与技术局来管理的数据加密标准(DES)算法,公开密钥加密算法比较流行的主要有RSA算法。由于安全及数据加密标准发展需要,美国政府于1997年开始公开征集新的数据加密标准AES(Advanced EncryptionStandard),经过几轮选择最终在2000年公布了最终的选择程序为Rijndael算法。 一.数据加密基本概念 1.加密的由来 加密作为保障数据安全的一种方式,它不是现在才有的,它产生的历史相当久远,它是起源于要追溯于公元前2000年(几个世纪了),虽然它不是现在我们所讲的加密技术(甚至不叫加密),但作为一种加密的概念,确实早在几个世纪前就诞生了。当时埃及人是最先使用别的象形文字作为信息编码的,随着时间推移,巴比伦、美索不达米亚和希腊文明都开始使用一些方法来保护他们的书面信息。 近期加密技术主要应用于军事领域,如美国独立战争、美国内战和两次世界大战。最广为人知的编码机器是German Enigma机,在第二次世界大战中德国人利用它创建了加密信息此后,由于Alan Turing和Ultra计划以及其他人的努力,终于对德国人的密码进行了破解。当初,计算机的研究就是为了破解德国人的密码,人们并没有想到计算机给今天带来的信息革命。随着计算机的发展,运算能力的增强,过去的密码都变得十分简单了,于是人们又不断地研究出了新的数据

第3章 信息加密技术

凯撒(Cacser)密码 设k=3;对于明文P=let us meet at five pm at old place则 f(l)=(12+3) mod 26= 15= o f(e)=(5+3)mod 26= 8= h f(t)=(20+3)mod 26= 23= w ┆ f(e)=(19+3) mod 26= 22= V 所以,密文C= C= E E k (P)= ohw ohw rv rv dw dw ilyh ilyh sp sp sp dw dw dw rog rog sodfh。 2015-4-1121

2015-4-1122“Let us meet at five pm at old place ” key: k = 3 “ohw ohw rv rv dw dw ilyh ilyh sp sp sp dw dw dw rog rog sodfh sodfh” ”Key: k = 3 “Let us meet at five pm at old place ”

2015-4-1123 l 任意替换:26!>4x1026 可能的key, 大于56位DES 的密钥空间。l 基于语言统计规律仍可破译

2015-4-1124 多字母替换密码--平稳分布 ?单字母替换E 1和E 2,分别用于明文信息中奇数和偶数位置的字符,从而打乱密文中的字母分布频率特性(通常E 2应为的E 1补充)例1: E 1(T)=a , E 2(T)=b ; E 1(X)=b ,E 2(X)=a E 1(a)=(3(a)=(3* *a) mod 26 E 2(a)=( (5(a)=( (5* *a) +13) mod 26)TREAT YIMPO SS IB L E fumnf fumnf dyvtf dyvtf cz ys h h

流媒体信息加密与用户认证技术的实现

《中国有线电视》2005(01) CH I N A CABLE TELE V I SI O N?开发与应用? 流媒体信息加密与 用户认证技术的实现 □姚华桢1,冯穗力1,叶 梧1,谢 杏2 (1.华南理工大学,广东广州510640;2.广东省信息中心,广东广州510640) 摘 要:讨论了保障多媒体通信安全的几个关键技术,分析了流媒体加密的几种方式。根据流媒体传输的特点,研究了一种基于AES和MD5算法的流媒体数据加密传输和用户认证的方法,并分析了如何在流媒体服务器端和客户端予以实现。 关键词:流媒体;AES;MD5;认证;密钥传递 中图分类号:T N943.6 文献标识码:A 文章编号:1007-7022(2005)01-0057-04 The I m ple m en t a ti on of I nforma ti on Encrypti on and User Authen ti ca ti on i n Stream i n g M ed i a □Y AO Hua2zhen1,FENG Sui2li1,YE W u1,X I E Xing2 (1.South China University of Technol ogy,Guangdong Guangzhou510640,China; 2.Guangdong I nf or mati on Center,Guangdong Guangzhou510640,China) Abstract:This paper discusses vital technique f or secure communicati on of multi m edia.It analyzes s ome ways f or strea m data encryp ti on.Accordin g t o the characteristic of strea m ing media trans port,it p resents a method of strea m data encryp ti on and user authenticati on based on AES algorithm and MD5algorith m.It als o analyzes how t o realize the algorithm on server and client syste m s. Key words:strea m ing media;AES;MD5;authenticati on;secret key pass 1 引言 流媒体技术是一种在线多媒体播放技术,可广泛用于在线直播、远程教育、实时视频会议等应用场合。在许多情况下流媒体传输中的安全性、高效性以及客户的身份认证问题是至关重要的因素。本文就流媒体信息加密中加密算法的选择、客户的认证方法、密钥的传递方法作了深入的讨论。在算法选择上,流媒体传输对速度的要求很高,以往进行流媒体加密采用一般的数据加密标准DES,随着密码分析水平(特别是差分密码分析及线性密码分析)、芯片处理能力的提高, DES算法在其实现速度、代码大小、跨平台性等方面难以满足新的应用需求。本文采用高级加密标准AES,使本系统在速度、安全性等方面都有很大提高。在客户认证方面,本系统采用TCP/I P协议,与数据流传输 基金项目:广东省工业攻关项目资助(2003B12224) 作者简介:姚华桢(19802 ),女,硕士研究生,研究方向为通信理论与技术;冯穗力(19552 ),男,教授,硕士生导师,研究方向为通信理论与技术。

关于信息安全方面的数据加密技术

关于信息安全方面的数据加密技术 数据加密技术是最常用的安全保密手段,数据加密技术的关键在于加密/解密算法和密钥管理。 数据加密的基本过程就是对原来为明文的文件或数据按某种加密算法进行处理,使其成为不可读的一段代码,通常称为“密文”。密文只能在输入相应的密钥之后才能显示出原来的内容,通过这样的途径保护数据不被窃取。数据加密技术包括两个元素:算法和密钥。 数据加密技术可分成三类:对称加密、非对称加密和不可逆加密。注意:没有谁取代谁,三种数据加密技术都有其适用的领域。 1、 对称加密技术 对称加密解密的图示 常用的对称加密算法:DES (数据加密标准)、3DES (三重DES )、RC-5、IDEA (国际数据加密算法) 2、 非对称加密技术 与对称加密技术不同,非对称加密技术需要两个密钥:公用密钥(公钥)和私有密钥(私钥)。 公钥可以对外公布,私钥只能由持有人知道。正是因为加密和解密使用的是两个不同的密钥,所以这种加密技术称为非对称加密技术。 非对称加密的体制模型 非对称加密算法实现机密信息交换的过程是:B 方生成一对密钥并将其中的一把作为公用密钥向其他方公开;得到该公用密钥的A 方使用该密钥对机密信息进行加密后再发送给B 方;B 方再用自己保存的另一把私有密钥对加密后的信息进行解密。B 方只能用其私有密钥解密由其公用密钥加密后的信息。同理,为了交换信息,A 方也可产生一对密钥并将公用密钥告知B 方。 常用的非对称加密算法:RSA 公钥加密算法、Elgamal 、ECC (椭圆曲线加密算法) 3、 不可逆加密技术 不可逆加密的特征是加密过程不需要密钥,并且经过加密的数据无法解密,只有同样的输入数据经过同样的不可逆算法才能得到同样的加密数据。 【例题】下列选项中,防范网络监听最有效的是( ) A 、安装防火墙 B 、采用无线网络传输 C 、数据加密 D 、漏洞扫描 【例题解析】当信息以明文形式在网络上传输时,网络监听并不是一件难事,只要将所使用的网络端口设置成监听模式,便可以源源不断地截获网络中传输的信息。但反过来,查找是否有网络监听却很难,因为运行网络监听程序的主机只是被动地接收在网络中传输的信息,并不主动与其它主机交换信息,也没有修改在网络中传输的数据包。而对于加密后的信息,即使网络监听获取了该密文,因为缺少密钥或原本就是不可逆加密,也很难将其解密成明文。A 项不对,防火墙的基本功能之一就是监听网络,本身就是监听者。答案:C 【拓展】无线路由器主要提供了三种无线安全类型:WPA-PSK/ WPA2-PSK ,WPA/WPA2,WEP WPA-PSK/ WPA2-PSK 适合普通家庭用户和小型企业,安全性高,设置简单,基于共享密钥的WPA 模式,提供的加密算法有AES 、TKIP 两种,而PSK 密码一般用ASCII 字符。WPA/WPA2适合大型企业,因为需要架设一台专用认证服务器,代价高,维护复杂。WEP 安全性是三者中最低的。 明文输入 明文输出 共享密钥 明文输入 明文输出

加密与认证技术的区别

加密技术与认证技术有什么区别 加密并不等于认证,那么他们之间是有什么异同之处呢?怎样可以分清楚什么是认证技术,什么又是加密呢? 加密与认证之间有哪些区别? 加密是指对数据进行操作后,没有密码无法打开数据或解密数据。在简单的对称加密中,同一个密钥被用于加密和解密。在非对称加密中,可以使用用户的公钥对信息加密,使得只有对应私钥的拥有者才能读取它。 认证是呈现信息,使其抗篡改(通常在某一非常低的概率之内,小于1除以已知宇宙中粒子的数量),同时也证明它起源于预期发送者的过程。 注意:当本文提及真实性时,是专门指的信息真实性,而不是身份真实性。这是一个PKI和密钥管理问题,我们可能在未来的博客中详细说明。 就CIA triad而言:加密提供机密性,认证提供完整性。 加密不提供完整性;被篡改的信息(通常)还能解密,但结果通常会是垃圾。单独加密也不抑制恶意第三方发送加密信息。 认证不提供机密性;可以为明文信息提供抗篡改。 加密 我们之前定义了加密,并且详细说明了它是提供机密性,但不提供完整性和真实性的。你可以篡改加密信息,并将产生的垃圾给予接收者。而且你甚至可以利用这种垃圾产生机制,来绕过安全控制。 考虑在加密cookie的情况下,有如下代码: 上面的代码提供了在密码段链接模块的AES加密,如果你传入32字节的字符串作为$key,你甚至可以声称,为你的cookie提供了256位的AES加密,然后人们可能被误导相信它是安全的。 如果需要对数据加密,可以使用专业的数据加密软件文件夹加密超级大师,是专门针对个人数据进行加密的,金钻采用的是国际先进的加密算法,加密后,数据只能通过正确密码打开,加密安全性非常高。 如何攻击未经认证的加密 比方说,在登录到这个应用程序之后,你会发现你收到一个会话cookie,看起来就像 kHv9PAlStPZaZJHIYXzyCnuAhWdRRK7H0cNVUCwzCZ4M8fxH79xIIIbznxmiOxGQ7td8LwTzHFgwBm bqWuB+sQ== 让我们改变一个字节的第一块(初始化向量),并反复发送我们的新的cookie,直到出现一些变化。应该采取共4096次HTTP请求,以尝试变量IV所有可能的单字节变化。在上面的例子中,经过2405次请求后,我们得到一个看起来像这样的字符串: kHv9PAlStPZaZZHIYXzyCnuAhWdRRK7H0cNVUCwzCZ4M8fxH79xIIIbznxmiOxGQ7td8LwTzHFgwBm bqWuB+sQ== 相比之下,在base64编码的cookie中只有一个字符不同(kHv9PAlStPZaZ J vs kHv9PAlStPZaZ Z):- kHv9PAlStPZaZJHIYXzyCnuAhWdRRK7H0cNVUCwzCZ4M8fxH79xIIIbznxmiOxGQ7td8LwTzHFgwBm bqWuB+sQ== + kHv9PAlStPZaZZHIYXzyCnuAhWdRRK7H0cNVUCwzCZ4M8fxH79xIIIbznxmiOxGQ7td8LwTzHFgwBm bqWuB+sQ== 我们存储在这个cookie里的原始数据,是看起来像这样的数组: 根据底层应用程序的设置方法,你或许可以翻转一位进而提升成为一名管理员。即使你的

数据加密技术及解决方案

数据加密技术及解决方案 市场的需求、人的安全意识、环境的诸多因素促使着我国的信息安全高速发展,信息安全经历了从传统的单一防护如防火墙到信息安全整体解决方案、从传统的老三样防火墙、入侵检测、杀毒软件到多元化的信息安全防护、从传统的外部网络防护到内网安全、主机安全等。 前言 随着信息化的高速发展,人们对信息安全的需求接踵而至,人才竞争、市场竞争、金融危机、敌特机构等都给企事业单位的发展带来巨大风险,内部窃密、黑客攻击、无意识泄密等窃密手段成为了人与人之间、企业与企业之间、国与国之间的安全隐患。 市场的需求、人的安全意识、环境的诸多因素促使着我国的信息安全高速发展,信息安全经历了从传统的单一防护如防火墙到信息安全整体解决方案、从传统的老三样防火墙、入侵检测、杀毒软件到多元化的信息安全防护、从传统的外部网络防护到内网安全、主机安全等。 传统数据加密技术分析 信息安全传统的老三样(防火墙、入侵检测、防病毒)成为了企事业单位网络建设的基础架构,已经远远不能满足用户的安全需求,新型的安全防护手段逐步成为了信息安全发展的主力军。例如主机监控、文档加密等技术。 在新型安全产品的队列中,主机监控主要采用外围围追堵截的技术方案,虽然对信息安全有一定的提高,但是因为产品自身依赖于操作系统,对数据自身没有有效的安全防护,所以存在着诸多安全漏洞,例如:最基础的手段拆拔硬盘、winpe光盘引导、USB引导等方式即可将数据盗走,而且不留任何痕迹;此技术更多的可以理解为企业资产管理软件,单一的产品无法满足用户对信息安全的要求。 文档加密是现今信息安全防护的主力军,采用透明加解密技术,对数据进行强制加密,不改变用户原有的使用习惯;此技术对数据自身加密,不管是脱离操作系统,还是非法脱离安全环境,用户数据自身都是安全的,对环境的依赖性比较小。市面上的文档加密主要的技术分为磁盘加密、应用层加密、驱动级加密等几种技术,应用层加密因为对应用程序的依赖性比较强,存在诸多兼容性和二次开发的问题,逐步被各信息安全厂商所淘汰。 当今主流的两大数据加密技术 我们所能常见到的主要就是磁盘加密和驱动级解密技术: 全盘加密技术是主要是对磁盘进行全盘加密,并且采用主机监控、防水墙等其他防护手段进行整体防护,磁盘加密主要为用户提供一个安全的运行环境,数据自身未进行加密,操作系统一旦启动完毕,数据自身在硬盘上以明文形式存在,主要靠防水墙的围追堵截等方式进行保护。磁盘加密技术的主要弊端是对磁盘进行加密的时间周期较长,造成项目的实施周期也较长,用户一般无法忍耐;磁盘加密技术是对磁盘进行全盘加密,一旦操作系统出现问题。需要对数据进行恢复也是一件让用户比较头痛的事情,正常一块500G的硬盘解密一次所需时间需要3-4个小时;磁盘加密技术相对来讲真正要做到全盘加密目前还不是非常成熟,尤其是对系统盘的保护,目前市面上的主要做法是对系统盘不做加密防护,而是采用外围技术进行安全访问控制,大家知道操作系统的版本不断升级,微软自身的安全机制越来越高,人们对系统的控制力度越来越低,尤其黑客技术层层攀高,一旦防护体系被打破,所有一切将暴露无疑。另外,磁盘加密技术是对全盘的信息进行安全管控,其中包括系统文件,对系统的效率性能将大大影响。 驱动级技术是目前信息加密的主流技术,采用进程+后缀的方式进行安全防护,用户可以根据企事业单位的实际情况灵活配置,对重要的数据进行强制加密,大大提高了系统的运行效率。驱动级加密技术与磁盘加密技术的最大区别就是驱动级技术会对用户的数据自身进