Fiddler抓包工具使用说明

Fiddler抓包工具使用说明

1.简介

Fiddler是强大的抓包工具,可以将网络传输发送与接收的数据包进行截获、重发、编辑等操作。它的原理是以Web代理服务器的形式进行工作的,使用的代理地址是127.0.0.1,端口默认为8888,我们也可以通过设置进行修改。

代理就是在客户端和服务器之间设置一道关卡,客户端将请求数据发出去后,代理服务器会将数据包进行拦截,代理服务器再冒充客户端发送数据到服务器;同理,服务器将响应数据返回,代理服务器也会将数据拦截,再返回给客户端。

Fiddler可以抓取支持HTTP代理的任意程序的数据包,如果要抓取HTTPS 会话,要先安装证书。

2.使用说明

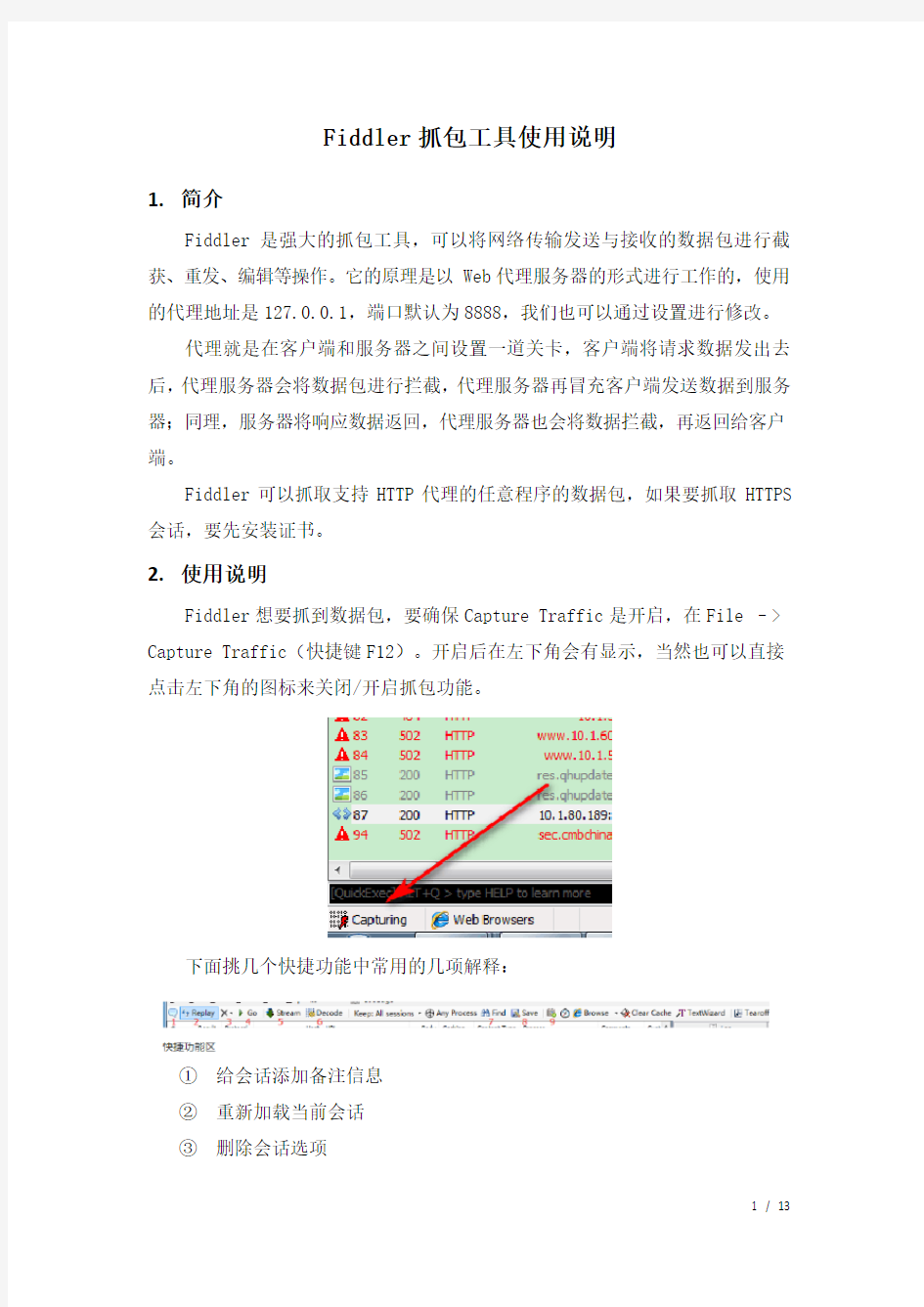

Fiddler想要抓到数据包,要确保Capture Traffic是开启,在File –> Capture Traffic(快捷键F12)。开启后在左下角会有显示,当然也可以直接点击左下角的图标来关闭/开启抓包功能。

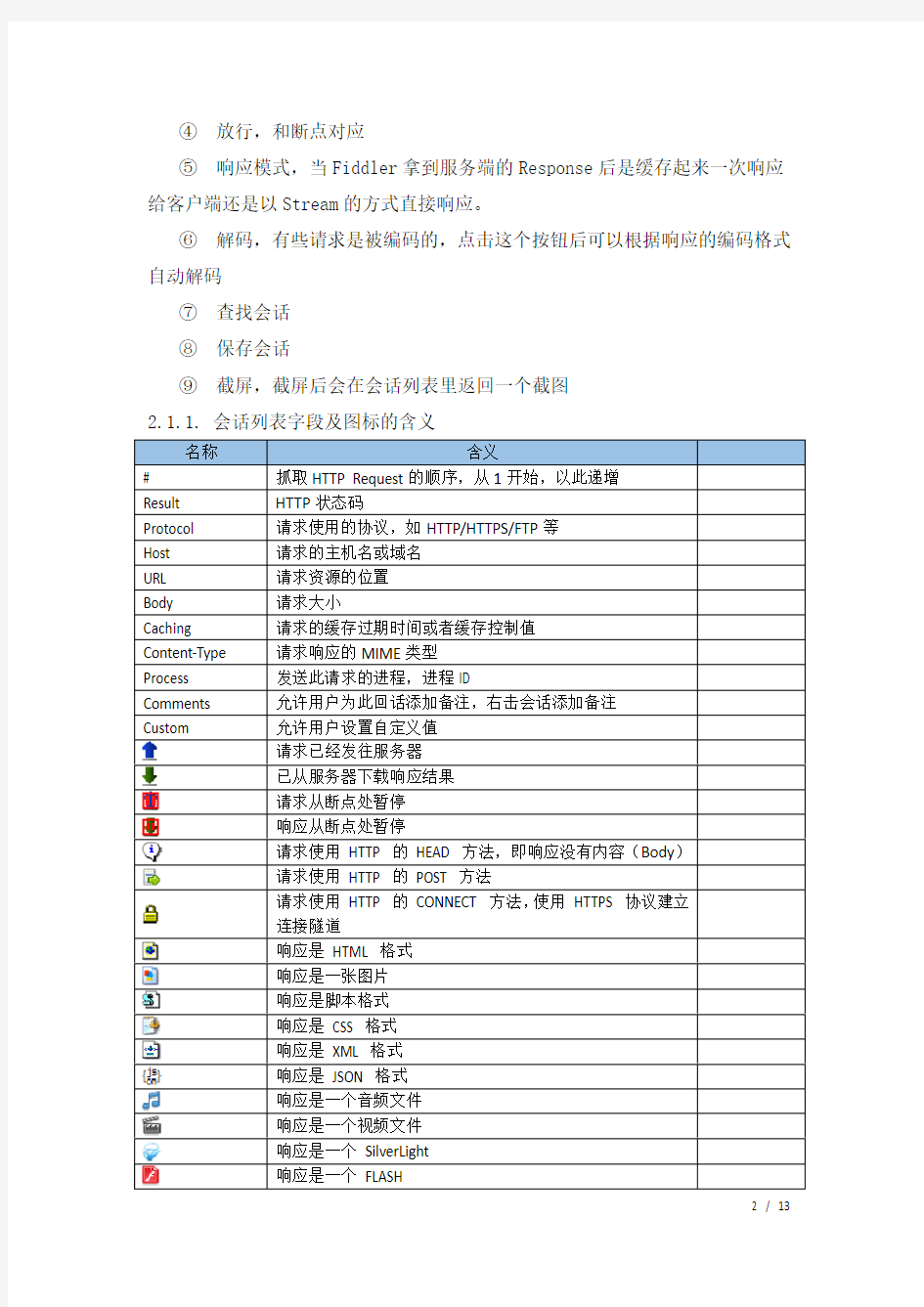

下面挑几个快捷功能中常用的几项解释:

①给会话添加备注信息

②重新加载当前会话

③删除会话选项

④放行,和断点对应

⑤响应模式,当Fiddler拿到服务端的Response后是缓存起来一次响应给客户端还是以Stream的方式直接响应。

⑥解码,有些请求是被编码的,点击这个按钮后可以根据响应的编码格式自动解码

⑦查找会话

⑧保存会话

⑨截屏,截屏后会在会话列表里返回一个截图

2.1.1.会话列表字段及图标的含义

名称含义

# 抓取HTTP Request的顺序,从1开始,以此递增

Result HTTP状态码

Protocol 请求使用的协议,如HTTP/HTTPS/FTP等

Host 请求的主机名或域名

URL 请求资源的位置

Body 请求大小

Caching 请求的缓存过期时间或者缓存控制值

Content-Type 请求响应的MIME类型

Process 发送此请求的进程,进程ID

Comments 允许用户为此回话添加备注,右击会话添加备注

Custom 允许用户设置自定义值

请求已经发往服务器

已从服务器下载响应结果

请求从断点处暂停

响应从断点处暂停

请求使用HTTP 的HEAD 方法,即响应没有内容(Body)

请求使用HTTP 的POST 方法

请求使用HTTP 的CONNECT 方法,使用HTTPS 协议建立

连接隧道

响应是HTML 格式

响应是一张图片

响应是脚本格式

响应是CSS 格式

响应是XML 格式

响应是JSON 格式

响应是一个音频文件

响应是一个视频文件

响应是一个SilverLight

响应是一个FLASH

响应是一个字体

普通响应成功

响应是HTTP/300、301、302、303 或307 重定向

响应是HTTP/304(无变更):使用缓存文件

响应需要客户端证书验证

服务端错误

会话被客户端、Fiddler 或者服务端终止

2.1.2.Inspectors查看请求/响应报文信息

每个Fiddler抓取到的数据包都会在会话列表中展示,点击具体的一条数据包可以在右侧菜单点击Insepector查看详细内容。Inspectors提供多种方式查看单条HTTP报文信息,默认视图下,上半部分是请求报文,下半部分是响应报文。对于报文内容,提供了多种不同的格式进行查看。

2.1.

3.Statistics进行请求的性能分析

可以看到关于HTTP请求的性能数据分析。

2.1.4.AutoResponder 允许拦截指定规则的请求

AutoResponder允许你拦截指定规则的请求,并返回本地资源或Fiddler资源,从而代替服务器响应。

https://www.360docs.net/doc/64813426.html,poser自定义请求信息

1。Composer允许自定义请求信息发送到服务器,可以手动创建一个新的请求,也可以在会话表中,拖拽一个现有的请求。

2.请求方式:点开可以勾选请求协议是GET、POST等

3.URL地址:输入请求的URL地址

4.HTTP版本:可以勾选HTTP版本

5.请求头:这块区域可以输入请求头信息

6.请求body:POST请求在此区域输入body信息,GET没有body,参数是在URL后跟着的

7.执行:Execute按钮点击后就可以执行请求了

8.请求历史:执行完成后会在右侧History区域生成历史记录

举例:

?模拟一个post请求

首先在Composer的地址栏中输入测试地址的URL,再选择请求方式:POST,然后输入请求头和请求body信息,最后点击execute执行,请求就可以发送成功

啦。请求发送成功后,左边会话列表中会生成一个会话记录,可以查看抓包详情,右侧history区域也会多一个历史请求记录。

2.1.6.Filters请求过滤规则

Fiters是过滤请求用的,左边的窗口不断的更新,当你只想看你关注的请求,这个时候可以通过过滤规则来过滤掉那些不想看到的请求。下面是Fiters 界面,首先勾选Use Filters复选框。

Hosts配置

Fiddler默认是会拦截所有的数据包

?Show only Intranet Hosts 只过滤内部IP

?Show only internet Hosts 只过滤外网IP

Hosts的第二个下拉列表框中各项的含义

?No Host Filter 不设置过滤主机IP条件

?Hide the following Hosts 隐藏不过滤输入到下面文本框中的的Hosts ?Show only the following Hosts 仅过滤显示输入到下面文本框中的Hosts

?Flag the following Hosts 过滤出给输入到下面文本框中的Host设置标识(就是给session加粗效果)

Client process客户端进程配置

?Show only traffic from 仅显示来自选择的通道

?Show only Internet Explorer traffic 仅显示来自IE通道

?Hide traffic from Service Host 隐藏来自服务主机的Host

Request Headers请求首页过滤配置

?Show only if URL contains 仅仅显示URL中包含的字符串(字符串可以URL中一部分,多部分用空格分开,可以是正则或完整的URL)?Hide if URL contains 仅仅隐藏URL中包含的字符串(字符串可以URL 中一部分,多部分用空格分开,可以是正则或完整的URL)

?Flag requests with headers 匹配请求Header包含的字段设置Flag(打一个标签加粗)

?Delete request headers 删除请求中的Header字段

?Set request Header 请求中添加首页字段

Breakpoints设置断点

?Break request on Post 针对Post请求设置断点

?Break request on GET with query string 针对Get请求设置断点

?Break on XMLHttpRequest 针对Ajax请求设置断点

?Break response on Content-type 针对响应报文中首部字段Content-Type匹配成功的session设置断点

Response Status Code 响应状态码

?Hide success(200) 隐藏200状态码

?Hide non-2xx 隐藏不是2xx开头的状态码

?Hide Authentication demands(401,407) 隐藏认证的(401 407)状态码

?Hide redirects(300, 301, 302, 303,307) 隐藏重定向(300 301 302 303 307)状态码

?Hide Not Modifield(304) 隐藏不是缓存(304)的状态码(?这里有疑问,选中后,结果隐藏了304,请求指导)

Response Type and Size 响应类型和报文大小

?Response type and size下拉列表中的过滤条件

?Show all Content-Type 显示所有类型的Content-Type

?Show only IMAGE/* 仅显示图片

?Show only HTML 仅显示HTML

?Show only TEXT/CSS 仅显示CSS

?Show only SCRIPTS 仅显示SCRIPTS

?Show only XML 仅显示XML

?Show only JSON 仅显示JSON

?Hide IMAGE/* 隐藏图片

?Hide smaller than 隐藏小于指定大小的响应实体

?Hide larger than 隐藏大于指定大小的响应实体

?Time HeatMap 时间的热图

?Block script files 阻止返回正常JS文件

?Block image files 阻止返回正常图片文件

?Block SWF files 阻止返回正常SWF文件

?Block CSS files 阻止返回正常CSS文件

Response Header响应首页字段

?Flag responses that set cookies 响应中首页字段有cookies的加上标识(斜体)

?Flag responses with headers 匹配的响应首页字段加上标识(加粗)?Delete response headers 删除响应首页字段

?Set response header 增加响应首部字段

Timeline 请求响应时间

在左侧会话窗口点击一个或多个(同时按下 Ctrl 键),Timeline 便会显示指定内容从服务端传输到客户端的时间:

2.1.7.在请求/响应中添加断点(可修改报文信息)

1)Fiddler中设置断点

位置:Rules-Automatic Breakpoints-Before Requests/After Reponses。如图,所指的位置是可以点击的。共三种状态:

?空白:不设置断点。

?箭头向上:表示断点请求。此时客户端的请求是无法直接到达目标服务器的,需要手动控制(Before Requests)。

?箭头向下:表示断点响应。此时目标服务器的响应是无法直接到达客户端的,需要手动控制(After Reponses)。

2)获取会话信息并修改会话请求的报文信息然后发送给服务器

选择断点请求Rules-Automatic Breakpoints-Before Requests。

步骤:

点击对应的会话->查看请求报文信息->修改报文内容,将报文中的信息要增加的章008修改为009x->Run to completion,把修改后的请求发送给目标服务器。

3)系统中增加了修改后的数据,如下图:

2.1.8.抓取手机App请求(HTTP协议)

1)首先手机和电脑要保持在同一局域网段。

2)电脑肯定必须装fiddler。

3)fiddler设置fiddler->Tools->Options->Connections勾选Allow

remote computers to connect,如下图,记住这里的端口号8888,后

面会用到。

4)查看电脑IP。

5)设置手机代理

手机设置->WLAN设置->选择该wifi,点击wifi打开手机连接的WiFi(手机型号不同可能打开方式也有所不同,大家自行查找)。在这里有个配置代理。

配置代理:选择“手动”,配置服务器为本地IP4的那个地址,端口为fiddler 的默认端口:8888

这样fiddler就可以抓取APP的会话了。其他信息同PC。

2.1.9.APP抓取HTTPS协议的请求

上述4中的设置都是测的HTTP协议的。如果是HTTPS的就需要安装证书。

1)Fidller设置

fiddler>Tools> Options>HTTPS 勾选Capture https connects ,下面的选项也打上勾,actions下选择Trust Root Certificate.(如果是只pc 网址测试只设置这一步就可以了)

弹出框YES

2)手机app抓取HTTPS请求也需要在手机上安装证书

打开手机浏览器输入:http://******:8888 ,这个中间的host地址就是前面查到的本机地址。

出现如下画面,点箭头所指的位置,点击安装就可以了。

3)设置过滤会话

手机上设置代理后,这时候fiddler上抓到的是pc和app所有的请求,如果pc上打开网址,会很多,这时候就需要开启过滤功能了。

打开fiddler>Tools> Options>HTTPS>...from remote clients only,勾选这个选项就可以了。

?from all processes :抓所有的请求

?from browsers only :只抓浏览器的请求

?from non-browsers only :只抓非浏览器的请求

?from remote clients only:只抓远程客户端请求

这样就可以抓取APP上的HTTPS的请求了。

另:手机app设置完代理以后,如果要恢复,记得手机关闭代理,不然手机无法上网。

Linux下抓包工具tcpdump应用详解

TCPDUMP简介 在传统的网络分析和测试技术中,嗅探器(sniffer)是最常见,也是最重要的技术之一。sniffer工具首先是为网络管理员和网络程序员进行网络分析而设计的。对于网络管理人员来说,使用嗅探器可以随时掌握网络的实际情况,在网络性能急剧下降的时候,可以通过sniffer 工具来分析原因,找出造成网络阻塞的来源。对于网络程序员来说,通过sniffer工具来调试程序。 用过windows平台上的sniffer工具(例如,netxray和sniffer pro软件)的朋友可能都知道,在共享式的局域网中,采用sniffer工具简直可以对网络中的所有流量一览无余!Sniffer 工具实际上就是一个网络上的抓包工具,同时还可以对抓到的包进行分析。由于在共享式的网络中,信息包是会广播到网络中所有主机的网络接口,只不过在没有使用sniffer工具之前,主机的网络设备会判断该信息包是否应该接收,这样它就会抛弃不应该接收的信息包,sniffer工具却使主机的网络设备接收所有到达的信息包,这样就达到了网络监听的效果。 Linux作为网络服务器,特别是作为路由器和网关时,数据的采集和分析是必不可少的。所以,今天我们就来看看Linux中强大的网络数据采集分析工具——TcpDump。 用简单的话来定义tcpdump,就是:dump the traffice on a network,根据使用者的定义对网络上的数据包进行截获的包分析工具。 作为互联网上经典的的系统管理员必备工具,tcpdump以其强大的功能,灵活的截取策略,成为每个高级的系统管理员分析网络,排查问题等所必备的东东之一。 顾名思义,TcpDump可以将网络中传送的数据包的“头”完全截获下来提供分析。它支持针对网络层、协议、主机、网络或端口的过滤,并提供and、or、not等逻辑语句来帮助你去掉无用的信息。 tcpdump提供了源代码,公开了接口,因此具备很强的可扩展性,对于网络维护和入侵者都是非常有用的工具。tcpdump存在于基本的FreeBSD系统中,由于它需要将网络界面设置为混杂模式,普通用户不能正常执行,但具备root权限的用户可以直接执行它来获取网络上的信息。因此系统中存在网络分析工具主要不是对本机安全的威胁,而是对网络上的其他计算机的安全存在威胁。 普通情况下,直接启动tcpdump将监视第一个网络界面上所有流过的数据包。 ----------------------- bash-2.02# tcpdump

以太网常用抓包工具介绍_464713

v1.0 可编辑可修改 i RTUB_105_C1 以太网常用抓包工具介绍 课程目标: 课程目标1:了解常见抓包软件 课程目标2:掌握根据需要选择使用抓包软件并分析报文

v1.0 可编辑可修改 目录 第1章以太网常用抓包工具介绍.............................................................................................................. 1-1 1.1 摘要 ................................................................................................................................................ 1-1 1.2 简介 ................................................................................................................................................ 1-1 1.3 抓包工具介绍 ................................................................................................................................ 1-2 1.4 Sniffer使用教程 .......................................................................................................................... 1-3 1.4.1 概述 ..................................................................................................................................... 1-3 1.4.2 功能简介 ............................................................................................................................. 1-3 1.4.3 报文捕获解析 ..................................................................................................................... 1-4 1.4.4 设置捕获条件 ..................................................................................................................... 1-8 1.4.5 报文放送 ........................................................................................................................... 1-10 1.4.6 网络监视功能 ................................................................................................................... 1-12 1.4.7 数据报文解码详解 ........................................................................................................... 1-14 1.5 ethreal的使用方法 .................................................................................................................... 1-28 1.5.1 ethreal使用-入门 ......................................................................................................... 1-28 1.5.2 ethereal使用-capture选项 ......................................................................................... 1-30 1.5.3 ethereal的抓包过滤器 ................................................................................................... 1-31 1.6 EtherPeekNX ................................................................................................................................ 1-35 1.6.1 过滤条件设置 ................................................................................................................... 1-35 1.6.2 设置多个过滤条件 ........................................................................................................... 1-41 1.6.3 保存数据包 ....................................................................................................................... 1-45 1.6.4 分析数据包 ....................................................................................................................... 1-47 1.6.5 扩展功能 ............................................................................................................................. 1-1 1.6.6 简单分析问题的功能 ......................................................................................................... 1-5 1.6.7 部分解码功能 ..................................................................................................................... 1-9 1.6.8 案例 ..................................................................................................................................... 1-1 1.7 SpyNet ............................................................................................................................................ 1-1 1.7.1 使用简介 ............................................................................................................................. 1-1 1.7.2 使用步骤: ......................................................................................................................... 1-2 i

Fiddler2

Fiddler2 主菜单 六个主菜单分别是: 文件(File) Capture Traffic ——启用捕获功能,快捷键F12 此功能的开启/关闭状态,程序安装后默认是开启的。可以在Fiddler 底部状态栏最左侧看到:(开启状态)、(关闭状态) 也可以通过鼠标点击状态栏该图标来进行切换。 Load Archive... ——载入本地保存的Session 压缩包 Save ——保存 All Sessions... ——保存捕获到的全部Session 到压缩包 Selected Sessions ·in ArchiveZip... ——保存当前选定的Session 为压缩包 ·in Visual Studio Web Test... ——保存当前选定的Session 为Visual Studio Web Test ·in Text... ——保存当前选定的Session为文本 ·in Text (Headers only)... ——保存当前选定的Session 为文本(仅Header) Request ·Entire Request... ——保存当前选定的Session 整个请求(包括Header) ·Request Body... ——保存当前选定的Session 请求的内容(不包括Header)Response ·Entire Response... ——保存当前选定的Session 整个响应(包括Header) ·Response Body... ——保存当前选定的Session 响应的内容(不包括Header)Properties ——当前选择Session 的属性 包括Session 状态、响应包的大小,客户端服务器信息(如进程、端口、传输字节数、TTLB、客户端IP、服务器IP、TTFB等),请求各环节的时间情况、WinINET 缓存信息等。如下图: TTFB (Time-to-First-Byte) 是指:从第一个请求发出到测试工具接收到服务器应答数据的第一个字节之间的平均时间。 TTLB (Time-to-Last-Byte) 是指:从第一个请求发出到测试工具接收到服务器应答数据的最

IGMP及抓包分析

IGMP IGMP 是Internet Group Management Protocol(互联网组管理协议)的简称。它是TCP/IP 协议族中负责IP 组播成员管理的协议,用来在IP 主机和与其直接相邻的组播路由器之间建立、维护组播组成员关系。 到目前为止,IGMP 有三个版本: 1、IGMPv1(由RFC 1112 定义) 2、IGMPv2(由RFC 2236 定义) 3、IGMPv3(由RFC 3376定义) 一、IGMPv1 1.1报文格式 1、版本: 版本字段包含IGMP版本标识,因此设置为1。 2、类型: 成员关系查询(0x11) 成员关系报告(0x12) 3、校验和 4、组地址: 当一个成员关系报告正被发送时,组地址字段包含组播地址。 当用于成员关系查询时,本字段为0,并被主机忽略。 1.2组成员加入过程 当一个主机希望接收一个组播组的数据,则发送成员加入报告给组播组。

IGMPv1 join包如下: 1.3查询与响应过程 路由器RTA(IGMP查询器)周期性地(默认60秒)向子网内所有主机(224.0.0.1代表子网内所有主机)发送成员关系查询信息。

所有主机收到IGMPv1成员关系查询信息,一主机首先向组播组发送IGMPv1成员关系报告。 组的其他成员监听到报告后抑制自己的成员关系报告发送。 1.4 抑制机制 当主机收到IGMP成员关系查询时,对它已经加入的每个组播组启动一个倒计数报告计时器。各个报告计时器初始值为从0到最大响应之间一个随机数,默认值是10秒。 计时器到时的主机则主动发送成员关系报告,目的地为该主机所属的组地址。 其它主机收到该成员关系报告,则抑制成员关系报告的发送,并删除计时器。 1.5 组成员离开过程 主机“默不作声”地离开组(不发送报告了)。 路由器发送成员关系查询信息。 路由器没有收到该组的IGMP报告,则再发送成员关系信息(3次查询周期过后)。 组播组超时,剪枝。 二、IGMPv2 2.1报文格式 1、类型 成员关系查询(0x11) 常规查询:用于确定哪些组播组是有活跃的,即该组是否还有成员在使用,常规查询地址由全零表示; 特定组查询:用于查询某具体组播组是否还有组成员。 版本2成员关系报告(0x16) 版本1成员关系报告(0x12) 离开组消息(0x17)

抓包工具演示

Wireshark抓包软件简单使用 wireshark是一款抓包软件,比较易用,在平常可以利用它抓包,分析协议或者监控网络。 一、抓包使用简单过程: Wireshark启动界面: 看到启动界面后,现在主要会用到这几个按钮:

2.点击“开始”获取抓取结果(抓取到的为未加密数据)

4.显示结果:

加密数据抓取: 抓取结果:

二、捕捉过滤器使用方法: Protocol(协议): 可能的值: ether, fddi, ip, arp, rarp, decnet, lat, sca, moprc, mopdl, tcp and udp. 如果没有特别指明是什么协议,则默认使用所有支持的协议。 Direction(方向): 可能的值: src, dst, src and dst, src or dst 如果没有特别指明来源或目的地,则默认使用“src or dst”作为关键字。 例如,”host 10.2.2.2″与”src or dst host 10.2.2.2″是一样的。 Host(s): 可能的值:net, port, host, portrange. 如果没有指定此值,则默认使用”host”关键字。 例如,”src 10.1.1.1″与”src host 10.1.1.1″相同。 Logical Operations(逻辑运算): 可能的值:not, and, or. 否(“not”)具有最高的优先级。或(“or”)和与(“and”)具有相同的优先级,运算时从左至右进行。 例如,

“not tcp port 3128 and tcp port 23″与”(not tcp port 3128) and tcp port 23″相同。“not tcp port 3128 and tcp port 23″与”not (tcp port 3128 and tcp port 23)”不同。 例子: tcp dst port 3128 //捕捉目的TCP端口为3128的封包。 ip src host 10.1.1.1 //捕捉来源IP地址为10.1.1.1的封包。 host 10.1.2.3 //捕捉目的或来源IP地址为10.1.2.3的封包。 ether host e0-05-c5-44-b1-3c //捕捉目的或来源MAC地址为e0-05-c5-44-b1-3c的封包。如果你想抓本机与所有外网通讯的数据包时,可以将这里的mac地址换成路由的mac 地址即可。 src portrange 2000-2500 //捕捉来源为UDP或TCP,并且端口号在2000至2500范围内的封包。 not imcp //显示除了icmp以外的所有封包。(icmp通常被ping工具使用) src host 10.7.2.12 and not dst net 10.200.0.0/16 //显示来源IP地址为10.7.2.12,但目的地不是10.200.0.0/16的封包。 (src host 10.4.1.12 or src net 10.6.0.0/16) and tcp dst portrange 200-10000 and dst net 10.0.0.0/8 //捕捉来源IP为10.4.1.12或者来源网络为10.6.0.0/16,目的地TCP端口号在200至10000之间,并且目的位于网络10.0.0.0/8内的所有封包。 src net 192.168.0.0/24 src net 192.168.0.0 mask 255.255.255.0 //捕捉源地址为192.168.0.0网络内的所有封包。

wireshark抓包分析实验报告

Wireshark抓包分析实验 若惜年 一、实验目的: 1.学习安装使用wireshark软件,能在电脑上抓包。 2.对抓出包进行分析,分析得到的报文,并与学习到的知识相互印证。 二、实验内容: 使用抓包软件抓取HTTP协议通信的网络数据和DNS通信的网络数据,分析对应的HTTP、TCP、IP协议和DNS、UDP、IP协议。 三、实验正文: IP报文分析: 从图中可以看出: IP报文版本号为:IPV4 首部长度为:20 bytes 数据包长度为:40 标识符:0xd74b 标志:0x02 比特偏移:0 寿命:48 上层协议:TCP 首部校验和:0x5c12 源IP地址为:119.75.222.18 目的IP为:192.168.1.108

从图中可以看出: 源端口号:1891 目的端口号:8000 udp报文长度为:28 检验和:0x58d7 数据长度:20 bytes UDP协议是一种无需建立连接的协议,它的报文格式很简单。当主机中的DNS 应用程序想要惊醒一次查询时,它构造一个DNS查询报文段并把它给UDP,不需要UDP之间握手,UDP为报文加上首部字段,将报文段交给网络层。

第一次握手: 从图中看出: 源端口号:56770 目的端口号:80 序列号为:0 首部长为: 32 bytes SYN为1表示建立连接成功当fin为1时表示删除连接。

第二次握手: 从图中看出: 源端口号是:80 目的端口号为:56770 序列号为:0 ack为:1 Acknowledgement为1表示包含确认的报文Syn为1表示建立连接。

第三次握手: 从图中看出: 源端口:56770 目的端口:80 序列号为:1 ACK为:1 首部长为:20bytes Acknowledgement为1表示包含确认的报文 所以,看出来这是TCP连接成功了 Tcp是因特网运输层的面向连接的可靠的运输协议,在一个应用进程可以开始向另一个应用进程发送数据前,这两个进程必须先握手,即它们必须相互发送预备文段,建立确保传输的参数。

WIN8系统抓包工具使用介绍

抓包过程简要说明 对于工程上某些需要确认网管下发到设备上的数据或者设备上报给网管的数据正确性,需要对网卡进行数据抓包分析。现将详细的抓包方法进行说明(此版本抓包工具可用于windows server2003、WIN7和windows server2008操作系统上,其他的没试用过) 说明: windows server2008操作系统有两种,一种32位,一种64位。 查看操作系统位数的方法有两种(输入命令后可能会等待5~20s时间): 1、运行---输入“cmd”---在命令提示符窗口中输入“systeminfo”---找到其中的“System type:(系统类型)”对应的就是了。 2、运行DXDIAG就可以查看系统位数了。x86代表32位,X64代表64位! 该抓包工具根据操作系统位数有以下区别,x86为32位操作系统,x64为64位操作系统。本文档以32位操作系统为例进行说明。 步骤一:将附件的netmon_34.rar解压到任何位置,例如D:\ 步骤二:运行D:\netmon_3\ NM34_x86.exe文件,执行安装,步骤中全部选择默认安装即可。安装完成后,桌面会生成Microsoft Network Monitor 3.4的快捷图标。 步骤三:双击运行Microsoft Network Monitor 3.4,在菜单栏选择Tools->Options..可以看到下面的面板,在Faster Parsing上点击右键选择Create->Create From Selected,

步骤四:在Create New Parser Profile面板中可以自己命名Name(本例中命名为fiberhome_set,可自定义), 并选中路径列表中的第2项,然后选择Open Folder,

DNS抓包分析

TCP/IP原理与应用课程作业一对DNS域名系统的抓包分析 姓名:XXX 学号:XXXXXXXXXX 学院:计算机科学与工程

一、实验目的 通过网络抓包试验,深刻理解TCP/IP协议簇中DNS域名系统的使用方式与报文具体格式与含义,加强对课程的理解与应用。 二、相关原理 2.1 DNS的定义 DNS 是域名系统(Domain Name System) 的缩写,它是由解析器和域名服务器组成的。域名服务器是指保存有该网络中所有主机的域名和对应IP地址,并具有将域名转换为IP地址功能的服务器。其中域名必须对应一个IP地址,而IP地址不一定有域名。域名系统采用类似目录树的等级结构。域名服务器为客户机/服务器模式中的服务器方,它主要有两种形式:主服务器和转发服务器。将域名映射为IP地址的过程就称为“域名解析”。在Internet上域名与IP地址之间是一对一(或者多对一)的,域名虽然便于人们记忆,但机器之间只能互相认识IP地址,它们之间的转换工作称为域名解析,域名解析需要由专门的域名解析服务器来完成,DNS就是进行域名解析的服务器。DNS 命名用于Internet 等TCP/IP 网络中,通过用户友好的名称查找计算机和服务。当用户在应用程序中输入DNS 名称时,DNS 服务可以将此名称解析为与之相关的其他信息,如IP 地址。因为,你在上网时输入的网址,是通过域名解析系统解析找到了相对应的IP地址,这样才能上网。其实,域名的最终指向是IP。 2.2 DNS的构成 在IPV4中IP是由32位二进制数组成的,将这32位二进制数分成4组每组8个二进制数,将这8个二进制数转化成十进制数,就是我们看到的IP地址,其范围是在0~255之间。因为,8个二进制数转化为十进制数的最大范围就是0~255。现在已开始试运行、将来必将代替IPv4的IPV6中,将以128位二进制数表示一个IP地址。 2.3 DNS的查询 DNS查询可以有两种解释,一种是指客户端查询指定DNS服务器上的资源记录(如A记录),另一种是指查询FQDN名的解析过程。 一、查询DNS服务器上的资源记录 您可以在Windows平台下,使用命令行工具,输入nslookup,返回的结果包括域名对应的IP地址(A记录)、别名(CNAME记录)等。除了以上方法外,还可以通过一些DNS查询站点如国外的国内的查询域名的DNS信息。 二、FQDN名的解析过程查询 若想跟踪一个FQDN名的解析过程,在Linux Shell下输入dig www +trace,返回的结果包括从跟域开始的递归或迭代过程,一直到权威域名服务器。 2.4 DNS的报文格式 DNS报文的首部:

fiddler添加查看时间列

今天遇到了一个关于抓取请求响应时间的问题,这里做一下简单的记录。 使用fiddler的Statistics标签页进行查看 使用FiddlerScript让我们的查看变得更加容易 提前说明:fiddler版本号:v4.6.20171.26113,为什么这里要说明一下版本号,是因为有小伙伴发现了他的fiddler加入了下面的代码没有任何效果,所以如果小伙伴们发现自己的fiddler设置之后还是找不到响应时间的列,请查找一下自己的版本号哦。 步骤1:找到FiddlerScript这个标签 步骤2:将下面的code加入到Script中 public static BindUIColumn("TimeTaken/ms", 120) function TimeTaken(oS: Session):String{ var sResult = "0"; var t1_ms = oS.Timers.ClientBeginResponse.ToUniversalTime().Millisecond; var t1_m = oS.Timers.ClientBeginResponse.ToUniversalTime().Minute; var t1_s = oS.Timers.ClientBeginResponse.ToUniversalTime().Second; var t1 = t1_m*60*1000 + t1_s*1000 + t1_ms ; var t2_ms = oS.Timers.ClientDoneRequest.ToUniversalTime().Millisecond; var t2_m = oS.Timers.ClientDoneRequest.ToUniversalTime().Minute; var t2_s = oS.Timers.ClientDoneRequest.ToUniversalTime().Second;

802.11抓包分析

802.11抓包分析 1.实验目的 分析802.11协议,了解802.11的帧格式 2.实验环境及工具 操作系统:ubuntu 实验工具:WireShark 3.实验原理 (1)802.11MAC层数据帧格式: Bytes 2 2 6 6 6 2 0-2312 4 Bits 2 2 4 1 1 1 1 1 1 1 1 Version:表明版本类型,现在所有帧里面这个字段都是0 Type:指明数据帧类型,是管理帧,数据帧还是控制帧,00表示管理帧,01表示控制帧,10表示数据帧 Subtype:指明帧的子类型 ,Data=0000,Data+CF-ACK=0001,Data+CF-Poll=0010, Data+CF-ACK+CF-Poll=0011,Nulldata=0100,CF-ACK=0101, CF-Poll=0110,Data+CF-ACK+CF-Poll=0111,QoS Data=1000, Qos Data+CF-ACK=1001,QoS Data+CF-Poll=1010, QoS Data+CF-ACK+CF-Poll=1011,QoS Null =1100, QoS CF-ACK=1101,QoS CF-Poll=1110,QoS Data+CF-ACK+CF-Poll=1111 To DS/From DS:这两个数据帧表明数据包的发送方向,分四种情况: 若数据包To DS为0,From DS为0,表明该数据包在网络主机间传输 若数据包To DS为0,From DS为1,表明该数据帧来自AP

若数据包To DS为1,From DS为0,表明该数据帧发送往AP 若数据包To DS为1,From DS为1,表明该数据帧是从AP发送往AP

抓包工具使用简介

抓包工具wireshark使用简介 在wireshark安装包安装完成后,以管理员身份运行Wireshark.exe,进入wireshark主界面,如图1-1所示。 图1-1 wireshark主界面 在主界面上,在菜单栏中选择Capture->interface,在点击interface按钮弹出的对话框中点击start按钮,进入如图1-2所示界面。 图1-2启动wireshark 当您在客户端点击某路视频时,会出现如图1-3所示界面,目前我们播放视频采用的是UDP协议,你在抓包工具中看到的大部分数据包都是UDP数据包。此时如果你只想去查看给某台机器上发的数据包时,可以通过过滤条件进行过滤,比如我只想查看我给172.20.32.168这台机器上发送的数据包,那么你只需要在Filter后面输入

ip.dst==172.20.32.168即可,需要注意的是这里是“==”而不是“=”。多个条件之间用&&。 数据过滤操作如图1-4所示。 图1-3 视频数据展示界面 图1-4数据过滤界面 此时你看到的数据包就都是发给172.20.32.168的UDP数据包,此处需要说明的是如果你点击视频时播放不出来视频,那么是不会有持续的UDP数据包发给指定的客户端的,客户端控件播放不出来视频那就不是控件的问题了,因为就根本没有视频数据包发送到客户端。 如果你在抓包时发现有持续的数据包时,那么你想看一下你抓的数据包是否正常,能不能播放出来,那么也可以通过wireshark将抓的数据包保存成文件用VLC播放试一下,具体操作流程如下: (1)点击某条视频数据,右键选择decode as(如图1-5),此时会弹出如图1-6所示界面;(2)在如图1-6所示的界面上选择RTP,点击OK,此时就会把所有的UDP数据包转换成RTP数据包,转换之后界面如图1-7所示; (3)在图1-7所示的界面上,在菜单栏中选择Telephony,在下拉的菜单中选择RTP,在其子菜单中选择Stream analysis,会弹出如图1-8所示界面; (4)在图1-8所示的界面上点击Savepayload按钮,进入视频保存页面(如图1-9),选择你保存的位置并设置保存的视频文件名; (5)此时就会在保存的目录下生成出来对应的视频文件,此处需要说明的是视频文件不

Fiddler使用手册

Fiddler的基本页面 Inspectors tab下有很多查看Request或者Response的消息。其中Raw Tab可以查看完整的消息,Headers tab 只查看消息中的header. 如下图 Fiddler的HTTP统计视图

通过陈列出所有的HTTP通信量,Fiddler可以很容易的向您展示哪些文件生成了您当前请求的页面。使用Statistics页签,用户可以通过选择多个会话来得来这几个会话的总的信息统计,比如多个请求和传输的字节数。 选择第一个请求和最后一个请求,可获得整个页面加载所消耗的总体时间。从条形图表中还可以分别出哪些请求耗时最多,从而对页面的访问进行访问速度优化 QuickExec命令行的使用 Fiddler的左下角有一个命令行工具叫做QuickExec,允许你直接输入命令。 常见得命令有

help 打开官方的使用页面介绍,所有的命令都会列出来 cls 清屏(Ctrl+x 也可以清屏) select 选择会话的命令 ?.png 用来选择png后缀的图片 bpu 截获request Fiddler中设置断点修改Request Fiddler最强大的功能莫过于设置断点了,设置好断点后,你可以修改httpRequest 的任何信息包括host, cookie或者表单中的数据。设置断点有两种方法 第一种:打开Fiddler 点击Rules-> Automatic Breakpoint ->Before Requests(这种方法会中断所有的会话) 如何消除命令呢?点击Rules-> Automatic Breakpoint ->Disabled 第二种: 在命令行中输入命令: bpu https://www.360docs.net/doc/64813426.html, (这种方法只会中断https://www.360docs.net/doc/64813426.html,) 如何消除命令呢?在命令行中输入命令bpu

Fiddler的几个用法

Fiddler的几个用法 1、查看请求 作用:查看请求和返回包,用户一般性检查或者自动化获取包 用法:只要打开fiddler,将界面稍作设置即可,可使用与以ie为内核的所有浏览器。 图0 其中Capturing为是否实行抓包;Web Browsers为实行抓包浏览器类型选项。 可查看内容:Statistisc、Inspectors、Timeline 1)基本数据:请求时间,请求编码,基本性能等

图1 2)请求所有信息 图2 3)时间线 图3 2、构造请求:Request Builder 我们可以通过fiddler构造一个自己需要的请求,可以自己全新输入,也可以从左侧Web sessions中将选定请求拖到右面Request Builder。修改补充所需要的参数后可以点击Execute 执行该请求,来查看请求返回是否符合预期。 该方法的缺点是无法将请求返回输出到web浏览器上。 图4 3、修改请求(断请求) 一般情况下前台js会对用户输入进行过滤,而从安全角度上来讲,后台也需要对传入的数据(参数)进行过滤,因此在测试过程中需要构造类似脏数据去向后台施压,如何绕过前台的限制呢?我们使用如下方法: 1)首先,我们先完成一个正常的请求(从前台页面完成输入),所有的输入都符合js

校验通过要求,记录下该请求。如图5 图5 2)我们将该url进行拷贝。如图6 图6 3)在工具左下方输入bpu url。如图7 图7 4)去除参数(当然如果你制定就是这个请求下的所有参数的话就不需要去除参数,但一般参数中都会有随机码,不去除基本不可能断住该请求)回车。如图8 图8 5)我们再次从前台页面调用这个cgi,可以看到左侧有请求前出现红色图标(图9),这表明该请求已经被断住。此时看该请求右边响应栏是空白的,说明请求没有被发送到cgi 和后台。如图10 图9

使用fiddler限制网速的调试及设置方法

1.下载并安装fiddler 2.Fiddler限速的方法是以网络延迟的方式实现的 网络延迟*网速=传输字节数(理解不了的,就考虑匀速运动时,速度*时间=位移哈) Fiddler的延迟时间以每传输1KB需要延迟的时间(毫秒)来算,看你想定义多少的网速哈 3.设置方法 a)设置---自定义规则,打开配置文件,修改simulate modem speed这种模式时的网络 延迟时间(上传延迟和下载延迟分别设置,一般情况的网络,上载延迟大于下载延 迟),具体修改延迟为多少,根据你计算的结果来,比如你要模拟上传速度为 100KBps的网络,那上载延迟就是1KB/100KBps=0.01s=100ms,就是设成100啦 B)保存配置文件,返回到主界面,选择设置—perfomance,勾选simulate Modem speeds. 注意:每次编辑并保存配置文件后,该选项会被取消,请重新勾选 4.手机代理设置 a)工具—fiddler选择—常规,勾选“允许远程计算机连接”

b)工具—fiddler选项—连接,勾选“连接上一级网关代理”,端口默认8888,保存即 可。 c)接下来就是设置你手机wifi的了,要求手机和主机在同一个网络内,设置代理,代 理端口8888,代理服务器就是主机IP 5.如何设置fiddler不要限速主机浏览器呢? Fiddler作为代理的方式,如果你在fiddler选项—连接,勾选了“作为系统启动代理”,就是主机系统访问网络都通过了fiddler来代理的,那么取消这个勾选就可以了 (说明:我上传的这个版本有点落后,对于这个选项只要做了更改,只能重新启动fiddler 才能生效哈) 6.一般我们说10M的网络,是10Mbps=10*1024Kbps=10*1024/8KBps=128KBps Cindy Lee 2015. 10

数据包抓包分析

数据链路层数据包抓包分析 实验内容 (1)安装Wireshark软件。 (2)掌握抓包软件的使用 (3)掌握通过抓包软件抓取帧并进行分析的办法 实验步骤 (1)常用的抓包软件包括Sniffer、NetXRay、Wireshark (又名EtheReal)。 我们采用免费的Wireshark,可以从https://www.360docs.net/doc/64813426.html,或其他网站下载。安装完成后,Wireshark的主界面和各模块功能如下: 命令菜单(command menus):最常用菜单命令有两个:File、Capture。File菜单允许你保存捕获的分组数据或打开一个已被保存的捕获分组数据文件。Capture菜单允许你开始捕获分组。 显示筛选规则(display filter specification):在该字段中,可以填写协议的名称或其他信息,根据此内容可以对分组列表窗口中的分组进行过滤。 捕获分组列表(listing of captured packets):按行显示已被捕获的分组内容,其中包括:Wireshark赋予的分组序号、捕获时间、分组的源地址和目的地址、协议类型、分组中所包含的协议说明信息。在该列表中,所显示的协议类型是发送或接收分组的最高层协议的类型。分组首部明细(details of selected packet header):显示捕获分组列表窗口中被选中分组的头部详细信息。包括:与以太网帧有关的信息,与包含在该分组中的IP数据报有关的信息。如果利用TCP或UDP承载分组, Wireshark也会显示TCP或UDP协议头部信息。最后,分组最高层协议的头部字段也会被显示。 分组内容窗口(packet content):以ASCII码和十六进制两种格式显示被捕获帧的完整内容。(2)下面我们进行抓包练习。 在capture菜单中选中options,可以设置抓包选项,如下图所示,这里我们需要选

抓包工具学习总结

抓包工具学习 一、配置镜像端口方法:(机换器型号:S2008) 方法一: 1、打开串口,把串口线接入交换机端口 2、从串口“选项-会话选项”把“波特率设为9600” 3、按确认键 4、输入system-view 5、输入monitor-port e0/8 //8指的是PC线接到交换机的端口号(如果要撤销该端口使用命令: (undo port mirror Ethernet 0/1 to Ethernet 0/2 observing-port Ethernet 0/8) (undo monitor-port e0/8),如果需查看端口是否成功用该命令:display mirror) 6、port mirror Ethernet 0/1 to Ethernet 0/2 //指的是盒接到交换机1到2之间的端口号都可 以抓包 7、配置完后启动Ethereal抓包 方法二: 可以一次性定义镜像和被镜像端口 port mirror Ethernet 0/1 to Ethernet 0/2 observing-port Ethernet 0/8 //0/1 to Ethernet 0/2被镜像端口号,0/8指PC接到交换机端口号 二、抓包工具如何使用: 1、抓包工具基础功能介绍 从本机上双击Ethereal工具,在工具栏目点击capture->Interfaces选项界面 Packets/s 指的是每秒钟抓包的个数。Packets 指抓包总数量,点击options进入抓包过虑条件页面,Interface 选择本机网卡,IP address 指本机IP;capture packets in promiscuous mods 指的混合模式抓包;capture Filter 指是输入过虑条件;file 指定包存放路径;update list of packets in real time 指抓包过程中“实时更新”;Automatic scrolling in live capture 指以滚动方式显示;Hide capture info dialog 指显示TCP/UDP/ICMP/ARP等信息点击start开始抓包;cancle 退出抓包 2、抓包前过虑使用命令: 在capture->options->capture Filter对应框输入: Host 119.1.1.180 //指的是抓180机顶盒包 Ether host 00:07:63:88:88:08 //在没IP情况下抓盒子包,比如DHCP还未给机顶盒分配到IP时,此时需要抓包 Port 33200 //指指定端口抓包 Port 554 //指rtsp包 Port 123 //指NTP服务器包 (Port 33200 || port 8082 ) && host 119.1.1.180 //指抓33200端口同时也抓8082端口包,同时还抓180盒子包 Host 238.255.2.2 //指抓一个组播流包