配置rhel 6 syslog

配置rhel 6.4(64位)安装使用

syslog-ng 3.5

Linux保存了系统中所发生事件的详细记录,这些记录称作日志文件或消息文件。可以查阅日志文件来确定系统当前状态,观察入侵者踪迹,寻找某特定程序(或事件)相关的数据。syslogd与klogd(监控linux内核提交的消息)守护进程负责记录,发送系统或工具产生的信息,二者的配置文件都是/etc/syslog.conf。当系统内核或工具产生信息时,通过调用相关函数将信息发送到syslogd或klogd守护进程。syslogd与klogd守护进程会根据

/etc/syslog.conf中的配置信息,对消息的去向作出处理。syslog协议的详细描述在RFC3164中。

logrotate工具用来定期重命名、压缩、邮递系统日志文件,它可以保证日志文件不会占用太大的磁盘空间。

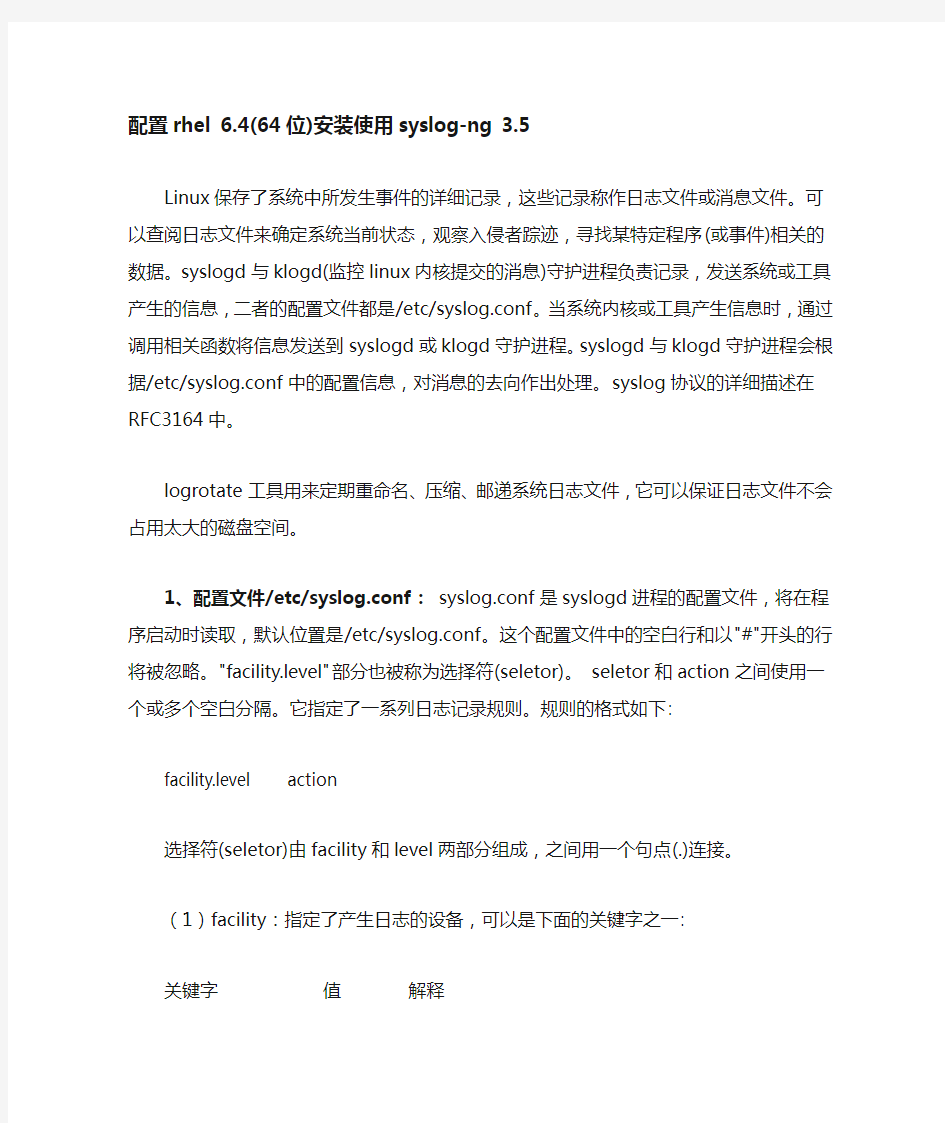

1、配置文件/etc/syslog.conf:syslog.conf是syslogd进程的配置文件,将在程序启动时读取,默认位置是/etc/syslog.conf。这个配置文件中的空白行和以"#"开头的行将被忽略。"facility.level"部分也被称为选择符(seletor)。seletor和action之间使用一个或多个空白分隔。它指定了一系列日志记录规则。规则的格式如下:

facility.level action

选择符(seletor)由facility和level两部分组成,之间用一个句点(.)连接。

(1)facility:指定了产生日志的设备,可以是下面的关键字之一:

关键字值解释

kern 0 内核信息,首先通过klogd传递

user 1 由用户程序生成的信息

mail 2 与电子邮件有关的信息

daemon 3 与inetd守护进程有关的信息

auth 4 由pam_pwdb报告的认证活动

syslog 5 由syslog生成的信息

lpr 6 与打印服务有关的信息

news 7 来自新闻服务器的信息

uucp 8 由uucp生成的信息(uucp = unix to unix copy)

cron 9 与cron和at有关的信息

authpriv 10 包括私有信息(如用户名)在内的认证活动

ftp 11 与FTP有关的信息

12-15 系统保留

local0 ~ local7 16-23 由自定义程序使用,例如使用local5做为ssh功能

mark syslog内部功能,用于生成时间戳

* 通配符代表除了mark以外的所有功能

在大多数情况下,任何程序都可以通过任何facility发送日志消息,但是一般都遵守约定俗成的规则。比如,只有内核才能使用"kern"facility。注意syslog保留从“local0”到“local7”这几个设备号来接受从远程服务器和网络设备上发送过来的日志信息。路由器,交换机,防火墙和负载均衡器都很容易给它们各自配置一个独立的日志文件。

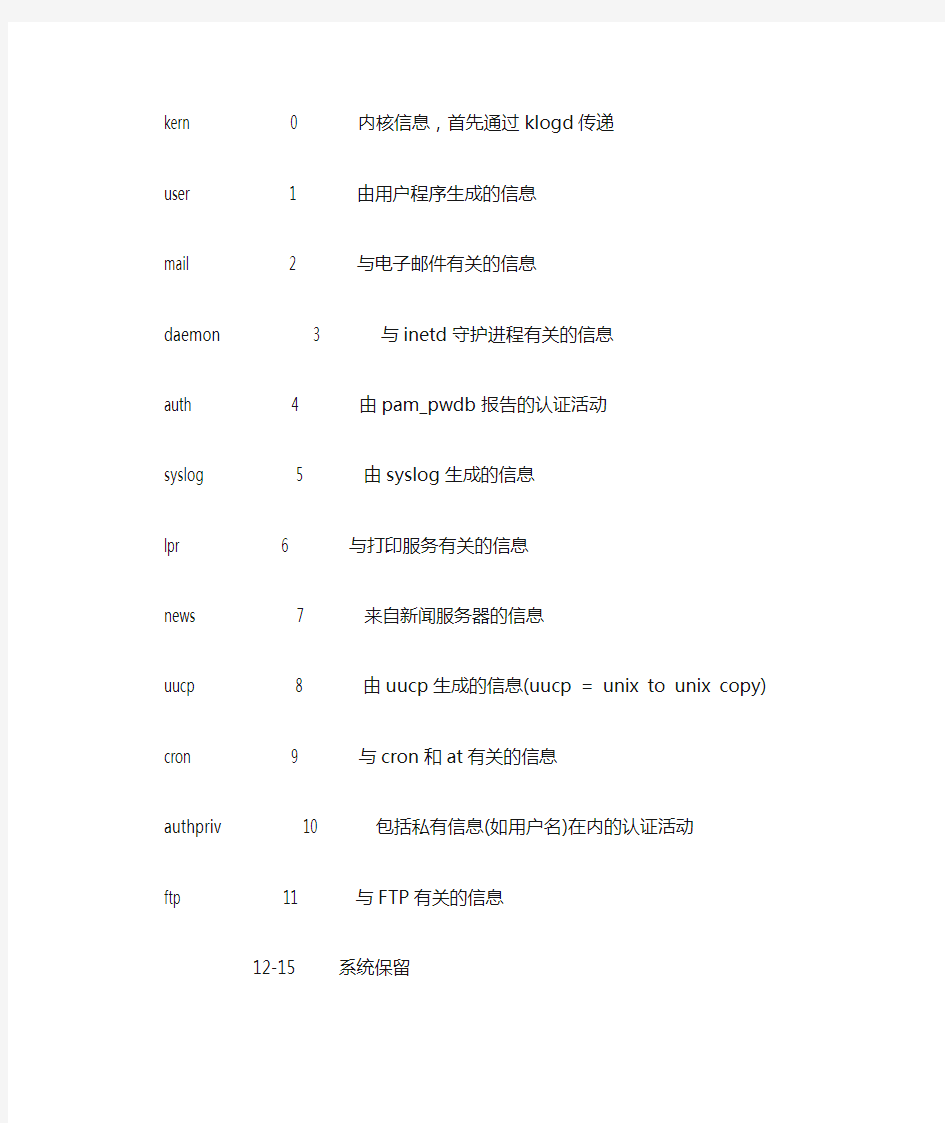

(2)level:指定了消息的优先级,可以是下面的关键字之一(降序排列,严重性越来越低):

关键字值解释

emerg 0 系统不可用

alert 1 需要立即被修改的条件

crit 2 (临界)阻止某些工具或子系统功能实现的错误条件

err 3 阻止工具或某些子系统部分功能实现的错误条件

warning 4 预警信息

notice 5 具有重要性的普通条件

info 6 提供信息的消息

debug 7 不包含函数条件或问题的其他信息

none (屏蔽所有来自指定设备的消息)没有优先级,通常用于排错

* 除了none之外的所有级别

facility部分可以是用逗号(,)分隔的多个设备,而多个seletor之间也可以通过分号(;)组合在一起。注意多个组合在一起的选择符,后面的会覆盖前面的,这样就允许从模式中排除一些优先级。默认将对指定级别以及更严重级别的消息进行操作,但是可以通过2个操作符进行修改。等于操作符(=)表示仅对这个级别的消息进行操作,不等操作符(!)表示忽略这个级别以及更严重级别的消息。这两个操作符可以同时使用,不过"!"必须出现在"="的前面。(3)动作action:动作确定了syslogd与klogd守护进程将日志消息发送到什么地方去。有以下几种选择:

普通文件:使用文件的绝对路径来指明日志文件所在的位置,例如:/var/log/cron。

终端设备:终端可以是/dev/tty0~/dev/tty6,也可以为/dev/console。

用户列表:例如动作为“root hackbutter”,将消息写入到用户root与hackbutter的计算机屏幕上。

远程主机:将信息发往网络中的其他主机的syslogd守护进程,格式为“@hostname”。

(4)配置文件的语法说明:

*用作设备或优先级时,可以匹配所有的设备或优先级。

*用作动作时,将消息发送给所有的登录用户。

多个选择器可在同一行中,并使用分号分隔开,且后面的会覆盖前面的。如

uucp,news.crit。

关键字none用作优先级时,会屏蔽所有来自指定设备的消息。

通过使用相同的选择器和不同的动作,同一消息可以记录到多个位置。

syslog.conf文件中后面的配置行不会覆盖前面的配置行,每一行指定的动作都独立的运作。

(5)我的Ubuntu中默认的/etc/syslog.conf内容:

[python]view plaincopyprint?

1.# /etc/syslog.conf syslogd的配置文件

2.# 更多信息参考syslog.conf(5)

3.#

4.# 首先是一些标准的日志文件,消息由相应设备发送

5.#

6.# 认证活动auth,authpriv的日志消息发送到auth.log中

7.auth,authpriv.* /var/log/auth.log

8.# 除auth和authpriv之外的所有设备的所有消息都要发送到syslog中

9.*.*;auth,authpriv.none -/var/log/syslog

10.# cron及at的消息发送到cron.log

11.#cron.* /var/log/cron.log

12.# inetd的所有消息发送到daemon.log

13.daemon.* -/var/log/daemon.log

14.# 内核的所有消息(如klogd的消息)发送到kernlog

15.kern.* -/var/log/kern.log

16.# 打印服务的所有消息发送到lpr.log

17.lpr.* -/var/log/lpr.log

18.# 邮件的所有消息发送到mail.log

19.mail.* -/var/log/mail.log

20.# 用户程序的所有消息发送到user.log

https://www.360docs.net/doc/671374197.html,er.* -/var/log/user.log

22.#

23.# 邮件系统的日志记录。分割成不同的文件,以便能够比较容易地写脚本来

24.# 解析这些文件

25.#

26.# 邮件的info或更高级别的消息发送到https://www.360docs.net/doc/671374197.html,,warn更高级别的消息发送到

mail.warn,

27.# err或更高级别的消息发送到mail.err

https://www.360docs.net/doc/671374197.html, -/var/log/https://www.360docs.net/doc/671374197.html,

29.mail.warn -/var/log/mail.warn

30.mail.err /var/log/mail.err

31.# INN新闻系统的日志记录:来自新闻服务器的消息

32.#

33.news.crit /var/log/news/news.crit

34.news.err /var/log/news/news.err

35.news.notice -/var/log/news/news.notice

36.#

37.# 一些捕捉用的日志文件

38.#

39.# 除auth,authpriv,news,mail之外的所有设备的debug级别消息都要发送到debug

中

40.*.=debug;/

41. auth,authpriv.none;/

42. news.none;mail.none -/var/log/debug

43.# 除auth,authpriv,cron,daemon,mail,news之外的所有设备的info,notice,

44.# warn级别消息都要发送到messages中

45.*.=info;*.=notice;*.=warn;/

46. auth,authpriv.none;/

47. cron,daemon.none;/

48. mail,news.none -/var/log/messages

49.#

50.# 所有设备的emerg级别消息(系统无法使用)会发送给所有登录的用户

51.#

52.*.emerg *

53.#

54.# 希望一些消息显示在控制台,但只在虚拟控制台上:daemon,mail的任何消息;news的危

险、

55.# 错误、通知消息;任何设备的调试、信息、通知、预警消息

56.#

57.#daemon,mail.*;/

58.# news.=crit;news.=err;news.=notice;/

59.# *.=debug;*.=info;/

60.# *.=notice;*.=warn /dev/tty8

61.# 命名管道/dev/xconsole用于xconsloe工具。为了使用它,你必须带-file选项来调用

xconsole

62.# $ xconsole -file /dev/xconsole [...]

63.# 注意:调整下面的列表,否则如果你有一个相当繁忙的站点,你将变得发狂

64.daemon.*;mail.*;/

65. news.err;/

66. *.=debug;*.=info;/

67. *.=notice;*.=warn |/dev/xconsole

端以向服务器发送信息。假设客户端主机名为smallfry,可通过编辑/etc/hosts文件来实现。

(1)确定远程服务器的IP地址和有效的域名。

(2)在客户端班机的/etc/hosts文件中加入远程服务器的描述:IP地址完整域名服务器名“别名”,例如192.168.1.100 https://www.360docs.net/doc/671374197.html, bigboy loghost,这样为服务器主机bigboy设置了一个别名loghost。

(3)编辑客户端的/etc/syslog.conf文件,使得syslog信息能发送到你新设置的日志服务器loghost上。

*.debug @loghost

*.debug /var/log/messages

重启syslog服务,现在你的机器将会将所有“调试”级别及以上级别的信息同时发送到服务器bigboy和本地文件/var/log/messeges上。你可以做个简单测试看看syslog服务器是否在接受你的信息了。比如重启一下lpd打印机守护进程,看看能否在服务器上看到相关日志消息。

3、配置文件/etc/logrotate.conf:它是logrotate的一般性配置文件。你可以通过它设置哪个日志文件被循环重用以及多久重用一次。可以设定的循环参数有每周(weekly)或每天(daily)。rotate参数定义保留多少份日志文件备份,create参数指定在每轮循环后就新建空的日志文件。我的Ubuntu中默认的/etc/logrotate.conf内容为:

[python]view plaincopyprint?

1.# 更多细节参考"man logrotate"

2.# 每周循环更新日志文件

3.weekly

4.# 保留4份日志文件的备份,若日志文件为logfile,则其备份

5.# 分别为logfile.0~logfile3

6.rotate 4

7.# 在每轮循环后创建新的空白日志文件

8.create

9.# 如果你想压缩日志文件,则取消下面注释

10.#compress

11.# 一些使用syslog的软件包会把日志轮转信息放在这个目录下,因此要包含进来

12.include /etc/logrotate.d

13.# 没有软件包拥有wtmp或btmp,我们将在这里轮转

14./var/log/wtmp {

15. missingok # 如果日志文件丢失,使用下一个并且不发送任何错误消息

16. monthly # 轮转周期为每月

17. create 0664 root utmp # 创建新日志文件时,权限为0664,属主为root,组为

utmp

18. rotate 1

19.}

20./var/log/btmp {

21. missingok

22. monthly

23. create 0664 root utmp

24. rotate 1

25.}

26.# 特定于系统的日志可以在这里配置

现在使用越来越广泛的syslog-ng程序结合了logrotate和syslog的特性,它能给用户提供更多的自定义功能,从功能上也更加丰富了。如果你想使用它,可到https://www.360docs.net/doc/671374197.html,上去下载安装,其配置文件为/etc/syslog-ng/syslog-ng.conf。

对应的CentOS 6.x也就可能使用!

下载地址:

第一步:安装

wget

https://www.360docs.net/doc/671374197.html,/downloads/files/syslog-ng/open-source-edition/ 3.5.4.1/source/syslog-ng_3.5.4.1.tar.gz

wget

https://www.360docs.net/doc/671374197.html,/downloads/files/syslog-ng/open-source-edition/ 3.5.4.1/source/eventlog_0.2.12%2B20120504%2B1700.tar.gz

tar xvf eventlog_0.2.12+20120504+1700.tar.gz

cd eventlog-0.2.12+20120504+1700

./configure --prefix=/usr/local/services/eventlog

make

make install

cd ..

tar -xvf syslog-ng_3.5.4.1.tar.gz

cd syslog-ng-3.5.4.1/

export PKG_CONFIG_PATH=/usr/local/services/eventlog/lib/pkgconfig

./configure --prefix=/usr/local/services/syslog-ng

#如果提示no package 'glib-2.0' found centos

#那么就用yum install libgnomeui-devel

make

make install

第二步:添加服务

配置

将syslog-ng添加为系统服务,

vim /etc/init.d/syslog-ng #内容如下

##################################################################### ###########

#!/bin/bash

#

# chkconfig: - 60 27

# description: syslog-ng SysV script.

. /etc/rc.d/init.d/functions

syslog_ng=/usr/local/services/syslog-ng/sbin/syslog-ng

prog=syslog-ng

pidfile=/usr/local/services/syslog-ng/var/syslog-ng.pid

lockfile=/usr/local/services/syslog-ng/var/syslog-ng.lock

RETVAL=0

STOP_TIMEOUT=${STOP_TIMEOUT-10}

start() {

echo -n $"Starting $prog: "

daemon --pidfile=$pidfile $syslog_ng $OPTIONS

RETVAL=$?

echo

[ $RETVAL = 0 ] && touch ${lockfile}

return $RETVAL

}

stop() {

echo -n $"Stopping $prog: "

killproc -p $pidfile -d $STOP_TIMEOUT $syslog_ng

RETVAL=$?

echo

[ $RETVAL = 0 ] && rm -f $lockfile $pidfile

}

case "$1" in

start)

start

;;

stop)

stop

;;

status)

status -p $pidfile $syslog_ng

RETVAL=$?

;;

restart)

stop

start

;;

*)

echo $"Usage: $prog {start|stop|restart|status}"

RETVAL=2

esac

exit $RETVAL

##################################################################### #############

#启动服务

chmod a+x /etc/init.d/syslog-ng

killall syslogd

chkconfig --add syslog-ng

chkconfig syslog-ng on

service syslog-ng start

第三步:实际配置

命令 vi /usr/local/services/syslog-ng/etc/syslog-ng.conf

##################################################################### ###############################

##################################################################### ########

# Default syslog-ng.conf file which collects all local logs into a

# single file called /var/log/messages.

#

@version: 3.5

@include "scl.conf"

options {

create_dirs(yes);

dir_perm(0755);

use_dns(no);

perm(0644);

chain_hostnames(off);

stats_freq(30);

};

source s_local {

system();

internal();

};

source s_network {

udp(ip("0.0.0.0") port(514));

};

destination d_local {

file("/var/log/messages");

};

log {

source(s_local);

# uncomment this line to open port 514 to receive messages

#source(s_network);

destination(d_local);

};

filter f_cgioss { program("CGI") and level(crit); };

destination d_cgioss

{ file("/usr/local/services/lzlog/cgioss/$YEAR$MONTH/$YEAR$MONTH$DAY-$HOUR.oss" template(t_onlymsg)); };

log { source(s_network); filter(f_cgioss); destination(d_cgioss); flags(final);};

##### CGI ERR #####

filter f_cgierr { program("CGI") and level(err); };

destination d_cgierr

{ file("/usr/local/services/lzlog/cgierr/$YEAR$MONTH/$YEAR$MONTH$DAY-$HOUR.err" template(t_onlymsgip)); };

log { source(s_network); filter(f_cgierr); destination(d_cgierr); }; ##### CGI LOG #####

filter f_cgilog { program("CGI") ; };

destination d_cgilog

{ file("/usr/local/services/lzlog/cgilog/$YEAR$MONTH/$YEAR$MONTH$DAY-$HOUR.log" template(t_onlymsgip)); };

destination d_minutecgilog

{ file("/usr/local/services/lzlog/cgilog/$YEAR$MONTH/$YEAR$MONTH$DAY-$HOUR-$MIN.log" template(t_onlymsgip)); };

#log { source(s_network); filter(f_cgilog);

destination(d_minutecgilog); };

log { source(s_network); filter(f_cgilog); destination(d_cgilog); flags(final);};

#### SVR BILL #####

#现在量少,不用分10个文件

filter f_svrbill { program("SVR") and level(info); };

destination d_svrbill

{ file("/usr/local/services/lzlog/svrbill/$YEAR$MONTH/$YEAR$MONTH$DAY -$HOUR.oss" template(t_onlymsg)); };

log { source(s_local); filter(f_svrbill); destination(d_svrbill); flags(final);};

filter f_paybill { program("PAY"); };

destination d_paybill

{ file("/usr/local/services/lzlog/paybill/$YEAR$MONTH/$YEAR$MONTH$DAY -$HOUR.oss" template(t_onlymsg)); };

log { source(s_local); filter(f_paybill); destination(d_paybill); flags(final);};

##################################################################### ######################################

F5 如何配置syslog的级别

How do I configure syslog? Description: Product Version 3-DNS 1.0.3 through 4.6 BIG-IP 2.1.2 through 4.6 Updated: 02/10/04 How do I configure syslog? Resolution: BIG-IP and 3-DNS use the standard UNIX log utility called syslog, which reads messages from TCP, UDP, and UNIX sockets. The UNIX socket is located in the /var/run/log= file, and messages from the kernel are located in the /dev/klog file. You can configure BIG-IP or 3-DNS to direct messages to files, a console, or to another syslog compliant server. Facilities The syslog utility can log to the following facilities: Name Facility Description auth User authentication system for non-sensitive information. authpriv User authentication system security sensitive information. cron The cron facility. daemon System server processes. ftp The ftp facility. kern The Kernel. lpr The printing subsystem. mail The mail subsystem. mark Timestamps produced at regular intervals. news News server processes. ntp The NTP time daemon. syslog syslog facility internal messages. user User processes. lucp The UUCP facility.

实验二 Linux基本网络配置

实验二Linux基本网络配置 一、实验内容 1.linux图形界面方式和命令方式下对网络的配置 2.网络配置文件的含义 二、实验目的及要求 1.掌握在图形界面方式配置网络 2.掌握在命令方式下配置网络 3.理解网络配置文件的含义 三、实验环境及条件 软件:PC 机+操作系统RHEL5 。 四、实验实施步骤 1.图形界面方式配置网络 对一个Linux系统进行网络配置,配置的主要参数如下: 网络IP地址:10.10.52.* 子网掩码:255.255.255.0 默认网关:10.10.52.1 DNS服务器地址:192.168.1.13,192.168.1.14,202.99.160.68 启动redhat-config-network管理工具,方法有以下两种: 1)依次单击面板上的“主菜单→系统设置→网络”,可打开如图对话框。 2)在终端的提示符下输入“redhat-config-network”命令,可打开如图对话框。

2、使用常用命令配置网络 (1)hostname # hostname “你自己的名字”(2)ifconfig (3)ifconfig eth0 10.10.52.*/24

(4)为一块网卡设置多个ip地址 Ifconfig eth0:1 *.*.*.*/24 Ifconfig eth0:2 *.*.*.*/24 (5)添加网关 route add default gw 10.10.52.1 (6)ifup和ifdonw

(7) ping 3、熟悉网络配置文件 (1)请修改网络设置文件/etc/sysconfig/network 中的主机名为linux (2)请修改网络配置文件/etc/sysconfig/network-scripts/ifcfg-eth0 ,将网络配置dhcp改成static配置,增加IPADDR为10.10.52.*,增加NETMASK为255.255.255.0,增加GATEWAY为10.10.52.1 (3)请修改配置DNS客户文件/etc/resolv.conf,DNS服务器为192.168.1.13,192.168.1.14,202.99.160.68 (4)将网络服务重新启动:service network restart 五、思考题 在局域网中有一台Linux主机,其通过网关连接到互联中,现在该Linux主机不能通过浏览器访问到互联网中的某个站点,通常如何查找故障?

防火墙配置模式

前言 3 一、防火墙的概况、应用及功能 3 1.1 防火墙的定义 3 1.2防火墙的种类 4 1.2.2网络层防火墙 4 1.2.2应用层防火墙 4 1.2.3数据库防火墙 5 1.3 防火墙的功能 5 二、使用设置 5 2.1使用习惯 6 2.1.1所有防火墙文件规则必须更改 6 2.1 .2以最小的权限安装所有的访问规则 6 2.1.3 根据法规协议和更改需求来校验每项防火墙的更改 6 2.1.4当服务过期后从防火墙规则中删除无用的规则 7 2.2配置 7 2.3工作模式 8 2.3.1 透明网桥模式 8 2.3.1.1适用环境 9 2.3.1.2组网实例 9 2.3.2 路由模式 10 2.3.2.1适用环境 11 2.3.2.2NAT(网络地址转换) 11 2.3.2.3组网实例 12 三、总结 13

一、前言 随着计算机的日益发展,计算机早已深入到各个领域,计算机网络已无处不在。而internet的飞速发展,使计算机网络资源共享进一步加强。随之而来的安全问题也日益突出。在人们对网络的优越性还没有完全接受的时候,黑客攻击开始肆虐全球的各大网站;而病毒制造者们也在各显其能,从CIH到爱虫.中毒者不计其数。一般认为,计算机网络系统的安全威胁主要来自黑客的攻击、计算机病毒和拒绝服务攻击三个方面。目前,人们也开始重视来自网络内部的安全威胁。我们可以通过很多网络工具、设备和策略来为我们的网络提供安全防护。其中防火墙是运用非常广泛和效果最好的选择。然而购买了防火墙设备,却不是仅仅装上了硬件就能发挥作用的,而是需要根据你的网络结构和需求在合适的工作模式下配置相应的安全策略,才能满足你的安全需求。由此引出的问题和解决办法就是本文的主要研究对象。 一、防火墙的概况、应用及功能 1、防火墙的定义 所谓防火墙指的是一个由软件和硬件设备组合而成、在内部网和外部网之间、专用网与公共网之间的界面上构造的保护屏障.是一种获取安全性方法的形象说法,它是一种计算机硬件和软件的结合,使Internet与Intranet之间建立起一个安全网关(Security Gateway),从而保护内部网免受非法用户的侵入,防火墙主要由服务访问规则、验证工具、包过滤和应用网关4个部分组成,防火墙就是一个位于计算机和它所连接的网络之间的软件或硬件。该计算机流入流出的所有网络通信和数据包均要经过此防火墙。 在网络中,所谓“防火墙”,是指一种将内部网和公众访问网(如Internet)

东软防火墙配置过程

(一)初始化设备 1)初始化配置步骤: 1.用超级终端通过串口控制台连接(RJ-45 null-modem 线缆)来完成初始配置。完成初始配置后,可不再使用控制台。 2.打开NetEye 设备的电源开关。 3.终端控制台将显示如下提示: LILO 2 bootmgr Press key '2' to enter BOOTMGR command mode 该提示信息将显示约5 秒钟,在此期间输入1 并按回车。 4.配置设备。 Config the firewall or quit (y/n)(n)y 5.修改主机名。 Please input the host name for this system Host name:

(2) Chinese Please input a choice[1-2,q](2) <1、2 或q> 选择2,中文,回车 8.更改根管理员口令。(此步骤可选,但东软强烈建议首次登录后修改口令。) Changing default password of root(y/n)(y): Old password(6-128): neteye Password(6-128): < 新密码> Repeat Password(6-128): < 新密码> 这里我们不更改它的默认密码,选择n 9.添加根系统管理员及选择登录方式。 Creating an administrator(y/n)(y): Username: < 用户名> Please select a login type (1) Web (2) Telnet (3) SSH (4) SCM Please input a choice[1-4](1)(example: 1,2,3):1,2,3,4 Password(6-128): < 密码> Repeat Password(6-128): < 密码> 选择y,添加ycz用户,设备相应密码,Web管理,Telnet。

国内常见网络与安全、主机系统的syslog配置方法

1 UNIX主机 1.1 Solaris 通过Unix系统的Syslog服务转发系统日志到采集服务器,具体配置方法如下:1.提供Unix系统的IP地址 2.提供Unix系统的主机名称 3.在Unix系统/etc/syslog.conf文件最后追加以下2行 *.err &nbs p; @IP https://www.360docs.net/doc/671374197.html, @IP @IP为采集机地址 4.用下面的命令重启syslog服务 ? 对于Solaris8,9 /etc/init.d/syslog stop /etc/init.d/syslog start ? 对于Solaris10 Svcadm restart system-log 1.2 HP-UX 通过Unix系统的Syslog服务转发系统日志到采集服务器,具体配置方法如下:1.提供Unix系统的IP地址 2.提供Unix系统的主机名称 3.在Unix系统/etc/syslog.conf文件最后追加以下2行 *.err @IP https://www.360docs.net/doc/671374197.html, @IP @IP为采集机地址 下面的命令停止syslog服务 ps –ef|grep syslogd kill PID 5.下面的命令启动syslog服务 /usr/sbin/syslogd -D 1.3 AIX 通过Unix系统的Syslog服务转发系统日志到采集服务器,具体配置方法如下:1.提供Unix系统的IP地址 2.提供Unix系统的主机名称 3.在Unix系统/etc/syslog.conf文件最后追加以下2行 *.err @IP (中间以Tab健分割) https://www.360docs.net/doc/671374197.html, @IP (中间以Tab健分割) 注:@IP为采集机地址 5.用下面的命令停止syslog服务 stopsrc -s syslogd 6.用下面的命令启动syslog服务

实验:防火墙基本配置

实验七交换机基本配置 一、实验目的 (1)使用R2611模块化路由器进行网络安全策略配置学习使用路由器进行初步的网络运行配置和网络管理,行能根据需要进行简单网络的规划和设计。 实验设备与器材 熟悉交换机开机界面; (2)掌握Quidway S系列中低端交换机几种常用配置方法; (3)掌握Quidway S系列中低端交换机基本配置命令。 二、实验环境 Quidway R2611模块化路由器、交换机、Console配置线缆、双绞线、PC。 交换机,标准Console配置线。 三、实验内容 学习使用Quidway R2611模块化路由器的访问控制列表(ACL)进行防火墙实验。 预备知识 1、防火墙 防火墙作为Internet访问控制的基本技术,其主要作用是监视和过滤通过它的数据包,根据自身所配置的访问控制策略决定该包应当被转发还是应当被抛弃,以拒绝非法用户访问网络并保障合法用户正常工作。 2、包过滤技术 一般情况下,包过滤是指对转发IP数据包的过滤。对路由器需要转发的数据包,先获取包头信息,包括IP层所承载的上层协议的协议号、数据包的源地址、目的地址、源端口号和目的端口号等,然后与设定的规则进行比较,根据比较的结果对数据包进行转发或者丢弃。 3、访问控制列表 路由器为了过滤数据包,需要配置一系列的规则,以决定什么样的数据包能够通过,这些规则就是通过访问控制列表ACL(Access Control List)定义的。

访问控制列表是由permit | deny语句组成的一系列有顺序的规则,这些规则根据数据包的源地址、目的地址、端口号等来描述。ACL通过这些规则对数据包进行分类,这些规则应用到路由器接口上,路由器根据这些规则判断哪些数据包可以接收,哪些数据包需要拒绝。 访问控制列表(Access Control List )的作用 访问控制列表可以用于防火墙; 访问控制列表可用于Qos(Quality of Service),对数据流量进行控制; 访问控制列表还可以用于地址转换; 在配置路由策略时,可以利用访问控制列表来作路由信息的过滤。 一个IP数据包如下图所示(图中IP所承载的上层协议为TCP) ACL示意图 ACL的分类 按照访问控制列表的用途,可以分为四类: ●基本的访问控制列表(basic acl) ●高级的访问控制列表(advanced acl) ●基于接口的访问控制列表(interface-based acl) ●基于MAC的访问控制列表(mac-based acl) 访问控制列表的使用用途是依靠数字的范围来指定的,1000~1999是基于接口的访问控制列表,2000~2999范围的数字型访问控制列表是基本的访问控制列表,3000~3999范围的数字型访问控制列表是高级的访问控制列表,4000~4999范围的数字型访问控制列表是基于MAC地址访问控制列表。 4、防火墙的配置项目 防火墙的配置包括:

Syslog 配置介绍

Syslog 简介 Syslog是一个通过IP网络允许一台机器发送事件通知信息给事件收集者(Syslog服务器或者Syslog Daemon)的协议。换言之,就是一台机器或者设备能够被配置,使之产生Syslog 信息并且发送到一台特定的Syslog服务器/Daemon。 Syslog信息建立在UDP之上,一般Syslog信息在UDP514端口上被收集,Syslog信息的长度不大于1024字节。由于基于UDP协议,所以当如果因为网络拥塞等情况导致信息包丢失,那么信息将不再重发,而是简单的丢失掉。 Syslog协议是在Unix系统上被创建出来的。使用Syslog,一个远程Unix主机能够很好的跟踪另一台Unix主机。任何应用程序都能够产生Syslog信息。 格式 Syslog包的格式: 一个Syslog信息主要有三部分组成。分别是PRI,HEADER,MSG。 日志信息格式如下: <优先级>时间戳主机名模块名/级别/信息摘要:内容

linux的网络接口以及详细配置

Linux 网络接口2012-06-21 10:29:45 分类:LINUX 在 Linux 中,所有的网络通讯都发生在软件接口与物理网络设备之间。与网络接口配置相关的文件,以及控制网络接口状态的脚本文件,全都位于 /etc/sysconfig/netwrok-scripts/ 目录下。虽然在不同的系统之间,这些文件的类型和数量并不一定相同,但大致来讲,都包含以下几类与网络相关的配置文件: 1.网络接口配置文件 2.网络接口控制脚本 3.与网络相关的函数库文件(function files) 各种的网络设备都需要用到这些文件保证设备的正常动作 本章将深入探讨这些文件的用途,以及使用它们的方式。 Linux 网络接口 网络接口配置文件 在 Linux 中,网络接口配置文件用于控制系统中的软件网络接口,并通过接口实现对网络设备的控制。当系统启动时,系统通过这些接口配置文件决定启动哪些接口,以及如此对这些接口进行配置。 在 Linux 中,网络接口配置文件用于控制系统中的软件网络接口,并通过这些接口实现对网络设备的控制。当系统启动时,系统通过这些接口配置文件决定启动哪些接口,以及如何对这些接口进行配置。接口配置文件的名称通常类似于 ifcfg-

以太网接口 在所有的网络配置文件中,最常用的就是 ifcfg-eth0,因为它是系统中第一块网卡的配置文件。如果系统中有多块网卡,ifcfg-eth 后面的数字就会依次递增。正因为每个设备都有对应的一个配置文件,因此管理员也能够单独地控制每一个设备。 以下是一个 ifcfg-eth0 配置文件的示例,在配置中已经为网卡设置好了 IP 地址。 DEVICE=eth0 BOOTPROTO=none ONBOOT=yes NETWORK=10.0.1.0 NETMASK=255.255.255.0 IPADDR=10.0.1.27 USERCTL=no // 是否允许非root用户控制网卡 在接口配置文件中,选项之间存在着一些关联,如果不像上例中那样使用固定 IP,使用 DHCP 获取 IP 地址的配置文件又会不一样。以下就是将网卡配置成通过 DHCP 获取 IP 地址的配置: DEVICE=eth0 BOOTPROTO=dhcp ONBOOT=yes 使用网络管理工具(system-config-network) 对网络接口文件进行更改是比较方便的一种方式,但通过学习手动更改配置文件,能够更好的在各种 Linux 发行版中执行网络配置的工作。 有关网络管理工具的使用方法,可以参考下一章翻译文档 - 《Fedora/Linux 网络配置工具》 下面是以太网接口配置文件中常用的一些选项:

东软防火墙配置过程

(一)初始化设备 1) 初始化配置步骤: 1.用超级终端通过串口控制台连接(RJ-45 null-modem 线缆)来完成初始配置。完成初始配置后,可不再使用控制台。 2.打开NetEye 设备的电源开关。 3.终端控制台将显示如下提示: LILO 22.7.1 1 NetEye_FW_4_2_build_200080.install 2 bootmgr Press key '2' to enter BOOTMGR command mode 该提示信息将显示约5 秒钟,在此期间输入1 并按回车。 4.配置设备。 Config the firewall or quit (y/n)(n)y 5.修改主机名。 Please input the host name for this system Host name:

10:22:36 7.设置系统语言。 Please set system language (1) English (2) Chinese Please input a choice[1-2,q](2) <1、2 或q> 选择2,中文,回车 8.更改根管理员口令。(此步骤可选,但东软强烈建议首次登录后修改口令。) Changing default password of root?(y/n)(y): Old password(6-128): neteye Password(6-128): < 新密码> Repeat Password(6-128): < 新密码> 这里我们不更改它的默认密码,选择n 9.添加根系统管理员及选择登录方式。 Creating an administrator?(y/n)(y): Username: < 用户名> Please select a login type (1) Web (2) Telnet (3) SSH

H3C_syslog配置

netscreen syslog配置 netscreen的flash memory只保存4096条日志,但在网络访问量大的时候根本没用,最多一两天就被后面 的日志给冲掉,而且当防火墙重新启动不能保存日志。 web操作步骤: 1 用admin用户登陆web界面 2 选择Configuration->;Report Settings->;Syslog 3 点击'Enable Syslog' 4 假如你要把所有的传输日志全部记录,最好还要选择'Include Traffic Log' 5 输入日志服务器的地址和端口(udp端口514) 这个是一个叫Kevin Branch的友好提示: 所有的Netscreen policies (permit/deny/tunnel)最好全部有log的默认选项,这样可以全部如实录并传 送到日志服务(假如netscreen设置允许会话没有被指定拒绝) “Log Pa ckets Terminated to Self" 选项与访问netscreen的会话无关,但最好还是记录所有的会话给 netscreen自己保存,否则哪怕仅仅是管理防火墙,也会显示来自Internet的 消息。 命令行操作步骤: 1 set syslog configip_addresssecurity_facility 2 local_facility 3 set syslog enable 4 set syslog traffic 5 set log module system level level destination syslog 提示:当用set syslog config命令需要你定义一个安全facility(不知道怎 么翻译,我理解为安全级别),你 可以用set syslog命令提示选项来看 security_facility 和 local_facility。必须输入被设置的每个消息的安全层,选项如下:级别是从高到低 emergency (紧急事件) alert (警报) critical (危机) error (错误) warning (预告警) notification (通知) information (信息) =======================================================

防火墙的配置及应用

防火墙的配置及应用 一、防火墙概念: 防火墙是指设置在不同网络之间,比如可信任的内部网和不可信的公共网,或者不同网络安全域之间的软硬件系统组合。 它可通过监测、限制、更改跨越防火墙的数据流,尽可能地对外部屏蔽网络内部的信息、结构和运行状况,以此来保护企业内部网络的安全。防火墙是企业网络安全的屏蔽,它可以强化网络安全策略,对网络访问和内部资源使用进行监控审计,防止敏感信息的泄漏。 二、如何合理实施防火墙的配置呢? 1.动态包过滤技术,动态维护通过防火墙的所有通信的状态(连接),基于连接的过滤; 2.可以作为部署NAT(Network Address Translation,网络地址变换)的地点,利用NAT技术,将有限的IP地址动态或静态地与内部的IP地址对应起来,用来缓解地址空间短缺的问题; 3.可以设置信任域与不信任域之间数据出入的策略; 4.可以定义规则计划,使得系统在某一时可以自动启用和关闭策略; 5.具有详细的日志功能,提供防火墙符合规则报文的信息、系统管理信息、系统故障信息的记录,并支持日志服务器和日志导出; 6.具有IPSec VPN功能,可以实现跨互联网安全的远程访问; 7.具有邮件通知功能,可以将系统的告警通过发送邮件通知网络管理员; 8.具有攻击防护功能对不规则的IP、TCP报或超过经验阀值的TCP半连接、UDP报文以及ICMP报文采取丢弃; 9.Web中的Java, ActiveX, Cookie、URL关键字、Proxy进行过滤。 三、Windows 系统中的防火墙实例 1、打开Windows XP的访问控制面板,这里包括Windows 自带防火墙。

Syslog配置及使用简介

Syslog配置及使用简介 目录 Syslog配置及使用简介 (1) 1.Syslog简介 (2) 2.Syslog协议 (2) 2.1. syslog体系结构 (2) 2.2. syslog包格式 (2) 3.Syslog配置 (3) 3.1 概览 (4) 3.2选择符 (4) 3.3 动作 (4) 4.C语言中的syslog (5) 4.1 openlog (5) 4.2 syslog (5) 4.3 closelog (6) 4.4 setlogmask (6) 4.5例子 (6) 5.参考文献 (7)

1.Syslog简介 Syslog常被称作系统日志,在80年代作为sendmail的一部分而发布,由于其可用性,现在已成为用来在internet中传递日志信息的事实上的标准。这些传递日志的程序或数据库同时也被称作syslog。Syslog是主从式的协议,syslog发送端发送一些小的文字信息到syslog 接收端,接收端根据配置文件把收到的信息进行存储或者处理,或者再次进行转发。 Syslog通常被用作系统信息管理,由于其已在大多数系统上实现,所以它可以把不同类型主机上的信息集中整合到一起。但是它仍然有许多缺陷,表现在下面几个方面:Syslog 的传输是通过UDP或者TCP传输,安全性并不可靠。一般可以通过ssl加密壳来完成加密;syslog的实时性不好,只能通过更改配置加以改进。所以syslog主要用在安全性要求不高,实时性不强的地方。 2.Syslog协议 syslog使用UDP协议作为它的传输层协议,其默认使用UDP端口514。 2.1. syslog体系结构 syslog模糊了发送方、接收方,设备、中继以及收集器的区别,一台设备可以同时是某种日志信息的中继、也可以是另外某种信息的收集器,同时可以作为发送者发送日志: ●发送方发送日志信息至某个主机,并不知道这台主机会如何处理这些日志。 ●发送方可以通过配置,把同一条日志同时发送给多个接收者。 ●中继可以发送所有或者部分信息给后序接收者,这种情况下它不完全是中继,也是 一个收集信息者。 ●中继可以产生自己的日志信息发送给后序接收者,这种情况下它也是一个产生信息 的设备。 2.2. syslog包格式 Syslog包分为3个部分,PRI, HEADER,以及MSG,总长度不能超过1024个字节。 2.2.1 PRI PRI是priority的缩写,它代表了facility以及severity,即代表消息来源以及消息的严重程度。它必须是1、2或者3个十进制字符,用‘<’,‘>’括起后组成的串,它是由facility 以及severity构成,组成的方法是把facility的值乘以8,再加上severity的值。如facility取值local4(20), severiry为warning(4),那么pri的值为<164>。 Facility的取值如下表所示: Numerical Code Facility 0 kernel messages 1 user-level messages 2 mail system 3 system daemons 4 security/authorization messages 5 messages generated internally by syslogd 6 line printer subsystem 7 network news subsystem

16.Linux基本网络配置

Linux基本网络配置: 查看及测试网络接口信息: 命令ifconfig:查看系统中处于活动状态的网络接口设备: [root@localhost ~]# ifconfig 查看指定网络接口的基本配置信息: 查看eth0网卡的基本配置信息: [root@localhost ~]# ifconfig eth0 查看所有网络接口配置信息: [root@localhost ~]# ifconfig –a 查看主机路由表信息: 查看linux主机中的路由表信息:(或[root@localhost ~]# netstat -nr) [root@localhost ~]# route Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface 192.168.20.0 * 255.255.255.0 U 1 0 0 eth0 default 192.168.20.1 0.0.0.0 UG 0 0 0 eth0 [root@localhost ~]# 其中default的行表示当前主机的默认网关记录。 查看linux主机中的路由信息,以数字形式显示地址: [root@localhost ~]# route -n Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface 192.168.20.0 0.0.0.0 255.255.255.0 U 1 0 0 eth0 0.0.0.0 192.168.20.1 0.0.0.0 UG 0 0 0 eth0 [root@localhost ~]# 使用这种方式,默认不会出现*,而是0.0.0.0。 跟踪数据包的路由途径: [root@localhost ~]# traceroute https://www.360docs.net/doc/671374197.html, 查看主机名称: [root@localhost ~]# hostname localhost.localdomain [root@localhost ~]# 设置主机名称: (重启失效) [root@localhost ~]# hostname zhangserver

防火墙配置

第1章防火墙配置 1.1 防火墙简介 防火墙一方面阻止来自因特网的对受保护网络的未授权的访问,另一方面允许 内部网络的用户对因特网进行Web访问或收发E-mail等。 应用:1)作为一个访问网络的权限控制关口,如允许组织内的特定的主机可以 访问外网。2)在组织网络内部保护大型机和重要的资源(如数据)。对受保护 数据的访问都必须经过防火墙的过滤,即使网络内部用户要访问受保护的数据, 也要经过防火墙。 类型:目前设备中的防火墙主要是指基于访问控制列表(ACL)的包过滤(以 下简称ACL/包过滤)、基于应用层状态的包过滤(以下简称状态防火墙ASPF, Application Specific Packet Filter)和地址转换。 1.1.1 ACL/包过滤防火墙简介 ACL/包过滤应用在设备中,为设备增加了对数据包的过滤功能。 工作过程:对设备需要转发的数据包,先获取数据包的包头信息,包括IP层所 承载的上层协议的协议号、数据包的源地址、目的地址、源端口和目的端口等, 然后和设定的ACL(访问控制列表)规则进行比较,根据比较的结果决定对数 据包进行相应的处理。 1.2 包过滤防火墙配置 1.启用防火墙功能 进入系统视图system-view 启用防火墙功能firewall enable 2.配置防火墙的缺省过滤方式 防火墙的缺省过滤方式,即在没有一个合适的规则去判定用户数据包是否可以通过的时候,防火墙采取的策略是允许还是禁止该数据包通过。在防火墙开启时,缺省过滤方式为“允许”进入系统视图system-view 设置缺省过滤方式为“允许”或“禁止”firewall default { permit | deny } 3.配置访问控制列表 4.在接口上应用访问控制列表

Linux下基本的网络配置

Linux下基本的网络配置 1、实验目的 (1)理解TCP/IP网络模型及其相关概念 (2)掌握Linux以太网接口配置 (3)掌握Linux下TCP/IP常用网络命令 (4)掌握Linux下网络配置常用到的文件 2、实验内容 (1)网络接口参数的设定 (2)网络侦错 (3)网络查询 (4)远程连接 (5)文本浏览器 3、理论知识 (1)TCP/IP网络协议栈 (2)常用到的网络协议 (3)TCP/IP常用到的配置文件及其功能 1)etc/sysconfig/network 包含了计算机最基本的网络信息,用于系统启动 文件如下: 2)etc/sysconfig/network-script 为网络接口信息的配置目录,该目录下的文件为网络接口的配置脚步。在Linux中,可以使用# ifconfig 命令来查看网络接口的配置信息。其中eth0,表示Linux中的第一块以太网卡,如果有多网卡的主机,则依次以eth1,eth2,······来表示。另外,在一个网卡上可以绑定多个IP 地址,每一个IP地址相当于以太网的一个子接口,例如在eth0上设置两个子接

口,可以用eth0:1,eth0:2来表示。相应地,每一个子接口也会产生一个脚本配置文件,这些文件也都是存放在network-script下的。 [root@azuo root]# ls /etc/sysconfig/network-scripts/ ifcfg-eth0 ifdown-ipv6 ifup ifup-isdn ifup-sit ifcfg-lo ifdown-isdn ifup-aliases ifup-plip ifup-sl ifdown ifdown-post ifup-cipcb ifup-plusb ifup-wireless ifdown-aliases ifdown-ppp ifup-ippp ifup-post init.ipv6-global ifdown-cipcb ifdown-sit ifup-ipv6 ifup-ppp network-functions ifdown-ippp ifdown-sl ifup-ipx ifup-routes network-functions-ipv6 在上图中,我们可以看到ifcfg-eth0文件,该文件就是eth0,也就是第一块网卡的脚本配置文件。 4、实验步骤 (1)网络接口参数的设置 设置网络接口参数,主要以下几种方法: 1)使用GUI工具配置,这个比较简单,如同windows的图形界面,这里就不再多说,只是给出简单的截图而已。

常见网络设备SNMP及SYSLOG配置指南V1.3

错误!未找到引用源。

文档说明本文档目的是为了推进互相交流学习使用

目录 1 文档说明 (5) 1.1 字体约定 (5) 2 交换机部分 (6) 2.1 Cisco交换机 (6) 2.1.1 SNMP配置 (6) 2.1.2 TRAP配置 (6) 2.1.3 Syslog配置 (7) 2.2 华为交换机 (8) 2.2.1 SNMP配置 (8) 2.2.2 TRAP配置 (8) 2.2.3 Syslog配置 (9) 2.3 ZTE交换机 (9) 2.3.1 SNMP配置 (10) 2.3.2 TRAP配置 (10) 2.3.3 Syslog配置 (11) 3 路由器部分 (12) 3.1 Cisco路由器 (12) 3.1.1 SNMP配置 (12) 3.1.2 TRAP配置 (13) 3.1.3 Syslog配置 (13) 3.2 华为路由器 (14) 3.2.1 SNMP配置 (14) 3.2.2 TRAP配置 (15) 3.2.3 Syslog配置 (15) 3.3 阿尔卡特路由器 (16) 3.3.1 SNMP配置 (16) 3.3.2 TRAP配置 (16)

3.3.3 SYSLOG配置 (16) 3.4 Juniper路由器 (16) 3.4.1 SNMP配置 (17) 3.4.2 TRAP 配置 (17) 3.4.3 Syslog配置 (18) 4 防火墙部分 (19) 4.1 Netscreen防火墙 (19) 4.1.1 SNMP配置 (19) 4.1.2 TRAP配置 (20) 4.1.3 Syslog配置 (21) 4.2 Cisco PIX防火墙 (21) 4.2.1 SNMP配置 (22) 4.2.2 TRAP配置 (22) 4.2.3 Syslog配置 (22) 5 四层交换机 (24) 5.1 F5负载均衡 (24) 5.1.1 SNMP配置 (24) 5.1.2 TRAP配置 (25)

Linux网络配置与管理作业3答案

1 分数: 5 Apache不能支持哪种功能?() 选择至少一个答案 a. AppleTalk b. SSL c. CGI d. NFS 正确 这次提交的分数:5/5。 Question2 分数: 5 B类网络最多可以有多少个网络地址?() 选择一个答案 a. 97150 b. 16382 c. 126 d. 2097150 正确 这次提交的分数:5/5。 Question3 分数: 5 IP别名是什么?() 选择一个答案 a. 允许一个网卡上绑定多个ip地址 b. 允许几个不同的网络以一个统一的网络面 c. 允许一个网上的多台机器共享一个ip

d. 允许其他协议使用ip地址 正确 这次提交的分数:5/5。 Question4 分数: 5 Ip地址211.21.210.20,它是属于哪一类网?如果掩码是255.255.255.0,它的广播地址是什么?() 选择一个答案 a. B类 255.0.0.0 b. A类 255.0.0.0 c. C类 255.255.0.0 d. C类 211.21.210.255 正确 这次提交的分数:5/5。 Question5 分数: 5 下列关于xinetd的描述哪些是正确的?() 选择至少一个答案 a. 必要时它会调用其他守护进程 b. 每个普通用户都可以运行xinetd c. xinetd能与TCP_Wraper一起控制对某个网络服务的访问 d. 它的配置文件是/etc/xinetd.conf 正确 这次提交的分数:5/5。 Question6 分数: 5 下列选项中哪个不是Apache基于主机的访问控制指令?() 选择一个答案 a. ALL

防火墙配置实例

C I S C O5520防火墙配置实例 本人在项目中已经两次接触到思科5500系列防火墙的配置应用了,根据项目的需求不同,详细的配置也不一样,因此汇总了一个通用版本的思科5500系列防火墙的配置,不详之处,请各位大虾给予指点,谢谢! CD-ASA5520# show run : Saved : ASA Version (2) ! hostname CD-ASA5520&nb sp; //给防火墙命名 enable password 9jNfZuG3TC5tCVH0 encrypted // 进入特权模式的密码 names dns-guard ! interface GigabitEthernet0/0 //内网接口: duplex full //接口作工模式:全双工,半双,自适应 nameif inside //为端口命名:内部接口inside security-level 100 //设置安全级别 0~100 值越大越安全 ! interface GigabitEthernet0/1 //外网接口 nameif outside //为外部端口命名:外部接口outside

security-level 0 ! interface GigabitEthernet0/2 nameif dmz security-level 50 ! interface GigabitEthernet0/3 shutdown no nameif no security-level no ip address ! interface Management0/0 //防火墙管理地址shutdown no nameif no security-level no ip address ! passwd encrypted ftp mode passive clock timezone CST 8 dns server-group DefaultDNS

Cent OS 配置日志服务器和配置详解

配置日志服务器 实验环境: ●Linux 系统(Redhat5.X、Cent OS 6、Fedora 6) ●Unix 系统(FreeBSD 5.0以后) ●Windows 系统(Window XP/server) ●IMP系统(172.18.4.75) 主要介绍Linux、Unix、Windows系统下如何搭建中央日志服务器系统和客户端日志发送配置。 Linux---Cent OS 6.3-Release 版本 ---适用于(Redhat5.X、Cent OS 6、Fedora 6) Unix采用Freebsd 8.1版本 ---适用于(FreeBSD 5.0以后) Windows 采用windows 7/server版本 ---适用于windows XP/server系列 Syslog(系统日志)日志系统是最主流的系统日志记录。由于与Linux 平台之间的渊源,Syslog是在实际应用环境中最容易获得的日志系统。同时,还有很多的基于Syslog的扩展产品存在,这其中也包括大量基于UNIX平台构建内核的网络硬件设备,这些设备往往都内置了Syslog功能支持,例如Cisco 路由器就是如此。

一、Linux系统日志服务器服务端/客户端设置 版本:Cent OS 6.3-Release IP :172.18.4.65 ●配置rsyslog主配置文件 rsyslog是Linux系统默认的日志守护进程。默认的syslog配置文件是/et c/rsyslog.conf文件。 Rsyslog的规则定义格式如下: ●Facility Facility(设备)是指定日志的类型,可以是一个或者多个设备均可。多个设备间分开符‘;’。下表是大部分linux系统支持的设备类型和相应的序列号