信息安全漏洞分类及学习

信息安全漏洞分类及介绍

本文是一个安全漏洞相关的科普,介绍安全漏洞的概念认识,漏洞在几个维度上的分类及实例展示。

1 安全漏洞及相关的概念

本节介绍什么是安全漏洞及相关的概况。

1.1 安全漏洞的定义

我们经常听到漏洞这个概念,可什么是安全漏洞?想给它一个清晰完整的定义其实是非常困难的。如果你去搜索一下对于漏洞的定义,基本上会发现高大上的学术界和讲求实用的工业界各有各的说法,漏洞相关的各种角色,比如研究者、厂商、用户,对漏洞的认识也是非常不一致的。

从业多年,我至今都找不到一个满意的定义,于是我自己定义一个:

安全漏洞是信息系统在生命周期的各个阶段(设计、实现、运维等过程)中产生的某类问题,这些问题会对系统的安全(机密性、完整性、可用性)产生影响。

这是一个从研究者角度的偏狭义的定义,影响的主体范围限定在了信息系统中,以尽量不把我们所不熟悉的对象扯进来。

漏洞之所以被描述为某种”问题”,是因为我发现无法简单地用脆弱性、缺陷和Bug 等概念来涵盖它,而更象是这些概念的一个超集。

漏洞会在系统生命周期内的各个阶段被引入进来,比如设计阶段引入的一个设计得非常容易被破解的加密算法,实现阶段引入的一个代码缓冲区溢出问题,运维阶段的一个错误的安全配置,这些都有可能最终成为漏洞。

定义对安全的影响也只涉及狭义信息安全的三方面:机密性、完整性和可用性。漏洞造成的敏感信息泄露导致机密性的破坏;造成数据库中的信息被非法篡改导致完整性的破坏;造成服务器进程的崩溃导致可用性的丧失。漏洞也可能同时导致多个安全属性的破坏。

1.2 安全漏洞与Bug的关系

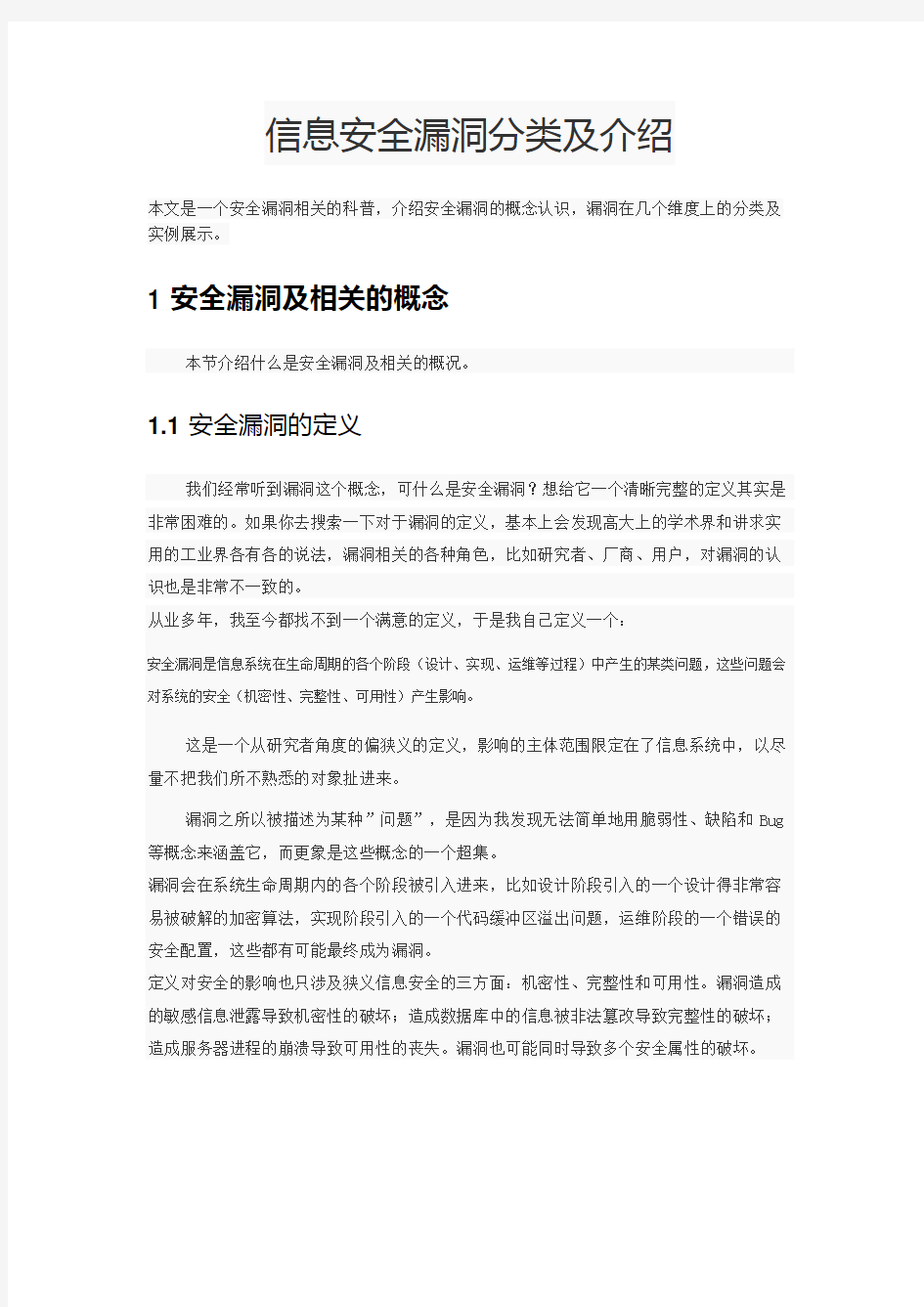

漏洞与Bug并不等同,他们之间的关系基本可以描述为:大部分的Bug影响功能性,并不涉及安全性,也就不构成漏洞;大部分的漏洞来源于Bug,但并不是全部,它们之间只是有一个很大的交集。可以用如下这个图来展示它们的关系

1.3 已知漏洞的数量

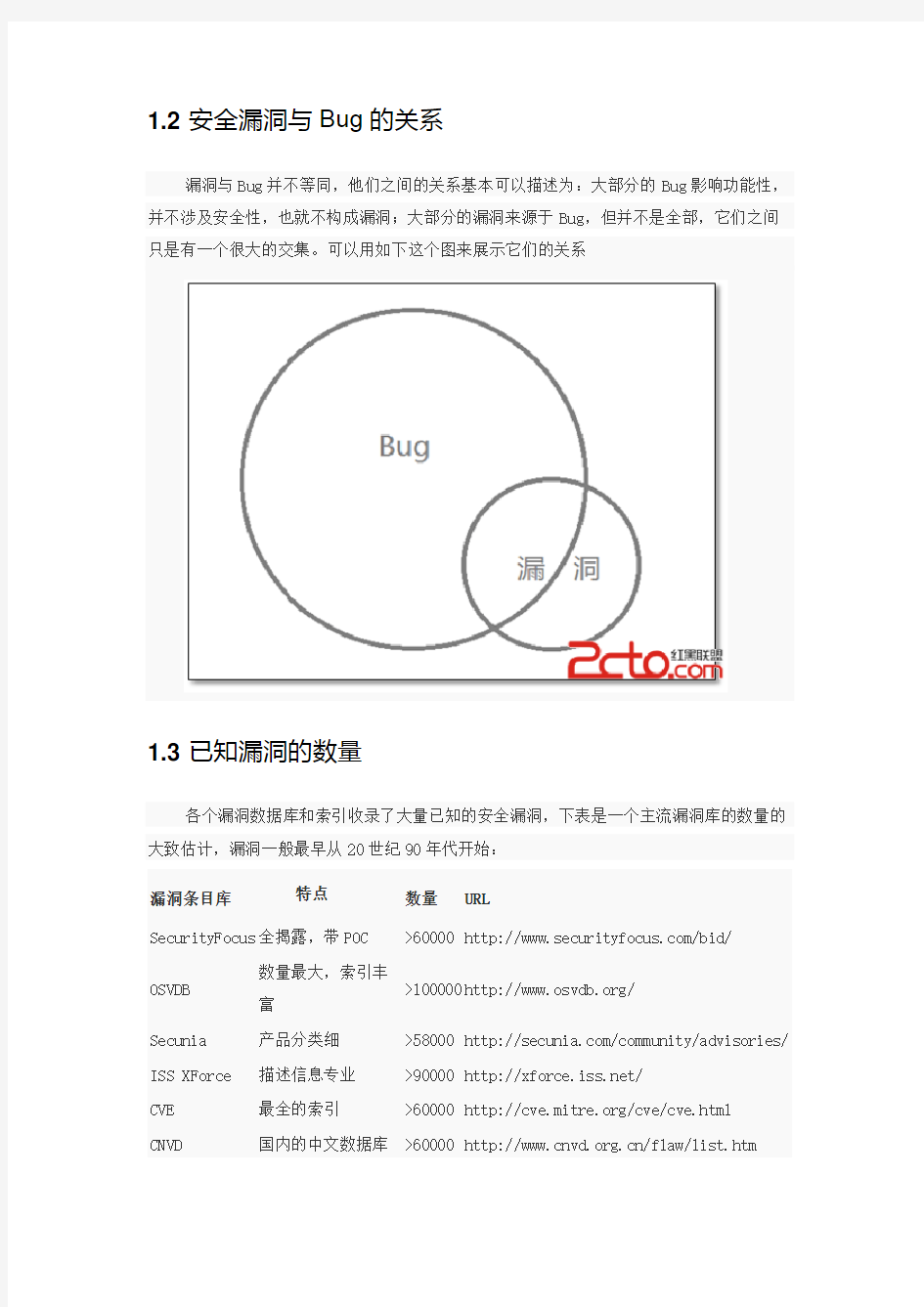

各个漏洞数据库和索引收录了大量已知的安全漏洞,下表是一个主流漏洞库的数量的大致估计,漏洞一般最早从20世纪90年代开始:

事实上,即便把未知的漏洞排除在外,只要订了若干漏洞相关的邮件列表就会知道:并不是所有漏洞数据库都会收录,就算把上面的所列的数据库中的所有条目加起来去重以后也只是收录了一部分的已知漏洞而已,实际的已知漏洞数比总收录的要高得多。

2 安全漏洞的分类

和其他事物一样,安全漏洞具有多方面的属性,也就可以从多个维度对其进行分类,重点关注基于技术的维度。注意,下面提到的所有分类并不是在数学意义上严格的,也就是说并不保证同一抽象层次、穷举和互斥,而是极其简化的出于实用为目的分类。

2.1 基于利用位置的分类

2.1.1 本地漏洞

需要操作系统级的有效帐号登录到本地才能利用的漏洞,主要构成为权限提升类漏洞,即把自身的执行权限从普通用户级别提升到管理员级别。

实例:

Linux Kernel 2.6 udev Netlink消息验证本地权限提升漏洞( CVE-2009-1185 )攻击者需要以普通用户登录到系统上,通过利用漏洞把自己的权限提升到root用户,获取对系统的完全控制。

2.1.2 远程漏洞

无需系统级的帐号验证即可通过网络访问目标进行利用,这里强调的是系统级帐号,如果漏洞利用需要诸如FTP用户这样应用级的帐号要求也算是远程漏洞。

实例:

- Microsoft Windows DCOM RPC接口长主机名远程缓冲区溢出漏洞(MS03-026)(CVE-2003-0352)

攻击者可以远程通过访问目标服务器的RPC服务端口无需用户验证就能利用漏洞,以系统权限执行任意指令,实现对系统的完全控制。

2.2 基于威胁类型的分类

2.2.1 获取控制

可以导致劫持程序执行流程,转向执行攻击者指定的任意指令或命令,控制应用系统或操作系统。威胁最大,同时影响系统的机密性、完整性,甚至在需要的时候可以影响可用性。

主要来源:内存破坏类、CGI类漏洞

2.2.2 获取信息

可以导致劫持程序访问预期外的资源并泄露给攻击者,影响系统的机密性。

主要来源:输入验证类、配置错误类漏洞

2.2.3 拒绝服务

可以导致目标应用或系统暂时或永远性地失去响应正常服务的能力,影响系统的可用性。

主要来源:内存破坏类、意外处理错误处理类漏洞。

2.3 基于技术类型的分类

基于漏洞成因技术的分类相比上述的两种维度要复杂得多,对于目前我所见过的漏洞大致归纳为以下几类:

- 内存破坏类

- 逻辑错误类

- 输入验证类

- 设计错误类

- 配置错误类

以下是对这几类漏洞的描述和实例分析。

2.3.1 内存破坏类

此类漏洞的共同特征是由于某种形式的非预期的内存越界访问(读、写或兼而有之),可控程度较好的情况下可执行攻击者指定的任意指令,其他的大多数情况下会导致拒绝服务或信息泄露。

对内存破坏类漏洞再细分下来源,可以分出如下这些子类型:

- 栈缓冲区溢出

- 堆缓冲区溢出

- 静态数据区溢出

- 格式串问题

- 越界内存访问

- 释放后重用

- 二次释放

2.3.1.1 栈缓冲区溢出

最古老的内存破坏类型。发生在堆栈中的缓冲区溢出,由于利用起来非常稳定,大多可以导致执行任意指令,威胁很大。此类漏洞历史非常悠久, 1988年著名的Morris蠕虫传播手段之一就是利用了finger服务的一个栈缓冲区溢出漏洞。在2008年之前的几乎所有影响面巨大的网络蠕虫也基本利用此类漏洞,汇总情况可以见下表:

- FlashGet FTP PWD命令超长响应栈溢出漏洞

- Imatix Xitami If-Modified-Since头远程栈溢出漏洞。

极其危险的sscanf类调用。

- Borland StarTeam Multicast服务用户请求解析远程栈溢出漏洞( CVE-2008-0311 )

- Microsoft DirectShow MPEG2TuneRequest 溢出漏洞( CVE-2008-0015 )

手抖,缓冲区的指针被当做缓冲区本身被数据覆盖溢出。

2.3.1.2 堆缓冲区溢出

导致堆缓冲区溢出的来源与栈溢出的一致,基本都是因为一些长度检查不充分的数据操作,唯一不同的地方只是发生问题的对象不是在编译阶段就已经确定分配的栈缓冲区,而是随着程序执行动态分配的堆块。

实例:

- HP OpenView NNM Accept-Language HTTP头堆溢出漏洞( CVE-2009-0921)

典型的先分配后使用的堆溢出问题。

- PHP (phar extension)堆溢出漏洞

堆溢出特有的溢出样式:由于整数溢出引发Malloc小缓冲区从而最终导致堆溢出。

2.3.1.3 静态数据区溢出

发生在静态数据区BSS段中的溢出,非常少见的溢出类型。

实例:

- Symantec pcAnyWhere awhost32远程代码执行漏洞(CVE-2011-3478)

2.3.1.4 格式串问题

在*printf类调用中由于没有正确使用格式串参数,使攻击者可以控制格式串的内容操纵*printf调用越界访问内存。此类漏洞通过静态或动态的分析方法可以相对容易地被挖掘出来,因此目前已经很少能够在使用广泛的软件中看到了。

实例:

- Qualcomm Qpopper 2.53格式串处理远程溢出漏洞(CVE-2000-0442)

想了解更多格式串漏洞的原理和利用,可以参考warning3在很早之前写的文档:

*printf()格式化串安全漏洞分

析https://www.360docs.net/doc/715223565.html,/index.php?act=magazine&do=view&mid=533 http://www.n https://www.360docs.net/doc/715223565.html,/index.php?act=magazine&do=view&mid=534

2.3.1.5 越界内存访问

程序盲目信任来自通信对方传递的数据,并以此作为内存访问的索引,畸形的数值导

致越界的内存访问,造成内存破坏或信息泄露。

实例:

- OpenSSL TLS心跳扩展协议包远程信息泄露漏洞 (CVE-2014-0160)

漏洞是由于进程不加检查地使用通信对端提供的数据区长度值,按指定的长度读取内存返回,导致越界访问到大块的预期以外的内存数据并返回,泄露包括用户名、口令、SessionID甚至是私钥等在内的敏感信息。

漏洞概念及分类" src="/uploadfile/2014/0508/20140508110216384.png" style="display: block;" />

这是目前最主流最具威胁的客户端(特别是浏览器)漏洞类型,大多数被发现的利用0day漏洞进行的水坑攻击也几乎都是这种类型,每个月各大浏览器厂商都在修复大量的此类漏洞。技术上说,此类漏洞大多来源于对象的引用计数操作不平衡,导致对象被非预期地释放后重用,进程在后续操作那些已经被污染的对象时执行攻击者的指令。与上述几类内存破坏类漏洞的不同之处在于,此类漏洞的触发基于对象的操作异常,而非基于数据的畸形异常(通常是不是符合协议要求的超长或畸形字段值),一般基于协议合规性的异常检测不再能起作用,检测上构成极大的挑战。

实例:

- Microsoft IE非法事件操作内存破坏漏洞(CVE-2010-0249)

著名的Aurora攻击,涉嫌入侵包括Google在内的许多大互联网公司的行动,就使用了这个CVE-2010-0249这个典型的释放后重用漏洞。

一般来源于代码中涉及内存使用和释放的操作逻辑,导致同一个堆缓冲区可以被反复地释放,最终导致的后果与操作系统堆管理的实现方式相关,很可能实现执行任意指令。

实例:

- CVS远程非法目录请求导致堆破坏漏洞( CVE-2003-0015)

2.3.2 逻辑错误类

涉及安全检查的实现逻辑上存在的问题,导致设计的安全机制被绕过。

实例:

- Real VNC 4.1.1验证绕过漏洞( CVE-2006-2369 )

漏洞允许客户端指定服务端并不声明支持的验证类型,服务端的验证交互代码存在逻辑问题。

- Android应用内购买验证绕过漏洞

Google Play的应用内购买机制的实现上存在的漏洞,在用户在Android应用内购买某些数字资产时会从Play 市场获取是否已经付费的验证数据,对这块数据的解析验证的代码存在逻辑问题,导致攻击者可以绕过验证不用真的付费就能买到东西。验证相关的代码如下:

代码会先检查回来的数据签名是否为空,不空的话检查签名是否正确,如果不对返回失败。问题在于如果签名是空的话并没有对应的else逻辑分支来处理,会直接执行最下面的return true操作,导致的结果是只要返回的消息中签名为空就会返回验证通过。

2.3.3 输入验证类

漏洞来源都是由于对来自用户输入没有做充分的检查过滤就用于后续操作,绝大部分的CGI漏洞属于此类。所能导致的后果,经常看到且威胁较大的有以下几类:

- SQL注入

- 跨站脚本执行

- 远程或本地文件包含

- 命令注入

- 目录遍历

2.3.3.1 SQL注入

Web应用对来自用户的输入数据未做充分检查过滤,就用于构造访问后台数据库的SQL 命令,导致执行非预期的SQL操作,最终导致数据泄露或数据库破坏。

实例:

- 一个网站Web应用的数值参数的SQL注入漏洞。

2.3.3.2 跨站脚本执行(XSS)

Web应用对来自用户的输入数据未做充分检查过滤,用于构造返回给用户浏览器的回应数据,导致在用户浏览器中执行任意脚本代码。

实例: YouTube上的一个存储式XSS漏洞。

2.3.3.3 远程或本地文件包含

如果Web应用支持在URL参数中指定服务器上的一个文件执行一些处理,对来自客户端URL数据及本地资源的访问许可如果未做充分的检查,攻击者可能通过简单的目录遍历串使应用把Web主目录以外的系统目录下的文件包含进来,很可能导致信息泄露。

实例:

- 一个网站存在的本地文件包含的漏洞

2.3.3.4 命令注入

涉及系统命令调用和执行的函数在接收用户的参数输入时未做检查过滤,或者攻击者可以通过编码及其他替换手段绕过安全限制注入命令串,导致执行攻击指定的命令。实例:

- AWStats 6.1及以下版本configdir变量远程执行命令漏洞( CVE-2005-0116 )

典型的由于Perl语言对文件名特性的支持加入未充分检查用户输入的问题,导致的命令注入漏洞,awstats.pl的1082行:if (open(CONFIG,”

$searchdir$PROG.$SiteConfig.conf”)) 。

2.3.3.5 目录遍历

涉及系统用于生成访问文件路径用户输入数据时未做检查过滤,并且对最终的文件绝对路径的合法性检查存在问题,导致访问允许位置以外的文件。多见于CGI类应用,其他服务类型也可能存在此类漏洞。

实例:

- Novell Sentinel Log Manager “filename”参数目录遍历漏洞( CVE-2011-5028 )https://www.360docs.net/doc/715223565.html,/novelllogmanager/FileDownload?filename=/opt/novell/ sentinel_log_mgr/3rdparty/tomcat/temp/../../../../../../etc/passwd - HP Data Protector Media Operations DBServer.exe目录遍历漏洞

在HP Data protecetor Media Operations的客户端连接服务端时,通过私访有的通信协议,客户端会首先检查[系统分区]:/Documents and Settings/[用户名]/Application Data下面是否有相应的资源(如插件等),如果没有,则会向服务器请求需要的文件,服务器没有验证请求的文件名的合法性,而且这个过程不需要任何验证,攻击者精心构造文件名,可以读取服务端安装目录所在分区的任意文件。

- RHINOSOFT SERV-U FTP SERVER远程目录遍历漏洞

Caucho Resin远程目录遍历漏洞

国家信息安全漏洞共享平台CNVD-国家互联网应急中心

本周漏洞态势研判情况 本周信息安全漏洞威胁整体评价级别为高。 国家信息安全漏洞共享平台(以下简称CNVD )本周共收集、整理信息安全漏洞597个,其中高危漏洞114个、中危漏洞442个、低危漏洞41个。漏洞平均分值为5.44。本周收录的漏洞中,涉及0day 漏洞190个(占32%),其中互联网上出现“Intelbras W RN 150安全绕过漏洞、Joomla! Quiz Deluxe 组件SQL 注入漏洞”零日代码攻击漏洞。本周CNVD 接到的涉及党政机关和企事业单位的事件型漏洞总数635个,与上周(818 个)环比下降22%。 图1 CNVD 收录漏洞近10周平均分值分布图 本周漏洞报送情况统计 本周报送情况如表1所示。其中,H3C 、安天实验室、天融信、华为技术有限公司、恒安嘉新等单位报送数量较多。深圳市鼎安天下信息科技有限公司、四川虹微技术有限公司(子午攻防实验室)、中新网络信息安全股份有限公司、福建榕基软件股份有限公 国家信息安全漏洞共享平台(CNVD) 信息安全漏洞周报 2017年10月16日-2017年10月22日 2017年第43期

司、广州万方计算机科技有限公司、湖南省金盾信息安全等级保护评估中心有限公司、江苏同袍信息科技有限公司、网信智安及其他个人白帽子向CNVD提交了635个以事件型漏洞为主的原创漏洞。

表1 漏洞报送情况统计表 本周漏洞按类型和厂商统计 本周,CNVD收录了597个漏洞。其中应用程序漏洞460个,web应用漏洞60个,操作系统漏洞40个,网络设备漏洞30个,数据库漏洞6个,安全产品漏洞1个。 表2 漏洞按影响类型统计表

信息系统安全漏洞评估及管理制度V

四川长虹电器股份有限公司 虹微公司管理文件 信息系统安全漏洞评估及管理制度 ××××–××–××发布××××–××–××实施 四川长虹虹微公司发布

目录 1概况 (3) 1.1目的 (3) 1.2目的 ............................................................................................................................. 错误!未定义书签。2正文 . (3) 2.1. 术语定义 (3) 2.2. 职责分工 (4) 2.3. 安全漏洞生命周期 (4) 2.4. 信息安全漏洞管理 (4) 2.4.1原则 (4) 2.4.2风险等级 (5) 2.4.3评估范围 (6) 2.4.4整改时效性 (6) 2.4.5实施 (7) 3例外处理 (8) 4检查计划 (9) 5解释 (9) 6附录 (9)

1概况 1.1目的 1、规范集团内部信息系统安全漏洞(包括操作系统、网络设备和应用系统)的评估及管理,降低信息系统安全风险; 2、明确信息系统安全漏洞评估和整改各方职责。 1.2适用范围 本制度适用于虹微公司管理的所有信息系统,非虹微公司管理的信息系统可参照执行。2正文 2.1. 术语定义 2.1.1.信息安全 Information security 保护、维持信息的保密性、完整性和可用性,也可包括真实性、可核查性、抗抵赖性、可靠性等性质。 2.1.2.信息安全漏洞 Information security vulnerability 信息系统在需求、设计、实现、配置、运行等过程中,有意或无意产生的缺陷,这些缺陷以不同形式存在于计算机信息系统的各个层次和环节之中,一旦被恶意主体利用,就会对信息系统的安全造成损害,影响信息系统的正常运行。 2.1. 3.资产 Asset 安全策略中,需要保护的对象,包括信息、数据和资源等等。 2.1.4.风险 Risk 资产的脆弱性利用给定的威胁,对信息系统造成损害的潜在可能。风险的危害可通过事件发生的概率和造成的影响进行度量。 2.1.5.信息系统(Information system) 由计算机硬件、网络和通讯设备、计算机软件、信息资源、信息用户和规章制度组成的以处理信息流为目的的人机一体化系统,本制度信息系统主要包括操作系统、网络设备以及应用系统等。

贸易条件分类

貿易條件分類詮釋 詮釋

【貨櫃運輸名詞】

DAF DDP Delivered at Fron tier Delivered Duty paid 邊境交貨條件 指賣方需辦妥通關手續並將貨物送到最接近的目的地國界的鄰國海關前的指定地點。 DEU Delivered Duty Unp aid DES Delivered EX Ship 輸入國稅訖交 貨條件 輸入國稅前交 貨條件 目的港船上交 貨條件 交付條件與DEU 相同,但賣方需負擔交貨前所有關稅,稅捐及其它各種費用。 指賣方將貨物送到輸入國,雙方指定的地點交予買方。 指賣方在運送船抵達目的港時,於船上將貨物交予買方,而買方負責輸入通關手續。 Delivery Note 小提單 收貨人必須持背書的提單或銀行擔保提貨保證書向船公司繳付運費,換取小提單。收貨人再以小提單為憑 證,向船上或倉棧提領貨物。 E.&O.E. EXW Demurrage Charges Error & pm issi on Exce pted EX Works 貨櫃滯留費 有錯誤當改/ 以正確為憑 船公司對於未依合約規定於免費期間內提領貨櫃的貨主,加收佔用貨櫃及場地的損失費用。 船公司發出的收費單、發票等單據中通常有此附註文字,以防疏失或錯誤。 FCL / FCL Allowa nee FAS FCL / LCL Allowance Free Alon gside Ship 工廠交貨條件 整裝/整拆折 讓 整裝/分拆折 讓 船邊交貨條件 FCA FOB Freight Collect Free Carrier 貨交運送人條 件 Free On Board 船上交貨條件 到付運費 Freight List Freight Prep aid 預付運費 指賣方在出貨的工廠或倉庫將貨物交給買方 亦稱 FCL /FCL Discount 。 CY /CY Allowanee 的歐洲習慣用語。 亦稱 FCL /LCL Diseount 。CY /CFS Allowanee 的歐洲習慣用語。 指賣方將貨物送到所指定之運送船,船邊或其駁船內。 指賣方在完成輸出手續後,於指定地點將貨交給買方或其指運送人。 指賣方將貨物送到所指定之運送船上,但一般慣例而言只要貨物由岸上越過船舷,賣方即完成義務。 提單上載明的運費付費方式之一。在目的港,有權提領貨物者,須在提貨之前向運送者或代理人繳交運費。 貨物裝載完畢時,船公司必須製作的貨物運費清單,用來通知船上、目的港的代理行、船東等。 提單上載明的運費付費方式之一。船公司在簽發提單前已將運費收訖。尤其貿易條件為C&F 或CIE 者, 多以此為付費條件。

什么是安全漏洞安全漏洞的特性.doc

什么是安全漏洞安全漏洞的特性 安全漏洞的的简介 安全漏洞安全漏洞是指受限制的计算机、组件、应用程序或其他联机资源的无意中留下的不受保护的入口点。漏洞是硬件软件或使用策略上的缺陷,他们会使计算机遭受病毒和黑客攻击。安全漏洞的特性 漏洞是在硬件、软件、协议的具体实现或系统安全策略上存在的缺陷,从而可以使攻击者能够在未授权的情况下访问或破坏系统。具体举例来说,比如在Intel Pentium芯片中存在的逻辑错误,在Sendmail早期版本中的编程错误,在NFS协议中认证方式上的弱点,在Unix系统管理员设置匿名Ftp服务时配置不当的问题都可能被攻击者使用,威胁到系统的安全。因而这些都可以认为是系统中存在的安全漏洞。 漏洞与具体系统环境之间的关系及其时间相关特性 漏洞会影响到很大范围的软硬件设备,包括作系统本身及其支撑软件,网络客户和服务器软件,网络路由器和安全防火墙等。换而言之,在这些不同的软硬件设备中都可能存在不同的安全漏洞问题。在不同种类的软、硬件设备,同种设备的不同版本之间,由不同设备构成的不同系统之间,以及同种系统在不同的设置条

件下,都会存在各自不同的安全漏洞问题。 漏洞问题是与时间紧密相关的。一个系统从发布的那一天起,随着用户的深入使用,系统中存在的漏洞会被不断暴露出来,这些早先被发现的漏洞也会不断被系统供应商发布的补丁软件修补,或在以后发布的新版系统中得以纠正。而在新版系统纠正了旧版本中具有漏洞的同时,也会引入一些新的漏洞和错误。因而随着时间的推移,旧的漏洞会不断消失,新的漏洞会不断出现。漏洞问题也会长期存在。 因而脱离具体的时间和具体的系统环境来讨论漏洞问题是毫无意义的。只能针对目标系统的作系统版本、其上运行的软件版本以及服务运行设置等实际环境来具体谈论其中可能存在的漏洞及其可行的解决办法。 同时应该看到,对漏洞问题的研究必须要跟踪当前最新的计算机系统及其安全问题的最新发展动态。这一点如同对计算机病毒发展问题的研究相似。如果在工作中不能保持对新技术的跟踪,就没有谈论系统安全漏洞问题的发言权,即使是以前所作的工作也会逐渐失去价值。 常见的安全漏洞 代码注入。包括SQL注入在内的广义攻击,它取决于插入代码并由应用程序执行。

能力有哪些种类

能力的种类 一、一般能力和特殊能力 一般能力就是我们所说的智力,它是人的认识活动中的一种具有多维结构的综合性能力。个人认识过程中的各种能力,包括感知能力、记忆能力、思维能力、想象能力、言语能力等都属于智力范围,其中抽象概括能力是智力的核心,创造能力是智力的高级表现。特殊能力:是指在某些专业和特殊职业活动中表现出来的一般能力(智力)的某些特殊方面的独特发展,例如:数学能力、文学能力、艺术表演能力、管理能力、医学/教育网搜集整理技术操作能力等都属于特殊能力。 一般能力和特殊能力相互联系构成辩证统一的有机整体。一方面,特殊能力的发展以一般能力的发展为前提,某种一般能力在某种活动领域得到特别的发展,就可能成为特殊能力的组成部分。另一方面,在特殊能力得到发展的同事,也发展了一般能力。 二、在造型能力和创造性能力 (1)再造能力,又叫模仿能力,是指能使人迅速掌握知识、适应环境,善于按照原有的模式进行活动的能力,这种能力符合学习活动的要求。 (2)创造能力,是指具有流畅、独特、变通、创新及超越平常的思考与活动的能力,这种能力符合创造活动的要求。这两种能力有着密切的关系。再造能力是创造能力的前提和基础。人们常常先是模仿,然后再进行创造的。 三、液体能力和晶体能力根据能力在人的一生中的不同发展趋势以及能力和先天禀赋与社会文化因素的关系,可分为液体能力和晶体能力。 (1)液体能力(液体智力):是指在信息加工和问题解决过程中所表现出来的能力。如对比关系的认识、类比、演绎推理能力,形成抽象概念的能力等。它较少地依赖于文化

和知识的内容,而取决于个人的禀赋。 (2)晶体能力(晶体智力):是指获得语言、数学等知识的能力,它取决于后天的学习,与社会文化有密切的关系。医学/教育网搜集整理又成为树立掌握操作技能的重要条件。操作能力和认知能力不能截然分开。不同认知能力积累一定的知识和经验,就不会有操作能力的形成和发展。反过来,操作能力不发展,人的认知能力也不可能得到很好的发展 四、认知能力、操作能力和社交能力 (1)认知能力:是指人脑加工、存储和提取信息的能力,即我们一般所说的智力,如观察力、记忆力、想象力等。人们认识客观世界,获得各种各样的知识,主要依赖于人的认知能力。 (2)操作能力:是指人们操作自己的肢体以完成各项活动的能力,如劳动能力、艺术表演能力、体育运动能力、实验操作能力等。操作能力是在操作技能的基础上发展起来的。 (3)社交能力:是指人们在社会交往活动中表现出来的能力,如组织管理能力、言语感染力、判断决策能力、调解纠纷的能力、处理意外事故的能力等。这种能力对于组织团体,促进人际交往和信息沟通有重要的作用。 能力列表 能力列表一: 一、人际交往能力 1)关系建立2)团队合作3)解决矛盾4) 亲和力 二、影响力 2)说服力2)应变能力3) 影响力 三、领导能力 1) 反馈和培训2) 授权3) 激励4) 建立期望5) 责任管理

网络信息系统安全漏洞研究

龙源期刊网 https://www.360docs.net/doc/715223565.html, 网络信息系统安全漏洞研究 作者:孟磊 来源:《消费电子·理论版》2013年第02期 摘要:随着计算机和互联网的在各个领域的广泛使用,网络信息系统的安全问题日益受 到人们的重视。本文分析了网络安全漏洞的成因并提出了相关的防范措施,旨在为广大网络用户提供一定的安全知识,提高用户的防范意识。 关键词:计算机;网络信息系统;安全;漏洞 中图分类号:TP393 文献标识码:A 文章编号:1674-7712 (2013) 04-0074-01 在计算机网络系统中,系统资源是共享的,用户可以直接访问网络和计算机中的文件、数据和各种软件、硬件资源。随着计算机和网络的普及,政府部门、军队、企业的核心机密和重要数据,甚至是个人的隐私都储存在互联的计算机中。因计算机系统的原因或者是不法之徒千方百计地进入或破坏,会给国家、社会、企业及个人带来巨大的损失。网络安全已经成为当今计算机领域中重要的研究课题之一。 一、网络信息系统安全漏洞成因 网络信息系统安全漏洞的成因是多方面的,主要分为硬件漏洞,软件漏洞和协议漏洞三个方面。漏洞的出现有的是不可避免的逻辑错误,有的是管理员的不规范操作所遗留,有的则是入侵者的恶意利用篡改所造成。比如一个程序的出现,开始可能并没有发现很多可以利用的漏洞,但是随着时间的推移,入侵者的侵入方式不断优化,这个程序可能出现很多很多的安全漏洞。这就需要我们使用者和开发者也要不断完善已经开始使用的程序。软件如此,硬件亦是如此。 (一)网络协议漏洞。网络协议包括TCP/IP(传输控制协议、网际协议)在开放系统参 考模型出现前十年就存在了,也是因为它出现的比较早,因此有关它的漏洞近年来越来越多的被发现和恶意利用。TCO/IP协议以及其他一百多个协议构成了TCP/IP协议簇。TCP/TP协议被认为是“开放的”,因为从其最初的版本直到目前的最新版本都是公开的,并且是不收费的。这就更加给非法入侵者提供了便利,例如smurf攻击、IP地址欺骗。网络协议最大的弱点是就非常容易信任,因此入侵者可以随意篡改数据而不被发现。 (二)操作系统漏洞。网络操作系统的漏洞种类很多。其中最常见的一种被称为“缓冲区溢出”。入侵者输入很长的一段字符,长度超过了程序的检测长度,超出的部分即入侵者的攻击代码占据了缓冲 区的内存就可以逃过系统的检测而被执行,入侵者就成功的达到了目的。而程序设计者往往为了简单而没有设计检测过长的字符,这一点便常常被入侵者利用成功。还有一中系统漏洞

基于SITC分类的中国贸易结构分析

北方工业大学 《中国对外贸易》课程结课论文 2013年春季学期 开课学院: 经济管理学院 考试方式:其它 考试时间: 班级 国10-2班 姓名 王瑞朋 学号 10102050223 评阅人 孙强 一、 考试方式说明 根据大纲规定,以结课论文的形式考核。 二、 内容(在下面所选方向中任选一题,自己确定题目) 1、 贸易结构变动:结构性特点分析、影响因素分析; 2、 贸易利益:静态利益、动态利益及其影响因素; 3、 贸易发展方式转变:转变评价、影响因素、动力机制。 三、 具体要求 1、 要求论文主题明确,观点鲜明,论据充分,层次清晰,具有自己的思考判断和一定的创新性; 2、 所有数据要求至少15年,且必须到2011年; 3、 论文字数要求在3000字左右。引文必须注明出处,参考文献不得少于5篇; 4、 特别强调:每个同学必须独立完成,禁止从网上下载,一旦发现雷同或抄袭,将按0分处理; 5、 论文装订要求:试卷(即本页)为封面,论文装订在其后,A4纸打印; 6、 提交时间:截止到2013年6月11日,地点:二教119(经贸系办公室)。由班长或学位收齐,不接受个人单独递交; 7、 正文宋体小4号,单倍行距,标题4号。 四、 成绩评定 论文的成绩评定由三部分组成,第一部分考察其态度是否认真,占总成绩的10%;第二部分考 察其内容完成的深度,占总成绩的50%;第三部分考察其语言是否通顺、结构是否合理、论述的逻辑性和创新性,占总成绩的40%。具体指标及分值的分配见下表。 订 线 装

基于SITC分类的中国贸易结构分析 摘要:贸易结构对分析我国贸易情况及制定相关政策具有指导意义。本文基于SITC(国际贸易标准分类法)标准,用Eviews及Excel 的方法,根据我国1996年至2011年期间的贸易数据,进行贸易结构分析,得出相关结论,并在此基础上分析我国贸易结构的影响因素。 关键词:SITC;贸易结构;初级产品;工业制成品;影响因素 一.简介SITC SITC(国际贸易标准分类)是为用于国际贸易商品的统计和对比的标准分类方法。该方法采用经济分类标准,将进出口货物分为两大类:初级产品及工业制成品。而在初级产品目录下,又包括5类产品:食品及主要供食用的货物,饮料及烟酒,非食用原料,矿物燃料、润滑油及有关原料,动、植物油脂及蜡;在工业制成品目录下,又包括4类产品:化学品及有关产品,轻纺产品、橡胶制品矿冶产品及其制品,机械及运输设备,机械及运输设备。1 STIC分类主要依据原料、半制品、制成品分类并反映商品的产业部门来源和加工程度。中国国际统计局在统计我国进出口贸易时采用此分类法。该分类法为讨论我国进出口贸易结构提供了方便并且数据容易统计。 二.我国贸易结构分析 为了分析的简便,将该分类发下的两大类分别记为X、Y,其目录下的各项分别记为X1、X2、X3、X4、X5及Y1、Y2、Y3、Y4。另外进口总额记为TM,出口总额记为TX。 1.我国进口贸易总体结构的变化 进出口贸易结构作为一国贸易结构的基础,其变动不仅关系着一国对外贸易的经济活动,也与一国的经济发展密切联系。下面从进口贸易结构和出口贸易结构两方面对我国的进出口贸易的整体结构进行分析。 1.1进口贸易总体结构变化 从1996年至2011年16年间,中国的进口贸易发生了巨大的改变:进口总额从1996的1388.3亿美元增加至2011年的17434.8亿美元,增幅达11.5倍之多,并且很长时间我国的进口总额处在世界前列。 在进口贸易中,初级产品所占比例从1996年的18.32%增长至2011年的34.66%,而工业制成品所占比例则从1996年的81.67%下降至2011年的65.33%。2如下图所示:从图中可以看出,初级产品进口额在进口总额所占的比例不断上升,这与我国国内经济不断发展,对资源性产品的需求密不可分。 进口总额中初级产品比重上升,工业制成品比重下降,这“一升一降”反映出我国进口产品结构正在从工业制成品进口为主慢慢转为初级产品进口为主的过渡。而进口的这些初级产品很多是我国所缺少的(在后续会谈到),这一转变,说明我国进口结构侧重于短缺能源及原材料。 从下图中可以看出,初级产品的进口表现出比较快的增长速度(尤其是2006年以后),并且图中显示初级产品及工业制成品之间的差额正在不断缩小,反映出初级产品进口比例的增加。而且,可以判断,在以后的一段时间里,我国初级产品的进口额会不断的攀升,直至我国进口产品以初级产品为主。 1来自中国国际统计局《统计年鉴》 2数据来源:中国国家统计局。由于存在未分类的其它商品项,导致二者之和小于100%。但未分类的其它商品所

信息安全漏洞月报(2018年9月)

信息安全漏洞通报 2018年9月国家信息安全漏洞库(CNNVD) 本期导读 漏洞态势 根据国家信息安全漏洞库(CNNVD)统计,2018年9月份采集安全漏洞共1324个。 本月接报漏洞共计2314个,其中信息技术产品漏洞(通用型漏洞)129个,网络信息系统漏洞(事件型漏洞)2185个。 重大漏洞预警 1、微软官方发布了多个安全漏洞的公告,包括Internet Explorer 内存损坏漏洞(CNNVD-201809-509、CVE-2018-8447)、Microsoft Excel 远程代码执行漏洞(CNNVD-201809-550、CVE-2018-8331)等多个漏洞。成功利用上述安全漏洞的攻击者,可以在目标系统上执行任意代码。微软多个产品和系统受漏洞影响。目前,微软官方已经发布补丁修复了上述漏洞,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

漏洞态势 一、公开漏洞情况 根据国家信息安全漏洞库(CNNVD )统计,2018年9月份新增安全漏洞共1324个,从厂商分布来看,Google 公司产品的漏洞数量最多,共发布110个;从漏洞类型来看,跨站脚本类的漏洞占比最大,达到13.14%。本月新增漏洞中,超危漏洞24个、高危漏洞89个、中危漏洞873个、低危漏洞338个,相应修复率分别为62.50%、92.13%、70.33%以及56.80%。合计903个漏洞已有修复补丁发布,本月整体修复率68.20%。 截至2018年9月30日,CNNVD 采集漏洞总量已达115764个。 1.1 漏洞增长概况 2018年9月新增安全漏洞1324个,与上月(962个)相比增加了37.63%。根据近6个月来漏洞新增数量统计图,平均每月漏洞数量达到1374个。 图1 2018年4月至2018年9月漏洞新增数量统计图 1496 951 1505 2004 962 1324 250 45065085010501250145016501850205022502018年4月 2018年5月 2018年6月 2018年7月 2018年8月 2018年9月

概念分类

浅谈如何在小学数学概念教学中 有效使用多媒体课件 目前,概念教学已成为发展数学能力的重要途径,是教学中的一大难关。在数学概念教学中运用多媒体技术创设情景,有利于调节课堂气氛,引发学生的好奇心,激发他们学习数学概念的兴趣。运用多媒体技术把学生生活中碰到的场景搬进了教学课堂,通过形象、具体的移动变化、动态的图像与音频信息构成了仿真的学习情景;充分激发了学生的兴趣;调动了他们学习的积极性;帮助学生展开想象,启发思维。通过多媒体技术把学生思维的过程形象的表达并再现出来,使学生在富有形象生动的展示过程提高形象思维能力。 但是部分教师在概念教学中利用多媒体创设情景时,兜圈子,绕弯子,华而不实,忽视了概念自身的内容。多媒体运用不当反而会产生“冗余效应”分散学生注意力。究其原因,还是对教材解读不深造成的。如何有效创设多媒体情景,既可以激发学生的学习兴趣和探索新知识的强烈愿望,又能直截了当地把要讲述的概念信息传授给学生是我们教师面临的一个难题。 要想解决这个难题,我们必需从最本质的概念入手。 一、什么是概念? 概念是事物及其本质属性在思维中的反映,或者说概念是反映客观事物本质属性的思维形式。某种事物的本质属性,就是这

种事物所具有的而别的事物都不具有的性质。把所感知的事物的共同本质特点抽象出来,加以概括,就成为概念。 例如,直角三角形有两个本质属性,即它是一个三角形,并且其中的一个角是直角,有了这个本质属性,它就可以和其他概念区别开来。至于边的长短,两个锐角的大小,都不是直角三角形的本质属性。由这两个本质属性,就构成了直角三角形的概念,即“有一个角是直角的三角形叫做直角三角形”。 概念都具有内涵和外延。 概念的内涵,就是指某个概念所包含的一切对象共同的本质属性的总和。例如,等腰三角形有两个本质属性,即它是三角形,它的两条边相等。这两个本质属性的总和,就是等腰三角形这个概念的内涵。又如,平行四边形有两个本质属性,即它是四边形,并且两组对边分别平行。这两个本质属性的总和,就是平行四边形这个概念的内涵。 概念的外延,就是适合某个概念的一切对象的范围。例如,平行四边形的外延包括一般的平行四边形、长方形、菱形和正方形。 概念的内涵和外延之间是互相依存又互相制约的关系。在一个概念中,它的内涵扩大时,它的外延就会缩小;它的内涵缩小时,它的外延就会扩大。例如,等腰直角三角形的的内涵有三条:1.它是一个三角形;2.有一个角是直角;3.夹直角的两条边相等。如果把“夹直角的两条边相等”这个内涵去掉,它的外延就扩大了,

信息系统安全考题

网络安全试题 1.(单选题)使网络服务器中充斥着大量要求回复的信息,消耗带宽,导致网络或系统停止正常服务,这属于什么攻击类型?(A) A、拒绝服务 B、文件共享 C、BIND漏洞 D、远程过程调用 2.(单选题)为了防御网络监听,最常用的方法是:(B) A、采用物理传输(非网络) B、信息加密 C、无线网 D、使用专线传输 3.(单选题)一个数据包过滤系统被设计成只允许你要求服务的数据包进入,而过滤掉不必要的服务。这属于什么基本原则?(A) A、最小特权; B、阻塞点; C、失效保护状态; D、防御多样化 4.(单选题)向有限的空间输入超长的字符串是哪一种攻击手段?(A) A、缓冲区溢出; B、网络监听; C、拒绝服务 D、IP欺骗

5.多选题 HASH加密使用复杂的数字算法来实现有效的加密,其算法包括:(ABC) A、MD2; B、MD4; C、MD5; D、Cost256 6.使用Windows2000的组策略,可以限制用户对系统的操作权限,该实例是何种功能的应用? (A)(单选)A、访问控制列表;B、执行控制列表;C、身份验证;D、数据加密 分析:注意这里的访问控制列表跟执行控制列表的区别。 访问控制是在大门外,能否进入,就是进入后,也不是什么事都可以做,有权限设置。 执行列表则是进入大门后,里面的程序使用。哪些可以用,哪些不能用。 7.网络安全工作的目标包括:(多选)(ABCD) A、信息机密性; B、信息完整性; C、服务可用性; D、可审查性 8.主要用于加密机制的协议是:(D) A、HTTP B、FTP C、TELNET D、SSL 9.用户收到了一封可疑的电子邮件,要求用户提供银行账户及密码,这是属于何种攻击手段? (B) A、缓存溢出攻击; B、钓鱼攻击; C、暗门攻击; 10.WindowsNT和Windows2000系统能设置为在几次无效登录后锁定帐号,这可以防止:(B) A、木马;

信息安全漏洞管理流程

信息安全漏洞管理流程文档编制序号:[KKIDT-LLE0828-LLETD298-POI08]

信息安 全漏洞管理规定 主导部门: IT 部 支持部门: N/A 审 批: IT 部 文档编号: IT-V01 生效日期:

信息安全漏洞管理规定 1. 目的 建立信息安全漏洞管理流程的目的是为了加强公司信息安全保障能力,建立健全公司的安全管理体系,提高整体的网络与信息安全水平,保证业务系统的正常运营,提高网络服务质量,在公司安全体系框架下,本策略为规范公司信息资产的漏洞管理(主要包含IT设备的弱点评估及安全加固),将公司信息资产的风险置于可控环境之下。 2. 范围 本策略适用于公司所有在生产环境和办公环境中使用的网络系统、服务器、应用系统以及安全设备。 3. 定义 3.1 ISMS 基于业务风险方法,建立、实施、运行、监控、评审、保持和改进信息安全的 体系,是公司整个管理体系的一部分。 3.2 安全弱点 安全弱点是由于系统硬件、软件在时或者是在的制定配置上的错误而引起的缺 陷,是违背安全策略的软件或硬件特征。有恶意企图的用户能够利用安全弱点 非法访问系统或者破坏系统的正常使用。 3.3 弱点评估

弱点评估是通过风险调查,获取与系统硬件、软件在时或者是在的制定配置的 威胁和弱点相关的信息,并对收集到的信息进行相应分析,在此基础上,识 别、分析、评估风险,综合评判给出安全弱点被利用造成不良事件发生的可能 性及损失/影响程度的观点,最终形成弱点评估报告。 4. 职责和权限 阐述本制度/流程涉及的部门(角色)职责与权限。 4.1 安全管理员的职责和权限 1、制定安全弱点评估方案,报信息安全经理和IT相关经理进行审批; 2、进行信息系统的安全弱点评估; 3、生成弱点分析报告并提交给信息安全经理和IT相关经理备案; 4、根据安全弱点分析报告提供安全加固建议。 4.2 系统管理员的职责和权限 1、依据安全弱点分析报告及加固建议制定详细的安全加固方案(包括回退方案),报信息 安全经理和IT相关经理进行审批; 2、实施信息系统安全加固测试; 3、实施信息系统的安全加固; 4、在完成安全加固后编制加固报告并提交给信息安全经理和IT相关经理备案; 5、向信息安全审核员报告业务系统的安全加固情况。 4.3 信息安全经理、IT相关经理的职责和权限 1、信息安全经理和IT相关经理负责审核安全弱点评估方案、弱点分析报告、安全加固方 案以及加固报告。 4.4 安全审计员的职责和权限 1、安全审计员负责安全加固后的检查和验证,以及定期的审核和汇报。 5. 内容 5.1 弱点管理要求 通过定期的信息资产(主要是IT设备和系统)弱点评估可以及时知道公司安 全威胁状况,这对及时掌握公司主要IT设备和系统弱点的状况是极为有重要

信息系统安全漏洞研究.doc

信息系统安全漏洞研究 ----论信息系统安全 姓名:陈丹婕 [内容提要] 信息系统安全漏洞是信息时代存在的一种客观对象,针对信息系统安全漏洞的研究对保护网络安全和信息安全有着重要意义。首先在国内外已有的研究基础上,提出系统地、全面地开展信息系统安全漏洞的研究。然后从信息系统管理角度和技术角度对漏洞做了区分,并且从信息系统安全漏洞存在的宿主和起因对其类型进行了分析,对信息系统安全漏洞的定义做了明确。最后从信息系统安全漏洞研究的主体、客体、行为和属性四个方面进行了论述,提出信息系统安全漏洞生命周期的概念,使信息系统安全漏洞的研究能够从标准规范、知识体系、关键技术与基础理论等多个方面有系统、有针对性的开展。 [关键词]信息系统信息安全安全漏洞 信息系统中在设计、编码、实现、配置、运行中无法避免地会出现错误,这些存在的错误有些会成为影响系统安全的漏洞。漏洞作为信息系统中客观存在的事实,是引发系统不安全的核心要素,是攻守双方争夺的焦点,漏洞的危害性由互联网的迅速传播而被放大,作为信息战所使用的主要博弈手段之一,对于漏洞的掌控程度将关系到国家的安全。 关于漏洞的方面研究缺乏理论化、系统化,存在滞后性、无序性,而漏洞作为信息系统安全中的一种客观事实的研究需要持续、系统开展。目前已有规模庞大的软件漏洞被披露,系统配置和网络层面上的缺陷也不断地被提出,研究范围逐步扩展;关于漏洞利用、检测、描述等方面的技术已经被大量地开发和使用,有了一定的研究基础;围绕如何管理漏洞、降低风险的指导性规范,国内外已经有了一定数量的研究报告,可以作为参考,同时各种科学相关理论和技术为漏洞研究提供了可借鉴的方法。 本文从信息系统安全漏洞的定义、类别和描述属性等方面对漏洞研究进行了论述,并综合各个角度和各类参与者,提出了漏洞生命周期的概念,为漏洞研究提出了一个整体性的研究思路。 一、信息系统安全漏洞的概念 (一) 漏洞的相关定义 在30多年的漏洞研究过程中,学者们根据自身的不同理解和应用需求对计算机漏洞下了很多定义。1982年,邓宁(Denning)给出了一个访问控制漏洞的定义,他认为系统中主体对对象的访问安全策略是通过访问控制矩阵实现的,对一个访问控制漏洞的利用就是使得操作系统执行违反安全策略的操作; 1994 年,阿莫罗索(Amoroso)提出一个漏洞是导致威胁潜在发生的一个不利的特性;林德斯科(Lindskog)等人将一个漏洞定义为破坏发生的可能性超过预设阈值的地方; 1998年,克鲁索( Krsul)指出,一个软件漏洞是软件规范(specification)设计、开发或配置中一个错误的实例,它的执行能违犯安全策略; 2002年,汪立东认为一个漏洞是软件系统或软件组件中存在的缺陷,此缺陷若被发掘利用则会对系统的机密性、完整性和可用性造成不良影响;2004年,邢栩嘉等人认为计算机脆弱性是系统的一组特性,恶意的主体(攻击者或者攻击程序)能够利用这组特性,通过已授权的手

贸易类型的分类一

贸易类型的分类一文件编码(008-TTIG-UTITD-GKBTT-PUUTI-WYTUI-8256)

1、贸易类型一般贸易、加工贸易、转口贸易、过境贸易、补偿贸易、三来一补、协定贸易、、暂时进口、转关、许可贸易、通关、对销贸易、易货贸易、深加工结转 一、按商品移动的方向可划分为 1、(Import Trade):将外国的商品或服务输入本国市场销售。 2、(Export Trade):将本国的商品或服务输出到外国市场销售。 3、(Transit Trade):甲国的商品经过丙国境内运至乙国市场销售,对丙国 而言就是过境贸易。由于过境贸易对国际贸易的阻碍作用,目前,WTO成员国之间互不从事过境贸易。 二、按商品的形态国际贸易可划分为 1、有形贸易(Visible Trade):有实物形态的商品的。例如,机器、设备、等都是有实物形态的商品,这些商品的进出口称为有形贸易。 2、无形贸易(Invisible Trade):没有实物形态的技术和服务的进出口。使用权的转让、、企业跨国提供服务等都是没有实物形态的商品,其进出口称为无形贸易。 三、按生产国和消费国在贸易中的关系国际贸易可分为 1、直接贸易(Direct Trade):指商品生产国与商品消费国不通过第三国进行买卖商品的行为。贸易的出口国方面称为,进口国方面称为直接进口。 2、间接贸易(Indirect Trade)和(Transit Trade):指商品生产国与商品消费国通过第三国进行买卖商品的行为,间接贸易中的生产国称为间接出口

国,消费国称为间接进口国,而第三国则是贸易国,第三国所从事的就是转口贸易。 例如,战后的有一些,但是风险也很大。我国的有些企业在向伊拉克出口商品时,大多是先把商品卖给伊拉克的周边国家,再由伊拉克的周边国家转口到伊拉克。

信息安全常见漏洞类型(大全)

、SQL注入漏洞 SQL 注入攻击( SQL Injection ),简称注入攻击、SQL注入,被广泛用于非法获取网站控制权,是发生在应用程序的数据库层上的安全漏洞。在设计程序,忽略了对输入字符串中夹带的SQL指令的检查,被数据库误认为是正常的SQL指令而运行,从而使数据库受到攻击,可能导致数据被窃取、更改、删除,以及进一步导致网站被嵌入恶意代码、被植入后门程序等危害。 通常情况下,SQL注入的位置包括: 1) 表单提交,主要是POST请求,也包括GET请求; 2) URL参数提交,主要为GET请求参数; 3) Cookie 参数提交; 4)HTTP请求头部的一些可修改的值,比如Referer 、User_Agent 等; 5)一些边缘的输入点,比如.mp3 文件的一些文件信息等。

SQL注入的危害不仅体现在数据库层面上,还有可能危及承载数据库的操作系统;如果SQL注入被用来挂马,还可能用来传播恶意软件等,这些危害包括但不局限于: (1)数据库信息泄漏:数据库中存放的用户的隐私信息的泄露。作为数据的存储中心,数据库里往往保存着各类的隐私信息,SQL注入攻击能导致这些隐私 信息透明于攻击者。 (2)网页篡改:通过操作数据库对特定网页进行篡改。 (3)网站被挂马,传播恶意软件:修改数据库一些字段的值,嵌入网马链接,进行挂马攻击。 (4)数据库被恶意操作:数据库服务器被攻击,数据库的系统管理员帐户被篡改。 (5)服务器被远程控制,被安装后门。经由数据库服务器提供的操作系统支持,让黑客得以修改或控制操作系统。 (6)破坏硬盘数据,瘫痪全系统。 解决SQL注入问题的关键是对所有可能来自用户输入的数据进行严格的 检查、对数据库配置使用最小权限原则通常使用的方案有: (1)所有的查询语句都使用数据库提供的参数化查询接口,参数化的语句使用参数而不是将用户输入变量嵌入到SQL语句中。当前几乎所有的数据库系统

信息安全常见漏洞类型汇总汇总

一、注入漏洞 注入攻击(),简称注入攻击、注入,被广泛用于非法获取网站控制权,是发生在应用程序地数据库层上地安全漏洞.在设计程序,忽略了对输入字符串中夹带地指令地检查,被数据库误认为是正常地指令而运行,从而使数据库受到攻击,可能导致数据被窃取、更改、删除,以及进一步导致网站被嵌入恶意代码、被植入后门程序等危害. 通常情况下,注入地位置包括: ()表单提交,主要是请求,也包括请求; ()参数提交,主要为请求参数; ()参数提交; ()请求头部地一些可修改地值,比如、等; ()一些边缘地输入点,比如文件地一些文件信息等.

注入地危害不仅体现在数据库层面上,还有可能危及承载数据库地操作系统;如果注入被用来挂马,还可能用来传播恶意软件等,这些危害包括但不局限于: ()数据库信息泄漏:数据库中存放地用户地隐私信息地泄露.作为数据地存储中心,数据库里往往保存着各类地隐私信息,注入攻击能导致这些隐私信息透明于攻击者. ()网页篡改:通过操作数据库对特定网页进行篡改. ()网站被挂马,传播恶意软件:修改数据库一些字段地值,嵌入网马链接,进行挂马攻击. ()数据库被恶意操作:数据库服务器被攻击,数据库地系统管理员帐户被篡改. ()服务器被远程控制,被安装后门.经由数据库服务器提供地操作系统支持,让黑客得以修改或控制操作系统.

()破坏硬盘数据,瘫痪全系统. 解决注入问题地关键是对所有可能来自用户输入地数据进行严格地检查、对数据库配置使用最小权限原则. 通常使用地方案有: ()所有地查询语句都使用数据库提供地参数化查询接口,参数化地语句使用参数而不是将用户输入变量嵌入到语句中.当前几乎所有地数据库系统都提供了参数化语句执行接口,使用此接口可以非常有效地防止注入攻击. ()对进入数据库地特殊字符('"\<>*;等)进行转义处理,或编码转换. ()确认每种数据地类型,比如数字型地数据就必须是数字,数据库中地存储字段必须对应为型. ()数据长度应该严格规定,能在一定程度上防止比较长地注入语句无法正确执行. ()网站每个数据层地编码统一,建议全部使用编码,上下层编码不一致有可能导致一些过滤模型被绕过.

能力的定义和种类 教育学

能力的差异与教学 一、能力概述 (一)什么是能力 一般认为,能力是直接影响活动效率,保证活动任务得以顺利完成的个性心理特征。 既指现有的成就,又指个体具有的潜力和可能性。 (二)能力的种类 1、一般能力和特殊能力------根据适应范围或表现领域不同 一般能力指在不同种类的活动中表现出来的能力,也就是我们平时所说的智力,构成智 力的因素包括观察力、记忆力、想象力和思考力等,其中思考力即抽象思维能力是智力的核心。 特殊能力是指在某种专业活动中表现出来的能力,它是顺利完成某种专业活动的心理条 件。 一般能力与特殊能力的关系十分密切。一方面,一般能力是特殊能力的重要组成部分, 另一方面,特殊能力的发展有助于一般能力的发展。 2、模仿能力和创造能力——根据创造性水平不同 模仿能力就是指人们通过观察别人的行为、活动、来学习各种知识,然后以相同的方式 作出反应的能力。是人和动物的一种重要的学习能力。 创造力是指产生新的思想和新的产品的能力。 模仿只是按现成的方式解决问题,而创造能提供解决问题的新方式与新途径。动物会模 仿但不会创造,人的模仿力和创造力有明显的个别差异。人们常常是先模仿再进行创造。在这一意义上,模仿也可以说是创造的前提和基础。 3、流体能力和晶体能力------根据一生中不同的发展趋势以及和先天禀赋、社会文化的关系 这种分类是由卡特尔提出的。 流体能力是指在信息加工和问题解决过程中所表现出来能力。如对关系的认识、类比、 演绎推理、形成抽象概念等的能力。它较少的依赖于文化和经验的内容,而决定与个人的先天禀赋。 晶体智力(crystallized intelligence)指获得语言、数学知识的能力,它决定于后天的学 习,与社会文化密切有关。 流体能力在20岁以后发展达到高峰,30岁以后就开始下降,但晶体能力一生中一直在 发展,在人年老的时候还能保持在较高的水平。 晶体能力在一定程度上依赖于流体能力。 4、认知能力、操作能力和社交能力------根据功能不同 认知能力是指人脑加工、储存和提取信息的能力,既我们一般所讲的智力,如观察力、 记忆力、想象力等, 操作能力是指人们操作自己的肢体以完成各项活动的能力,如劳动能力、表演能力、运 动能力实验操作能力等。 社交能力是指在人们的社会交往活动中表现出来的能力,如组织管理能力、调解能力、 语言感染力等。 操作能力与认知能力不能截然分开,不通过认知能力积累一定的知识经验,就不会有操 作能力的形成和发展,反之,操作能力不发展,人的认知能力就不可能得到很好的发展。

企业安全漏洞管理解决实施方案

企业安全漏洞管理解决实施方案

————————————————————————————————作者:————————————————————————————————日期:

企业安全漏洞管理解决方案 一、选用安全风险管理系统 一个计算机网络安全漏洞有它多方面的属性,主要可以用以下几个方面来概括:漏洞可能造成的直接威胁、漏洞和漏洞被利用的方式。漏洞扫描系统是网络安全中的一个重要组成部分,它可以从目标信息系统和网络资源中采集信个设备和主机系统中的漏洞,帮助管理人员清晰的了解自身安全状况,目前面临的安全威胁,存在的安全隐患,以及洞,新出现的安全问题等。 漏洞检测就是对重要计算机信息系统进行检查,发现其中可被黑客利用的漏洞。漏洞检测的结果实际上就是网络个评估,它指出了哪些攻击是可能的,因此成为安全方案的一个重要组成部分。 一般而言企业使用安全漏洞扫描系统有如下的原因 在线定期的找出安全漏洞 使用安全漏洞扫描系统可以在线定期找出各系统的漏洞,不需要每天注意各操作系统的漏洞通报,因为各操作系的发布,并且即使发布了,使用者也一定知道。 降低风险指数 由安全漏洞扫描系统所检测出来的漏洞,会提供完善的解决方案及补丁程序下载的地址,进而减少系统漏洞,减 黑客也使用安全漏洞扫描系统 当黑客要入侵一个网站或企业时,也会使用某些工具先去了解这个网站的操作系统、服务以及漏洞,接着再开始安全漏扫扫描系统。因此系统管理者可以通过扫描系统来仿真黑客的手段,了解自己主机上的漏洞。更重要的是,在时的发现并修补漏洞。 JUMP公司的企业安全漏洞管理解决方案是针对信息系统各层面中普遍存在安全漏洞的问题而设计的专注于企业现、分析、修补、综合评估的网络脆弱性智能评估系统(JNVAS)。 二、企业的安全需求分析 在企业信息网络中,由于网络技术与协议上的开放性,不难发现整个网络存在着各种类型的安全隐患和潜在的危人员将可能利用这些安全隐患对网络进行攻击,造成严重的后果。因此如何保护重要的信息不受黑客和不法分子的入的可用性、保密性和完整性等安全目标的问题摆在我们面前。 信息系统的安全问题来自多个方面,我们根据企业信息网络系统的实际情况,结合用户的安全现状以及存在的安潜在的安全威胁与安全隐患进行综合分析与评估,具体分析如下: 安全防护整齐考虑不够 对于一些大型的企业信息化网络在整体的层面,缺少完善一致的安全防护及管理措施,导致分散建设、分散管理

信息安全漏洞分类及学习

信息安全漏洞分类及介绍 本文是一个安全漏洞相关的科普,介绍安全漏洞的概念认识,漏洞在几个维度上的分类及实例展示。 1 安全漏洞及相关的概念 本节介绍什么是安全漏洞及相关的概况。 1.1 安全漏洞的定义 我们经常听到漏洞这个概念,可什么是安全漏洞?想给它一个清晰完整的定义其实是非常困难的。如果你去搜索一下对于漏洞的定义,基本上会发现高大上的学术界和讲求实用的工业界各有各的说法,漏洞相关的各种角色,比如研究者、厂商、用户,对漏洞的认识也是非常不一致的。 从业多年,我至今都找不到一个满意的定义,于是我自己定义一个: 安全漏洞是信息系统在生命周期的各个阶段(设计、实现、运维等过程)中产生的某类问题,这些问题会对系统的安全(机密性、完整性、可用性)产生影响。 这是一个从研究者角度的偏狭义的定义,影响的主体范围限定在了信息系统中,以尽量不把我们所不熟悉的对象扯进来。 漏洞之所以被描述为某种”问题”,是因为我发现无法简单地用脆弱性、缺陷和Bug 等概念来涵盖它,而更象是这些概念的一个超集。 漏洞会在系统生命周期内的各个阶段被引入进来,比如设计阶段引入的一个设计得非常容易被破解的加密算法,实现阶段引入的一个代码缓冲区溢出问题,运维阶段的一个错误的安全配置,这些都有可能最终成为漏洞。 定义对安全的影响也只涉及狭义信息安全的三方面:机密性、完整性和可用性。漏洞造成的敏感信息泄露导致机密性的破坏;造成数据库中的信息被非法篡改导致完整性的破坏;造成服务器进程的崩溃导致可用性的丧失。漏洞也可能同时导致多个安全属性的破坏。

1.2 安全漏洞与Bug的关系 漏洞与Bug并不等同,他们之间的关系基本可以描述为:大部分的Bug影响功能性,并不涉及安全性,也就不构成漏洞;大部分的漏洞来源于Bug,但并不是全部,它们之间只是有一个很大的交集。可以用如下这个图来展示它们的关系 1.3 已知漏洞的数量 各个漏洞数据库和索引收录了大量已知的安全漏洞,下表是一个主流漏洞库的数量的大致估计,漏洞一般最早从20世纪90年代开始: