华为NAT配置

华为NAT配置

NAT

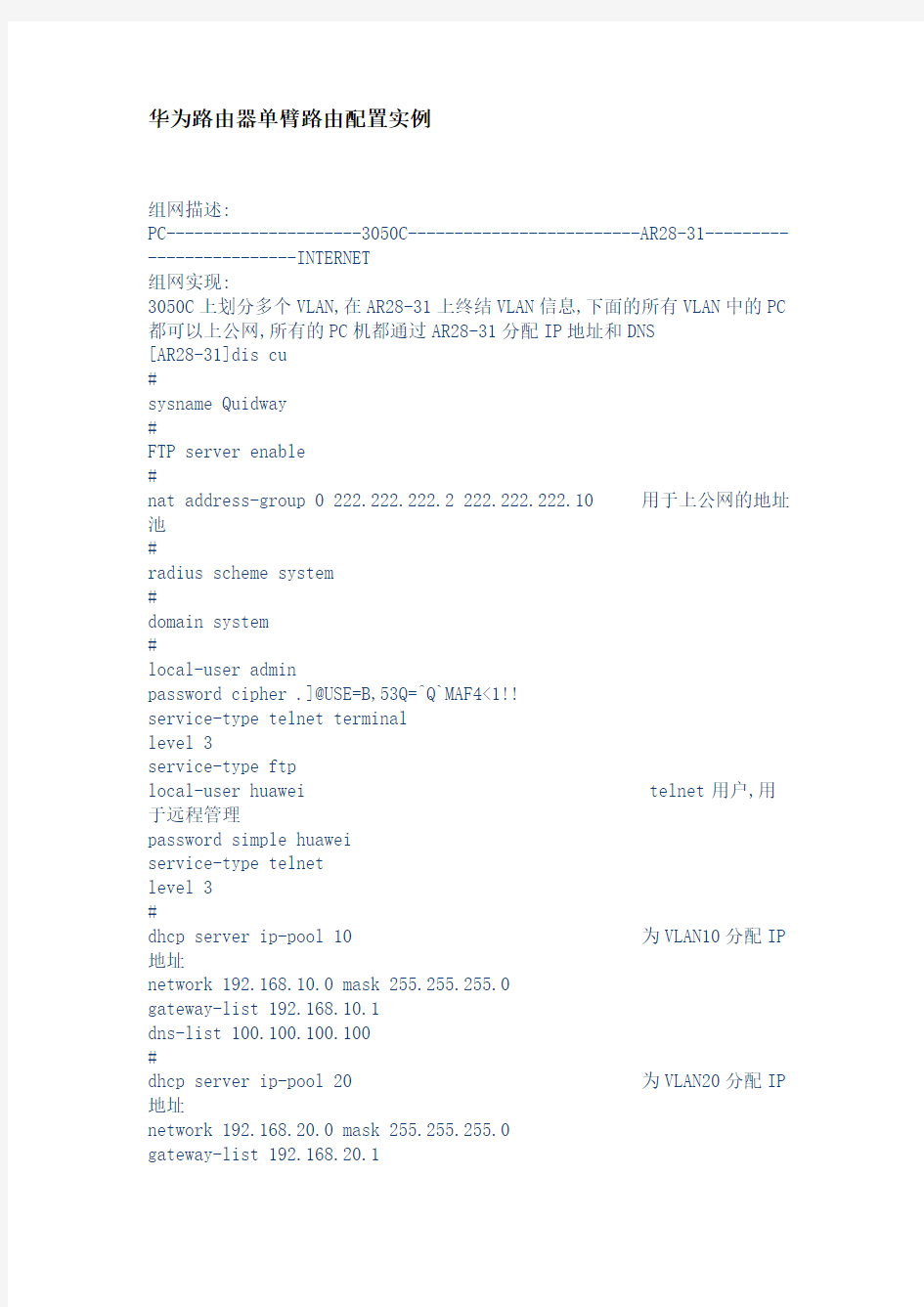

华为路由器单臂路由配置实例

组网描述:

PC---------------------3050C-------------------------AR28-31-------------------------INTERNET

组网实现:

3050C上划分多个VLAN,在AR28-31上终结VLAN信息,下面的所有VLAN中的PC 都可以上公网,所有的PC机都通过AR28-31分配IP地址和DNS

[AR28-31]dis cu

#

sysname Quidway

#

FTP server enable

#

nat address-group 0 222.222.222.2 222.222.222.10 用于上公网的地址池

#

radius scheme system

#

domain system

#

local-user admin

password cipher .]@USE=B,53Q=^Q`MAF4<1!!

service-type telnet terminal

level 3

service-type ftp

local-user huawei telnet用户,用于远程管理

password simple huawei

service-type telnet

level 3

#

dhcp server ip-pool 10 为VLAN10分配IP 地址

network 192.168.10.0 mask 255.255.255.0

gateway-list 192.168.10.1

dns-list 100.100.100.100

#

dhcp server ip-pool 20 为VLAN20分配IP 地址

network 192.168.20.0 mask 255.255.255.0

gateway-list 192.168.20.1

dns-list 100.100.100.100

#

dhcp server ip-pool 30 为VLAN30分配IP 地址

network 192.168.30.0 mask 255.255.255.0

gateway-list 192.168.30.1

dns-list 100.100.100.100

#

dhcp server ip-pool 40 为VLAN40分配IP 地址

network 192.168.40.0 mask 255.255.255.0

gateway-list 192.168.40.1

dns-list 100.100.100.100

#

interface Aux0

async mode flow

#

interface Ethernet1/0 用于与交换机的管理IP互通

ip address 192.168.100.1 255.255.255.0

firewall packet-filter 3000 inbound

#

interface Ethernet1/0.1 终结交换机上的VL AN10

tcp mss 1024

ip address 192.168.10.1 255.255.255.0

firewall packet-filter 3000 inbound

vlan-type dot1q vid 10

#

interface Ethernet1/0.2 终结交换机上的VL AN20

tcp mss 1024

ip address 192.168.20.1 255.255.255.0

firewall packet-filter 3000 inbound

vlan-type dot1q vid 20

#

interface Ethernet1/0.3 终结交换机上的VLAN 30

tcp mss 1024

ip address 192.168.30.1 255.255.255.0

firewall packet-filter 3000 inbound

vlan-type dot1q vid 30

#

interface Ethernet1/0.4 终结交换机上的VLAN

40

tcp mss 1024

ip address 192.168.40.1 255.255.255.0

firewall packet-filter 3000 inbound

vlan-type dot1q vid 40

#

interface Ethernet2/0

ip address 222.222.222.1 255.255.255.0

nat outbound 2000 address-group 0 进行私网到公网的地址转换

#

interface NULL0

#

acl number 2000 允许192.168.0.0 这个网段的地址进行地址转换

rule 0 permit source 192.168.0.0 0.0.255.255

rule 1 deny

#

acl number 3000

rule 0 deny udp destination-port eq tftp

rule 1 deny tcp destination-port eq 135

rule 2 deny udp destination-port eq 135

rule 3 deny udp destination-port eq netbios-ns

rule 4 deny udp destination-port eq netbios-dgm

rule 5 deny tcp destination-port eq 139

rule 6 deny udp destination-port eq netbios-ssn

rule 7 deny tcp destination-port eq 445

rule 8 deny udp destination-port eq 445

rule 9 deny tcp destination-port eq 539

rule 10 deny udp destination-port eq 539

rule 11 deny udp destination-port eq 593

rule 12 deny tcp destination-port eq 593

rule 13 deny udp destination-port eq 1434

rule 14 deny tcp destination-port eq 4444

rule 15 deny tcp destination-port eq 9996

rule 16 deny tcp destination-port eq 5554

rule 17 deny udp destination-port eq 9996

rule 18 deny udp destination-port eq 5554

rule 19 deny tcp destination-port eq 137

rule 20 deny tcp destination-port eq 138

rule 21 deny tcp destination-port eq 1025

rule 22 deny udp destination-port eq 1025

rule 23 deny tcp destination-port eq 9995

rule 24 deny udp destination-port eq 9995

rule 25 deny tcp destination-port eq 1068

rule 26 deny udp destination-port eq 1068

rule 27 deny tcp destination-port eq 1023

rule 28 deny udp destination-port eq 1023

#

ip route-static 0.0.0.0 0.0.0.0 222.222.222.254 preference 60 到电信网关的缺省路由

#

user-interface con 0

user-interface aux 0

user-interface vty 0 4

authentication-mode scheme

#

return

===============================================================

#

sysname Quidway

#

radius scheme system

server-type huawei

primary authentication 127.0.0.1 1645

primary accounting 127.0.0.1 1646

user-name-format without-domain

domain system

radius-scheme system

access-limit disable

state active

vlan-assignment-mode integer

idle-cut disable

self-service-url disable

messenger time disable

domain default enable system

#

local-server nas-ip 127.0.0.1 key huawei

local-user huawei 用于WEB网管和TELNET password simple huawei

service-type telnet level 3

#

vlan 1

#

vlan 10

#

vlan 20

#

vlan 30

#

vlan 40

#

interface Vlan-interface1 管理IP ip address 192.168.100.2 255.255.255.0

#

interface Aux0/0

#

interface Ethernet0/1

port access vlan 10

#

interface Ethernet0/2

port access vlan 10

#

interface Ethernet0/3

port access vlan 10

#

interface Ethernet0/4

port access vlan 10

#

interface Ethernet0/5

port access vlan 10

#

interface Ethernet0/6

port access vlan 10

#

interface Ethernet0/7

port access vlan 10

#

interface Ethernet0/8

port access vlan 10

#

interface Ethernet0/9

port access vlan 10

#

interface Ethernet0/10

port access vlan 10

#

interface Ethernet0/11

port access vlan 20

#

interface Ethernet0/12 port access vlan 20

#

interface Ethernet0/13 port access vlan 20

#

interface Ethernet0/14 port access vlan 20

#

interface Ethernet0/15 port access vlan 20

#

interface Ethernet0/16 port access vlan 20

#

interface Ethernet0/17 port access vlan 20

#

interface Ethernet0/18 port access vlan 20

#

interface Ethernet0/19 port access vlan 20

#

interface Ethernet0/20 port access vlan 20

#

interface Ethernet0/21 port access vlan 30

#

interface Ethernet0/22 port access vlan 30

#

interface Ethernet0/23 port access vlan 30

#

interface Ethernet0/24 port access vlan 30

#

interface Ethernet0/25 port access vlan 30

#

interface Ethernet0/26 port access vlan 30

#

interface Ethernet0/27 port access vlan 30

#

interface Ethernet0/28 port access vlan 30

#

interface Ethernet0/29 port access vlan 30

#

interface Ethernet0/30 port access vlan 30

#

interface Ethernet0/31 port access vlan 40

#

interface Ethernet0/32 port access vlan 40

#

interface Ethernet0/33 port access vlan 40

#

interface Ethernet0/34 port access vlan 40

#

interface Ethernet0/35 port access vlan 40

#

interface Ethernet0/36 port access vlan 40

#

interface Ethernet0/37 port access vlan 40

#

interface Ethernet0/38 port access vlan 40

#

interface Ethernet0/39 port access vlan 40

#

interface Ethernet0/40 port access vlan 40

#

interface Ethernet0/41

port access vlan 40

#

interface Ethernet0/42

port access vlan 40

#

interface Ethernet0/43

port access vlan 40

#

interface Ethernet0/44

port access vlan 40

#

interface Ethernet0/45

port access vlan 40

#

interface Ethernet0/46

port access vlan 40

#

interface Ethernet0/47

port access vlan 40

#

interface Ethernet0/48 上行口

port link-type trunk

port trunk permit vlan 1 10 20 30 40 只允许这几个VLAN标签透传#

interface NULL0

#

user-interface aux 0

user-interface vty 0 4

#

return

华为防火墙NAT配置命令

私网用户通过NAPT方式访问Internet (备注:在这种环境中,外网只能ping通外网口,公网没有写入到内网的路由,所以前提是内网只能ping通外网口,但走不到外网口以外的网络,做了NAT之后,内网可以通外网任何网络,但是外网只能ping到本地内网的外网口。) 本例通过配置NAPT功能,实现对少量公网IP地址的复用,保证公司员工可以正常访问Internet。组网需求 如图1所示,某公司内部网络通过USG9000与Internet相连,USG9000作为公司内网的出口网关。由于该公司拥有的公网IP地址较少(202.169.1.21~202.169.1.25),所以需要利用USG9000的NAPT功能复用公网IP地址,保证员工可以正常访问Internet。 图1 配置私网用户通过NAPT方式访问Internet组网图 配置思路 1.完成设备的基础配置,包括配置接口的IP地址,并将接口加入安全区域。 2.配置安全策略,允许私网指定网段访问Internet。 3.配置NAT地址池和NAT策略,对指定流量进行NAT转换,使私网用户可以使用公网IP 地址访问Internet。 4.配置黑洞路由,防止产生路由环路。

操作步骤 1.配置USG9000的接口IP地址,并将接口加入安全区域。 # 配置接口GigabitEthernet 1/0/1的IP地址。

华为交换机各种配置方法

端口限速基本配置1 端口绑定基本配置 ACL基本配置 密码恢复 三层交换配置 端口镜像配置 DHCP配置 配置文件管理 远程管理配置 STP配置 私有VLAN配置 端口trunk、hybrid应用配置 交换机配置(一)端口限速基本配置 华为3Com 2000_EI、S2000-SI、S3000-SI、S3026E、S3526E、S3528、S3552、S3900、S3050、S5012、S5024、S5600系列: 华为交换机端口限速 2000_EI系列以上的交换机都可以限速! 限速不同的交换机限速的方式不一样! 2000_EI直接在端口视图下面输入LINE-RATE 端口限速配置 1功能需求及组网说明 端口限速配置 『配置环境参数』 1. PC1和PC2的IP地址分别为 『组网需求』 1. 在SwitchA上配置端口限速,将PC1的下载速率限制在3Mbps,同时将PC1的上传速率限制在1Mbps 2数据配置步骤 『S2000EI系列交换机端口限速配置流程』 使用以太网物理端口下面的line-rate命令,来对该端口的出、入报文进行流量限速。【SwitchA相关配置】 1. 进入端口E0/1的配置视图 [SwitchA]interface Ethernet 0/1 2. 对端口E0/1的出方向报文进行流量限速,限制到3Mbps [SwitchA- Ethernet0/1]line-rate outbound 30 3. 对端口E0/1的入方向报文进行流量限速,限制到1Mbps [SwitchA- Ethernet0/1]line-rate inbound 16 【补充说明】 报文速率限制级别取值为1~127。如果速率限制级别取值在1~28范围内,则速率限制的粒度为64Kbps,这种情况下,当设置的级别为N,则端口上限制的速率大小为N*64K;如果速率限制级别取值在29~127范围内,则速率限制的粒度为1Mbps,这种情况下,当设置的级别为N,则端口上限制的速率大小为(N-27)*1Mbps。 此系列交换机的具体型号包括:S2008-EI、S2016-EI和S2403H-EI。 『S2000-SI和S3000-SI系列交换机端口限速配置流程』

华为_MSR路由器_教育网双出口NAT服务器的典型配置

华为 MSR路由器教育网双出口NAT服务器的典型配置 一、组网需求: MSR 的 G0/0 连接某学校内网, G5/0 连接电信出口, G5/1 连接教育网出口,路由配置:访问教育网地址通过 G5/1 出去,其余通过默认路由通过 G5/0 出去。电信网络访问教育网地址都是通过电信和教育网的专用连接互通的,因此电信主机访问该校 一、组网需求: MSR的G0/0连接某学校内网,G5/0连接电信出口,G5/1连接教育网出口,路由配置:访问教育网地址通过G5/1出去,其余通过默认路由通过G5/0出去。电信网络访问教育网地址都是通过电信和教育网的专用连接互通的,因此电信主机访问该校都是从G5/1进来,如果以教育网源地址(211.1.1.0/24)从G5/0访问电信网络,会被电信过滤。该校内网服务器192.168.34.55需要对外提供访问,其域名是https://www.360docs.net/doc/a0660329.html,,对应DNS解析结果是211.1.1.4。先要求电信主机和校园网内部主机都可以通过域名或211.1.1.4正常访问,且要求校园网内部可以通过NAT任意访问电信网络或教育网络。 设备清单:MSR一台 二、组网图:

三、配置步骤: 适用设备和版本:MSR系列、Version 5.20, Release 1205P01后所有版本。

四、配置关键点: 1) 此案例所实现之功能只在MSR上验证过,不同设备由于内部处理机制差异不能保证能够实现; 2) 策略路由是保证内部服务器返回外网的流量从G5/1出去,如果不使用策略路由会按照普通路由转发从G5/0出去,这样转换后的源地址211.1.1.4会被电信给过滤掉,因此必须使用策略路由从G5/1出去; 3) 策略路由的拒绝节点的作用是只要匹配ACL就变成普通路由转发,而不被策

华为交换机常用命令

华为交换机常用命令: 1、display current-configuration 显示当前配置 2、display interface GigabitEthernet 1/1/4 显示接口信息 3、display packet-filter interface GigabitEthernet 1/1/4 显示接口acl应用信息 4、display acl all 显示所有acl设置3900系列交换机 5、display acl config all 显示所有acl设置6500系列交换机 6、display arp 10.78.4.1 显示该ip地址的mac地址,所接交换机的端口位置 7、display cpu显示cpu信息 8、system-view 进入系统图(配置交换机),等于config t 命令 9、acl number 5000 在system-view命令后使用,进入acl配置状态 10、rule 0 deny 0806 ffff 24 0a4e0401 f 40 在上面的命令后使用,,acl 配置例子 11、rule 1 permit 0806 ffff 24 000fe218ded7 f 34 //在上面的命令后使用,acl配置例子 12、interface GigabitEthernet 1/0/9 //在system-view命令后使用,进入接口配置状态 13、[86ZX-S6503-GigabitEthernet1/0/9]qos //在上面的命令后使用,进入接口qos配置 14、[86ZX-S6503-qosb-GigabitEthernet1/0/9]packet-filter inbound user-group 5000 //在上面的命令后使用,在接口上应用进站的acl 15、[Build4-2_S3928TP-GigabitEthernet1/1/4]packet-filter outbound user-group 5001 //在接口上应用出站的acl 16、undo acl number 5000 //取消acl number 5000 的设置 17、ip route-static 0.0.0.0 0.0.0.0 10.78.1.1 preference 60 //设置路由 18、reset counters interface Ethernet 1/0/14 //重置接口信息 19、save //保存设置 20、quit //退出(此信息仅为分享之用,我们不排除对您并不适用的可能。另,如此信息侵犯您的权益,请告知我们,我们会及时删除) 华为路由器交换机配置命令:交换机命令 [Quidway]discur;显示当前配置 [Quidway]displaycurrent-configuration;显示当前配置 [Quidway]displayinterfaces;显示接口信息 [Quidway]displayvlanall;显示路由信息 [Quidway]displayversion;显示版本信息 [Quidway]superpassword;修改特权用户密码 [Quidway]sysname;交换机命名

华为Eudemon防火墙NAT配置实例

[原创]华为Eudemon防火墙NAT配置实例Post By:2007-7-11 11:35:00 贴一下我公司里防火墙的配置,希望能够起到抛砖引玉的作用。具体外网IP和内网ARP绑定信息已经用“x”替代,请根据实际情况更换。“//”后面的部分是我导出配置后添加的注释。防火墙型号为华为Eudemon 200,E0/0/0口为外网接口,E0/0/1口为内网。另外此配置方法也完全适用于华为Secpath系列防火墙,略加改动也可适用于华为A R系列路由器。 ------------------------------------------传说中的分隔线------------------------------------------ # sysname Eudemon//设置主机名 # super password level 3 simple xxxxxxxx//Super密码为xxxxxxxx # firewall packet-filter default permit interzone local trust direction inbound firewall packet-filter default permit interzone local trust direction outbound firewall packet-filter default permit interzone local untrust direction inbound firewall packet-filter default permit interzone local untrust direction outbound firewall packet-filter default permit interzone local dmz direction inbound firewall packet-filter default permit interzone local dmz direction outbound firewall packet-filter default permit interzone trust untrust direction inbound firewall packet-filter default permit interzone trust untrust direction outbound firewall packet-filter default permit interzone trust dmz direction inbound firewall packet-filter default permit interzone trust dmz direction outbound firewall packet-filter default permit interzone dmz untrust direction inbound firewall packet-filter default permit interzone dmz untrust direction outbound//设置默认允许所有数据包通过 # 青岛IT社区提醒:本地交易眼见为实,当面验货!不要嫌麻烦!交易地点建议在人多地方,防止抢劫!

华三华为交换机-路由器配置常用命令

H3C交换机配置命令大全 1、system-view 进入系统视图模式 2、sysname 为设备命名 3、display current-configuration 当前配置情况 4、language-mode Chinese|English 中英文切换 5、interface Ethernet 1/0/1 进入以太网端口视图 6、port link-type Access|Trunk|Hybrid 设置端口访问模式 7、undo shutdown 打开以太网端口 8、shutdown 关闭以太网端口 9、quit 退出当前视图模式 10、vlan 10 创建VLAN 10并进入VLAN 10的视图模式 11、port access vlan 10 在端口模式下将当前端口加入到vlan 10中 12、port E1/0/2 to E1/0/5 在VLAN模式下将指定端口加入到当前vlan中 13、port trunk permit vlan all 允许所有的vlan通过 H3C路由器配置命令大全 1、system-view 进入系统视图模式 2、sysname R1 为设备命名为R1 3、display ip routing-table 显示当前路由表 4、language-mode Chinese|English 中英文切换 5、interface Ethernet 0/0 进入以太网端口视图 6、ip address 192.168.1.1 255.255.255.0 配置IP地址和子网掩码 7、undo shutdown 打开以太网端口 8、shutdown 关闭以太网端口

华为交换机基本配置命令29908

华为交换机基本配置命令 一、单交换机VLAN划分 命令命令解释 system 进入系统视图 system-view 进入系统视图 quit 退到系统视图 undo vlan 20 删除vlan 20 sysname 交换机命名 disp vlan 显示vlan vlan 20 创建vlan(也可进入vlan 20) port e1/0/1toe1/0/5 把端口1-5放入VLAN 20 中 5700系列 单个端口放入VLAN [Huawei]intg0/0/1 [Huawei]port link-typeaccess(注:接口类型access,hybrid、trunk) [Huawei]port default vlan 10 批量端口放入VLAN [Huawei]port-group 1 [Huawei-port-group-1]group-member ethernet G0/0/1 to ethernet G0/0/20 [Huawei-port-group-1]port hybrid untagged vlan 3 删除group(组)vlan 200内的15端口 [Huawei]intg0/0/15 [Huawei-GigabitEthernet0/0/15]undo port hybrid untagged vlan 200 通过group端口限速设置 [Huawei]Port-group 2 [Huawei]group-member g0/0/2 to g0/0/23 [Huawei]qos lr outbound cir 2000 cbs 20000 disp vlan 20 显示vlan里的端口20 int e1/0/24 进入端口24 undo port e1/0/10 表示删除当前VLAN端口10 disp curr 显示当前配置 return 返回 Save 保存 info-center source DS channel 0 log state off trap state off通过关闭日志信息命令改变DS模块来实现(关闭配置后的确认信息显示) info-center source DS channel 0 log state on trap state on 通过打开日志信息命令改变DS模块来实现(打开配置后的确认信息显示)

华为nat配置实例

窗体顶端 NAT 【Router】 华为路由器单臂路由配置实例 组网描述: PC---------------------3050C-------------------------AR28-31-------------------------INTERNET 组网实现: 3050C上划分多个VLAN,在AR28-31上终结VLAN信息,下面的所有VLAN中的PC都可以上公

网,所有的PC机都通过AR28-31分配IP地址和DNS [AR28-31]dis cu # sysname Quidway # FTP server enable # nat address-group 0 222.222.222.2 222.222.222.10用于上公网的地址池# radius scheme system # domain system # local-user admin password cipher .]@USE=B,53Q=^Q`MAF4<1!! service-type telnet terminal level 3 service-type ftp local-user huawei telnet用户,用于远程管理 password simple huawei service-type telnet level 3 # dhcp server ip-pool 10为VLAN10分配IP地址network 192.168.10.0 mask 255.255.255.0 gateway-list 192.168.10.1 dns-list 100.100.100.100 # dhcp server ip-pool 20为VLAN20分配IP地址network 192.168.20.0 mask 255.255.255.0 gateway-list 192.168.20.1 dns-list 100.100.100.100 # dhcp server ip-pool 30为VLAN30分配IP地址network 192.168.30.0 mask 255.255.255.0 gateway-list 192.168.30.1 dns-list 100.100.100.100 # dhcp server ip-pool 40为VLAN40分配IP地址network 192.168.40.0 mask 255.255.255.0 gateway-list 192.168.40.1 dns-list 100.100.100.100 # interface Aux0 async mode flow # interface Ethernet1/0用于与交换机的管理IP互通 ip address 192.168.100.1 255.255.255.0 firewall packet-filter 3000 inbound # interface Ethernet1/0.1终结交换机上的VLAN10 tcp mss 1024 ip address 192.168.10.1 255.255.255.0 firewall packet-filter 3000 inbound vlan-type dot1q vid 10 # interface Ethernet1/0.2终结交换机上的VLAN20

华为路由器和交换机配置地址转换

华为路由器和交换机配置地址转换 一. 端口: 路由器——ethernet(以太口)、Serial(串口)、loopback(虚拟端口) 交换机——ethernet、vlan、loopback 注意:交换机默认其24个端口全在vlan 1里面,交换机在给vlan配了ip之后就具有路由器的功能了。另一个需要注意的是,所用的端口是否被shutdown了,如果被shutdown了, 需要进入相应的端口执行undo shutdown。 二. 配置ip 除了交换机的以太口不可以配置ip外,其他端口都可以,配置方法相同。 [Quidway] interface *(所要配置的端口,如vlan 1) [Quidway-*]ip add *.*.*.*(ip) *.*.*.*(掩码)/*(掩码位数,一般只在路由器上适 用) 三. NAT 上网(此命令是在VRP版本为3.4的路由器上测试的,在其他版本上是否适用,未 经考察)组网图: R1 E0/2 E0/3 E0/1 E1:192.192.169.*/24 E0:192.168.2.1/24 Ip:192.168.2.10/24 网关:192.168.2.1 Ip:192.168.2.11/24 网关:192.168.2.1 Ip:192.168.2.12/24 网关:192.168.2.1 Ip:192.168.2.13/24 网关:192.168.2.1 PCA PCB PCC E0/4 To internet PCD S1

E0/5 NAPT工作过程:P19 1.用地址池的方法上网: 首先配置路由器的接口的ip地址, 然后配置地址转换,把所有内网地址转换成所配置的地址池中的地址,参考命令如下:[R1]acl number 2000 //在vrp为3.4的路由器上,2000-2999表示basic acl [R1-acl-basic-2000]rule permit source 192.168.2.0 0.0.0.255(地址掩码的反码) [R1-acl-basic-2000]rule deny source any #这个访问控制列表定义了IP源地址为192.168.2.0/24的外出数据包[R1]nat address-group 1(地址池的组号)192.192.169.10 192.192.169.15 #这条命令定义了一个包含6个公网地址(10~15)的地址池,地址池代号为1 [R1] interface e 1 [R1-Ethernet1] nat outbound 2000(acl的编号) address-group 1 (地址池的代 号) [R1]ip route-static 0.0.0.0 0.0.0.0 192.192.169.1 (千万不要忘记这一步,!)#上面设置了路由器的E0和E1端口IP地址,并在路由表中添加缺省路由。 2.共用一个ip上网 首先配置路由器的接口的ip地址,参考命令如下: system [Router]sysname R1 [R1]interface e0 [R1-Ethernet0]ip add 192.168.2.1 24 [R1]interface e1 [R1-Ethernet1]ip add 192.192.169.10 24 //这里假设出口ip是192.192.169.10 然后配置地址转换,参考命令如下: [R1]acl number 2000 //在vrp为3.4的路由器上,2000-2999表示basic acl [R1-acl-basic-2000]rule permit source 192.168.2.0 0.0.0.255(地址掩码的反码) [R1-acl-basic-2000]rule deny source any #这个访问控制列表定义了IP源地址为192.168.2.0/24的外出数据包 [R1] interface e 1 [R1-Ethernet1]nat server protocol tcp global 192.192.169.10(E1的ip) inside 192.168.2.1(内网网关E0的ip) [R1-Ethernet1] nat outbound 2000(acl的编号) [R1]ip route-static 0.0.0.0 0.0.0.0 192.192.169.1 #上面设置了路由器的E0和E1端口IP地址,并在路由表中添加缺省路由。 注:有的组网图可能会复杂一些,比如交换机上划分了vlan,需要在路由器上添加到交换

华为NAT配置案例

华为NAT配置案例模拟 图表1模拟拓扑图 1、在华为设备上部署静态NAT技术,实现公司员工(私网)访问internet (公网) 静态一对一: AR1# interface GigabitEthernet0/0/1 ip address 202.106.1.2 255.255.255.0 nat static global 202.1.1.1 inside 192.168.1.2 netmask 255.255.255.255 AR2# [AR2]ip route-static 202.1.1.1 255.255.255.255 202.106.1.2 [AR2] 结果测试:

查看静态转换表 [AR1]display nat static Static Nat Information: Interface : GigabitEthernet0/0/1 Global IP/Port : 202.1.1.1/---- Inside IP/Port : 192.168.1.2/---- Protocol : ---- VPN instance-name : ---- Acl number : ---- Netmask : 255.255.255.255 Description : ---- Total : 1 [AR1] 在没有做静态NAT条目的PC2上不能访问公网,可以得出结论:静态NAT是静 态一对一的关系 2、在华为设备上部署动态NAT技术,实现公司员工(私网)访问internet (公网) 动态NAT [AR1]nat address-group 1 202.1.1.1 202.1.1.1(定义一个地址池存放一个可用公网地址202.1.1.1) [AR1]dis cu | begin acl acl number 2000 (定义转换的源IP)

华为路由器配置详细教程.doc

感谢你的阅读 感谢你的阅读华为路由器配置详细教程 华为路由器的品质是众所周知的,但其设备的配置方法可能就不是很多人知道了吧,欢迎大家来到学习啦,本文为大家讲解华为路由器配置详细教程,欢迎大家阅读学习,希望能帮到你。 华为路由器配置详细教程一 目前华为路由器的市场份额还是非常高的,同时其配置和其他的路由器也有一些差别,首先让大家了解下VRP软件升级操作,然后全面介绍在默认链路层封装上的区别(主要用于DDN 的配置)。华为路由器与同档次的CISCO路由器在功能特性与配置界面上完全一致,有些方面还根据国内用户的需求作了很好的改进。例如中英文可切换的配置与调试界面,使中文用户再也不用面对着一大堆的英文专业单词而无从下手了。 另外它的软件升级,远程配置,备份中心,P Element not supported - Type:8 Name:#comment PPP回拨,华为路由器热备份等,对用户来说均是极有用的功能特性。在配置方面,华为路由器以前的软件版本(VRP1.0-相当于CISCO的IOS)与CISCO有细微的差别,但目前的版本(VRP1.1)已和CISCO兼容,下面首先介绍VRP软件的升级方法,然后给出配置上的说明。 一、VRP软件升级操作 升级前用户应了解自己路由器的硬件配置以及相应的引导软件bootrom的版本,因为这关系到是否可以升级以及升级的方法,否则升级失败会导致路由器不能运行。在此我们以从VRP1.0升级到VRP1.1为例说明升级的方法。 1.路由器配置电缆一端与PC机的串口一端与路由器的console口连接。 2.在win95/98下建立使用直连线的超级终端,参数:波特率9600,数据位8,停止位1,无效验,无流控,VT100终端类型

华为交换机常用命令配置介绍

华为交换机配置命令 华为QuidWay交换机配置命令手册: 1、开始 建立本地配置环境,将主机的串口通过配置电缆与以太网交换机的Console口连接。 在主机上运行终端仿真程序(如Windows的超级终端等),设置终端通信参数为:波特率为9600bit/s、8位数据位、1位停止位、无校验和无流控,并选择终端类型为VT100。 以太网交换机上电,终端上显示以太网交换机自检信息,自检结束后提示用户键入回车,之后将出现命令行提示符(如

C华为路由器配置实例

通过在外网口配置nat基本就OK了,以下配置假设Ethernet0/0为局域网接口, E t h e r n e t0/1为外网口。 1、配置内网接口(E t h e r n e t0/0):[M S R20-20]i n t e r f a c e E t h e r n e t0/0 [M S R20-20 2、使用动态分配地址的方式为局域网中的P C分配地址[M S R20-20]d h c p s e r v e r i p-p o o l 1 [M S R20-20-d h c p-p o o l-1]n e t w o r k192.168.1.024 [M S R20-20 [M S R20-20 3、配置n a t [M S R20-20]n a t a d d r e s s-g r o u p1公网I P公网I P [MSR20-20]aclnumber3000 [MSR20-20-acl-adv-3000]rule0permitip 4、配置外网接口(Ethernet0/1) [MSR20-20]interfaceEthernet0/1 [MSR20-20-Ethernet0/1]ipadd公网IP [MSR20-20-Ethernet0/1]natoutbound3000address-group1 5.加默缺省路由

[MSR20-20]route-stac0.0.0外网网关 总结: 在2020路由器下面, 配置外网口, 配置内网口, 配置acl作nat, 一条默认路由指向电信网关.ok! Console登陆认证功能的配置 关键词:MSR;console; 一、组网需求: 要求用户从console登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。 二、组网图: 三、配置步骤: 设备和版本:MSR系列、version5.20,R1508P02

华为NAT配置案例

华为NAT配置案例

华为NAT配置案例模拟 图表1模拟拓扑图 1、在华为设备上部署静态NAT技术,实现公司员工(私网)访问internet (公网) 静态一对一: AR1# interface GigabitEthernet0/0/1 ip address 202.106.1.2 255.255.255.0 nat static global 202.1.1.1 inside 192.168.1.2 netmask 255.255.255.255 AR2# [AR2]ip route-static 202.1.1.1 255.255.255.255 202.106.1.2 [AR2] 结果测试:

查看静态转换表 [AR1]display nat static Static Nat Information: Interface : GigabitEthernet0/0/1 Global IP/Port : 202.1.1.1/---- Inside IP/Port : 192.168.1.2/---- Protocol : ---- VPN instance-name : ---- Acl number : ---- Netmask : 255.255.255.255 Description : ---- Total : 1 [AR1] 在没有做静态NAT条目的PC2上不能访问公网,可以得出结论:静态NAT是静 态一对一的关系 2、在华为设备上部署动态NAT技术,实现公司员工(私网)访问internet (公网) 动态NAT [AR1]nat address-group 1 202.1.1.1 202.1.1.1(定义一个地址池存放一个可用公网地址202.1.1.1) [AR1]dis cu | begin acl acl number 2000 (定义转换的源IP)

华为交换机S5000系列常用配置

华为S5000交换机常用配置 登录Web设置页面 1.您需要将管理计算机的IP地址与交换机的IP地址(缺省为19 2.168.0.233/255.255.255.0)设置在同一子网中。如果采用远程配置,请确保管理计算机和交换机路由可达。 2.开启/关闭HTTP服务器:

华为路由器配置举例

华为路由器配置举例 通过在外网口配置nat基本就OK了,以下配置假设Ethernet0/0为局域网接口,Ethernet0/1为外网口。 1、配置内网接口(Ethernet0/0): [MSR20-20] interface Ethernet0/0 [MSR20-20- Ethernet0/0]ip add 192.168.1.1 24 2、使用动态分配地址的方式为局域网中的PC分配地址 [MSR20-20]dhcp server ip-pool 1 [MSR20-20-dhcp-pool-1]network 192.168.1.0 24 [MSR20-20-dhcp-pool-1]dns-list 202.96.134.133 [MSR20-20-dhcp-pool-1] gateway-list 192.168.1.1 3、配置nat [MSR20-20]nat address-group 1 公网IP 公网IP [MSR20-20]acl number 3000 [MSR20-20-acl-adv-3000]rule 0 permit ip 4、配置外网接口(Ethernet0/1) [MSR20-20] interface Ethernet0/1 [MSR20-20- Ethernet0/1]ip add 公网IP [MSR20-20- Ethernet0/1] nat outbound 3000 address-group 1 5.加默缺省路由 [MSR20-20]route-stac 0.0.0.0 0.0.0.0 外网网关 总结: 在2020路由器下面, 配置外网口, 配置内网口, 配置acl 作nat, 一条默认路由指向电信网关. ok!

华为AR1200 路由器策略路由配置

华为AR1200 路由器策略路由配置 [Huawei]display current-configuration [V200R007C00SPC900] # drop illegal-mac alarm # l2tp enable # ipv6 # ip load-balance hash src-ip # dns resolve dns server 219.141.136.10 dns server 219.141.140.10 dns proxy enable # vlan batch 2 # dhcp enable #

pki realm default enrollment self-signed # ssl policy default_policy type server pki-realm default # aclnumber 2999 rule 5 permit source 172.16.10.0 0.0.1.255 # acl number 3000 1;创建用于策略路由的ACL rule 5 permit ip source 192.168.1.0 0.0.0.255 acl number 3001 用于策略路由及默认路由两个网段之间互通的ACL rule 0 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.1.1 0 rule 5 permit ip source 192.168.1.0 0.0.0.255 destination 172.16.10.0 0.0.1.255 # traffic classifier 2 operator or 2;创建traffic classifier 匹配acl两个网段互通 if-match acl 3001 traffic classifier 1 operator or创建traffic classifier 匹配acl策略路由 if-match acl 3000 # traffic behavior 2 3创建流行为网段互通不做任何行为