华为_MSR路由器_教育网双出口NAT服务器的典型配置

华为 MSR路由器教育网双出口NAT服务器的典型配置

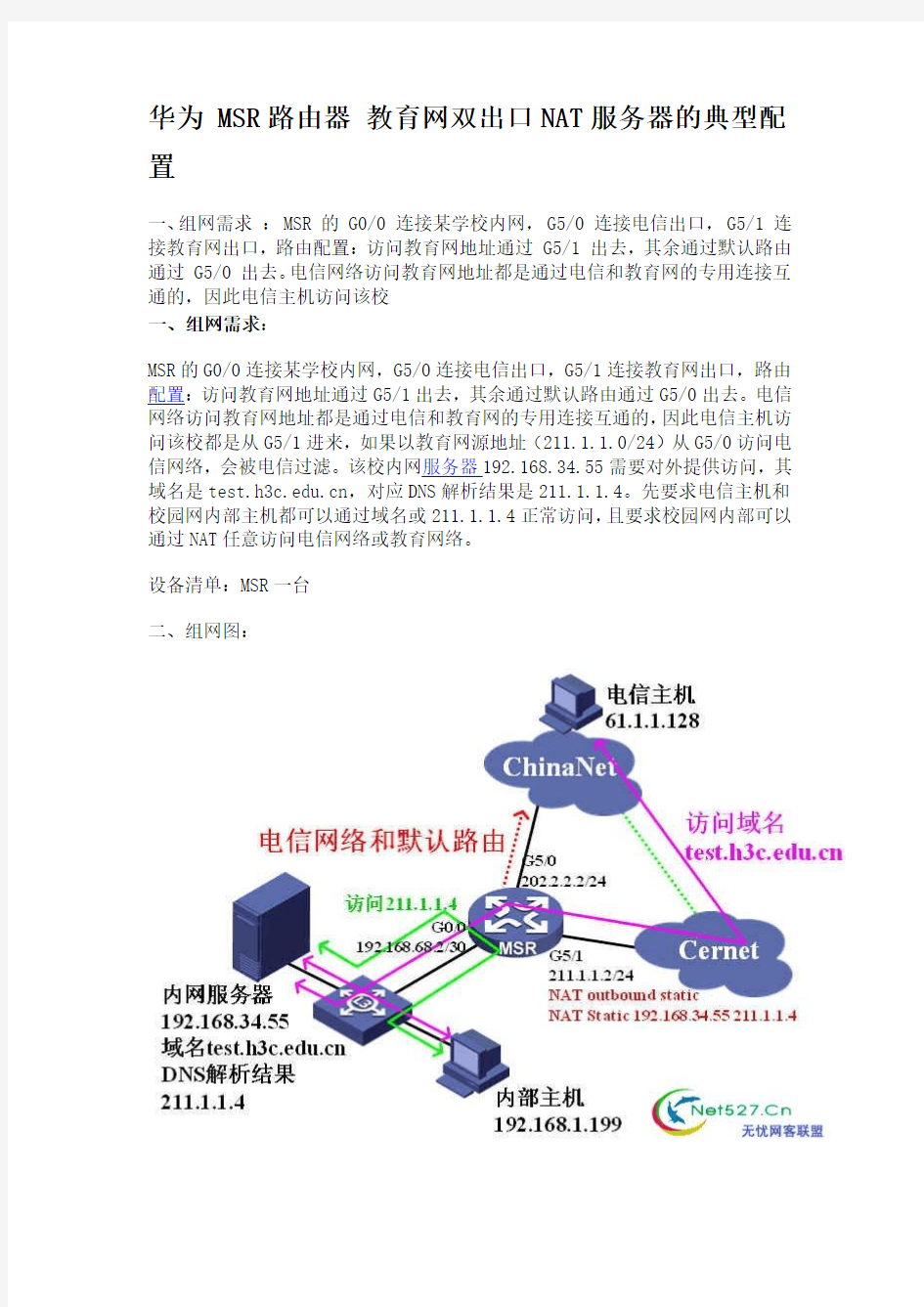

一、组网需求: MSR 的 G0/0 连接某学校内网, G5/0 连接电信出口, G5/1 连接教育网出口,路由配置:访问教育网地址通过 G5/1 出去,其余通过默认路由通过 G5/0 出去。电信网络访问教育网地址都是通过电信和教育网的专用连接互通的,因此电信主机访问该校

一、组网需求:

MSR的G0/0连接某学校内网,G5/0连接电信出口,G5/1连接教育网出口,路由配置:访问教育网地址通过G5/1出去,其余通过默认路由通过G5/0出去。电信网络访问教育网地址都是通过电信和教育网的专用连接互通的,因此电信主机访问该校都是从G5/1进来,如果以教育网源地址(211.1.1.0/24)从G5/0访问电信网络,会被电信过滤。该校内网服务器192.168.34.55需要对外提供访问,其域名是https://www.360docs.net/doc/019123106.html,,对应DNS解析结果是211.1.1.4。先要求电信主机和校园网内部主机都可以通过域名或211.1.1.4正常访问,且要求校园网内部可以通过NAT任意访问电信网络或教育网络。

设备清单:MSR一台

二、组网图:

三、配置步骤:

适用设备和版本:MSR系列、Version 5.20, Release 1205P01后所有版本。

四、配置关键点:

1) 此案例所实现之功能只在MSR上验证过,不同设备由于内部处理机制差异不能保证能够实现;

2) 策略路由是保证内部服务器返回外网的流量从G5/1出去,如果不使用策略路由会按照普通路由转发从G5/0出去,这样转换后的源地址211.1.1.4会被电信给过滤掉,因此必须使用策略路由从G5/1出去;

3) 策略路由的拒绝节点的作用是只要匹配ACL就变成普通路由转发,而不被策

略;

4) 在G0/0应用2个NAT的作用是使内网可以通过访问211.1.1.4访问内部服务器https://www.360docs.net/doc/019123106.html,,如果只使用NAT Outbound Static,那么内部主机192.168.1.199发送HTTP请求的源、目的地址对<192.168.1.199, 211.1.1.4>会变成<192.168.1.199, 192.168.34.55>然后发送给内部服务器,那么内部服务器会把HTTP响应以源、目的地址对<192.168.34.55, 192.168.1.199>直接返回给内部主机(192.168.1.199可以经过内部路由不需要经过MSR到达)因此对于内部主机来说始终没有接收到211.1.1.4返回的HTTP响应,因此打开网页失败。解决问题的办法就是让内部服务器返回时经过MSR路由器,让MSR把HTTP响应<192.168.34.55, 192.168.1.199>变成<211.1.1.4, 192.168.1.199>,方法就是再做一次NAT,通过NAT Outbound ACL 3000使HTTP请求变成MSR 发送的<192.168.86.2, 192.168.34.55>,这样HTTP响应就会变成

<192.168.34.55, 192.168.86.2>发送到MSR,MSR再变成<211.1.1.4,

192.168.1.199>返回给内部主机。

(责任编辑:admin)

华为USG防火墙和H3C三层交换机设备组网配置简述.docx

一.USG6350防火墙 1.根据设置向导配置完毕即可正常上网。 2.增加策略路由-(影响外网端口) 3.增加静态路由(目的是让哪个网段上网) 内网地址的下一跳是三层交换机与防火墙连接的端口地址 4.对指定服务器进行端口映射

5.对指定网段进行限速,保证服务器有可靠的带宽,不至于被其他网段抢占全部带宽。 本项目全部带宽是100M,因为有一个无线网,限定无线网最大占用50M (1)新建一个带宽通道 (2)指定网段应用于带宽通道的策略规则 二、三层交换机-H3C-S5800-32C 现场需求是有办公电脑,服务器、视频服务器,计划分成4个网段,分别为172.26.11.0/172.26.12.0/172.26.13.0/172.26.14.0/ 14段备用。 规划:VLAN100为172.26.10.253 port1-2 与防火墙172.26.10.254 连接 VLAN101为172.26.11.254 port 3-8 与服务器连接 VLAN102为172.26.12.254 port 9-12 与客户机连接 VLAN103为172.26.13.254 port 13-18 与视频服务器连接 VLAN104为172.26.14.254 port 19-24 备用 1.笔记本连接三层交换机配置口,进入命令行配置模式 简述步骤:(1)设备改名创建用户和密码(2)创建VLAN,指定某端口属于这个VLAN (3)指定每个VLAN的网关(4)增加一条路由 2.Sys

Sysname H3C-5800 telnet server enable Local-user admin Password cipher #####(此处#是输入密码) Authorization-attribute level 3 Service-type ssh telnet VLAN 100 Port G1/0/1 TO G1/0/2 Quit Vlan 101 Port g1/0/3 to g1/0/8 Quit VLAN 102 Port G1/0/9 TO G1/0/12 Quit Vlan 103 Port g1/0/13 to g1/0/18 Quit Vlan 104 Port g1/0/19 to g1/0/24 Quit Interface Vlan-interface 100 Ip address 172.26.10.253 255.255.255.0 Quit Interface Vlan-interface 101 Ip address 172.26.11.254 255.255.255.0 Quit Interface Vlan-interface 102 Ip address 172.26.12.254 255.255.255.0 Quit Interface Vlan-interface 103 Ip address 172.26.13.254 255.255.255.0 Quit Interface Vlan-interface 104 Ip address 172.26.14.254 255.255.255.0 Quit Ip route-static 0.0.0.0 0.0.0.0 172.26.10.254 Dhcp enable(开通dhcp) Dhcp server ip-pool 9 Network 172.26.12.0 mask 255.255.255.0 Gateway-list 172.26.12.254 Dns-list 8.8.8.8(根据实际修改) Quit 红色字体为9口开通DHCP,可根据实际需求

华为_MSR路由器_教育网双出口NAT服务器的典型配置

华为 MSR路由器教育网双出口NAT服务器的典型配置 一、组网需求: MSR 的 G0/0 连接某学校内网, G5/0 连接电信出口, G5/1 连接教育网出口,路由配置:访问教育网地址通过 G5/1 出去,其余通过默认路由通过 G5/0 出去。电信网络访问教育网地址都是通过电信和教育网的专用连接互通的,因此电信主机访问该校 一、组网需求: MSR的G0/0连接某学校内网,G5/0连接电信出口,G5/1连接教育网出口,路由配置:访问教育网地址通过G5/1出去,其余通过默认路由通过G5/0出去。电信网络访问教育网地址都是通过电信和教育网的专用连接互通的,因此电信主机访问该校都是从G5/1进来,如果以教育网源地址(211.1.1.0/24)从G5/0访问电信网络,会被电信过滤。该校内网服务器192.168.34.55需要对外提供访问,其域名是https://www.360docs.net/doc/019123106.html,,对应DNS解析结果是211.1.1.4。先要求电信主机和校园网内部主机都可以通过域名或211.1.1.4正常访问,且要求校园网内部可以通过NAT任意访问电信网络或教育网络。 设备清单:MSR一台 二、组网图:

三、配置步骤: 适用设备和版本:MSR系列、Version 5.20, Release 1205P01后所有版本。

四、配置关键点: 1) 此案例所实现之功能只在MSR上验证过,不同设备由于内部处理机制差异不能保证能够实现; 2) 策略路由是保证内部服务器返回外网的流量从G5/1出去,如果不使用策略路由会按照普通路由转发从G5/0出去,这样转换后的源地址211.1.1.4会被电信给过滤掉,因此必须使用策略路由从G5/1出去; 3) 策略路由的拒绝节点的作用是只要匹配ACL就变成普通路由转发,而不被策

华为Eudemon防火墙NAT配置实例

[原创]华为Eudemon防火墙NAT配置实例Post By:2007-7-11 11:35:00 贴一下我公司里防火墙的配置,希望能够起到抛砖引玉的作用。具体外网IP和内网ARP绑定信息已经用“x”替代,请根据实际情况更换。“//”后面的部分是我导出配置后添加的注释。防火墙型号为华为Eudemon 200,E0/0/0口为外网接口,E0/0/1口为内网。另外此配置方法也完全适用于华为Secpath系列防火墙,略加改动也可适用于华为A R系列路由器。 ------------------------------------------传说中的分隔线------------------------------------------ # sysname Eudemon//设置主机名 # super password level 3 simple xxxxxxxx//Super密码为xxxxxxxx # firewall packet-filter default permit interzone local trust direction inbound firewall packet-filter default permit interzone local trust direction outbound firewall packet-filter default permit interzone local untrust direction inbound firewall packet-filter default permit interzone local untrust direction outbound firewall packet-filter default permit interzone local dmz direction inbound firewall packet-filter default permit interzone local dmz direction outbound firewall packet-filter default permit interzone trust untrust direction inbound firewall packet-filter default permit interzone trust untrust direction outbound firewall packet-filter default permit interzone trust dmz direction inbound firewall packet-filter default permit interzone trust dmz direction outbound firewall packet-filter default permit interzone dmz untrust direction inbound firewall packet-filter default permit interzone dmz untrust direction outbound//设置默认允许所有数据包通过 # 青岛IT社区提醒:本地交易眼见为实,当面验货!不要嫌麻烦!交易地点建议在人多地方,防止抢劫!

华为防火墙2110调试

防火墙说明文档 一 使用串口转USB加串口转网口组合,网口在防火墙端接入console口,在笔记本电脑中打开CRT选择端口后,链接到防火墙配置 输入dis cu 查看防火墙基本配置,按住空格显示更多配置,查看完后输入sys 进入配置[USG2110]抬头下进行网口配置 输入interface ethernet1/0/0/6 表示进入LAN6口的端口 具体端口表示多少号需要在查询防火墙配置中找到相关端口名称例如1/0/1或者2/0/0等如果该端口没有网线接口使用需要关闭接口 输入shutdown就可以成功关闭端口

然后用一根网线用笔记本接入到LAN1口,LAN1口是进入WEB配置界面的口,通常情况下不要当做通讯接口使用。 在前面查询防火墙配置的时候就能看的WEB界面的IP端口,通常都是192.168.0.1 (不要以下图IP为例) 用户名admin 密码Admin@123 进入之后首先修改密码进入左侧的“系统”——“管理员”——“管理员”点击修改将密码统一改为Fglyc_01 “应用”“返回”

进入左侧的“网络”——安全区域——安全区域点trust的修改按钮 在描述中填入描述例如此防火墙用于一二区就填“安全一区”并将不用的lan 口选中并删除留需要用lan口的和lan7口lan7口用于调试 然后点“应用”、“返回”

同样方法修改untrust区域如果多条链路接口不够用也可以增加lan口到untrust区

再进入左侧“网络”——“接口”-“接口”中修改wan0口 选择“交换”然后修改Access VLAN ID 为2 (lan0和wan0他们为一条通路时,将wan0和lan0都设同样的值就可以,这里设置为2)然后“应用”“返回”

华三华为交换机-路由器配置常用命令

H3C交换机配置命令大全 1、system-view 进入系统视图模式 2、sysname 为设备命名 3、display current-configuration 当前配置情况 4、language-mode Chinese|English 中英文切换 5、interface Ethernet 1/0/1 进入以太网端口视图 6、port link-type Access|Trunk|Hybrid 设置端口访问模式 7、undo shutdown 打开以太网端口 8、shutdown 关闭以太网端口 9、quit 退出当前视图模式 10、vlan 10 创建VLAN 10并进入VLAN 10的视图模式 11、port access vlan 10 在端口模式下将当前端口加入到vlan 10中 12、port E1/0/2 to E1/0/5 在VLAN模式下将指定端口加入到当前vlan中 13、port trunk permit vlan all 允许所有的vlan通过 H3C路由器配置命令大全 1、system-view 进入系统视图模式 2、sysname R1 为设备命名为R1 3、display ip routing-table 显示当前路由表 4、language-mode Chinese|English 中英文切换 5、interface Ethernet 0/0 进入以太网端口视图 6、ip address 192.168.1.1 255.255.255.0 配置IP地址和子网掩码 7、undo shutdown 打开以太网端口 8、shutdown 关闭以太网端口

华为USG防火墙配置完整版

华为U S G防火墙配置 HEN system office room 【HEN16H-HENS2AHENS8Q8-HENH1688】

华为USG2000防火墙配置 USG2000防火墙基本设置: 外观 1个调试口(CONSOLE); 2个以太网口(GE0/0/0和GE0/0/1,电口或者SFP光口任取一); 1个reset按钮(操作不当访问不到防火墙时初始化出厂配置)。 初始配置 GE0/0/0配置为路由接口,IP地址为 防火墙访问IP为,登录用户名admin,密码Admin@123 USG2000防火墙配置过程中注意事项: 接口配置时,不要操作当前连接的端口,否则可能导致防火墙无法连接的情况。 这种情况下需要按‘reset’按钮初始化出厂配置。

USG2000防火墙配置步骤 一、配置防火墙的网络接口 1.连接GE0/0/0端口,访问登录防火墙。 登录过程中出现证书错误,点击‘继续浏览此网站’继续。 输入用户名admin密码Admin@123登录防火墙。 登录后,弹出修改用户的初始密码的提示及快速向导。初始密码尽量不要修改。快速向导适于配置路由器模式,不适合I区和II区之间,直接点取消。 以上为USG2000基本配置界面。 现场配置所需要用到的只有网络和防火墙两个主菜单。 2.配置GE0/0/1端口 选择菜单网络/接口,在GE0/0/1行最后点配置。 别名设置‘安全II区端口’,选择模式‘交换’,连接类型选择为 ‘access’,点击应用。 3.添加Vlan接口 在接口页面中,点击新加,接口名称设置为‘配置接口’,类型设置为‘VLAN’,VALN ID设置为‘1’,接口成员选择‘GE0/0/1’,连接类型设置为‘静态IP’,IP地址设置为‘’,子网掩码设置为‘’,最后点击应用。如下图所示 4.按照配置GE0/0/1的方法,配置GE0/0/0,将别名设为‘安全I 区端口’。 注意:配置完成后,点击应用后,由于GE0/0/0的IP地址已变更,将无法访问到。 5.关闭所有浏览器页面,然后重新开启浏览器,连接GE0/0/0,访 问。 修改刚添加的‘配置接口’的Vlan端口,将GE0/0/0添加到接口

华为路由器和交换机配置地址转换

华为路由器和交换机配置地址转换 一. 端口: 路由器——ethernet(以太口)、Serial(串口)、loopback(虚拟端口) 交换机——ethernet、vlan、loopback 注意:交换机默认其24个端口全在vlan 1里面,交换机在给vlan配了ip之后就具有路由器的功能了。另一个需要注意的是,所用的端口是否被shutdown了,如果被shutdown了, 需要进入相应的端口执行undo shutdown。 二. 配置ip 除了交换机的以太口不可以配置ip外,其他端口都可以,配置方法相同。 [Quidway] interface *(所要配置的端口,如vlan 1) [Quidway-*]ip add *.*.*.*(ip) *.*.*.*(掩码)/*(掩码位数,一般只在路由器上适 用) 三. NAT 上网(此命令是在VRP版本为3.4的路由器上测试的,在其他版本上是否适用,未 经考察)组网图: R1 E0/2 E0/3 E0/1 E1:192.192.169.*/24 E0:192.168.2.1/24 Ip:192.168.2.10/24 网关:192.168.2.1 Ip:192.168.2.11/24 网关:192.168.2.1 Ip:192.168.2.12/24 网关:192.168.2.1 Ip:192.168.2.13/24 网关:192.168.2.1 PCA PCB PCC E0/4 To internet PCD S1

E0/5 NAPT工作过程:P19 1.用地址池的方法上网: 首先配置路由器的接口的ip地址, 然后配置地址转换,把所有内网地址转换成所配置的地址池中的地址,参考命令如下:[R1]acl number 2000 //在vrp为3.4的路由器上,2000-2999表示basic acl [R1-acl-basic-2000]rule permit source 192.168.2.0 0.0.0.255(地址掩码的反码) [R1-acl-basic-2000]rule deny source any #这个访问控制列表定义了IP源地址为192.168.2.0/24的外出数据包[R1]nat address-group 1(地址池的组号)192.192.169.10 192.192.169.15 #这条命令定义了一个包含6个公网地址(10~15)的地址池,地址池代号为1 [R1] interface e 1 [R1-Ethernet1] nat outbound 2000(acl的编号) address-group 1 (地址池的代 号) [R1]ip route-static 0.0.0.0 0.0.0.0 192.192.169.1 (千万不要忘记这一步,!)#上面设置了路由器的E0和E1端口IP地址,并在路由表中添加缺省路由。 2.共用一个ip上网 首先配置路由器的接口的ip地址,参考命令如下: system [Router]sysname R1 [R1]interface e0 [R1-Ethernet0]ip add 192.168.2.1 24 [R1]interface e1 [R1-Ethernet1]ip add 192.192.169.10 24 //这里假设出口ip是192.192.169.10 然后配置地址转换,参考命令如下: [R1]acl number 2000 //在vrp为3.4的路由器上,2000-2999表示basic acl [R1-acl-basic-2000]rule permit source 192.168.2.0 0.0.0.255(地址掩码的反码) [R1-acl-basic-2000]rule deny source any #这个访问控制列表定义了IP源地址为192.168.2.0/24的外出数据包 [R1] interface e 1 [R1-Ethernet1]nat server protocol tcp global 192.192.169.10(E1的ip) inside 192.168.2.1(内网网关E0的ip) [R1-Ethernet1] nat outbound 2000(acl的编号) [R1]ip route-static 0.0.0.0 0.0.0.0 192.192.169.1 #上面设置了路由器的E0和E1端口IP地址,并在路由表中添加缺省路由。 注:有的组网图可能会复杂一些,比如交换机上划分了vlan,需要在路由器上添加到交换

华为nat配置实例

窗体顶端 NAT 【Router】 华为路由器单臂路由配置实例 组网描述: PC---------------------3050C-------------------------AR28-31-------------------------INTERNET 组网实现: 3050C上划分多个VLAN,在AR28-31上终结VLAN信息,下面的所有VLAN中的PC都可以上公

网,所有的PC机都通过AR28-31分配IP地址和DNS [AR28-31]dis cu # sysname Quidway # FTP server enable # nat address-group 0 222.222.222.2 222.222.222.10用于上公网的地址池# radius scheme system # domain system # local-user admin password cipher .]@USE=B,53Q=^Q`MAF4<1!! service-type telnet terminal level 3 service-type ftp local-user huawei telnet用户,用于远程管理 password simple huawei service-type telnet level 3 # dhcp server ip-pool 10为VLAN10分配IP地址network 192.168.10.0 mask 255.255.255.0 gateway-list 192.168.10.1 dns-list 100.100.100.100 # dhcp server ip-pool 20为VLAN20分配IP地址network 192.168.20.0 mask 255.255.255.0 gateway-list 192.168.20.1 dns-list 100.100.100.100 # dhcp server ip-pool 30为VLAN30分配IP地址network 192.168.30.0 mask 255.255.255.0 gateway-list 192.168.30.1 dns-list 100.100.100.100 # dhcp server ip-pool 40为VLAN40分配IP地址network 192.168.40.0 mask 255.255.255.0 gateway-list 192.168.40.1 dns-list 100.100.100.100 # interface Aux0 async mode flow # interface Ethernet1/0用于与交换机的管理IP互通 ip address 192.168.100.1 255.255.255.0 firewall packet-filter 3000 inbound # interface Ethernet1/0.1终结交换机上的VLAN10 tcp mss 1024 ip address 192.168.10.1 255.255.255.0 firewall packet-filter 3000 inbound vlan-type dot1q vid 10 # interface Ethernet1/0.2终结交换机上的VLAN20

华为USG防火墙配置

华为USG2000防火墙配置 USG2000防火墙基本设置: 外观 1个调试口(CONSOLE); 2个以太网口(GE0/0/0和GE0/0/1,电口或者SFP光口任取一); 1个reset按钮(操作不当访问不到防火墙时初始化出厂配置)。 初始配置 GE0/0/0配置为路由接口,IP地址为192.168.0.1 防火墙访问IP为192.168.0.1,登录用户名admin,密码Admin@123 USG2000防火墙配置过程中注意事项: 接口配置时,不要操作当前连接的端口,否则可能导致防火墙无法连接的情况。 这种情况下需要按‘reset’按钮初始化出厂配置。

USG2000防火墙配置步骤 一、配置防火墙的网络接口 1.连接GE0/0/0端口,访问19 2.168.0.1登录防火墙。 登录过程中出现证书错误,点击‘继续浏览此网站’继续。

输入用户名admin密码Admin@123登录防火墙。 登录后,弹出修改用户的初始密码的提示及快速向导。初始密码尽量不要修改。快速向导适于配置路由器模式,不适合I区和II区之间,直接点取消。

以上为USG2000基本配置界面。 现场配置所需要用到的只有网络和防火墙两个主菜单。 2.配置GE0/0/1端口 选择菜单网络/接口,在GE0/0/1行最后点配置。

别名设置‘安全II区端口’,选择模式‘交换’,连接类型选择为‘access’,点击应用。 3.添加Vlan接口 在接口页面中,点击新加,接口名称设置为‘配置接口’,类型设置为‘VLAN’,VALN ID 设置为‘1’,接口成员选择‘GE0/0/1’,连接类型设置为‘静态IP’,IP地址设置为‘192.168.1.100’,子网掩码设置为‘255.255.0.0’,最后点击应用。如下图所示 4.按照配置GE0/0/1的方法,配置GE0/0/0,将别名设为‘安全I区端口’。 注意:配置完成后,点击应用后,由于GE0/0/0的IP地址已变更,将无法访问到192.168.0.1。 5.关闭所有浏览器页面,然后重新开启浏览器,连接GE0/0/0,访问192.168.1.100。 修改刚添加的‘配置接口’的Vlan端口,将GE0/0/0添加到接口成员中。

华为路由器配置详细教程.doc

感谢你的阅读 感谢你的阅读华为路由器配置详细教程 华为路由器的品质是众所周知的,但其设备的配置方法可能就不是很多人知道了吧,欢迎大家来到学习啦,本文为大家讲解华为路由器配置详细教程,欢迎大家阅读学习,希望能帮到你。 华为路由器配置详细教程一 目前华为路由器的市场份额还是非常高的,同时其配置和其他的路由器也有一些差别,首先让大家了解下VRP软件升级操作,然后全面介绍在默认链路层封装上的区别(主要用于DDN 的配置)。华为路由器与同档次的CISCO路由器在功能特性与配置界面上完全一致,有些方面还根据国内用户的需求作了很好的改进。例如中英文可切换的配置与调试界面,使中文用户再也不用面对着一大堆的英文专业单词而无从下手了。 另外它的软件升级,远程配置,备份中心,P Element not supported - Type:8 Name:#comment PPP回拨,华为路由器热备份等,对用户来说均是极有用的功能特性。在配置方面,华为路由器以前的软件版本(VRP1.0-相当于CISCO的IOS)与CISCO有细微的差别,但目前的版本(VRP1.1)已和CISCO兼容,下面首先介绍VRP软件的升级方法,然后给出配置上的说明。 一、VRP软件升级操作 升级前用户应了解自己路由器的硬件配置以及相应的引导软件bootrom的版本,因为这关系到是否可以升级以及升级的方法,否则升级失败会导致路由器不能运行。在此我们以从VRP1.0升级到VRP1.1为例说明升级的方法。 1.路由器配置电缆一端与PC机的串口一端与路由器的console口连接。 2.在win95/98下建立使用直连线的超级终端,参数:波特率9600,数据位8,停止位1,无效验,无流控,VT100终端类型

C华为路由器配置实例

通过在外网口配置nat基本就OK了,以下配置假设Ethernet0/0为局域网接口, E t h e r n e t0/1为外网口。 1、配置内网接口(E t h e r n e t0/0):[M S R20-20]i n t e r f a c e E t h e r n e t0/0 [M S R20-20 2、使用动态分配地址的方式为局域网中的P C分配地址[M S R20-20]d h c p s e r v e r i p-p o o l 1 [M S R20-20-d h c p-p o o l-1]n e t w o r k192.168.1.024 [M S R20-20 [M S R20-20 3、配置n a t [M S R20-20]n a t a d d r e s s-g r o u p1公网I P公网I P [MSR20-20]aclnumber3000 [MSR20-20-acl-adv-3000]rule0permitip 4、配置外网接口(Ethernet0/1) [MSR20-20]interfaceEthernet0/1 [MSR20-20-Ethernet0/1]ipadd公网IP [MSR20-20-Ethernet0/1]natoutbound3000address-group1 5.加默缺省路由

[MSR20-20]route-stac0.0.0外网网关 总结: 在2020路由器下面, 配置外网口, 配置内网口, 配置acl作nat, 一条默认路由指向电信网关.ok! Console登陆认证功能的配置 关键词:MSR;console; 一、组网需求: 要求用户从console登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。 二、组网图: 三、配置步骤: 设备和版本:MSR系列、version5.20,R1508P02

华为防火墙USG配置

内网: 配置GigabitEthernet 0/0/1加入Trust区域 [USG5300] firewall zone trust [USG5300-zone-untrust] add interface GigabitEthernet 0/0/1 外网: 配置GigabitEthernet 0/0/2加入Untrust区域 [USG5300] firewall zone untrust [USG5300-zone-untrust] add interface GigabitEthernet 0/0/2 DMZ: [USG5300] firewall zone dmz [USG5300-zone-untrust] add interface GigabitEthernet 0/0/3 [USG5300-zone-untrust] quit 1.4.1 Trust和Untrust域间:允许内网用户访问公网 policy 1:允许源地址为10.10.10.0/24的网段的报文通过 [USG5300] policy interzone trust untrust outbound [USG5300-policy-interzone-trust-untrust-outbound] policy 1 [USG5300-policy-interzone-trust-untrust-outbound-1] policy source 10.10.10.0 0.0.0.255 [USG5300-policy-interzone-trust-untrust-outbound-1] action permit [USG5300-policy-interzone-trust-untrust-outbound-1] quit 如果是允许所有的内网地址上公网可以用以下命令:

华为AR1200 路由器策略路由配置

华为AR1200 路由器策略路由配置 [Huawei]display current-configuration [V200R007C00SPC900] # drop illegal-mac alarm # l2tp enable # ipv6 # ip load-balance hash src-ip # dns resolve dns server 219.141.136.10 dns server 219.141.140.10 dns proxy enable # vlan batch 2 # dhcp enable #

pki realm default enrollment self-signed # ssl policy default_policy type server pki-realm default # aclnumber 2999 rule 5 permit source 172.16.10.0 0.0.1.255 # acl number 3000 1;创建用于策略路由的ACL rule 5 permit ip source 192.168.1.0 0.0.0.255 acl number 3001 用于策略路由及默认路由两个网段之间互通的ACL rule 0 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.1.1 0 rule 5 permit ip source 192.168.1.0 0.0.0.255 destination 172.16.10.0 0.0.1.255 # traffic classifier 2 operator or 2;创建traffic classifier 匹配acl两个网段互通 if-match acl 3001 traffic classifier 1 operator or创建traffic classifier 匹配acl策略路由 if-match acl 3000 # traffic behavior 2 3创建流行为网段互通不做任何行为

华为路由器子接口配置命令

华为路由器子接口配置命令 字体: 小中大| 打印发表于: 2008-10-09 22:38 作者: sunjh 来源: 网络中国--打造有影响力的中国网络技术论坛 配置 『配置环境参数』 1. SwitchA 端口E0/1属于vlan10,E0/2属于vlan20,E0/3与Router端口E0互连 2. vlan10内PC地址192.168.0.2/24,网关为路由器E0.1子接口地址192.168.0.1/24 3. vlan20内PC地址10.10.10.2/24,网关为路由器E0.2子接口地址10.10.10.1/24 4. SwitchA管理vlan100虚接口地址172.16.0.2/24,网关为路由E0接口地址172.16.0.1 『组网需求』 1. vlan10、vlan20和vlan100能够通过交换机透传到路由器,并且能够通过路由器子接口实现三层互通 2 数据配置步骤 『交换机配合路由器子接口数据配置流程』

一般来说交换机与路由器子接口配合,都因为交换机是二层交换机,没有三层路由功能,通过路由器终结二层交换机透传过来的vlan数据包,实现三层互通,是此类组网的主要目的。在路由器子接口之间,各个网段之间为直连路由,如果要实现某些网段之间的访问控制,一般通过在路由器上配置访问控制列表来实现。 三层交换机由于本身支持多个虚接口,可以直接实现多网段之间的三层互通,一般不涉及此类组网。 【SwitchA相关配置】 1. 创建(进入)vlan10 [SwitchA] vlan 10 2. 将E0/1加入到vlan10 [SwitchA-vlan10]port Ethernet 0/1 3. 创建(进入)vlan20 [SwitchA]vlan 20 4. 将E0/2加入到vlan20 [SwitchA-vlan20]port Ethernet 0/2 5. 实际当中一般将上行端口设置成trunk属性,允许vlan透传 int e0/3 [SwitchA-Ethernet0/3]port link-type trunk 6. 允许所有的vlan从E0/3端口透传通过,也可以指定具体的vlan值 [SwitchA-Ethernet0/3]port trunk permit vlan all 7. 创建(进入)vlan100

华为PPPoE配置实例

这是一个华为路由器连接ADSL Modem将局域网接入Internet的应用案例,在小企业的网络中比较常用,大家可以参考,详细配置步骤如下: 1. 组网需求 局域网内的计算机通过路由器RouterA访问Internet,路由器A通过ADSL Modem采用永久在线的方式接入DSLAM。ADSL帐户的用户名为net1980,密码为123456。RouterB作为PPPoE Server通过25M atm2/0/0接口连接至DSLAM,提供RADIUS认证、计费功能。在路由器A上使能PPPoE Client功能,局域网内的主机不用安装PPPoE客户端软件即可访问Internet。 2. 组网图 3. 配置步骤 (1) 配置RouterA # 配置Dialer接口 [Quidway] dialer-rule 1 ip permit [Quidway] interface dialer 1 [Quidway-Dialer1] dialer user net1980 [Quidway-Dialer1] dialer-group 1 [Quidway-Dialer1] dialer bundle 1 [Quidway-Dialer1] ip address ppp-negotiate [Quidway-Dialer1] ppp pap local-user huawei password cipher 123456

[Quidway-Dialer1] quit # 配置PPPoE会话 [Quidway] interface ethernet 2/0/0 [Quidway-Ethernet2/0/0] pppoe-client dial-bundle-number 1 # 配置局域网接口及缺省路由 [Quidway-Ethernet2/0/0] interface ethernet 0/0/0 [Quidway-Ethernet0/0/0] ip address 192.168.1.1 255.255.255.0 [Quidway-Ethernet0/0/0]quit [Quidway] ip route-static 0.0.0.0 0 dialer 1 如果局域网内计算机使用的IP地址为私有地址,就还需要在路由器上配置NAT(Network Address Translation,网络地址转换)。关于NAT的配置在这里不再列出,请《VRP3.4 操作手册网络协议》中NAT配置部分。 (2) 配置RouterB # 对ATM口进行配置。 [RouterA] interface atm2/0/0 [RouterA-Atm1/0/0] pvc 0/32 [RouterA-atm-pvc-Atm1/0/0-0/32] map bridge virtual-ethernet 1 [RouterA-atm-pvc-Atm1/0/0-0/32] quit # 在VE接口上使能PPPoE Server。 [RouterA-Atm1/0/0] interface virtual-ethernet 1 [RouterA-Virtual-Ethernet1] pppoe-server bind virtual-template 1 [RouterA-Virtual-Ethernet1] mac-address 0022-0022-00c1 # 配置虚拟模板参数。 [router-Virtual-Ethernet1/0/0] interface virtual-template 1 [router-Virtual-Template1] ppp authentication-mode pap domain system [router-Virtual-Template1] remote address pool 1 [router-Virtual-Template1] ip address 1.1.1.1 255.0.0.0 [router-Virtual-Template1] quit # 配置域用户使用radius认证方案。 [router] domain system [router -isp-domain] scheme radius-scheme cams

华为路由器配置举例

华为路由器配置举例 通过在外网口配置nat基本就OK了,以下配置假设Ethernet0/0为局域网接口,Ethernet0/1为外网口。 1、配置内网接口(Ethernet0/0): [MSR20-20] interface Ethernet0/0 [MSR20-20- Ethernet0/0]ip add 192.168.1.1 24 2、使用动态分配地址的方式为局域网中的PC分配地址 [MSR20-20]dhcp server ip-pool 1 [MSR20-20-dhcp-pool-1]network 192.168.1.0 24 [MSR20-20-dhcp-pool-1]dns-list 202.96.134.133 [MSR20-20-dhcp-pool-1] gateway-list 192.168.1.1 3、配置nat [MSR20-20]nat address-group 1 公网IP 公网IP [MSR20-20]acl number 3000 [MSR20-20-acl-adv-3000]rule 0 permit ip 4、配置外网接口(Ethernet0/1) [MSR20-20] interface Ethernet0/1 [MSR20-20- Ethernet0/1]ip add 公网IP [MSR20-20- Ethernet0/1] nat outbound 3000 address-group 1 5.加默缺省路由 [MSR20-20]route-stac 0.0.0.0 0.0.0.0 外网网关 总结: 在2020路由器下面, 配置外网口, 配置内网口, 配置acl 作nat, 一条默认路由指向电信网关. ok!

华为路由器防火墙配置命令详细解释

一、access-list 用于创建访问规则。 (1)创建标准访问列表 access-list [ normal | special ] listnumber1 { permit | deny } source-addr [ source-mask ] (2)创建扩展访问列表 access-list [ normal | special ] listnumber2 { permit | deny } protocol source-addr source-mask [ operator port1 [ port2 ] ] dest-addr dest-mask [ operator port1 [ port2 ] | icmp-type [ icmp-code ] ] [ log ] (3)删除访问列表 no access-list { normal | special } { all | listnumber [ subitem ] } 【参数说明】 normal 指定规则加入普通时间段。 special 指定规则加入特殊时间段。

listnumber1 是1到99之间的一个数值,表示规则是标准访问列表规则。 listnumber2 是100到199之间的一个数值,表示规则是扩展访问列表规则。 permit 表明允许满足条件的报文通过。 deny 表明禁止满足条件的报文通过。 protocol 为协议类型,支持ICMP、TCP、UDP等,其它的协议也支持,此时没有端口比较的概念;为IP时有特殊含义,代表所有的IP协议。 source-addr 为源地址。 source-mask 为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为0.0.0.0。 dest-addr 为目的地址。 dest-mask 为目的地址通配位。 operator[可选] 端口操作符,在协议类型为TCP或UDP时支持端口比较,支持的比较