快速检测代码缺陷与安全漏洞的方法与实践

表面缺陷无损检测方法的比较

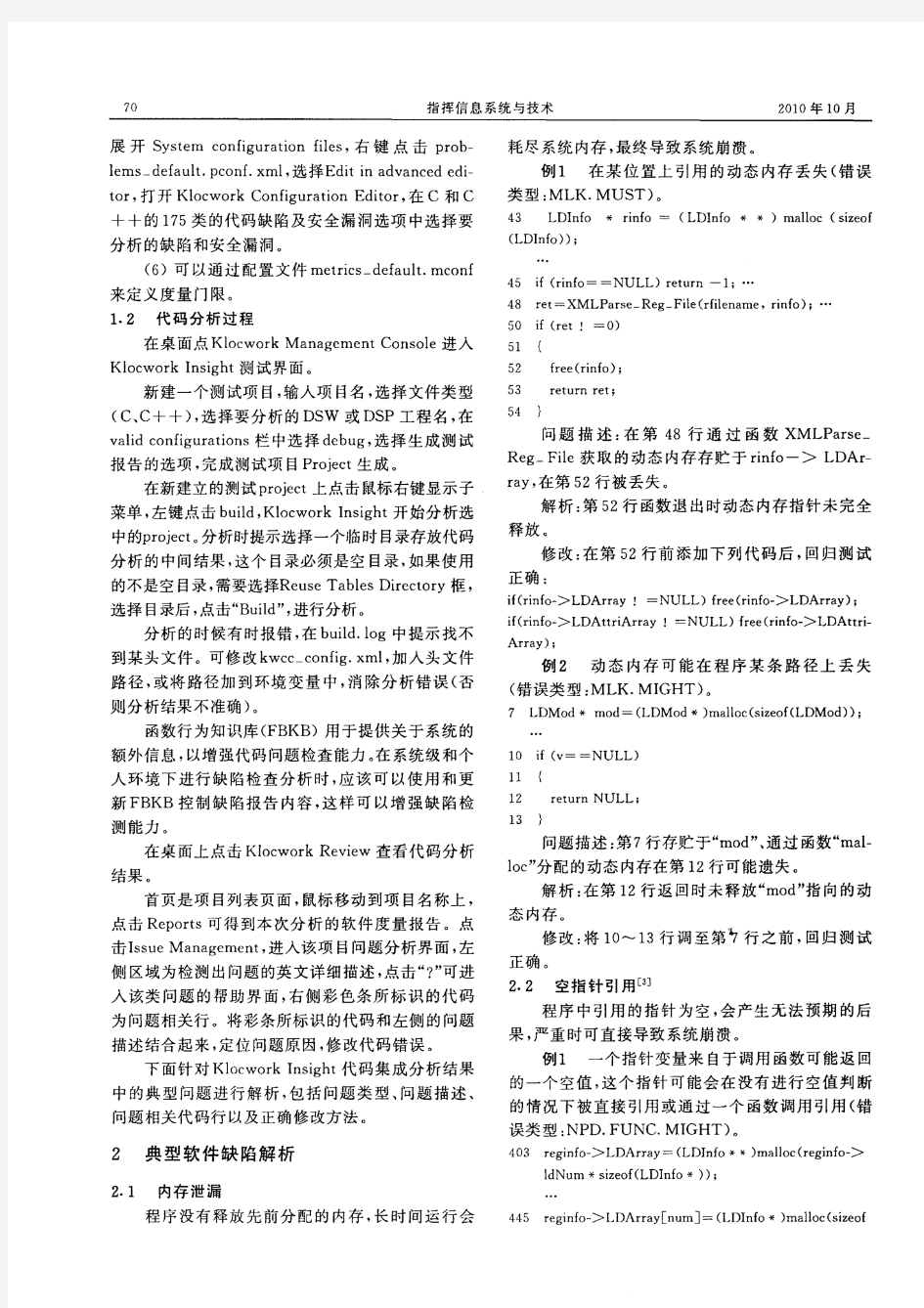

表面缺陷无损检测方法的比较方法 项目 磁粉检测(MT) 漏磁检测(MLF) 渗透检测(PT) 涡流检测(ET) 方法原理 磁力作用 磁力作用 毛细渗透作用 电磁感应作用 能检出的缺陷 表面和近表面缺陷 表面和近表面缺陷 表面开口缺陷 表面及表层缺陷 缺陷部位的显示形式 漏磁场吸附磁粉形成磁痕 漏磁场大小分布 渗透液的渗出

检测线圈输出电压和相位发生变化 显示信息的器材 磁粉 计算机显示屏 渗透液、显像剂 记录仪、示波器或电压表 适用的材料 铁磁性材料 铁磁性材料 非多孔性材料 导电材料 主要检测对象 铸钢件、锻钢件、压延件、管材、棒材、型材、焊接件、机加工件在役使用的上述工件检测铸钢件、锻钢件、压延件、管材、棒材、型材、焊接件、机加工件在役使用的上述工件检测任何非多孔性材料、工件及在役使用过的上述工件检测 管材、线材和工件检测;材料状态检验和分选;镀层、涂层厚度测量 主要检测缺陷 裂纹、发纹、白点、折叠、夹渣物、冷隔 裂纹、发纹、白点、折叠、夹渣物、冷隔 裂纹、白点、疏松、针孔、夹渣物

裂纹、材质变化、厚度变化缺陷显示 直观 直观 直观 不直观 缺陷性质判断 能大致确定 能大致确定 能基本确定 难以判断 灵敏度 高 高 高 较低 检测速度 较快 快 慢

很快 污染 较轻 无污染 较重 无污染 相对优点 可检测出铁磁性材料表面和近表面(开口和不开口)的缺陷。 能直接的观察出缺陷的位置、形状、大小和严重程度。 具有较高的检测灵敏度,可检测微米级宽度的缺陷。 单个工件的检测速度快、工艺简单,成本低、污染轻。 综合使用各种磁化方法,几乎不受工件大小和几何形状的影响。 检测缺陷重复性好。 可检测受腐蚀的在役情况。 a) 易于实现自动化 b) 较高的检测可靠性 c) 可以实现缺陷的初步量化 d) 在管道的检查中,在厚度高达30mm的壁厚范围內,可同时检测內外壁缺陷 e) 高效、无污染,可以获得很高的检测效率. 可检测出任何非松孔性材料表面开口性缺陷。 能直接的观察出缺陷的位置、形状、大小和严重程度。 具有较高的灵敏度。 着色检测时不用设备,可以不用水电,特别适用于现场检验。 检测不受工件几何形状和缺陷方向的影响。 对针孔和疏松缺陷的检测灵敏度较高。 非接触法检测,适用于对管件、棒材和丝材进行自动化检测,速度快。 可用检测材料导电率代替硬度检测。了解材料的热处理状态和进行材料分选。污染很小。 相对局限性

浅谈计算机网络安全漏洞及防范措施

浅谈计算机网络安全漏洞及防范措施 xxxx xxxx 摘要:随着计算机网络在人类生活领域中的广泛应用,针对计算机网络的攻击事件也随之增加。网络已经无所不在的影响着社会的政治、经济、文化、军事、意识形态和社会生活等各个方面。同时在全球范围内,针对重要信息资源和网络基础设施的入侵行为和企图入侵行为的数量仍在持续不断增加,网络攻击与入侵行为对国家安全、经济和社会生活造成了极大的威胁。计算机病毒不断地通过网络产生和传播,计算机网络被不断地非法入侵,重要情报、资料被窃取,甚至造成网络系统的瘫痪等等,诸如此类的事件已给政府及企业造成了巨大的损失,甚至危害到国家的安全。网络安全已成为世界各国当今共同关注的焦点,网络安全的重要性是不言而喻的,因此,对漏洞的了解及防范也相对重要起来。介绍了计算机网络和网络安全的概念,对于互联网的安全问题提出了解决方案。 关键词:计算机网络、网络安全、防火墙、局域网 Discuss the online security loophole of the conputer and precautionary mensures simply xxxx xxxx Abstract : With the popularity of computer network in human life field, theattacking matters aimed at computer network have also increased. Network has omnipresent impacts for various fields like politics, economy, culture, military affairs, ideology and social lives, etc. Simultaneously, in global range, the amount of invasion and invasion attempting affairs that aimed at important resource and network basic equipments has kept increasing. The network attacking and invasion have significant

软件源代码安全缺陷检测技术研究进展综述

软件源代码安全缺陷检测技术研究进展综述 摘要:软件安全缺陷检测已经成为软件行业非常重要的一项工作。安全关键软件设计使用的C/C++语言含有大量未定义行为,使用不当可能产生重大安全隐患。本文将根据八篇前沿论文,总结提出八种比较新的软件安全缺陷检测技术和算法。设计和实现了一个可扩展的源代码静态分析工具平台,并通过实验表明,相对于单个工具的检测结果而言,该平台明显降低了漏报率和误报率。 关键字:源代码;安全缺陷;静态检测工具;缺陷描述 Abstract:Software security detection has become a very important work in the software industry. Fatal security vulnerabilities are caused by undefined behaviors of C/C++ language used in Safety-Critical software. This paper will give out eight kinds of new technology about the software security detection based on eight cutting-edge papers. design. Key words: source code; safety defects; static test tools; statistical analysis; defectives description 1引言: 近年来,随着软件事业的发展,人们逐渐的认识到,想要开发出高质量的软件产品,必须对软件的开发过程进行改善。研究表明,相当数量的安全问题是由于软件自身的安全漏洞引起的。软件开发过程中引入的大量缺陷,是产生软件漏洞的重要原因之一。软件源代码安全性缺陷排除是软件过程改进的一项重要措施。当前,与源代码安全缺陷研究相关的组织有CWE、Nist、OWASP等。业界也出现了一批优秀的源代码安全检测工具,但是这些机构、组织或者公司对源代码发中缺表 1 CWE 中缺陷描述字段表 2 SAMATE 中评估实例描述方法陷的描述方法不一,业界没有统一的标准。在实际工作中,经过确认的缺陷需要提取,源代码需要用统一的方法描述。本文根据实际工作的需要,调研国内外相关资料,提出一种源代码缺陷描述方法。 通常意义上的网络安全的最大威胁是程序上的漏洞,程序漏洞检测主要分为运行时检测和静态分析方法。运行时检测方法需要运行被测程序,其检测依赖外部环境和测试用例,具有一定的不确定性。 开发人员在开发过程中会引入一些源代码缺陷,如SQL 注入、缓冲区溢出、跨站脚本攻击等。同时一些应用程序编程接口本身也可能存在安全缺陷。而这些安全缺陷轻则导致应用程序崩溃,重则导致计算机死机,造成的经济和财产损失是无法估量的。目前的防护手段无法解决源代码层面的安全问题。因而创建一套科学、完整的源代码安全缺陷评价体系成为目前亟待解决的问题。 目前与源代码安全缺陷研究相关的组织有CWE等,业界也出现了一批优秀的源代码安全检测工具,但是这些机构和组织对源代码中缺陷的描述方法不一,没有统一的标准。本文借鉴业界对源代码缺陷的描述,结合实际工作需要,提出了一种计算机源代码缺陷的描述方法。 随着社会信息化的不断加深,人们不得不开始面对日益突出的信息安全问题。研究表明,相当数量的安全问题是由于软件自身的安全漏洞引起的。软件开发过程中引入的大量缺陷,是产生软件漏洞的重要原因之一。不同的软件缺陷会产生不同的后果,必须区别对待各类缺陷,分析原因,研究其危害程度,预防方法等。建立一个比较完整的缺陷分类信息,对预防和修复软件安全缺陷具有指导作用。软件缺陷一般按性质分类,目前已有很多不同的软件缺陷分类法,但在当前实际审查使用中,这些缺陷分类存在以下弊端: (1)专门针对代码审查阶段发现缺陷的分类较少。现有的分类法一般包括动态测试发现的缺陷类型和文档缺陷等,

社交网络安全问题解决策略-网络安全论文-计算机论文

社交网络安全问题解决策略-网络安全论文-计算机论文 ——文章均为WORD文档,下载后可直接编辑使用亦可打印—— 【摘要】信息化的发展,社交网站的逐步深化,其影响涉及面也逐步加大,但是在发展过程中很多不良因素显露出来,这些干扰因素,引发社交网络安全问题。本文主要综合分析社交网络的安全因素,以及简单介绍何为社交网络,最后引入规避社交网络安全的对策。其目的是保障社交网络的使用安全。 【关键词】社交网络;安全问题;解决对策 社交网络是人类交流中不可或缺的重要工具,人们通过网络与亲朋好友保持联系,并且社交网站也提供和陌生人游戏和娱乐的平台,是拓展人脉,与朋友交流的重要途径。 1社交网络的定义 社交网络早期是网络社交,构建的基础为E-mail,由于电子邮件的传输解决远方人们的通讯问题,可以通过即时通讯进行文字交流,因而应用较为广泛。之后BBS的出现,让网络社交更上一层楼,可以高度

的整合信息的群发和转发,让更多的参与者共同的讨论某一个话题,网络社交此时从点对点,走向点对面。通过网络社交的发展,形成完整的社交网络体系。其实交友只能是社交的开端,当Facebook、微博等新兴的即时通讯进入网络平台后,虚拟社交和现实世界叠加的部分越来越多,社交网络与社交变革相一致。现在社交网络已经进入成熟发展阶段。主要表现为以下几方面特点:(1)让用户信息在一定范围内公开或者半公开,提供资源共享平台;(2)交往平台的构建主要基础是用户列表;(3)构建过程中需要较好的拓展性以及开放性,为用户提供针对性较强的插件,所以社交平台在这里的作用除了能够承载正常的网络聊天、交友的功能,另外还能分享视频或者音乐,进行评论。正是这些特征,逐步吸引用户,相反这类自由化平台,让用户的各类信息分享无限制,信息量的巨大,让整个后台管理更为困难,所以容易引发网络安全问题,如果不能进行及时或者妥善的处理,信息的泄露和假冒问题将会威胁用户安全。 2分析网络安全问题 2.1社交网站产生的安全威胁 社交网络中的重要组成部分就是社交网站,但是当前很多社交网站都存在安全隐患,其中比较常见的安全风险为CSRF攻击也就是蠕虫攻击。这些攻击能够破坏社交网站的根本原因是由于完整建设中都运用

表面缺陷测试论文

带钢表面缺陷检测方法研究 学号:1110121096 班级:11材控2班姓名:倪明 摘要:表面质量的好坏是带钢的一项重要指标,随着科学技术的不断发展,后续加工工业对带钢的表面质量要求越来越高。如何检测出带钢表面缺陷并加以控制,引起带钢生产企业的高度关注。本文通过对带钢表面的缺陷检测的重要性分析,讲述了国内外带钢表面缺陷检测的发展现状,并比较分析了几种检测方法,最终得出本研究的意义。由于带钢表面缺陷种类繁多,建议下一步研究工作重点放在缺陷种类识别与分类部分,以满足带钢表面缺陷的无遗漏检测。 关键词: 带钢表面缺陷缺陷检测 1.1带钢表面缺陷检测的重要性 随着生活水平的提高和生产力的发展,人们对产品质量提出了更高的要求,带钢作为机械、航天、电子等行业的原材料,用户对其表面质量的要求更加严格。影响带钢表面质量的主要因素是带钢在制造过程中由于原材料、轧制设备和加工工艺等多方面的原因,导致其表面出现的擦伤、结疤、划痕、粘结、辊印、针眼、孔洞、表面分层、麻点等不同类型的缺陷。这些缺陷不仅影响产品的外观,更严重的是降低了产品的抗腐蚀性、耐磨性和疲劳强度等性能。原料钢卷的表面缺陷是造成深加工产品废次品的主要原因。由于部分质量缺陷在出厂前不能有效地被检测出来,而在用户使用过程中被发现,造成用户索赔,不仅给企业带来巨大的经济损失,还严重影响了产品的市场形象,降低了用户对产品的信任度。因此,必须加强对带钢表面缺陷的检测和控制,这对于剔除废品、减少原料浪费、提高成材率、改善工人劳动条件都有重要意义。而如何在生产过程中检测出带钢的表面缺陷,从而控制和提高带钢产品的质量,一直是钢铁生产企业非常关注的问题。 1.2 国内外带钢表面缺陷检测方法与装置研究现状 目前带钢表面缺陷检测装置主要分为采用传统检测方法的检测装置、采用自动检测方法的检测装置和采用计算机视觉检测方法的检测装置。 1.2.1传统检测方法 非自动化的传统表面缺陷检测方法可以分为人工目视检测方法和频闪光检测法两种。05年代至06年代,冷轧带钢表面缺陷检测主要采用人工目视检测,检测者凭借肉眼观察缺陷。由于带钢轧制速度很快,人眼无法可靠的捕获缺陷信息。同时,某些高质量的带钢要求其表面缺陷小于0.5mm×0.5mm,这种微小缺陷人的视觉很难发觉,从而产生大量的漏检和误检。人工检测需要在高温、噪音、粉尘、振动的恶劣环境下进行,对人的身体和心理造成极大伤

计算机网络安全漏洞及防范措施

龙源期刊网 https://www.360docs.net/doc/b31748018.html, 计算机网络安全漏洞及防范措施 作者:揣英育刘伟 来源:《数字技术与应用》2016年第09期 摘要:社会的发展以及科学技术水平的不断提高使得计算机网络的应用已经深入到我们生活、工作和学习中。然而,计算机网络在给我们带来方便快捷的同时也给我们带来了很大的安全隐患问题。如果不对这些安全隐患进行防范那么势必会在多个方面给我们带来危害。本文主要阐述了加强计算机网络安全的重要性,分析了计算机网络存在的安全漏洞及成因,并对增强计算机网络安全的防范措施进行了一定的研究,旨在为进一步提高计算机网络的安全性而提出一些有价值的参考意见。 关键词:计算机网络安全漏洞防范措施 中图分类号:TP393 文献标识码:A 文章编号:1007-9416(2016)09-0206-01 计算机网络安全与当前的社会经济有序发展以及人们的生活等多个方面都息息相关。因此,对于计算机网络安全漏洞及防范措施的研究具有十分重要的意义。计算机网络的发展虽然日益深入,但是伴之而来的问题也逐步地显现,尤其是安全漏洞方面的问题引起人们格外的关注和重视。因此,在今后计算机网络领域的发展中,必须要加强对安全漏洞以及防范措施方面的研究,并且在研究的过程中逐渐将对安全漏洞以及防范措施的研究作为计算机领域研究的一个重点课题之一,从而在更大程度上保证计算机网络的安全性与可靠性。 1 加强计算机网络安全的重要性 计算机网络在当前社会中的应用不仅使得工作提高了效率,同时也在一定程度上提高了经济效益。计算机网络应用的诸多优势也使得其应用涉及到电子银行、电子商务等多个领域,且都是十分重要的领域。可以说,计算机网络的应用已经遍布到人们生活的方方面面以及社会发展的众多领域。然而,我们在看到计算机网络给社会带来种种优势的同时,也不得不承认网络安全问题层出不穷,网络犯罪事件屡见不鲜。很多计算机使用者的重要资源被窃取、重要信息被篡改等等给广大的计算机用户在心理和经济方面都带来了严重的威胁。因而,对于计算机网络安全方面的研究对于社会经济的可持续发展、人心的稳定等多个方面都有着不可忽视的作用。 2 计算机网络存在的安全漏洞及成因 在计算机日常的使用过程中,安全漏洞问题是极为常见的,同时也在一定程度上给我们的计算机正常使用带来了很大的威胁。然而,这种常见的漏洞是如何形成的,又有哪些种类是我们在研究防范措施之前应该重视的重点问题。笔者通过总结归纳出以下几点安全漏洞以及其形成原因。

网络安全问题及解决方案

第三章网络管理与维护存在的问题及解决方案网络管理存在的问题就是安全问题

二、网络安全概述 随着个人计算机和服务器的发展,计算机使用的日益普及,便利的网络服务、强大的网络服务器,使得Internet以惊人的速度快速膨胀,但Internet给人们带来便利的同时,也带来了很大的危害性,他们从早期的破坏数据、窃取信息,发展到威胁国家的经济发展,国家主权的安危。 以下是网络安全在不同方面的解释: 运行系统安全:包括计算机机房环境的保护,法律,政策的保护,计算机结构设计上的安全性,硬件系统的可靠安全运行,操作系统和软件的安全,数据库系统的安全,电磁信息泄漏的防护的。本质上是保护系统的合法使用和正常运行。 网络系统信息的安全:包括用户鉴别、用户存取权限控制。数据存限权限、控制访问方式和合理化要求、安全审计、安全问题跟踪、计算机病毒防治、数据加密等。 网络上信息的安全:包括信息的保密性、真实、完整性 和不受破坏性方面的措施,灾难性补救的办法等等。 网络上信息传播的安全:包括信息的过滤和防止有害信息的传播扩散等。 随着信息化进程的深入和互联网的迅速发展,人们的工作、学习和生活方式正在发生巨大变化,效率大大提高,信息资源得到最大程度的共享。但必须看到,紧随信息化发展而来的网络安全问题日渐凸出,如果不好好的解决这个问题,必将阻碍信息化发展的进程。 三、我国网络安全问题的现状 目前,我国网络安全问题日益突出。主要表现在: (1)计算机系统遭受病毒感染和破坏的情况相当严重。据2001年调查,我国约73%的计算机用户曾感染病毒,2003年上半年升至83%。其中,感染3次以上的用户高达59%。(2)电脑黑客活动已形成重要威胁。网络信息系统具有致命的脆弱性、易受攻击性和开放性,从国内情况来看,目前我们95%与互联网相联的网络管理中心都遭受到境内外黑客的攻击或侵入,其银行、金融和证券机构是黑客攻击的重点。 (3)信息基础设施面临网络安全的挑战。面对信息安全的严峻形势,我国的网络安全系统在预测、反应、防范和恢复能力方面存在许多薄弱环节。

外观检验标准

一、目的: 为公司在外观检验的判定更精准、有据可依、有规可循,特制定本规范。 二、范围:

适用于本公司所有五金、塑胶原材料、产成品之外观检验。 三、参考文件: MIL-STD-105E《抽样计划表》 四、定义与术语: 4.1 轻微缺陷(Min):不影响产品使用功能的缺陷,称之为轻微缺陷; 4.2 严重缺陷(Maj):影响产品功能的缺陷,称之为严重缺陷; 4.3 致命缺陷(CR):影响使用者之人身安全或丧失功能的缺陷,称之为致命缺陷; 4.4 A级面:主要外露面。指产品的正面,即产品安装后最容易看到的部位; 4.5 B级面:次要外露面。指产品的侧面、向下外露面、边位、角位、接合位、内弯曲位; 4.6 C级面:不易看到的面。指产品安装后的隐藏位、遮盖位; 4.7 错型(错箱):由于合型时错位,铸件的一部分与别一部分在分型面处相互错开; 4.8 粘模:顺着脱模方向,由于金属粘附,模具制造斜度太小而造成铸件表面的拉伤痕迹,严重时称 为拉伤面; 4.9 分层:铸件上局部存在有明显的金属层次; 4.10 裂纹:铸件表面有呈直线状或波浪形的纹路,狭小而长,在外力作用上有发展的趋势; 4.11 变形:由于收缩不均或外力导致压铸件几何形状与图纸不符; 4.12 流痕:压铸件表面与金属液流动方向一致的条纹。无发展趋势; 4.14 水纹:铸件表面上呈现的光滑条纹,肉眼可见,但用手感觉不出,颜色不同于基体金属的纹路,用0# 砂布稍擦几下即可去除; 4.15 冷隔:在压铸件表面,明显、不规则、下陷的线形纹路(有穿透与不穿透两种)。形状细小而狭长, 有时交接边缘光滑,有断开的可能; 4.16 龟裂毛刺:由于模具型腔表面产生热疲劳而形成的铸件表面上的网状凸起痕迹和金属刺; 4.17 凹陷:铸件的厚大部分表面有平滑的下凹现象; 4.18 欠铸:铸件表面有浇不足的部位,导致轮廓不蔳; 4.19 飞边、毛刺:在分型面边缘出现金属薄片,或粗糙、锋利的棱角; 4.20 脱皮:铸件表面部分与基体剥离的现象; 4.21 色斑:铸件表面上呈现的不同于基体金属的斑点,一般由涂料碳化物形成。 4.22 砂孔:在压铸件中,由于压铸的特殊性,铝合金是在高温、高速、高压的状态下成型的,所以压铸件 内部是不可避免的存在孔洞,我们统称这些孔洞为砂孔;

外观检验通用标准

1、目的 明确规定本公司生产的食品加工设备及其零部组件的外观检验项目及判定标准,作为来料、过程、出货的外观检验及判定的依据。 2、范围 本外观通用标准(下简称本标准)适用于公司生产的所有型式与规格的食品加工设备及其零部组件,有明确的特殊要求的例外。 注:如本标准与产品图纸、技术要求或相关的行业标准/规范等要求有冲突之处,则以产品的图纸或技术要求或行业标准规范为准。 3、定义 1.1缺陷、缺点与不合格 1.1.1不合格 未满足要求。 1.1.2缺陷 未满足与预期或规定用途有关的要求。 1.1.3缺点 欠缺或不完美的地方。 1.1.4缺陷与不合格的区别 当按照习惯来评价产品的质量特性时,术语“缺陷”是适用的。但是目前,“缺陷”在法律范畴内已有明确的含义,特别是与产品责任问题有关,因此,不应用作一般术语。 1.1.5缺点与不合格的区别 当用“缺点”来评价产品的质量特性时,术语“缺点”是指相对于“完美无缺”的质量特性,产品存在的某些方面的欠缺。 缺点与不合格的主要区别在于产品有缺点的质量特性满足要求的程度。不同产品,不同客户对产品的质量特性达到完美程度的要求是不同的,因此,对“不合格”的标准也是不一样的,产品的某些缺点(主要在外观质量方面)对某些客户来说是不合格项,但对另一些客户来说是可以接受的(满足要求),因此是合格项。 1.1.6不合格分类 A.致命不合格:导致产品危险或潜在危险或对其使用有严重不利影响的不合格; B.严重不合格:能够导致产品发生故障或降低了产品的使用性能或使产品失去了部份预定功能的 不合格;此类不合格还包括,虽然对产品的功能或性能没有影响,或影响不大,但是外观质量太差或客户明确表示不能接受的不合格; C.轻不合格:产品的质量特性与标准稍有偏差或只是外观有轻微缺点,在使用预定功能时不会 实质性地降低产品的使用性能的不合格。 1.2不合格与不合格品 1.2.1不合格品 具有一个或一个以上不合格的单位产品称作不合格品。 1.2.2不合格品分类 A.致命不合格品:有一个或一个以上致命不合格,也可能还有严重不合格和(或)轻不合格的单 位产品; B.严重不合格品:有一个或一个以上严重不合格,也可能还有轻不合格,但不包括致命不合格的 单位产品; C.轻不合格品:有一个或一个以上轻不合格,但不包括严重不合格和致命不合格的单位产品。

表面缺陷检测

对于生产物件的检测,由于科学技术的限制,起初只能采用人工进行检测,这样的方式不仅消耗大量人力,而且浪费时间,效率低下。于是,基于机器视觉技术的表面缺陷检测技术应运而生,我们有必要关注关注,并了解相关注意事项。 当今社会,随着计算机技术,人工智能等科学技术的出现和发展,以及研究的深入,出现了基于机器视觉技术的表面缺陷检测技术。这种技术的出现,大大提高了生产作业的效率,避免了因作业条件、主观判断等影响检测结果的准确性,实现能更好更准确地进行表面缺陷检测,更加快速的识别产品表面瑕疵缺陷。 产品表面缺陷检测属于机器视觉技术的一种,就是利用计算机视觉模拟人类视觉的功能,从具体的实物进行图象的采集处理、计算、进行实际检测、控制和应用。产品的表面缺陷检测是机器视觉检测的一个重要部分,其检测的准确程度直接会影响产品的质量优劣。由于使用人工检测的方法早已不能满足生产和现代工艺生产制造的需求,而利用机器视觉检测很好地克服了这一点,表面缺陷检测系统的广泛应用促进了企业工厂产品高质量的生产与制造业智能自动化的发展。

在进行产品表面检测之前,有几个步骤需要注意。 首先,要利用图像采集系统对图像表面的纹理图像进行采集分析; 其次,对采集过来的图像进行一步步分割处理,使得产品表面缺陷能像能够按照其区域特征进行分类; 再者,在以上分类区域中进一步分析划痕的目标区域,使得范围更加的准确。 通过以上的三步处理之后,产品表面缺陷区域和特征能够进一步确认,这样表面缺陷检测的基本步骤就完成了。 利用机器视觉技术提高了用户生产效率,使得生产更加细致化,分工更加明确,同时,减少了公司的人工成本支出,节省了财力,实现机器智能一体化发展。 南京博克纳自动化系统有限公司总部位于美丽的中国古都南京,是国内专业研制无损检测仪器及设备的高科技企业。公司致力于涡流、漏磁和超声波仪器及各种非标设备的研制,已拥有自主研发的多项国家专利。产品被广泛应用于航天航空、军工、汽车、电力、铁路、冶金机械等行业。产品出口:美国、

浅谈计算机网络安全漏洞及防范措施

毕业设计 题目:浅谈计算机网络安全漏洞及防范措施 入学年月 姓名 学号 专业 联系方式 学习中心 指导教师 完成时间年月日

目录 论文摘要 (1) 关键词 (1) 一、漏洞的概念 (2) (一)什么是漏洞 (2) (二)漏洞与具体系统环境之间的关系及其相关特性 (2) 二、安全漏洞与系统攻击之间的关系 (3) (一)常见的攻击方法 (3) (二)系统攻击手段与系统漏洞分类 (4) 三、计算机病毒问题与系统安全漏洞 (4) (一)计算机病毒与系统安全漏洞的关系 (4) (二)计算机病毒的主要来源 (5) (三)计算机病毒的危害 (5) (四)计算机病毒的防御措施 (6) 四、计算机网络安全防范措施 (7) (一)加强内部网络治理 (7) (二)数据备份 (7) (三)物理隔离网闸 (7) (四)加密技术 (8) (五)防火墙技术 (8) (六)网络主机的操作系统安全和物理安全措施 (9) 结束语 (9) 参考文献 (9) 致谢词 (10)

摘要 计算机网络的发展加速了信息时代的进程,但是计算机网络在服务人们生活的同时,网络的安全问题也日益突出。网络安全漏洞可以说是不可避免的,这是由网络系统的高级复杂性所决定的。为了确保信息的安全和畅通,研究计算机病毒的防范措施已经迫在眉睫。从计算机的特点入手,初步探讨对付计算机病毒的方法和措施。 关键词:安全漏洞病毒防范

浅谈计算机网络安全漏洞及防范措施 计算机网络安全是指利用网络管理控制和技术措施,保证在一个网络环境里,数据的保密性、完整性及可使用性受到保护。计算机网络安全包括两个方面、即物理安全和逻辑安全。物理安全指系统设备及相关设施受到物理保护,免于破坏、丢失等、逻辑安全包括信息的完整性、保密性和可用性、计算机网络安全不仅包括组网的硬件、管理控制网络的软件,也包括共享的资源,快捷的网络服务,所以定义网络安全应考虑涵盖计算机网络所涉及的全部内容。参照ISO给出的计算机安全定义,认为计算机网络安全是指:“保护计算机网络系统中的硬件,软件和数据资源,不因偶然或恶意的原因遭到破坏、更改、泄露,是网络系统连接可靠性地正常运行,网络服务正常有序。” 一、漏洞的概念 (一)什么是漏洞 漏洞是在硬件、软件、协议的具体实现或系统安全策略上存在的缺陷,从而可以是攻击者能够在为未授权的情况下访问或破坏系统。具体举例来说,比如在Intel Pentium 芯片中存在的逻辑错误,在Sendmail早期版本中的编程错误,在NFS协议中认证方式上的弱点。在Unix系统管理员设置匿名Ftp服务时配置不当的问题都可能被攻击者使用,威胁到系统的安全。因而这些都可以认为是系统中存在的安全漏洞。 (二)漏洞与具体系统环境之间的关系及其相关特性 漏洞会影响到很大范围的软硬件设备,包括操作系统本身及其支撑软件,网络客户和服务器软件,网络路由器和安全防火墙等。换而言之,在这些不同的软硬件设备中都可以存在不同的安全漏洞问题。在不同种类的软、硬件设备,同种设备的不同版本之间,由不同设备构成的不同系统之间,以及同种系统在不同的设置条件下,都会存在各自不同的安全漏洞问题。 漏洞问题是与时间紧密相关的。一个系统从发布的那一天起,随着用户的深入使用,系统中存在的漏洞会被不断暴露出来,这些早先被发现的漏洞也会不断被系统供应商发布的补丁软件修补,或在以后发布的新版系统中得以纠正。而在新版系统纠正了旧版本中具有漏洞的同时,也会引入一些新的漏洞和错误。因而随着时间的推移,就得漏洞会不断消失,新的漏洞会不断出现。漏洞问题也会长期存在。 因而脱离具体的时间和具体的系统环境来讨论漏洞问题是毫无意义的。只能针对目

船舶PSC检查缺陷代码【中英文对照】

Code Actions to be Taken需采取的措施 00 No Action Taken 无不需采取措施 10 Deficiency Rectified 缺陷已纠正 12 All Deficiencies Rectified 所有缺陷已纠正 15 Rectify Deficiencies At Next Port 在下一港口纠正缺陷 16 Rectify Deficiencies Within 14 Days 在14天内纠正缺陷 17 Master Instructed to Rectify Deficiencies Before Departure 要求船长在离港前纠正缺陷 18 Rectify Deficiencies Within 3 Months 在三个月内纠正缺陷 19 Entrance Prohibition for ship without Certification 未经认证的船舶禁止靠港 20 Ship Delayed to Rectify Deficiencies 船舶延期离港以纠正缺陷 25 After Delay Allowed to Sail (*Specify Date) 延期后允许开航(注明日期)30 Ship Detained 滞留船舶 35 Detention Rised (*Specify Date) 解除滞留(注明日期) 36 Ship allowed to sail after follow-up detention 船舶再次滞留后允许开航 40 Next Port Informed 通知下一港口 50 Flag State /Consul Informed 通知船旗国/领事馆 55 Flag State Consulted 咨询船旗国 60 Region State Informed 通知本区域成员国 70 Classification Society Informed 通知船级社 80 Temporary Substitution of Equipment 临时更换设备 82 Alternative equipment or method used 使用替代设备或方法 85 Investigation of Contravention of Discharge Provision (MARPOL) 违反(MARPOL)排放规定的调查 90 Letter of warning issued 签发警告信 95 Re-inspection Connection with Code 90 根据签发的警告信重新检查 96 Letter of Warning Withdrawn 收回警告信 97 Destination Unknown Information 目的港信息未知 99 Other (Specify) 其他(具体说明)

协议安全漏洞

湖北广播电视大学 TCP/IP协议安全漏洞 摘要 随着计算机网络技术的发展,信息安全问题越来越受到国家的关注,网络安全已经成为计算机网络通信领域的重点。这篇论文的从目前使用的TCP/IP协议入手来研究问题,从TCP/IP协议的安全性进行较为全面的解析,从TCP/IP的总体概括、现在存在安全隐患、以及各个层次之间安全问题进行了比较深入的讨论。然后用现在最为流行的Snifer工具从实验的角度上来分析数据包的安全情况,最后从SYN的攻击代码来分析TCP/IP协议,并且实现了几种防御SYN的方法。 本文在介绍因特网中使用的TCP/IP协议的基础上,对TCP/IP协议的安全性进行了较为全面的讨论,从理论上分析了协议中几种主要的安全隐患。由于TCP/IP协议一开始的实现主要目的是用于科学研究的,所以很少考虑安全性方面的东西。但随着其应用的普及,它已经成为了Internet网络通信协议的标准。希望本论文能对未来的信息社会中网络安全环境的形成有所帮助。 关键词: TCP / IP协议,安全协议,服务,协议层,协议家人拒绝 ABSTRACT Abstract: With the development of computer network technology, the government concerns more and more the message safety, Now, network security has become a key area of computer network communications. The paper start with the currently used TCP/IP protocol to study the problem. From the security On TCP/IP protocol we give more comprehensive analysis, Now from the exist security risks, and security issues between the various levels we give more in-depth discussion. Then using the most popular tool of Snifer to come up safe circumstance that analytical data wrap from the experience angle, and at last we analyze from the SYN attacking code to TCP/IP protocol, and achieve several defenses the SYN attacking. This paper describes the use of the Internet's TCP / IP protocol on the basis of TCP / IP protocol security for a more comprehensive discussion of the agreement from the theoretical analysis of several major security risk. As TCP / IP protocol began with the main purpose is for scientific research to achieve, so little regard for the safety of things. But with the popularity of its application, it has become the standard Internet network communication protocol. Hope that this paper will in the future information society, network security environment, help the formation of

浅谈计算机网络安全漏洞及其应对措施

天津师范大学成人本科毕业论文(设计)开题报告学院:天津师范大学系别:计算机系专业:计算机学习形式:函授

成人本科生毕业论文(设计)题目:浅谈计算机网络安全漏洞及其应对措施 √ □□□□ 夜大学函授脱产高自考 学号(准考证号): 姓名: 专业:计算机 年级(高自考不填):2010级 学院:天津师范大学 完成日期:2012.03.08 指导教师:

浅谈计算机网络安全漏洞及其应对措施 师红霞 (天津师范大学计算机系) 摘要:随着计算机网络技术的快速发展,网络安全日益成为人们关注的焦点。计算机网络安全的基本知识和技术,包括计算机网络安全概论、信息加密技术、局域网络的安全、网络操作系统安全技术与应用、防火墙技术与应用、数字签名与CA认证技术、Internet安全技术、计算机病毒与网络安全、网络黑客攻防、计算机网络的安全评估等这些技术也变的不再神秘。本文分析了影响网络安全的主要因素及攻击的主要方式,从管理和技术两方面就加强计算机网络安全提出了针对性的建议。 [关键词]计算机网络安全漏洞应对措施 On the computer network security holes and response to the threat Shi hongxia ( Tianjin Normal University ) Abstract:along with the rapid development of the computer network technology, network security has increasingly become the focus of attention. The basic knowledge of computer network security and technology, including computer network security introduction, information encryption technology, local area network security, network operating system security technology and application, firewall technology and application, digital signatures and CA identification technology, Internet security echnology, computer virus and network security, network hackers attack, computer network security assessment, the technology has become no longer mysterious. This paper analyzes the impact of network security and the major factor the main mode of attack from both management and technology, computer network security is to strengthen puts forward corresponding Suggestions.

2017年Windows漏洞网络安全报告

2017年Windows漏洞网络安全报告 2017年3月,美国中央情报局数千份“最高机密”文档泄露,不仅暴露了全球窃听计划,还包括一个可入侵全球网络节点和智能设备的庞大黑客工具库。 4月,黑客组织Shadow Brokers公布了其盗取的NSA的机密文件,其中包括可以远程攻破全球约70% Windows机器的漏洞利用工具。 2017年11,潜伏长达17年之久的Office远程代码执行漏洞(CVE-2017-11882)的攻击代码被公开,影响范围包括任意版本的Office软件。这意味着任何人都可以利用此漏洞发起攻击,例如通过钓鱼邮件或网络共享的办公文档诱骗人们点击。如果不慎打开恶意文档,电脑就会被黑客远程控制。 网站下载、流氓软件推广占木马传播渠道5成以上 在木马传播渠道中,网站下载占比25.4%,流氓软件推广占比25%,邮件传播占比18.6%,漏洞传播占比16.3%。用户应尽可能减少从非安全站点下载软件、文件、视频、图片等,特别是一些号称破解版的软件。

利用系统漏洞传播 5月爆发的WannaCry就是利用Windows系统漏洞进行传播,利用系统漏洞传播的特点是被动式中毒,即用户没有去访问恶意站点,没有打开未知文件也会中毒,因为病毒会扫描同网络中存在漏洞的其他PC主机,只要主机没有打上补丁,就会被攻击。 腾讯安全反病毒实验室提醒大家,及时更新第三方软件补丁,及时更新操作系统补丁,以防被已知漏洞攻击。 Windows平台漏洞病毒占比最多,非PE类型的漏洞样本达到65.60%

漏洞病毒样本主要分布在Windows、Linux、Android平台上,通过对获取到的漏洞类型样本统计,可以看到Windows平台占比最多,其中非PE类型的漏洞样本达到65.60%,PE类型漏洞样本达到25.21%,Windows平台漏洞样本总量可达到所有平台全部漏洞样本总量的90.81%。 2017年12月,腾讯安全反病毒实验室安全团队率先在全球范围内捕获了一例病毒样本,并顺藤摸瓜捕获了一个潜伏了17年之久的0day漏洞——该病毒利用Office公式编辑器中的0day漏洞发动攻击,潜伏期长达17年之久,威胁大量Office版本,一旦用户打开恶意文档,无需其他操作,就会被植入后门木马,被不法分子完全控制电脑。

表面缺陷无损检测方法的比较

表面缺陷无损检测方法的比较 方法 项目 磁粉检测(MT)漏磁检测(MLF)渗透检测(PT)涡流检测(ET)方法原理磁力作用磁力作用毛细渗透作用电磁感应作用 能检出的缺陷表面和近表面缺陷表面和近表面缺陷表面开口缺陷表面及表层缺陷 缺陷部位的显示形式漏磁场吸附磁粉形成 磁痕 漏磁场大小分布渗透液的渗出 检测线圈输出电压和 相位发生变化 显示信息的器材磁粉计算机显示屏渗透液、显像剂 记录仪、示波器或电 压表 适用的材料铁磁性材料铁磁性材料非多孔性材料导电材料 主要检测对象铸钢件、锻钢件、压 延件、管材、棒材、 型材、焊接件、机加 工件在役使用的上述 工件检测 铸钢件、锻钢件、压 延件、管材、棒材、 型材、焊接件、机加 工件在役使用的上述 工件检测 任何非多孔性材 料、工件及在役使 用过的上述工件检 测 管材、线材和工件检 测;材料状态检验和 分选;镀层、涂层厚 度测量 主要检测缺陷裂纹、发纹、白点、 折叠、夹渣物、冷隔 裂纹、发纹、白点、 折叠、夹渣物、冷隔 裂纹、白点、疏松、 针孔、夹渣物 裂纹、材质变化、厚 度变化 缺陷显示直观直观直观不直观缺陷性质判断能大致确定能大致确定能基本确定难以判断灵敏度高高高较低 检测速度较快快慢很快 污染较轻无污染较重无污染 相对优点可检测出铁磁性材料 表面和近表面(开口 和不开口)的缺陷。 能直接的观察出缺陷 的位置、形状、大小 和严重程度。 具有较高的检测灵敏 度,可检测微米级宽 度的缺陷。 单个工件的检测速度 快、工艺简单,成本 低、污染轻。 综合使用各种磁化方 法,几乎不受工件大 a) 易于实现自动化 b) 较高的检测可靠 性 c) 可以实现缺陷的 初步量化 d) 在管道的检查中, 在厚度高达30mm的 壁厚范围內,可同时 检测內外壁缺陷 e) 高效、无污染,可以 获得很高的检测效率. 可检测出任何非松 孔性材料表面开口 性缺陷。 能直接的观察出缺 陷的位置、形状、 大小和严重程度。 具有较高的灵敏 度。 着色检测时不用设 备,可以不用水电, 特别适用于现场检 验。 检测不受工件几何 形状和缺陷方向的 非接触法检测,适用 于对管件、棒材和丝 材进行自动化检测, 速度快。 可用检测材料导电率 代替硬度检测。了解 材料的热处理状态和 进行材料分选。 污染很小。