2012-2013-1VB期末试卷(A)讲解

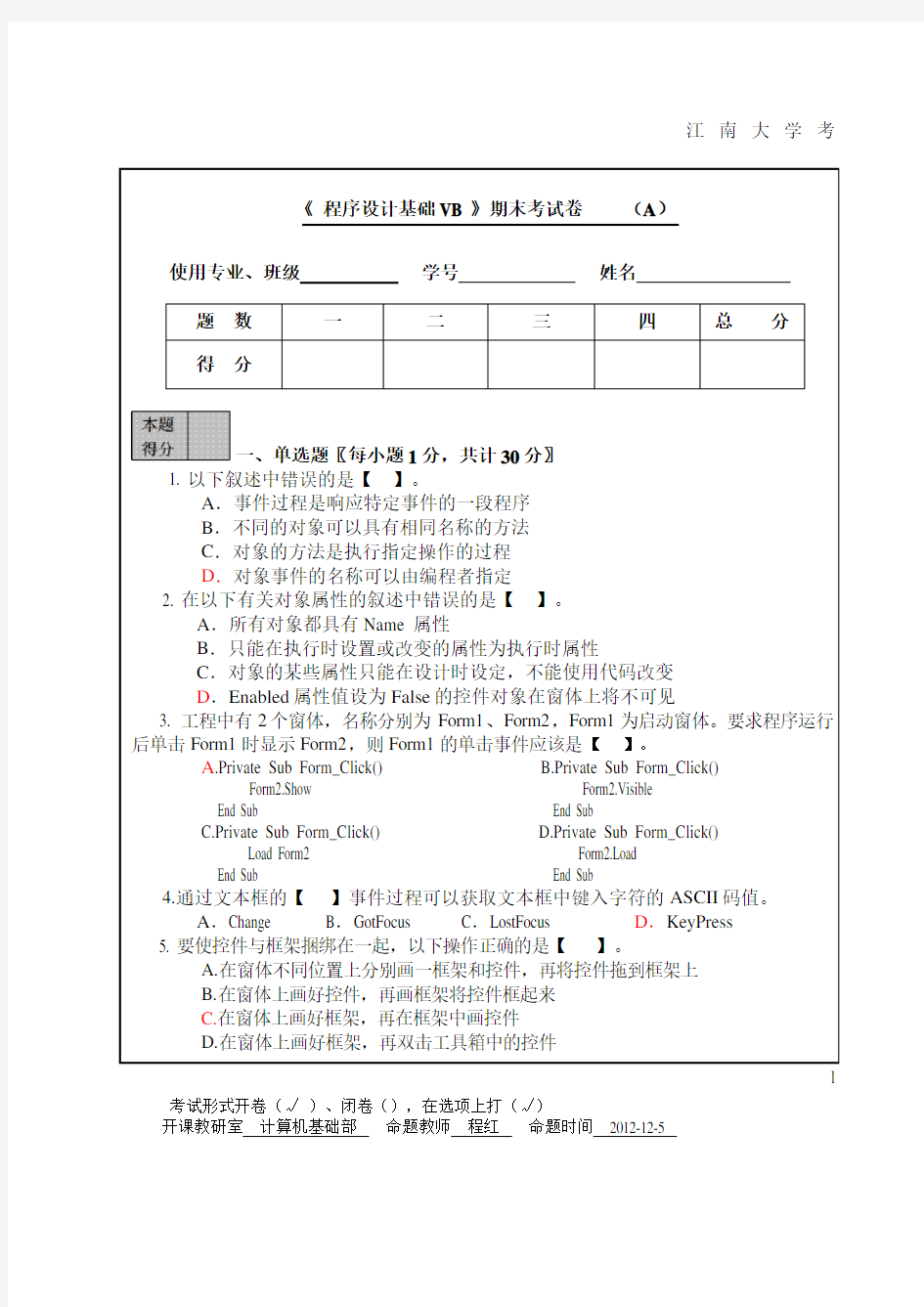

江南大学考1. 以下叙述中错误的是【

A.事件过程是响应特定事件的一段程序

1

考试形式开卷(√)、闭卷(),在选项上打(√)

开课教研室计算机基础部命题教师程红命题时间2012-12-5

使用学期2012-2013 -1 总张数 5 教研室主任审核签字

2

试卷专用纸

21. 判断下面循环体的执行次数【】。

Dim m As Integer

m=3

For i=1 To 20 Step m

i=i+2

m=m+i

Next i

A.2 B.3 C.4 D.7

22下列循环能正常结束循环的是【】。

A.i=5 B.i=1

Do Do

i=i+1 i=i+2

Loop Until i<0 Loop Until i=10

C.i=10 D.i=6

Do Do

i=i+1 i=i?2

Loop Until i>0 Loop Until i=1

23. 若有说明:Dim a(1 to 10) As Integer,则下列应用【】合法。

A.a(1)="adk" B.a(7)=32768

C.a(8)= "23" D.a(0)=2.3

24. 以下说法不正确的是【】。

A.使用ReDim语句可以改变数组的维数

B.使用ReDim语句可以改变数组的类型

C.使用ReDim语句可以改变数组每一维的大小

D.使用ReDim语句可以对数组中的所有元素进行初始化

25. 设用复制、粘贴的方法建立了一个命令按钮数组Commandl,以下对该数组的说法错误的是【】。

A.命令按钮的所有Caption属性都是Commandl

B.在代码中访问任意一个命令按钮只需使用名称Commandl

C.命令按钮的大小都相同

D.命令按钮共享相同的事件过程

26. 执行以下Command1的Click事件过程在窗体上显示的结果为【】。

Option Base 1

Private Sub Command1_Click()

Dim a

a=Array(1,2,3,4)

j=1

江南大学考For i=4 To 1 Step ?1

s=s+a(i)*j : j=j*10

Next i

Print s

End Sub

A.4321 B.12 C.34 D.1234

27. 下面关于过程参数的说法错误的是【】。

A.过程的形参不可以是定长字符串类型的变量

B.形参是定长字符串的数组,则对应的实参必须是定长字符串型数组,且长度相同

C.若形参是按地址传递的参数,形参和实参也能以按值传递方式进行形实结合D.按值传递参数,形参和实参的类型可以不同,只要相容即可

28. 在窗体Form1 中用“Public Sub Fun(x As Integer,y As Single)”定义过程Fun,在窗体 Form2中定义了变量i为Integer,j为Single,若要在Form2的某事件过程中调用Form1中的Fun 过程,则下列语句中,正确的语句有【】个。

(1)Call Fun(i,j) (2)Call Form1.Fun(i,j)

(3)Form1.Fun (i),j (4)Form1.Fun i+1, (j)

A.1 B.2 C.3 D.4

29. 标准模块中有如下程序代码:

Public x As Integer, y As Integer

Sub Var_pub()

x = 10 : y = 20

End Sub

在窗体上有1个命令按钮,并有如下事件过程:

Private Sub Command1_Click()

Dim x As Integer

Call Var_pub

x = x + 100

y = y + 100

Print x; y

End Sub

运行程序后单击命令按钮,窗体上显示的是【】。

A.100 100 B.100 120 C.110 100 D.110 120

30. 某人设计了下面的函数Fun,功能是返回参数a中数值的位数,在调用该函数时发现返回的结果不正确,函数需要修改,下面的修改方案中正确的是【】。

Function Fun(a As Integer) As Integer

Dim n%

3

试卷专用纸

1. 开发一个应用程序必须完成以下两项工作:一是设计代码。

4

试卷专用纸

1. 求1/2+2/3+3/5+5/8+

于前一项的分母,而其分母等于前一项分子与分母之和。要求,按四舍五入的方式精

5

试卷专用纸

1. 单击每个控件不能在窗体上选择多个控件。

2. 窗体的Name

开课教研室 计算机基础部 命题教师 程红 命题时间 2012年12月5 日

本题 得分

本题 得分

本题

得分

本题

得分

使用学期 2012-2013-1 总张数 1 教研室主任审核签字

开课教研室 计算机基础部 命题教师 程红 命题时间 2012年12月5日

本题 得分

本题 得分

本题

得分

本题

得分

使用学期 2012-2013-1 总张数 1 教研室主任审核签字

《应用密码学》课程试卷(2)参考答案

2008——2009学年第一学期 课程名称:应用密码学使用班级:信息安全06级1、2、3班 命题系别: 网络工程学院 命题人:张仕斌、张金全、万武南 第一题 填空(共15个空,每空1分,计15分) 1、128,160 2、已知明文攻击、选择明文攻击 3、双钥体制或者公钥密码体制或者非对称密码体制 4、m序列 5、128,192,256 6、会话密钥,密钥加密密钥 7、同步流密码 8、分组链接(CBC)模式,密码反馈(CFB)模式 9、1408 第二题 判断题(共10题,每题1分,计10分) 1、√ 2、√ 3、× 4、√ 5、× 6、× 7、× 8、√ 9、×10、× 第三题 单项选择(共10题,每题2分,计20分) 1、D 2、B 3、A 4、A 5、D 6、C 7、B 8、C 9、B 10、C 第四题(本题由三个小题组成,共16分) 1、简述RSA算法;(4分) 提示:给出密钥产生过程、加密过程、解密过程及各过程中需要注意之处。 2、在RSA算法密钥产生过程中,设p=19,q=13,取公钥e=7,求私钥d;(要求:给出必要计算过程。6分) 3、设RSA算法的参数选择如上题所述,求消息m=41所对应的密文;(要求:给出必要计算过程。6分)

解:1)密钥的产生 ①选两个保密的大素数p和q。 ②计算n=p×q,φ(n)=(p-1)(q-1),其中φ(n)是n的欧拉函数值。 ③选一整数e,满足1 一.选择题 1、关于密码学的讨论中,下列(D )观点是不正确的。 A、密码学是研究与信息安全相关的方面如机密性、完整性、实体鉴别、抗否认等的综 合技术 B、密码学的两大分支是密码编码学和密码分析学 C、密码并不是提供安全的单一的手段,而是一组技术 D、密码学中存在一次一密的密码体制,它是绝对安全的 2、在以下古典密码体制中,属于置换密码的是(B)。 A、移位密码 B、倒序密码 C、仿射密码 D、PlayFair密码 3、一个完整的密码体制,不包括以下(?C?? )要素。 A、明文空间 B、密文空间 C、数字签名 D、密钥空间 4、关于DES算法,除了(C )以外,下列描述DES算法子密钥产生过程是正确的。 A、首先将DES 算法所接受的输入密钥K(64 位),去除奇偶校验位,得到56位密钥(即经过PC-1置换,得到56位密钥) B、在计算第i轮迭代所需的子密钥时,首先进行循环左移,循环左移的位数取决于i的值,这些经过循环移位的值作为下一次 循环左移的输入 C、在计算第i轮迭代所需的子密钥时,首先进行循环左移,每轮循环左移的位数都相同,这些经过循环移位的值作为下一次循 环左移的输入 D、然后将每轮循环移位后的值经PC-2置换,所得到的置换结果即为第i轮所需的子密钥Ki 5、2000年10月2日,NIST正式宣布将(B )候选算法作为高级数据加密标准,该算法是由两位比利时密码学者提出的。 A、MARS B、Rijndael C、Twofish D、Bluefish *6、根据所依据的数学难题,除了(A )以外,公钥密码体制可以分为以下几类。 A、模幂运算问题 B、大整数因子分解问题 C、离散对数问题 D、椭圆曲线离散对数问题 7、密码学中的杂凑函数(Hash函数)按照是否使用密钥分为两大类:带密钥的杂凑函数和不带密钥的杂凑函数,下面(C )是带密钥的杂凑函数。 A、MD4 B、SHA-1 西南大学 数学与统计学院 2012级 一、填空题(共7题,2分/空,共20分) 1.四点(0,0,0)O ,(1,0,0)A ,(0,1,1)B ,(0,0,1)C 组成的四面体的体积是___1 6___. 2.已知向量(1,1,1)a → =,)3,2,1(=→b ,(0,0,1)c →=,则→ →→??c b a )(=__(-2,-1,0)____. 3.点)1,0,1(到直线???=-=03z x y x 的距离是 4.点)2,0,1(到平面321x y z ++=的距离是 5.曲线C:220 1 x y z z x ?+-=?=+?对xoy 坐标面的射影柱面是___2210x x y -+-=____, 对yoz 坐标面的射影柱面是__22(1)0z y z -+-=_________,对xoz 坐标面的射影柱面是____10z x --=__________. 6.曲线C:220 x y z ?=?=?绕x 轴旋转后产生的曲面方程是__4224()x y z =+_____,曲线 C 绕y 轴旋转后产生的曲面方程是___222x z y +=_______________. 7.椭球面125 492 22=++z y x 的体积是_____40π____________. 二、计算题(共4题,第1题10分,第2题15分,第3题20分, 第4题10分,共55分) 1. 过点(,,)P a b c 作3个坐标平面的射影点,求过这3个射影点的平面方程.这里 ,,a b c 是3个非零实数. 解: 设点(,,)P a b c 在平面0z =上的射影点为1(,,0)M a b ,在平面0x =上的射影点为2(0,,)M a b ,在平面0y =上的射影点为3(,0,)M a c ,则12(,0,)M M a c =-, 13(0,,)M M b c =- 2015-2017解析几何全国卷高考真题 1、(2015年1卷5题)已知M (00,x y )是双曲线C :2 212 x y -=上的一点,12,F F 是C 上的两个焦点,若120MF MF ?<,则0y 的取值范围是( ) (A )(- 3,3) (B )(-6,6 (C )(3- ,3) (D )() 【答案】A 【解析】由题知12(F F ,2 2 0012 x y -=,所以12MF MF ?= 0000(,),)x y x y -?- =2220 003310x y y +-=-<,解得033 y -<<,故选A. 考点:双曲线的标准方程;向量数量积坐标表示;一元二次不等式解法. 2、(2015年1卷14题)一个圆经过椭圆 22 1164 x y +=的三个顶点,且圆心在x 轴的正半轴上,则该圆的标准方程为 . 【答案】22325()24 x y -+= 【解析】设圆心为(a ,0),则半径为4a -,则2 2 2 (4)2a a -=+,解得3 2 a =,故圆的方程为22325()24 x y -+= . 考点:椭圆的几何性质;圆的标准方程 3、(2015年1卷20题)在直角坐标系xoy 中,曲线C :y=2 4 x 与直线y kx a =+(a >0) 交与M,N 两点, (Ⅰ)当k=0时,分别求C 在点M 和N 处的切线方程; (Ⅱ)y 轴上是否存在点P ,使得当k 变动时,总有∠OPM=∠OPN ?说明理由. 【答案】0y a --=0y a ++=(Ⅱ)存在 【解析】 试题分析:(Ⅰ)先求出M,N 的坐标,再利用导数求出M,N.(Ⅱ)先作出判定,再利用设而 青岛大学2017年硕士研究生入学考试试题 科目代码:930科目名称:应用密码学(共3页) 请考生写明题号,将答案全部答在答题纸上,答在试卷上无效 一、填空题(本大题共6道小题,每空2分,共30分) 1.密码体制是完成加密和解密功能的密码方案或密码算法。一个密码体制通常 由以下5个部分构成:明文空间;密文空间;;加密算法与。 2.密码体制的分类有很多种,根据加密和解密所使用的密钥是否相同,可以将 密码体制分为:和。 3.20世纪40年代末,C.Shannon(香农)在遵循Kerckhoff原则前提下,提出 了设计密码系统的两个基本方法:和。 4.数据加密标准(DES)算法是一种采用传统的代替和置换操作加密的分组密 码,明文以比特为分组,密钥长度为比特,有效密钥长度为比特,迭代轮数为。 ?;m和n的5.设2332 5772 ==,则m的欧拉函数()= m n 2357,25711 m 最大公约数为,最小公倍数为。 6.MD5算法是由RSA的创始人Rivest设计开发的,该算法能接收任意长度的 消息作为输入,以比特分组来处理输入文本,输出比特的散列值。 二、选择题(本大题共10道小题,每小题3分,共30分) 1.1949年,()发表题为《保密系统的通信理论》的文章,为密码系统建立 了理论基础,从此密码学成了一门科学。 A、Shannon B、Diffie C、Hellman D、Shamir 2.AES结构由一下4个不同的模块组成,其中()是非线性模块。 A、字节代换 B、行位移 C、列混淆 D、轮密钥加 3.下面()不是Hash函数具有的特性。 A、单向性 B、可逆性 C、压缩性 D、抗碰撞性 4.Alice收到Bob发给他的一个文件的签名,并要验证这个签名的有效性,那 么验证算法中Alice选用的密钥是()。 A、Alice的公钥 B、Alice的私钥 C、Bob的公钥 D、Bob的私钥 5.设在RSA的公钥密码体制中,公钥为(e,n)=(13,35),则私钥d=()。 第1页,共3页 CS255:Cryptography and Computer Security Winter2010 Final Exam Instructions ?Answer all four questions. ?The exam is open book and open notes.Wireless devices are not allowed. ?You have two hours. Problem1.Questions from all over. a.Suppose a symmetric cipher uses128bit keys to encrypt1024bit messages.Can the cipher be perfectly secure?Justify your answer. b.Suppose a symmetric cipher uses128bit keys to encrypt1024bit messages.Can the cipher be semantically secure?Justify your answer. c.Suppose a cipher encrypts1024bit messages and the resulting ciphertext is1024bits long. Can the cipher be semantically secure under a chosen plaintext attack?(i.e.can we use one key to encrypt more than one message?)Justify your answer. d.What is the smallest possible positive value of e that can be used to de?ne the RSA trapdoor function?Explain why a smaller value of e cannot be used. e.Prove that the function F(k,x)=k⊕x is not a secure PRF. f.Consider MAC-based challenge-response authentication where the shared secret between the prover and veri?er is a human memorizable password.Can a passive eavesdropper who listens in on communications between the prover and veri?er carry out a dictionary attack against the prover’s password?If not,explain why not.If yes,explain how. Problem2.Hash functions. a.Let’s explore what goes wrong if the padding block in the Merkle-Damgard construction does not include the message length.Let h:X×M→X be a compression function used in the Merkle-Damgard construction to build a hash function H taking inputs in X?. Let IV be the initial value used by H.Suppose one?nds a?xed point for h,namely a message block m such that h(IV,m)=IV.Explain how this?xed point can be used to construct collisions for H,assuming the padding block does not contain the length. b.Recall that SHA-256uses the Davies-Mayer compression function.Davies-Mayer builds a compression function h from a block cipher(E,D)by de?ning h(x,m):=x⊕E(m,x). Show that the designers of SHA-256could easily choose an IV for which they have a ?xed point for h. c.Prove that if H1and H2are collision resistant then so is H(x):=H1(H2(x)). d.Prove that if H1and H2are collision resistant,H(x):=H1(x)⊕H2(x)need not b e. Hint:given a collision resistant hash function T,construct collision resistant functions H1,H2such that H is not collision resistant. 1 2019 年汕头大学应用密码学期末复习资料 (本次考试题型全部是问答题,有的题中包含计算,无选择填空,共八道大题)PS:本复习资料仅代表2019 年考试内容,老师年年会微调考试内容,但大体方向不变。本资 料删去无用内容,所有出现的内容均为重点,基本涵盖了所有内容。 资料由往年师兄师姐的精华加以整理,内容以老师PPT 为主,加本人的考后整理增加部分复习要点。 第一章概述 信息安全的目标和背景,为什么要学密码学? 密码学是信息安全学科的核心,密码学就是研究与信息安全相关方面诸如保密性、完整性、实体鉴别、抗抵赖性的数学理论与技术。 信息安全的三个基本目标(考题): 保密性:消息能够被安全地传送,即窃听者不能阅读发送的消息 完整性:消息的接收者应该能够验证正在传递的消息过程中有没有被修改,入侵者不能用假消息代替合法的消息。 可用性:即保证信息和信息系统随时为授权者提供服务,而不要出现非授权者滥用却对授权者拒绝服务的情况 信息安全技术产生的前提(考题): 不可靠的网络传输 阐述古典密码学中的两种主要技术以及公钥密码学思想。 答:代换(Substitution)和置换(Permutation)是古典密码学中两种主要的技术。代替技术就是将明文中每一个字符替换成另外一个字符从而形成密文,置换技术则是通过重新排列明文消息中元素的位置而不改变元素本身从而形成密文。 公钥密码的思想:密码系统中的加密密钥和解密密钥是可以不同的。由于并不能容易的通过加密密钥和密文来求得解密密钥或明文,所以可以公开这种系统的加密算法和加密密钥,用户则只要保管好自己的解密密钥。 密码算法的安全性(考题) 无条件安全:无论破译者有多少密文,给出无限的资源,他也无法解出对应的明文。 计算上安全:破译的代价超出本身的价值,破译的时间超出了信息的有效期。 对称密码又可以分成: 流密码和分组密码 分组密码每次对一块数据(Block)加密 流密码每次对一位或一字节加密 第二章数论基础 1.掌握 Euclid 辗转相除法 2.解一次同余计算式 (不会单独出一道题考你,会整合在 RSA 那章中出现,两个方法都必须掌握) (a,b)即表示求 a,b 的最大公约数 计算实例如下图 东华2011~2012学年《应用密码学》试卷 (回忆版) 一. 单选题 1. 以下关于非对称密码的说法,错误的是() A. 加密算法和解密使用不同的密钥 B.非对称密码也称为公钥密码 C. 非对称密码可以用来实现数字签名 D. 非对称密码不能用来加密数据 2. 在RSA密钥产生过程中,选择了两个素数,p=17,q=41,求欧拉函数Φ(n)的值() A. 481 B. 444 C. 432 D. 640 3. 假如Alice想使用公钥密码算法发送一个加密的消息给Bob,此信息只有Bob 才能解密,Alice使用哪个密钥来加密这个信息?() A.A的公钥 B. A的私钥 C. B的公钥 D. B的私钥 4. 以下基于大整数因子分解难题的公钥密码算法是?() A. EIGamal B. ECC C. RSA D. AES 5. 以下哪种算法为不可逆的数学运算 A.MD5 B.RC4 C.IDEA D.DES 6. MAC和对称加密类似,但是也有区别,以下哪个选项指出了MAC和对称加密算法的区别? A.MAC不使用密钥 B.MAC使用两个密钥分别用于加密和解密 C.MAC是散列函数 D.MAC算法不要求可逆性而加密算法必须是可逆的 7. HMAC使用SHA-1作为其嵌入的散列函数,使用的密钥长度是256位,数据长度1024位,则该HMAC的输出是多少位? A. 256 B. 1024 C. 512 D. 160 二.填空题 1. DES加密算法的明文分组长度是位,密文分组长度是位;AES分组长度是位;MD5输出是位;SHA-1输出是位。 2. 如C=9m+2(mod26),此时假设密文C=7,则m= . 3.已知RSA加密算法中,n=21,e=5,当密文c=7时,求出此时的明文m= 4.Hmac的算法表达式是。 5.假设hash函数h的输出为k位,则散列结果发生碰撞的概率为 6. DES加密算法是结构,AES算法是结构。 三解答题 1.解释说明什么是零知识证明 2.Hash函数h,请分析h 特性和安全要求 填空: 1.密码包括两部分:密码编码学和密码分析学 2.根据每次处理数据的多少可以分为流密码、分组密码各自一个代表算法:RC4、DES算法 3.单表替换密码的密钥有多少种:26!Playfair 密码有5×5个密钥轮转机:26^n 4.IDEA算法密钥长度为128bits,RC4算法的密钥长度为8-2048bitsAES算法的密钥长度分别为128、192和256 5.DES密码数据分组为64bits,和输入密钥是64bits,产生56bit的字密钥 6.安全服务(X.800),服务分成五大类: 认证 访问控制 数据保密性 数据完整性 不可否认性 名词解释: 无条件安全: 无论有多少可使用的密文,都不足以唯一的确定密文所对应的明文。 计算的安全: 1.破译密码的代价超出密文信息的价值 2.破译密码的时间超出密文信息的有效生命 对称密钥体制 经典的密码体制中,加密密钥与解密密钥是相同的,或者可以简单相互推导,也就是说:知道了加密密钥,也就知道了解密密钥;知道了解密密钥,也就知道了加密密钥。所以,加、解密密钥必须同时保密。这种密码体制称为对称(也称单钥)密码体制。最典型的对称加密算法是DES数据加密标准。 公钥密码体制 公钥算法是基于数学函数而不是基于替换和置换的。公钥密码学使用两个密钥:公密钥、私密钥,其中公密钥可以公开,而私密钥需要保密。仅根据密码算法和加密密钥来确定解密密钥在计算上是不可行的。两个密钥中的任何一个都可以用来加密,另一个用来解密。公钥密码可以用于加密、认证、数字签名等。 ECC 椭圆曲线密码学(ECC, Elliptic curve cryptography)是基于椭圆曲线数学的一种公钥密码的方法,ECC他是添加了模拟的模乘运算,叠加的是模拟的模幂运算。需要困难的问题去当量于离散的log。Q=KP,Q、P属于主要曲线,他是容易的计算Q的值给出K、P,但是是困难的去找到K给出Q、P,解决椭圆算法问题。Eq(a,b) 碰撞(Collision) 如果两个输入串的hash函数的值一样,则称这两个串是一个碰撞(Collision)。既然是把任意长度的字符串变成固定长度的字符串,所以,必有一个输出串对应无穷多个输入串,碰撞是必然存在的。 置换:指古典密码的编码方式的一种,把明文中的字母重新排列,字母本身不变,但其位置改变了,从而实现加密明文的过程。 替换:代换是指古典密码的编码方式的一种,即将明文中的字符替换成其他字符,产生相互映射的关系。 离散对数选择一个素数p,设α与β为非0的模p整数,令)(modpxαβ≡,求x的问题成为离散对数问题。如果n是满足nα)mod1p(≡的最小正整数,假设0nx<≤,我们记)(βαLx=,并称之为与α相关的β的离散对数(素数p可从符号中忽略 混淆:使得密钥和明文以及密文之间的依赖关系相当复杂以至于这种依赖性对密码分析者来说是无法利用的。目前主要采用替代运算以及非线性运算等。在DES主要采用S盒替代。 扩散:密钥的每一位数字影响密文的许多位数字以防止对密钥进行逐段破译,而且明文的每一位数字也应影响密文的许多位数字以便隐蔽明文数字统计特性。最简单的扩散是置换。 简答: HMAC设计思路 1.在消息中使用散列函数: 2.其中K+填充大小是关键 3.OPAD,iPad都采用指定的填充常量 4.开销仅有3哈希的消息需要单独计算比 专题09 解析几何 第二十四讲 抛物线 2019年 1.(2019全国II 文9)若抛物线y 2 =2px (p >0)的焦点是椭圆 22 13x y p p +=的一个焦点,则p = A .2 B .3 C .4 D .8 2.(2019浙江21)如图,已知点(10)F ,为抛物线2 2(0)y px p =>的焦点,过点F 的直线交抛物线于A 、B 两点,点C 在抛物线上,使得ABC △的重心G 在x 轴上,直线AC 交x 轴于点Q ,且Q 在点F 右侧.记,AFG CQG △△的面积为12,S S . (1)求p 的值及抛物线的准线方程; (2)求 1 2 S S 的最小值及此时点G 的坐标. 3.(2019全国III 文21)已知曲线C :y =2 2 x ,D 为直线y =12-上的动点,过D 作C 的两条 切线,切点分别为A ,B . (1)证明:直线AB 过定点: (2)若以E (0,5 2 )为圆心的圆与直线AB 相切,且切点为线段AB 的中点,求该圆的方程. 2015-2018年 一、选择题 1.(2017新课标Ⅱ)过抛物线C :2 4y x =的焦点F ,3的直线交C 于点M (M 在x 轴上方),l 为C 的准线,点N 在l 上且MN ⊥l ,则M 到直线NF 的距离为 A B . C . D .2.(2016年全国II 卷)设F 为抛物线C :y 2=4x 的焦点,曲线y = k x (k >0)与C 交于点P ,PF ⊥x 轴,则k = A . 12 B .1 C .3 2 D .2 3.(2015陕西)已知抛物线2 2y px =(0p >)的准线经过点(1,1)-,则该抛物线的焦点坐 标为 A .(-1,0) B .(1,0) C .(0,-1) D .(0,1) 4.(2015四川)设直线l 与抛物线2 4y x =相交于,A B 两点,与圆2 2 2 (5)(0)x y r r -+=>相切于点M ,且M 为线段AB 的中点.若这样的直线l 恰有4条,则r 的取值范围是 A .()13, B .()14, C .()23, D .()24, 二、填空题 5.(2018北京)已知直线l 过点(1,0)且垂直于x 轴,若l 被抛物线2 4y ax =截得的线段长为 4,则抛物线的焦点坐标为_________. 6.(2015陕西)若抛物线2 2(0)y px p =>的准线经过双曲线2 2 1x y -=的一个焦点,则p = 三、解答题 7.(2018全国卷Ⅱ)设抛物线2 4=:C y x 的焦点为F ,过F 且斜率为(0)>k k 的直线l 与 C 交于A ,B 两点,||8=AB . (1)求l 的方程; (2)求过点A ,B 且与C 的准线相切的圆的方程. 8.(2018浙江)如图,已知点P 是y 轴左侧(不含y 轴)一点,抛物线C :2 4y x =上存在 不同的两点A ,B 满足PA ,PB 的中点均在C 上. 2019年汕头大学应用密码学期末复习资料 (本次考试题型全部是问答题,有的题中包含计算,无选择填空,共八道大题) PS:本复习资料仅代表2019年考试内容,老师年年会微调考试内容,但大体方向不变。本资料删去无用内容,所有出现的内容均为重点,基本涵盖了所有内容。 资料由往年师兄师姐的精华加以整理,内容以老师PPT为主,加本人的考后整理增加部分复习要点。 第一章概述 信息安全的目标和背景,为什么要学密码学? 密码学是信息安全学科的核心,密码学就是研究与信息安全相关方面诸如保密性、完整性、实体鉴别、抗抵赖性的数学理论与技术。 信息安全的三个基本目标(考题): 保密性:消息能够被安全地传送,即窃听者不能阅读发送的消息 完整性:消息的接收者应该能够验证正在传递的消息过程中有没有被修改,入侵者不能用假消息代替合法的消息。 可用性:即保证信息和信息系统随时为授权者提供服务,而不要出现非授权者滥用却对授权者拒绝服务的情况 信息安全技术产生的前提(考题): 不可靠的网络传输 阐述古典密码学中的两种主要技术以及公钥密码学思想。 答:代换(Substitution)和置换(Permutation)是古典密码学中两种主要的技术。代替技术就是将明文中每一个字符替换成另外一个字符从而形成密文,置换技术则是通过重新排列明文消息中元素的位置而不改变元素本身从而形成密文。 公钥密码的思想:密码系统中的加密密钥和解密密钥是可以不同的。由于并不能容易的通过加密密钥和密文来求得解密密钥或明文,所以可以公开这种系统的加密算法和加密密钥,用户则只要保管好自己的解密密钥。 密码算法的安全性(考题) 无条件安全:无论破译者有多少密文,给出无限的资源,他也无法解出对应的明文。 计算上安全:破译的代价超出本身的价值,破译的时间超出了信息的有效期。 对称密码又可以分成: 流密码和分组密码 分组密码每次对一块数据(Block)加密 流密码每次对一位或一字节加密 第二章数论基础 1.掌握Euclid辗转相除法 2.解一次同余计算式 (不会单独出一道题考你,会整合在RSA那章中出现,两个方法都必须掌握) (a,b)即表示求a,b的最大公约数 计算实例如下图 新乡学院 2013-2014 学年度第一学期 《密码学》期末考试试卷 2010级信息与计算科学专业,考试时间:100分钟,考试方式:随堂考,满分100分 一、判断题(每小题2分,正确的在后面的括号内打“√”,错误的在后面的括号内打“×”) 1. 1976年,美国数据加密标准(DES)的公布使密码学的研究公开,从而开创了现在密码 学的新纪元,失眠墓穴发展史上的一次质的飞跃。() 2. 密码学的发展大致经历了两个阶段:传统密码学和现在密码学。() 3. 现在密码体质的安全性不应取决于不易改变的算法,而应取决于可是随时改变的密钥。 () 4. Hash函数也称为散列函数、哈希函数、杂凑函数等,是一个从消息空间到像空间的可逆 映射。() 5. 成熟的公钥密码算法出现以后,对称密码算法在实际中已无太大利用价值了。() 二、选择题(每小题2分,将正确答案的标号写在后面的括号内) 1. 若Alice要向Bob分发一个会话密钥,采用ElGamal公钥加密算法,那么Alice对该回 话密钥进行加密应该选用的是()(A)Alice的公钥(B)Alice的私钥(C)Bob的公钥(D)Bob的私钥 2. 下列算法中,不具有雪崩效应的是() (A)DES加密算法(B)序列密码的生成算法(C)哈希函数(D)RSA加密算法 3. 下列选项中,不是Hash函数的主要应用的是() (A)数据加密(B)数字签名(C)文件校验(D)认证协议 4. 对于二元域上的n元布尔函数,其总个数为()(A)n2(B)n22(C)n2(D)以上答案都不对 5. 下列密码算法中,不属于序列密码范畴的是() (A)RC4算法(B)A5算法(C)DES算法(D)WAKE算法 三、填空题(每小题1分,共20分) 1. 序列密码通常可以分为____序列密码和____序列密码。 2. 布尔函数是对称密码中策重要组件,其表示方法主要有____表示、____表示、____表示、 ____表示、____表示、____表示等。 3. 为了抗击各种已有的攻击方法,密码体制中的布尔函数的设计需要满足各种相应的设计 准则,这些设计准则主要有:________、________、________、________、________。 4. Hash函数就是把任意的长度的输入,通过散列函数,变换成固定长度的输出,该输出称 为____,Hash函数的单向性是指:____________________,Hash函数的抗碰撞性是指:________________。 5. 常用的公钥密码算法有:________、________、________、________。 四、简答题(每小题10分,共30分) 1. 简述RSA公钥密码体制中的密钥对的生成步骤、主要攻击方法以及防范措施。 2. 简述ElGamal公钥密码体制中的加密和解密过程。 专题之7、解析几何 一、选择题。 1.(2009年复旦大学)设△ABC三条边之比AB∶BC∶CA=3∶2∶4,已知顶点A的坐标是(0,0),B的坐标是(a,b),则C的坐标一定是 2.(2009年复旦大学)平面上三条直线x?2y+2=0,x?2=0,x+ky=0,如果这三条直线将平面划分成六个部分,则k可能的取值情况是 A.只有唯一值 B.可取二个不同 值 C.可取三个不同 值 D.可取无穷多个 值 3.(2010年复旦大学)已知常数k1,k2满足0 A.y=x?1 B.y=?x+3 C.2y=3x?4 D.3y=?x+5 7.(2011年复旦大学)设有直线族和椭圆族分别为x=t,y=mt+b(m,b为实数,t为参数)和(a是非零实数),若对于所有的m,直线都与椭圆相交,则a,b应满足 A.a2(1?b2)≥1 B.a2(1?b2)>1 C.a2(1?b2)<1 D.a2(1?b2)≤1 8.(2011年复旦大学)极坐标表示的下列曲线中不是圆的是 A.ρ2+2ρ(cos θ+sin θ)=5 B.ρ2?6ρcos θ?4ρsin θ=0 C.ρ2?ρcos θ=1 D.ρ2cos 2θ+2ρ(cos θ+sin θ)=1 9. 10.(2012年复旦大学) B.抛物线或双曲 C.双曲线或椭圆 D.抛物线或椭圆 A.圆或直线 线 11.(2011年同济大学等九校联考)已知抛物线的顶点在原点,焦点在x轴上,△ABC的三个顶点都在抛物线上,且△ABC的重心为抛物线的焦点,若BC边所在直线的方程为4x+y?20=0,则抛物线方程为 A.y2=16x B.y2=8x C.y2=?16x D.y2=?8x A.2 B.2 C.4 D.4 13.(2011年清华大学等七校联考)AB为过抛物线y2=4x焦点F的弦,O为坐标原点,且∠OFA=135°,C为抛物线准线与x轴的交点,则∠ACB的正切值为 14.(2012年清华大学等七校联考)椭圆长轴长为4,左顶点在圆(x?4)2+(y?1)2=4上,左准线为y 轴,则此椭圆离心率的取值范围是 专题九 解析几何 第二十七讲 双曲线 2019年 1.(2019全国III 理10)双曲线C :22 42 x y -=1的右焦点为F ,点P 在C 的一条渐进线 上,O 为坐标原点,若=PO PF ,则△PFO 的面积为 A B C . D .2.(2019江苏7)在平面直角坐标系xOy 中,若双曲线2 2 21(0)y x b b -=>经过点(3,4), 则该双曲线的渐近线方程是 . 3.(2019全国I 理16)已知双曲线C :22 221(0,0)x y a b a b -=>>的左、右焦点分别为F 1, F 2,过F 1的直线与C 的两条渐近线分别交于A ,B 两点.若1F A AB =uuu r uu u r ,120F B F B ?=uuu r uuu r ,则 C 的离心率为____________. 4.(2019年全国II 理11)设F 为双曲线C :22 221(0,0)x y a b a b -=>>的右焦点,O 为坐标 原点,以OF 为直径的圆与圆222 x y a +=交于P ,Q 两点.若PQ OF =,则C 的离心率 为 A B C .2 D 5.(2019浙江2)渐近线方程为±y =0的双曲线的离心率是 A B .1 C D .2 6.(2019天津理5)已知抛物线2 4y x =的焦点为F ,准线为l ,若l 与双曲线 22 221(0,0)x y a b a b -=>>的两条渐近线分别交于点A 和点B ,且||4||AB OF =(O 为原点),则双曲线的离心率为 C.2 2010-2018年 一、选择题 1.(2018浙江)双曲线2 213 x y -=的焦点坐标是 A .(, B .(2,0)-,(2,0) C .(0,, D .(0,2)-,(0,2) 2.(2018全国卷Ⅰ)已知双曲线C :2 213 -=x y ,O 为坐标原点,F 为C 的右焦点,过F 的直线与C 的两条渐近线的交点分别为M 、N .若?OMN 为直角三角形,则||MN = A . 3 2 B .3 C . D .4 3.(2018全国卷Ⅱ)双曲线22 221(0,0)-=>>x y a b a b A .=y B .=y C .2=± y x D .2 =±y x 4.(2018全国卷Ⅲ)设1F ,2F 是双曲线C :22 221(0,0)x y a b a b -=>>的左、右焦点,O 是 坐标原点.过2F 作C 的一条渐近线的垂线,垂足为P .若1|||PF OP =,则C 的离心率为 A B .2 C D 5.(2018天津)已知双曲线22 221(0,0)x y a b a b -=>>的离心率为2,过右焦点且垂直于x 轴 的直线与双曲线交于A ,B 两点.设A ,B 到双曲线同一条渐近线的距离分别为1d 和 2d , 且126d d +=,则双曲线的方程为 A . 221412x y -= B .221124x y -= C .22139x y -= D .22 193 x y -= 《应用密码学》习题和思考题答案 第4章 密码学数学引论 4-1 编写一个程序找出100~200间的素数。 略 4-2 计算下列数值:7503mod81、(-7503)mod81、81mod7503、(-81)mod7503。 解:7503mod81=51 (-7503)mod81=30 81mod7503=81 (-81)mod7503=7422 4-3 证明:(1)[]))(m od (m od )(m od )(m od m b a m m b m a ?=? (2)[][])(m od ))(m od ())(m od (m od )(m m c a m b a m c b a ?+?=+? 证明: (1)设(mod )a a m r =,(mod )b b m r =,则a a r jm =+(j 为某一整数),b b r km =+(k 为某一整数)。于是有: [](mod )(mod )mod ()(mod )a b a m b m m r r m ?= ()()() ()() ()() 2()(mod )mod mod mod a b a b a b a b a b m r jm r km m r r r km r jm kjm m r r m ?=++=+++= 于是有:[]))(m od (m od )(m od )(m od m b a m m b m a ?=? (2)设(mod )a a m r =,(mod )b b m r =,(mod )c c m r =,则a a r jm =+(j 为某一整数),b b r km =+(k 为某一整数),c c r im =+(i 为某一整数)。于是有: []()()()()[]()()22()mod (mod ) (mod ) mod mod a b c a b c a b a a a c b c a b a c a b c m r jm r km r im m r jm r km r im m r r r im r km r r r jm kjm r jm ijm m r r r r m ???+=++++????????=++++??=+++++++=+ []()()()()()[]()(mod )()(mod )(mod ) mod mod mod mod a b a c a b a c a b m a c m m r jm r km m r jm r im m m r r r r m ?+?=+++++????=+ 于是有:[][])(m od ))(m od ())(m od (m od )(m m c a m b a m c b a ?+?=+? 密码学作业 作业要求 1按下面各题要求回答问题; 2上机进行实验 3索引二篇公开发表有关计算机密码学的文章。时间发表在2009年以后 4考试当日,答题前交到监考老师处(二篇文章,本作业) 二.密码体制分类 密码体制从原理上可分为两大类,即单钥体制和双钥体制。 单钥体制的加密密钥和解密密钥相同。采用单钥体制的系统的保密性主要取决于密钥的保密性,与算法的保密性无关,即由密文和加解密算法不可能得到明文。换句话说,算法无需保密,需保密的仅是密钥。 换句话说,算法无需保密,需保密的仅是密钥。根据单钥密码体制的这种特性,单钥加解密算法可通过低费用的芯片来实现。密钥可由发送方产生然后再经一个安全可靠的途径(如信使递送)送至接收方,或由第三方产生后安全可靠地分配给通信双方。如何产生满足保密要求的密钥以及如何将密钥安全可靠地分配给通信双方是这类体制设计和实现的主要课题。密钥产生、分配、存储、销毁等问题,统称为密钥管理。这是影响系统安全的关键因素,即使密码算法再好,若密钥管理问题处理不好,就很难保证系统的安全保密。单钥体制对明文消息的加密有两种方式:一是明文消息按字符(如二元数字)逐位地加密,称之为流密码;另一种是将明文消息分组(含有多个字符),逐组地进行加密,称之为分组密码。单钥体制不仅可用于数据加密,也可用于消息的认证。 双钥体制是由Diffie和Hellman于1976年首先引入的。采用双钥体制的每个用户都有一对选定的密钥:一个是可以公开的,可以像电话号码一样进行注册公布;另一个则是秘密的。因此双钥体制又称为公钥体制。 双钥密码体制的主要特点是将加密和解密能力分开,因而可以实现多个用户加密的消息只能由一个用户解读,或由一个用户加密的消息而使多个用户可以解读。前者可用于公共网络中实现保密通信,而后者可用于实现对用户的认证。 三.扩散和混淆 扩散和混淆是由Shannon提出的设计密码系统的两个基本方法,目的是抗击敌手对密码系统的统计分析。 所谓扩散,就是将明文的统计特性散布到密文中去,实现方式是使得明文的每一位影响密文中多位的值,等价于说密文中每一位均受明文中多位影响。 混淆是使密文和密钥之间的统计关系变得尽可能复杂,以使敌手无法得到密钥。因此即使敌手能得到密文的一些统计关系,由于密钥和密文之间的统计关系复杂化,敌手也无法得到密钥。 七.什么是零知识证明?下图表示一个简单的迷宫,C与D之间有一道门,需要知道秘密口令才能将其打开。P向V证明自己能打开这道门,但又不愿向V泄露秘密口令。可采用什么协议?现代密码学期终考试试卷和答案

解析几何考试试卷与答案_西南大学

最新-解析几何全国卷高考真题

2017年青岛大学应用密码学考研专业课真题硕士研究生入学考试试题

final-10 密码学期末试题

汕头大学应用密码学期末复习资料

应用密码学试题

云南大学密码技术期末重点剖析

解析几何-2020年高考数学十年真题精解(全国Ⅰ卷)抛物线(含解析)

汕头大学应用密码学期末复习资料

《密码学》期末考试试卷

2015年《高校自主招生考试》数学真题分类解析之7、解析几何

理科数学2010-2019高考真题分类训练专题九解析几何第二十七讲双曲线

应用密码学习题答案

JNU2012密码学期末真题考题