webmin及shorewall和pppoe拨号服务器的搭建安装(在cento4.x下)

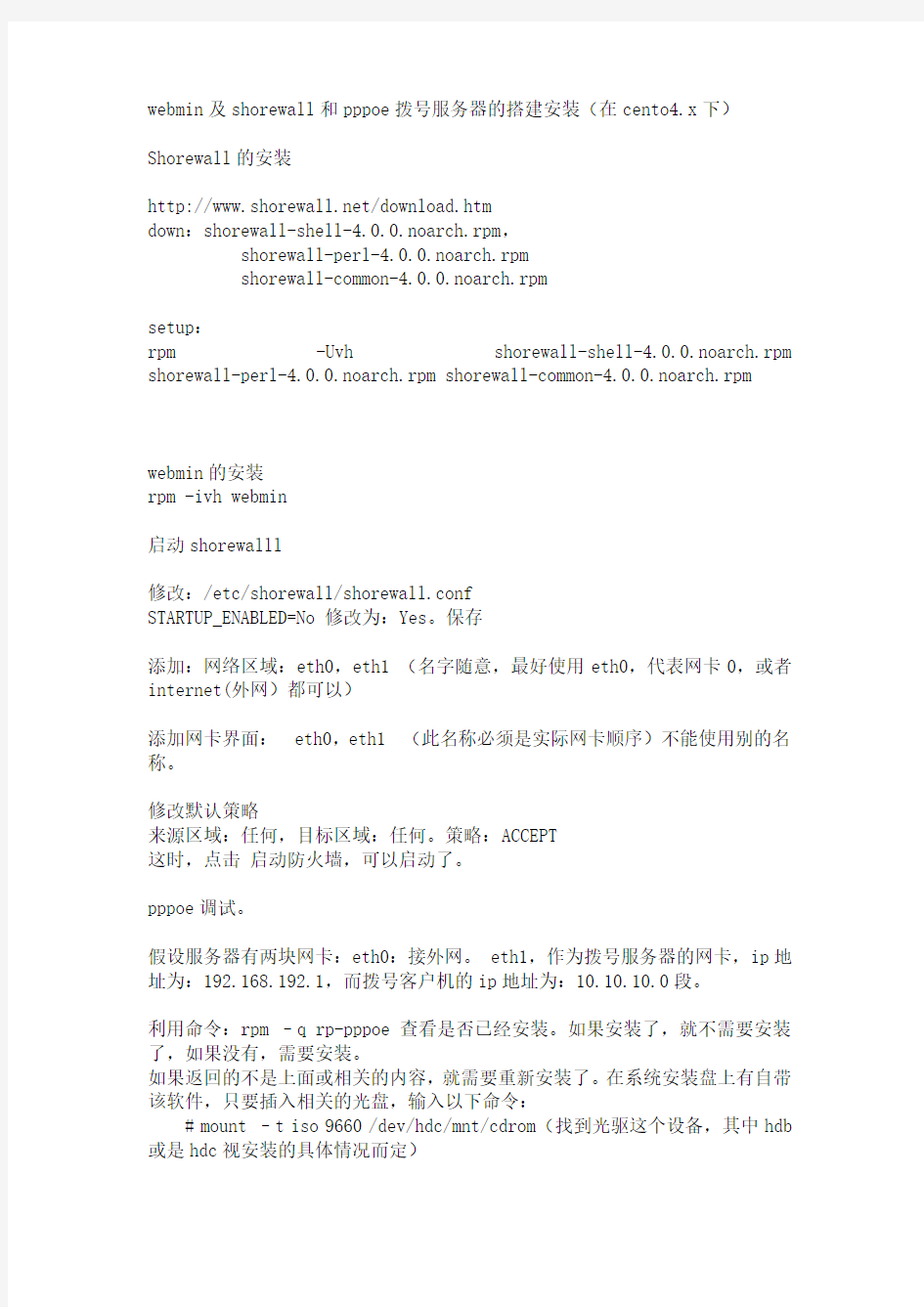

webmin及shorewall和pppoe拨号服务器的搭建安装(在cento4.x下)Shorewall的安装

https://www.360docs.net/doc/da1047224.html,/download.htm

down:shorewall-shell-4.0.0.noarch.rpm,

shorewall-perl-4.0.0.noarch.rpm

shorewall-common-4.0.0.noarch.rpm

setup:

rpm -Uvh shorewall-shell-4.0.0.noarch.rpm shorewall-perl-4.0.0.noarch.rpm shorewall-common-4.0.0.noarch.rpm

webmin的安装

rpm -ivh webmin

启动shorewalll

修改:/etc/shorewall/shorewall.conf

STARTUP_ENABLED=No 修改为:Yes。保存

添加:网络区域:eth0,eth1 (名字随意,最好使用eth0,代表网卡0,或者internet(外网)都可以)

添加网卡界面: eth0,eth1 (此名称必须是实际网卡顺序)不能使用别的名称。

修改默认策略

来源区域:任何,目标区域:任何。策略:ACCEPT

这时,点击启动防火墙,可以启动了。

pppoe调试。

假设服务器有两块网卡:eth0:接外网。 eth1,作为拨号服务器的网卡,ip地址为:192.168.192.1,而拨号客户机的ip地址为:10.10.10.0段。

利用命令:rpm –q rp-pppoe 查看是否已经安装。如果安装了,就不需要安装了,如果没有,需要安装。

如果返回的不是上面或相关的内容,就需要重新安装了。在系统安装盘上有自带该软件,只要插入相关的光盘,输入以下命令:

# mount –t iso 9660 /dev/hdc/mnt/cdrom(找到光驱这个设备,其中hdb 或是hdc视安装的具体情况而定)

# cd /mnt/cdrom/RedHat/RPMS(找到软件包所在的位置)

# rpm –Uvh rp-pppoe*(开始安装)

等待系统安装。

一般默认都是安装的。

检查配置文件/etc/ppp/pppoe-server-options内容应该如下(如果不是,则需要修改):

require-pap

require-chap

login

lcp-echo-interval 10

lcp-echo-failure 2

下一步就是最关键的,设置用户和密码对:

设置的用户名和密码分别是:用户cpe,密码:cpe;用户user密码:user。注意server和IP addresses分别用*号代替(不能为空)。

在文件/etc/ppp/chap-secrets中写入:

# Secrets for authentication using CHAP

# client server secret IP addresses

"gao" * "123" *

"abc" * "456" *

修改pppd的访问权限,允许由root启动服务进程,测试表明:每次修改、添加用户名和密码后,都需要重新键入下面的命令。

# chmod u+s /usr/sbin/pppd

开启服务

命令行:

pppoe-server -I eth1 -L 10.10.10.1 -R 10.10.10.2

eth1为提供PPPoE服务的网卡,本地地址10.10.10.1,为远程拨号分配的地址从10.10.10.2开始(默认数量:64)。

打开IP转发功能:

echo “1”>/proc/sys/net/ipv4/ip_forward

这样就可以进行拨号了!

验证

当PPPoE Server服务开启后,在客户端进行拨号(Win2000下使用EnterNet300,XP用系统自带拨号工具),观察拨号进程,拨号成功后,在Windows 下用ipconfig查看是否获得指定IP(从172.21.161.3开始的地址段)。

在服务器端可用命令:sniff-pppoe –I eth1查看PPPoE服务是否启动正常,或者是用less /var/log/messages查看系统启动日志中关于pppoe的进程,连接成功的话,将会看到PPPoE的几个阶段即PADI、PADO、PADR、PADS、PADT

几个报文的传输情况。

至此,PPPoE服务器已经配置成功,能够顺利的进行拨号了。但拨号连接正常后,客户端还是不能上网,所以下一步就是对Linux上两块网卡之间的数据转发进行配置。

添加路由:

为内网添加一条路由:

route add -net 10.10.10.0 netmask 255.255.255.0 gw 192.168.192.1 dev eth1 (所有10.10.10.0段的地址,也就是客户拨号后都

通过eth1网卡做路由)

查看是否已经加载iptables模块:

lsmod | grep ip_tables

如果没有则执行:

modprobe ip_tables

然后执行:

iptables –t nat –A POSTROUTING –o eth0 –s 10.10.10.2/24 –j MASQUERADE

这一条命令的大概意思就是:对从源端10.10.10.2发来的数据包进行伪装,并从eth0出口送出。

现在就可以实现两块网卡之间的数据转发了。

如果需要进行ftp服务,还需在服务器端加载ftp模块,具体如下:

modprobe ip_nat_ftp

modprobe ip_conntrack_ftp

至此,整个PPPoE Server就配置完成,可以模拟整个拨号上网的过程!

此处,可以使配置较麻烦,可以利用webmin,进入shorewall,

打开;Masq转发---------新建Masq转发规则-------网卡输出(eth0)(外网网卡)

Masq的网络--网卡界面的子网设置选eth1

其他按照默认。保存

添加防火墙规则:

动作:DROP 来源区域:eth0 目标区域或端口号:eht1

防火墙规则有两种:一种是全部拒绝,然后添加规则,一种是全部允许,然后在规则里将没有必要的服务拒绝。

最后,在/etc/rc.local 加入下面几行。

echo "1" >/proc/sys/net/ipv4/ip_forward

pppoe-server -I eth1 -L 10.10.10.1 -R 10.10.10.2 -N 700

route add -net 10.10.10.0 netmask 255.255.255.0 gw 192.168.192.1 dev eth1 service shorewall start

保存,重启,至此整个pppoe拨号完成调试。

在实际操作的过程中,有过这样的问题;

客户可以拨号,而且获得地址,但是不能上网,经过细查发现获得的ip地址和网关不在一个段上,

怀疑是地址不够用,所以出现这中情况,在/etc/rc.local

route add -net 10.10.10.0 netmask 255.255.255.0 gw 192.168.192.1 dev eth1 将:255.255.254.0增加了一倍的ip地址,就可以了。

很奇怪,因为在实际查看用户的时候实际用户不超过150个,怀疑,客户在拨号,断网后,系统重新分配了一个ip,而yuanlai的

ip地址没有被释放,而导致占用了大量的地址,造成地址不够用的假象,在网上没有找到相关的资料如何解决此问题,只能将

子网掩码位数修改,而增加ip地址,自用此方法后,客户上网一直较稳定,没有出现过类似情况。

华为9312交换机log信息下载操作指引

华为9312交换机log信息下载操作指引 通过display logbuffer命令可以查询到华为9312交换机上的log信息,但是由于logbuffer 的大小有限,往往只能看到很短时间内的日志信息,历史的log信息就无法通过该命令进行查看;需要查询历史log信息,需要通过FTP方式登陆9312交换机,下载历史log信息,具体操作步骤如下 1、开启9312交换机的FTP访问权限,在全局模式下输入命令: [GDGZ-MA-IPMAN-FC-SW01-S9312]ftp server enable 2、登陆账号FTP访问权限放通。在service-type中增加ftp,另外需要配置ftp-directory,没有配置ftp-directory,则无法成功FTP登陆 [GDGZ-MA-IPMAN-FC-SW01-S9312-aaa] local-user hjy139******** service-type ftp telnet [GDGZ-MA-IPMAN-FC-SW01-S9312-aaa]local-user hjy139******** ftp-directory cfcard:/ 3、在全局模式下查看9312交换机的历史log文件,历史log文件存放位置在cfcard:/ logfile

Juniper SRX防火墙的PPPoE拔号配置

SRX防火墙的PPPoE拔号配置 Juniper SRX防火墙支持PPPoE拔号,这样防火墙能够连接ADSL链路,提供给内网用户访问网络的需求。 配置拓扑如下所述:Ge-0/0/4 via PPPoE to obtian IP address Juniper SRX240防火墙 在Juniper SRX防火墙上面设置ADSL PPPoE拔号,可以在WEB界面或者命令行下面查看PPPoE拔号接口pp0,在命令行下面的查看命令如下所示:juniper@HaoPeng# run show interfaces terse | match pp Interface Admin Link Proto Local Remote pp0 up up 在WEB界面下,也能够看到PPPoE的拔号接口pp0 配置步聚如下所示: 第一步:选择接口ge-0/0/4作为PPPoE拔号接口的物理接口,将接口封装成PPPoE To configure PPPoE encapsulation on an Ethernet interface: juniper@HaoPeng# set interfaces ge-0/0/4 unit 0 encapsulation ppp-over-ether 第二步:配置PPPoE接口PP0.0的参数To create a PPPoE interface and configure PPPoE options: user@host# set interfaces pp0 unit 0 pppoe-options underlying-interface ge-0/0/4.0 auto-reconnect 100 idle-timeout 100 client 第三步:配置PPPoE接口的MTU值To configure the maximum transmission unit (MTU) of the IPv4 family: user@host# set interfaces pp0 unit 0 family inet mtu 1492

基于Linux的IPv6接入服务器配置过程

基于Linux的IPv6接入服务器配置过程 摘要: 本文主要描述基于基于Linux的IPv6接入服务器配置方法及过程。 关键字: IPv6 PPPv6 DHCPv6 Linux 正文: 一、软件选择 1、PPPoEv6 使用系统自带的rp-pppoe即可。 2、DHCPv6 目前DHCPV6实现主要包括如下几种: (1)DHCPv6 @ SourceForge 这个项目自2004年后就没有更新过,所以如prefix delegation没有实现。功能较少。 (2)ISC DHCPv6 虽然ISC DHCPv4已经用的很广泛了,但是DHCPV6却是2007年开始出现的。用起来比较费劲。 (3)Dibbler DHCPv6 实现功能(如prefix delegation)较多,有windows版本的,使用比较方便。 (4)WIDE DHCPv6 (5)Cisco IOS 目前在Linux比较常用的是DHCPv6 @ SourceForge,也就是系统自带的DHCP6S,但这个功能较少,所以我们采用功能较多的Dibbler DHCPv6做为服务器的DHCPv6软件。 二、软件安装 1、PPPoEv6 系统一般在安装的时候已经安装了PPP软件和RP-PPPoE软件,这里就不详述了。 2、DHCPv6 下载dibbler-0.7.3-src.tar.gz后,进入存放安装文件的目录,执行以下命令。 三、系统配置 1、开启Linux的IPv6转发

打开/etc目录下的sysctl.conf文件,添加如下语句: 2、对服务的IP信息进行配置 新建一个IP配置文件,用于配置服务器的IP信息,比如/root/conf/ip.sh 。 使用vi或其他编辑软件打开/root/conf/ip.sh ,输入以下内容 ifconfig eth1 up ifconfig eth1 172.125.106.252 netmask 255.255.255.0 route add -net 0.0.0.0 netmask 0.0.0.0 gateway 172.125.106.1 #IPv4地址和路由根据实际网络情况配置,主要是便于维护服务器。 ifconfig eth0 up ifconfig eth0 192.168.9.3 netmask 255.255.255.0 #IPv4地址和路由根据实际网络情况配置。 # Bras Server and vlan is 100 vconfig add eth0 100 ifconfig eth0.100 188.188.100.1 netmask 255.255.255.0 ifconfig eth0.100 up sleep 1 #添加vlan接口(如果不采用vlan这步可以不用做,直接使用实际接口即可) ip a a 2666::1/64 dev eth0.100 ip r a 2666::/64 dev eth0.100 ip a a 2005:106::3/64 dev eth1 ip r a 2005:106::/64 dev eth1 #给每个接口配置相应的IPv6地址(此服务器eth1作为上联接口,eth0.100作为接入接口)route -A inet6 add default gw 2005:106::1 #添加默认的IPv6路由 四、D HCPv6服务器配置 (1).配置/etc/dibbler/server.conf如下:

PPPOE配置命令说明

Pppoe服务器 system-view /进入系统视图 ip pool pool1 /创建全局地址池pool1 注意事项AR2200-S上最多可以创建128个全局地址池,以及128 个接口地址池。如果全局地址池的IP地址正在使用,不能删除该全局地址池。 network 192.168.10.10 mask 255.255.255.0 /配置全局地址池下可分配的网段地址后续配置 注意事项每个IP地址池只能配置一个网段,该网段可配置为需求的任意网段。如果系 统需要多段地址,则需要配置多个地址池。如果该地址池的IP地址已经使用,不能删 除该地址池。 gateway-list /网关 interface virtual-template 1 /创建虚拟接口模板并进入虚拟接口模板视图 前置条件VT需要在系统创建VA接口之前创建。 ppp authentication-mode chap domain system /本端PPP协议对对端设备的认证方式为chap认证方式,域名为system ip address 192.168.10.1 255.255.255.0 /配置接口地址为192.168.10.1 255.255.255.0 remote address pool pool1 /配置为了为端分配IP地址或指定地址池。注意事项缺省情况下,本端不为对端分配IP 地址。 interface gigabitethernet 1/0/0 /创建以太网子接口 pppoe-server bind virtual-template 1 /将指定的虚拟模板绑定到当前以太网接口上,并在以太网接口上启用PPPoE协议。Aaa / AAA视图 authentication-scheme system_a /配置域的认证方案名称 authentication-mode local /配置当前授权方案使用的授权模式为本地授权 domain system /创建system域 authentication-scheme system_a /配置域的认证方案名称 local-user user1@system password huawei /创建本地用户,并配置本地用户的各项参数指定用户名和用户口令 local-user user1@system service-type ppp /配置本地用户的接入类型为ppp pppoe客户端 dialer-rule 1 ip permit /配置某个拨号访问组对应的拨号访问控制列表,指定引发DCC呼叫的条件。创建编 号为1的dialer-rule,这个dialer-rule允许所有的IPv4报文通过,同时默认禁止所有 的IPv6报文通过。 interface dialer 1 /创建一个Dialer接口dialer1 备注DCC(Dial Control Center)是指路由器之间通过公 用交换网进行互连时所采用的路由技术,可以提供按需拨号服务。系统提供了两种 DCC配置方式:轮询DCC(Circular DCC,C-DCC)和共享DCC(Resource-Shared DCC, RS-DCC)方式。 interface dialer 1 dialer user user2 /在Dialer接口1使能共享DCC并设置对应的对端用户名为“user2” dialer-group 1 /接口置于一个拨号访问组编号为1 dialer bundle 1 /指定共享DCC的Dialer接口使用的Dialer bundle 指定Dialer接口1使用的Dialer bundle编号为1 ppp chap user user1@system /配置CHAP验证的用户名 ppp chap password cipher huawei /配置CHAP验证的口令 dialer timer idle 300 /设定当接口的呼叫建立后,允许链路空闲的时间,即没有Interesting报文传送的时间。 备注为了避免链路建立以后,因长时间没有数据传输而导致的资源和金钱上的浪费,

Arubavlan基本配置手册

Aruba vlan 基本配置手册 本章主要描述有关控制器的基本的网络配置,主要内容如下: 一、VLANs 配置 二、配置端口 三、VLAN 协议 四、配置静态路由 五、环回IP地址配置 六、控制器IP地址配置 七、GRE隧道配置 第一部分:VLANs配置/虚拟局域网配置 2层交换机控制器的操作运用是以VLAN作为广播域,作为2层交换机,控制器要求需要外界的路径来实现与VLANs的路径连通。该控制器还可以作为第三层交换机,可以定义VLAN 之间的交通路线的控制器。 你可以在控制器上配置一个/多个物理端口实现一个虚拟局域网。另外,每个无线客户端口关联是连接到一个特定的虚拟局域网的端口控制器上。你可以根据你的网络需要替换所有经认证授权的无线用户到单个VLAN或者替换到不同的VLANs。VLANs可以单独存在在控制器里面或者可以通过802.1q VLAN标签存在在控制器外部。 你可以选择在控制器上为VLAN配置一个IP地址和子网掩码,当VLAN上最近的物理端口被激活的同时,该IP地址也被激活。该VLAN IP地址可以作为外部设备的一个接入点,指向虚拟局域网IP地址的数据包不是为控制器指定的而是根据控制器的IP路由表来转发的。 创建和更新VLANs:创建和更新单个/多个VLANs

1. 通过WEBUI 来创建或者修改单个VLAN 1)打开 2)点击“ADD新建”按钮创建一个新的VLAN。(若需要修改,点击Edit按钮)具体参 照58页创建一系列的VLANs。 3)为VLAN增加一个物理端口,点击选项 4)点击 2. 通过CLI(命令)创建或者修改VLAN 3.通过WEBUI 来创建或者修改多个VLAN 1)一次性增加并联的VLANs,点击 2)在弹出的窗口,输入你想要创建的VLANs 序列。例如,增加一个ID 号码为200-300和302-350的VLAN,输入200-300,302-350。 3)点击“OK” 4)为VLAN增加物理端点,点击“EDIT”进入你想要配置的VLAN页面,点击“Port Selection”选项设置端口。 5)点击“APPL Y" 4.通过CLI(命令)创建或者修改VLANs 创建、更新和删除VLANs池:创建、更新和删除VLANs池 1.通过WEBUI 来创建单个VLAN:以下的配置操作创建一个名为"Mygroup"的VLAN池,VLAN IDs 2,4和12将被分配到该池

思科如何设置PPPOE.doc

思科如何设置PPPOE cisco公司制造的路由器、交换机和其他设备承载了全球80%的互联网通信,成为硅谷中新经济的传奇,那么你知道思科如何设置PPPOE吗?下面是整理的一些关于思科如何设置PPPOE的相关资料,供你参考。 思科设置PPPOE的方法 XXX#show run Building configuration Current configuration : 6200 bytes ! ! Last configuration change at 15:13:00 UTC Tue Jan 21 2014 by anchnet version 15.2 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname XXXX ! boot-start-marker boot-end-marker ! !

logging buffered 51200 warnings ! no aaa new-model ! crypto pki trustpoint TP-self-signed-1543760446 enrollment selfsigned subject-name cn=IOS-Self-Signed-Certificate-1543760446 revocation-check none rsakeypair TP-self-signed-1543760446 ! ip cef ! ! ! ! ! ip dhcp excluded-address 192.168.20.1 ! ip dhcp pool ccp-pool import all network 192.168.20.0 255.255.255.0 default-router 192.168.20.1

企业路由器应用PPPOE服务器配置实例

企业路由器应用——PPPOE服务器配置实例 (本文适用于TL-ER6120 V1.0、TL-ER6110 V1.0、TL-R473 V3.0、TL-R483 V3.0、TL-R478 V4.0、TL-R478+ V5.0) PPPOE即PPP over Ethernet,是指在以太网中传输PPP的技术,通过PPPoE可以防范ARP欺骗,同时为客户端统一分配IP以及DNS等参数,有效避免了静动态IP方式因地址冲突或者参数设置不当导致无法访问外网的问题,还可以结合Radius服务器对客户进行认证、授权以及计费,目前国内ISP多采用PPPoE 作为接入认证方式。 TL-ER6110/TL-ER6120/TL-R473/TL-R483内置PPPoE服务器,下面以一个实例来展示TL-ER6120的解决方案和配置过程。 需求介绍 某小区100M光纤接入,宽带用户有100家,宽带服务商需要用户通过PPPOE拨号的方式,来拨自己搭建的PPPOE服务器,从而通过自己所接入的光纤线路进行上网。本文将通过一个实例来展示TL-ER6120的PPPOE服务器配置过程。 小区宽带服务商自己上网所用到的IP地址:192.168.1.10-192.168.1.20。小区宽带服务商建立的视频服务器IP地址为:192.168.1.8。 网络规划 TL-ER6120设置为单WAN口,接入一条100M光纤,核心交换机为TL-SG2224E,接入层交换机使用TL-SF1024L,小区宽带服务商和小区宽带用户通过接入层交换机连接公网。

设置步骤 1、PPPoE服务器全局设置: 系统服务----PPPoE服务器----全局设置,进入“全局设置”标签界面:

华为交换机基本配置命令

华为交换机基本配置命令 一、单交换机VLAN划分 命令命令解释 system 进入系统视图 system-view 进入系统视图 quit 退到系统视图 undo vlan 20 删除vlan 20 sysname 交换机命名 disp vlan 显示vlan vlan 20 创建vlan(也可进入vlan 20) port e1/0/1toe1/0/5 把端口1-5放入VLAN 20 中 5700系列 单个端口放入VLAN [Huawei]intg0/0/1 [Huawei]port link-typeaccess(注:接口类型access,hybrid、trunk) [Huawei]port default vlan 10 批量端口放入VLAN [Huawei]port-group 1 [Huawei-port-group-1]group-member ethernet G0/0/1 to ethernet G0/0/20 [Huawei-port-group-1]port hybrid untagged vlan 3 删除group(组)vlan 200内的15端口 [Huawei]intg0/0/15 [Huawei-GigabitEthernet0/0/15]undo port hybrid untagged vlan 200 通过group端口限速设置 [Huawei]Port-group 2 [Huawei]group-member g0/0/2 to g0/0/23 [Huawei]qos lr outbound cir 2000 cbs 20000 disp vlan 20 显示vlan里的端口20 int e1/0/24 进入端口24 undo port e1/0/10 表示删除当前VLAN端口10 disp curr 显示当前配置 return 返回 Save 保存 info-center source DS channel 0 log state off trap state off通过关闭日志信息命令改变 DS模块来实现(关闭配置后的确认信息显示) info-center source DS channel 0 log state on trap state on 通过打开日志信息命令改变DS模块来实现(打开配置后的确认信息显示)

如何架设PPPOE服务器

架设PPPOE服务器收藏 随着网络技术的高速发展,不同接入方式也因此步入我们的生活当时,从中最为普遍的两种接入方式为ADSL接入和FTTx+LAN接入方式,ADSL即非对称数字用户线路,是一种通过普通电话线和ADSL MODEM虚拟拨号到远程ISP的PPPOE服务器,从PPPOE服务器上获取一个动态的IP地址来上网的,而另一种FTTx+LAN接入方式是通过光纤到一个小区的中心交换机,小区里的用户是不需要通过ADSL MODEM,而是直接连接到楼层的交换机上,进行虚拟拨号到远程ISP的PPPOE服务器,进行上网,这也就是人们常说的小区宽带了。在小区宽带里我们可以利用PPPOE验证的缺陷来盗获别人的帐号和密码。 首先,我们先来简单了解一下PPPOE验证的大概过程(详细的大家可以上网搜索)。假如在小区宽带(相当于一个局域网里)某一客户端要与远程的PPPOE服务进行身份验证,PPPOE会话由发现阶段和PPP阶段组成,当一个客户端想开始一个PPPoE会话时,它必须首先进行发现阶段以识别对端的以太网MAC地址,并建立一个PPPoE会话ID。在发现阶段,是基于网络的拓扑,客户端可以发现多个PPPoE服务器。并且在发现阶段允许客户端找到所有的PPPoE服务器,然后可以从中选择一个,不过通常都是选择反应最快的一个,这与DHCP发现过程是不是很类似?当发现阶段成功完成,客户端和它选择的PPPoE服务器都有了它们在以太网上建立PPP连接的信息。直到PPP会话建立,发现阶段一直保持无状态。一旦PPP会话建立,客户端和PPPoE服务器都必须为PPP虚拟接口分配IP资源。 由于PPPOE验证并不是一定要验证到电信或网通的PPPOE服务器上的,而是通过广播方式寻找最近的PPPOE服务器进行身份验证,这正因为这一点,我们可以在本地架设一个PPPOE服务器,那么我们这个小区里,只要在同一个交换机上的用户,恐怕都要验证到我的电脑上来了,我就可以轻松地获取到他们帐号和密码了。下面我通过RASPPPOE_099和windows server 2003的路由与远程访问功能实现一台真正的PPPOE服务器。 架设PPPOE服务器 首先,我们需要一款叫RASPPPOE_99的软件,事先要解压缩到桌面(无论解压缩到那里都没有关系),这是一款能将本机设置成一台PPPOE 服务器的软件,先将软件安装好,打开“本地连接”的属性,点击“安装”,再选择“协议”,然后再点击“添加”,再单击“从磁盘安装”,如图1: 选择好RASPPPOE_99所在目录,点击“确定”,会自动弹出一个选择网络协议的对话框,将里面的“ppp over Ethernet protocol”选中,如图2:

ROS配置及做PPOE服务器

ROS配置及做PPOE服务器 学习笔记 一、ROS安装 physdiskwrite.exe -u ros5.21.img 可以通过U盘启动,运行上面的命令,即可进行安装。 二、ROS服务器自身配置 安装好ROS后,用户名为admin,密码为空,进行登陆,登陆后输入“r”,将默认的IP设置取消,并进行新的IP设置。 常用命令:interface print //打印出现有的网卡设备。 ip address print //打印出现在的网卡配置的IP 输入setup根据提示进行外网或内网进行配置。将外网设置成固定IP。 通过以下命令对内网进行设置。 [admin@fanglei] > ip address [admin@fanglei] /ip address> add address=192.168.2.1/24 interface=eathnet1 设置本机地址为:192.168.2.2,然后通过WinBox连接到ROS服务器。

通过菜单接口查看各接口的信息: 三、配置ROS的LAN口DHCP服务 要使LAN的网络获得DHCP发布的地址,首先需要配置地址池,菜单:IP-池,如下图,输入相关信息: 第二步配置DHCP服务器,IP-DHCP服务器,如下图填入相关信息,并注意地址池选择刚刚建的地址池名,此处为Lan2_Pool;

与些同时需要配置第二个选项卡的网络选项,如下图,并填入相关信息。 经过以上几个步骤,LAN2的机器就可以得到由lan2的DHCP服务器发布的地址。四、配置NAT 配置NAT的功能,选择菜单:IP-防火墙,第二个选项卡NAT,并新增,在NAT规则中,将第一个选项卡的链选为:srcnat 在第三个动作选项卡中,将动作值择为masquerade,并确定

Eudemn防火墙日志服务器配置指导

Quidway Eudemon 防火墙日志服务器配置指导 华为技术有限公司 Huawei Technologies Co., Ltd.

修订记录

目录CATALOG 1.1 几点说明 (4) 1.2 验证组网 (5) 1.3 Eudemon 200参考配置 (5) 1.3.1 Syslog配置: (5) 1.3.2 Binary配置: (6) 1.4 Eudemon 1000参考配置 (7) 1.4.1 Syslog配置: (7) 1.4.2 Binary配置: (7)

防火墙日志服务器配置说明 通过Eudemon日志服务器可以收集Eudeon防火墙的日志信息,方便日志查询、分析、告警;这里对Eudemon防火墙的相关配置做一简要说明。对Eudemon日志服务器安装操作说明请参考相关文档。 1.1 几点说明 1.Eudemon防火墙目前支持两种日志格式Syslog、Binary; 2.Syslog(UDP:514)日志为文本日志,如在防火墙上执行的各种命令操作记录; 3.Binary(UDP:9002)流日志是在防火墙上建立会话表项的日志,其又分为Binary NAT Log和Binary ASPF Log;其中Binary NAT Log指会话表项进行 地址转换的流日志;而Binary ASPF Log指会话表项没有进行地址转换的流 日志; 4.Binary日志在防火墙会话表项老化之后会生成: E200:在session完全老化(display firewall session table verbose 查看不到)或清空会话表时会触发流日志; E1000:在session老化(display firewall session table查看不到) 后会触发流日志; 5.对于哪些会话表项能够产生Binary日志,E200与E1000有所不同: E200: 对TCP(处于ready状态,State:0x53的会话)、UDP会话会产生 Binary日志; E1000: 对TCP(处于ready状态的会话)、UDP、ICMP会话会产生Binary 日志; 6.两种日志Syslog/Binary的记录时间取防火墙系统的当前时间; 7.由于Syslog日志数量相对Binary要少,建立会话对系统影响较小,而且Syslog日志是由cpu发的,与cpu发的其他报文处理流程一样,所以Syslog 会在E200/E1000防火墙上都会建立session; 8.Binary日志流量大,数量多,建立session可能对系统有所影响;E1000其Binary日志由NP直接发送,E200则由CPU发送;目前E200对Binary会在防火 墙上建立session;E1000对Binary在防火墙上没有建立session; 9.目前E200与E1000对于Syslog日志的配置命令完全相同;而对于Binary日志的配置命令则有所区别;

CVMSR路由器拨号上网配置PPPoE配置示例

C V M S R路由器拨号上网 配置P P P o E配置示例 The latest revision on November 22, 2020

M S R路由器P P P o E配置示例 1.配置示例图: 2.PPPoE-Server配置:

用RASPPPOE在2003上做PPPOE服务器

用RASPPPOE在2003上做PPPOE服务器 2008-12-15 12:58:45| 分类:网络安全|字号订阅 想安装个PPPOE服务器,找来找去,也没有什么RASPPPOR软件下载,最后发现下面的方法,试过后感觉不错,借此推荐一下。 先前利用ROUTEROS架设PPPOE服务器,现在尝试在windows 2003下用RASPPPOE 在2003上做PPPOE服务器,在网络上搜索了一下,基本都是转来转去,现在提供两篇比较有代理性的,供参考: 首先,要有一台服务器,这里我用的是WIN2003, 另外我们需要RASPPPOE的文件和PPPOE的驱动。这个数据包可以去 https://www.360docs.net/doc/da1047224.html,下载RASPPPOE_099.ZIP 下载后,把ZIP解压,文件夹内的文件如图 准备工作完成! 开始配置。 打开“本地连接”的属性,并选择“安装” 选择“协议” 选择“从磁盘安装” 找到下载的RASPPPOE的文件夹,选择“winPPPOE.inf”文件 接下来,确定,中间可能会提示微软的一个安装警告,选择“继续安装”即可。 安装完成后,本地连接中会多出一个“PPP over Ethernet Protocol ”的协议。

服务器上的网卡配置也完成。 下面,通过“管理工具”打开“路由和远程访问”,并在本地主机上点键“配置并启用路由和远程访问” 下一步,选择“远程访问(拔号或VPN)” 下一步,勾选“拔号”选项。 下一步,“IP范围指定”中,选“自动”,如果有需要,可以手动配置一个地址范围。 下一步,在“管理多个远程访问服务器”的选项中,选择“否,使用路由和远程访问来对连接请求进行身份验证” 当然,如果你对安全性有更高要求,可以使用RADIUS服务器进行身份验证。 在RRAS自动配置完成后,我们打开RRAS中的本地主机,查看一下端口选项,会看到一个ISDN端口设备,这就是我们刚配置的PPPOE服务器响应接口。 OK,现在服务器配好了,但还要设置一个拔入用户设置才可以! 打开“管理工具”--“计算机管理”--“计算机用户和组”--“用户” 在“用户”中新建一个用户(用以前的用户也可以),用户名:ADSL,口令:123456。 在建好的用户上点右键--属性。 选择“拔入”选项卡,在“远程访问权限(拔入或VPN)”选项中勾选“允许访问”。 然后,确定,这样服务器上的工作就作完了。 下面来看客户端上的设置。

华为路由器配置命令大全

基本命令en 进入特权模式 conf 进入全局配置模式 in s0 进入 serial 0 端口配置 ip add xxx.xxx.xxx.xxx xxx.xxx.xxx.xxx 添加ip 地址和掩码,电信分配 enca hdlc/ppp 捆绑链路协议 hdlc 或者ip unn e0 exit 回到全局配置模式 in e0 进入以太接口配置 ip add xxx.xxx.xxx.xxx xxx.xxx.xxx.xxx 添加ip 地址和掩码,电信分配 exit 回到全局配置模式 ip route 0.0.0.0 0.0.0.0 s 0 添加路由表 ena passWord 口令 write exit 以上根据中国电信 ddn 专线多数情况应用 普通用户模式 enable 转入特权用户模式 exit 退出配置 help 系统帮助简述 language 语言模式切换 ping 检查网络主机连接及主机是否可达 show 显示系统运行信息 telnet 远程登录功能 tracert 跟踪到目的地经过了哪些路由器特权用户模式 https://www.360docs.net/doc/da1047224.html, 推出各大专业服务器评测 Linux服务器的安全性能 SUN服务器 HP服务器 DELL服务器 IBM服务器联想服务器浪潮服务器曙光服务器同方服务器华硕服务器宝德服务器# clear 清除各项统计信息

clock 管理系统时钟 configure 进入全局配置模式 debug 开启调试开关 disable 返回普通用户模式 download 下载新版本软件和配置文件 erase 擦除FLASH中的配置 exec-timeout 打开EXEC超时退出开关 exit 退出配置 first-config 设置或清除初次配置标志 help 系统帮助简述 language 语言模式切换 monitor 打开用户屏幕调试信息输出开关 no 关闭调试开关 ping 检查网络主机连接及主机是否可达 reboot 路由器重启 setup 配置路由器参数 show 显示系统运行信息 telnet 远程登录功能 tracert 跟踪到目的地经过了哪些路由器 unmonitor 关闭用户屏幕调试信息输出开关 write 将当前配置参数保存至FLASH MEM中 全局配置模式aaa-enable 使能配置AAA(认证,授权和计费) Access-list 配置标准访问表

华为PPPoE配置实例

这是一个华为路由器连接ADSL Modem将局域网接入Internet的应用案例,在小企业的网络中比较常用,大家可以参考,详细配置步骤如下: 1. 组网需求 局域网内的计算机通过路由器RouterA访问Internet,路由器A通过ADSL Modem采用永久在线的方式接入DSLAM。ADSL帐户的用户名为net1980,密码为123456。RouterB作为PPPoE Server通过25M atm2/0/0接口连接至DSLAM,提供RADIUS认证、计费功能。在路由器A上使能PPPoE Client功能,局域网内的主机不用安装PPPoE客户端软件即可访问Internet。 2. 组网图 3. 配置步骤 (1) 配置RouterA # 配置Dialer接口 [Quidway] dialer-rule 1 ip permit [Quidway] interface dialer 1 [Quidway-Dialer1] dialer user net1980 [Quidway-Dialer1] dialer-group 1 [Quidway-Dialer1] dialer bundle 1 [Quidway-Dialer1] ip address ppp-negotiate [Quidway-Dialer1] ppp pap local-user huawei password cipher 123456

[Quidway-Dialer1] quit # 配置PPPoE会话 [Quidway] interface ethernet 2/0/0 [Quidway-Ethernet2/0/0] pppoe-client dial-bundle-number 1 # 配置局域网接口及缺省路由 [Quidway-Ethernet2/0/0] interface ethernet 0/0/0 [Quidway-Ethernet0/0/0] ip address 192.168.1.1 255.255.255.0 [Quidway-Ethernet0/0/0]quit [Quidway] ip route-static 0.0.0.0 0 dialer 1 如果局域网内计算机使用的IP地址为私有地址,就还需要在路由器上配置NAT(Network Address Translation,网络地址转换)。关于NAT的配置在这里不再列出,请《VRP3.4 操作手册网络协议》中NAT配置部分。 (2) 配置RouterB # 对ATM口进行配置。 [RouterA] interface atm2/0/0 [RouterA-Atm1/0/0] pvc 0/32 [RouterA-atm-pvc-Atm1/0/0-0/32] map bridge virtual-ethernet 1 [RouterA-atm-pvc-Atm1/0/0-0/32] quit # 在VE接口上使能PPPoE Server。 [RouterA-Atm1/0/0] interface virtual-ethernet 1 [RouterA-Virtual-Ethernet1] pppoe-server bind virtual-template 1 [RouterA-Virtual-Ethernet1] mac-address 0022-0022-00c1 # 配置虚拟模板参数。 [router-Virtual-Ethernet1/0/0] interface virtual-template 1 [router-Virtual-Template1] ppp authentication-mode pap domain system [router-Virtual-Template1] remote address pool 1 [router-Virtual-Template1] ip address 1.1.1.1 255.0.0.0 [router-Virtual-Template1] quit # 配置域用户使用radius认证方案。 [router] domain system [router -isp-domain] scheme radius-scheme cams

PPPOE服务器配置实例

返回TP-LINK首页 企业路由器应用——PPPOE服务器配置实例 (本文适用于TL-ER6120 V1.0、TL-ER6110 V1.0、TL-R473 V3.0、TL-R483 V3.0、TL-R478 V4.0、TL-R478+ V5.0) PPPOE即PPP over Ethernet,是指在以太网中传输PPP的技术,通过PPPoE可以防范ARP欺骗,同时为客户端统一分配IP以及DNS等参数,有效避免了静动态IP方式因地址冲突或者参数设置不当导致无法访问外网的问题,还可以结合Radius服务器对客户进行认证、授权以及计费,目前国内ISP多采用PPPoE作为接入认证方式。 TL-ER6110/TL-ER6120/TL-R473/TL-R483内置PPPoE服务器,下面以一个实例来展示TL-ER6120的解决方案和配置过程。 需求介绍 某小区100M光纤接入,宽带用户有100家,宽带服务商需要用户通过PPPOE拨号的方式,来拨自己搭建的PPPOE 服务器,从而通过自己所接入的光纤线路进行上网。本文将通过一个实例来展示TL-ER6120的PPPOE服务器配置过程。 小区宽带服务商自己上网所用到的IP地址:192.168.1.10-192.168.1.20。小区宽带服务商建立的视频服务器IP地址为:192.168.1.8。 网络规划 TL-ER6120设置为单WAN口,接入一条100M光纤,核心交换机为TL-SG2224E,接入层交换机使用TL-SF1024L,小区宽带服务商和小区宽带用户通过接入层交换机连接公网。

设置步骤 1、PPPoE服务器全局设置: 系统服务----PPPoE服务器----全局设置,进入“全局设置”标签界面: