22-1用户手册(华为USG防火墙)解析

华为防火墙配置用户手册

防火墙默认的管理接口为g0/0/0,默认的ip地址为192.168.0.1/24,默认g0/0/0接口开启了dhcp server,默认用户名为admin,默认密码为Admin@123

一、配置案例

1.1 拓扑图

GE 0/0/1:10.10.10.1/24

GE 0/0/2:220.10.10.16/24

GE 0/0/3:10.10.11.1/24

WWW服务器:10.10.11.2/24(DMZ区域)

FTP服务器:10.10.11.3/24(DMZ区域)

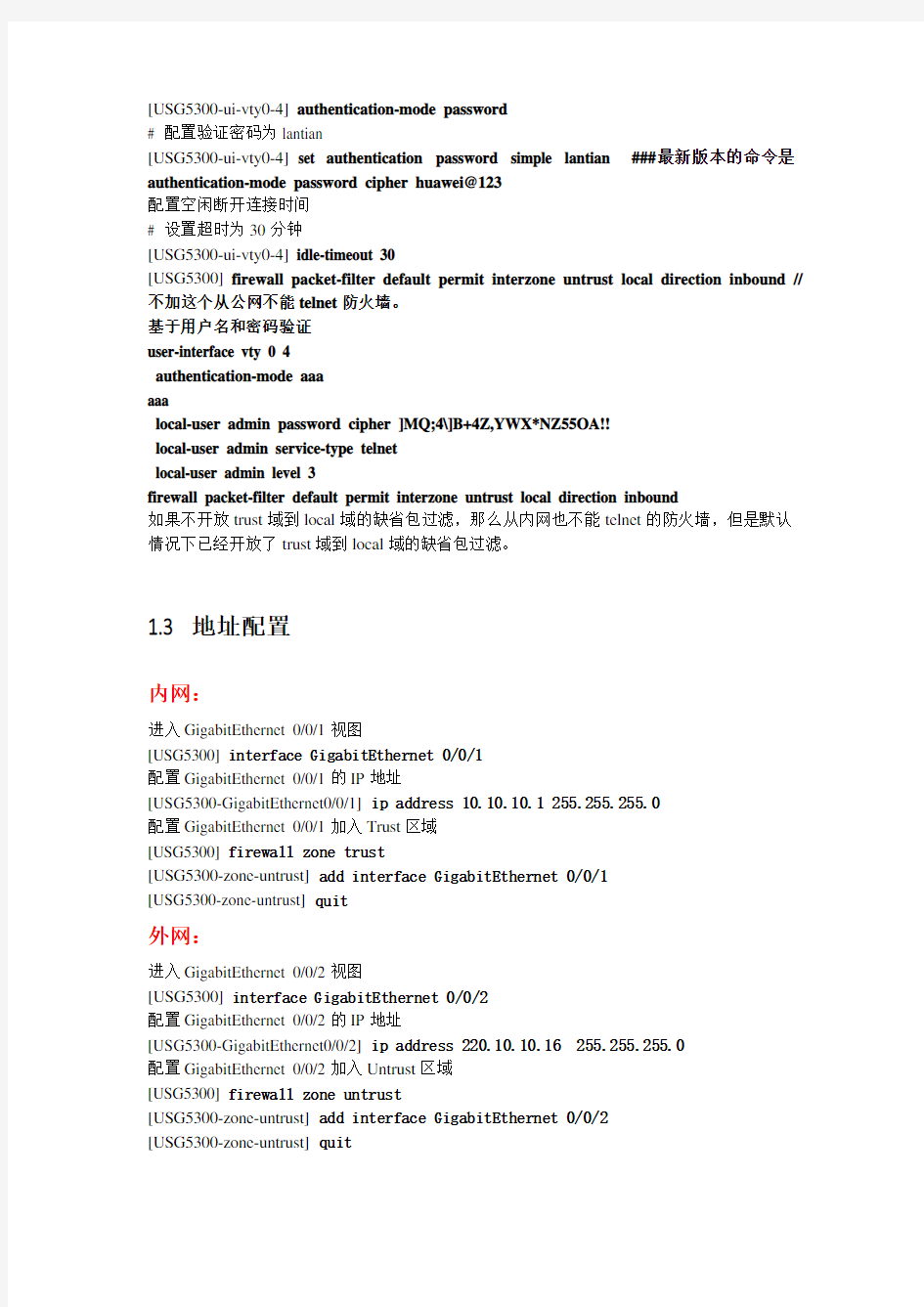

1.2 Telnet配置

配置VTY 的优先级为3,基于密码验证。

# 进入系统视图。

# 进入用户界面视图

[USG5300] user-interface vty 0 4

# 设置用户界面能够访问的命令级别为level 3

[USG5300-ui-vty0-4] user privilege level 3

配置Password验证

# 配置验证方式为Password验证

[USG5300-ui-vty0-4] authentication-mode password

# 配置验证密码为lantian

[USG5300-ui-vty0-4]set authentication password simple lantian ###最新版本的命令是authentication-mode password cipher huawei@123

配置空闲断开连接时间

# 设置超时为30分钟

[USG5300-ui-vty0-4] idle-timeout 30

[USG5300] firewall packet-filter default permit interzone untrust local direction inbound //不加这个从公网不能telnet防火墙。

基于用户名和密码验证

user-interface vty 0 4

authentication-mode aaa

aaa

local-user admin password cipher ]MQ;4\]B+4Z,YWX*NZ55OA!!

local-user admin service-type telnet

local-user admin level 3

firewall packet-filter default permit interzone untrust local direction inbound

如果不开放trust域到local域的缺省包过滤,那么从内网也不能telnet的防火墙,但是默认情况下已经开放了trust域到local域的缺省包过滤。

1.3 地址配置

内网:

进入GigabitEthernet 0/0/1视图

[USG5300] interface GigabitEthernet 0/0/1

配置GigabitEthernet 0/0/1的IP地址

[USG5300-GigabitEthernet0/0/1] ip address 10.10.10.1 255.255.255.0

配置GigabitEthernet 0/0/1加入Trust区域

[USG5300] firewall zone trust

[USG5300-zone-untrust] add interface GigabitEthernet 0/0/1

[USG5300-zone-untrust] quit

外网:

进入GigabitEthernet 0/0/2视图

[USG5300] interface GigabitEthernet 0/0/2

配置GigabitEthernet 0/0/2的IP地址

[USG5300-GigabitEthernet0/0/2] ip address 220.10.10.16 255.255.255.0

配置GigabitEthernet 0/0/2加入Untrust区域

[USG5300] firewall zone untrust

[USG5300-zone-untrust] add interface GigabitEthernet 0/0/2

[USG5300-zone-untrust] quit

DMZ:

进入GigabitEthernet 0/0/3视图

[USG5300] interface GigabitEthernet 0/0/3

配置GigabitEthernet 0/0/3的IP地址。

[USG5300-GigabitEthernet0/0/3] ip address 10.10.11.1 255.255.255.0

[USG5300] firewall zone dmz

[USG5300-zone-untrust] add interface GigabitEthernet 0/0/3

[USG5300-zone-untrust] quit

1.4 防火墙策略

本地策略是指与Local安全区域有关的域间安全策略,用于控制外界与设备本身的互访。域间安全策略就是指不同的区域之间的安全策略。

域内安全策略就是指同一个安全区域之间的策略,缺省情况下,同一安全区域内的数据流都允许通过,域内安全策略没有Inbound和Outbound方向的区分。

策略内按照policy的顺序进行匹配,如果policy 0匹配了,就不会检测policy 1了,和policy 的ID大小没有关系,谁在前就先匹配谁。

缺省情况下开放local域到其他任意安全区域的缺省包过滤,方便设备自身的对外访问。其他接口都没有加安全区域,并且其他域间的缺省包过滤关闭。要想设备转发流量必须将接口加入安全区域,并配置域间安全策略或开放缺省包过滤。

安全策略的匹配顺序:

每条安全策略中包括匹配条件、控制动作和UTM等高级安全策略。

匹配条件

安全策略可以指定多种匹配条件,报文必须同时满足所有条件才会匹配上策略。

比如如下策略

policy 1

policy service service-set dns

policy destination 221.2.219.123 0

policy source 192.168.10.1

在这里policy service的端口53就是指的是221.2.219.123的53号端口,可以说是目的地址的53号端口。

域间可以应用多条安全策略,按照策略列表的顺序从上到下匹配。只要匹配到一条策略就不再继续匹配剩下的策略。如果安全策略不是以自动排序方式配置的,策略的优先级按照配置顺序进行排列,越先配置的策略,优先级越高,越先匹配报文。但是也可以手工调整策略之间的优先级。缺省情况下,安全策略就不是以自动排序方式。如果安全策略是以自动排序方式配置的,策略的优先级按照策略ID的大小进行排列,策略ID越小,优先级越高,越先匹配报文。此时,策略之间的优先级关系不可调整。policy create-mode auto-sort enable命令用来开启安全策略自动排序功能,默认是关闭的。

如果没有匹配到安全策略,将按缺省包过滤的动作进行处理,所以在配置具体安全策略时要注意与缺省包过滤的关系。例如安全策略中只允许某些报文通过但是没有关闭缺省包过滤,将造成那些没有匹配到安全策略的流量也会通过,就失去配置安全策略的意义了。

同样,如果安全策略中只配置了需要拒绝的流量,其他流量都是允许通过的,这时需要开放缺省包过滤才能实现需求,否则会造成所有流量都不能通过。

执行命令display this查看当前已有的安全策略,策略显示的顺序就是策略的匹配顺序,越前边的优先级越高

执行命令policy move policy-id1 { before | after } policy-id2,调整策略优先级。

UTM策略

安全策略中除了基本的包过滤功能,还可以引用IPS、A V、应用控制等UTM策略进行进一步的应用层检测。但前提是匹配到控制动作为permit的流量才能进行UTM处理,如果匹配到deny直接丢弃报文。

安全策略的应用方向

域间的Inbound和Outbound方向上都可以应用安全策略,需要根据会话的方向合理应用。因为USG是基于会话的安全策略,只对同一会话的首包检测,后续包直接按照首包的动作进行处理。所以对同一条会话来说只需要在首包的发起方向上,也就是访问发起的方向上应用安全策略。

如上图所示,Trust域的PC访问Untrust域的Server,只需要在Trust到Untrust的Outbound方向

上应用安全策略允许PC访问Server即可,对于Server回应PC的应答报文会命中首包建立的会话而允许通过。

1.4.1 Trust和Untrust域间:允许内网用户访问公网

策略一般都是优先级高的在前,优先级低的在后。

policy 1:允许源地址为10.10.10.0/24的网段的报文通过

配置Trust和Untrust域间出方向的防火墙策略。//如果不加policy source就是指any,如果不加policy destination目的地址就是指any。

[USG5300] policy interzone trust untrust outbound

[USG5300-policy-interzone-trust-untrust-outbound] policy 1

[USG5300-policy-interzone-trust-untrust-outbound-1] policy source 10.10.10.0 0.0.0.255 [USG5300-policy-interzone-trust-untrust-outbound-1] action permit

[USG5300-policy-interzone-trust-untrust-outbound-1] quit

如果是允许所有的内网地址上公网可以用以下命令:

[USG2100]firewall packet-filter default permit interzone trust untrust direction outbound //必须添加这条命令,或者firewall packet-filter default permit all,但是这样不安全。否则内网不能访问公网。

注意:由优先级高访问优先级低的区域用outbound,比如policy interzone trust untrust outbound。这时候policy source ip地址,就是指的优先级高的地址,即trust地址,destination地址就是指的untrust地址。只要是outbound,即使配置成policy interzone untrust trust outbound也会变成policy interzone trust untrust outbound。

由优先级低的区域访问优先级高的区域用inbound,比如是policy interzone untrust trust inbound,为了保持优先级高的区域在前,优先级低的区域在后,命令会自动变成policy interzone trust untrust inbound,这时候policy source ip地址,就是指的优先级低的地址,即untrust地址,destination地址就是指的优先级高的地址,即trust地址。

总结:outbount时,source地址为优先级高的地址,destination地址为优先级低的地址。

inbount时,source地址为优先级低的地址,destination地址为优先级高的地址

配置完成后可以使用display policy interzone trust untrust来查看策略。

1.4.2 DMZ和Untrust域间:从公网访问内部服务器

policy 2:允许目的地址为10.10.11.2,目的端口为21的报文通过

policy 3:允许目的地址为10.10.11.3,目的端口为8080的报文通过

配置Untrust到DMZ域间入方向的防火墙策略,即从公网访问内网服务器

只需要允许访问内网ip地址即可,不需要配置访问公网的ip地址。

注意:在域间策略里匹配的顺序和policy的数字没有关系,他是从前往后检查,如果前一个匹配就不检查下一条了,假如先写的policy 3后写的policy 2,那么就先执行policy 3里的语句,如果policy 3里和policy 2里有相同的地址,只要上一个匹配了就不执行下一个一样的地址了。

举例说明:policy 2里允许192.168.0.1通过,policy 3里拒绝192.168.0.1通过,哪个policy先写的就执行哪个。

[USG5300] policy interzone untrust dmz inbound

[USG5300-policy-interzone-dmz-untrust-inbound] policy 2

[USG5300-policy-interzone-dmz-untrust-inbound-2] policy destination 10.10.11.3 0

[USG5300-policy-interzone-dmz-untrust-inbound-2] policy service service-set ftp

[USG5300-policy-interzone-dmz-untrust-inbound-2] action permit

[USG5300-policy-interzone-dmz-untrust-inbound-2] quit

[USG5300-policy-interzone-dmz-untrust-inbound] policy 3

[USG5300-policy-interzone-dmz-untrust-inbound-3] policy destination 10.10.11.2 0

[USG5300-policy-interzone-dmz-untrust-inbound-3] policy service service-set http

[USG5300-policy-interzone-dmz-untrust-inbound-3] action permit

[USG5300-policy-interzone-dmz-untrust-inbound-3] quit

[USG5300-policy-interzone-dmz-untrust-inbound] quit

应用FTP的NAT ALG功能。

[USG5300] firewall interzone dmz untrust ###优先级高的区域在前

[USG5300-interzone-dmz-untrust] detect ftp

[USG5300-interzone-dmz-untrust] quit

在USG5300支持FTP、HTTP、H.323、HWCC、ICQ、MSN、PPTP、QQ、RTSP、SIP、MGCP、https://www.360docs.net/doc/f511161220.html,、NETBIOS、MMS等协议的会话时,需要在域间启动ALG功能

配置NAT ALG功能与配置应用层包过滤(ASPF)功能使用的是同一条命令。所以如果已经在域间配置过ASPF功能的话,可以不需要再重复配置NAT ALG功能。

两者的区别在于:

●ASPF功能的目的是识别多通道协议,并自动为其开放相应的包过滤策略。

●NAT ALG功能的目的是识别多通道协议,并自动转换报文载荷中的IP地址和端口信息。在域间执行detect命令,将同时开启两个功能。

配置内部服务器:

[USG5300] nat server protocol tcp global 220.10.10.16 8080 inside 10.10.11.2 www [USG5300] nat server protocol tcp global 220.10.10.17 ftp inside 10.10.11.3 ftp

1.4.3 NAT策略

Trust和Untrust域间:如果是同一个区域,比如trust到trust就是域内。

基于源IP地址转换方向

Outbound方向:数据包从高安全级别流向低安全级别

Inbound方向:数据包从低安全级别流向高安全级别

高优先级与低优先级是相对的

根据基于源IP地址端口是否转换分为no-pat方式和napt方式。

No-PAT方式:用于一对一IP地址转换,不涉及端口转换

NAPT方式:用于多对一或多对多IP地址转换,涉及端口转换

1、通过地址池的方式

policy 1:允许网段为10.10.10.0/24的内网用户访问Internet时进行源地址转换,采用公网地址池的形式。

配置地址池

[USG5300]nat address-group 1 220.10.10.16 220.10.10.20

配置Trust和Untrust域间出方向的策略

[USG5300] nat-policy interzone trust untrust outbound

[USG5300--policy-interzone-trust-untrust-outbound] policy 1

[USG5300- nat-policy -interzone-trust-untrust-outbound-1] policy source 10.10.10.0 0.0.0.255

[USG5300- nat-policy -interzone-trust-untrust-outbound-1] action source-nat

[USG5300- nat -policy-interzone-trust-untrust-outbound-1] address-group 1 [no pat]

如果是基于外网接口的nat转换可以不用配置地址池,直接在nat-policy interzone trust untrust outbound里配置eary-ip 外网接口

这里的policy source指的是trust地址,nat转换成untrust地址,如果是nat-policy interzone trust untrust inbound,源地址就是指untrust地址,转换成trust地址。

2、通过公网接口的方式

创建Trust区域和Untrust区域之间的NA T策略,确定进行NA T转换的源地址范围192.168.1.0/24网段,并且将其与外网接口GigabitEthernet 0/0/4进行绑定。

[USG] nat-policy interzone trust untrust outbound

[USG-nat-policy-interzone-trust-untrust-outbound] policy 0

[USG-nat-policy-interzone-trust-untrust-outbound-0] policy source 192.168.1.0 0.0.0.255 [USG-nat-policy-interzone-trust-untrust-outbound-0] action source-nat

[USG-nat-policy-interzone-trust-untrust-outbound-0] easy-ip GigabitEthernet 0/0/4 [USG-nat-policy-interzone-trust-untrust-outbound-0] quit

3、直接在接口启用nat

如果是针对内网用户上公网做nat,需要在内网接口使用

[USG-GigabitEthernet0/0/0]nat enable

二、其他常用配置

2.1 查看防火墙的会话的命令

[USG5320]dis firewall session table [source|destination] [inside|global]可以查看这个数据包有没有过来。

display firewall session table verbose source inside 2.2.2.2 //inside可以查看私网ip地址信息,global可以查看公网ip地址信息。

如上图所示

icmp表示协议的类型。

local--> trust表示这个包是从local区域到trust区域的

192.168.200.5:1--> 172.16.4.66:2048表示这个包是从192.168.200.5访问172.16.4.66的,如果该会话项有[]就表示做了nat转换,[]里的地址是转换后的地址。如果该会话项为“+->”表示启用了ASPF;

-->packets:14 bytes:840表示该会话出方向的包数和字节数统计

<--packets:5 bytes:420表示该会话入方向的包数和字节数统计。

如上图所示:“<--packets:0 bytes:0”表示回来的包没有收到。

2.2 查看防火墙序列号

display firewall esn 可以查看防火墙的序列号

2.3 DHCP配置

2.3.1 接口dhcp

用接口的DHCP功能(在某个VLAN接口下启用DHCP功能,这个VLAN里的所有主机将自动获得IP地址,网段就是接口IP的网段,网关为接口IP)

例:

[USG5300] dhcp enable (启用dhcp服务,缺省情况下启用)

[USG5300] interface Vlan-interface2

[USG5300-Vlanif2] ip address 219.225.149.1 255.255.255.0

[USG5300-Vlanif2] dhcp select interface(启用接口的DHCP功能)

[USG5300-Vlanif2] dhcp server static-bind ip-address 219.225.149.8 mac-address 00e0-4c58-0d26(做IP与mac绑定,对于一些特定的客户端(例如WWW服务器)需要静态分配固定IP地址,此时可以在DHCP服务器侧绑定IP地址和特定客户端MAC地址。)[USG5300-Vlanif2] dhcp server dns-list 219.225.128.6 219.225.159.6(指定DNS地址)[USG5300-Vlanif2] dhcp server ip-range 10.1.1.1 10.1.1.100 (配置接口地址池的IP地址范围, 缺省情况下,接口地址池的地址范围就是接口的IP地址所在的网段)

[USG5300] dhcp server forbidden-ip 10.110.1.1 10.110.1.63 (配置DHCP地址池中不参与自动分配的IP地址)

2.3.2全局DHCP功能

[USG5300] dhcp enable

[USG5300] dhcp server ip-pool 136(定义一个全局的地址池,名子自己定义)[USG5300-dhcp-136]network 219.225.136.0 mask 255.255.255.0(这个地址池可供分配的IP段)

[USG5300-dhcp-136]gateway-list 219.225.136.1(必须写网关,否则自动分配的IP地址无网关)

[USG5300-dhcp-136]dns-list 219.225.128.6(DNS配置)

[USG5300-dhcp-136] static-bind ip -address 10.1.1.1 mask 255.255.255.0

[USG5300-dhcp-136] static-bind mac-address 0000-e03f-0305

#

[USG5300]dhcp server ip-pool 149(定义一个全局的地址池,名子自己定义)[USG5300-dhcp-149]network 219.225.149.0 mask 255.255.255.0(这个地址池可供分配的IP段)

[USG5300-dhcp-149]gateway-list 219.225.149.1(自动获取的IP主机获得的网关)

[USG5300-dhcp-149]dns-list 219.225.128.6(DNS配置)

[USG5300]interface Vlan-interface2 (定义vlan接口,自由定义)

[USG5300-Vlanif2]dhcp select globle(接口上启用dhcp select globle功能)

[USG5300-Vlanif2]ip address 219.225.136.1 255.255.255.0(vlan接口必须要分一个IP,即与网关相同的IP,系统根据接口IP与掩码确定自动分配哪一个IP-Pool的IP)

[USG5300] interface Vlan-interface3 (定义vlan接口,自由定义)

[USG5300-Vlanif3]dhcp select globle(接口上启用dhcp select globle功能)

[USG5300-Vlanif3]ip address 219.225.149.1 255.255.255.0(vlan接口必须要分一个IP,即与网关相同的IP,系统根据接口IP与掩码确定自动分配哪一个IP-Pool的IP)

2.4 配置透明模式

目前华为的防火墙不支持透明模式的命令,只能用Vlan,把端口加入到vlan的方式。[USG5300] vlan 2

[USG5300] int g0/0/0

[USG5300-GigabitEthernet0/0/0] portswitch

[USG5300-GigabitEthernet0/0/0] port link-type access

[USG5300-GigabitEthernet0/0/0] port access vlan 2

[USG5300] int g0/0/1

[USG5300-GigabitEthernet0/0/1]portswitch

[USG5300-GigabitEthernet0/0/1] port link-type access

[USG5300-GigabitEthernet0/0/1] port access vlan 2

然后把相应的端口加入到相应的区域就可以了!一般只需要加物理接口即可。

如果防火墙只是用在服务器和内网之间,一般将连接服务器接口设置为trust,将内网设置为untrust。

子接口的配置方法:子接口不能配置portswitch命令,可以将子接口划分到某个vlan。[USG5300-GigabitEthernet0/0/3]int g0/0/3.1

[USG5300-GigabitEthernet0/0/3.1]vlan-type dot1q 60

设置GigabitEthernet 0/0/3.1与VLAN ID 60相关联,以太网子接口GigabitEthernet 0/0/3.1的封装格式为dot1q

2.5 配置时钟

用户模式下

display clock可以查看时间

2.6 系统更新

2.6.1 使用命令进行升级

1、先将升级文件上传到防火墙

2、

启动时使用的版本文件。

3、display startup ###验证配置

4、使用reboot重启防火墙,执行reboot命令后,设备将会显示两次提示信息,询问是否

继续,请您不保存配置重新启动。

5、用户模式命令。如果有license可以通过命令加载license。系统视图命令:

[USG5300]license file license.dat,然后使用reboot命令重新启动系统,重新启动时请一定不要保存配置。

6、加载补丁的方法:

1、在任意视图下,执行display patch-information,查看补丁信息。显示示例如下:

2、如果没有补丁信息可以直接加载补丁;如果有补丁信息,需要先删除原有补丁再

加载,示例如下:

[USG5300] patch delete V300R001C10SPH101.pat

3、加载补丁:[USG5300]patch load V300R001C10SPH102.pat

4、激活补丁[USG5300]patch active V300R001C10SPH102.pat

5、运行补丁[USG5300]patch run V300R001C10SPH102.pat

2.6.2 使用图形界面升级

点击维护—系统更新

选择需要更新的系统文件,点击导入。

使用图形界面升级的时候,升级完成后不需要保存配置。直接重启就是。

用图形界面加载License的方法如下:选择License文件,然后点击激活。

2.7 防火墙策略的配置

策略需求:

对于policy interzone trust dmz outbound之间的策略有以下需求:

1、源地址为10.28.197.143能访问所有的目的地址,服务全部开放。

2、源地址是所有的,目的地址是192.168.1.5、192.168.1.6和192.168.1.7开放80、8080、443和3389端口。

3、源地址是所有的访问目的地址是192.168.1.10、192.168.1.11的服务全部开放。

这三个都要求开放icmp协议。

在这里源为优先级高的10.28.197.X的trust区,目的为优先级低的192.168.1.X的dmz 区。

如果策略里不知道源和目的就是指any

配置方法:

ip service-set test1 type object //创建自定义服务

service 0 protocol tcp destination-port 8080

service 1 protocol tcp destination-port 3389

也可以指定一个范围,比如:

service 1 protocol tcp destination-port 8080 to 8090

ip service-set test type group //创建服务组,可以将创建的自定义服务或者预定义的服务加到服务组里。

service 0 service-set http

service 1 service-set https

service 2 service-set icmp

service 3 service-set test1 //将以上创建的自定义服务添加到服务组里

policy interzone trust dmz outbound //配置域间包过滤策略,3个需求3个policy策略 policy 0

action permit

policy source 10.28.197.143 mask 255.255.255.255

policy 1

action permit

policy service service-set test //指定上面创建的服务组

policy destination 192.168.1.5 mask 255.255.255.255

policy destination 192.168.1.6 mask 255.255.255.255

policy destination 192.168.1.7 mask 255.255.255.255

policy 2

action permit

policy destination 192.168.1.10 mask 255.255.255.255

policy destination 192.168.1.11 mask 255.255.255.255

#

有地方还需要创建地址集,方法如下

ip address-set ap type object //创建地址集:

address 0 192.168.100.62 mask 32 //一个单独地址

address 1 range 18.0.6.55 18.0.6.255 //创建一个地址范围

类型是object和group的格式是一样的,只不过group里的地址里可以包含object和其他的group。

ip address-set 生产网ip限制type group //创建地址组

address 0address-set ap//可以包含以前的object。address 1 range 18.0.7.0 18.0.7.255

address 2 range 18.0.6.55 18.0.6.255

address 3 range 18.0.5.0 18.0.5.255

address 4 range 18.0.4.0 18.0.4.255 //一个地址范围,组里可以包含以前创建的地址或者组。

添加地址界面

防火墙操作手册-推荐下载

防火墙操作手册 ----USG6550(V100R001)

1.安装前的准备工作 在安装USG前,请充分了解需要注意的事项和遵循的要求,并准备好安装过程中所需要的工具。 安装注意事项 在安装USG时,不当的操作可能会引起人身伤害或导致USG损坏,请在安装USG前详细阅读本安全注意事项。 检查安装环境 安装USG前,请检查安装环境是否符合要求,以保证USG正常工作并延长使用寿命。 安装工具准备 安装USG过程中需要使用到如下工具,请提前准备好。 2.安装注意事项 1)所有安全注意事项 为保障人身和设备安全,在安装、操作和维护设备时,请遵循设备上标识及手册中说明的所有安全注意事项。 手册中的“注意”、“小心”、“警告”和“危险”事项,并不代表所应遵守的所有安全事项,只作为所有安全注意事项的补充。 2)当地法规和规范

操作设备时,应遵守当地法规和规范。手册中的安全注意事项仅作为当地安全规范的补充。 3)基本安装要求 负责安装维护华为设备的人员,必须先经严格培训,了解各种安全注意事项,掌握正确的操作方法之后,方可安装、操作和维护设备。 只允许有资格和培训过的人员安装、操作和维护设备。 只允许有资格的专业人员拆除安全设施和检修设备。 替换和变更设备或部件(包括软件)必须由华为认证或授权的人员完成。 操作人员应及时向负责人汇报可能导致安全问题的故障或错误。 4)人身安全 禁止在雷雨天气下操作设备和电缆。 为避免电击危险,禁止将安全特低电压(SELV)电路端子连接到通讯网络电压(TNV)电路端子上。 禁止裸眼直视光纤出口,以防止激光束灼伤眼睛。 操作设备前,应穿防静电工作服,佩戴防静电手套和手腕,并去除首饰和手表等易导电物体,以免被电击或灼伤。 如果发生火灾,应撤离建筑物或设备区域并按下火警警铃,或者拨打火警电话。任何情况下,严禁再次进入燃烧的建筑物。

22-1用户手册(华为USG防火墙)

华为防火墙配置用户手册 防火墙默认的管理接口为g0/0/0,默认的ip地址为192.168.0.1/24,默认g0/0/0接口开启了dhcp server,默认用户名为admin,默认密码为Admin@123 一、配置案例 1.1 拓扑图 GE 0/0/1:10.10.10.1/24 GE 0/0/2:220.10.10.16/24 GE 0/0/3:10.10.11.1/24 WWW服务器:10.10.11.2/24(DMZ区域) FTP服务器:10.10.11.3/24(DMZ区域) 1.2 Telnet配置 配置VTY 的优先级为3,基于密码验证。 # 进入系统视图。

[USG5300-ui-vty0-4] authentication-mode password # 配置验证密码为lantian [USG5300-ui-vty0-4]set authentication password simple lantian ###最新版本的命令是authentication-mode password cipher huawei@123 配置空闲断开连接时间 # 设置超时为30分钟 [USG5300-ui-vty0-4] idle-timeout 30 [USG5300] firewall packet-filter default permit interzone untrust local direction inbound //不加这个从公网不能telnet防火墙。 基于用户名和密码验证 user-interface vty 0 4 authentication-mode aaa aaa local-user admin password cipher ]MQ;4\]B+4Z,YWX*NZ55OA!! local-user admin service-type telnet local-user admin level 3 firewall packet-filter default permit interzone untrust local direction inbound 如果不开放trust域到local域的缺省包过滤,那么从内网也不能telnet的防火墙,但是默认情况下已经开放了trust域到local域的缺省包过滤。 1.3 地址配置 内网: 进入GigabitEthernet 0/0/1视图 [USG5300] interface GigabitEthernet 0/0/1 配置GigabitEthernet 0/0/1的IP地址 [USG5300-GigabitEthernet0/0/1] ip address 10.10.10.1 255.255.255.0 配置GigabitEthernet 0/0/1加入Trust区域 [USG5300] firewall zone trust [USG5300-zone-untrust] add interface GigabitEthernet 0/0/1 [USG5300-zone-untrust] quit 外网: 进入GigabitEthernet 0/0/2视图 [USG5300] interface GigabitEthernet 0/0/2 配置GigabitEthernet 0/0/2的IP地址 [USG5300-GigabitEthernet0/0/2] ip address 220.10.10.16 255.255.255.0 配置GigabitEthernet 0/0/2加入Untrust区域 [USG5300] firewall zone untrust [USG5300-zone-untrust] add interface GigabitEthernet 0/0/2 [USG5300-zone-untrust] quit

华为EUDEMON200 防火墙操作手册

Eudemon 200防火墙操作指导 本文网址:https://www.360docs.net/doc/f511161220.html,/152970 复制 Prepared by 拟制 赵强 Date 日期 2003/09/08 Reviewed by 评审人 Date 日期 Approved by 批准 Date 日期 Authorized by 签发 Date 日期 Huawei Technologies Co., Ltd. 华为技术有限公司 All rights reserved 版权所有侵权必究

(REP01T01 V2.31/ IPD-CMM V2.0 / for internal use only)(REP01T01 V2.31/ IPD-CMM V2.0 / 仅供内部使用) Revision record 修订记录 Date 日期 Revision V ersion 修订 版本 CR ID / Defect ID CR号 Section Number 修改 章节 Change Description 修改描述 Author 作者 2003-09-10 1.00 initial 初稿完成 赵强 Distribution List 分发记录 Copy No. Holder's Name & Role 持有者和角色 Issue Date 分发日期 1 yyyy-mm-dd

Catalog 目录 1 Introduction 简介 (7) 1.1 目的 (7) 1.2 范围 (7) 1.3 发布对象 (7) 2 Eudemon200防火墙的特点 (8) 2.1 基于状态的防火墙 (8) 2.2 安全域概念介绍 (8) 2.2.1 防火墙的域 (8) 2.2.2 域间概念 (10) 2.2.3 本地域(Local) (10) 2.3 防火墙的模式 (11) 2.3.1 概述 (11) 2.3.2 路由模式 (11) 2.3.3

华为USG防火墙配置完整版

华为U S G防火墙配置 HEN system office room 【HEN16H-HENS2AHENS8Q8-HENH1688】

华为USG2000防火墙配置 USG2000防火墙基本设置: 外观 1个调试口(CONSOLE); 2个以太网口(GE0/0/0和GE0/0/1,电口或者SFP光口任取一); 1个reset按钮(操作不当访问不到防火墙时初始化出厂配置)。 初始配置 GE0/0/0配置为路由接口,IP地址为 防火墙访问IP为,登录用户名admin,密码Admin@123 USG2000防火墙配置过程中注意事项: 接口配置时,不要操作当前连接的端口,否则可能导致防火墙无法连接的情况。 这种情况下需要按‘reset’按钮初始化出厂配置。

USG2000防火墙配置步骤 一、配置防火墙的网络接口 1.连接GE0/0/0端口,访问登录防火墙。 登录过程中出现证书错误,点击‘继续浏览此网站’继续。 输入用户名admin密码Admin@123登录防火墙。 登录后,弹出修改用户的初始密码的提示及快速向导。初始密码尽量不要修改。快速向导适于配置路由器模式,不适合I区和II区之间,直接点取消。 以上为USG2000基本配置界面。 现场配置所需要用到的只有网络和防火墙两个主菜单。 2.配置GE0/0/1端口 选择菜单网络/接口,在GE0/0/1行最后点配置。 别名设置‘安全II区端口’,选择模式‘交换’,连接类型选择为 ‘access’,点击应用。 3.添加Vlan接口 在接口页面中,点击新加,接口名称设置为‘配置接口’,类型设置为‘VLAN’,VALN ID设置为‘1’,接口成员选择‘GE0/0/1’,连接类型设置为‘静态IP’,IP地址设置为‘’,子网掩码设置为‘’,最后点击应用。如下图所示 4.按照配置GE0/0/1的方法,配置GE0/0/0,将别名设为‘安全I 区端口’。 注意:配置完成后,点击应用后,由于GE0/0/0的IP地址已变更,将无法访问到。 5.关闭所有浏览器页面,然后重新开启浏览器,连接GE0/0/0,访 问。 修改刚添加的‘配置接口’的Vlan端口,将GE0/0/0添加到接口

华为防火墙路由双机备份手册

配置路由模式下主备备份方式的双机热备份举例 组网需求 Eudemon 1000E作为安全设备被部署在业务节点上。其中上下行设备均是交换机,Eudemon 1000E A、Eudemon 1000E B分别充当主用设备和备用设备,且均工作在路由模式下。 网络规划如下: ?需要保护的网段地址为10.100.10.0/24,与Eudemon 1000E的GigabitEthernet 0/0/1接口相连,部署在Trust区域。 ?外部网络与Eudemon 1000E的GigabitEthernet 0/0/3接口相连,部署在Untrust区域。 ?两台Eudemon 1000E的HRP备份通道接口GigabitEthernet 0/0/2部署在DMZ区域。 其中,各安全区域对应的VRRP组虚拟IP地址如下: ?Trust区域对应的VRRP组虚拟IP地址为10.100.10.1/24。 ?Untrust区域对应的VRRP组虚拟IP地址为202.38.10.1/24。 ?DMZ区域对应的VRRP组虚拟IP地址为10.100.20.1/24。 组网图如图1所示。 图1 路由模式下主备备份方式的双机热备份配置举例组网图 数据规划

操作步骤 1.在Eudemon 1000E A上完成以下基本配置。 # 配置GigabitEthernet 0/0/1的IP地址。

华为防火墙命令

华为路由器和防火墙配置命令总结 一、access-list 用于创建访问规则。 (1)创建标准访问列表 access-list [ normal | special ] listnumber1 { permit | deny } source-addr [ source-mask ] (2)创建扩展访问列表 access-list [ normal | special ] listnumber2 { permit | deny } protocol source-addr source-mask [ operator port1 [ port2 ] ] dest-addr dest-mask [ operator port1 [ port2 ] | icmp-type [ icmp-code ] ] [ log ] (3)删除访问列表 no access-list { normal | special } { all | listnumber [ subitem ] } 【参数说明】 normal 指定规则加入普通时间段。 special 指定规则加入特殊时间段。 listnumber1 是1到99之间的一个数值,表示规则是标准访问列表规则。 listnumber2 是100到199之间的一个数值,表示规则是扩展访问列表规则。 permit 表明允许满足条件的报文通过。 deny 表明禁止满足条件的报文通过。 protocol 为协议类型,支持ICMP、TCP、UDP等,其它的协议也支持,此时没有端口比较的概念;为IP时有特殊含义,代表所有的IP协议。 source-addr 为源地址。 source-mask 为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为0.0.0.0。 dest-addr 为目的地址。 dest-mask 为目的地址通配位。 operator[可选] 端口操作符,在协议类型为TCP或UDP时支持端口比较,支持的比较操作有:等于(eq)、大于(gt)、小于(lt)、不等于(neq)或介于(range);如果操作符为range,则后面需要跟两个端口。 port1 在协议类型为TCP或UDP时出现,可以为关键字所设定的预设值(如telnet)或0~65535之间的一个数值。 port2 在协议类型为TCP或UDP且操作类型为range时出现;可以为关键字所设定的预设值(如telnet)或0~65535之间的一个数值。 icmp-type[可选] 在协议为ICMP时出现,代表ICMP报文类型;可以是关键字所设定的预设值(如echo-reply)或者是0~255之间的一个数值。 icmp-code在协议为ICMP且没有选择所设定的预设值时出现;代表ICMP码,是0~255之间的一个数值。 log [可选] 表示如果报文符合条件,需要做日志。

华为USG防火墙运维命令大全

华为USG防火墙运维命令大全 1查会话 使用场合 针对可以建会话的报文,可以通过查看会话是否创建以及会话详细信息来确定报文是否正常通过防火墙。 命令介绍(命令类) display firewall session table [ verbose ] { source { inside X.X.X.X | global X.X.X.X } | destination { inside X.X.X.X | global X.X.X.X } } [ source-vpn-instance { STRING<1-19> | public } | dest-vpn-instance { STRING<1-19> | public } ] [ application { gtp | ftp | h323 | http | hwcc | ras | mgcp | dns | pptp | qq | rtsp | ils | smtp | sip | nbt | stun | rpc | sqlnet | mms } ] [ nat ] [ destination-port INTEGER<1-65535> ] [ long-link ] 使用方法(工具类) 首先确定该五元组是否建会话,对于TCP/UDP/ICMP(ICMP只有echo request和echo reply建会话)/GRE/ESP/AH的报文防火墙会建会话,其它比如SCTP/OSPF/VRRP等报文防火墙不建会话。如果会话已经建立,并且一直有后续报文命中刷新,基本可以排除防火墙的问题,除非碰到来回路径不一致情况,需要关闭状态检测。如果没有对应的五元组会话或者对于不建会话的报文,继续后续排查方法。 Global:表示在做NAT时转换后的IP。 Inside:表示在做NAT时转换前的IP。 使用示例

华为防火墙操作手册-入门

目录 第1章防火墙概述 ..................................................................................................................... 1-1 1.1 网络安全概述 ..................................................................................................................... 1-1 1.1.1 安全威胁.................................................................................................................. 1-1 1.1.2 网络安全服务分类 ................................................................................................... 1-1 1.1.3 安全服务的实现方法................................................................................................ 1-2 1.2 防火墙概述......................................................................................................................... 1-4 1.2.1 安全防范体系的第一道防线——防火墙................................................................... 1-4 1.2.2 防火墙发展历史....................................................................................................... 1-4 1.3 Eudemon产品简介............................................................................................................. 1-6 1.3.1 Eudemon产品系列 .................................................................................................. 1-6 1.3.2 Eudemon500/1000防火墙简介................................................................................ 1-6 1.3.3 Eudemon500/1000防火墙功能特性列表 ................................................................. 1-8第2章 Eudemon防火墙配置基础 .............................................................................................. 2-1 2.1 通过Console接口搭建本地配置环境 .................................................................................. 2-1 2.1.1 通过Console接口搭建 ............................................................................................. 2-1 2.1.2 实现设备和Eudemon防火墙互相ping通 .................................................................. 2-4 2.1.3 实现跨越Eudemon防火墙的两个设备互相ping通.................................................... 2-5 2.2 通过其他方式搭建配置环境................................................................................................ 2-6 2.2.1 通过AUX接口搭建 ................................................................................................... 2-7 2.2.2 通过Telnet方式搭建................................................................................................. 2-9 2.2.3 通过SSH方式搭建 ................................................................................................. 2-11 2.3 命令行接口....................................................................................................................... 2-12 2.3.1 命令行级别 ............................................................................................................ 2-12 2.3.2 命令行视图 ............................................................................................................ 2-13 2.3.3 命令行在线帮助..................................................................................................... 2-24 2.3.4 命令行错误信息..................................................................................................... 2-25 2.3.5 历史命令................................................................................................................ 2-26 2.3.6 编辑特性................................................................................................................ 2-26 2.3.7 查看特性................................................................................................................ 2-27 2.3.8 快捷键.................................................................................................................... 2-27 2.4 防火墙的基本配置............................................................................................................ 2-30 2.4.1 进入和退出系统视图.............................................................................................. 2-30 2.4.2 切换语言模式......................................................................................................... 2-30 2.4.3 配置防火墙名称..................................................................................................... 2-31 2.4.4 配置系统时钟......................................................................................................... 2-31

华为 USG 系列云管理防火墙详版彩

华为USG6300系列云管理防火墙 移动化、大数据、ICT融合造成企业网络规模越来越庞大,组网越来越复杂,网络管理和维护投入的成本越来越高。在此背景下,华为推出了云管理网络解决方案,它以SDN技术为支撑,包括云管理平台和全系列云化网络设备两部分,具备云化网络管理、网络设备即插即用、业务配置自动化、运维自动化可视化和网络大数据分析等优势,能够显著解决传统网络面临的难题。 云管理平台由华为企业公有云运营,或者由MSP、运营商自行建设和运营,租户只需支付防火墙硬件和云管理License费用即可使用云管理平台提供的各种业务,网络建设和维护都由云管理平台运营方提供,大大节省了企业资金和人力投入。 华为USG6300系列是配套华为云管理解决方案的防火墙产品,它支持传统防火墙管理和云管理“双栈”模式,适合为小型企业、企业分支、连锁机构等提供基于云管理的安全上网服务。 产品图 USG6305USG6305-W USG6310S USG6310S-W USG6310S-WL USG6320 USG6370/6380/6390USG6306/6308/6330/6350/6360

应用场景 ? 云管理平台部署于华为公有云或MSP 公有云,为用户提供防火墙维护管理界面。防火墙位于 SMB 、分支、园区出口,为用户提供有线无线上网服务。用户仅需购买防火墙及云管理License 即可通过云管理平台实现全网设备的规划和维护管理。对于用户并发接入数不高、站点分布较分散,不具备网络专业技术能力的中小企业,云管理网络解决方案具有明显的优势。 支持双栈管理模式,网络平滑演进 ? USG6300系列防火墙支持传统模式和云模式两种管理模式切换,缩短网络改造升级周期,将网络 改造升级对用户业务的影响降到最低,保障用户体验。 云管理平台MSP 维护人员 Internet USG6300 USG6300 USG6300

防火墙基础知识与配置

防火墙技术是安全技术中的一个具体体现。防火墙原本是指房屋之间修建的一道墙,用以防止火灾发生时的火势蔓延。我们这里讨论的是硬件防火墙,它是将各种安全技术融合在一起,采用专用的硬件结构,选用高速的CPU、嵌入式的操作系统,支持各种高速接口(LAN接口),用来保护私有网络(计算机)的安全,这样的设备我们称为硬件防火墙。硬件防火墙可以独立于操作系统(HP-UNIX、SUN OS、AIX、NT等)、计算机设备(IBM6000、普通PC等)运行。它用来集中解决网络安全问题,可以适合各种场合,同时能够提供高效率的“过滤”。同时它可以提供包括访问控制、身份验证、数据加密、VPN技术、地址转换等安全特性,用户可以根据自己的网络环境的需要配置复杂的安全策略,阻止一些非法的访问,保护自己的网络安全。 现代的防火墙体系不应该只是一个“入口的屏障”,防火墙应该是几个网络的接入控制点,所有进出被防火墙保护的网络的数据流都应该首先经过防火墙,形成一个信息进出的关口,因此防火墙不但可以保护内部网络在Internet中的安全,同时可以保护若干主机在一个内部网络中的安全。在每一个被防火墙分割的网络内部中,所有的计算机之间是被认为“可信任的”,它们之间的通信不受防火墙的干涉。而在各个被防火墙分割的网络之间,必须按照防火墙规定的“策略”进行访问。

防火墙发展至今已经历经三代,分类方法也各式各样,例如按照形态划分可以分为硬件防火墙及软件防火墙;按照保护对象划分可以分为单机防火墙及网络防火墙等。但总的来说,最主流的划分方法是按照处理方式进行分类。 防火墙按照处理方式可以分为以下三类: 包过滤防火墙 包过滤是指在网络层对每一个数据包进行检查,根据配置的安全策略转发或丢弃数据包。包过滤防火墙的基本原理是:通过配置访问控制列表(ACL, Access Control List)实施数据包的过滤。主要基于数据包中的源/目的IP地址、源/目的端口号、IP 标识和报文传递的方向等信息。 包过滤防火墙的设计简单,非常易于实现,而且价格便宜。 包过滤防火墙的缺点主要表现以下几点: 1. 随着ACL 复杂度和长度的增加,其过滤性能呈指数下降趋势。 2. 静态的ACL 规则难以适应动态的安全要求。

华为防火墙实验文档

第一部分华为防火墙基本初始化 LAB1 子接口初始化一、实验拓扑

二、基本配置 SW: [SW]vlan 2 [SW-vlan2]description Untrust [SW-vlan2]vlan 3 [SW-vlan3]description Trust [SW-vlan3]vlan 4 [SW-vlan4]description DMZ [SW]int g0/0/9 [SW-GigabitEthernet0/0/8]port link-type access [SW-GigabitEthernet0/0/8]port default vlan 3 [SW-GigabitEthernet0/0/8]int g0/0/3 [SW-GigabitEthernet0/0/3]port link-type access [SW-GigabitEthernet0/0/3]port default vlan 3 [SW]int g0/0/9 [SW-GigabitEthernet0/0/9]port link-type trunk [SW-GigabitEthernet0/0/9]port trunk allow-pass vlan 1 2 4 [SW]int g0/0/1 [SW-GigabitEthernet0/0/1]port link-type access [SW-GigabitEthernet0/0/1]port default vlan 2 [SW-GigabitEthernet0/0/1]int g0/0/2

[SW-GigabitEthernet0/0/2]port link-type access [SW-GigabitEthernet0/0/2]port default vlan 4 三、防火墙配置 system-view Enter system view, return user view with Ctrl+Z. [SRG] [SRG]sysname HWFW [HWFW]int g0/0/0 [HWFW-GigabitEthernet0/0/0]alias Trust ===配置接口描述[HWFW-GigabitEthernet0/0/0]ip add 192.168.1.10 24 [HWFW]int g0/0/1.2 [HWFW-GigabitEthernet0/0/1.2]vlan-type dot1q 2 ====封装VLAN [HWFW-GigabitEthernet0/0/1.2]alias Untrust [HWFW-GigabitEthernet0/0/1.2]ip add 202.100.1.10 24 [HWFW-GigabitEthernet0/0/1.2]interface GigabitEthernet0/0/1.4 [HWFW-GigabitEthernet0/0/1.4]alias DMZ [HWFW-GigabitEthernet0/0/1.4]vlan-type dot1q 4 [HWFW-GigabitEthernet0/0/1.4]ip add 172.16.1.10 24 测试: [HWFW]ping -c 2 192.168.1.1 19:26:33 2014/05/26

华为防火墙操作手册-入门

目录 第1章防火墙概述.................................................................................................................... 1-1 1.1 网络安全概述 ..................................................................................................................... 1-1 1.1.1 安全威胁.................................................................................................................. 1-1 1.1.2 网络安全服务分类 ................................................................................................... 1-1 1.1.3 安全服务的实现方法................................................................................................ 1-2 1.2 防火墙概述......................................................................................................................... 1-4 1.2.1 安全防范体系的第一道防线——防火墙................................................................... 1-4 1.2.2 防火墙发展历史....................................................................................................... 1-4 1.3 Eudemon产品简介 ............................................................................................................ 1-6 1.3.1 Eudemon产品系列.................................................................................................. 1-6 1.3.2 Eudemon500/1000防火墙简介............................................................................... 1-6 1.3.3 Eudemon500/1000防火墙功能特性列表 ................................................................ 1-8第2章 Eudemon防火墙配置基础............................................................................................ 2-1 2.1 通过Console接口搭建本地配置环境................................................................................. 2-1 2.1.1 通过Console接口搭建............................................................................................ 2-1 2.1.2 实现设备和Eudemon防火墙互相ping通............................................................... 2-4 2.1.3 实现跨越Eudemon防火墙的两个设备互相ping通 ................................................ 2-5 2.2 通过其他方式搭建配置环境................................................................................................ 2-6 2.2.1 通过AUX接口搭建.................................................................................................. 2-7 2.2.2 通过Telnet方式搭建............................................................................................... 2-9 2.2.3 通过SSH方式搭建................................................................................................ 2-11 2.3 命令行接口....................................................................................................................... 2-12 2.3.1 命令行级别 ............................................................................................................ 2-12 2.3.2 命令行视图 ............................................................................................................ 2-13 2.3.3 命令行在线帮助..................................................................................................... 2-24 2.3.4 命令行错误信息..................................................................................................... 2-25 2.3.5 历史命令................................................................................................................ 2-26 2.3.6 编辑特性................................................................................................................ 2-26 2.3.7 查看特性................................................................................................................ 2-27 2.3.8 快捷键.................................................................................................................... 2-27 2.4 防火墙的基本配置............................................................................................................ 2-30 2.4.1 进入和退出系统视图.............................................................................................. 2-30 2.4.2 切换语言模式......................................................................................................... 2-30 2.4.3 配置防火墙名称..................................................................................................... 2-31 2.4.4 配置系统时钟......................................................................................................... 2-31