最新外文参考文献的格式

最新外文参考文献的格式

参考文献是发表论文中反映思路线索的最重要工具,是科研人员在学术交流和发表论文中特别需要注意的问题。下面是为大家整理的最新外文参考文献的格式,欢迎阅读~

最新外文参考文献(一)

英文文献采用 APA

格式:

单一作者著作的书籍:

姓,名字首字母.(年). 书名(斜体). 出版社所在城市:出版社.

Sheril, R. D. (1956). The terrifying future: Contemplating color television. San Diego: Halstead.

两位作者以上合著的书籍:

姓,名字首字母., & 姓,名字首字母.(年). 书名(斜体). 出版社所在城市:出版社. Smith, J., & Peter, Q. (1992). Hairball: An intensive peek behind the surface of an enigma. Hamilton, ON: McMaster University Press.

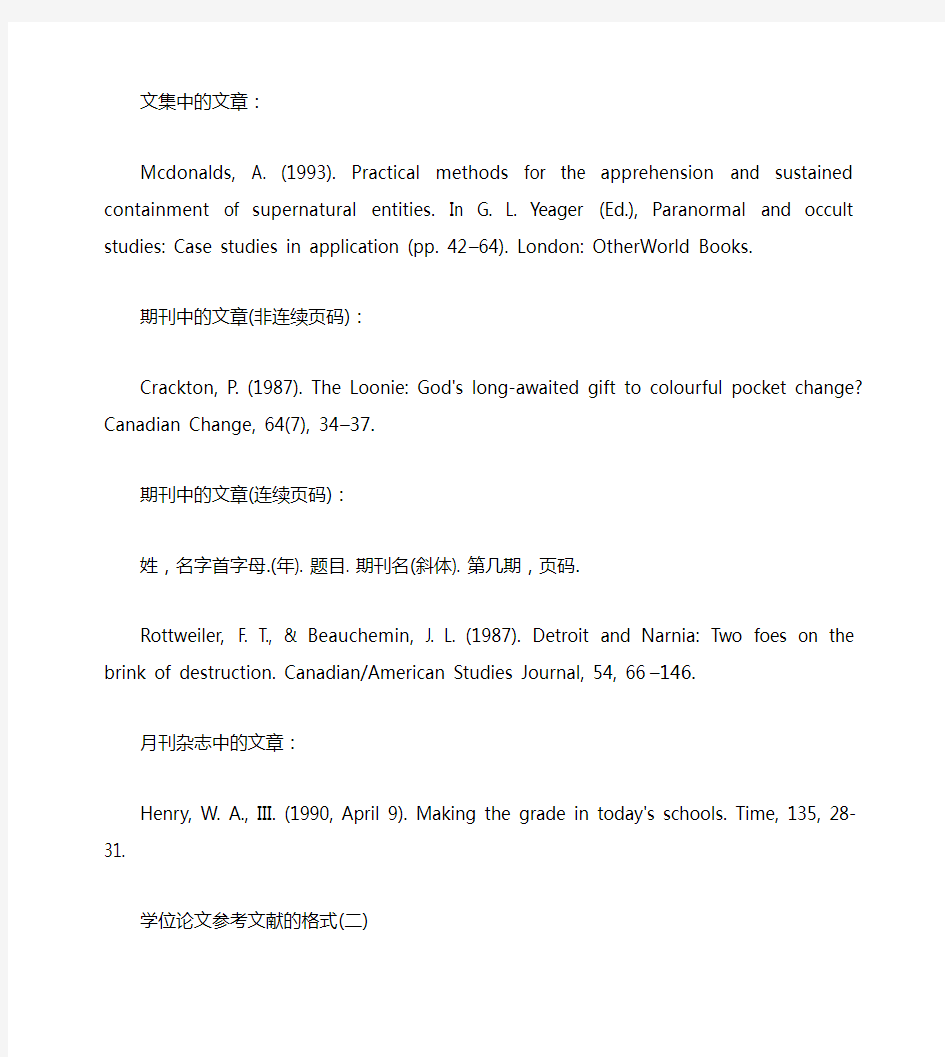

文集中的文章:

Mcdonalds, A. (1993). Practical methods for the apprehension and sustained containment of supernatural entities. In G. L. Yeager (Ed.), Paranormal and occult studies: Case studies in application (pp. 42–64). London: OtherWorld Books.

期刊中的文章(非连续页码):

Crackton, P. (1987). The Loonie: God's long-awaited gift to colourful pocket change? Canadian Change, 64(7), 34–37.

期刊中的文章(连续页码):

姓,名字首字母.(年). 题目. 期刊名(斜体). 第几期,页码.

Rottweiler, F. T., & Beauchemin, J. L. (1987). Detroit and Narnia: Two foes on the brink of destruction. Canadian/American Studies Journal, 54, 66–146.

月刊杂志中的文章:

Henry, W. A., III. (1990, April 9). Making the grade in today's schools. Time, 135, 28-31.

学位论文参考文献的格式(二)

期刊作者.题名[J].刊名,出版年,卷(期):起止页码

专著作者.书名[M].版本(第一版不著录).出版地:出版者,出版年.起止页码

论文集作者.题名[C].编者.论文集名.出版地:出版者,出版年.

起止页码

学位论文作者.题名[D].保存地点:保存单位,年份

专利文献题名[P].国别,专利文献种类,专利号.出版日期

标准标准编号,标准名称[S]

报纸作者.题名[N].报纸名,出版日期(版次)

报告作者.题名[R].保存地点:年份

电子文献作者.题名[电子文献及载体类型标识].文献出处,日期

文献类型及其标识

根据GB3469 规定

①期刊[J]

②专著[M]

③论文集[C]

④学位论文[D]

⑤专利[P]

⑥标准[S]

⑦报纸[N]

⑧技术报告[R]

电子文献载体类型用双字母标识,例如:

①磁带[MT]

②磁盘[DK]

③光盘[CD]

④联机网络[OL]

①联机网上数据库[DB/OL]

②磁带数据库[DB/MT]

③光盘图书[M/CD]

④磁盘软件[CP/DK]

⑤网上期刊[J/OL]

⑥网上电子公告[EB/OL]

期刊论文

[1]周庆荣,张泽廷,朱美文,等.固体溶质在含夹带剂超临界流体中的溶解度[J].化工学报,1995,46(3):317 323

[2]Dobbs J M, Wong J M. Modification of supercritical fluid phasebehavior using polor coselvent[J]. Ind Eng Chem Res, 1987,26:56

[3]刘仲能,金文清.合成医药中间体4-甲基咪唑的研究[J].精细化工,

(2):103-105

[ 4 ] Mesquita A C, Mori M N, Vieira J M, et al . Vinyl acetatepolymerization by ionizing radiation[J].Radiation Physics and Chemistry,2002, 63:465

专著

[1]蒋挺大.亮聚糖[M].北京:化学工业出版社,2001.127

[2]Kortun G. Reflectance Spectroscopy[M]. New York: Spring-Verlag,1969

论文集

[1]郭宏,王熊,刘宗林.膜分离技术在大豆分离蛋白生产中综合利用的

研究[C].余立新.第三届全国膜和膜过程学术报告会议论文集.北京:高教出版社,1999.421-425

[2]Eiben A E, vander Hauw J K.Solving 3-SAT with adaptive geneticalgorithms [C].Proc 4th IEEE ConfEvolutionary Computation.Piscataway:

IEEE Press, 1997.81-86

学位论文

[1]陈金梅.氟石膏生产早强快硬水泥的试验研究(D).西安:西安建筑科学大学,2000

[ 2 ] Chrisstoffels L A J . Carrier-facilitated transport as a

mechanistic tool in supramolecular chemistry[D].The Netherland:TwenteUniversity.1988

专利文献

[1]Hasegawa, Toshiyuki, Yoshida,et al.Paper Coating composition[P].EP 0634524.1995-01-18

[ 2 ] 仲前昌夫,佐藤寿昭. 感光性树脂[ P ]. 日本,特开平

[3]Yamaguchi K, Hayashi A. Plant growth promotor and productionthereof [P].Jpn,

Jp1290606.1999-11-22

[4]厦门大学.二烷氨基乙醇羧酸酯的制备方法[P].中国发明专利,

1073429.1993-06-23

技术标准文献

[1]ISO 1210-1982,塑料小试样接触火焰法测定塑料燃烧性[S]

[2]GB 2410-80,透明塑料透光率及雾度实验方法[S]

报纸

[1]陈志平.减灾设计研究新动态[N].科技日报,1997-12-12(5)

报告

[1]中国机械工程学会.密相气力输送技术[R].北京:1996

电子文献

[1]万锦柔.中国大学学报论文文摘(1983-1993)[DB/CD].北京:中国百科全书出版社,1996

英文参考文献标准格式

英文参考文献标准格式:论文参考文献格式规范 也可以在标点.之后加上一个空格,但一定要保证所有的项目空格个数一致一、参考文献的类型 参考文献(即引文出处)的类型以单字母方式标识,具体如下: [M]--专著,著作 [C]--论文集(一般指会议发表的论文续集,及一些专题论文集,如《***大学研究生学术论文集》 [N]-- 报纸文章 [J]--期刊文章:发表在期刊上的论文,尽管有时我们看到的是从网上下载的(如知网),但它也是发表在期刊上的,你看到的电子期刊仅是其电子版 [D]--学位论文:不区分硕士还是博士论文 [R]--报告:一般在标题中会有"关于****的报告"字样 [S]-- 标准 [P]--专利 [A]--文章:很少用,主要是不属于以上类型的文章 [Z]--对于不属于上述的文献类型,可用字母"Z"标识,但这种情况非常少见 常用的电子文献及载体类型标识: [DB/OL] --联机网上数据(database online) [DB/MT] --磁带数据库(database on magnetic tape) [M/CD] --光盘图书(monograph on CDROM) [CP/DK] --磁盘软件(computer program on disk)

[J/OL] --网上期刊(serial online) [EB/OL] --网上电子公告(electronic bulletin board online) 很显然,标识的就是该资源的英文缩写,/前面表示类型,/后面表示资源的载体,如OL表示在线资源 二、参考文献的格式及举例 1.期刊类 【格式】[序号]作者.篇名[J].刊名,出版年份,卷号(期号)起止页码. 【举例】 [1] 周融,任志国,杨尚雷,厉星星.对新形势下毕业设计管理工作的思考与实践[J].电气电子教学学报,2003(6):107-109. [2] 夏鲁惠.高等学校毕业设计(论文)教学情况调研报告[J].高等理科教育,2004(1):46-52. [3] Heider, E.R.& D.C.Oliver. The structure of color space in naming and memory of two languages [J]. Foreign Language Teaching and Research, 1999, (3): 62 67. 2.专著类 【格式】[序号]作者.书名[M].出版地:出版社,出版年份:起止页码. 【举例】 [4] 刘国钧,王连成.图书馆史研究[M].北京:高等教育出版社,1979:15-18,31. [5] Gill, R. Mastering English Literature [M]. London: Macmillan, 1985: 42-45. 3.报纸类 【格式】[序号]作者.篇名[N].报纸名,出版日期(版次). 【举例】 [6] 李大伦.经济全球化的重要性[N]. 光明日报,1998-12-27(3).

中英文参考文献格式

中文参考文献格式 参考文献(即引文出处)的类型以单字母方式标识: M——专著,C——论文集,N——报纸文章,J——期刊文章,D——学位论文,R——报告,S——标准,P——专利;对于不属于上述的文献类型,采用字母“Z”标识。 参考文献一律置于文末。其格式为: (一)专著 示例 [1] 张志建.严复思想研究[M]. 桂林:广西师范大学出版社,1989. [2] 马克思恩格斯全集:第1卷[M]. 北京:人民出版社,1956. [3] [英]蔼理士.性心理学[M]. 潘光旦译注.北京:商务印书馆,1997. (二)论文集 示例 [1] 伍蠡甫.西方文论选[C]. 上海:上海译文出版社,1979. [2] 别林斯基.论俄国中篇小说和果戈里君的中篇小说[A]. 伍蠡甫.西方文论选:下册[C]. 上海:上海译文出版社,1979. 凡引专著的页码,加圆括号置于文中序号之后。 (三)报纸文章 示例 [1] 李大伦.经济全球化的重要性[N]. 光明日报,1998-12-27,(3) (四)期刊文章 示例 [1] 郭英德.元明文学史观散论[J]. 北京师范大学学报(社会科学版),1995(3). (五)学位论文 示例 [1] 刘伟.汉字不同视觉识别方式的理论和实证研究[D]. 北京:北京师范大学心理系,1998. (六)报告 示例 [1] 白秀水,刘敢,任保平. 西安金融、人才、技术三大要素市场培育与发展研究[R]. 西安:陕西师范大学西北经济发展研究中心,1998. (七)、对论文正文中某一特定内容的进一步解释或补充说明性的注释,置于本页地脚,前面用圈码标识。 参考文献的类型 根据GB3469-83《文献类型与文献载体代码》规定,以单字母标识: M——专著(含古籍中的史、志论著) C——论文集 N——报纸文章 J——期刊文章 D——学位论文 R——研究报告 S——标准 P——专利 A——专著、论文集中的析出文献 Z——其他未说明的文献类型 电子文献类型以双字母作为标识: DB——数据库 CP——计算机程序 EB——电子公告

毕业论文英文参考文献与译文

Inventory management Inventory Control On the so-called "inventory control", many people will interpret it as a "storage management", which is actually a big distortion. The traditional narrow view, mainly for warehouse inventory control of materials for inventory, data processing, storage, distribution, etc., through the implementation of anti-corrosion, temperature and humidity control means, to make the custody of the physical inventory to maintain optimum purposes. This is just a form of inventory control, or can be defined as the physical inventory control. How, then, from a broad perspective to understand inventory control? Inventory control should be related to the company's financial and operational objectives, in particular operating cash flow by optimizing the entire demand and supply chain management processes (DSCM), a reasonable set of ERP control strategy, and supported by appropriate information processing tools, tools to achieved in ensuring the timely delivery of the premise, as far as possible to reduce inventory levels, reducing inventory and obsolescence, the risk of devaluation. In this sense, the physical inventory control to achieve financial goals is just a means to control the entire inventory or just a necessary part; from the perspective of organizational functions, physical inventory control, warehouse management is mainly the responsibility of The broad inventory control is the demand and supply chain management, and the whole company's responsibility. Why until now many people's understanding of inventory control, limited physical inventory control? The following two reasons can not be ignored: First, our enterprises do not attach importance to inventory control. Especially those who benefit relatively good business, as long as there is money on the few people to consider the problem of inventory turnover. Inventory control is simply interpreted as warehouse management, unless the time to spend money, it may have been to see the inventory problem, and see the results are often very simple procurement to buy more, or did not do warehouse departments . Second, ERP misleading. Invoicing software is simple audacity to call it ERP, companies on their so-called ERP can reduce the number of inventory, inventory control, seems to rely on their small software can get. Even as SAP, BAAN ERP world, the field of

外文参考文献下载

外文原文 Introduction to Java autor:Martin Ngobye. source:Computing Static Slice for Java Programs Java is designed to meet the challenges of application development in the context of heterogeneous, network-wide distributed environments. Paramount among these challenges is secure delivery of applications that consume the minimum of system resources, can run on any hardware and software platform, and can be extended dynamically. Java originated as part of a research project to develop advanced software for a wide variety of network devices and embedded systems. The goal was to develop a small, reliable, portable, distributed, real-time operating platform. When the project started, C++ was the language of choice. But over time the difficulties encountered with C++ grew to the point where the problems could best be addressed by creating an entirely new language platform. Design and architecture decisions drew from a variety of languages such as Eiffel, SmallTalk, Objective C, and Cedar/Mesa. The result is a language platform that has proven ideal for developing secure, distributed, network based end-user applications in environments ranging from network-embedded devices to the World-Wide Web and the desktop. The design requirements of Java are driven by the nature of the computing environments in which software must be deployed. The massive growth of the Internet and the World-Wide Web leads us to a completely new way of looking at development and distribution of software. To live in the world of electronic commerce and distribution, Java must enable the development of secure, high performance, and highly robust applications on multiple platforms in heterogeneous, distributed networks. Operating on multiple platforms in heterogeneous networks invalidates the traditional schemes of binary distribution, release, upgrade, patch, and so on. To survive in this jungle, Java must be architecture neutral, portable, and dynamically adaptable. The Java system that emerged to meet these needs is simple, so it can be easily programmed by most developers; familiar, so that current developers can easily learn

数据库外文参考文献及翻译.

数据库外文参考文献及翻译 数据库外文参考文献及翻译数据库管理系统——实施数据完整性一个数据库,只有用户对它特别有信心的时候。这就是为什么服务器必须实施数据完整性规则和商业政策的原因。执行SQL Server的数据完整性的数据库本身,保证了复杂的业务政策得以遵循,以及强制性数据元素之间的关系得到遵守。因为SQL Server的客户机/服务器体系结构允许你使用各种不同的前端应用程序去操纵和从服务器上呈现同样的数据,这把一切必要的完整性约束,安全权限,业务规则编码成每个应用,是非常繁琐的。如果企业的所有政策都在前端应用程序中被编码,那么各种应用程序都将随着每一次业务的政策的改变而改变。即使您试图把业务规则编码为每个客户端应用程序,其应用程序失常的危险性也将依然存在。大多数应用程序都是不能完全信任的,只有当服务器可以作为最后仲裁者,并且服务器不能为一个很差的书面或恶意程序去破坏其完整性而提供一个后门。SQL Server使用了先进的数据完整性功能,如存储过程,声明引用完整性(DRI),数据类型,限制,规则,默认和触发器来执行数据的完整性。所有这些功能在数据库里都有各自的用途;通过这些完整性功能的结合,可以实现您的数据库的灵活性和易于管理,而且还安全。声明数据完整性声明数据完整原文请找腾讯3249114六,维-论'文.网 https://www.360docs.net/doc/fb246325.html, 定义一个表时指定构成的主键的列。这就是所谓的主键约束。SQL Server使用主键约束以保证所有值的唯一性在指定的列从未侵犯。通过确保这个表有一个主键来实现这个表的实体完整性。有时,在一个表中一个以上的列(或列的组合)可以唯一标志一行,例如,雇员表可能有员工编号( emp_id )列和社会安全号码( soc_sec_num )列,两者的值都被认为是唯一的。这种列经常被称为替代键或候选键。这些项也必须是唯一的。虽然一个表只能有一个主键,但是它可以有多个候选键。 SQL Server的支持多个候选键概念进入唯一性约束。当一列或列的组合被声明是唯一的, SQL Server 会阻止任何行因为违反这个唯一性而进行的添加或更新操作。在没有故指的或者合适的键存在时,指定一个任意的唯一的数字作为主键,往往是最有效的。例如,企业普遍使用的客户号码或账户号码作为唯一识别码或主键。通过允许一个表中的一个列拥有身份属性,SQL Server可以更容易有效地产生唯一数字。您使用的身份属性可以确保每个列中的值是唯一的,并且值将从你指定的起点开始,以你指定的数量进行递增(或递减)。(拥有特定属性的列通常也有一个主键或唯一约束,但这不是必需的。)第二种类型的数据完整性是参照完整性。 SQL Server实现了表和外键约束之间的逻辑关系。外键是一个表中的列或列的组合,连接着另一个表的主键(或着也可能是替代键)。这两个表之间的逻辑关系是关系模型的基础;参照完整性意味着这种关系是从来没有被违反的。例如,一个包括出版商表和标题表的简单的select例子。在标题表中,列title_id (标题编号)是主键。在出版商表,列pub_id (出版者ID )是主键。 titles表还包括一个pub_id列,这不是主键,因为出版商可以发布多个标题。相反, pub_id是一个外键,它对应着出版商表的主键。如果你在定义表的时候声明了这个关系, SQL Server由双方执行它。首先,它确保标题不能进入titles表,或在titles表中现有的pub_id无法被修改,除非有效的出版商ID作为新pub_id出现在出版商表中。其次,它确保在不考虑titles表中对应值的情况下,出版商表中的pub_id的值不做任何改变。以下两种方法可

(整理)参考文献规范格式

参考文献规范格式 参考文献类型文献类型标志 普通图书会议论文报纸文章期刊文章学位论文报告标准专利汇编参考工具其他M C N J D R S P G K z 1.期刊:著者.题名.刊名[J].出版年,卷(期)∶起止页码 2.专著:著者.书名[M].版本(第一版不录).出版地∶出版者,出 版年∶起止页码 3.论文集:著者.题名.编者.论文集名[C].出版地∶出版者,出版年∶起止页码 4.学位论文:著者.题名[D].保存地点.保存单位.年份 5.专利:题名[P].国别.专利文献种类.专利号.出版日期 6.技术标准:编号.标准名称[S] 7.报纸:著者.题名[N].报纸名.出版日期(版次) 8.科技报告:著者.题名[R].保存地点.年份 9.电子文献:著者.题名[电子文献类型标识/载体类型标识].文献出处(出版者或可获得网址),发表或更新日期/引用日期(任选) 10.专著、论文集中的析出文献:论文著者.论文题名[A].论文集编 者(任选). 论文集题名[C].出版地:出版者,出版年∶起止页码 11.其他未说明的文献类型:著者.题名[Z].出版地∶出版者,出版 年∶起止页码 【外文文献】引文及参考文献中的论文排序方式和中文文献基本相同; 书名及刊名用斜体字,期刊文章题名用双引号;是否列出文献类型标识号 及著作页码(论文必须列出首尾页码)可任选;出版年份一律列于句尾或 页码之前(不用年份排序法)。外文文献一定要用外文原文表述(也可在 原文题名之后的括号内附上中文译文),切忌仅用中文表达外文原义。 一、参考文献的类型 参考文献(即引文出处)的类型以单字母方式标识,具体如下: M——专著C——论文集N——报纸文章 J——期刊文章D——学位论文R——报告 对于不属于上述的文献类型,采用字母“Z” 标识。 对于英文参考文献,还应注意以下两点: ①作者姓名采用“姓在前名在后”原则,具体格式是:姓,名字的首字母. 如:Malcolm Richard Cowley 应为:Cowley, M.R.,如果有两位作者,第一位作者 方式不变,&之后第二位作者名字的首字母放在前面,姓放在后面,如:Frank Norris 与Irving Gordon应为:Norris, F. & I.Gordon.; ②书名、报刊名使用斜体字,如:Mastering English Literature,English Weekly。 二、参考文献的格式及举例

外文参考文献

JIU JIANG UNIVERSITY 中英文文献翻译 题目RFID射频识别技术概述院系信息科学与技术学院专业计算机科学与技术 姓名武晓杰 班级学号A121238 二O一五年十二月

RFID basic principle What is the RFID RFID is the abbreviation for Radio Frequency Identification, called electronics label . What is the RFID technology RFID recognition is a non-contact automatic identification technology, rf signal through its automatic target recognition and access to relevant data, identify work without manual intervention, it can work in various environments. RFID technology can identify high-speed moving objects and can identify multiple tags, the operation is fast and convenient. Accenture laboratory's chief scientist sir alex ferguson feels RFID is a breakthrough technology: "first, can identify a very specific objects, rather like the code that can identify class objects; second, the use of rf, can read data through external materials, and bar code must rely on laser to read information; third, can also read on to multiple objects, and bar code can only read one by one. In addition, store of information is also very big." What is the basic component of RFID The most basic RFID system consists of three parts: ·Tag:Tag consists of components and chips, each Tag has only electronic coding, adhere to the object for identifiering target; ·Reader:read (sometimes also can write) label information equipment,it can be designed for portable or fixed; ·Antenna:Transmit radio frequency signals between in the label and reader. The basic principle of RFID technology is what The basic principle of RFID technology is not complex:Label into the field, Receive radio frequency signals from reader collision, with all the energy stored in a chip of the product information (passive tag, there is no source label or labels ), Or actively to

英文参考文献翻译完结

基于反馈神经网络肘关节力矩的动态预测 R.Song K.Y.Tong 健康技术与信息学系,香港理工大学 KowIoon,香港

摘要 肌肉模型是身体部分运动分析的一个重要组成部分。尽管许多研究已经集中在静态条件下,但是肌电信号(EMG)和关节转矩在自愿动态情况下之间的关系并没有被很好的研究。本研究的目的是调查的一个反馈人工神经网络的性能(RANN)自愿动态情况下的复杂肘扭矩估计。肌电信号和运动数据,其中包括角度和角速度,被用来作为估计在运动过程中预期的扭矩输入。此外,角度和角速度的预测精度的作用进行了研究,并比较两个模型。一个模型的肌电图和关节运动的投入和其他的模型只使用肌电图无运动数据输入。六例健康体检者,和两个平均角速度(60°S 7和90°S 7)三种不同负荷(0公斤,1公斤,2公斤)在手的位置被选择来训练和测试90°屈肘、全伸肘之间的递归神经网络(0 ~)。训练结束后,根平均平方误差(RMSE)预期的扭矩和扭矩之间的模型预测,在训练数据集的肌电图和关节运动的投入和测试数据集,分别为0.17±0.03 nm和0.35 + 0.06 nm。预期的扭矩和预测模型的RMSE值之间的扭矩,在训练数据集只有肌电输入和测试集,分别为0.57 t - 0.07 nm和0.73 T 0.11 nm。结果表明,肌电信号一起运动的数据提供了更好的性能预测的关节力矩;关节角度和角速度提供了重要信息的关节力矩的估计在自愿的运动。 关键词:肌肉骨骼模型,自愿的运动,反馈人工神经网络,逆动力学模型

第一章绪论 由于希尔提出了1938肌肉的经典论文,神经生理学和神经肌肉骨骼系统的生物力学已被广泛研究,使人体运动生成的原理可以发现(希尔,1938)。 探讨中枢神经系统(CNS)激发肌肉和其后的发展力和产生不同的人体运动,许多模型来描述和定性的肌肉骨骼系统的不同层次的性能(温特斯,1990;扎杰克和温特斯,1990)。一个被普遍接受的山为基础的神经肌肉骨骼系统由以下子模型,一步一步:肌肉兴奋-收缩模型;肌腱骨骼模型;动态模型(扎耶克,1989)。 图1 肌肉骨骼模型框图 图1显示了基于hillbased模型的运动生成。图1,肌肉兴奋收缩模型是用来估计中枢神经系统指挥肌肉活动的状态。肌腱模型产生的肌肉力量不仅基于肌肉激活状态,而且基于肌腱式长度和肌腱式收缩速度,这与关节角速度和角速度(温特斯和斯塔克,1988)。前项状态的肌肉力量,它决定了肌腱的依从性,还负责肌肉力在后一阶段(扎耶克,1989)。一旦所有负责的关节运动的肌肉力量已经发现,肌肉的力量与各自的肌肉力臂和的结果求和乘法可以产生关节力矩。所有子模型的数学积分可以用来描述关节运动是中枢神经系统的命令产生哪些参数斧负责关节力矩。 肌电信号反映肌肉的活动,和许多类似的肌电力矩的关系已经在静态和动态情况的研究(张等人,1997;麦森纳和莫润,1995)。肌肉的肌电信号也常被认

英语优秀论文参考文献格式要求

英语优秀论文参考文献格式要求

————————————————————————————————作者:————————————————————————————————日期:

英语专业本科毕业论文 参考文献格式要求 I.文内引用 (一)直接引用 1.引用中的省略 原始资料的引用:在正文中直接引用时,应给出作者、年份,并用带括号的数字标出页码。若有任何资料省略,使用英文时,应用3个省略号在句中标出(…),中文用6个(……);若两句间的资料省略,英文应用4个省略号标出(‥‥),中文用6个(……)。若要在直接引用插入自己的解释,应使用方括号[ ]。若在资料中有什么错误拼写、错误语法或标点错误会使读者糊涂,应在引用后立即插入[sic],中文用[原文如此]。下面是一些示例: 例一:The DSM IV defines the disorder [dysthymic] as being in a chronically depressed mood that occurs for "most of the day more days than not for at least two years (Criterion A) .... In children, the mood may be irritable rather than depressed, and the required minimum duration is only one year" (APA, 1994, p. 345). 例二:Issac (1995) states that bipolar disorder "is not only uncommon but may be the most diagnostic entity in children and adolescents in similar settings .... and may be the most common diagnosis in adolescents who are court-remanded to such settings" (p.275). 2.大段落引用 当中文引用超过160字时,不使用引号,而使用“块”的形式(引用起于新的一行,首行缩进4个空格,两端对齐,之后每行都缩进)。 当英文引用超过40字时,不使用引号,而使用“块”的形式(引用起于新的一行,首行缩进5个空格,左对齐,之后每行都缩进)。 Elkind (1978) states:

Web应用程序安全外文翻译参考文献

Web应用程序安全外文翻译参考文献(文档含中英文对照即英文原文和中文翻译) 原文: Basic Security Practices for Web Applications Even if you have limited experience with and knowledge of application security, there are basic measures that you should take to help protect your Web applications. The following sections in this topic provide minimum-security guidelines that apply to all Web applications.General Web Application Security Recommendations;Run Applications with Minimum Privileges ;Know Your Users; Guard Against Malicious User Input;Access Databases Securely;Create Safe Error Messages;Keep Sensitive Information Safely;Use Cookies Securely;Guard Against Denial-of-Service Threats. 1. General Web Application Security Recommendations

英文参考文献的格式

英文参考文献的格式 英文(例子): [01] Brown, H. D. Teaching by Principles: An Interactive Approach to Language Pedagogy[M]. Prentice Hall Regents, 1994. [02] Brown, J Set al. Situated Cognition and the Culture of Learning[J]. Educational Reasercher, 1, 1989. [03] Chris, Dede. The Evolution of Constructivist Learning Envi-ronments: Immersion in Distributed Virtual Worlds[J]. Ed-ucational Technology, Sept-Oct, 1995. [04] Hymes, D.On communicative competence[M]. J. B. Pride; J. Holmes (eds). Sociolinguistics. Harmondsworth: Penguin, 1972. [05] L. E. Sarbaugh. Intercultural communication[M]. New Brunsw-ick, N.J.U.S.A: Transaction Books, 1988. [06] Puhl, A.. Classroom A ssessment[J]. EnglishTeaching Forum, 1997. [07] Thomas, Jenny. Cross-cultural Pragmatic Failure[J]. Applied Linguistics, 1983, (4): 91-111. [08] William B Gudykunst. Intercultural communication theory[M]. Beverly Hills, CA: Sage Pub, 1983. 1

外文参考文献题目

1. o A longitudinal study of newcomer job embeddedness and sales outcomes for life insurance salespersons Original Research Article o Journal of Business Research, Volume 67, Issue 7, July 2014, Pages 1430-1438 o Chia-Yi Cheng o ?Abstract ? Purchase PDF - $35.95 o Not entitled to full text 2. o o Psychological contract breach's antecedents and outcomes in salespeople: The roles of psychological climate, job attitudes, and turnover intention Original Research Article o Industrial Marketing Management, Volume 51, November 2015, Pages 158-170 o Nathaniel N. Hartmann, Brian N. Rutherford o ?Abstract ?Research highlights ? Purchase PDF - $35.95

o Not entitled to full text 3. o o When Sales Managers and Salespeople Disagree in the Appreciation for Their Firm: The Phenomenon of Organizational Identification Tension Original Research Article o Journal of Retailing, Volume 91, Issue 3, September 2015, Pages 486-515 o Florian Kraus, Till Haumann, Michael Ahearne, Jan Wieseke o ?Abstract ?Graphical abstract ?Research highlights ? Purchase PDF - $35.95 ?Supplementary content o Not entitled to full text 4. o o Sales Management Strategies Implemented by the International Financial Groups Original Research Article

英语专业翻译类论文参考文献

参考文献 一、翻译理论与实践相关书目 谢天振主编. 《当代国外翻译理论导读》. 天津:南开大学出版社,2008. Jeremy Munday. 《翻译学导论——理论与实践》Introducing Translation Studies---Theories and Applications. 李德凤等译. 北京:商务印书馆,2007. 包惠南、包昂. 《中国文化与汉英翻译》. 北京:外文出版社, 2004. 包惠南. 《文化语境与语言翻译》. 北京:中国对外翻译出版公司. 2001. 毕继万. 《世界文化史故事大系——英国卷》. 上海:上海外语教育出版社, 2003. 蔡基刚. 《英汉汉英段落翻译与实践》. 上海:复旦大学出版社, 2001. 蔡基刚. 《英汉写作对比研究》. 上海:复旦大学出版社, 2001. 蔡基刚. 《英语写作与抽象名词表达》. 上海:复旦大学出版社, 2003. 曹雪芹、高鄂. 《红楼梦》. 陈定安. 《英汉比较与翻译》. 北京:中国对外翻译出版公司, 1991. 陈福康. 《中国译学理论史稿》(修订本). 上海:上海外语教育出版社. 2000. 陈生保. 《英汉翻译津指》. 北京:中国对外翻译出版公司. 1998. 陈廷祐. 《英文汉译技巧》. 北京:外语教学与研究出版社. 2001. 陈望道. 《修辞学发凡》. 上海:上海教育出版社, 1979. 陈文伯. 《英汉翻译技法与练习》. 北京:世界知识出版社. 1998. 陈中绳、吴娟. 《英汉新词新义佳译》. 上海:上海翻译出版公司. 1990. 陈忠诚. 《词语翻译丛谈》. 北京:中国对外翻译出版公司, 1983. 程希岚. 《修辞学新编》. 吉林:吉林人民出版社, 1984. 程镇球. 《翻译论文集》. 北京:外语教学与研究出版社. 2002. 程镇球. 《翻译问题探索》. 北京:商务印书馆, 1980. 崔刚. 《广告英语》. 北京:北京理工大学出版社, 1993. 单其昌. 《汉英翻译技巧》. 北京:外语教学与研究出版社. 1990. 单其昌. 《汉英翻译讲评》. 北京:对外贸易教育出版社. 1989. 邓炎昌、刘润清. 《语言与文化——英汉语言文化对比》. 北京:外语教学与研究出版社, 1989. 丁树德. 《英汉汉英翻译教学综合指导》. 天津:天津大学出版社, 1996. 杜承南等,《中国当代翻译百论》. 重庆:重庆大学出版社, 1994. 《翻译通讯》编辑部. 《翻译研究论文集(1894-1948)》. 北京:外语教学与研究出版社. 1984. 《翻译通讯》编辑部. 《翻译研究论文集(1949-1983)》. 北京:外语教学与研究出版社. 1984. . 范勇主编. 《新编汉英翻译教程》. 天津:南开大学出版社. 2006. 方梦之、马秉义(编选). 《汉译英实践与技巧》. 北京:旅游教育出版社. 1996. 方梦之. 《英语汉译实践与技巧》. 天津:天津科技翻译出版公司. 1994. 方梦之主编. 《译学辞典》. 上海:上海外语教育出版社. 2004. 冯翠华. 《英语修辞大全》,北京:外语教学与研究出版社, 1995. 冯庆华. 《文体与翻译》. 上海:上海外语教育出版社, 2002. 冯庆华主编. 《文体翻译论》. 上海:上海外语教育出版社. 2002. 冯胜利. 《汉语的韵律、词法与句法》. 北京:北京大学出版社, 1997. 冯志杰. 《汉英科技翻译指要》. 北京:中国对外翻译出版公司. 1998. 耿占春. 《隐喻》. 北京:东方出版社, 1993.

大数据外文翻译参考文献综述

大数据外文翻译参考文献综述 (文档含中英文对照即英文原文和中文翻译) 原文: Data Mining and Data Publishing Data mining is the extraction of vast interesting patterns or knowledge from huge amount of data. The initial idea of privacy-preserving data mining PPDM was to extend traditional data mining techniques to work with the data modified to mask sensitive information. The key issues were how to modify the data and how to recover the data mining result from the modified data. Privacy-preserving data mining considers the problem of running data mining algorithms on confidential data that is not supposed to be revealed even to the party

running the algorithm. In contrast, privacy-preserving data publishing (PPDP) may not necessarily be tied to a specific data mining task, and the data mining task may be unknown at the time of data publishing. PPDP studies how to transform raw data into a version that is immunized against privacy attacks but that still supports effective data mining tasks. Privacy-preserving for both data mining (PPDM) and data publishing (PPDP) has become increasingly popular because it allows sharing of privacy sensitive data for analysis purposes. One well studied approach is the k-anonymity model [1] which in turn led to other models such as confidence bounding, l-diversity, t-closeness, (α,k)-anonymity, etc. In particular, all known mechanisms try to minimize information loss and such an attempt provides a loophole for attacks. The aim of this paper is to present a survey for most of the common attacks techniques for anonymization-based PPDM & PPDP and explain their effects on Data Privacy. Although data mining is potentially useful, many data holders are reluctant to provide their data for data mining for the fear of violating individual privacy. In recent years, study has been made to ensure that the sensitive information of individuals cannot be identified easily. Anonymity Models, k-anonymization techniques have been the focus of intense research in the last few years. In order to ensure anonymization of data while at the same time minimizing the information