MD5对文件进行摘要加密

MD5对文件进行摘要加密

[摘要]MD5(Message-Digest Algorithm 5)90年代初由MIT Laboratory for computer science 和RSA Data Security inc的Ronald L.Rivest开发出来,经MD2、MD3和MD4发展而来。本文描述了MD5加密算法的原理及程序设计过程与程序实现,在参考RFC1321的基础上,把加密程序做成可视化窗口形式,以方便使用。

[关键词] MD5加密设计实现应用

1. 引言

MD (Message Digest)意为报文摘要。由Ron Riverst 于1990年作为RFC提出,1992年[RFC 1320,1321]公布了MD5算法的细节。其功能是对不定长的报文作出定长的“报文摘要”。

1.1 编写目的

本文描述了怎样实现MD5报文摘要算法的方法。

MD5有这样一个性质,杂凑码中的每一个比特都是所有输入比特的函数,因此获得了很好的混淆效果,从而不可能随机选择两个具有相同杂凑码的报文。

此算法将对输入的任意长度的信息进行计算,产生一个128位长度的“指纹”或“报文摘要”。

1.2 安全性分析

找出两个具有相同杂凑码的报文需要执行O(264)次运算;而寻找具有给定杂凑码的一个报文,要执行O(2128)次运算。

从密码分析的角度来看,要破解MD5运算结果,若用穷尽搜索方法,需进行O(264) 次运算,但用第Ⅱ类生日攻击,分析所需时间要短得多。因此认为MD5易受第Ⅱ类生日攻击的威胁。

1. 3 术语与符号

实现中,一个“字”是32位,一个“字节”是8位。一系列位串可看成是一系列字节的普通形式,其中的连续的8位看成一个字节,高位在前,同理一系列字节串可看成是一系列32位的字,其中每个连续的4个字节当作一个字,低位在前。“当前文件”或“当前文档”指在当前MD5加密程序窗口打开的文件

程序假定一个int型变量占一个“字”的内存空间,一个char型变量占一个“字节”的内存空间。

2. 程序说明

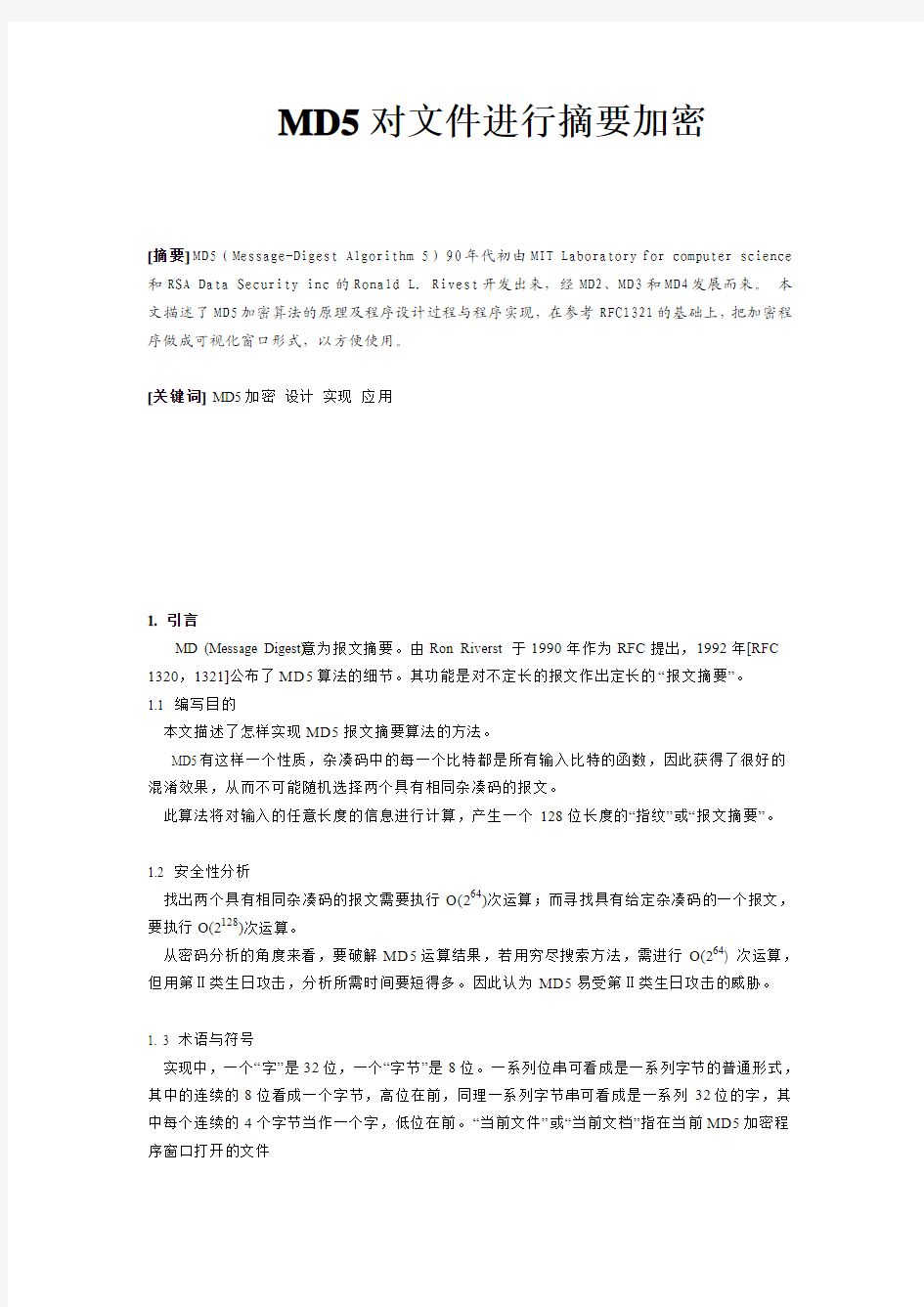

2.1 程序描述

本程序实现了MD5加密技术,对打开的文件或当前编辑的文件进行加密。程序主要通过菜单选项进行操作。

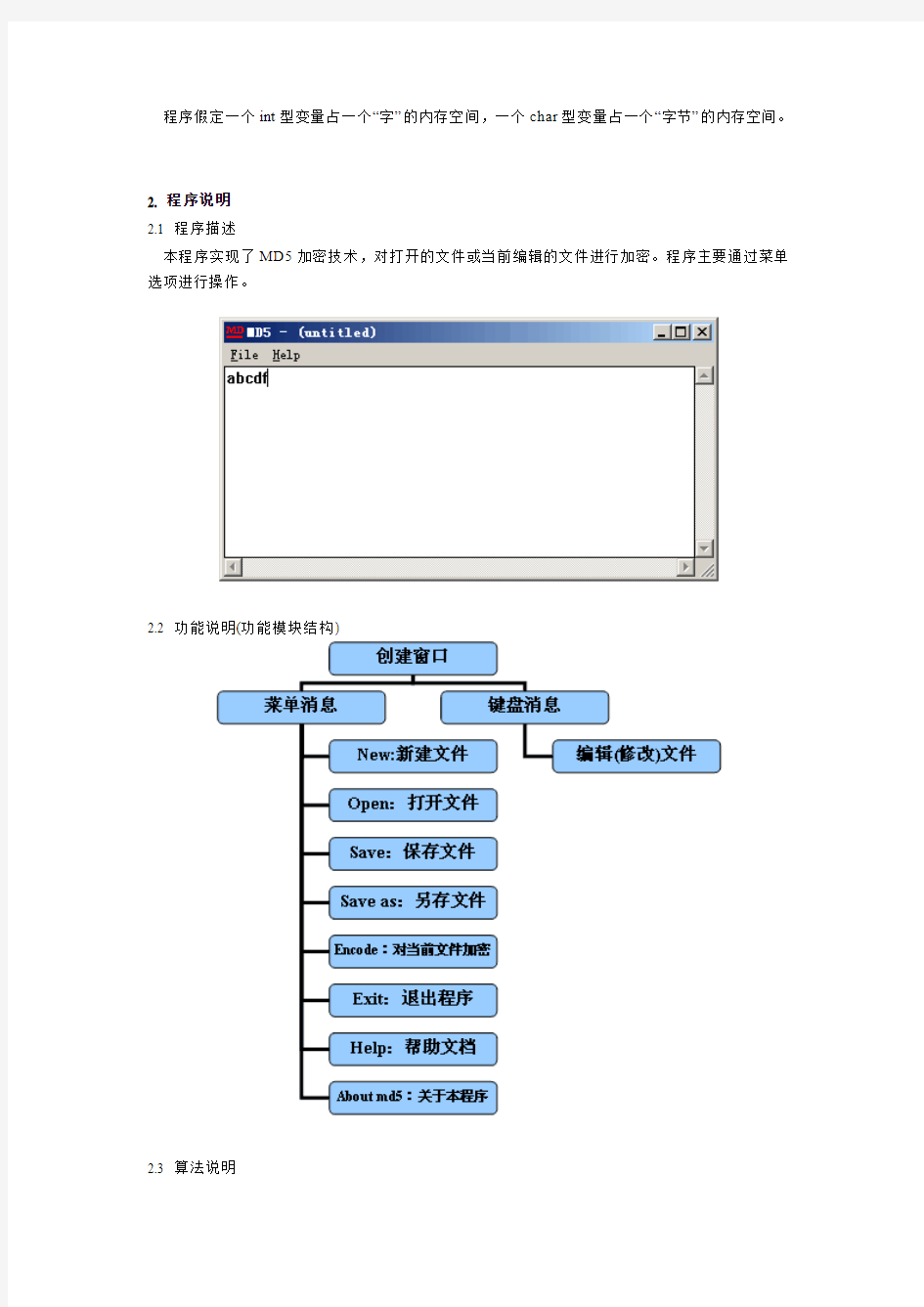

2.2 功能说明(功能模块结构)

2.3 算法说明

MD5加密算法对文件中的内容进行摘要运算,摘要的执行分为以下几个步骤:

第一步,补位:

MD5算法先对输入的数据进行补位,使得数据的长度(以byte为单位)对64求余的结果是56。即数据扩展至LEN=K*64+56个字节,K为整数。

补位方法:补一个1,然后补0至满足上述要求。相当于补一个0x80的字节,再补值为0的字节。这一步里总共补充的字节数为0~63个。

第二步,附加数据长度:

用一个64位的整数表示数据的原始长度(以bit为单位),将这个数字的8个字节按低位的在前,高位在后的顺序附加在补位后的数据后面。这时,数据被填补后的总长度为:LEN =

K*64+56+8=(K+1)*64 Bytes。

第三步,初始化MD5参数:

有四个32位整数变量(A,B,C,D) 用来计算信息摘要,每一个变量被初始化成以下以十六进制数表示的数值,低位的字节在前面。

word A: 01 23 45 67

word B: 89 ab cd ef

word C: fe dc ba 98

word D: 76 54 32 10

低位的字节在前面指的是Little Endian平台上内存中字节的排列方式,而在程序中书写时,要

写成:

A=0x67452301

B=0xefcdab89

C=0x98badcfe

D=0x10325476

第四步,定义四个MD5基本的按位操作函数:

X,Y,Z为32位整数。

F(X,Y,Z) = (X and Y) or (not(X) and Z)

G(X,Y,Z) = (X and Z) or (Y and not(Z))

H(X,Y,Z) = X xor Y xor Z

I(X,Y,Z) = Y xor (X or not(Z))

再定义四个分别用于四轮变换的函数。设Mj表示消息的第j个子分组(从0到15),< FF(a,b,c,d,Mj,s,ti)表示a=b+((a+(F(b,c,d)+Mj+ti)< GG(a,b,c,d,Mj,s,ti)表示a=b+((a+(G(b,c,d)+Mj+ti)< HH(a,b,c,d,Mj,s,ti)表示a=b+((a+(H(b,c,d)+Mj+ti)< I I(a,b,c,d,Mj,s,ti)表示a=b+((a+(I(b,c,d)+Mj+ti)< 第五步,对输入数据作变换。 处理数据,N是总的字节数,以64个字节为一组,每组作一次循环,每次循环进行四轮操作。要变换的64个字节用16个32位的整数数组M[0 ...15]表示。而数组T[1 ... 64]表示一组常数,T 为4294967296*abs(sin(i))的32位整数部分,i的单位是弧度,i的取值从1到64。具体过程如下: /* 设置主循环变量 */ For (i = 0;i< =N/16-1;i++ ) { /*每循环一次,把数据原文存放在16个元素的数组X中. */ For( j = 0;j<=15 ;j++) Set X[j] to M[i*16+j]. AA = A BB = B CC = C DD = D /* 第1轮*/ /* 以 [abcd k s i]表示如下操作 a = b + ((a + F(b,c,d) + X[k] + T) << s) */ /*做以下运算*/ [ABCD 0 7 1] [DABC 1 12 2] [CDAB 2 17 3] [BCDA 3 22 4] [ABCD 4 7 5] [DABC 5 12 6] [CDAB 6 17 7] [BCDA 7 22 8] [ABCD 8 7 9] [DABC 9 12 10] [CDAB 10 17 11] [BCDA 11 22 12] [ABCD 12 7 13] [DABC 13 12 14] [CDAB 14 17 15] [BCDA 15 22 16] /* 第2轮 */ [ABCD 1 5 17] [DABC 6 9 18] [CDAB 11 14 19] [BCDA 0 20 20] [ABCD 5 5 21] [DABC 10 9 22] [CDAB 15 14 23] [BCDA 4 20 24] [ABCD 9 5 25] [DABC 14 9 26] [CDAB 3 14 27] [BCDA 8 20 28] [ABCD 13 5 29] [DABC 2 9 30] [CDAB 7 14 31] [BCDA 12 20 32] /* 第3轮*/ [ABCD 5 4 33] [DABC 8 11 34] [CDAB 11 16 35] [BCDA 14 23 36] [ABCD 1 4 37] [DABC 4 11 38] [CDAB 7 16 39] [BCDA 10 23 40] [ABCD 13 4 41] [DABC 0 11 42] [CDAB 3 16 43] [BCDA 6 23 44] [ABCD 9 4 45] [DABC 12 11 46] [CDAB 15 16 47] [BCDA 2 23 48] /* 第4轮*/ [ABCD 0 6 49] [DABC 7 10 50] [CDAB 14 15 51] [BCDA 5 21 52] [ABCD 12 6 53] [DABC 3 10 54] [CDAB 10 15 55] [BCDA 1 21 56] [ABCD 8 6 57] [DABC 15 10 58] [CDAB 6 15 59] [BCDA 13 21 60] [ABCD 4 6 61] [DABC 11 10 62] [CDAB 2 15 63] [BCDA 9 21 64] /* 然后进行如下操作 */ A = A + AA B = B + BB C = C + CC D = D + DD } 第六步,测试结果。 3. 程序设计 3.1 新建文件 在程序初始化时创建子窗口,含有一个空白文档,并带有滚动条。可以在窗口中进行文本编辑。static HWND hwndEdit ; hwndEdit = CreateWindow (TEXT ("edit"), NULL, WS_CHILD | WS_VISIBLE |WS_HSCROLL | WS_VSCROLL |WS_BORDER| ES_LEFT | ES_MULTILINE | ES_NOHIDESEL | ES_AUTOHSCROLL | ES_AUTOVSCROLL, 0, 0, 0, 0, hwnd, (HMENU) EDITID, hInst, NULL); 设置两个变量用来存放当前文件的路径与文件名。新建文件时把当前文件的内容置为空,并把 当前文档的路径、文件名置为空值。便相当于创建了一人个新文档。 static TCHA R szFileName[MAX_PATH], szTitleName[MAX_PATH] ; SetWindowText (hwndEdit, TEXT ("\0")) ; szFileName[0] = '\0' ; szTitleName[0] = '\0' ; 在对当前文档进行置空之前还必须先询问是否保存当前文件,根据用户选项进行保存或放弃保存操作。 short AskAboutSave (HWND hwnd, TCHA R * szTitleName); 3.2 打开文件 当打开一个文件时,先要初始化一个OPENFILENAME结构(全局或静态),用于存储打开、保存文件时的一些信息。程序中这个结构在创建窗口时对其进行初始化。 static OPENFILENAME ofn ; void PopFileInitialize (HWND hwnd) { static TCHAR szFilter[] = TEXT ("Text Files (*.TXT)\0*.txt\0")\ TEXT ("ASCII Files (*.ASC)\0*.asc\0") \ TEXT ("All Files (*.*)\0*.*\0\0") ; ofn.lStructSize = sizeof (OPENFILENAME) ; ofn.hwndOwner = hwnd ; ofn.hInstance = NULL ; ofn.lpstrFilter = szFilter ; ofn.lpstrCustomFilter = NULL ; ofn.nMaxCustFilter = 0 ; ofn.nFilterIndex = 0 ; ofn.lpstrFile = NULL ; // Set in Open and Close functions ofn.nMaxFile = MAX_PATH ; ofn.lpstrFileTitle = NULL ;// Set in Open and Close functions ofn.nMaxFileTitle = MAX_PATH ; ofn.lpstrInitialDir = NULL ; ofn.lpstrTitle = NULL ; ofn.Flags = 0 ; // Set in Open and Close functions ofn.nFileOffset = 0 ; ofn.nFileExtension = 0 ; ofn.lpstrDefExt = TEXT ("txt") ; ofn.lCustData = 0L ; ofn.lpfnHook = NULL ; 结构中各数据项在调用打开/保存文件对话框时进行设置。要打开一个文件,首先调用“打开文件”对话框函数PopFileOpenDlg(),获取用户输入的文件路径与文件名。程序对文件进行读入操 3.3 保存文件 程序用了一个变量来指示当前文档内容是否有改动,文档的内容进行了改动则bNeedSave置为TRUE。 static BOOL bNeedSave = FA LSE ; 保存文件时调用“保存文件”对话框函数PopFileSaveDlg()获取保存路径与文件名。调用PopFileWrite()函数把文本内容写入硬盘。 if (PopFileSaveDlg (hwnd, szFileName, szTitleName)) { DoCaption (hwnd, szTitleName) ; if (PopFileWrite (hwndEdit, szFileName)) { bNeedSave = FALSE ; return 1 ; } else { OkMessage (hwnd, TEXT ("Could not write file %s"), szTitleName) ; return 0 ; } 3.4 文件加密 文件加密技术实现是本程序的核心。加密工作由MDFile()函数完成。首先获取当前文件内容长度(字节数),然后申请堆空间,把文本内容读入堆空间。 length = GetWindowTextLength (hwndEdit); pstrBuffer = (POINTER) malloc ((length + 1) * sizeof (unsigned char)); GetWindowText (hwndEdit, pstrBuffer, length + 1); 但在本程序中只能显示纯文本格式的文件,而打开其它格式(如EXE、RA R等文件)的文件时不能正确显示,所以可以从硬盘中把原文件读入进行加密,即使文件不能在当前窗口显示,但仍可以对其进行加密。 if (INVALID_HANDLE_VALUE == (hFile= CreateFile (pstrFileName, GENERIC_READ, FILE_SHARE_READ,NULL, OPEN_EXISTING, 0, NULL))) { OkMessage (hwnd, TEXT("could not open file %s"), pstrFileName); exit(1); } length = GetFileSize (hFile, NULL) ; if((pstrBuffer = (POINTER) malloc (length + 2)) == NULL) { OkMessage (hwnd, TEXT("could not get memory"),NULL); exit(1); } ReadFile (hFile, pstrBuffer, length, &dwBytesRead, NULL) ; CloseHandle (hFile) ; pstrBuffer[length] = '\0' ; pstrBuffer[length + 1] = '\0'; 此时,把菜单中的“保存”选项变成不可用的灰色,以免有误操作。 EnableMenuItem(hMenu,IDM_FILE_SA VE,MF_GRA YED); 然后用2.3节描述的算法对文本进行加密,结果存入digest (unsigned char digest[16])数组中。 MD5Update()调用杂凑函数HashFunct()对数据进行变换、加密。对于不足512位的数据,则交给MD5Final()函数补位后再作变换。这里只对64字节整倍数的数据进行变换,尾部不足512位 HashFunct()对输入的64字节(512位)数据进行四轮64次变换,对应2.3节第五步。 HashFunct (unsigned long state[4], unsigned char block[64]); 4. 程序测试 MD5 ("") = d41d8cd98f00b204e9800998ecf8427e MD5 ("a") = 0cc175b9c0f1b6a831c399e269772661 MD5 ("abc") = 900150983cd24fb0d6963f7d28e17f72 MD5 ("message digest") = f96b697d7cb7938d525a2f31aaf161d0 MD5 ("abcdefghijklmnopqrstuvwxyz") = c3fcd3d76192e4007dfb496cca67e13b MD5("ABCDEFGHIJKLMNOPQRSTUVW XYZabcdefghijklmnopqrstuvwxyz0123456789") =d174ab98d277d9f5a5611c2c9f419d9f MD5("123456789012345678901234567890123456789012345678901234567890123456789012345 67890") = 57edf4a22be3c955ac49da2e2107b67a 总结 MD5是一种信息摘要算法,它可以对文件产生一个唯一的MD5验证码。MD5比MD4稍微慢一些,但却更为安全。MD5的典型应用是对一段信息(message)产生信息摘要(message-digest),以防止被篡改。 MD5广泛用于网络传输中,以确认文件的完整性。MD5还可以应用于数字签名中。MD5还广泛用于加密和解密技术上,用MD5加密技术以确认密码是否正确。 资料范本 本资料为word版本,可以直接编辑和打印,感谢您的下载 前沿风雷文档加密软件使用手册 地点:__________________ 时间:__________________ 说明:本资料适用于约定双方经过谈判,协商而共同承认,共同遵守的责任与义务,仅供参考,文档可直接下载或修改,不需要的部分可直接删除,使用时请详细阅读内容 前沿文档安全管理系统[风雷版]管理员使用手册 2011年4月 1.说明 -------------------------------------------------------------------------------------------------------------------- 5 1.1产品概要----------------------------------------------------------------------------------------------------- 5 1.2使用范围----------------------------------------------------------------------------------------------------- 5 2.产品安装-------------------------------------------------------------------------------------------------------------- 5 3.功能使用说明 ------------------------------------------------------------------------------------------------------- 6 3.1控制端设置 ------------------------------------------------------------------------------------------------- 6 3.1.1控制端登陆--------------------------------------------------------------------------------------- 6 3.1.2控制端界面说明 --------------------------------------------------------------------------------- 7 3.1.3我的工作台---------------------------------------------------------------------------------------- 7 3.1.3.1系统公告 --------------------------------------------------------------------------------- 7 3.1.3.2 消息中心 -------------------------------------------------------------------------------- 9 3.1.3.3我的申请 ------------------------------------------------------------------------------- 10 3.1.3.3.1 文档权限申请 -------------------------------------------------------------- 10 3.1.3.3.2 文档解密申请 -------------------------------------------------------------- 12 3.1.3.3.3 计算机离线申请 ----------------------------------------------------------- 12 3.1.3.3.4 邮件外发申请 -------------------------------------------------------------- 13 3.1.3.4 我的审批 ------------------------------------------------------------------------------ 13 3.1.3. 4.1 文档权限申请审批-------------------------------------------------------- 13 3.1.3. 4.2 文档解密申请审批-------------------------------------------------------- 15 3.1.3. 4.3 计算机离线申请审批 ---------------------------------------------------- 15 3.1.3. 4.4 邮件外发申请审批-------------------------------------------------------- 16 3.1.3.5我的帐号 ------------------------------------------------------------------------------- 16 3.1.3.5.1 个人信息--------------------------------------------------------------------- 16 3.1.3.5.2 密码修改--------------------------------------------------------------------- 17 3.1.4 安全策略 ---------------------------------------------------------------------------------------- 18 3.1. 4.1 基础配置 ------------------------------------------------------------------------------ 18 3.1. 4.1.1 受控应用配置 -------------------------------------------------------------- 18 3.1. 4.1.2文档密级管理 --------------------------------------------------------------- 19 3.1. 4.2 策略配置 ------------------------------------------------------------------------------ 19 3.1. 4.2.1部门策略配置 --------------------------------------------------------------- 19 3.1. 4.2.2 文档单独授权管理----------------------------------------------------------- 23 3.1. 4.3安全管理 --------------------------------------------------------------------------------- 23 3.1. 4.3.1手动离线注册 ------------------------------------------------------------------ 23 3.1. 4.3.2 计算机扫描加解密----------------------------------------------------------- 24 3.1. 4.3.2.1 扫描文件后辍管理-------------------------------------------------- 25 3.1. 4.3.2.2 计算机扫描任务列表----------------------------------------------- 25 3.1. 4.3.3 卸载密码管理 ----------------------------------------------------------------- 26 3.1. 4.4 匿名用户安全管理-------------------------------------------------------------------- 27 3.1.5 系统设置------------------------------------------------------------------------------------------ 27 3.1.5.1 基本配置--------------------------------------------------------------------------------- 27 3.1.5.1.1 系统全局参数配置----------------------------------------------------------- 27 1 引言 随着计算机信息技术的蓬勃发展,作为信息采集、存储、处理和传输的媒体,计算机及网络应用逐步延伸到社会生活的方方面面。当人类越来越感受到计算机系统功能的强大,不得不感叹于信息技术带来的方便快捷的同时,各种忧虑也渐渐产生:已经习惯性依赖于计算机的人们离开它还能生存吗?信息战将对国防安全、军事领域产生什么影响?信息诈骗和其他信息犯罪将如何改变人们的日常生活? 这些问题都属于计算机信息安全的范畴。 起初,计算机系统的安全主要是指硬件的安全保护。随着信息所发挥的价值日益为人们所了解,人们的目光转移到在计算机系统中存储、传输的信息的安全,包括防止信息泄漏和非法慕改等。数据库集中存放和管理大量信息,其安全性对于整个计算机信息系统至关重要。为了保证数据安全,人们在不同层面运用了各种安全措施,这些防范措施分别可以在一定程度上防止某种安全威胁。但是,在操作系统、数据库和网络的层层防护之下,仍然无法保证数据库数据的安全。因为通常数据库中的数据最终是以文件形式存储在计算机上的,这些文件大部分是多个用户可读可写的,一旦网上黑客通过某种途径进入系统就可以直接读取数据文件或存储介质,从中窃取数据或利用非法软件篡改数据库文件内容。近几年,类似案件在世界范围内频繁出现。因此计算机信息安全人员和数据库开发商们不得不求助于另外一种安全措施一一加密技术。 1.1 课题现状 密码学是一门古老而深奥的学科,对一般人来说是非常陌生的。长期以来,只在很小的范围内使用,如军事、外交、情报等部门。计算机密码学是研究计算机信息加密、解密及其变换的科学,是数学和计算机的交叉学科,也是一门新兴的学科。随着计算机网络和计算机通讯技术的发展,计算机密码学得到前所未有的重视并迅速普及和发展起来。在国外,它已成为计算机安全主要的研究方向。 数据库系统的安全问题是信息系统安全的一个大问题。由于数据库系统中集中存储了大量的信息,而且数据库的最大特点是实现数据的共享,其中必然带来数据库的安全性问题。数据库中放置了组织、企业、个人的大量数据,其中许多数据可能是非常关键的、机密的或者涉及隐私的。例如军事秘密、国家机密、科研数据、市场分析、营销策略、销售计划、客户档案、医疗档案、银行储蓄数据等。数据拥有者往往只容许一部分人访问这些数据,如果数据库管理系统不能严格的保护数据库中的数据的数 亿赛通加密软件操作说明 1 客户端登录 【登录】 用鼠标右键单击客户端图标,选择【登录用户】,弹出【登录用户】窗口,在【用户ID】输入框中填写正确的用户ID,在【密码】输入框中填写正确的密码,用户ID、密级填写完毕后,点击【确定】按钮,完成登录。如下图1所示。 图1 图2 如果用户ID或者密码填写不正确,提示用户密码不正确。如上图2所示。【注销】 用鼠标右键单击客户端图标,选择【注销用户】,如下图3所示,弹出提示窗口,如下图4所示,点击【确定】,完成用户注销。 图3 图4 【修改密码】 用鼠标右键单击客户端图标,选择【修改密码】,弹出修改密码的窗口,在旧密码输入框中,填写原密码,在新密码、确认密码中填写新密码,点击【确定】后,提示密码修改成功。如下图5所示。 图5 图6 用户在没有登录时,直接修改密码,修改完成后,用户可以直接登录成功。【策略更新】当服务端下发新的策略或者策略发生变化时,客户端需要更新策略。 操作步骤:用鼠标右键单击客户端图标,选择【更新策略】,更新的策略即可生效。如上图6所示。 2 Web页面登录 启动浏览器,在地址栏中输入服务器的IP地址。就可以进入服务器欢迎界面。如图所示:(我们公司地址为:http://192.168.1.251) 点击“进入”,页面跳转到登录界面。如图所示: 输入用户ID和密码后点击登录按钮就可以登录服务器了,第一次登录使用默认密码登录。 3 业务申请与审批 输入正确的用户名和密码后就可以在web方式进行业务申请,一般用户主要有离线申请、解密申请和邮件外发解密申请。如图所示: 3.1离线申请 【功能描述】 当客户端离线、脱离服务器,想要正常操作CDG文档,可以申请离线。 申请离线的用户有时长和次数限制,在限定的时间和次数内,用户可以 正常操作。 时间、次数超出后,用户的文档就没有权限打开了。如果想继续操作文档,需要再次申请离线时长和次数。 【操作步骤】 1)用鼠标右键单击客户端图标,选择【业务申请】栏下的【离线申请】, 如下图所示,弹出离线申请的窗口,如下图所示,用户在离线申请窗口中输入申请时长,在备注中输入申请理由,点及确定,离线申请提交成功。 2)管理员审批通过后,用户的客户端会收到一个冒泡提示信息:“恭喜!管 理员已同意你的离线申请!”,如下图左所示,客户端就可以离线操作了。 图左图右 详解加密技术概念、加密方法以及应用 随着网络技术的发展,网络安全也就成为当今网络社会的焦点中的焦点,几乎没有人不在谈论网络上的安全问题,病毒、黑客程序、邮件炸弹、远程侦听等这一切都无不让人胆战心惊。病毒、黑客的猖獗使身处今日网络社会的人们感觉到谈网色变,无所适从。 但我们必需清楚地认识到,这一切一切的安全问题我们不可一下全部找到解决方案,况且有的是根本无法找到彻底的解决方案,如病毒程序,因为任何反病毒程序都只能在新病毒发现之后才能开发出来,目前还没有哪能一家反病毒软件开发商敢承诺他们的软件能查杀所有已知的和未知的病毒,所以我们不能有等网络安全了再上网的念头,因为或许网络不能有这么一日,就象“矛”与“盾”,网络与病毒、黑客永远是一对共存体。 现代的电脑加密技术就是适应了网络安全的需要而应运产生的,它为我们进行一般的电子商务活动提供了安全保障,如在网络中进行文件传输、电子邮件往来和进行合同文本的签署等。其实加密技术也不是什么新生事物,只不过应用在当今电子商务、电脑网络中还是近几年的历史。下面我们就详细介绍一下加密技术的方方面面,希望能为那些对加密技术还一知半解的朋友提供一个详细了解的机会! 一、加密的由来 加密作为保障数据安全的一种方式,它不是现在才有的,它产生的历史相当久远,它是起源于要追溯于公元前2000年(几个世纪了),虽然它不是现在我们所讲的加密技术(甚至不叫加密),但作为一种加密的概念,确实早在几个世纪前就诞生了。当时埃及人是最先使用特别的象形文字作为信息编码的,随着时间推移,巴比伦、美索不达米亚和希腊文明都开始使用一些方法来保护他们的书面信息。近期加密技术主要应用于军事领域,如美国独立战争、美国内战和两次世界大战。最广为人知的编码机器是German Enigma机,在第二次世界大战中德国人利用它创建了加密信息。此后,由于Alan Turing和Ultra计划以及其他人的努力,终于对德国人的密码进行了破解。当初,计算机的研究就是为了破解德国人的密码,人们并没有想到计算机给今天带来的信息革命。随着计算机的发展,运算能力的 亿赛通加密软件操作说明 精编 Lele was written in 2021 亿赛通加密软件操作说明 1 客户端登录 【登录】 用鼠标右键单击客户端图标,选择【登录用户】,弹出【登录用户】窗口,在【用户ID】输入框中填写正确的用户ID,在【密码】输入框中填写正确的密码,用户ID、密级填写完毕后,点击【确定】按钮,完成登录。如下图1所示。 图1 图2 如果用户ID或者密码填写不正确,提示用户密码不正确。如上图2所示。 【注销】 用鼠标右键单击客户端图标,选择【注销用户】,如下图3所示,弹出提示窗口,如下图4所示,点击【确定】,完成用户注销。 图3 图4 【修改密码】 用鼠标右键单击客户端图标,选择【修改密码】,弹出修改密码的窗口,在旧密码输入框中,填写原密码,在新密码、确认密码中填写新密码,点击【确定】后,提示密码修改成功。如下图5所示。 图5 图6 用户在没有登录时,直接修改密码,修改完成后,用户可以直接登录成功。 【策略更新】当服务端下发新的策略或者策略发生变化时,客户端需要更新策略。 操作步骤:用鼠标右键单击客户端图标,选择【更新策略】,更新的策略即可生效。如上图6所示。 2 Web页面登录 启动浏览器,在地址栏中输入服务器的IP地址。就可以进入服务器欢迎界面。如图所示:(我们公司地址为: ,页面跳转到登录界面。如图所示: 输入用户ID和密码后点击登录按钮就可以登录服务器了,第一次登录使用默认密码登录。 3 业务申请与审批 输入正确的用户名和密码后就可以在web方式进行业务申请,一般用户主要有离线申请、解密申请和邮件外发解密申请。如图所示: 离线申请 【功能描述】 当客户端离线、脱离服务器,想要正常操作CDG 文档,可以申请离线。 申请离线的用户有时长和次数限制,在限定的时 间和次数内,用户可以正常操作。 时间、次数超出后,用户的文档就没有权限打开了。如果想继续操作文档,需要再次申请离线时长和次数。 【操作步骤】 1)用鼠标右键单击客户端图标,选择【业务申请】栏下 的【离线申请】,如下图所示,弹出离线申请的窗口,如下图所示,用户在离线申请窗口中输入申请时长,在备注中输入申请理由,点及确定,离线申请提交成功。 对称式加密技术和非对称式加密技术毕业论文目录 1、引 言 ..................................................................... .. (2) 1.1 加密的由 来 ..................................................................... (2) 1.2 加密的概 念 ..................................................................... (3) 1.3加密的理 由 ..................................................................... ............................ 3 2、加密技术分 析 ..................................................................... .. (4) 2.1对称式加密技 术 ..................................................................... .. (4) 2.1.1 描 述 ..................................................................... . (4) 2.1.2对称加密算法分 析 ..................................................................... (4) 2.2 非对称加密技 术 ..................................................................... . (6) 2.2.1 描 述 ..................................................................... . (6) 2.2.2目的和意义...................................................................... .. (7) 2.2.3 RSA公钥加密技 术 ..................................................................... ..... 7 3、具体设 计 ..................................................................... (10) 3.1设计介 绍 ..................................................................... . (10) 3.2设计的代 码 ..................................................................... ...........................14 4、DES算法深入研 本科毕业论文 题目MD5加密技术在信息管理系统中的应用 系别信科系 专业班级计科1108 姓名 指导教师 2015年4月1日 内容摘要 信息的安全性已成为全社会关心问题,密码学研究也越来越被人所关注,而单向散列(Hash)函数是现代密码学的核心,最常见的散列算法有MD5、SHA、和Snefru,MD5是当今非常流行的优秀的典型Hash加密技术。针对当前网站建设和系统开发中用户信息等重要数据的安全问题,主要研究能够给用户密码进行加密的MD5算法。MD5是一个比较古老的算法,经常广泛地应用于安全领域。例如在UNIX系统中用户的密码就是通过MD5算法经过加密才存储在文件系统中。在用户登录输入密码的时候,系统就自动把用户输入的密码计算成为MD5值,然后再去与保存在系统文件中的MD5值进行比较,最后确定用户输入的密码是否正确。 本文通过对MD5加密算法的深入研究,介绍了MD5算法的特性、算法原理及其算法流程,并给出MD5算法在一个具体信息管理系统中的实际应用,通过实际应用中测试出的结果得出MD5算法是一种非常安全和易用的加密 算法。 关键词:MD5;加密算法;信息系统 Abstract Information security has become a problem of the whole society to care for, cryptography research was increasingly concerned, and one-way hash (Hash) function is the core of modern cryptography, the most common hashing algorithms MD5, SHA, and Snefru, MD5 is very popular in today's typical good Hash encryption technology. Website for the current security issues and user information systems development and other important data, the main research can give users the MD5 algorithm to encrypt passwords. MD5 algorithm is a relatively old, often widely used in the field of security. For example, in a UNIX system user's password is encrypted through the MD5 algorithm was stored in the file system. User login password, the system will automatically calculate the user to enter a password to become MD5 value, and then go with the MD5 value is stored in a system file compare, and finally determine the user entered password is correct. Through in-depth study of the MD5 encryption algorithm, and describes the characteristics of the MD5 algorithm, the algorithm principle and algorithm flow, and the practical application of the MD5 algorithm is given in a specific information management system, through the practical application of the results obtained in the test MD5 algorithm is a very safe and easy to use encryption algorithm. Keywords:MD5;encryption algorithm; information systems 目录 一超级加密3000软件介绍 二超级加密3000安装方法 三超级加密3000卸载方法 四超级加密3000功能和使用方法 1 数据加密 2 数据解密 3 数据粉碎 4 文件夹保护 A 文件夹加密码 B 文件夹隐藏 C 文件夹伪装 D 打开文件夹 E 解除保护 5 磁盘保护 6 高级设置 7 注销本机 一超级加密3000软件介绍 超级加密3000是一款适用于windows系统的加密软件,具有文件夹加密、文件加密、磁盘保护、数据粉碎、文件夹伪装等功能。 二超级加密3000安装方法: 1 在超级加密3000官方下载页面,下载软件安装包。 2 下载后,双击运行软件安装包(se3000setup.exe),依次点击“下一步”完成软件安装。 3 软件安装成功后,默认情况下会自动打开软件。在以后的使用过程中,可以直接双击桌面上软件的快捷方式,或点击开始-所有程序-找到超级加密3000,运行软件。 三超级加密3000卸载方法: 1 点击“开始”,选择“所有程序” 2 在所有程序里面找到“超级加密3000”,点击“超级加密3000”文件夹,在下拉列表中选择“删除超级加密3000” 3 在弹出的超级加密3000卸载向导的窗口中点击“是”,就可以成功卸载软件了。 4 也可以在控制面板中的程序和功能(Win7/8/10, XP系统是“添加/删除程序”)中删除软件。 四、超级加密3000功能和使用方法: 1 数据加密: 1)功能说明:对文件夹或者文件加密。打开加密后的数据需要输入正确密码(打开全面加密文件夹不需要输入密码,但打开里面的每个文件都需要输入密码),并且防删除防复制防移动。 2)使用方法:方法一:在需要加密的数据上单击鼠标右键,在弹出菜单中选择“超级加密”,然后在弹出的加密窗口中设置加密密码,并选择加密类型,点击“加密”。 实现文件简单的加密和解密 摘要 随着信息社会的到来,人们在享受信息资源所带来的巨大的利益的同时,也面临着信息安全的严峻考验。信息安全已经成为世界性的现实问题,信息安全问题已威胁到国家的政治、经济、军事、文化、意识形态等领域。同时,信息安全也是人们保护个人隐私的关键,是社会稳定安全的必要前提条件。 信息安全是一个综合性的交叉学科领域,广泛涉及数学、密码学、计算机、通信、控制、人工智能、安全工程、人文科学等诸多学科,是近几年迅速发展的一个热点学科领域。信息对抗和网络安全是信息安全的核心热点,它的研究和发展又将刺激、推动和促进相关学科的研究与发展。现今,加密是一种保护信息安全性最有效的方法。密码技术是信息安全的核心技术。 本文是一篇关于文件简单加密和解密软件——文件管家的毕业设计论文:用AES 算法实现文件的加密和解密,用MD5实现文件校验功能,用覆盖技术实现文件粉碎功能;并且设计了一套完整的注册码验证体系,防止软件被逆向,从而保护软件的安全。 关键词:文件;加密;解密;粉碎;反逆向;AES Simple implementation file encryption and decryption Abstract With the arrival of the information society, people not only enjoy the enormous benefits of information resources, but also face the severe challenges of information security. Information security has become a worldwide problem. The problem has become a threat to the political, economic, military, cultural, ideological and other aspects of a country. Meanwhile, the information security is the key of protecting individual privacy and the prerequisite for social stability and security. Information security is a comprehensive interdisciplinary field, involving a wide range of disciplines such as mathematics, cryptography, computer, communications, control, artificial intelligence, security, engineering, humanities and so on, It has been being a hot subject with rapid development. Information countermeasure and network security is a core focus, whose research and developments will stimulate and accelerate the study and progress of related disciplines. So far, the password to information security technology is the most effective method. Cryptography is the core technology of information security. This article is about a software named File Manager, which can simply encrypt and decrypt files. The software uses AES algorithm to encrypt and decrypt files, MD5 to check the files, and overlay technique to achieve the feature of file shredder. Meanwhile, there is a complete set of design registration code verification system, which is used to protect the software from reverse, thus to protect the security of the software. Key words:file; encrypt; decrypt; shredder; Anti-Reverse; AES 大势至共享文件夹管理软件、共享文件加密软件V2.0使用手册 作者:大势至日期:2014.12.29 大势至共享文件夹管理软件(下载地址:https://www.360docs.net/doc/5217407131.html,/soft/appid/57271.htm l)是一款专门用于管理共享文件访问情况的专门软件,通过将本系统部署在单位局域网设置共享的电脑或服务器上,就可以完全控制局域网用户对服务器共享文件的访问,全面保护共享文件的安全,保护单位无形资产和商业机密。 大势至共享文件夹管理软件基于B/S架构,同时基于纯绿色免安装设计,只需要将本程序复制在设置了共享的电脑或服务器上即可使用,局域网其他电脑不需要安装,也不需要调整网络结构,只需要点点鼠标就可以完全实现各种访问控制功能。具体使用方法如下: 首先,在对共享文件进行保护之前,我们需要先停止共享,因为共享文件一旦被共享后就会因为处于被使用状态而无法对文档进行加密保护。因此,如果我们已经共享了共享文件,则需要先停止,如下图所示: 图:对文档保护之前需要停止共享,否则无法加密保护 然后,我们在“大势至共享文件夹管理软件”中点击“浏览”,然后找到我们想要加密的共享文件夹,选中,然后点击“确定”,如下图所示: 点击“确定”之后,共享文件夹就被添加到软件界面上要保护的文件或文件夹路径了,然后同时在左侧的“用户列表”这里也就出现当前电脑或服务器上所有的用户账户,这里你可以根据自己的需要鼠标点击某个账户(或者不点击,则默认是所有用户),然后在右侧的“访问共享文件权限设置”,你就可以勾选想要赋予用户访问共享文件的各种权限了。软件默认只开启了“读取”权限,则就意味着所有访问共享文件的用户都只能打开、读取共享文件,而不能进行复制、修改、剪切、重命名、打印等其他各种操作。例如,你可以在左侧的“用户列表”这里鼠标点击“Administrator”账户,然后右边勾选权限相应的权限(比如复制、修改、删除等),则就意味着你允许“Administrator”账户就具有了上述权限;而此时,你如果没有点击下面的“PC”账户,则意味着它依然只有“读取”权限,除非你选中它并为其勾选后面的相应权限。选中了用户名和对应的共享文件访问权限之后,你还需要点击下面的 “保护”,这样就完成了对共享文件的加密保护。如下图所示: SHJ0902加密机使用手册 广州江南科友科技股份有限公司 2010-01 目录 第一章支付服务密码机简介 (4) 1.1密码机的功能 (4) 1.2密码机的技术特点 (4) 1.3密码机的技术指标 (5) 1.4密码机的外形结构 (5) 第二章支付服务密码机的使用 (6) 2.1密码机的配套清单 (6) 2.2密码机的安装 (7) 2.2.1安装步骤 (7) 2.2.2密码机的初始化 (7) 2.2.3注入密钥 (7) 2.3密码机各部分的说明 (8) 2.3.1IC卡插座 (8) 2.3.2密钥销毁锁 (8) 2.3.3机仓后部的锁 (8) 2.3.4蜂鸣器 (8) 2.4密码机的接口 (8) 2.5注意事项 (9) 第三章密钥管理哑终端使用说明 (10) 3.1使用说明 (10) 第四章加密机配置 (11) 4.1设置加密机IP (11) 4.2查看、添加和删除客户端IP (11) 4.3设置加密常用设置 (12) 4.4查看加密机IP地址、网关和子网掩码 (12) 第五章超级管理员,管理员和维护权限 (13) 5.1加密机权限分类 (13) 5.2进入相应管理权限状态 (13) 5.3超级管理员,管理员以及维护员的权限。 (13) 5.3.1 超级管理员权限 (13) 5.3.2 管理员权限 (13) 5.3.3 维护员管理员权限 (14) 5.5制作三种权限卡 (14) 5.5.1 IC卡的格式化 (14) 5.5.2超级管理员卡的制作 (15) 4.5.3管理员权限卡的制作 (17) 5.5.4维护员权限卡的制作 (18) 第六章密钥注入 (19) 6.1加载主密钥 (19) 6.2注入功能密钥 (20) 6.2.1产生随机的功能密钥 (20) 6.2.2产生密钥命令FK。 (21) 6.2.3明文分量类索引密钥注入 (22) 附录 (24) 附录1所有终端命令功能表 (24) 附录2LMK表 (25) 附录3密钥类型表 (27) 河南科技大学毕业设计(论文) 题目:__RSA加密算法的分析与实现__ 摘要 随着信息产业的迅速发展,人们对信息和信息技术的需要不断增加,信息安全也显得越来越重要。基于对网络传输数据安全性的考虑,保障网络信息安全的加密产品具有广泛的应用前景,密码技术则是保障信息安全的一个重要手段。密码学是信息安全技术的核心,现代密码体制分为公钥体制和私钥体制两大类:私钥体制又称单钥体制,其加密密钥和解密密钥相同;公钥体制又称为双钥体制,其加、解密密钥不同,可以公开加密密钥,而仅需保密解密密钥,从而具有数字签名、鉴别等新功能,被广泛应用于金融、商业等社会生活各领域。RSA是目前公认的在理论和实际应用中最为成熟和完善的一种公钥密码体制,不仅可以进行加密,还可以用来进行数字签名和身份验证,是公钥密码体制的代表。大数模幂乘运算是实现RSA等公钥密码的基本运算,该算法存在的问题是在实现时耗时太多,这也是制约其广泛应用的瓶颈。 本论文的第一章介绍了国内外密码学和RSA的有关动态以及本论文的意义,第二章介绍密码学的有关知识,第三章对RSA算法进行分析、介绍,第四章是RSA 加密与解密的实现的代码和测试,第五章对本课题的结论。最后是致谢和参考文献。 关键词:密码学,RSA公钥密码体制,信息安全 ABSTRACT With the rapid development of IT technology, people depend on it increasingly, As a result, information security is getting more and more important. Meanwhile, Products that ensure network information show a great prospect due to the importance .Of transmitting data by network safely, and as an important means of information Security, cryptography must be lifted.Cryptography is the core of the information security. Modern cryptograph is, Divided into the public key system and the private key system. The private key system, Is also called the single key system, in which the encryption process is the same as the. Decryption process. The public key system is also called the double key system, Where the encryption process is different with the decryption process. Since the Public key system can publish its public key and keep its private key secret, it has, Many new applications such as the digital signature and authentication, which is. ideally used in every field of the society.Among the various public key cryptosystem, RSA algorithm is the best choice in, Both theory and application, and it is open used in digital signature and identificationSystem. Modular exponentiation and modular multiplication are the basic algorithms. For implementing the public key algorithms such as RSA, etc. However the, Time-consuming modulo exponentiation computation, which has always been the, Bottle-neck of RSA restricts its wider application. The first chapter introduces the domestic and foreign progress of cryptograph; The RSA related tendency as well as the meaning of the research. The second chapter Explains cryptograph. The third chapter describes and analyzes the RSA algorithm. The前沿风雷文档加密软件使用手册

毕业设计(论文)-数据库加密系统的设计与实现

亿赛通加密软件操作说明

详解加密技术概念、加密方法以及应用-毕业论文外文翻译

亿赛通加密软件操作说明精编

对称式加密技术和非对称式加密技术 毕业论文

MD5加密技术在信息管理系统中的应用毕业设计论文

超级加密3000用户使用手册

实现文件简单的加密和解密学士学位论文

大势至共享文件夹管理软件、共享文件加密软件V2.0使用说明

加密机使用手册

RSA加密算法的分析与实现毕业设计论文