专业技术人员网络安全知识提升(测试答案)

专业技术人员网络安全知识提升(培训答案)

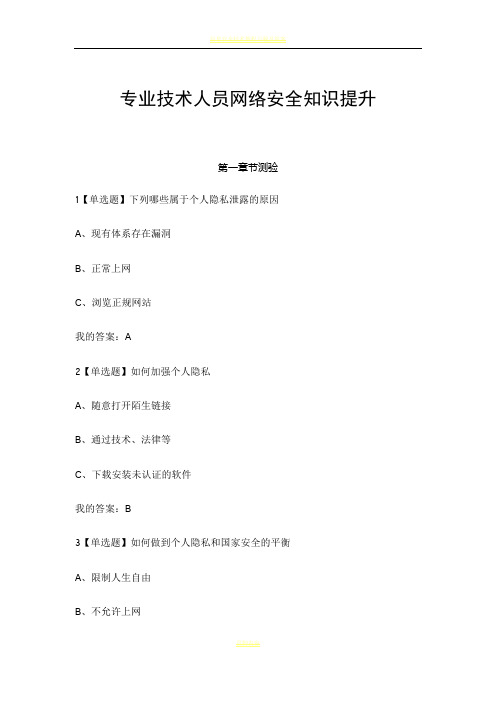

专业技术人员网络安全知识提升第一章节测验1【单选题】下列哪些属于个人隐私泄露的原因A、现有体系存在漏洞B、正常上网C、浏览正规网站我的答案:A2【单选题】如何加强个人隐私A、随意打开陌生链接B、通过技术、法律等C、下载安装未认证的软件我的答案:B3【单选题】如何做到个人隐私和国家安全的平衡A、限制人生自由B、不允许上网C、有目的有条件的收集信息我的答案:C4【单选题】个人如何取舍隐私信息A、无需关注B、从不上网C、在利益和保护之间寻求平衡点我的答案:C第二章节测验1【单选题】NAP是什么?A、网络点B、网络访问点C、局域网D、信息链接点我的答案:B2【单选题】计算机网络的两级子网指资源子网和______。

A、通信子网B、服务子网C、数据子网D、连接子网我的答案:A3【单选题】OSI参考模型分为几层?A、9B、6C、8D、7我的答案:D4【单选题】网络协议是双方通讯是遵循的规则和___?A、约定B、契约C、合同D、规矩我的答案:A5【单选题】SNMP规定的操作有几种?A、6B、9C、5D、7我的答案:C6【单选题】网络安全主要采用什么技术?A、保密技术B、防御技术C、加密技术D、备份技术我的答案:C7【单选题】从攻击类型上看,下边属于主动攻击的方式是______。

A、流量分析B、窃听C、截取数据D、更改报文流我的答案:D8【单选题】网络安全中的AAA包括认证、记账和()?A、委托B、授权C、代理、D、许可我的答案:B9【单选题】在加密时,有规律的把一个明文字符用另一个字符替换。

这种密码叫?A、移位密码B、替代密码C、分组密码D、序列密码我的答案:B10【单选题】下列哪项属于公钥密码体制?A、数字签名B、DESC、Triple DESD、FEAL N我的答案:A11【单选题】以下哪项为报文摘要的英文缩写?A、MZB、MDC、BMD、BD我的答案:B12【单选题】防火墙位于网络中哪个位置?A、部分网络与外网的结合处B、每个内网之间C、内网和外网之间D、每个子网之间我的答案:A13【单选题】以下哪种技术不属于IPV6的过渡技术?A、位移技术B、双栈技术C、隧道技术D、转换技术我的答案:A第三章节测验1【单选题】数据处理是指从某些已知数据出发,推导加工出一些新的()的过程。

2020专业技术人员网络安全知识提升(测试参考答案)

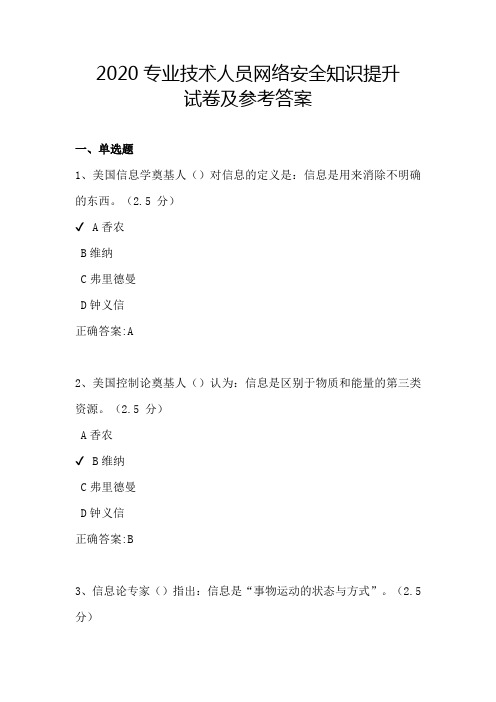

2020专业技术人员网络安全知识提升试卷及参考答案一、单选题1、美国信息学奠基人()对信息的定义是:信息是用来消除不明确的东西。

(2.5 分)✔ A香农B维纳C弗里德曼D钟义信正确答案:A2、美国控制论奠基人()认为:信息是区别于物质和能量的第三类资源。

(2.5 分)A香农✔ B维纳C弗里德曼D钟义信正确答案:B3、信息论专家()指出:信息是“事物运动的状态与方式”。

(2.5 分)A香农B维纳C弗里德曼✔ D钟义信正确答案:D4、()是指事物运动的状态和方式,是事物的一种属性,在引入必要的约束条件后可以形成特定的概念的体系。

(2.5 分)A表现B资产C资源✔ D信息正确答案:D5、信息的()是指:信息普遍存在于自然界、人类社会和人的思维领域。

(2.5 分)✔ A普遍性B无限性C相对性D有序性正确答案:A6、信息的()是指:在整个宇宙时空中,信息是无限的。

(2.5 分) A普遍性✔ B无限性C相对性D有序性正确答案:B7、信息的()是指:信息可以用来消除系统的不定性,增加系统的有序性。

(2.5 分)A普遍性B无限性C相对性✔ D有序性正确答案:D8、信息的()是指:对于同一个事物,不同的观察者所能获得的信息量可能不同。

(2.5 分)A普遍性B无限性✔ C相对性D有序性正确答案:C9、信息具有():信息是可变换的,它可以有不同载体用不同的方法来载荷。

(2.5 分)A时效性✔ B变换性C转化性D传递性正确答案:B10、信息具有():是信息最基本的特征,一传十、十传百;烽火狼烟;语言、文字、书籍(造纸+印刷)、电报、电话、广播、电视、计算机、网络、手机。

(2.5 分)A时效性B变换性C转化性✔ D传递性正确答案:D11、信息具有():信息具有动态性质,一切活的信息都随时间而变化,因此,信息也是有时效的。

(2.5 分)✔ A时效性B变换性C转化性D传递性正确答案:A12、信息具有():信息可以转化,在一定的条件下,信息可以转化为物质、能量。

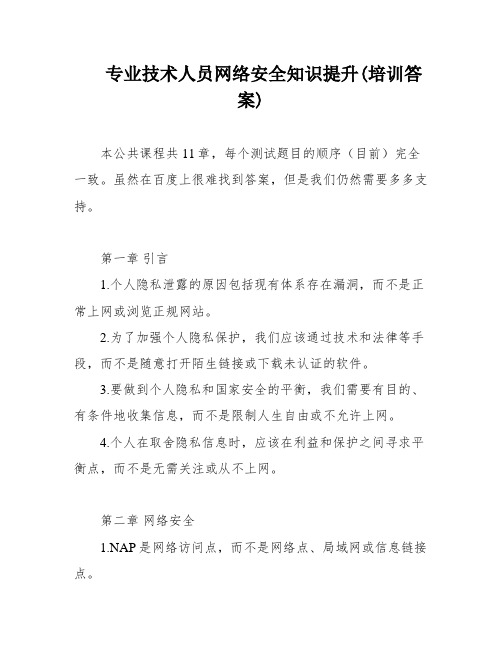

专业技术人员网络安全知识提升(培训答案)

专业技术人员网络安全知识提升(培训答案)本公共课程共11章,每个测试题目的顺序(目前)完全一致。

虽然在百度上很难找到答案,但是我们仍然需要多多支持。

第一章引言1.个人隐私泄露的原因包括现有体系存在漏洞,而不是正常上网或浏览正规网站。

2.为了加强个人隐私保护,我们应该通过技术和法律等手段,而不是随意打开陌生链接或下载未认证的软件。

3.要做到个人隐私和国家安全的平衡,我们需要有目的、有条件地收集信息,而不是限制人生自由或不允许上网。

4.个人在取舍隐私信息时,应该在利益和保护之间寻求平衡点,而不是无需关注或从不上网。

第二章网络安全1.NAP是网络访问点,而不是网络点、局域网或信息链接点。

2.计算机网络的两级子网指资源子网和通信子网,而不是服务子网、数据子网或连接子网。

3.OSI参考模型分为七层,而不是六层、八层或九层。

4.网络协议是双方通讯遵循的规则和约定,而不是契约、合同或规矩。

5.SNMP规定的操作有七种,而不是五种、六种或九种。

6.网络安全主要采用加密技术,而不是保密技术、防御技术或备份技术。

7.从攻击类型上看,更改报文流属于主动攻击的方式,而不是流量分析、窃听或截取数据。

8.网络安全中的AAA包括认证、记账和授权,而不是委托或许可。

9.在加密时,有规律的把一个明文字符用另一个字符替换的密码叫做替代密码,而不是移位密码、分组密码或序列密码。

10.公钥密码体制包括数字签名,而不是DES、Triple DES 或FEAL N。

11.报文摘要的英文缩写是MD,而不是MZ、BM或BD。

12.防火墙位于内网和外网之间的位置,而不是部分网络与外网的结合处、每个内网之间或每个子网之间。

理正确答案:C第三章数据库安全:1.数据处理是指从已知数据中推导并加工出新的数据的过程,其中数据是指数字、文本、图像等信息。

2.数据库系统由数据库、硬件、软件、数据库管理员和用户组成。

3.数据库结构的基础是数据模型,它描述了数据之间的关系和组织方式。

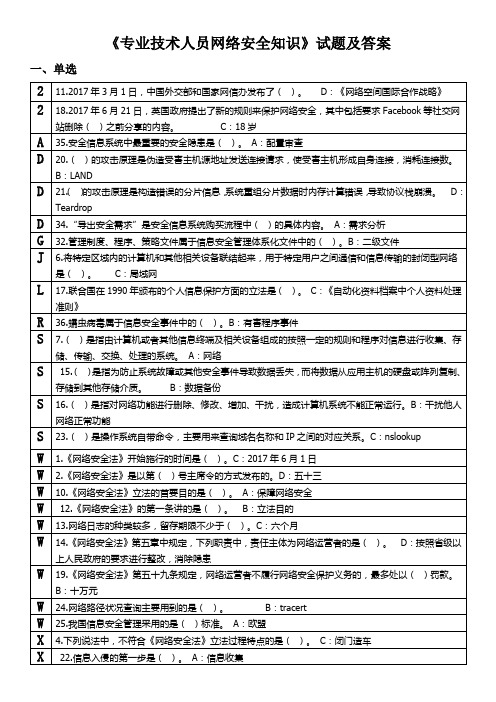

专业技术人员网络安全知识试题及答案

67.关于堆栈,下列表述正确的是()。A:一段连续分配的内存空间B:特点是后进先出C:堆栈生长方向与内存地址方向相反

G

88.国家安全组成要素包括()。A:信息安全B:政治安全C:经济安全D:文化安全

G

91.管理风险的方法,具体包括()。A:行政方法B:技术方法C:管理方法D:法律方法

I

65.IP欺骗的技术实现与欺骗攻击的防范措施包括()。A:使用抗IP欺骗功能的产品B:严密监视网络,对攻击进行报警C:使用最新的系统和软件,避免会话序号被猜出D:严格设置路由策略:拒绝来自网上,且声明源于本地地址的包

W

37.《网络安全法》的意义包括()。A:落实党中央决策部署的重要举措B:维护网络安全的客观需要C:维护民众切身利益的必然要求D:参与互联网国际竞争和国际治理的必然选择

W

38.《网络安全法》第二次审议时提出的制度有()。B:明确重要数据境内存储C:建立数据跨境安全评估制度

W

40.我国网络安全法律体系的特点包括()。A:以《网络安全法》为基本法统领,覆盖各个领域B:部门规章及以下文件占多数C:涉及多个管理部门D:内容涵盖网络安全管理、保障、责任各个方面

J

45.计算机网络包括()。A:互联网B:局域网C:工业控制系统

J

62.拒绝服务攻击方式包括()。A:利用大量数据挤占网络带宽B:利用大量请求消耗系统性能C:利用协议实现缺陷D:利用系统处理方式缺陷

J

64.拒绝服务攻击的防范措施包括()。A:安全加固B:资源控制C:安全设备D:运营商、公安部门、专家团队等

A

92.安全风险的基本概念包括()。A:资产B:脆弱性C:威胁D:控制措施

D

63.典型的拒绝服务攻击方式包括()。A:Ping of death B:SYN Flood C:UDP Flood D:Teardrop

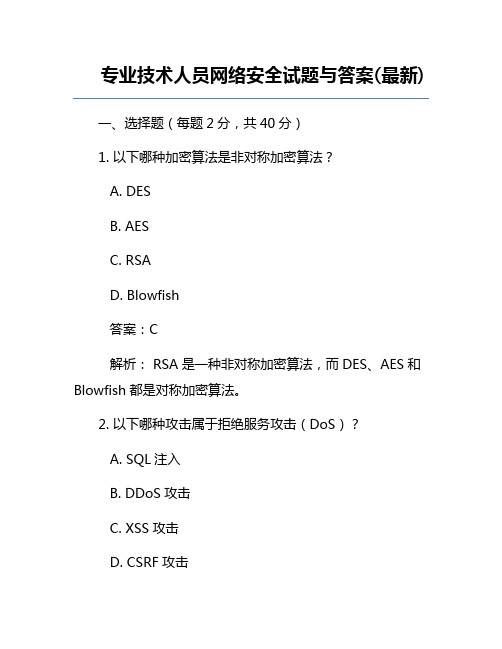

专业技术人员网络安全试题与答案(最新)

专业技术人员网络安全试题与答案(最新)一、选择题(每题2分,共40分)1. 以下哪种加密算法是非对称加密算法?A. DESB. AESC. RSAD. Blowfish答案:C解析: RSA是一种非对称加密算法,而DES、AES和Blowfish都是对称加密算法。

2. 以下哪种攻击属于拒绝服务攻击(DoS)?A. SQL注入B. DDoS攻击C. XSS攻击D. CSRF攻击答案:B解析: DDoS(分布式拒绝服务攻击)是一种典型的拒绝服务攻击,而SQL注入、XSS攻击和CSRF攻击属于其他类型的网络攻击。

3. 以下哪种协议用于安全传输电子邮件?A. SMTPB. IMAPC. POP3D. S/MIME答案:D解析: S/MIME(安全/多用途互联网邮件扩展)是一种用于安全传输电子邮件的协议,而SMTP、IMAP和POP3是普通的邮件传输协议。

4. 以下哪种工具常用于网络嗅探?A. WiresharkB. NmapC. MetasploitD. Burp Suite答案:A解析: Wireshark是一种常用的网络嗅探工具,而Nmap用于网络扫描,Metasploit用于漏洞利用,Burp Suite用于Web应用安全测试。

5. 以下哪种加密方式适用于保护传输中的数据?A. SHA-256B. RSAC. AESD. MD5答案:C解析: AES(高级加密标准)适用于保护传输中的数据,而SHA-256和MD5是哈希函数,RSA是非对称加密算法。

6. 以下哪种攻击方式是通过伪装成合法用户来获取系统访问权限?A. SQL注入B. 社会工程学C. DDoS攻击D. XSS攻击答案:B解析:社会工程学攻击通过伪装成合法用户来获取系统访问权限,而SQL注入、DDoS攻击和XSS攻击是其他类型的网络攻击。

7. 以下哪种协议用于虚拟专用网络(VPN)?A. SSLB. IPsecC. SSHD. FTP答案:B解析: IPsec是一种常用于VPN的协议,而SSL用于安全套接字层,SSH用于安全外壳协议,FTP是文件传输协议。

专业技术人员网络安全知识提升(测试答案)

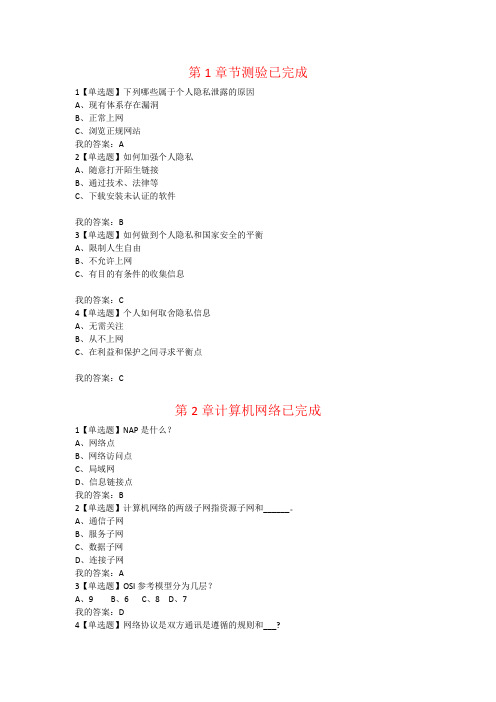

第1章节测验已完成1【单选题】下列哪些属于个人隐私泄露的原因A、现有体系存在漏洞B、正常上网C、浏览正规网站我的答案:A2【单选题】如何加强个人隐私A、随意打开陌生链接B、通过技术、法律等C、下载安装未认证的软件我的答案:B3【单选题】如何做到个人隐私和国家安全的平衡A、限制人生自由B、不允许上网C、有目的有条件的收集信息我的答案:C4【单选题】个人如何取舍隐私信息A、无需关注B、从不上网C、在利益和保护之间寻求平衡点我的答案:C第2章计算机网络已完成1【单选题】NAP是什么?A、网络点B、网络访问点C、局域网D、信息链接点我的答案:B2【单选题】计算机网络的两级子网指资源子网和______。

A、通信子网B、服务子网C、数据子网D、连接子网我的答案:A3【单选题】OSI参考模型分为几层?A、9B、6C、8D、7我的答案:D4【单选题】网络协议是双方通讯是遵循的规则和___?B、契约C、合同D、规矩我的答案:A5【单选题】SNMP规定的操作有几种?A、6B、9C、5D、7我的答案:C6【单选题】网络安全主要采用什么技术?A、保密技术B、防御技术C、加密技术D、备份技术我的答案:C7【单选题】从攻击类型上看,下边属于主动攻击的方式是______。

A、流量分析B、窃听C、截取数据D、更改报文流我的答案:D8【单选题】网络安全中的AAA包括认证、记账和()?A、委托B、授权C、代理、D、许可我的答案:B9【单选题】在加密时,有规律的把一个明文字符用另一个字符替换。

这种密码叫?A、移位密码B、替代密码C、分组密码D、序列密码我的答案:B10【单选题】下列哪项属于公钥密码体制?A、数字签名B、DESC、Triple DESD、FEAL N我的答案:A11【单选题】以下哪项为报文摘要的英文缩写?A、MZC、BMD、BD我的答案:B12【单选题】防火墙位于网络中哪个位置?A、部分网络与外网的结合处B、每个内网之间C、内网和外网之间D、每个子网之间我的答案:C13【单选题】以下哪种技术不属于IPV6的过渡技术?A、位移技术B、双栈技术C、隧道技术D、转换技术我的答案:A第3章节测验已完成1【单选题】数据处理是指从某些已知数据出发,推导加工出一些新的()的过程。

专业技术人员网络安全知识答案

专业技术人员网络安全知识答案网络安全是指通过采取各种措施,保护计算机网络不受未经授权的访问、使用、破坏、干扰或者泄漏敏感信息的行为。

作为专业技术人员,了解和掌握网络安全知识是至关重要的。

以下是一些常见问题和答案,帮助您更好地理解网络安全。

1. 什么是DDoS攻击?DDoS(分布式拒绝服务)攻击是指通过使用多个计算机或设备,同时向目标服务器发送大量的请求,以使服务器无法正常工作或者崩溃。

攻击者可以通过控制一个或多个"僵尸网络",利用其控制的计算机发起攻击。

2. 如何防范DDoS攻击?防范DDoS攻击的方法包括:- 安装防火墙:防火墙可以检测和阻止来自可疑IP地址的流量,减轻攻击的影响。

- 使用入侵检测系统(IDS)和入侵防御系统(IPS):这些系统可以监测和识别来自攻击者的异常流量,并根据预定的规则进行防御。

- 使用负载均衡器:负载均衡器可以将流量分散到多个服务器上,减轻单个服务器的压力。

- 进行容量规划:确保网络基础架构具有足够的带宽和处理能力,以应对潜在的DDoS攻击。

3. 什么是恶意软件?恶意软件是指有恶意意图的计算机程序,旨在未经用户许可或知情的情况下,对计算机或网络系统造成损害。

常见的恶意软件包括病毒、蠕虫、木马、间谍软件等。

4. 如何防范恶意软件?防范恶意软件的方法包括:- 安装可靠的安全软件:例如杀毒软件、防火墙和反间谍软件,定期更新并扫描计算机系统。

- 不打开或下载可疑的附件或链接:避免打开未知寄件人发送的电子邮件附件,或者点击来自不信任网站的链接。

- 及时进行系统和应用程序的安全更新:安全更新常常包含已知漏洞的修补程序,及时更新可以减少受到攻击的风险。

- 谨慎选择和下载软件:只从官方可信的来源下载软件,并且要检查软件是否经过数字签名。

5. 什么是社交工程攻击?社交工程攻击是指通过欺骗和迷惑,利用人性的弱点来获取机密信息或越过安全措施的攻击方式。

攻击者通常会伪装成公认可信的实体(如银行、公司、同事等),以获取目标的敏感信息。

专业技术人员网络安全知识提升章节测验答案

专业技术人员网络安全知识提升答案章节测验1已完成1【单选题】下列哪些属于个人隐私泄露的原因A、现有体系存在漏洞B、正常上网C、浏览正规网站我的答案:A2【单选题】如何加强个人隐私A、随意打开陌生链接B、通过技术、法律等C、下载安装未认证的软件我的答案:B3【单选题】如何做到个人隐私和国家安全的平衡A、限制人生自由B、不允许上网C、有目的有条件的收集信息我的答案:C4【单选题】个人如何取舍隐私信息A、无需关注B、从不上网C、在利益和保护之间寻求平衡点我的答案:C计算机网络2已完成1【单选题】NAP是什么A、网络点B、网络访问点C、局域网D、信息链接点我的答案:B2【单选题】计算机网络的两级子网指资源子网和______。

A、通信子网B、服务子网C、数据子网D、连接子网我的答案:A3【单选题】OSI参考模型分为几层A、9B、6C、8D、7我的答案:D4【单选题】网络协议是双方通讯是遵循的规则和___A、约定B、契约C、合同D、规矩我的答案:A5【单选题】SNMP规定的操作有几种A、6×B、9C、5×D、7我的答案:C6【单选题】网络安全主要采用什么技术A、保密技术B、防御技术C、加密技术D、备份技术我的答案:C7【单选题】从攻击类型上看,下边属于主动攻击的方式是______。

A、流量分析B、窃听C、截取数据D、更改报文流我的答案:D8【单选题】网络安全中的AAA包括认证、记账和()A、委托B、授权C、代理、D、许可我的答案:B9【单选题】在加密时,有规律的把一个明文字符用另一个字符替换。

这种密码叫A、移位密码B、替代密码C、分组密码D、序列密码我的答案:B10【单选题】下列哪项属于公钥密码体制A、数字签名B、DESC、Triple DESD、FEAL N我的答案:A11【单选题】以下哪项为报文摘要的英文缩写A、MZB、MDC、BMD、BD我的答案:B12【单选题】防火墙位于网络中哪个位置A、部分网络与外网的结合处B、每个内网之间C、内网和外网之间D、每个子网之间我的答案:C13【单选题】以下哪种技术不属于IPV6的过渡技术A、位移技术B、双栈技术C、隧道技术D、转换技术我的答案:A章节测验3数据库安全1【单选题】数据处理是指从某些已知数据出发,推导加工出一些新的()的过程。

宁德市公务员培训《专业技术人员网络安全知识提升》章节测验答案

【单选题】下列哪些属于个人隐私泄露的原因∙ A现有体系存在漏洞2【单选题】如何加强个人隐私∙ B通过技术、法律等3【单选题】如何做到个人隐私和国家安全的平衡∙ C有目的有条件的收集信息4【单选题】个人如何取舍隐私信息∙ C在利益和保护之间寻求平衡点计算机网络已完成1【单选题】NAP是什么?A、网络点B、网络访问点C、局域网D、信息链接点我的答案:BA、通信子网B、服务子网C、数据子网D、连接子网我的答案:A3【单选题】OSI参考模型分为几层?A、9B、6C、8D、7我的答案:A4【单选题】网络协议是双方通讯是遵循的规则和___?A、约定B、契约C、合同D、规矩我的答案:B5【单选题】SNMP规定的操作有几种?A、6B、9C、5D、7我的答案:D6【单选题】网络安全主要采用什么技术?A、保密技术B、防御技术C、加密技术D、备份技术我的答案:A7【单选题】从攻击类型上看,下边属于主动攻击的方式是______。

A、流量分析B、窃听C、截取数据D、更改报文流我的答案:B8【单选题】网络安全中的AAA包括认证、记账和()?A、委托B、授权C、代理、D、许可我的答案:D9【单选题】在加密时,有规律的把一个明文字符用另一个字符替换。

这种密码叫?A、移位密码B、替代密码C、分组密码D、序列密码我的答案:B10【单选题】下列哪项属于公钥密码体制?A、数字签名B、DESC、Triple DESD、FEAL N我的答案:A11【单选题】以下哪项为报文摘要的英文缩写?A、MZB、MDC、BMD、BD我的答案:D12【单选题】防火墙位于网络中哪个位置?A、部分网络与外网的结合处B、每个内网之间C、内网和外网之间D、每个子网之间我的答案:CA、位移技术B、双栈技术C、隧道技术D、转换技术我的答案:D1【单选题】数据处理是指从某些已知数据出发,推导加工出一些新的()的过程。

A、文字B、字母C、数据D、笔记我的答案:C2【单选题】数据库系统由()、硬件、软件、数据库管理员和用户组成。

2019《专业技术人员网络安全知识提升》参考答案

2019《专业技术人员网络安全知识提升》参考答案章节测验1已完成1【单选题】下列哪些属于个人隐私泄露的原因•A、现有体系存在漏洞B、正常上网C、浏览正规我的答案:A2【单选题】如何加强个人隐私•A、随意打开陌生B、通过技术、法律等C、下载安装未认证的软件我的答案:B3【单选题】如何做到个人隐私和国家安全的平衡•A、限制人生自由B、不允许上网C、有目的有条件的收集信息我的答案:C4【单选题】个人如何取舍隐私信息•A、无需关注B、从不上网C、在利益和保护之间寻求平衡点我的答案:C计算机网络2已完成1【单选题】NAP是什么?•A、网络点•B、网络访问点•C、局域网D、信息点我的答案:B•A、通信子网B、服务子网C、数据子网D、连接子网我的答案:A3【单选题】OSI参考模型分为几层?•A、9B、6C、8D、7我的答案:D4【单选题】网络协议是双方通讯是遵循的规则和___? •A、约定B、契约C、合同D、规矩我的答案:A5【单选题】SNMP规定的操作有几种?•A、6×B、9C、5×D、7我的答案:C6【单选题】网络安全主要采用什么技术?•A、技术B、防御技术C、加密技术D、备份技术我的答案:C•A、流量分析B、窃听C、截取数据D、更改报文流我的答案:D8【单选题】网络安全中的AAA包括认证、记账和()?•A、委托•B、授权•C、代理、•D、许可我的答案:B9【单选题】在加密时,有规律的把一个明文字符用另一个字符替换。

这种密码叫?•A、移位密码•B、替代密码•C、分组密码•D、序列密码我的答案:B10【单选题】下列哪项属于公钥密码体制?•A、数字签名•B、DES•C、Triple DES•D、FEAL N我的答案:A11【单选题】以下哪项为报文摘要的英文缩写?•A、MZ•B、MD•C、BM•D、BD我的答案:B12【单选题】防火墙位于网络中哪个位置?•A、部分网络与外网的结合处•B、每个网之间•C、网和外网之间•D、每个子网之间我的答案:C13【单选题】以下哪种技术不属于IPV6的过渡技术?•A、位移技术•B、双栈技术•C、隧道技术•D、转换技术我的答案:A章节测验3数据库安全1【单选题】数据处理是指从某些已知数据出发,推导加工出一些新的()的过程。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第1章节测验已完成1【单选题】下列哪些属于个人隐私泄露的原因A、现有体系存在漏洞B、正常上网C、浏览正规网站我的答案:A2【单选题】如何加强个人隐私A、随意打开陌生链接B、通过技术、法律等C、下载安装未认证的软件我的答案:B3【单选题】如何做到个人隐私和国家安全的平衡A、限制人生自由B、不允许上网C、有目的有条件的收集信息我的答案:C4【单选题】个人如何取舍隐私信息A、无需关注B、从不上网C、在利益和保护之间寻求平衡点我的答案:C第2章计算机网络已完成1【单选题】NAP是什么?A、网络点B、网络访问点C、局域网D、信息链接点我的答案:B2【单选题】计算机网络的两级子网指资源子网和______。

A、通信子网B、服务子网C、数据子网D、连接子网我的答案:A3【单选题】OSI参考模型分为几层?A、9B、6C、8D、7我的答案:D4【单选题】网络协议是双方通讯是遵循的规则和___?B、契约C、合同D、规矩我的答案:A5【单选题】SNMP规定的操作有几种?A、6B、9C、5D、7我的答案:C6【单选题】网络安全主要采用什么技术?A、保密技术B、防御技术C、加密技术D、备份技术我的答案:C7【单选题】从攻击类型上看,下边属于主动攻击的方式是______。

A、流量分析B、窃听C、截取数据D、更改报文流我的答案:D8【单选题】网络安全中的AAA包括认证、记账和()?A、委托B、授权C、代理、D、许可我的答案:B9【单选题】在加密时,有规律的把一个明文字符用另一个字符替换。

这种密码叫?A、移位密码B、替代密码C、分组密码D、序列密码我的答案:B10【单选题】下列哪项属于公钥密码体制?A、数字签名B、DESC、Triple DESD、FEAL N我的答案:A11【单选题】以下哪项为报文摘要的英文缩写?A、MZC、BMD、BD我的答案:B12【单选题】防火墙位于网络中哪个位置?A、部分网络与外网的结合处B、每个内网之间C、内网和外网之间D、每个子网之间我的答案:C13【单选题】以下哪种技术不属于IPV6的过渡技术?A、位移技术B、双栈技术C、隧道技术D、转换技术我的答案:A第3章节测验已完成1【单选题】数据处理是指从某些已知数据出发,推导加工出一些新的()的过程。

A、文字B、字母C、数据D、笔记我的答案:C2【单选题】数据库系统由()、硬件、软件、数据库管理员和用户组成。

A、电脑B、数据库C、内存D、网站我的答案:B3【单选题】数据库结构的基础是()。

A、计算机B、数据关系C、数据库D、数据模型我的答案:D4【单选题】数据的()检查是将数据控制在有效范围内,或保证数据之间满足一定的关系。

A、完整性B、统一性C、差异性D、协调性我的答案:A5【单选题】(),描述的是数据在计算机中实际的存储的方式。

A、数据模型B、物理模型C、关系模型D、网络模型我的答案:B6【单选题】实体-联系模型中的属性用()显示。

A、椭圆B、矩形C、三角D、圆形我的答案:A7【单选题】数据库管理的三级模式是对用户隐藏复杂性,()系统的用户界面。

A、隐藏B、管理C、复杂D、简化我的答案:D8【单选题】物理模式也称(),它描述数据实际上是怎么存储的。

A、外模式B、内模式C、上模式D、下模式我的答案:B9【单选题】逻辑模式描述的是数据的全局()结构。

A、逻辑B、数据C、运算D、建筑我的答案:A10【单选题】数据库管理员简称()。

A、DBAB、DBSC、DBD、其他我的答案:A第4章节测验已完成1【单选题】云计算引领信息产业革命的第()次革命浪潮。

A、一B、二C、三D、四我的答案:C2【单选题】第一批大型的云计算数据中心主要集中在()。

A、北京B、上海C、广州D、北、上、广、深我的答案:D3【单选题】云计算像一座桥梁将终端、通讯与()应用产业连接,形成新的信息产业形态。

A、计算机B、互联网C、软件D、产业我的答案:B4【单选题】华为建立了“()、管、端”战略。

A、服务B、网C、电D、云我的答案:D5【单选题】在云时代信息革命中,合格企业必须具备的特征是()。

A、渴望变革B、渴望分红C、套利D、上市我的答案:A6【单选题】当前主流的密码系统是基于()。

A、量子B、格C、代数D、物我的答案:C7【单选题】零知识证明(Zero—Knowledge Proof)实质上是一种涉及()或更多方的协议。

A、单方B、两方C、三方D、四方我的答案:B8【单选题】安全多方计算(SMC)是解决一组互不信任的参与方之间保护()的协同计算问题。

A、隐私B、财产C、计算机D、网络我的答案:A第5章节测验已完成1【单选题】大数据产生背景A、爆发式增长和社会化趋势B、人口增长C、全球变暖我的答案:A2【单选题】大数据涉及到的技术A、数据收集、数据存储、数据管理、数据挖掘等B、信息编码C、数据加密我的答案:A3【单选题】从关联特征看大数据的类型有A、无关联、简单关联、复杂关联等B、结构化数据C、非结构化数据我的答案:A4【单选题】深度Web搜索特点有A、页面聚类B、精确化、智能化、综合化等C、网页摘要我的答案:B5【单选题】下列哪些属于大数据的特点A、界面大B、数据规模大、数据类型多、处理速度快C、范围广我的答案:B6【单选题】大数据研究方向A、智能发展B、互联网方向C、大数据技术、大数据工程、大数据科学、大数据应用等我的答案:C7【单选题】下列哪些属于IBM大数据平台最底层的应用A、云计算、移动应用、安全性B、控制台C、应用层我的答案:A8【单选题】个人隐私权的界限A、不能以任何形式泄露个人信息B、可以分享一些个人信息C、网上发布个人信息我的答案:A第6章物联网已完成1【单选题】以下哪项为物联网的英文缩写?A、WLWB、WOTC、ILTD、WIT我的答案:B2【单选题】下列哪个选项是人替的意思?A、avatorB、avotarC、avatarD、avadar我的答案:C3【单选题】下列哪项属于扩展现实中存在的物的种类?A、人替B、物替C、人摹D、以上都是我的答案:D4【单选题】以下哪项是每个人替都需要被赋予的功能?A、生命B、私人空间C、私人时间D、以上都不是我的答案:A5【单选题】下列哪项属于人工物。

A、山川B、河流C、家具D、湖泊我的答案:C第7章节测验已完成1【单选题】下列哪些属于软件安全问题考虑的角度A、软件设计角度考虑B、软件按钮C、软件文本框我的答案:A2【单选题】下列哪些属于软件在设计过程中要注意的A、鼠标形状B、做好需求分析我的答案:B3【单选题】软件的系统安全是A、物理安全B、设备安全C、系统的安全原理在软件上的应用我的答案:C第8章节测验已完成1【单选题】区块链是什么结构A、链式结构B、塔式结构C、星形结构我的答案:A2【单选题】区块链的特征有A、时效性B、去中心化、安全性、开放性等C、长期性我的答案:B第9章节测验已完成1【单选题】网上购票要注意什么?A、网址是否正确B、蓝牙是否打开C、输入法是否安装我的答案:A2【单选题】下列哪些属于信息泄露的途径A、黑客盗取B、保存好个人信息C、安装防护软件、定期检查更新我的答案:A3【单选题】收到快递要如何保护个人信息A、将快递包裹上的个人信息销毁B、将包裹随意丢弃C、将包裹放置公共区域我的答案:A4【单选题】下列哪些属于信息泄露的危害A、广告推销、诈骗等B、没有危害C、经常加班我的答案:A如何预防个人信息泄露A、打开陌生的网站B、不随意提供个人识别信息C、将个人信息告诉陌生人我的答案:B6【单选题】预防个人信息泄露首先要做到A、随意安装APPB、意识到个人信息泄露的危险性C、打开陌生人发来的链接我的答案:B7【单选题】使用支付软件要做到A、从不更新安全软件B、谨防木马C、随意打开陌生链接我的答案:B8【单选题】个人信息泄露了怎么办A、置之不理B、找相关部门维权等C、应该没什么关系我的答案:B9【单选题】使用某款APP时要考虑什么A、是否可以安全使用B、直接安装使用C、安装过程中出现的弹窗全部通过我的答案:A10【单选题】如何安全使用手机A、手机不设置任何密码B、随意打开陌生链接C、安装防护软件、定期检查更新等我的答案:C第10章节测验已完成1【单选题】下列哪些属于企业信息泄露的途径A、企业垃圾桶B、企业鼠标C、企业键盘我的答案:A2【单选题】企业信息存在的形式有A、固态形式B、数字、字母、声音、图片等C、液态形式我的答案:B3【单选题】什么是信息安全风险A、丢失信息B、遗失信息C、利用脆弱性造成某一信息资产丢失或损坏我的答案:C4【单选题】下列哪些属于企业信息安全风险A、手提电脑B、企业鼠标C、企业键盘我的答案:A5【单选题】报废的电脑该如何处理A、丢弃处理B、先拆下硬盘再处理C、直接卖给别人我的答案:B第11章节测验已完成1【单选题】下列哪些属于专利申请前要注意的A、不要过早的公开自已的技术B、提早发表论文C、提早公布专利使用技术我的答案:A。