基于ICE方式H_323信令穿越SymmetricNAT技术研究

H.323安全研究与标准制定v1

H.323安全研究与标准制定信息产业部电信研究院落红卫摘要:本文首先对H.323系统面临的安全威胁进行介绍,进而对H.323网络安全进行详细的分析介绍,最后介绍了国际国内的相关标准制定情况。

关键词:H.323 H.235 网络安全认证加密1、引言随着互联网的飞速发展,VoIP业务得到广泛开展。

在过去的几年中,由于H.323发展早而且符合运营商的体系运营思路,故远远领先于其它VoIP协议并大量部署到运营网络中。

目前,绝大多数运营的VoIP业务都基于H.323协议簇。

但是,由于互联网本身的开放性并缺乏有效监控,以及H.323协议簇本身的协议漏洞,H.323网络安全问题日益凸现,给H.323系统带来诸多威胁,严重阻碍了H.323的发展,其主要安全威胁有以下几个方面:拒绝服务攻击,基于开放端口的拒绝服务攻击。

对H.323系统关键设备进行SYN、ICMP 数据包的大流量攻击可导致通信中断,无法正常提供业务。

服务窃取,主要是针对非授权接入。

其中包括:窃取用户身份假冒合法用户身份;冒充合法网络节点进行服务欺骗。

信令流攻击,由于H.323控制信令的开放性,任何人都可以通过网络监听器监听H.323信令流。

恶意用户拦截并篡改网络中传输的信令数据包,修改数据包中的域,使H.323呼叫不能正常使用。

从而引入以下威胁:会话劫持、中间人攻击、电话跟踪。

媒体流的监听,H.323系统中RTP/RTCP是在IP网上传输话音信息的协议。

由于协议本身是开放的,恶意用户可以通过网络监听器监听媒体流,如果可以理解媒体流内容即可破坏媒体流的机密性。

随着网络安全日益成为人们使用IP网络最关注的问题,所以,网络安全同样也成为H.323系统面临的最主要问题之一,可以说,网络安全问题不解决,不仅将来H.323就没有发展前景,现有H.323也很快失去生命力。

2、H.323网络安全体系结构为了加强H.323系统的网络安全,国际国内标准组织、相关厂家开展积极的H.323网络安全研究工作。

基于ICE的SIP穿越NAT方法的研究

NATl 1 I 已应 用 于 各种 网 络 环 境 中 ,它 是 一 种 将 局 域 网I P 地 址 转换 为 公共 I p 地 址 的 地 址转 换 技 术 0 。

a nd i mp r ov e d. Th e i mpr o v e d s c he me k e e p s t h e a d v a n t a g e s of or i g i na l I CE i n cl u d i n g n o mo d i ic f a t i on o f NAT d e v i c e a n d t r a v e r s i ng a l l ki n ds of N AT ,whi l e i mpr o v e s b o t h I CE t r a v e r s i ng s y mme t r i c a l N AT a n d c o nn ec t i v i t y d e t e c t i on .

明改进后 的I c E 方法能让s I P 穿越所有N A T,且缩短了I c E 连通性检测过程的时间。

【 关键 词 1 S I P N A T I C E

d o i : 1 ( ) 3 ‘ } 6 9 / j . i s . 1 { 1 o 6 — 1 1 ) 2 1 1 1 5 . ( 1 2 . 0 1 0 中图分类号 : F P 3 9 3 文献标识码 :A 文章编号 :1 1 1 0 6 —1 0 1 1 1 ( 2 1 1 1 5 ) { 1 2 — 0 0 4 5 一 6 引用格 式:王梦杰, 何加铭 基于I c E的s I P 穿越NA T方法的研 究U 1移动通信, 2 ( 1 1 5 , 3 q ( 2 ) : 4 5 — 5 0

基于ICE的SIP的NAT穿透技术

基于ICE方式SIP信令穿透Symmetric NAT技术研究曾立吴平高万林武文娟摘要基于IP的语音、数据、视频等业务在NGN网络中所面临的一个实际困难就是如何有效地穿透各种NAT/FW的问题。

对此,会话初始化协议SIP以往的解决方法有ALGs,STUN,TURN等方式。

本文探讨了一种新的媒体会话信令穿透NAT/FW的解决方案—交互式连通建立方式(ICE)。

它通过综合利用现有协议,以一种更有效的方式来组织会话建立过程,使之在不增加任何延迟同时比STUN等单一协议更具有健壮性、灵活性。

本文详细介绍了ICE算法,并设计一个实例针对SIP信令协议穿透Symmetric NAT流程进行了描述,最后总结了ICE的优势及应用前景。

关键词ICE;Symmetric NA T;STUN;TURN;SIP1 问题背景多媒体会话信令协议是在准备建立媒体流传输的代理之间交换信息的协议,例如SIP、RTSP、H.323等。

媒体流与信令流截然不同,它们所采用的网络通道也不一致。

由于协议自身设计上的原因,使得媒体流无法直接穿透网络地址转换/防火墙(NAT/FW)。

因为它们生存期的勘曛皇俏 私 ⒁桓鲈谛畔⒅行 鳬P地址的分组流,这在遇到NA T/FW 时会带来许多问题。

而且这些协议的目标是通过建立P2P(Peer to Peer)媒体流以减小时延,而协议本身很多方面却与NA T存在兼容性问题,这也是穿透NA T/FW的困难所在。

而NA T仍是解决当前公用IP地址紧缺和网络安全问题的最有力手段,它主要有四种类型:完全圆锥型NAT(Full Cone NAT),地址限制圆锥型NA T (Address Restricted Cone NAT),端口限制圆锥型NAT (Port Restricted Cone NAT),对称型NA T (Symmetric NA T)。

前三种NAT,映射与目的地址无关,只要源地址相同,映射就相同,而对称型NAT的映射则同时关联源地址和目的地址,所以穿透问题最为复杂。

20110929-视频会议基础知识(百问百答)

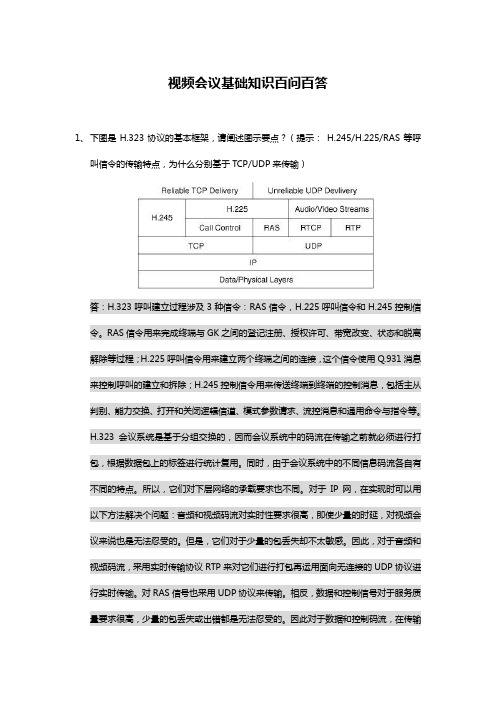

视频会议基础知识百问百答1、下图是H.323协议的基本框架,请阐述图示要点?(提示:H.245/H.225/RAS等呼叫信令的传输特点,为什么分别基于TCP/UDP来传输)答:H.323呼叫建立过程涉及3种信令:RAS信令,H.225呼叫信令和H.245控制信令。

RAS信令用来完成终端与GK之间的登记注册、授权许可、带宽改变、状态和脱离解除等过程;H.225呼叫信令用来建立两个终端之间的连接,这个信令使用Q.931消息来控制呼叫的建立和拆除;H.245控制信令用来传送终端到终端的控制消息,包括主从判别、能力交换、打开和关闭逻辑信道、模式参数请求、流控消息和通用命令与指令等。

H.323会议系统是基于分组交换的,因而会议系统中的码流在传输之前就必须进行打包,根据数据包上的标签进行统计复用。

同时,由于会议系统中的不同信息码流各自有不同的特点。

所以,它们对下层网络的承载要求也不同。

对于IP网,在实现时可以用以下方法解决个问题:音频和视频码流对实时性要求很高,即使少量的时延,对视频会议来说也是无法忍受的。

但是,它们对于少量的包丢失却不太敏感。

因此,对于音频和视频码流,采用实时传输协议RTP来对它们进行打包再运用面向无连接的UDP协议进行实时传输。

对RAS信号也采用UDP协议来传输。

相反,数据和控制信号对于服务质量要求很高,少量的包丢失或出错都是无法忍受的。

因此对于数据和控制码流,在传输层运用面向连接、提供可靠服务的TCP协议,从而完成对它们的可靠传送。

2、简述H.323终端之间如何建立呼叫过程。

(提示:信令交互过程)答:H.323终端之间建立通信关系通常执行四个控制过程:RAS,H.225.0呼叫控制(Q.931信令),连接控制(H.245)及媒体RTP信道建立的过程。

3、GK的基本功能是什么?直接(Directed)和路由(Routed)工作模式的区别是什么?答:在H.323系统中,关守是可选择的,它为H.323端点提供呼叫控制服务。

p2p网络中的NAT穿透技术----常见NAT穿越解决方案

p2p⽹络中的NAT穿透技术----常见NAT穿越解决⽅案常见NA丁穿越解决⽅案NAT技术在缓解IPv4地址紧缺问题、构建防⽕墙、保证⽹络安全等⽅⾯都发挥了重要作⽤。

然⽽,NAT设备的⼴⼀泛存在却给Internet上的主机,特别是处于不同内⽹中的主机进⾏P2P通信带来了障碍,限制了P2P的应⽤。

NAT阻碍主机进⾏P2P通信的主要原因是NAT不允许公⽹主机主动访问内⽹主机,这使得Internet上具有公⽹IP地址的主机不能主动访问NAT之后的主机,⽽位于不同NAT之后的主机之间更是⽆法相互识别因⽽不能直接交换信息。

因此,要在⽬前的⽹络环境中进⾏有效的P2P 通信,就必须研究相应的⽅案来穿越NAT 。

针对⽹络中的NAT穿越问题,⽬前业界主要有如下解决⽅案:ALG⽅式、MII3COM⽅式、STUN⽅式、TURN⽅式、ICE⽅式、Full Proxy⽅式等。

1..应⽤层⽹关(ALG)⽅式应⽤层⽹关(ALG , Application Layer Gateway )是指能识别指定协议(如H.323和SIP等)的设备。

在⽹络中增加了ALG设备可以很好地配合NAT完成应⽤协议消息中的地址字段翻译。

NAT和NAPT只能对IP报⽂的头部地址和TCPILIDP头部的端⼝信息进⾏转换,对于报⽂的数据部分可能包含IP地址或端⼝信息的特殊协议(如H.323, SIP. MGCP等),则⽆法实现有效的转换,⽽许多应⽤中需要对数据包负载中的数据进⾏分析转换。

例如⼀个FTP服务器处于内⽹中,只有内⽹IP地址,该服务器在和公⽹主机建⽴会话的过程中,需要将⾃⼰的IP地址发送给对⽅,⽽这个地址信息放在IP报⽂的数据部分,现有的NAT设备是⽆法对它进⾏地址转换的,当公⽹主机接收到这个私有地址并使⽤它时,是不可能建⽴连接的。

增加应⽤层⽹关ALG 之后,就可以进⼀步分析数据包负载内的数据,即应⽤层的数据。

所以,当⽹络中使⽤了NAT设备来屏蔽内部IP地址时,应⽤层⽹关ALG就可以同时实⾏对业务流对NAT的穿越了。

几种方式解决SIP穿越NAT总结

几种方式解决SIP穿越NAT总结SIP穿越NAT的几种方式多媒体会话信令协议是在准备建立媒体流传输的代理之间交换信息的协议,媒体流与信令流截然不同,它们所采用的网络通道也不一致。

由于协议自身设计上的原因,使得媒体流无法直接穿透网络地址转换/防火墙(NAT/Firewall)。

因为它们生存期的目标只是为了建立一个在信息中携带IP地址的分组流,这在遇到NAT/Firewall 时会带来许多问题。

而且这些协议的目标是通过建立P2P(Peer to Peer)媒体流以减小时延,而协议本身很多方面却与NAT存在兼容性问题,这也是穿透 NAT/Firewall的困难所在。

而NAT仍是解决当前公用IP地址紧缺和网络安全问题的最有力手段,所以解决NAT穿越成为首要问题。

以SIP通信为例,呼叫建立和媒体通信的建立是依赖SIP消息首部和SDP 消息所描述的地址和端口信息进行的,呼叫双方分别在内网和外网上,内网是通过NAT设备连接到外网,由于NAT设备工作在IP和TCP/UDP层,所以它不对SDP等应用层数据进行NAT变换,因此会造成寻址失败,从而导致呼叫无法正常建立。

另外,VOIP设备的主要通信协议(如SIP和H.323)要求终端之间使用IP地址和端口号来建立端到端的数据侦听外来的呼叫,而防火墙却通常被配置阻止任何不请自到的数据分组通过。

需要网络管理者打开防火墙上的一个端口来接收呼叫建立数据分组,例如5060端口(SIP的通信端口),但IP语音和视频通信协议还要求打开许多别的端口接收呼叫控制信息来建立语音和视频通信,这些端口号事先并不知道,是动态分配的,也就是说网络管理者为了允许语音和视频通信将不得不打开防火墙上所有的端口,防火墙就失去了存在的意义。

所以当前的问题还有需要解决监听端口的问题。

如下图SIP呼叫不成功示意图分析:1 d:211.83.100.100:23766 s:192.168.1.166:10102 d:211.83.100.100:23766 s:211.83.100.166:99933.d:211.83.100.166:9993 s:211.83.100.100:237664.d:192.168.1.166:1010 s:211.83.100.100:237665.d:211.83.100.110:23788 s:211.83.100.100:20206.d:211.83.100.100:3399 s:211.83.100.110:237887.d:211.83.100.166:9993 s:211.83.100.100:237668.d:192.168.1.166:1010 s:211.83.100.100:237669.d:211.83.100.100:3399 s:211.83.100.110:2378810.d:211.83.100.166:9993 s:211.83.100.100:2376611.d:192.168.1.166:1010 s:211.83.100.100:2376612.d:211.83.100.110:23788 s:192.168.1.166:1010d:211.83.100.110:23788 s:211.83.100.166:999313.d:192.168.1.166 s:211.83.100.110:23788 A对B invite 时在SDP中带上了RTP协商的端口和私网IP,B回复200OK时告知RTP时的端口和私网地址,B 收到A的RTP包后回复,因为RTP包记录是私网地址,所以RTP包被丢弃。

多媒体通讯中防火墙和NAT问题的解决讲解

多媒体通讯中防火墙和NAT问题的解决随着近年IP网宽带业务的蓬勃发展,基于分组的多媒体通信系统标准H.323广泛运用于视频会议和IP电话中。

V oIP业务的应用也带来一个值得关注的问题:绝大部分企业部门从网络安全考虑配置了专用防火墙,但H.323很难通过传统专用防火墙。

原因在于,复杂的H.323协议动态分配端口并产生和维护多个UDP数据流。

同时由于Internet快速膨胀,IPv4地址空间处于严重耗尽的境况。

为解决这个问题,人们设计出了网址转换器(NA T)。

然而NA T后的IP语音和视频设备仅有私有IP地址,这些地址在公众网上是不可路由的。

这样一来,多媒体通讯中的防火墙和NA T问题严重地制约了IP电话和视频会议的应用。

解决这个问题也就成为多业务宽带IP网络至关重要的事情。

在这里,我们先简要回顾一下防火墙和NA T设备是如何保护网络安全的和为什么实时多媒体通讯协议是对安全问题的一个挑战。

一.网络防火墙和NAT如何工作防火墙为了网络的安全性,公司一般都安装防火墙,它是一个放于私有网的设备,用来保护网络资源免受外部的恶意破坏。

防火墙检查从外部进来的每个数据包的IP地址和目的端口号,它经常如此设置:假如防火墙内的一台计算机A向防火墙外的一台计算机B主动发出请求要数据,防火墙会让外部计算机B的数据包通过,而且当且仅当数据包的目的地址和端口号与防火墙内发起请求的计算机A的地址和端口号相同;假如计算机B发来的数据包仅仅目的地址是防火墙内发起请求的计算机A的地址,而端口号不是计算机A发出请求的那个端口号,防火墙也将会丢弃那个外来的数据包。

防火墙总是被配置过滤掉所有不请自到的网络通信,有一个例外是在防火墙内提供Web Server供外部访问。

在这种情况下,公司会配置防火墙答应目的地址是Web Server的IP地址且目的端口号为80的数据包通过,这就使得公司外部可以主动向公司的Web Server发起请求得到一些公司放在Server上的数据。

基于ICE方式的SIP穿越NAT技术的研究的开题报告

基于ICE方式的SIP穿越NAT技术的研究的开题报告一、选题背景Session Initiation Protocol(SIP)是一种应用层协议,用于通信中的语音、视频、消息和其他应用的建立、修改和终止,它是下一代IP电话的基石之一。

然而,由于SIP协议基于IP网络通信,因此在遇到NAT (Network Address Translation,网络地址转换)时,会带来一些问题,如SIP信令流和媒体流无法穿越NAT,会导致SIP会话建立失败,并影响通话的持续进行。

为了解决这个问题,一种名为Interactive Connectivity Establishment(ICE)的穿越NAT技术被提出。

ICE是一种基于STUN和TURN的技术,旨在解决优先级排列、NAT类型判断、连接状态维护、候选地址发现等问题,可以在多种类型的NAT环境下实现SIP穿越NAT。

因此,研究基于ICE方式的SIP穿越NAT技术对于IP电话的应用和推广具有重要的意义。

二、研究内容与目的本研究旨在探讨基于ICE方式实现SIP穿越NAT技术的原理和实现方法,并通过实验的方式测试其效果和可行性,最终达到以下目的:1.分析SIP协议在NAT环境下的问题和限制,并进一步研究其穿越NAT的解决方案。

2.介绍ICE技术的原理和实现方式,探讨其在SIP穿越NAT中的应用。

3.通过仿真实验和实际网络环境测试,验证基于ICE方式实现SIP 穿越NAT技术的可行性和效果,探讨其适用范围和优缺点。

三、研究方法1.文献调研法:收集和整理相关文献,了解SIP协议、NAT技术和ICE方案的理论基础和实现方法。

2.测试分析法:在实际网络环境和仿真测试环境下,通过搭建SIP 服务器和客户端,测试和分析基于ICE方式实现SIP穿越NAT技术的性能和可行性。

四、预期结果1.明确SIP协议在NAT环境下的问题和限制,并提出基于ICE方式的解决方案。

2.实现基于ICE方式的SIP穿越NAT技术,验证其可行性和效果。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

陈晓铭 硕士研究生,主要研究方向:计算机网络与多媒体通信。

吴中福 教授,博士生导师,主要研究方向:计算机网络与通信,现代远程教育技术。

陈蕾 硕士研究生。

计算机科学2006Vol 133№18 基于ICE 方式H.323信令穿越Symmetric NAT 技术研究陈晓铭 吴中福 陈 蕾(重庆大学计算机学院 重庆TP0044)摘 要 基于IP 的数据、语音、视频等业务在N GN 网络中所面临的一个实际困难就是如何有效地穿越各种NA T/FW 的问题。

对此,H.323协议以往的解决方法有AL Gs ,STUN ,TU RN 等方式。

本文探讨了一种新的H.323信令穿越NA T/FW 的解决方案—交互式连通建立方式(ICE )。

它通过综合利用现有协议,以一种更有效的方式来组织会话建立过程。

并设计一个实例针对H.323信令协议穿越Symmetric NA T 流程进行了描述,最后总结了ICE 的优势及应用前景。

关键词 Symmetric NA T ,H.323,STUN ,TURN R esearch of H.323Signal T raverse Symmetric NAT B ased 2ICECH EN Xiao 2Ming WU Zhong 2Fu CH EN Lei(Institute of Computer ,ChongQing University ,ChongQing TP0044)Abstract In N GN Network ,date ,voice ,video stream of Based 2IP conf ront a fact difficulty that how to traverse effi 2cient all kinds of NA T or FW.G enerally resolve method of H.323protocol include AL GS ,STUN ,TURN etc.Thispaper discuss a new resolve method —Interactive Connectivity Establishment (ICE )that it establish session efficienter by synthetizing other protocols ’s strongpoint and Design an example to illustrate the flow of H.323protocol ’s signal traverse symmetric NA T ,at last summarize ICE ’S advantage and foreground of application.K eyw ords Symmetric NA T ,H.323,STUN ,TU RN1 问题背景在IP 语音和视频通讯中NA T (网络地址转换)问题是常见的问题。

一个NA T 设备允许一个公司为局域网上设备分配私有的IP 地址。

不幸的是控制Internet 上信息流向的路由设备仅仅能把数据送到具有可路由IP 地址(公众IP 地址)的设备。

NA T 后的终端可以向位于相同局域网上的任何别的终端发起呼叫,因为在局域网内的这些IP 地址是可路由的,然而他们的IP 地址是私有的,对局域网外来说是不可路由的,因此NA T 后的终端不能接收局域网外终端的呼叫。

因此,如何穿越NA T 是H.323体系需要解决的问题之一。

NA T 仍是解决当前公用IP 地址紧缺和网络安全问题的最有力手段,它主要有四种类型:完全圆锥型NA T (Full Cone NA T ),地址限制圆锥型NA T (Address Restricted Cone NA T ),端口限制圆锥型NA T (Port Restricted Cone NA T ),对称型NA T (Symmetric NA T )。

前三种NA T ,映射与目的地址无关,只要源地址相同,映射就相同,而对称型NA T 的映射则同时关联源地址和目的地址,所以穿越问题最为复杂。

不少方案已经被应用于解决穿越NA T 问题,例如:AL 2Gs (Application Layer G ateways )、Middlebox Control Proto 2col 、STUN (Simple Traversal of UDP through NA T )、TU RN (Traversal Using Relay NA T )、RSIP (Realm Specific IP )、symmetric R TP 等。

然而,当这些技术应用于不同的网络拓扑时都有着显著的利弊,以至于我们只能根据不同的接入方式来应用不同的方案,所以未能很好地解决All 2NA T 与Effi 2ciency 的问题,同时还会给系统引入了许多复杂性和脆弱性因素。

所以我们目前需要一种综合的足够灵活的方法,使之能在各种情况下对NA T/FW 的信令穿越问题提供最优解。

事实上,ICE 正是符合这样要求的一种良好的解决方案。

2 ICE 技术2.1 ICE 简介交互式连通建立方式ICE (Interactive Connectivity Es 2tablishment )并非一种新的协议,它不需要对STUN 、TU RN 或RSIP 进行扩展就可适用于各种NA T 。

ICE 是通过综合运用上面某几种协议,使之在最适合的情况下工作,以弥补单独使用其中任何一种所带来的固有缺陷。

2.2 多媒体信令媒体流穿越NA T 的过程是独立于某种具体的信令协议的。

通信发生在两个客户端-主叫端和被叫端。

初始化报文(Initiate Message )包含了描述主叫端媒体流的配置与特征,并经过信令调停者(也叫信令中继),最后到达被叫端。

假设被叫端同意通信,接受报文(Accept Message )将产生并反馈至主叫端,媒体流建立成功。

此外,信令协议还对媒体流参数修改以及会话终止报文等提供支持。

对于H.323,初始化报文对应H.225.0的Setup ,接受报文对应于H.225.0的Con 2nect ,终止报文对应于Release 。

2.3 算法流程2.3.1 收集传输地址 主叫端需要收集的对象包括本地传输地址(Local Transport Address )和来源传输地址(De 2rived Transport Address)。

本地传输地址通常由主机上一个物理(或虚拟)接口绑定一个端口而获得。

主叫端还将访问提供UNSA F(Unilateral self2address fixing)的服务器,例如STUN、TU RN或TEREDO。

对于每一个本地传输地址,会话者都可以从服务器上获得一组来源传输地址。

显然,实现物理或虚拟连通方式越多,ICE将工作得越好。

但为了建立对等通信,ICE通常要求至少有一个来源地址由位于公网上的中继服务器(如TU RN)所提供的,而且需要知道具体是哪一个来源传输地址。

2.3.2 启动STUN 主叫端获得一组传输地址后,将在本地传输地址启动STUN服务器,这意味着发送到来源地址的STUN服务将是可达的。

与传统的STUN不同,客户端不需要在任何其它IP或端口上提供STUN服务,也不必支持TL S,ICE用户名和密码已经通过信令协议进行交换。

客户端将在每个本地传输地址上同时接受STUN请求包和媒体包,所以发起者需要消除STUN报文与媒体流协议之间的歧义。

在R TP和R TCP中实现这个并不难,因为R TP与R TCP包总是以0b10(v=2)打头,而STUN是0b00。

对于每个运行STUN服务器的本地传输地址,客户端都必须选择相应的用户名和密码。

用户名要求必须是全局唯一的,用户名和密码将被包含在初始化报文里传至响应者,由响应者对STUN请求进行鉴别。

2.3.3 确定传输地址的优先级 STUN服务器启动后,下一步就是确定传输地址的优先级。

优先级反映了H.323终端在该地址上接收媒体流的优先级别,取值范围在0到1之间,通常优先级按照被传输媒体流量来确定。

流量小者优先,而且对于相同流量者的Ipv6地址比Ipv4地址具有更高优先级。

因此物理接口产生的本地Ipv6传输地址具有最高的优先级,然后是本地Ipv4传输地址,然后是STUN、RSIP、TEREDO来源地址,最后是通过VPN接口获得的本地传输地址。

2.3.4 构建初始化报文(Initiate Message) 初始化报文由一系列媒体流组成,每个媒体流都有一个缺省地址和候选地址列表。

缺省地址通常被Initiate报文映射到H.323信令传递地址上,而候选地址列表用于提供一些额外的地址。

对于每个媒体流来说,任意Peer之间实现最大连通可能性的传输地址是由公网上转发服务器(如TU RN)提供的地址,通常这也是优先级最低的传输地址。

客户端将可用的传输地址编成一个候选地址列表(包括一个缺省地址),并且为每个候选元素分配一个会话中唯一的标识符。

一旦初始化信息生成后即可被发送。

2.3.5 响应处理:连通性检查和地址收集 被叫端接收到初始化报文Initiate Message后,会同时做几个事情:首先,执行2.3.1中描述的地址收集过程。

这些地址可以在呼叫到达前预收集,这样可以避免增加呼叫建立的时间。

当获得来源地址以后,应答方会发送STUN Bind请求,该请求要求必须包含Username属性和Password属性,属性值为从“alt”中得到的用户名和密码。

STUN Bind请求还应包括一个Mes2 sage2Integrity属性,它是由Initiate Message中候选元素的用户名和密码计算得来的。

此外,STUN Bind请求不应有Change2Request或Response2Address属性。

当一个客户端收到Initiate Message时,它将通过其中缺省地址和端口发送媒体流。

如果STUN Bind请求报文引起错误应答,则需要检查错误代码。

如果是TP1,430,432或500,说明客户端应该重新发送请求。

如果错误代码是TP0, 431和600,那么客户端不必重试,直接按超时处理即可。

2.3.6 生成接受报文(Accept Message) 应答者可以决定是接受或拒绝该通信,若拒绝则ICE过程终止,若接受则发送Accept报文。

Accept报文的构造过程与Initiate Mes2 sage类似。

2.3.7 接受报文处理 接受过程有两种可能。

如果In2 itiate Message的接受者不支持ICE,则Accept Message将只包含缺省的地址信息,这样发起方就知道它不用执行连通性检查了。