信息安全_风险评估_检查流程_操作系统评估检查表_Solaris_free(可打印修改)

信息安全风险评估记录表

10

4

3

7

70

10

运行错误,无法使用

未及时打补丁

5

10

3

3

6

60

Windows 2003

10

运行错误,无法使用

未及时打补丁

5

10

3

3

6

60

代码控制CVS配置软件

10

运行错误,无法使用

未及时打补丁

5

10

3

3

6

60

0ffice

5

运行错误,无法使用

未及时打补丁

4

4

3

3

6

24

开发人员

10

数据泄密

安全意识欠缺,安全技能欠缺

无杀毒软件

3

6

2

3

5

30

10

无日常维护,打补丁

无法使用

2

4

3

4

7

28

10

硬件以外损坏

无法使用

2

4

3

4

7

28

10

机房不规范

服务器损坏无法使用

5

10

3

1

4

40

10

盗窃

机房不规范

5

10

4

5

9

90

笔记本

10

公司开发软件代码泄密

无拷贝控制

3

6

4

4

8

48

10

人为破环

硬件损坏系统无法正常运行

2

4

3

5

8

32

10

盗窃

10

数据丢失\损坏\篡改

无访问控制

信息安全_风险评估_检查流程_数据库安全评估检查表_SQL

无

检查结果:

适用版本:

All

备注:

8.0就是SQL Server 2000

编号:

SQL-01002

名称:

获取服务运行权限

说明:

获取SQL Server服务使用用户权限

检查方法:

“开始菜单”->“运行”->“Services.msc”->“MSSQLServer”->“属性”->“登录”

无

检查结果:

适用版本:

All

备注:

如果数据文件和程序文件分布在多个分区,请查看多次

编号:

SQL-05002

名称:

获取操作系统文件权限

说明:

查看SQL Server程序和数据文件所在分区文件系统权限分配

检查方法:

察看文件系统权限分配:

在控制台中切换到SQL Server程序文件所在目录,输入cacls *.* /t>bin.txt

检查方法:

检查风险(对系统的影响,请具体描述):

无

检查结果:

适用版本:

All

备注:

编号:

SQL-07002

名称:

获取注册表访问权限

说明:

获取注册表下列相关权限设置:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\MSSQLServer\

检查方法:

察看该注册表项的访问列表

检查风险(对系统的影响,请具体描述):

from syslogins

order by name

检查风险(对系统的影响,请具体描述):

无

检查结果:

适用版本:

All

Solaris安全配置风险评估检查表

第1章 概述

1.1 目的

本文档规定了 SOLARIS 操作系统的主机应当遵循的操作系统安全性设置标准,本文档 旨在指导系统管理人员或安全检查人员进行 SOLARIS 操作系统的安全合规性检查和配置。

1.2 适用范围

本配置标准的使用者包括:服务器系统管理员、应用管理员、网络安全管理员。 本配置标准适用的范围包括:中国移动总部和各省公司信息化部门维护管理的 SOLARIS 服务器系统。

5.2 其他配置 ............................................................................................................................... 11

5.2.1 5.2.2 5.2.3 5.2.4 5.2.5 5.2.6

从应用层面进行必要的安全访问控制 ....................................................................... 11 限制 root 用户只能从 console 口本地登录。............................................................12 设置 eeprom 安全密码 ................................................................................................12 关闭不需要服务 ........................................................................................................... 12 防止堆栈缓冲溢出 ....................................................................................................... 13 关闭不在系统启动时自动加载的进程和服务 ........................................................... 13

信息安全_风险评估_检查流程_操作系统安全评估检查表_Linux

建议执行下面的命令定位系统中的“.rhosts”文件:

# find / -name .rhosts-print

并且需要查看这些.rhosts文件中是否存在+ +配置。

15

NFS服务配置

执行:more /etc/export

检查文件中对于NFS共享的权限控制

16

常规网络服务

询问管理员或执行以下操作检查系统运行那些常规网络服务,并记录各类服务的服务系统软件类型和版本,对于运行的服务,提取相关配置文件信息:

/etc/

/etc/rc.d/init.d/

/tmp

/etc/inetd.conf或者/etc/xinet.d/

/etc/passwd

/etc/shadow

/etc/securietty

/etc/services

/etc/rc.local

8

文件系统的mount控制

执行:/etc/fstab查看文件系统的mount控制情况。

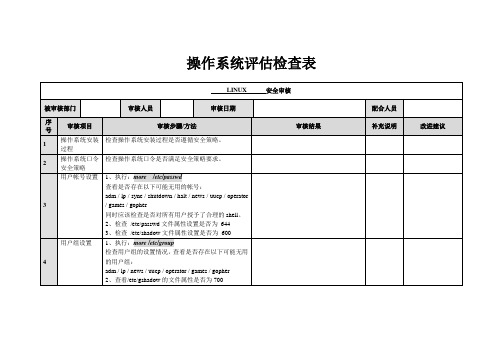

操作系统评估检查表

LINUX安全审核

被审核部门

审核人员

审核日期

配合人员

序号

审核项目

审核步骤/方法

审核结果

补充说明

改进建议

1

操作系统安装过程

检查操作系统安装过程是否遵循安全策略。

2

操作系统口令安全策略

检查操作系统口令是否满足安全策略要求。

3

用户帐号设置

1、执行:more /etc/passwd

查看是否存在以下可能无用的帐号:

确认存在如下内容

CRONLOG=YES

18

信息安全-风险评估-检查流程-操作系统安全评估检查表-HP-UNIX

HP-UX Security CheckList目录HP-UX SECURITY CHECKLIST (1)1初级检查评估内容 (5)1.1 系统信息 (5)1.1.1 系统基本信息 (5)1.1.2 系统网络设置 (5)1.1.3 系统当前路由 (5)1.1.4 检查目前系统开放的端口 (6)1.1.5 检查当前系统网络连接情况 (6)1.1.6 系统运行进程 (7)1.2 物理安全检查 (7)1.2.1 检查系统单用户运行模式中的访问控制 (7)1.3 帐号和口令 (7)1.3.1 检查系统中Uid相同用户情况 (8)1.3.2 检查用户登录情况 (8)1.3.3 检查账户登录尝试失效策略 (8)1.3.4 检查账户登录失败时延策略 (8)1.3.5 检查所有的系统默认帐户的登录权限 (9)1.3.6 空口令用户检查 (9)1.3.7 口令策略设置参数检查 (9)1.3.8 检查root是否允许从远程登录 (10)1.3.9 验证已经存在的Passwd强度 (10)1.3.10 用户启动文件检查 (10)1.3.11 用户路径环境变量检查 (11)1.4 网络与服务 (11)1.4.1 系统启动脚本检查 (11)1.4.2 TCP/UDP小服务 (11)1.4.3 login(rlogin),shell(rsh),exec(rexec) (12)1.4.4 comsat talk uucp lp kerbd (12)1.4.5 Sadmind Rquotad Ruser Rpc.sprayd Rpc.walld Rstatd Rexd Ttdb Cmsd Fs CachefsDtspcd Gssd (12)1.4.6 远程打印服务 (13)1.4.7 检查是否开放NFS服务 (13)1.4.8 检查是否Enables NFS port monitoring (14)1.4.9 检查是否存在和使用NIS ,NIS+ (14)1.4.10 检查sendmail服务 (14)1.4.11 Expn, vrfy (若存在sendmail进程) (15)1.4.12 SMTP banner (15)1.4.13 检查是否限制ftp用户权限 (16)1.4.14 TCP_Wrapper (16)1.4.15 信任关系 (17)1.5 文件系统 (17)1.5.1 suid文件 (17)1.5.2 sgid文件 (17)1.5.3 /etc 目录下可写的文件 (18)1.5.4 检测重要文件目录下文件权限属性以及/dev下非设备文件系统 (18)1.5.5 检查/tmp目录存取属性 (19)1.5.6 检查UMASK (19)1.5.7 检查.rhosts文件 (19)1.6 日志审核 (22)1.6.1 Cron logged (22)1.6.2 /var/adm/cron/ (22)1.6.3 Log all inetd services (23)1.6.4 Syslog.conf (23)1.7 UUCP服务 (23)1.8 X WINDOWS检查 (23)2中级检查评估内容 (25)2.1 安全增强性 (25)2.1.1 TCP IP参数检查 (25)2.1.2 Inetd启动参数检查 (26)2.1.3 Syslogd启动参数检查 (27)2.1.4 系统日志文件内容检查 (27)2.1.5 系统用户口令强度检查 (27)2.1.6 系统补丁安装情况检查 (27)2.1.7 系统审计检查 (27)3高级检查评估内容 (28)3.1 后门与日志检查 (28)3.2 系统异常服务进程检查 (28)3.3 内核情况检查 (28)3.4 第三方安全产品安装情况 (28)1初级检查评估内容1.1系统信息1.1.1系统基本信息1.1.1.1说明:检查系统的版本和硬件类型等基本信息。

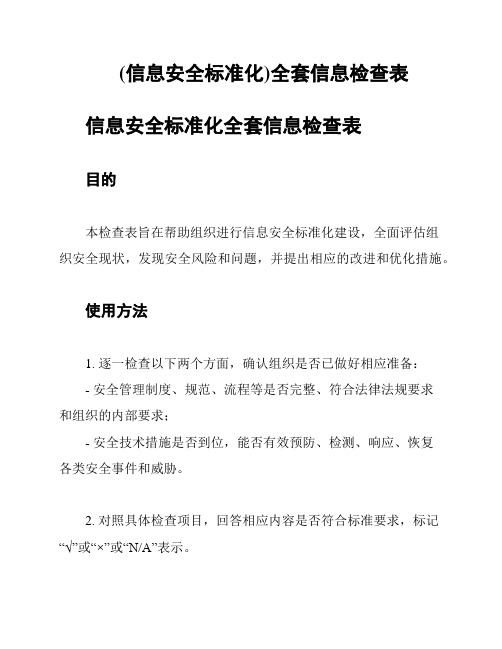

(信息安全标准化)全套信息检查表

(信息安全标准化)全套信息检查表信息安全标准化全套信息检查表

目的

本检查表旨在帮助组织进行信息安全标准化建设,全面评估组

织安全现状,发现安全风险和问题,并提出相应的改进和优化措施。

使用方法

1. 逐一检查以下两个方面,确认组织是否已做好相应准备:

- 安全管理制度、规范、流程等是否完整、符合法律法规要求

和组织的内部要求;

- 安全技术措施是否到位,能否有效预防、检测、响应、恢复

各类安全事件和威胁。

2. 对照具体检查项目,回答相应内容是否符合标准要求,标记“√”或“×”或“N/A”表示。

3. 根据检查结果,及时采取相应的改进和优化措施。

检查项目

总结

通过使用本信息安全标准化全套信息检查表,组织能够全面了解自身安全现状,并及时发现和解决安全风险和问题,不断提升信息安全保障能力和水平,为组织发展提供保障和支持。

信息安全风险评估调查表

表1:基本信息调查1 / 222 / 22网络设备:路由器、网关、交换机等。

安全设备:防火墙、入侵检测系统、身份鉴别等。

服务器设备:大型机、小型机、服务器、工作站、台式计算机、便携计算机等。

终端设备:办公计算机、移动存储设备。

重要程度:依据被检查机构数据所有者认为资产对业务影响的重要性填写非常重要、重要、一般。

3 / 22填写说明系统软件:操作系统、系统服务、中间件、数据库管理系统、开发系统等。

应用软件:项目管理软件、网管软件、办公软件等。

4 / 22服务类型包括:1.网络服务;2.安全工程;3.灾难恢复;4.安全运维服务;5.安全应急响应;6.安全培训;7.安全咨询;8.安全风险评估;9.安全审计;10.安全研发。

岗位名称:1、数据录入员;2、软件开发员;3、桌面管理员;4、系统管理员;5、安全管理员;6、数据库管理员;7、网络管理员;8、质量管理员。

5 / 22填写说明信息系统文档类别:信息系统组织机构及管理制度、信息系统安全设计、实施、运维文档;系统开发程序文件、资料等。

6 / 227 / 221、用户分布范围栏填写全国、全省、本地区、本单位2、业务处理信息类别一栏填写:a) 国家秘密信息;b) 非密敏感信息(机构或公民的专有信息) ;c) 可公开信息3、重要程度栏填写非常重要、重要、一般4、如通过测评,请填写时间和测评机构名称。

1、网络区域主要包括:服务器域、数据存储域、网管域、数据中心域、核心交换域、涉密终端域、办公域、接入域和外联域等;2、重要程度填写非常重要、重要、一般。

8 / 22注:安全事件的类别和级别定义请参照GB/Z20986-2007《信息安全事件分类分级指南》9 / 2210 / 22表2:安全状况调查1. 安全管理机构安全组织体系是否健全,管理职责是否明确,安全管理机构岗位安全策略及管理规章制度的完善性、可行性和科学性的有关规章人员的安全和保密意识教育、安全技能培训情况,重点、敏感岗4. 系统建设管理关键资产采购时是否进行了安全性测评,对服务机构和人员的保密约束情况如何,在服务提供过程中是否采取了管控措施。

信息安全风险评估检查流程数据库安全评估检查表SQL

获取数据库备份方式

说明:

获取与SQL Server数据库备份方式

检查方法:

询问相关人员:

谁在什么时候用什么方法把哪些数据备份到什么地方

谁在什么情况下决定用什么方法把哪些地方如何恢复

检查风险(对系统的影响,请具体描述):

无

检查结果:

适用版本:

All

备注:

3.2.

编号:

SQL-02001

名称:

获取补丁安装情况

无

检查结果:

适用版本:

All

备注:

编号:

SQL-01003

名称:

获取服务监听端口和地址

说明:

获取SQL Server所监听端口和地址

检查方法:

开始菜单->程序->Microsoft SQL Server->企业管理器->控制台目录->Microsoft SQL Servers->SQL Server组,在要查看的服务器上右键查看“属性”->“常规”->网络配置,选中“启用协议”中相关协议,察看“属性”

检查风险(对系统的影响,请具体描述):

无

检查结果:

适用版本:

All

备注:

3.5.

编号:

SQL-05001

名称:

获取操作系统文件类型

说明:

查看SQL Server程序和数据文件所在分区文件系统格式

检查方法:

察看磁盘分区属性:

我的电脑中选中要查看的分区,然后同时按下Alt+Enter键

检查风险(对系统的影响,请具体描述):

无

检查结果:

适用版本:

All

备注:

编号:

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

var/adm/ utmpx、/

etc/grou p、/var/

adm/wtmp 文件的权

限

检查是否 执行:find / -type f -nouser

有属主非 (检查风险:根目录下目录及文件数量非常大,执行时间

17 有效用户 会很长,建议采用系统利用率比较底的时间执行)

的文件/目

录

检查是否 执行:find / -type f -nogroup

限掩码设

置

查看磁盘 执行:df -k 29

分区情况

安全审核 审核结果

陪同人员 补充说明

备注

SOLARIS

安全审核

被审核部门

审核人员

审核日期

序 审核项目

号

审核步骤/方法

网络服务安全

检查

执行:more /etc/inetd.conf

/etc/inetd.c 查看是否禁止了部分不必要的、危险的服务。

30 onf 中的各 或者执行:grep –v “^#” /etc/inetd.conf

检查是否 与管理员进行沟通了解

使用 sftp (检查风险:经过严格测试后执行,建议采用 sftp。) 39

或 ssh 代替

标准 ftpd

检查 ftp 服 确认 ftp 版本号,以下版本存在漏洞

务软件版 Wu-ftpd 2.6.1 以下版本 40

本是否存 Proftpd 1.20rc4 以前版本

在漏洞

执行:find / -type f -perm 777 | xargs ls -las (检查风险:根目录下目录及文件数量非常大,执行时间 会很长,建议采用系统利用率比较底的时间执行) 执行:find / -type f -perm 666 | xargs ls -las (检查风险:根目录下目录及文件数量非常大,执行时间 会很长,建议采用系统利用率比较底的时间执行) 执行:more /etc/rmmount.conf,查看是否做了如下设置 mount cdrom* hsfs -o nosuid

执行:telnet localhost 22 获得 ssh 的版本信息

注意,端口可能不同,版本信息可能伪造,请询问管理员

确认。

执行:ps -ef | grep ftpd 查看返回 同时与管理员确认是否开启 ftp 服务。

安全审核 审核结果

陪同人员 补充说明

备注

SOLARIS

被审核部门

审核人员

审核日期

认证

9 检查是否 执行:more /etc/default/passwd,确认是否有如下设置:

审核结果Βιβλιοθήκη 陪同人员 补充说明备注

SOLARIS

被审核部门

审核人员

审核日期

序 审核项目

号 设置了口 令最短长 度要求 检查是否 设置了口 令过期策

10 略

无用帐号 11

审核 为新增用 户配置安 全模板

12

审核步骤/方法

用户远程 CONSOLE=/dev/console

telnet\ftp 32

登录

则 telnet 不允许 root 远程登录 查看/etc/ftpusers 文件,确认其中存在以下配置行:

root

则 ftp 不允许 root 远程登录

检查是否 检查是否安装了 tcp wrapper 或者有防火墙或有交换机

序 审核项目

号

审核步骤/方法

服务

检查是否 Wu-ftp 和 sun 的 ftpd 通常查看/etc/ftpuser 或/etc/ftpaccess

限制系统 的配置;

38 帐号使用 或者查看是否通过了/etc/shells 文件限制可使用 FTP 服务

ftp 登录 的用户;

对于其他 ftp 请和管理员沟通。

审核步骤/方法 行时间会很长,建议采用系统利用率比较底的时间执行)

检查/var/cron 目录权限是否为:root:sys 755

执行:find / -type d -perm -2 | xargs ls -lasd (检查风险:根目录下目录及文件数量非常大,执行时间 会很长,建议采用系统利用率比较底的时间执行)

技术脆弱性评估列表-Solaris 主机评估

SOLARIS

安全审核

被审核部门

审核人员

审核日期

序 审核项目

号

审核步骤/方法

基本信息收集

查看系统 的版本信 1 息、主机 名及配置 信息 检查网卡 2 数目与状 态 检查系统 端口开放 3 情况及路 由 查看系统 已经安装 4 了哪些程 序包

以root权限,执行:uname -a hostname prtconf

号

审核步骤/方法

了解系统 询问相关的管理员。

5 备份情况、 重点了解备份介质,方式,人员,是否有应急恢复制度等

备份机制 状况。

补丁安装情况

审核补丁 安装情况 6

# patchadd -p 检查系统的补丁情况 # showrev -p 查看所有已经安装的patch 或

# ls /var/sadm/patch 或 ls /var/adm/patch

安全审核 审核结果

陪同人员 补充说明

备注

SOLARIS

被审核部门

审核人员

审核日期

序 审核项目

号

审核步骤/方法

务,如果 同时也需要查看/etc/inetd.conf 查看都有哪些 rpc 服务开启。

有,都有

哪些 rpc 服

务

检查是否 查看/etc/inetd.conf 的配置,是否注释了如下行

43 运行 finger finger stream tcp

文件的组 行时间会很长,建议采用系统利用率比较底的时间执行)

可写权限

检查/etc 目 执行:find /etc -type f -perm -2 | xargs ls -las

录下所有 (检查风险:如果/etc 目录下目录及文件数量非常大,执

26 文件的其 行时间会很长,建议采用系统利用率比较底的时间执行)

nowait nobody

服务

/usr/sbin/in.fingerd in.fingerd

检查是否 查看/etc/inetd.conf 的配置,是否注释了如下行

允许 R 系 login

stream tcp

nowait root

列服务, /usr/sbin/in.rlogind in.rlogind

安全审核 审核结果

陪同人员 补充说明

备注

SOLARIS

被审核部门

审核人员

审核日期

序 审核项目

号

审核步骤/方法

文件系统 mount floppy* ufs -o nosuid

安全配置

检查/etc 目 执行:find /etc -type f -perm -0020 | xargs ls -las

录下所有 (检查风险:如果/etc 目录下目录及文件数量非常大,执 25

式 检查 telnetd 漏 洞是否已 经作了修 35 补

检查是否 采用了最 36 新版本的 ssh 服务软 件 检查是否 37 开启 FTP

审核步骤/方法

/etc/hosts.allow 检查 sshd_config 的登录方式,可能为密码,公钥等方式

执行:showrev –p

查看 telnetd 相关的补丁编号 patch id 至少大于如下版本号

径 检查/tmp 目录的属 15 性

16 检查

查看/etc/default/login 文件,确认其中存在合理的设置, 下面的举例为 30 秒 TIMEOUT=30

文件系统安全

执行:echo $PATH 检查 root 的$PATH 环境变量中是否出现当前目录“.”。

执行:ls -ld /tmp

查看执行结果是否如下:

# 密码最短长度缺省是 6,安全起见,设置为 8(再长无用)

PASSLENGTH=8 执行:more /etc/default/passwd,确认是否有以下设置: # 以天为单位,MAXWEEKS 天后密码失效,缺省为空 MAXWEEKS=xx # 以天为单位,MINWEEKS 天后才可以修改密码,缺省 为空 MINWEEKS=yy 查看/etc/passwd 中是否存在 uucp,news 等帐号 以及确认拥有 shell 权限的帐号是否合理 确认/usr/sadm/defadduser 有以下类似配置内容: # 一个用户最多属于 15 个组 defgroup=15 # 缺省组 defgname=users # 缺省$HOME defparent=/export/home # 缺省初始设置文件来源 defskel=/etc/skel

陪同人员 补充说明

备注

SOLARIS

被审核部门

审核人员

审核日期

序 审核项目

号 目录下是 否存在所 有人可写 文件 检查 /var/cron

20 目录的属 性 检查是否 存在所有

21 人可写的 目录 检查属性

22 为 777 的 文件/目录 检查属性

23 为 666 的 文件/目录 检查移动

24 介质上的

安全审核 审核结果

陪同人员 补充说明

备注

SOLARIS

安全审核

被审核部门

审核人员

序 审核项目

号 # 缺省 shell defshell=/bin/bash # 帐号永不过期 definact=0 defexpire=

审核步骤/方法

审核日期

审核结果

检查是否 13 设置登录

超时

检查 root 14 的搜索路

项服务配 检查 inetd.conf 文件中所有有效的行

置

检查 telnet 执行:ps -ef |grep telnetd 或 ps -ef |grep sshd