Cisco路由器交换机的技术应用

cisco配置实验报告

cisco配置实验报告Cisco配置实验报告1. 实验目的本次实验旨在通过配置Cisco网络设备,实现局域网内主机之间的互联及互访。

通过此实验,我们将深入了解Cisco设备的配置和管理,提高网络管理技能。

2. 实验环境本次实验使用的设备为Cisco Catalyst 2960交换机和Cisco 2811路由器。

交换机用于构建局域网,路由器用于实现不同局域网之间的互联。

3. 实验步骤3.1 网络拓扑规划根据实验要求,我们设计了以下网络拓扑结构:一个核心交换机连接多个分支交换机,每个分支交换机连接多台主机。

核心交换机通过路由器与其他局域网相连。

3.2 配置交换机首先,我们登录到核心交换机的管理界面。

使用默认用户名和密码登录后,我们进入交换机的命令行界面。

3.2.1 VLAN配置为了实现不同局域网之间的隔离,我们需要配置不同的VLAN。

通过以下命令,我们创建了两个VLAN,分别为VLAN 10和VLAN 20:```vlan 10name VLAN10vlan 20name VLAN20```3.2.2 端口配置接下来,我们需要将交换机的端口划分到不同的VLAN中。

通过以下命令,我们将端口1-10划分到VLAN 10,端口11-20划分到VLAN 20:```interface range fastEthernet 0/1-10switchport mode accessswitchport access vlan 10interface range fastEthernet 0/11-20switchport mode accessswitchport access vlan 20```3.3 配置路由器在路由器上,我们需要配置静态路由,将不同局域网之间的流量进行转发。

3.3.1 接口配置首先,我们配置路由器的接口。

通过以下命令,我们将路由器的Fa0/0接口配置为与核心交换机相连的接口:```interface fastEthernet 0/0ip address 192.168.1.1 255.255.255.0```3.3.2 静态路由配置接着,我们配置静态路由,实现不同局域网之间的互通。

Cisco路由器交换机的技术应用

Cisco路由器交换机的技术应用博尔塔拉电业局王英权[摘要]无论是数据、语音、视频还是无线接入,路由器和交换机都是所有企业通信不可缺少的组成部分。

它们能够促进解决一个公司的关键问题,帮助该公司提高生产力,降低业务成本,改善安全性和客户服务质量。

文章对Cisco路由器和交换机的技术应用进行了分析和阐述。

[关键词]Cisco;路由器;交换机网络的工作方式是使用两种设备,交换机和路由器将计算机和外围设备连接起来。

这两种工具使连接到网络上的设备之间以及其它网络相互通信。

虽然路由器和交换机看起来很像,但是它们在网络中的功能却截然不同:交换机主要用于将一栋大厦或一个校园里的多台设备连接到同一个网络上。

路由器主要用于将多个网络连接起来。

首先,路由器会分析网络发送的数据,改变数据的打包方式,然后将数据发送到另一个网络上或者其他类型的网络上。

它们将公司与外界连接起来,保护信息不受安全威胁,甚至可以决定哪些计算机拥有更高的优先级。

系统管理员和安全专家经常花费大量的精力配置各种防火墙、Web服务器和那些组成企业网络的基础设备。

但是,他们经常会忽略路由器和交换机。

这经常会导致黑客监听网络数据包、修改路由和其他一些恶意攻击行为。

本文对Cisco路由器和交换机技术应用进行分析和探讨。

1网络基础设备的问题尽管很多攻击的目标是终端主机——如web服务器、应用服务器和数据库服务器,许多用户忽略了网络基础设备的安全问题。

路由器和交换机不仅可以被攻击还可以作为黑客进行攻击的工具,还是黑客收集有用信息的合适设备。

Cisco路由器和交换机有自己的操作系统,或者被称为Cisco IOS(网络操作系统)。

同其他操作系统一样,早期的版本有许多漏洞,如果用户没有升级,会带来很多问题。

从应用的角度看,路由器和交换机不仅可以作为攻击目标,还可以帮助黑客隐瞒身份、创建监听设备或者产生噪音。

例如,很多Cisco交换机可以创建一个监视端口来监听交换机的其他端口。

CISCO交换机基本配置和使用概述

CISCO交换机基本配置和使用概述CISCO交换机是一种常用的网络设备,用于构建局域网(Local Area Network,LAN)。

它可以通过物理线路的连接,将多台计算机或其他网络设备连接到同一个网络中,实现数据的传输和共享。

CISCO交换机的基本配置包括IP地址的配置、VLAN的配置、端口配置、安全性配置等。

接下来,我们将对这些配置进行详细说明。

首先,IP地址的配置是CISCO交换机的基本操作之一。

通过配置IP地址,我们可以对交换机进行管理和监控。

具体的配置步骤如下:1. 进入交换机的配置模式。

在命令行界面输入"enable"命令,进入特权模式。

2. 进入全局配置模式。

在特权模式下输入"configure terminal"命令,进入全局配置模式。

3. 配置交换机的IP地址。

在全局配置模式下输入"interfacevlan 1"命令,进入虚拟局域网1的接口配置模式。

然后输入"ip address 192.168.1.1 255.255.255.0"命令,配置交换机的IP地址和子网掩码。

4. 保存配置并退出。

在接口配置模式下输入"exit"命令,返回到全局配置模式。

然后输入"exit"命令,返回到特权模式。

最后输入"copy running-config startup-config"命令,保存配置到闪存中。

其次,VLAN的配置是CISCO交换机的关键配置之一。

通过配置VLAN,我们可以将交换机的端口划分为不同的虚拟局域网,实现数据的隔离和安全。

1. 进入交换机的配置模式。

同样,在特权模式下输入"configure terminal"命令,进入全局配置模式。

2. 创建VLAN。

在全局配置模式下输入"vlan 10"命令,创建一个编号为10的VLAN。

CISCO路由器交换机简介及Packet+Tracer使用说明

CISCO路由器交换机简介及Packet+Tracer使用说明一、路由器和交换机产品简介(一)路由器思科公司的产品被网络用户广泛的使用,对它们的典型产品及其特性的了解可对网络设备有一定大致的认识,以下主要对Cisco1800系列、Cisco2600系列、Cisco 2800系列、Cisco 3700 系列模块化和固定配置的路由器产品进行简单介绍。

首先以"S26C-12007XK ","CD26-BHP-12.0.7= "这两个产品型号为例介绍一下Cisco 产品型号名的字母含义:前缀: S -- 预装机箱,无独立介质包装、SF -- 预装机箱,无独立介质包装、SW -- 软盘介质、CD -- 光盘介质。

中间: A -- Enterprise 版本、B -- 包含IP/ IPX/ Apple Talk / DecNet 协议、C -- IP Only 版本、D -- Desktop 版本, 包含IP/IPX、E -- Remote Access Server 版本, 配合多口拨号访问服务、H -- 防火墙特性版本、P -- IP PLUS 特性,如:Easy IP, Multicast Routing, DLSw+ 、L -- IPSEC 56位加密版本、K2 -- IPSEC 3DES 加密, 此项技术目前对中国禁止出口,因此不能定购和升级、N -- APPN 特性版本、R1 -- SNA 特性版本、U -- 支持H.323数据流压缩特性版本、W -- IPSEC 40位加密版本、HY -- 具备IPSEC 56位加密的防火墙特性版本。

后缀: T -- 有修改(patch)的版本、(旧) XK -- 有修改(patch)的版本(新) 、FL26-C-B= Cisco IOS的升级协议. 具备此协议的软件升级是合法的. 注意: 如果同时支持多个特性集, 则相应有多个字母, 如CD26-BHP-12.0.7= 。

思科路由器、交换机的基本管理教程

思科路由器、交换机的基本管理教程随着Internet的高速发展,网络规模不断膨胀,对于从事网络专业的学生熟练掌握路由器和交换机的配置已显得十分重要。

接下来是小编为大家收集的思科路由器、交换机的基本管理教程方法,希望能帮到大家。

思科路由器、交换机的基本管理教程的方法管理路由器和交换机的方法以及命令主要分为一下几个方面:1、了解命令行的模式。

2、配置接口的IP地址以及相关的路由条目。

3、路由器、交换机密码的管理。

4、远程管理路由器、交换机。

5、系统IOS的备份与恢复。

一、了解命令行的模式1)用户模式默认进入的是用户模式,在该模式下用户受到极大的限制,只能用来查看一些统计信息。

route> #路由器的用户模式switch> #交换机的用户模式2)特权模式在用户模式输入“enable”(可简写为“en”)命令就可以进入特权模式,在特权模式下可以查看并修改路由器或交换机的配置。

route>enable #也可以输入en进入特权模式route#switch>enswitch#在特权模式下常用的命令解释如下:show version :查看系统IOS版本show running-config :查看当前的配置信息copy running-config startup-config :保存当前的配置或者使用 writeerase startup-config :删除以保存的配置show startup-config :查看保存好的配置show mac-address-table :查看交换机的mac地址表show int 接口名称:查看接口的信息show arp :查看ARP缓存表show ip route :查看路由表信息show ip int brief :查看所有接口的IP地址信息。

no ip domain-lookup :禁用DNS查询line con 0exec-timeout 0 0 :不超时连接logging synchronous :不启用时间同步,信息不打断输入命令3)全局模式在特权模式下输入“config terminal”(可简写为conf t)命令就可以进入全局模式,用户在该模式下可以修改路由器或交换机的全局配置。

思科交换机NAT配置介绍及实例

思科交换机NAT配置介绍及实例思科交换机(Cisco Switch)是企业级网络设备中最常用的一种。

与传统的路由器不同,交换机主要用于在局域网(LAN)内部提供数据包的转发和过滤功能。

然而,在一些情况下,我们可能需要使用交换机进行网络地址转换(NAT)来实现特定的网络部署需求。

本文将介绍思科交换机的NAT配置方法,并提供实例说明。

1.NAT概述网络地址转换(NAT)是一种在不同网络之间转换IP地址的技术。

它主要用于解决IPv4地址空间的短缺问题,并允许多个主机通过一个公网IP地址来访问互联网。

NAT实现了将内部网络地址与外部IP地址之间进行映射,使得内部主机可以通过共享公网IP地址来与外部网络进行通信。

2.NAT配置方法在思科交换机上配置NAT通常涉及以下步骤:步骤1:创建访问控制列表(ACL)访问控制列表(Access Control List)用于定义需要进行NAT转换的数据包。

我们可以根据源地址、目标地址、端口等条件来配置ACL,以确定哪些数据包需要进行NAT转换。

例如,下面是一条配置ACL的命令示例:access-list 10 permit 192.168.1.0 0.0.0.255该命令表示允许192.168.1.0/24网段的内部主机进行NAT转换。

步骤2:创建NAT池NAT池用于定义可以被映射到的公网IP地址范围。

我们可以通过配置交换机的外部接口和NAT池来设置NAT转换的目标IP地址。

例如,下面是一条配置NAT池的命令示例:ip nat pool NAT_POOL 203.0.113.1 203.0.113.10 netmask255.255.255.0该命令表示创建一个名为NAT_POOL的NAT池,其中可用的IP地址范围为203.0.113.1至203.0.113.10。

步骤3:创建NAT规则NAT规则用于将内部网络的私有IP地址映射到NAT池的公网IP地址。

我们可以通过配置NAT类型(静态/动态)、内部地址、外部地址等参数来创建NAT规则。

基于Cisco Packet Tracer的路由交换综合实验设计

基于Cisco Packet Tracer的路由交换综合实验设计

一、实验目的

本次实验的目的是通过Cisco Packet Tracer模拟网络环境,进行路由交换的综合实验,以加深对路由器配置和交换机互联的理解,提高实际操作技能。

二、实验环境

1. 软件准备:Cisco Packet Tracer软件

2. 设备准备:2台路由器、3台交换机、若干台电脑

三、实验内容

1. 实验一:路由器基本配置

步骤:

1)在Packet Tracer中拖动两台路由器到画布上,连接它们之间的Seria接口。

2)通过CLI界面对路由器进行基本配置,包括主机名、密码、IP地址、路由协议等。

3)通过ping测试和show命令验证路由器配置是否正确。

四、实验总结

通过以上实验,我们可以掌握路由器和交换机的基本配置方法、互联配置方法以及静态路由和动态路由的配置方法。

在实际工作中,我们需要根据网络规模和需求来选择合适的配置方式,以保障网络的稳定和高效运行。

五、注意事项

1. 在进行实验前,务必熟悉Cisco Packet Tracer的基本操作方法,了解设备的拓扑图和CLI配置界面。

2. 实验中涉及到的命令和配置方法,需要进行充分的练习和理解,避免因配置错误导致网络通信异常。

3. 在进行实验时,可以根据需要进行功能扩展,如配置DHCP服务、访问控制列表等,以提高实验的综合性和实用性。

通过本文的介绍,我们了解了基于Cisco Packet Tracer的路由交换综合实验的设计内容和步骤。

这些实验内容对于提升路由交换技术的实际操作能力和解决网络故障具有重要意义,希望读者能够通过实践不断提升自己的技能水平。

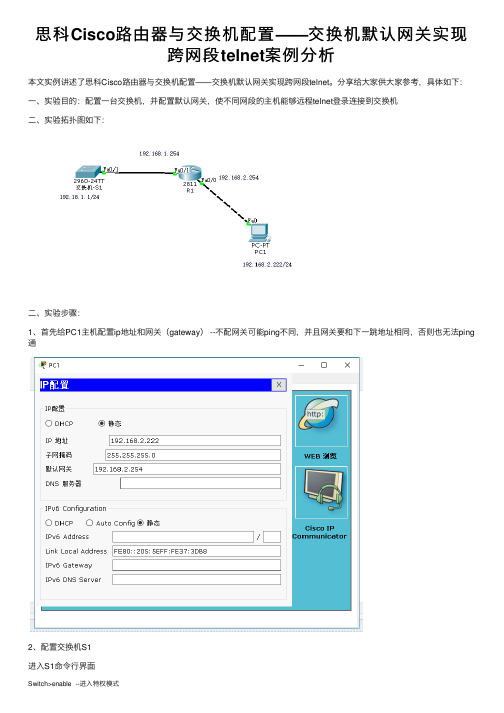

思科Cisco路由器与交换机配置——交换机默认网关实现跨网段telnet案例分析

思科Cisco路由器与交换机配置——交换机默认⽹关实现跨⽹段telnet案例分析本⽂实例讲述了思科Cisco路由器与交换机配置——交换机默认⽹关实现跨⽹段telnet。

分享给⼤家供⼤家参考,具体如下:⼀、实验⽬的:配置⼀台交换机,并配置默认⽹关,使不同⽹段的主机能够远程telnet登录连接到交换机⼆、实验拓扑图如下:⼆、实验步骤:1、⾸先给PC1主机配置ip地址和⽹关(gateway) --不配⽹关可能ping不同,并且⽹关要和下⼀跳地址相同,否则也⽆法ping 通2、配置交换机S1进⼊S1命令⾏界⾯Switch>enable --进⼊特权模式Switch#configure terminal --进⼊全局配置模式Switch(config)#hostname S1 --修改交换机主机名为S1(⽅便识别)S1(config)#enable password 111 --设置明⽂管理密码为111S1(config)#enable secret 222 --设置加密密码为222(设置了加密密码后,明⽂将不会起作⽤)S1(config)#line vty 0 5 -- 设置虚拟终端个数(⼀般为5个,最多为16个)S1(config-line)#password 333 --设置远程登录密码为333S1(config-line)#login --配置远程登录密码后必须要有login,如果没有的话则远程登录密码⽆效S1(config-line)#exit --返回上⼀级(全局配置模式)S1(config)#interface vlan 1 --进⼊vlan 1 端⼝S1(config-if)#ip address 192.168.1.1 255.255.255.0 --给vlan1配置ip地址,使PC1与S1可以Ping互通S1(config-if)#no shutdown --激活vlan 1 端⼝S1(config-if)#exit -- --返回上⼀级(全局配置模式)S1(config)#ip default-gateway 192.168.1.254 --给交换机S1设置默认⽹关,从⽽达到跨⽹段telnetS1(config-if)#end --返回特权模式S1#copy running-config startup-config --将配置保存(从内存RAM保存到硬盘NVRAM)3、配置路由器R1进⼊到路由器R1命令⾏界⾯Continue with configuration dialog? [yes/no]: n --是否继续配置对话框?(yes/no)Router>enable --进⼊到特权模式Router#configure terminal --进⼊到全局配置模式Router(config)#hostname R1 --修改路由器主机名为R1R1(config)#interface f0/0 --进⼊到f0/0端⼝R1(config-if)#ip address 192.168.2.254 255.255.255.0 --给f0/0配置ip地址R1(config-if)#no shutdown --激活f0/0端⼝R1(config-if)#interface f0/1 --进⼊f0/1端⼝R1(config-if)#ip address 192.168.1.254 255.255.255.0 --给f0/1配置ip地址R1(config-if)#no shutdown --激活f0/1端⼝R1(config-if)#end ----返回特权模式R1#copy running-config startup-config --将配置保存(从内存RAM保存到硬盘NVRAM)3、进⼊到PC1主机命令⾏界⾯去PC1主机上测试是否Ping的通S1 # ping 192.168.1.1(2)tenlet远程登录# tenlet 192.168.1.1Passwor 333成功登录。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

摘要:无论是数据、语音、视频还是无线接入,路由器和交换机都是所有企业通信不可缺少的组成部分。

它们能够促进解决一个公司的关键问题,帮助该公司提高生产力,降低业务成本,改善安全性和客户服务质量。

文章对Cisco路由器和交换机的技术应用进行了分析和阐述。

关键词:Cisco;路由器;交换机中图分类号:TP393网络的工作方式是使用两种设备,交换机和路由器将计算机和外围设备连接起来。

这两种工具使连接到网络上的设备之间以及其它网络相互通信。

虽然路由器和交换机看起来很像,但是它们在网络中的功能却截然不同:交换机主要用于将一栋大厦或一个校园里的多台设备连接到同一个网络上。

路由器主要用于将多个网络连接起来。

首先,路由器会分析网络发送的数据,改变数据的打包方式,然后将数据发送到另一个网络上或者其他类型的网络上。

它们将公司与外界连接起来,保护信息不受安全威胁,甚至可以决定哪些计算机拥有更高的优先级。

系统管理员和安全专家经常花费大量的精力配置各种防火墙、Web 服务器和那些组成企业网络的基础设备。

但是,他们经常会忽略路由器和交换机。

这经常会导致黑客监听网络数据包、修改路由和其他一些恶意攻击行为。

本文对Cisco路由器和交换机技术应用进行分析和探讨。

1网络基础设备的问题尽管很多攻击的目标是终端主机——如web服务器、应用服务器和数据库服务器,许多用户忽略了网络基础设备的安全问题。

路由器和交换机不仅可以被攻击还可以作为黑客进行攻击的工具,还是黑客收集有用信息的合适设备。

Cisco路由器和交换机有自己的操作系统,或者被称为Cisco IOS(网络操作系统)。

同其他操作系统一样,早期的版本有许多漏洞,如果用户没有升级,会带来很多问题。

从应用的角度看,路由器和交换机不仅可以作为攻击目标,还可以帮助黑客隐瞒身份、创建监听设备或者产生噪音。

例如,很多Cisco交换机可以创建一个监视端口来监听交换机的其他端口。

这样管理员和黑客就可以把交换机上看到的网络数据包备份到一个指定的交换机端口。

尽管管理员努力在系统中杜绝集线器造成的监听问题,但是如果黑客可以通过交换机访问网络,网络安全便面临危险。

2定期升级系统任何系统都必须注重及时升级。

Cisco公司一直注重IOS在版本更新、升级与发布策略,且Cisco公布的系统版本相对稳定。

分析网络基础设备时要做的第一件事情就是调查在系统上运行的各种IOS 系统的情况。

使用Show Version命令可以方便地查到这些信息。

如果用户发现系统中有的10S系统版本比较老,在进行升级前最好与升级所花费的精力和金钱比较一下,考虑一下“如果没有问题,不需要升级”这句话。

比IOS系统版本更重要的是这个版本是否已超过了使用周期。

Cisco定义了三种阶段:早期开发阶段(Early Deployment,ED)。

这个时期的10S系统有一些还不成熟的新特性,会有许多毛病。

局部开发阶段(Limited Deployment,LD)。

处于这个状态的IOS主要是针对ED系统中漏洞而进行改进的版本。

普通开发阶段(General Deployment,GD)。

这个阶段的IOS系统更强调系统的稳定性,基本上没有漏洞。

尽管用户都希望使用最新的I0S系统,但我还要提醒用户注意自己的实际需求,GD版本将指出系统的大量已经发现的漏洞,通常是一个已经解决了发现的漏洞的版本。

除非发现此版本的系统有很严重的漏洞这别无选择,只有升级。

3配置Cisco路由器Cisco路由器在主机级上比UNIX系统容易保护,这是因为系统提供的可远程访问的服务较少。

路由器要进行复杂的路由计算并在网络中起着举足轻重的作用,它没有BIND、IMAP、POP、sendmail等服务——而这些是UNIX系统中经常出问题的部分。

尽管访问路由器的方式相对少一些,但是还要进行进一步的配置以限制对路由器更深一步的访问。

3.1保护登录点大多数Cisco路由器还是通过远程登录方式进行控制的,没有采用任何形式的加密方法。

采用远程登录方式进行的通信都是以明文传输,很容易泄露登录口令。

尽管Cisco IOS12.1采用了SSH l的加密手段,仍然存在很多问题。

在Cisco公司考虑使用SSH之前(希望他们采用SSH 2版本),用户都只能使用Telnet。

但是,还是有很多方法可以控制对路由器的访问,从而限制非授权用户对路由器的访问。

登录到路由器的方式有:通过物理控制台端口;通过物理辅助端口;通过其他物理串行端口(仅指在具有端口的模型上);通过远程登录方式进入一个单元的IP地址中。

前三种方式需要物理接口,这样很容易控制。

下面主要讨论第四种方式。

Cisco路由器有5个可以远程登录的虚拟终端或称为vty。

采用远程登录时要注意两点。

首先,要确认通过所有的vty登录都需要口令。

配置时可以采用如下命令:Router1 (config)#line vty 0 4Router1 (config)#password fabi0!这样通过vty登录时需要输人口令“fabi0!”。

其次,用户可以增加控制级别来防止黑客的入侵,可以同时绑定5个vty。

具体的命令如下:Router1 (config)#line vty 0 4Router1 (config-line)#exec-timeout 1Router1 (config-line)#exitRouter1 (config)#service tcp-keepalives.in这些命令设置vty的时间限制为1分钟,限制TCP连接的时间长度。

除了上述命令,用户还可以设置标准的访问列表以限制可以远程登录到路由器本身内的工作站的数量。

例如,假定系统的管理网段是10.1.1.0,你将被远程登录的地方,下列命令可以限制对该范围内的进站远程登录会话的数量,命令如下:Router1 (config)#access-list 1 permit 10.1.1.0 0.0.0.255Router1 (config)#access-list 1 deny anyRouter1 (config)#line vty 0 4Router1 (config.line)#access-class 1 in说到考虑物理访问,有两点要注意:控制台端口和辅助管理端口,辅助端口是为通过调制解调器等设备访问路由器而设置的,对这个端口进行保护很重要。

可以通过如下命令:Router1 (config)#line aux 0Router1 (config.line)#password fabi0!Router1 (config)#line console 0Router1 (config.line)#password fabi0!3.2系统日志管理多个用户共享一个账户是无法区分他们之间的活动的。

默认的情况下,Cisco设备有两级的访问模式:用户模式和特权用户模式。

用户可以认为特权用户同UNIX中的root或Windows NT中的系统管理员是类似的。

一般情况下,用户认证时不需要用户名只需要口令。

普通用户登录模式和特权用户登录模式都是如此。

但是许多机构是很多人同时共享同一口令,这样就有许多人共享路由器的口令。

通过将RADIUS 或者TACACS和AAA(认证、授权和审计)相结合,系统管理员可以将路由器基本结构信息存贮在NDS、AD或者其他中心口令库中。

通过这种认证方式可以强制用户在登录时输入账户名和口令,这样便于清除审计痕迹。

3.3取消不必要的服务首先,取消一些不重要的、很少被使用服务;取消finger服务,因为它会给黑客提供许多有用信息。

取消finger服务后,还要确认没有打开HTTP(Web)服务器。

虽然系统的默认配置是这样的,还必须经过用户再确认一下。

Cisco设备有Cisco专用协议,CDP(Cisco Discovery Protocol)。

同finger一样,CDP本身没有什么威胁,但是它可以让黑客获得许多自己无法访问的信息。

4网络管理注意事项限制终端访问和取消不必要的服务是保护系统安全的重要部分。

但是只进行这些工作是远远不够的,在管理方面还有很多有关系统程序上和管理上值得考虑的因素。

4.1集中日志瞥理安全专家认为大多数系统日志协议采用UDP的形式进行传输是不安全的。

但是现在还没有较好的改进方法。

如果系统有一个系统日志登录服务器,用户可以采用命令将输出集中到这个服务器。

4.2口令存储注意事项许多用户在FTP和TFTP服务器上保存路由配置文件和镜像信息。

尽管保留备份是个良好的习惯,但是要确保这些文件的安全。

要保证这些服务器有可靠的访问控制。

接下来还可以采取两种预防措施。

首先,使用Cisco的“加密”口令规则来代替普通的“使能”口令规则。

使用无法逆转的MD5散列算法保存重要口令,采用一般加密算法保存一般口令。

4.3时钟同步网络时钟协议(NTP)定义了网络设备的时钟与系统的时钟同步规则。

NTP是业界标准,NTP相当准确并且兼容性好——多种操作系统及各种路由器和交换设备都支持。

4.4SNMP管理许多组织经常使用SNMP,还有些组织现在希望将来使用。

不论其应用前景如何,有两点要注意:如果用户不需要SNMP,最好取消;如果要使用SNMP,最好正确配置。

但是,如果用户一定要使用SNMP,可以对其进行保护。

首先,SNMP有两种模式:只读模式(RO)和读写模式(RW)。

如果可能,使用只读模式,这样可以最大限度的控制用户的操作,即使在攻击者发现了通信中的字符串时,也能限制其利用SNMP进行侦察的目的,还能阻止攻击者利用其修改配置。

如果必须使用读写模式,最好把只读模式与读写模式使用的通信字符串区别开来。

最后可以通过访问控制列表来限制使用SNMP的用户。

参考文献:[1]秦建文.基于Cisco路由器的网络安全控制技术及其实现[J].电脑开发与应用,2002,(7).[2]朱培栋,卢泽新,卢锡城.网络路由器核心安全技术[J].国防科技参考,2000,(1).[3]周婕.安全路由器关键技术探讨[J].海军航空工程学院学报,2008,(3).[4]柳文波.路由器和交换机的安全策略[J].华南金融电脑,2003,(12).[5]胡宇翔,兰巨龙,程东年,等.核心路由器中安全机制的分布式设计与实现[J].计算机工程, 2008,(7).。