基于DRDOS攻击的请求-响应包对确认方法

DoS 攻击及解决方案

DoS 攻击及解决方案简介:DoS(Denial of Service)攻击是指恶意攻击者通过向目标服务器发送大量请求或占用大量资源,导致服务器无法正常响应合法用户请求的一种攻击方式。

本文将详细介绍DoS攻击的原理、常见类型以及解决方案。

一、DoS攻击原理:DoS攻击的原理是通过使服务器过载或消耗其资源来阻止合法用户的访问。

攻击者可以利用各种技术和手段来实施DoS攻击,包括但不限于以下几种方式:1. 带宽洪泛攻击(Bandwidth Flooding):攻击者利用大量的流量向目标服务器发送请求,使其带宽耗尽,导致服务器无法正常响应。

2. SYN Flood攻击:攻击者发送大量伪造的TCP连接请求(SYN包),但不完成握手过程,从而耗尽服务器的资源,使其无法处理其他合法用户的请求。

3. ICMP Flood攻击:攻击者通过向目标服务器发送大量的ICMP Echo请求(Ping请求),耗尽服务器的处理能力,导致服务器无法正常工作。

4. UDP Flood攻击:攻击者向目标服务器发送大量的UDP包,占用服务器的带宽和处理能力,导致服务器无法响应合法用户的请求。

二、常见的DoS攻击类型:1. 基于流量洪泛的攻击:- SYN Flood攻击:攻击者发送大量伪造的TCP连接请求,使服务器资源耗尽。

- UDP Flood攻击:攻击者发送大量的UDP包,占用服务器的带宽和处理能力。

- ICMP Flood攻击:攻击者发送大量的ICMP Echo请求,耗尽服务器的处理能力。

2. 基于资源消耗的攻击:- 资源耗尽攻击:攻击者通过占用服务器的CPU、内存或磁盘空间等资源,使服务器无法正常工作。

3. 基于应用层的攻击:- HTTP Flood攻击:攻击者利用大量的HTTP请求占用服务器的资源,使其无法正常响应合法用户的请求。

- Slowloris攻击:攻击者发送大量的半连接请求,使服务器的连接资源耗尽。

三、DoS攻击的解决方案:1. 流量过滤和防火墙:- 使用防火墙来限制对服务器的访问,过滤掉可疑的流量。

DoS 攻击及解决方案

DoS 攻击及解决方案引言概述:DoS(拒绝服务)攻击是一种网络安全威胁,旨在通过消耗目标系统的资源,使其无法提供正常服务。

这种攻击行为对个人用户、企业和政府机构都可能造成严重影响。

为了保护网络安全,我们需要了解DoS攻击的原理,并采取相应的解决方案来应对这一威胁。

一、DoS攻击的类型1.1 带宽消耗型攻击:攻击者通过向目标系统发送大量的数据流量,占用其带宽资源,导致正常用户无法访问目标系统。

1.2 连接消耗型攻击:攻击者通过建立大量的无效连接,耗尽目标系统的连接资源,使其无法处理正常用户的请求。

1.3 协议攻击:攻击者利用目标系统的协议漏洞,发送特制的恶意数据包,导致目标系统崩溃或无法正常工作。

二、DoS攻击的影响2.1 服务不可用:DoS攻击会导致目标系统无法提供正常的服务,造成用户无法访问网站、应用程序或其他网络资源。

2.2 业务中断:企业和政府机构可能因为DoS攻击而无法正常开展业务活动,造成经济损失和声誉受损。

2.3 数据泄露:一些DoS攻击可能是为了掩盖真正的攻击目的,攻击者可能通过此类攻击窃取敏感数据或者进行其他恶意行为。

三、解决方案3.1 流量过滤:使用防火墙或入侵检测系统(IDS)来过滤恶意流量,阻止DoS 攻击流量进入目标系统。

3.2 负载均衡:通过将流量分散到多个服务器上,减轻单个服务器的压力,提高系统的抗DoS攻击能力。

3.3 增加带宽和连接资源:增加网络带宽和系统连接资源,使目标系统能够承受更多的流量和连接请求。

四、预防措施4.1 更新和维护系统:及时安装系统补丁和更新,修复可能存在的漏洞,降低被攻击的风险。

4.2 强化网络安全策略:采用访问控制列表(ACL)和安全策略来限制外部访问,并监控网络流量,及时发现和阻止异常流量。

4.3 建立紧急响应机制:制定应急响应计划,包括备份数据、恢复系统和通知相关方面,以便在DoS攻击发生时能够快速应对。

结论:DoS攻击是一种严重的网络安全威胁,对个人用户、企业和政府机构都可能造成严重影响。

DOS攻击原理与防范措施

DOS攻击原理与防范措施DOS(Denial of Service)攻击是一种网络攻击行为,旨在通过使目标系统无法正常提供服务来阻止该系统的正常运行。

这种攻击通常会使目标系统的网络带宽、服务器资源或应用程序资源达到极限,导致服务不可用。

以下将详细介绍DOS攻击的原理和防范措施。

1.DOS攻击原理:-网络带宽耗尽:攻击者发送大量的数据流到目标系统,占用其所有可用的网络带宽,使合法用户无法访问目标系统。

-连接耗尽:攻击者发起大量无效的连接请求,占用目标系统的连接资源,使合法用户无法建立连接。

-资源耗尽:攻击者使用大量的计算资源(如内存、CPU)占用目标系统,使其无法正常处理客户端请求。

-操作系统缺陷:攻击者利用目标系统操作系统或应用程序的漏洞,通过发送特制的数据包或恶意代码导致系统崩溃或服务无法正常运行。

2.DOS攻击的常见类型:-SYN洪水攻击:攻击者发送大量伪造的TCP连接请求(SYN包),目标系统响应后等待建立连接的确认(SYN-ACK包),但由于并没有实际的连接请求,最终占满目标系统的连接队列,导致合法用户无法建立连接。

- ICMP洪水攻击:攻击者发送大量的ICMP回显请求(ping)给目标系统,目标系统响应并发送回相同的数据包,占用目标系统的网络带宽和处理能力,导致服务不可用。

-UDP洪水攻击:攻击者发送大量伪造的UDP数据包给目标系统的特定端口,目标系统无法处理所有的数据包请求,导致服务拒绝。

-反射放大攻击:攻击者发送请求到一些容易被滥用的服务器(如DNS服务器、NTP服务器),服务器返回大量响应数据给目标系统,占用目标系统的带宽和资源。

3.DOS攻击的防范措施:-流量过滤:使用路由器、防火墙等设备对进入的流量进行过滤,过滤掉明显的攻击流量,减少对目标系统的负荷。

-访问控制:限制来自特定IP地址的连接请求,识别和封禁已知的攻击者IP地址。

-网络负载均衡:通过使用负载均衡设备、服务器集群等技术,分散请求到多个服务器上,防止单个服务器被过载。

分布式反射拒绝攻击(DRDOS)详解

分布式反射:新一代的DDoS攻击原著:Steve Gibson 翻译:无用君译者注:前几天收到朋友寄来的这篇文章,觉得相当有意思,所以就翻译出来了。

因为时间比较紧,我只翻译了原理及防御部分,前面还有一堆关于拒绝服务攻击历史及理论的一堆废话,想看到朋友请去/dos/drdos.htm看原文。

请不要来跟我们来要exploit,有心的朋友把那些在网上早已传烂了的SYN Flood工具改一改(甚至改都不用改)就可以拿来做这个用了。

这篇文章算是给国内的网管敲个警钟吧。

正文:2002年一月11日凌晨两点,被一些更先进的恶意洪水数据包攻击。

这种新型的DDoS攻击可以被成为分布式反射拒绝服务攻击(Distributed Reflection Denial of Servie Attack)— DRDoS神秘的洪水攻击攻击在凌晨两点左右开始,那时我正好还在工作,所以我才有机会迅速的抓取到一部分的洪水攻击的信息。

这次攻击使Verio(我们的网络提供商)的集合路由器将攻击数据挤满了我们的两条T1。

我们的网站服务器因为这次攻击而无法处理其它合法的请求。

我们被完全的炸下了网。

我们以前就曾遭受过UDP和ICMP洪水攻击,这些攻击其实都可以由被攻击者入侵的主机、zombie工具及Windows系统简单的实现,我们也被一些经典的SYN洪水攻击过。

所以当我查看了一下那些显示我们是被SYN/ACK数据攻击的攻击数据包后,眉毛跳了一下。

毕竟这些事实并不重要,就像我以前说的那样,一个SYN/ACK包只是一个SYN数据包带了一个ACK 标记。

任何有限权制作"raw socket"的人都可以制作出这种数据包来 —— 不管他是恶意的还是无意的。

真正的惊讶是当我看到这些发起攻击的地址:IP来源地址主机名129.250. 28. 1 129.250. 28. 3 129.250. 28. 20 129.250. 28. 33 129.250. 28. 49 129.250. 28. 98 129.250. 28. 99 129.250. 28.100 129.250. 28.113 129.250. 28.116 129.250. 28.117 129.250. 28.131 129.250. 28.142 129.250. 28.147 129.250. 28.158 129.250. 28.164 129.250. 28.165 129.250. 28.190 129.250. 28.200 129.250. 28.201 129.250. 28.221 129.250. 28.230 129.250. 28.231 129.250. 28.254 205.171. 31. 1 205.171. 31. 2 205.171. 31. 5 205.171. 31. 6 205.171. 31. 9 205.171. 31. 13 205.171. 31. 17 205.171. 31. 21 205.171. 31. 25 205.171. 31. 33 205.171. 31. 37 205.171. 31. 41 205.171. 31. 53 205.171. 31. 57 205.171. 31. 61 205.171. 31. 81 206. 79. 9. 2 206. 79. 9.114 206. 79. 9.210 208.184.232. 13 208.184.232. 17 208.184.232. 21 208.184.232. 25 208.184.232. 45 208.184.232. 46 208.184.232. 54 208.184.232. 57 208.184.232. 58 208.184.232. 97 208.184.232. 98 208.184.232.101 208.184.232.102 208.184.232.109 208.184.232.110 208.184.232.113 208.184.232.114 208.184.232.118 208.184.232.126 208.184.232.133 208.184.232.134 208.184.232.145 208.184.232.146 208.184.232.149 208.184.232.150 208.184.232.157 208.184.232.158 208.184.232.165 208.184.232.166 208.184.232.177 208.184.232.189 208.184.232.190 208.184.232.193 208.184.232.194 208.184.232.197 208.184.232.198 208.184.233. 46 208.184.233. 50 208.184.233. 61 208.184.233. 62 208.184.233. 65 208.184.233. 66 208.184.233. 81 208.184.233. 85 208.184.233. 89 208.184.233. 93 208.184.233.101 208.184.233.102 208.184.233.105 208.184.233.106 208.184.233.121 208.184.233.126 208.184.233.129 208.184.233.130 208.184.233.134 208.184.233.150 208.184.233.174 208.184.233.189 208.184.233.190 208.184.233.193 208.184.233.194 208.184.233.197 208.184.233.201 208.184.233.205 208.184.233.209 208.184.233.217 208.184.233.225 208.184.233.237 208.184.233.238 208.185. 0. 25 208.185. 0.113 208.185. 0.117 208.185. 0.121 208.185. 0.133 208.185. 0.138 208.185. 0.142 208.185. 0.146 208.185. 0.150 208.185. 0.153 208.185. 0.157 208.185. 0.165 208.185. 0.166 208.185. 0.169 208.185. 0.170 208.185. 0.173 208.185. 0.177 208.185. 0.189 208.185. 0.193 208.185. 0.197 208.185. 0.202 208.185. 0.221 208.185. 0.225 208.185. 0.229 208.185. 0.230 208.185. 0.233 208.185. 0.234 208.185. 0.237 208.185. 0.245 208.185. 0.246 208.185. 0.249 208.185. 0.250 208.185.156. 2 208.185.156. 65 208.185.156.121 208.185.156.122 208.185.156.157 208.185.156.158 208.185.156.189 208.185.156.193 208.185.175. 90 208.185.175. 93 208.185.175.114 208.185.175.145 208.185.175.146 208.185.175.149 208.185.175.158 208.185.175.178 208.185.175.182 208.185.175.189 208.185.175.193 208.185.175.197 208.185.175.201 216.200.127. 9 216.200.127. 13 216.200.127. 26 216.200.127. 29 216.200.127. 33 216.200.127. 45 216.200.127. 49 216.200.127. 61 216.200.127. 62 216.200.127. 65 216.200.127. 66 216.200.127. 69 216.200.127.118 216.200.127.145 216.200.127.146 216.200.127.149 216.200.127.153 216.200.127.157 216.200.127.161 216.200.127.165 216.200.127.169 216.200.127.173 216.200.127.177 216.200.127.181 216.200.127.185 216.200.127.189 216.200.127.194 216.200.127.197 216.200.127.201 216.200.127.205 216.200.127.206 216.200.127.209 216.200.127.210 216.200.127.213 216.200.127.217 216.200.127.225 216.200.127.226 我们看起来是在被超过200多个网络核心基础设施路由器攻击.发生什么事了?看到这些分别来自Verio、Qwest、和 的洪水数据包,我想它们都是完全合法的SYN/ACK连接回应包,它们显示了一个TCP源端口:179。

图解DoS与DDos攻击工具基本技术

DoS (Denial of Service)攻击其中文含义是拒绝服务攻击,这种攻击行动使网站服务器充斥大量要求回复的信息,消耗网络带宽或系统资源,导致网络或系统不胜负荷以至于瘫痪而停止提供正常的网络服务。

黑客不正当地采用标准协议或连接方法,向攻击的服务发出大量的讯息,占用及超越受攻击服务器所能处理的能力,使它当(Down)机或不能正常地为用户服务。

“拒绝服务”是如何攻击的通过普通的网络连线,使用者传送信息要求服务器予以确定。

服务器于是回复用户。

用户被确定后,就可登入服务器。

“拒绝服务”的攻击方式为:用户传送众多要求确认的信息到服务器,使服务器里充斥着这种无用的信息。

所有的信息都有需回复的虚假地址,以至于当服务器试图回传时,却无法找到用户。

服务器于是暂时等候,有时超过一分钟,然后再切断连接。

服务器切断连接时,黑客再度传送新一批需要确认的信息,这个过程周而复始,最终导致服务器无法动弹,瘫痪在地。

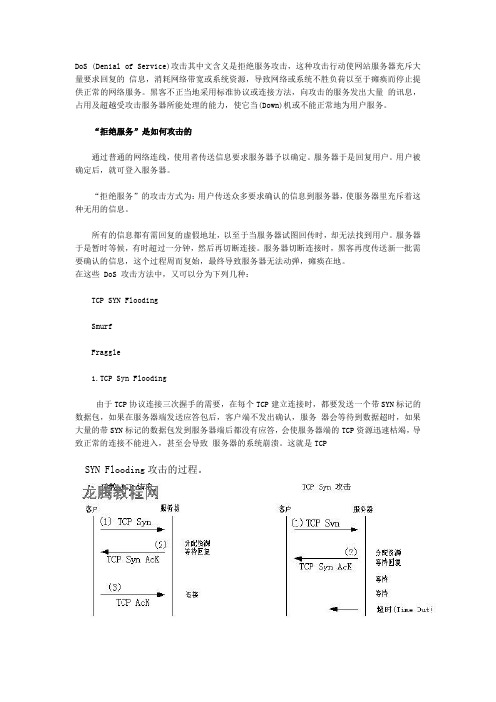

在这些 DoS 攻击方法中,又可以分为下列几种:TCP SYN FloodingSmurfFraggle1.TCP Syn Flooding由于TCP协议连接三次握手的需要,在每个TCP建立连接时,都要发送一个带SYN标记的数据包,如果在服务器端发送应答包后,客户端不发出确认,服务器会等待到数据超时,如果大量的带SYN标记的数据包发到服务器端后都没有应答,会使服务器端的TCP资源迅速枯竭,导致正常的连接不能进入,甚至会导致服务器的系统崩溃。

这就是TCPSYN Flooding攻击的过程。

图1 TCP Syn攻击TCP Syn 攻击是由受控制的大量客户发出 TCP 请求但不作回复,使服务器资源被占用,再也无法正常为用户服务。

服务器要等待超时(Time Out)才能断开已分配的资源。

2.Smurf 黑客采用 ICMP(Internet Control Message Protocol RFC792)技术进行攻击。

DDOS攻击的检测方法与对策

DDOS攻击的检测方法与对策随着互联网的发展,网络安全问题逐渐引起人们的关注。

其中,DDoS(分布式拒绝服务)攻击是一种常见的网络攻击方式,它能够使网站、服务器或网络服务瘫痪。

为了保护网络安全,研究人员开发了各种方法来检测和对抗DDoS攻击。

本文将介绍一些常见的DDoS攻击检测方法和对策。

首先,我们先了解一下DDoS攻击的基本原理。

DDoS攻击是指通过使用大量的计算机或设备向目标服务器发送大量的请求,从而使服务器资源耗尽,无法正常对外提供服务。

攻击者通常利用僵尸网络(botnet)或利用漏洞感染大量的互联网设备,将它们组织起来发起攻击。

因此,检测和对抗DDoS攻击需要识别大量的异常流量和威胁设备。

一种常见的DDoS攻击检测方法是基于流量分析。

该方法通过监测网络流量,统计流量的源IP地址、目标IP地址和协议等信息,利用机器学习算法或规则引擎判断是否存在异常流量。

异常流量通常表现为相同源IP地址或相同目标IP地址的大量请求。

一旦异常流量被检测到,系统可以采取各种对策,如封锁攻击源IP、限制流量或增加系统资源。

另一种常见的DDoS攻击检测方法是基于行为分析。

该方法通过分析网络设备的行为和模式,识别潜在的攻击活动。

例如,当设备突然增加了网络连接数、流量或请求时,就可能发生DDoS攻击。

此外,还可以利用异常检测算法来检测异常行为,如负载异常、数据包异常或频率异常。

基于行为分析的方法可以提前预警和识别DDoS攻击,从而采取相应的对策。

除了流量和行为分析,还可以使用一些其他的检测方法来对抗DDoS攻击。

例如,基于信誉系统的方法可以根据设备的信誉评级判断是否存在攻击行为。

信誉评级可以根据设备的历史行为、安全性和信任度等指标计算得出。

使用这种方法可以识别可疑的设备并阻止它们发起攻击。

此外,还可以利用服务进行DDoS攻击检测。

例如,通过在网络中布置分布式检测节点,这些节点会监测并报告网络流量的异常行为。

通过分析来自不同节点的报告,可以检测并确认DDoS攻击,并采取相应的对策。

DoS 攻击及解决方案

DoS 攻击及解决方案简介:DoS(Denial of Service)攻击是一种旨在使网络服务不可用的恶意行为。

攻击者通过向目标服务器发送大量请求或者占用大量资源,导致服务器无法正常响应合法用户的请求,从而使网络服务瘫痪。

本文将详细介绍DoS攻击的原理、类型,以及常见的解决方案。

一、DoS 攻击原理:DoS攻击的原理是通过消耗目标服务器的资源或者干扰其正常运作,使其无法响应合法用户的请求。

攻击者通常利用以下几种方式进行攻击:1. 带宽耗尽攻击:攻击者通过向目标服务器发送大量的数据包,占用其带宽资源,导致服务器无法处理合法用户的请求。

2. 连接耗尽攻击:攻击者通过建立大量的连接请求,占用服务器的连接资源,导致服务器无法处理新的连接请求。

3. 资源耗尽攻击:攻击者利用服务器的漏洞或者弱点,发送恶意请求或者占用服务器的资源,使其耗尽,导致服务器无法正常运行。

二、DoS 攻击类型:DoS攻击可以分为以下几种类型:1. SYN Flood 攻击:攻击者发送大量的TCP连接请求(SYN包),但不完成三次握手过程,导致服务器资源被占用,无法处理新的连接请求。

2. UDP Flood 攻击:攻击者发送大量的UDP数据包到目标服务器上的随机端口,占用服务器的带宽和处理能力,导致服务器无法正常工作。

3. ICMP Flood 攻击:攻击者发送大量的ICMP Echo请求(Ping请求),使目标服务器不断回复响应,占用其带宽和处理能力。

4. HTTP Flood 攻击:攻击者发送大量的HTTP请求到目标服务器,占用服务器的带宽和处理能力,导致服务器无法正常响应合法用户的请求。

5. Slowloris 攻击:攻击者通过发送大量的半连接请求,占用服务器的连接资源,使其无法处理新的连接请求。

三、DoS 攻击解决方案:为了有效应对DoS攻击,以下是几种常见的解决方案:1. 流量过滤:通过使用防火墙或者入侵检测系统(IDS)等工具,对传入的流量进行过滤和检测,识别并阻挠恶意流量。

DoS 攻击及解决方案

DoS 攻击及解决方案简介:DoS(Denial of Service)攻击是一种恶意行为,旨在通过超负荷或破坏目标系统的资源,使其无法正常提供服务。

本文将详细介绍DoS攻击的原理、常见类型以及解决方案。

一、DoS攻击原理DoS攻击利用目标系统的弱点或漏洞,通过发送大量请求、耗尽系统资源或破坏网络连接,使目标系统无法正常工作。

攻击者可以利用多种方式进行DoS攻击,包括但不限于以下几种:1. 带宽洪泛攻击(Bandwidth Flooding Attack):攻击者通过向目标系统发送大量的数据流量,占用目标系统的带宽资源,从而导致系统无法正常处理合法请求。

2. SYN Flood攻击:攻击者向目标系统发送大量伪造的TCP连接请求(SYN 包),目标系统会为每个连接请求分配资源,最终导致系统资源耗尽,无法处理其他合法请求。

3. ICMP洪泛攻击(Ping Flood):攻击者通过发送大量的ICMP Echo请求(Ping包),占用目标系统的网络带宽和处理能力,使其无法正常响应其他请求。

4. 慢速攻击(Slowloris Attack):攻击者通过发送大量的半开连接,占用目标系统的连接资源,使其无法接受新的连接请求。

二、DoS攻击的解决方案为了有效应对DoS攻击,以下是一些常见的解决方案:1. 流量过滤和防火墙配置通过配置防火墙规则,过滤掉来自可疑IP地址的流量,可以有效减少DoS攻击的影响。

此外,还可以使用入侵检测系统(IDS)和入侵防御系统(IPS)来实时监测和阻止恶意流量。

2. 带宽扩容和负载均衡增加网络带宽可以提高系统的抗DoS攻击能力。

此外,使用负载均衡设备可以将流量分散到多个服务器上,从而减轻单个服务器的负载压力。

3. SYN Cookies和连接限制使用SYN Cookies技术可以防止SYN Flood攻击。

SYN Cookies将一部分连接状态信息存储在客户端,从而减轻服务器的负担。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

多层协议 中请 求 一响应 数据 包对 的对 应 关 系来检 测 D D S攻击 . RO 实验 结果 表 明 , 模 型 能 简单 而 该 有效地 处理 D D S攻击 包 , R O 具有较好 的防御 作用.

种 双向 的行 为. R D D O S攻击正是 利用 伪造 受害者 的

数据报文信息 , 同时将 反 射 器 ( 或傀 儡 机 ) 发送 来 的

请求数据报文信息与响应数据报文信息按照 自定义

收稿 日期 :0 8— 4—1 20 0 4

I P地址作 为源地址 , 冒充受 害 者发 送请 求包 至反 射

第2 3卷

第 6期

郑 州 轻 工 业 学 院 学 报 (自 然 科 学 版 )

JU N L F H N Z O NV R I F IH D SR ( a r c ne O R A E G H UU IE S YO G T N UT Y Nta Si c) OZ T L I ul e S攻 击 请 求 一响 应 包 对 确 认 方 法 基 R O

・ 7・ 6

器, 再经 反 射器 转 发 响 应 到 受 害者 完 成 攻 击 过 程 . 在攻 击发 生 时 , 攻击 者 事 先 会 控 制 大量 的傀 儡 机作 为“ 黑手 ” 利 用 他 们 向反 射 器 发 送 请 求 包 , 旦 成 , 一

O 引言

分布式反射服务器攻击 ( R O ) D D S 具有 较强 的攻 击 隐蔽性 , 难以防范 , 给受害 主机带来 的危害无 法

规则做匹配. 匹配成 功 , 允许 发送 , 之便 丢弃 , 若 便 反 以此达到侦测过滤 的 目的.

1 原理 分 析

1 1 D D S攻 击特性 . R O

Vo . 3 No. 12 6 De . 0 C 2 08

20 年 1 08 2月

文章 编 号 :04—17 (0 8 0 06 0 10 4 8 2 0 )6— 0 6— 3

基于 D D S R O 攻击的请求 一响应包对确认方法

余 鹏 杨 木 清 ,

(. 1 中南 民族 大学 计算机 科学 学院 ,湖北 武汉 40 7 304; 2 中南 民族大 学 网络信息 中心 ,湖北 武汉 4 07 . 304)

YU n , YANG u qn Pe g M — ig

( . o eeo o p c , ot—et l n .0 N t nli , hn4 0 7 , hn ; 1C lg Cm .Si Su Cnr i _r ai aie Wua 30 4 C ia l f . h a U v厂 o ts

估量. 本文提 出一 个检 测过滤 器模 型 , 其设 计基 于 网 络协议 中的请求 一响应数 据包 对 的关 系来 检测 D — R

D S攻击. O 在检测过滤 器上 , 预先存储 受 害机 的响应

D D S攻 击是 依 赖 1对 请 求 一响应 数据 包 实 R O

现的, 即发送请求 , 通过验证得到响应 , 该过程是一

2 N tok, r et , ot—et l nv o ai aie, h n4 07 , hn . e r , .Cne S u Cnr ifr t nli Wua 30 4 C ia) w r h a U . N o ts

Ab t a t: n v ld tc ig fl rn d l s r c A o e e e t —it i g mo e ,whih i ewe n r f co n t e n t n e c s b t e el tr a d eh r e ,wa vs d. T i e s de ie hs mo e i l e e d n p iso e u s—e p ns a k t r m h ly rp oo o so ewo k f rDRDOS d lma n yd p n so ar fr q e tr s o e p c esfo mu ia e rt c l fn t r o

作者 简介 : 鹏 ( 93 ) 男, 北省 武 汉 市人 , 余 18 ~ , 湖 中南 民族 大 学硕 士研 究 生, 主要 研 究 方 向 为计 算 机 网络; 木 清 杨

(9 9 ) 男 , 北 省 武 汉 市人 , 14 一 , 湖 中南 民族 大 学教 授 , 要 研 究 方 向 为计 算 机 网络 . 主

d tc in. e x rme tr s ls s o i i i pe a d fe tv o d s o e o ee t o Th e pe i n e u t h w t s sm l n ef ci e t ip s f DRDOS atc i g p c es ta k n — a k t

wi etr d fn e r a to t b te ee s e cin. h Ke r : ee tn - l rn d l aro e u s—e p n e p c e ;DRDOS atc i g p c e y wo ds d tci g f t i g mo e ;p i fr q e tr s o s a k t i e ta k n — a k t

关键词 : 测过 滤 器模 型 ; 求 一响应数 据 包对 ; R O 检 请 D D S攻击 包 中图分 类号 : P 9 T 33 文献标 志码 : A

Th a r o e u s - e p n e pa k t e p i f r q e tr s o s c e

c n r a in m eho o o f m to t d f r DRDoS a t c s i ta k