自律入侵容忍系统的可生存性评估

面向服务的自律系统的自律可信性评估

面向服务的自律系统的自律可信性评估张海涛;王慧强【期刊名称】《计算机科学》【年(卷),期】2011(038)001【摘要】从面向服务的角度分析自律系统的自律可信性,提出基于服务请求-服务过程-服务响应的层次化评估体系,该指标体系具有可拓展性和规范性.并采用层次分析法和模糊综合评估法,实现自律评估的定量分析和计算.最后通过实例分析证实了指标体系的有效性和可行性.%Based on service-oriented aspect,a hierarchy evaluation system of service request-service process-service responsibility was proposed, which analyses autonomic dependability of autonomic system. This index system has extensibility and standardization. According to the result of test, the index system is valid and possible.【总页数】4页(P158-161)【作者】张海涛;王慧强【作者单位】哈尔滨工程大学计算机科学与技术学院,哈尔滨,150001;哈尔滨工程大学计算机科学与技术学院,哈尔滨,150001【正文语种】中文【中图分类】TP393【相关文献】1.自律入侵容忍系统的可生存性评估 [J], 吴庆涛;刘彬;郑瑞娟;李冠峰2.基于自律计算的系统可信性自调节模型 [J], 吴庆涛;郑瑞娟;张明川;魏汪洋;李冠峰3.一种关键任务系统自律可信性模型与量化分析 [J], 王慧强;吕宏武;赵倩;董玺坤;冯光升4.高速铁路智能CTC自律机系统的可靠性与安全性评估 [J], 陈峰; 袁志明; 闫璐; 许伟; 苗义烽; 高博文5.基于自律计算的系统服务可信性自优化方法 [J], 朱丽娜;吴庆涛;娄颖;郑瑞娟因版权原因,仅展示原文概要,查看原文内容请购买。

第十章 入侵容忍与数据库的可生存性

10.1 入侵的原因

将系统漏洞和外部攻击称为故障(fault),则一个 系统被成功入侵时,通常出现这样的事件序列: 故障(fault)一错误(error)一失效(failure).下图是 一个AVI失效模型。

三峡大学计算机与信息学院

数据库安全

2013年10月

三峡大学计算机与信息学院 数据库安全 2013年10月

10.4 实现入侵容忍的通用技术

系统自适应技术:

由于影响入侵容忍数据库系统的因素很多,所以即使 相同的入侵容忍手段,在不同的系统状态下得到的效 果也会有很大的差异,可以通过采取自适应技术增强 系统的工作效果。在数据库入侵容忍系统的设计方案 中,可以综合应用以上自适应技术,但必须注意以下两 个方面:一是系统的自适应方案是不可预见的,否则将 会被攻击;二是自适应方案要有弹性,防止短暂的行为 导致系统调整工作状态,以致造成系统状态的不稳定, 实时的或者无级的自适应是非常困难的

三峡大学计算机与信息学院 数据库安全 2013年10月

10.2 入侵容忍研究的分类

10.2.3 服务的模式 主从(Primary-Backup)模式 全激活(Active)模式

10.2.4 实现的方法 抗攻击设计 入侵响应

三峡大学计算机与信息学院

数据库安全

2013年10月

10.3 入侵容忍的实现机制

三峡大学计算机与信息学院

数据库安全

2013年10月

10.4 实现入侵容忍的通用技术

1.代理(proxy) 代理是系统的入口,代理客户的请求,是系统防御的第 一道防线,主要功能是:代理客户请求;流量(负载)平衡; 客户合法性测试;基于签名的测试等,由于Proxy是系统 的入口,所以其性能是系统性能瓶颈的一个重要因素" 代理很容易成为被攻击的目标,所以实现时应采用多 Proxy设计.

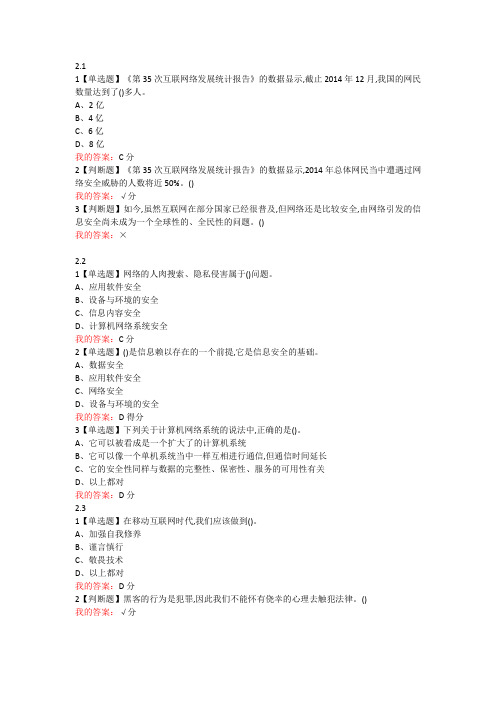

2020尔雅答案 联网时代的信息安全与防护

1【单选题】《第35次互联网络发展统计报告》的数据显示,截止2014年12月,我国的网民数量达到了()多人。

A、2亿B、4亿C、6亿D、8亿我的答案:C分2【判断题】《第35次互联网络发展统计报告》的数据显示,2014年总体网民当中遭遇过网络安全威胁的人数将近50%。

()我的答案:√分3【判断题】如今,虽然互联网在部分国家已经很普及,但网络还是比较安全,由网络引发的信息安全尚未成为一个全球性的、全民性的问题。

()我的答案:×2.21【单选题】网络的人肉搜索、隐私侵害属于()问题。

A、应用软件安全B、设备与环境的安全C、信息内容安全D、计算机网络系统安全我的答案:C分2【单选题】()是信息赖以存在的一个前提,它是信息安全的基础。

A、数据安全B、应用软件安全C、网络安全D、设备与环境的安全我的答案:D得分3【单选题】下列关于计算机网络系统的说法中,正确的是()。

A、它可以被看成是一个扩大了的计算机系统B、它可以像一个单机系统当中一样互相进行通信,但通信时间延长C、它的安全性同样与数据的完整性、保密性、服务的可用性有关D、以上都对我的答案:D分2.31【单选题】在移动互联网时代,我们应该做到()。

A、加强自我修养B、谨言慎行C、敬畏技术D、以上都对我的答案:D分2【判断题】黑客的行为是犯罪,因此我们不能怀有侥幸的心理去触犯法律。

()我的答案:√分1【单选题】美国国家安全局和联邦调查局主要是凭借“棱镜”项目进入互联网服务商的()收集、分析信息。

A、用户终端B、用户路由器C、服务器D、以上都对我的答案:C2【判断题】谷歌、苹果、雅虎、微软等公司都参与到了“棱镜计划”中。

()我的答案:√分3【判断题】“棱镜计划”是一项由美国国家安全局自2007年起开始实施的绝密的电子监听计划。

()我的答案:√3.21【单选题】在对全球的网络监控中,美国控制着()。

A、全球互联网的域名解释权B、互联网的根服务器C、全球IP地址分配权D、以上都对我的答案:D分2【判断题】网络恐怖主义就是通过电子媒介对他人进行各种谩骂、嘲讽、侮辱等人身攻击。

基于自律计算的入侵容忍模型

关键词 : 自律计算 ; 可信度评估 ; 入侵容忍 ;P神经网络 B

中 图 分 类 号 : P9 .8 T 3 30 文献 标 志 码 : A

I r i n t l r n e m o e s d o u o m i o p i g nt uso o e a c d lba e n a t no c c m utn

自律反馈机 制对网络连接 的可信度进行 实时分析 , 生成初始信 度 , 并通过信 度 闽值 的 自主学 习与调整 实施 动态信度

优化 , 完成对 可疑信息和可信信 息的服务分流 , 实现对 可疑连接 的 自律 容忍。仿真结果表 明, 具有 自律反馈 机制 的入

侵 容 忍 模 型 可 以 有 效增 强 系统 的 自适 应 能 力 。

基 于 自律 计 算 的入 侵 容 忍模 型

吴庆 涛 , 华 彬, 郑瑞 娟 , 汪 洋 , 明川 魏 张

( q8 2 @ 16 cn) w t9 6 2 .o

( 河南科技大学 电子信息工程学院 , 河南 洛 阳4 10 ) 7 0 3

摘

要: 针对 当前入侵容忍 系统缺乏 自适应能 力的 问题 , 借鉴 自律计算的 思想, 出 了一个 自律客侵模 型。利 用 提

K yw r s u nm ccmpt g e ait ea ai ;it s ntl ac;B c rp gt n( P erl e ok e od :at o i o ui ;rlbly vl t n nr i e ne akPo aai B )nua nt r o n i i u o u o or o w

第3 O卷 第 9期

21 0 0年 9月

计 算 机 应 用

J u n lo o u e pia in o r a fC mp trAp l t s c o

技能认证华为5G中级考试(习题卷2)

技能认证华为5G中级考试(习题卷2)说明:答案和解析在试卷最后第1部分:单项选择题,共50题,每题只有一个正确答案,多选或少选均不得分。

1.[单选题]终端初始的TA(time advance)调整量是通过以下哪条消息获取的?A)Random access responseB)SIBIC)RRC connection setupD)RRC Reconfiguration2.[单选题]SA组网架构下,5GRAN使用哪层完成Qos映射?A)SDAPB)PDCPC)NGAPD)RLC3.[单选题]S.A网络中,关于NR小区重选的准则描述错误的是哪项?A)触发最好小区重选时需要满足Rs<RnB)R_S=Qmeas,s+QhystC)R_n=Qmeas,n-QoffsetD)满足判决条件至少5s后才会触发重选4.[单选题]以下哪项不是对CPE做NR下行峰值调测时的建议操作?A)时隙配比设置为4:1B)调制阶数设置支持256QAMC)MIMO层数设置为4流D)把CPE终端放置在离AAU两米处5.[单选题]关于公共的PDCCH搜索空间,其最小的CCE格式是以下哪种?A)16CCEB)2CCEC)4CCED)8CCE6.[单选题]以下哪个信号可以反映NR网络上行的覆盖?A)PDCCH DMRSB)PBCH DMRSC)SRSD)csI-Rs7.[单选题]以下关于5QI与QFI关系的描述,错误的是哪一项?C)如果5QI作为QoS流的QFI,该QoS流必须承载Non-GBRd业务OD)QFI取值长度6bits,而5QI长度8bits8.[单选题]华为RAN3.1低频最大支持频段内多少载波聚合?A)4B)2C)3D)59.[单选题]5G 系统支持ExtendCP的子载波间隔是多少?A)15KHzB)30KHzC)60KHzD)24KHz10.[单选题]gNodeB根据UE上报的CQI,将其转换为几位长的MCS?A)2bitB)5bitC)4bitD)3bit11.[单选题]5G 小区中,UE的激活BWP带宽为100RB,则相对应关联的CSI-RS资源的最小RB个数是A)24B)100C)32D)6412.[单选题]NR小区载波聚合在哪一层判断数据是否需要分流?A)PDCPB)SDAPC)MACD)RLC13.[单选题]5GSA小区进行异系统移动性测量时,可下发最大多少个LTE测量频点?A)32B)8C)16D)6414.[单选题]一NR小区SSB波束采用默认模式,天线挂高35米,机械下倾角为3°,数字下倾配置为0°,则此小区主覆盖波瓣的下沿(近点)距离基站大约是多少米?A)330米B)1200米C)670米D)150米15.[单选题]5G RAN3. 1中,ChMeas. MCS. DuCel1主要是用来测量以下哪类指标?A)小区业务量16.[单选题]NSA组网中,要CPE1.0达到下行1000Mbps峰值,以下哪一项为小区下行速率的最低要求?A)900MbpsB)860MbpsC)800MbpsD)700Mbps17.[单选题]MIB消息中的哪个参数指示了CORESET0的时域符号数目?A)PDCCH- configSIB1高4位B)ssb-subcarrier offsetC)system frame numberD)PDCCH-configSIB1低4位18.[单选题]数传测试过程中发现商用终端一直保持RANK4但是MCS很低,可能是什么原因导致的?A)多径信道相关性太强B)RANK参数被固定C)空口质差D)MCS参数设置错误19.[单选题]以下关于切换失败惩罚的描述,错误的是哪一项?A)切换准备失败惩罚按原因分为资源类和非资源类B)资源类失败原因,通过设置惩罚定时器限制切换重试C)UE向目标小区切换失败超过2次,则不再向该目标小区发起切换D)非资源类失败原因,通过惩罚次数限制UE切换重试20.[单选题]在同频小区重选过程中,如果想实现终端从服务小区到某个特定邻区重选更容易,那么该如何修改参数?A)增加QoffsetB)增加QhystC)减小QoffsetD)诚小Qhyst21.[单选题]广播信息RMSI和随机接入响应消息RAR,默认采用那种MSC传输?A)MSC0B)MSC1C)MSC2D)MSC322.[单选题]5GSA组网中,以下哪种RRC状态转换流程是不支持的?A)RRC去激活到RRC连接B)RRC空闲到RRC去激活C)RRC去激活到RRC空闲D)RRC空闲到RRC连接23.[单选题]在5GC中,以下哪个模块用于用户的鉴权管理?A)ANFB)AUSFC)PCFD)SMFB)波束恢复C)RRC连接重建D)上行数据到达25.[单选题]超远邻区识别的自优化功能在优化邻区属性时,不会参考以下哪一项信息?A)掉线率B)切换次数C)邻区间距离D)切换成功率26.[单选题]以下哪个参数不用于PRACH功率控制?A)preamblereceivedt argetpowerB)preambletransmaxC)PRACH-CONFI guration indexD)SSB Tx Power27.[单选题]N.R小区峰值测试中,UE支持256QAM时MCS最高能达到多少阶?A)26阶B)27阶C)29阶D)28阶28.[单选题]如果下行带宽内PRB个数为100,RBG的大小是多少?A)2B)16C)4D)829.[单选题]以下关于5GPRACH相关的描述,正确是哪一项?A)PRACH中GT保护时间的长度与PUSCHSCS有关B)PUSCHSCS不会影响小区半径的计算C)PRACH中CP的时间长度与PRACHSCS有关D)PRACHSCS和PUSCHSCS要一致30.[单选题]5G RAN3.1小区上/下行平均吞吐率话统指标关于哪层进行统计?A)RLCB)SDAPC)MACD)PDCP31.[单选题]SA小区的系统内同频切换不存在以下哪个环节?A)切换环节B)判决环节C)触发环节D)测量环节32.[单选题]5G空口灌包时测出来的速率是哪个协议层的速率?A)PDCP33.[单选题]NR小区的其他下行信道都是基于以下哪个功率值作为基准来提供功率的?A)CSI-RS功率B)MaxTranmitPowerC)PDCCH功率D)PBCH功率34.[单选题]PDSCH DMRS和TRS之间使用哪种类型的QCL?A)TypeBB)TypeAC)TypeCD)TypeD35.[单选题]在NR组网下,为了用户能获得接近上行最高速率,其MCS值最低要求应该是多少?A)25B)16C)20D)3236.[单选题]3GPP标准定义的5G传播模型中,对杆站和宏站天线的典型高度定义分别是多少?A)20米,40米B)10米,40米C)15米,25米D)10米,25米37.[单选题]华为RAN3.132TRX的AAU最大支持多少层PDCCH?A)16层B)8层C)4层D)2层38.[单选题]华为RAN3.1NR小区使用哪一项作为PDU资源变更失败的打点?A)PDU SESSION RESOURCE SETUPFATLURE的原因值B)PDU SESSION RESOURCE SETUPREJECTC)PDU SESSION RESOURCE SETUPFAILURED)PDU SESSION RESOURCE SETUPRESPONSE的原因值39.[单选题]N.SA场景当终端检测到NR侧上行RLC达到最大重传时会触发什么流程?A)主动上报SCGFailureB)主动发起随机接入C)主动发起重建D)主动发起上行重同步40.[单选题]在5G 到4G 的重选过程中,UE通过哪条消息获取4G 频率的重选优先级?A)SIB6B)SIB4C)SIB7D)SIB5B)主动发起随机接入C)主动发起重建D)主动发起上行重同步42.[单选题]关于NSA组网的gNodeB添加流程,以下哪个指标只能在gNodeB侧统计?A)随机接入成功次数B)gNodeB添加成功次数C)gNodeB添加尝试次数D)gNodeB添加拒绝次数43.[单选题]以下哪一个测量对象可以反映特定两小区的切换性能,统计系统内特定两两小区之间的切换指标?A)NRCELLtoECELLB)NRDUCELLC)NRDUCELLTRPD)NRCellRelation44.[单选题]在NSA组网中,如果eNdoB侧的配置的gNOdeBID长度和gNode侧配置的不一致,会导致以下哪个问题A)eNodeB不发起eNode添加请求B)eNodeB不回复添加请求C)eNodeB拒绝添加请求D)eNdoeB不下发NR的测量配置45.[单选题]64T64RAA支持的NR广播波束的水平3dB波宽,最大可以支持多少?A)65°B)90C)45°D)11046.[单选题]NR2.6GHzSCS=30KHz小区和LTE-TDD2.6GHz共同组网场景,当LTE小区采用DSUDD,SSP7,NR小区采用8:2配比,SS54时,还需要设多少偏置才能保证帧结构对齐?A)4msB)3msC)1msD)2ms47.[单选题]对于NSA组网gNodeB必须广播的系统消息是用一项A)MIBB)SIB1C)SIB5D)SIB248.[单选题]用NR覆盖高层楼宇时,NR广播波束场景化建议配置成以下哪项?A)SCENARIO_1B)SCENARIO_0C)SCENARIO_6D)SCENARIO_1349.[单选题]SIB2消息的调度信息,是在哪一条消息中获取?D)SIB450.[单选题]以下哪---种SSC Mode 不提供IP连续性,适用于网页浏览等无连续性需求应用?A)SSC2B)SSC3C)SSC4D)SSC1第2部分:多项选择题,共34题,每题至少两个正确答案,多选或少选均不得分。

入侵容忍数据库的选举算法和同步方案设计

d c el ia he e es r ia da alblyo a b s . B t t h a me rd n a c k s ep roma c fsse n a yc l t c iv st uvv l , h n a v i it fd t a e a i a u esmet , e u d y ma e efr n eo tm at i n h t y d cie I re o ice s h ef r a c ,mu td a t h rbe o oig a d d tb s y c r nz t n S v rl oig e l . n o d rt n raete p ro n e n m s e lwi tep o lm fv t n a a es n ho iai . e e a t h n a o v n ag r h s n s c o o s c e r rsn e , whc o l e t eyd a t ep o lm n ce s ee ce c fnr s n loi m da y h n u h meae ee td t a n r s p ihc ude ci l e l ht rbe a di r aet f in yo itu i f v wi h n h i o

0 引 言

入侵容 忍技 术 为解决 数据 库 安全 问题提 供 了很好 的途 径, 它使系统对于入侵和攻击具有可 复原性( 弹性 ) 能承受一 , 定 限度 的攻击, 系统受攻击 后仍然可 以为合法用户 提供不 在 问断 的服 务。一般来说 ,数据库 入侵容 忍可 以在 4个层 面上

实现 : 理器 ( 指令 )O 、 B 处 或 、 S D MS和 事 务 ( 应 用 ) 基 于 冗 或h i R N a g b Y -a , E Qin

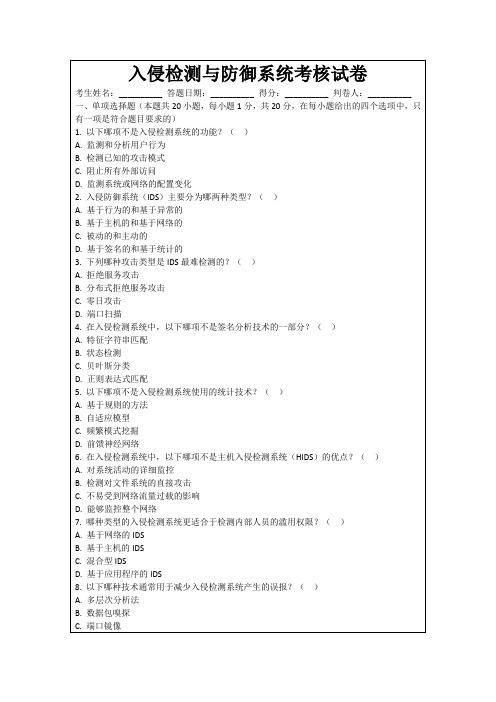

入侵检测与防御系统考核试卷

14. ABCD

15. ABCD

16. ABC

17. ABC

18. ABC

19. ABCቤተ መጻሕፍቲ ባይዱE

20. ABCDE

三、填空题

1.基于网络的入侵检测系统(NIDS)基于主机的入侵检测系统(HIDS)

2.关键点

3.传感器控制中心分析引擎

4.异常检测

5.状态检测

6.阻断拒绝服务

7.红队测试

8.数据清洗数据归一化数据聚合

2. IDS主要用于检测,而IPS则可以在检测到攻击时采取措施。组织可能会根据预算、安全需求和网络环境选择部署IDS或IPS。例如,如果组织需要更高的安全级别和自动防御,可能会选择IPS。

3.评估方法包括:渗透测试、性能测试和准确性测试。渗透测试可以模拟真实攻击,但可能无法涵盖所有攻击类型;性能测试检查系统对大量流量的处理能力,但不一定反映实际环境;准确性测试使用已知攻击数据,但可能无法检测到未知攻击。

A.对系统活动的详细监控

B.检测对文件系统的直接攻击

C.不易受到网络流量过载的影响

D.能够监控整个网络

7.哪种类型的入侵检测系统更适合于检测内部人员的滥用权限?()

A.基于网络的IDS

B.基于主机的IDS

C.混合型IDS

D.基于应用程序的IDS

8.以下哪种技术通常用于减少入侵检测系统产生的误报?()

A.网络带宽

B.网络延迟

C.网络设备类型

D.网络分段

E.网络连接类型

15.以下哪些因素可能会影响入侵检测系统的准确性?()

A.数据质量

B.检测算法的复杂性

C.系统配置错误

D.网络环境的变化

E.系统硬件的性能

入侵容忍实时数据库的半马尔可夫生存能力评价模型

( 中科 技 大 学 软件 学 院 武 汉 华 407) 3 0 4

摘

要

针对 事务和数据 的实 时特性 , 出了具有入侵 容忍 能力 的实 时数据 库系统 的体 系架构. 于实时性 的要 给 基

求 和入 侵 检 测存 在 的 延 迟 , 出 了 半 马 尔 可 夫 评 价 模 型 , 实 时数 据 库 在 入 侵 容 忍 条 件 下 的 生 存 能 力 进 行 评 价 , 提 对 并

根 据 此 模 型 给 出 相 关 的量 化 准 则 , 义 了完 整 性 与 可 用 性 等 生 存 性 指 标 , 实 时 数 据 库 的 生 存 能 力 进 行 了验 证 . 定 对 由 于 误 报 、 出率 和 攻 击 强 度 等 因 素 会 对 生 存 能 力 造 成 重 大 影 响 , 此 利 用 TP 基 准 测 试 对 其 进 行 了详 细 的 数 据 检 因 CC

( c o l f S f wa eEn i ern S h o o o t r g n e ig,Hu z o g U i est f S i c n c n lg Wu a 4 0 7 ) a h n n v r i o ce e d Teh o o y, h n 3 0 4 y n a

t r sp o o e o h e ltme d t b s y t m.Co s d rn e l i a a t r n n r so u e i r p s d f rt e r a— i a a a e s s e n i e i g r a— me p r me e sa d i t u i n t

d t c i a e y,Se — a ko va u to e e ton lt nc miM r v e l a i n mod 1i s a i he o a c s he s v va lt fr a — e s e t bls d t c e st ur i biiy o e l tm e d t b s .Ba e n t s m o e ,r l v nt q n iatv rt ra a e gi e o de i he i ia i aa a e s d o hi d l ee a ua tt i e c ie i r v n t fne t nd c — t s o he s r i a iiy,s c s i t g iy a val biiy,S s t a i a e t ur i a l y o or ft u v v b lt u h a n e rt nd a ia lt O a o v ld t he s v v bi t f i r a— i a a a e Be a e he f c o s s c s f l e a a m , de e to a e a d t nt nst e Itme d t b s . c us t a t r u h a a s l r t c i n r t n he i e iy of a tc ቤተ መጻሕፍቲ ባይዱ ei ta ks h v mpo t nte f c son t ur i a lt r a f e t he s v v biiy,t y a e a a y e he TPC— b nc he r n l z d by t C e hma k i r n

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1 概 述

随着计算机和网络信息技术 的广 泛应 用,信息安全 已经

成为网络系统的重要研究领 域。入侵容忍系统隶属第 3代 网

22 评估指标 . 根据入侵对 系统数据 和服 务的可 生存性所造成 的影 响,

( lcr nc& If r t nE gn e n o l e He a n v ri f ce c Eet i o n o mai n ie r gC l g , n n U i es yo in e& T c n l g , u y n 7 3 Chn ) o i e t S e h oo y L o a g4 0 , ia 1 0

的可生存性 ,提供一个评测标准 ,从而实施可生存性认证 。

收稿 日期 :2 1-81 0 1 —0 0

第 3卷 8

第5 期

吴庆涛 ,刘

彬 ,郑瑞娟 ,等 :自律入侵容忍系统 的可生存性评估

15 1

将此数据 的机 密度表示 为入侵者获得子份额 t小于 t o 的概率 与子份额 t大于等于 t o 但不能解密的概率之和 ,即 :

』

l 0

i m

i —m <t f

㈣ 务器 ;另一方面负责接收并处理各服务器响应的结果 ,以采

为此 ,本文提出一种针对 自律入侵 容忍系统的可 生存性评估

方法 。

2 可生存性评估

2 可生存性的概 念 . 1 可 生存性 的概念在 19 9 3年 由 B re 等人提 出。可生存 an s 性 是指 系统在 网络攻 击、系统 出错和意外事故出现的情况下

仍 能及 时 完成 其 关键 任 务 的特 性 。可 生 存 性 研 究 认 为 系 统 任

中圈分类号; P0 T 39

自律 入侵 容忍 系统的可 生存 性评估

吴庆涛 ,刘 彬 ,郑璃娟 ,李冠蜂

( 河南科技大学 电子信息工程学院 ,河南 洛阳 4 0 ) 703 1

摘

要: 现有 网络系统 的评估 方法不 能很好地满足 自 入侵容 忍系统可 生存性 的评估要求 。为此 , 出一种针对 自 律 提 律入侵容忍系统 的可 生

wa so u n iy n ei d x sa e g v n a c r i g t h e t r so a h i d x. e s r i a l y st t n o u o o i n r so o e a y t m y fq a t i g t n e e i e c o d n o t ef au e fe c n e Th u v v bi t i i fa t n m ci tu i n t lr nt s e f h r i ua o s

统是将 自律计算 的工作机制融入到入侵容忍系统中的一种新 型 网络信息 安全 系统 ,其 目的是使入侵容忍系统具备 自律容 忍 入侵 的能力15 3) -0 网络系统 的可 生存性评估方法可 以在系统的运行过程中 给 出当前系统的安全状况 ,提醒 系统管理 员及时采取有效的 安全措施。与一 般的网络 系统相 比, 自律入侵容忍系统 的主 要特点在于对入侵行为的容忍能力 和 自律能力 ,因此 ,在研 究 自律入侵容忍系统的可生存性时 ,应该强 调系统对入侵行 为的容忍性和 自律性 。用现有 网络系统 的评估 方法评估 自律 入侵容忍系统 的可生存性 不能很好地满足上述评估要求 。 J

2 评估 指标 的定义与量化 . 3 定义 1数据机 密度 B ( )当入侵者试图破解系统中的某 些

机 密 数据 时 机密 数 据 尚具有 的 保证 其 不 被 入侵 者 破解 的

程度 。

在 自律入侵容忍系统中 ,为了使机 密数 据对 入侵 具有一 定 的容忍性 ,一般采 用( n门限密码方案来处理机密数据。 f ) , 此时,机密数据被分成 n个子份额 ,分别存储在系统的不同

i e a u t d d n m ia l r u h c mp t o r v l a i n i d x s s v lae y a c l t o g o y h u i t f u a u to e e . ng he e n

[ yw r s uo o c o uig it s ntl ac ; e r c rys s m; rsodcy tgah ;uvvblye au t n Ke o d ]atnmic mp t ;nr i e ne nt ks u t t t eh l rpo rp y sria it v lai n uo o r wo e i y e h i o

‘

l

●l ●

・

1n

■

J ●

^

・

●

T

・

●

rl 1

’

・

一

・

[ s at Ab t c]Acodn h etrso uo o cit s ntlrn ytm o ae t riay nt okscry ss m. uvvbly r crigt tefa e fatn mi nr i oeatss cmp rdwi odn r ew r eui y t asriait o u uo e h t e i

密性 ,则该 系统的数据机密 度为 :

l

( 1 )

设 自律 入侵容 忍系统中共有 n 个重要数据需要保证其机 o

可 生存性 等 级

优 良 稍 差 较 差 瘫 痪

B = ∑B i

() 2

08 ~0 9

定义 2数据完整度 (

当入侵者试 图破坏系统 中的某些

0.~0_ 6 8 O4 ~0 6 00 ~0 4

厅 自然科学研 究计划基金资 助项 目(0 9 2 0 2 0 0 2 0 ; 2 0 A5 0 1研启动基金资助项 目

何 部分都可能受 到入侵者 的攻击 ,系统 的可 生存性体现在整 个 系统而 非单个部分在遭到攻击 时仍然能够对外提供有效或

重要 数据 时 ,数据尚具有的保证 其不被 入侵者 破坏 的程度 。 在 自律入侵容忍系统 中,为了提高数据完整性 ,同时兼

顾数据机 密性 ,一 般采 用( nU限密码 方案备份重要数据 。 f) ,

此时,系统只需要得到其中的任 意 t 个子份额就能恢复原来 的数据 。因此,即使入侵者破坏了一些子份额 ,只要没有被 破坏 的子份额 数量 不少于 t 数据仍然能够恢复 。 , 只要入侵者 获取 的子份额数量少于 t 数据仍然 是机密 的。自律入侵容忍 , 系统 中某 个数据的完整度的计算方法 为 :

第3 8卷 第 5期

V0 . 8 13

・

计

算

机

工

程

21 0 2年 3月

M a c 2 2 r h 01

NO. 5

Co u e n i e r g mp trE g n e i n

安 全技 术 ・

文章编号;1 0- 2(1) — l —0 文献标识码: 0 _3 8o2 5 01 _3 o_4 2 0 4 A

服 务的可 用性 。因此 ,本文给 出数据机密度、数据完整度和

服 务可 用度 3项评估指标。根据 自律入侵容忍系统所特有的 自律功 能及 系统受到入侵 时自律调节 自身能力的状况 ,给出 系统 自律 度评估指标 。由此 ,本文通过定义和量化数据机密 度、数据完整度、服务可 用度和系统 自律度 4项指标来评估 自律入侵容 忍系统 的可生存态势。

e a u tn p c a o u o o c i tu i n t l r n y tm sp o o e . o re auai n e s s c st e s c e fd t , h n e r l y o a a t v l a i g s e i lf ra t n mi n r s o o e a ts se i r p s d F u v l t on i d xe u h a h e r t a a t e i t g a i fd t , he o t u a ii fs r i e a d a t n mi f s s e a e p o o e a e n t ei fu n e o tu i n a d t e f n to fa t n m i n r so e a c . he s b lt o e v c n u o o co y tm r r p s d b s d o h n e c fi r so n u ci n o u o o c i tu i n t r n e T y l n h ol

将入侵结果分为 3 :() 类 1获取机密数据 ;() 2破坏重要数据 ; () 3使系统拒绝提供正常服务 。因此,在系统受到入侵攻击的 情 况下 ,可 生存性要求系统能保证数据 的机密性、完整性 和

络信息 安全技术 ”,强调 当系统 的某 些部分受 到入侵者 的攻 J 击 时,整个系统仍然能够继续提供正常或者降级的服务,并 确保数据 的机密性、完整性和可用性 。而 自律 入侵容 忍系 】

:

3 实验结果与分析

3 实验环境 . 1 实验 环境 的构建如 图 1所示 。主要 由以下 部分组成 :

1台 Wid wsXP系统的控制 台服务器 ,配置为 P nim no et u 4 28G 处理器 ; . Hz 6台不 同操作系统的应 用服务器 ; P 2 H 1 8口 光纤交换机 。其 中,控制台服务器具有特定的 自律和容忍功

r 、

ur vabiiy vi lt J Val Uat 0n l 0n Ut A ono l nt uS 0 ’0l r m C l r l n l e antbys e tm

W U n - o L U Bn Z N R i u n L a - g Qigt , I i, HE G u- a , I a j Gu n ̄n